MSSP 的 SOAR 遷移作業

本文詳細說明如何將代管安全服務供應商 (MSSP) 的 SOAR 獨立執行個體基礎架構,遷移至 Google Cloud的第 1 階段。

完成第 1 階段後,MSSP 應繼續進行第 2 階段的 SOAR 遷移總覽,因為所有客戶 (包括 MSSP 和非 MSSP) 都適用相同的程序。

步驟 1: Google Cloud 專案識別和設定

合作夥伴需要根據授權,找出要將 SOAR 執行個體遷移至哪個專案,如下所示: Google Cloud

如果合作夥伴擁有租戶的擷取授權 (SIEM / 統一 SecOps),可以選擇使用主要 SIEM 的 Google Cloud 專案代管主要 SOAR。或者,他們可以建立個別專案 Google Cloud ,將 SIEM 和 SOAR 分開。

如果合作夥伴為租戶提供以員工為準的授權,則需要建立個別 Google Cloud 專案來代管 SOAR,將 SIEM 和 SOAR 分開。

合作夥伴也可以使用可能已設定存取 Chronicle 支援服務,但尚未擁有 Google SecOps 租戶的 Google Cloud 專案。

步驟 2:在客戶 Google Cloud 專案中啟用 Chronicle API

步驟 3:設定 Google Cloud 驗證機制,以便存取 SOAR

合作夥伴必須設定 Google Cloud 驗證,才能存取 SOAR。

如果合作夥伴只有一個 IdP,可以選擇設定 Cloud Identity (由 Google 管理的帳戶) 或員工身分聯盟。詳情請參閱 SOAR 遷移總覽文件中的「選項 1」和「選項 2」。

如果合作夥伴有多個 IdP,必須完成下列步驟來設定員工身分聯盟:

- 合作夥伴必須透過員工身分聯盟,為 SOAR 中的每個前端路徑設定外部 IdP。

- 合作夥伴必須為每個 IdP 建立一個工作團隊集區,並設定工作團隊集區提供者與第三方 IdP 之間的對應。針對每個前端路徑重複執行這項操作。

- 按照「選項 2:在 Google Cloud中設定員工身分聯盟驗證」的步驟 3 說明,在 IAM 中將必要角色授予導入主題專家和所有 SOAR 使用者。

在 SOAR 的新「群組對應」頁面中,更新每個工作團隊集區和 IdP 的 IdP 群組對應。

- 按一下「Workforce Pools」(員工集區) 右側的「Add」(新增) 。

- 新增您在員工身分聯盟中設定的員工集區名稱。

如要將 IdP 群組新增至「群組對應」表格,請按照下列步驟操作。

- 按一下右側的「新增」。

- 從 IdP 新增群組名稱。

- 選擇 SOAR 權限群組、環境和 SOC 角色所需的存取權。

- 按一下 [儲存]。

- 請確認您也已新增具有管理員權限的管理員 IdP 群組,適用於權限群組、SOC 角色和「選取所有環境」。

針對其他工作團隊集區重複步驟 a 到 c。

如果「外部驗證」頁面有任何現有的 IdP 群組對應,請勿修改,因為在遷移完成前,您仍需要這些對應才能向 SOAR 進行驗證。

完成上述步驟後,按一下「新增」。每當使用者登入平台,系統就會自動將他們新增至「設定」>「機構」>「使用者管理」頁面。

步驟 4:設定驗證

如要驗證設定,建議按照 SOAR 遷移前驗證指南中的操作說明進行。

步驟 5:確認遷移日期

在產品內通知的 Google 表單中提供 Google Cloud 專案 ID,並在提交表單前確認遷移日期和時間。

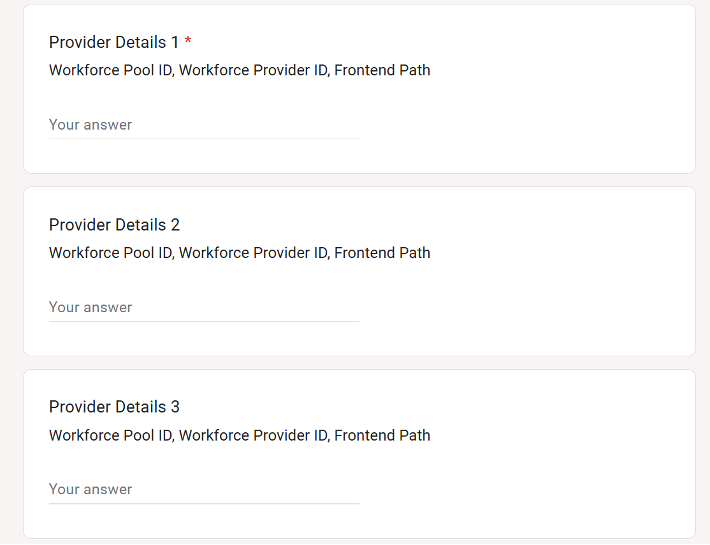

如果 MSSP 有多個前端路徑,請填寫 Google 表單,為每個供應商新增工作團隊集區 ID、供應商 ID 和前端路徑的詳細資料。

步驟 6:邀請電子郵件

接受邀請電子郵件,前往「取得 Google Security Operations」頁面並完成設定。請確認區域資訊正確無誤,與邀請電子郵件中的資訊一致。

步驟 7:遷移

Google 會執行遷移作業。遷移期間,SOAR 服務會停機兩小時。

遷移完成後,我們會傳送電子郵件,當中隨附存取 SOAR 平台的新網址。

在遷移期間和之後,請與合作夥伴代表協調,確保遷移後不會發生任何問題。

後續步驟

還有其他問題嗎?向社群成員和 Google SecOps 專業人員尋求答案。