面向 MSSP 的 SOAR 迁移

本文档详细介绍了将 MSSP 的 SOAR 独立实例的基础设施迁移到 Google Cloud的第 1 阶段。

完成第 1 阶段后,MSSP 应继续执行 SOAR 迁移概览中的第 2 阶段,因为该阶段对于所有客户(包括 MSSP 和非 MSSP)都是相同的。

第 1 步: Google Cloud 项目识别和设置

合作伙伴需要根据许可确定要将 SOAR 实例迁移到的 Google Cloud 项目,具体如下:

如果合作伙伴拥有租户的注入许可(SIEM / 统一 SecOps),则可以选择使用主 SIEM 的 Google Cloud 项目来托管主 SOAR。或者,他们也可以创建单独的 Google Cloud 项目,以将 SIEM 和 SOAR 分开。

如果合作伙伴为其租户购买了基于员工的许可,则需要创建单独的 Google Cloud 项目来托管 SOAR,从而将 SIEM 和 SOAR 分开。

合作伙伴还可以使用可能已设置用于访问 Chronicle 支持服务但尚未拥有 Google SecOps 租户的 Google Cloud 项目。

第 2 步:在客户 Google Cloud 项目中启用 Chronicle API

第 3 步:设置 Google Cloud 身份验证以访问 SOAR

合作伙伴需要设置 Google Cloud 身份验证才能访问 SOAR。

如果合作伙伴只有一个 IdP,可以选择配置 Cloud Identity(由 Google 管理的账号)或员工身份联合。在 SOAR 迁移概览文档中,这两种方案分别称为“方案 1”和“方案 2”。

如果合作伙伴有多个 IdP,则需要完成以下步骤来配置员工身份联合:

- 对于 SOAR 中的每个前端路径,合作伙伴都需要通过员工身份联合为每个前端路径设置外部 IdP。

- 合作伙伴需要为每个 IdP 创建一个员工池,并配置员工池提供方与第三方 IdP 之间的映射。针对每个前端路径重复执行此操作。

- 按照选项 2:在 Google Cloud中配置员工身份联合身份验证的第 3 步中的说明,在 IAM 中向初始配置 SME 和所有 SOAR 用户授予所需角色。

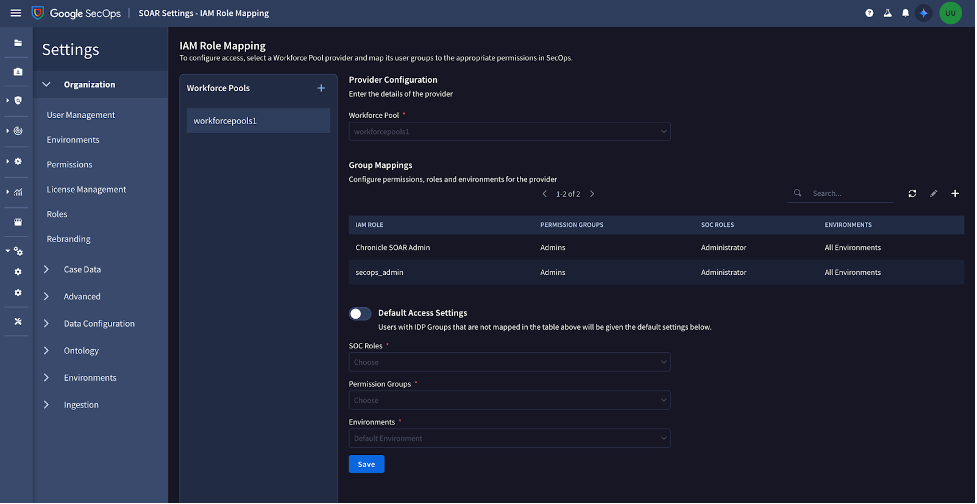

在 SOAR 的新群组映射页面中,为每个员工身份池和 IdP 更新 IdP 群组映射。

- 点击工作负载池右侧的 添加。

- 添加您在员工身份联合中配置的员工身份池的名称。

如需将 IdP 群组添加到群组映射表格,请执行以下操作。

- 点击右侧的 添加。

- 添加来自 IdP 的群组名称。

- 选择对 SOAR 权限组、环境和 SOC 角色的必要访问权限。

- 点击保存。

- 确保您还添加了具有管理员权限的管理员 IdP 群组,该群组具有权限组、SOC 角色和“选择所有环境”的管理员权限。

针对其他劳动力池重复执行步骤 a-c。

如果您在外部身份验证页面中已有任何现有的 IdP 群组映射,请勿修改这些映射,因为在迁移完成之前,您仍需要这些映射才能向 SOAR 进行身份验证。

完成上述步骤后,点击添加。每次用户登录该平台时,系统都会自动将其添加到设置 > 组织 > 用户管理页面。

第 4 步:设置验证

为了验证您的设置,我们建议您按照 SOAR 迁移预验证指南中的说明操作。

第 5 步:确认迁移日期

在产品内通知的 Google 表单中提供 Google Cloud 项目 ID,并在提交表单之前确认迁移日期和时间段。

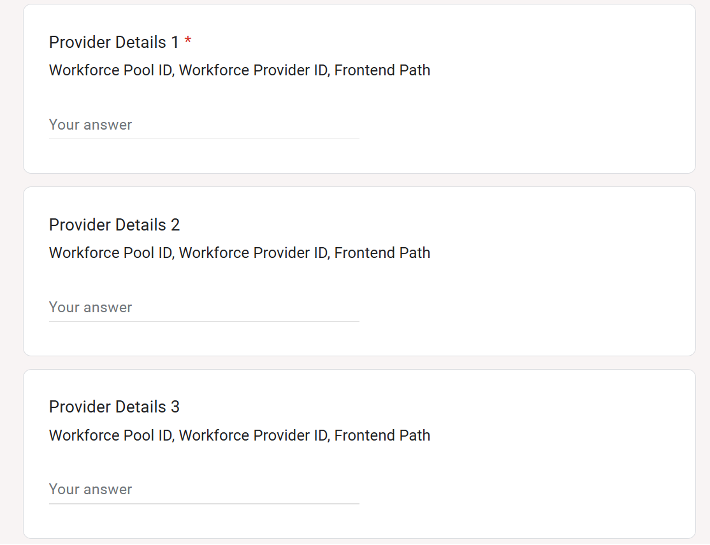

如果 MSSP 有多个前端路径,请填写 Google 表单,以添加有关每个提供方的员工池 ID、提供方 ID 和前端路径的详细信息。

第 6 步:邀请电子邮件

接受电子邮件邀请,前往“获取 Google Security Operations”页面,然后完成设置。请确保您的区域信息准确无误,如邀请电子邮件中所述。

第 7 步:迁移

Google 将执行迁移。在迁移期间,SOAR 服务将停机两小时。

迁移完成后,我们会发送一封电子邮件,其中包含用于访问 SOAR 平台的新网址。

在迁移期间和迁移后,请与您的合作伙伴代表协调,确保您在迁移后不会遇到任何问题。

后续步骤

需要更多帮助?获得社区成员和 Google SecOps 专业人士的解答。