Outils

Actions

Vous trouverez ci-dessous la liste des types d'actions que vous pouvez effectuer avec le power-up Outils.Recherche DNS

Description

Effectue une résolution DNS à l'aide d'un résolveur DNS spécifié.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Serveur DNS | Adresse IP | N/A | Oui | Serveurs DNS uniques ou séparés par une virgule. |

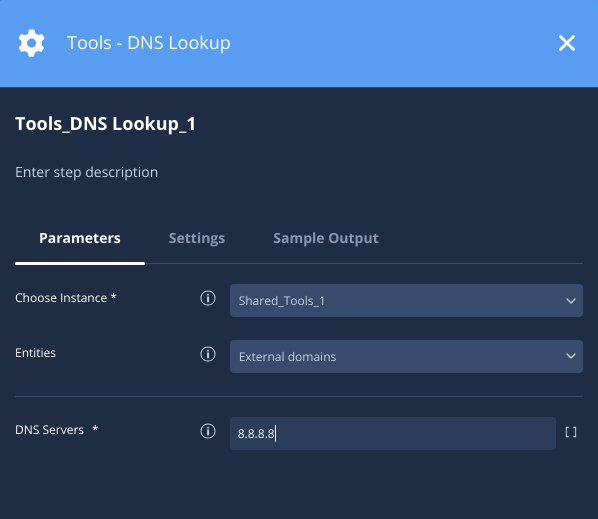

Exemple

Cet exemple montre l'adresse DNS publique de Google, 8.8.8.8, pour rechercher des entités de domaine externes.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai -

Résultat JSON

{ "Entity": "WWW.EXAMPLE.ORG", "EntityResult": [{"Type": "A", "Response": "176.9.157.114", "DNS Server": "8.8.8.8"}] }

Ajouter ou modifier des données supplémentaires pour une alerte

Description

Ajoute ou met à jour des champs dans les données supplémentaires de l'alerte. Les résultats s'affichent dans l'aperçu Alertes, champ OFFENSE_ID.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Champs JSON | JSON | N/A | Oui | Saisissez du texte libre (pour une variable) ou une chaîne représentant un dictionnaire JSON (qui peut être imbriqué). |

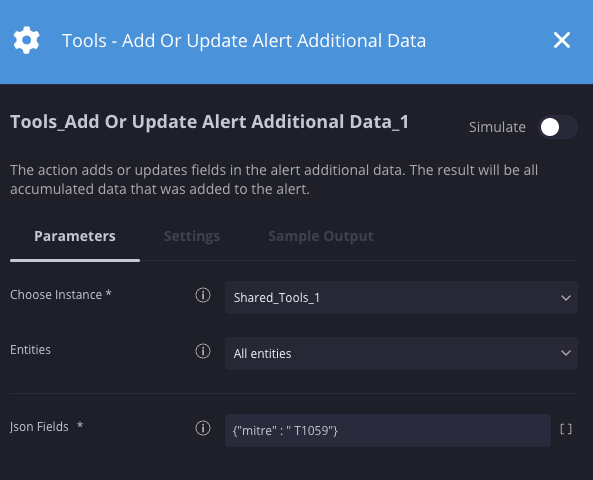

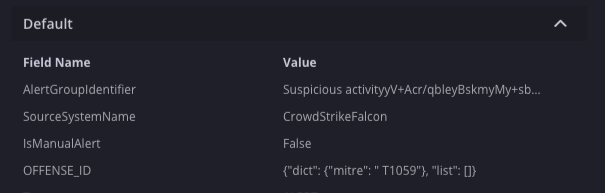

Exemple

Cet exemple ajoute des informations sur les attaques MITRE aux alertes à afficher dans Aperçu des alertes.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Nombre d'éléments dans le dictionnaire 2 -

Résultat JSON

{ "dict": {"mitre": " T1059"}, "list": [] }

Associer un playbook à toutes les alertes d'un cas

Description

Associe un playbook ou un bloc spécifique à toutes les alertes d'un cas.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Nom du playbook | Chaîne | N/A | Oui | Nom du playbook ou du bloc à ajouter à toutes les alertes d'une demande. |

Exemple

Cet exemple associe un playbook appelé Phishing playbookM à toutes les alertes de cas.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult trueoufalsetrue

Associer un playbook à une alerte

Description

Associe un playbook ou un bloc spécifique à l'alerte actuelle.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Nom du playbook | Chaîne | N/A | Oui | Nom du playbook ou du bloc à ajouter à toutes les alertes d'affaires. |

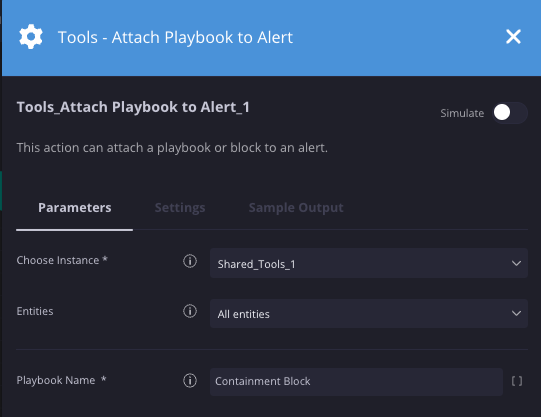

Exemple

Cet exemple associe un bloc appelé Bloc de confinement aux alertes de la demande en cours.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult trueoufalsetrue

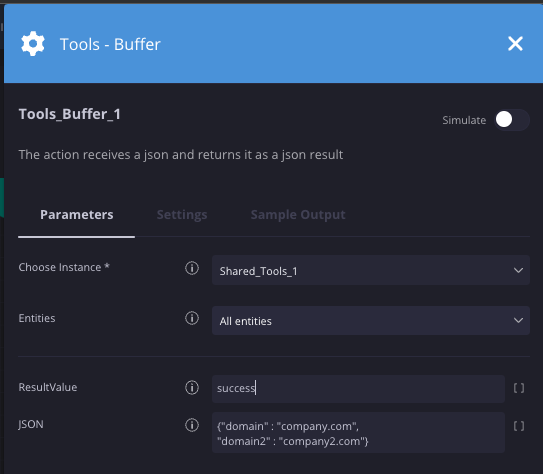

Buffer

Description

Convertissez une entrée JSON en objet JSON.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| ResultValue | Chaîne | N/A | Non |

Valeur d'espace réservé renvoyée en tant que valeur ScriptResult.

|

| JSON | JSON | N/A | Non | JSON affiché dans le générateur d'expressions. |

Exemple

Cet exemple affiche la valeur d'entrée JSON dans le générateur d'expressions JSON à utiliser pour d'autres actions.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Valeur d'entrée du paramètre ResultValuesuccess -

Résultat JSON

{ "domain" : "company.com", "domain2" : "company2.com" }

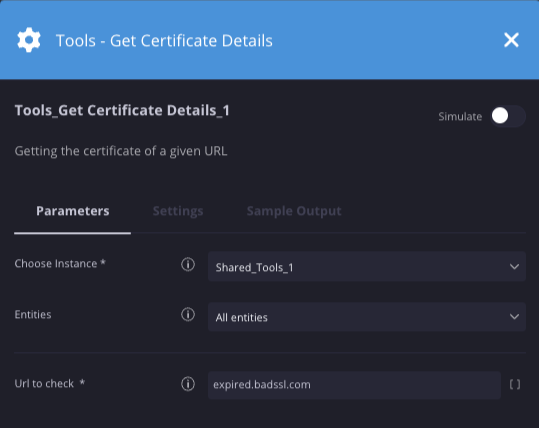

Obtenir les détails du certificat

Description

Récupère les détails du certificat d'une URL donnée.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| URL à vérifier | URL | expired.badssk.com | Oui | Spécifiez l'URL à partir de laquelle récupérer les détails du certificat. |

Exemple

Dans ce scénario, nous récupérons les détails du certificat à partir du site expired.badssl.com.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai -

Résultat JSON

{ "hostname": "expired.badssl.com", "ip": "104.154.89.105", "commonName": "*.badssl.com", "is_self_signed": false, "SAN": [["*.badssl.com", "badssl.com"]], "is_expired": true, "issuer": "EXAMPLE CA", "not_valid_before": "04/09/2015", "not_valid_after": "04/12/2015", "days_to_expiration": -2762 }

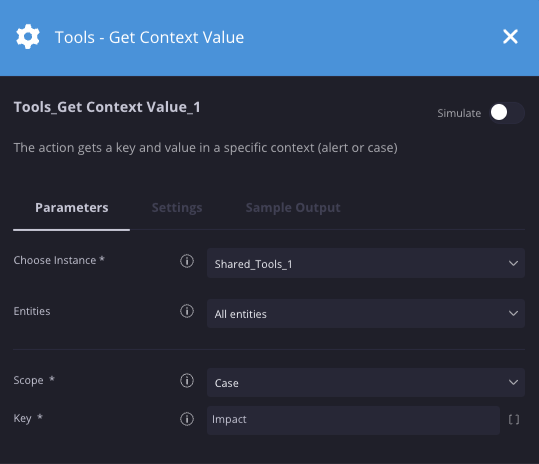

Obtenir la valeur du contexte

Description

Récupère la valeur d'une clé de contexte dans un cas ou une alerte.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Champ d'application | Menu déroulant | Alerte | Oui | Spécifiez le champ d'application des valeurs clés (dans une requête, une alerte ou global). |

| Clé | Chaîne | N/A | Oui | Spécifiez la clé. |

Exemple

Dans ce scénario, nous récupérons une valeur de contexte à partir d'une clé appelée "impact" dans une étude de cas. Cette action est utilisée avec l'action Définir la valeur du contexte, qui ajoute les paires clé/valeur à la demande ou à l'alerte.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Valeur du contexte Élevée

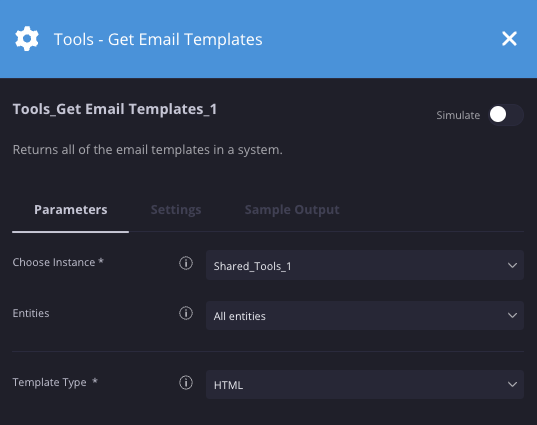

Obtenir des modèles d'e-mail

Description

Renvoie tous les modèles d'e-mails du système.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Type de modèle | Menu déroulant | Standard | Oui | Spécifiez le type de modèle à renvoyer : Standard ou HTML. |

Exemple

Dans ce scénario, nous renvoyons tous les modèles d'e-mails basés sur HTML.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Résultat JSON contenant du code HTML Résultat JSON affiché dans la section suivante -

Résultat JSON

{ "templates": [{"type": 1, "name": "test 1", "content": "<html>\n <head>\n <style type=\"text/css\"> .title\n\n { color: blue; text-decoration: bold; text-size: 1em; }\n .author\n { color: gray; }\n\n </style>\n </head>\n\n <body>\n <span class=\"title\">La super bonne</span>\n {Text}\n [Case.Id]\n </h1> <br/>\n </body>\n\n </html>", "creatorUserName": "f00942-fa040-4422324-b2c43e-de40fdsff122b9c4", "forMigration": false, "environments": ["Default"], "id": 3, "creationTimeUnixTimeInMs": 1672054127271, "modificationTimeUnixTimeInMs": 1672054127279}] }

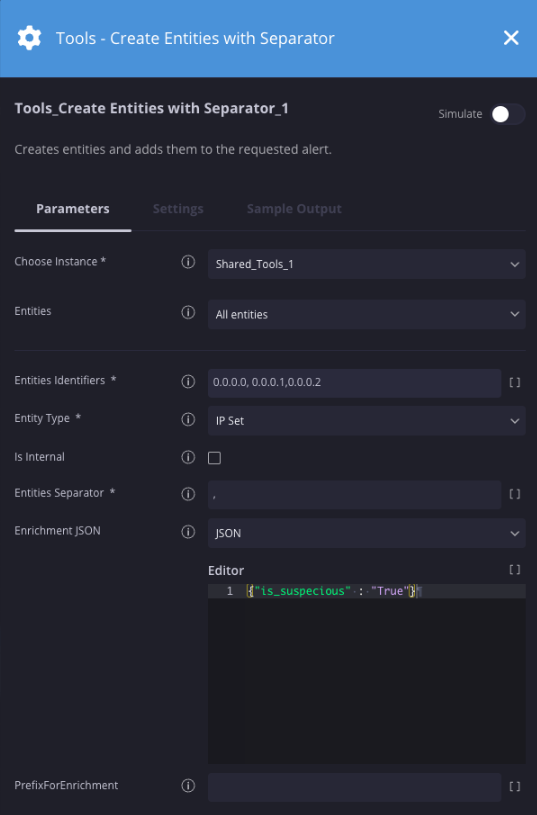

Créer des entités avec un séparateur

Description

Crée des entités et les ajoute à l'alerte.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Identifiants des entités | Chaîne | N/A | Oui | Spécifiez la ou les entités à ajouter à l'alerte. |

| Type d'entité | Chaîne | N/A | Oui | Spécifiez le type d'entité. |

| Est interne | Case à cocher | Non sélectionné | Non | Vérifiez si l'entité fournie fait partie d'un réseau interne. |

| Séparateur d'entités | Chaîne | , | Oui | Spécifiez le délimiteur utilisé dans le champ des identifiants d'entités. |

| JSON d'enrichissement | Menu déroulant | JSON | Non | Spécifiez les données d'enrichissement au format JSON. |

| PrefixForEnrichment | Chaîne | N/A | Non | Spécifiez le préfixe à ajouter aux données d'enrichissement. |

Exemple

Dans ce scénario, nous allons créer trois entités IP et les enrichir avec un champ appelé "is_suspicious".

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai -

Résultat JSON

{ "created": ["0.0.0.0", "0.0.0.1", "0.0.0.2"], "enriched": ["0.0.0.0", "0.0.0.1", "0.0.0.2"], "failed": [] }

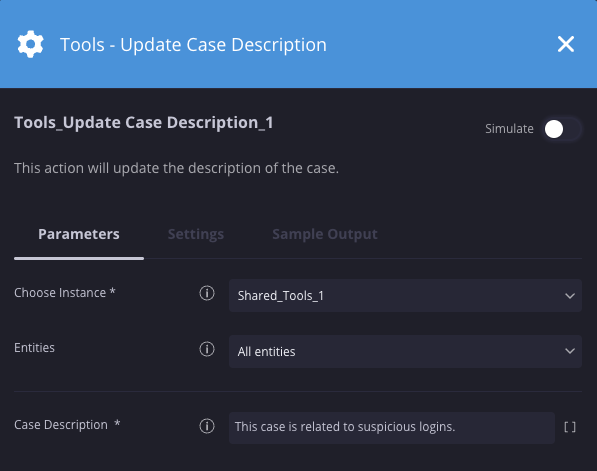

Modifier la description de la demande

Description

Met à jour la description d'une demande.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Description du cas | Chaîne | N/A | Oui | Spécifiez la description modifiée. |

Exemple

Cet exemple met à jour la description de la demande en indiquant "Cette demande concerne des connexions suspectes.".

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai

Normaliser l'enrichissement d'entités

Description

Reçoit une liste de clés de l'entité et les remplace.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Données de normalisation | JSON | N/A | Oui | Spécifiez le fichier JSON en utilisant l'exemple de format suivant : [ { "entity_field_name": "AT_fields_Name", "new_name": "InternalEnrichment_Name" }, { "entity_field_name": "AT_fields_Direct-Manager", "new_name": "InternalEnrichment_DirectManager_Name" }, { "entity_field_name": "AT_Manager_fields_Work-Email", "new_name": "InternalEnrichment_DirectManager_Email" } ] |

Exemple

Dans ce scénario, nous remplaçons la clé d'entité is_bad par malicious.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Nombre d'entités enrichies 5

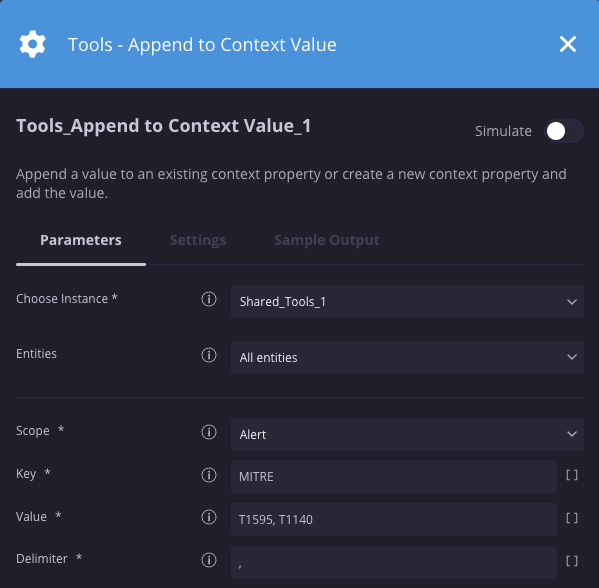

Ajouter à la valeur du contexte

Description

Ajoute une valeur à une propriété de contexte existante ou crée une propriété de contexte si elle n'existe pas et ajoute la valeur.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Key | Chaîne | N/A | Oui | Spécifier la clé de propriété du contexte |

| Valeur | Chaîne | N/A | Oui | Spécifiez la valeur à ajouter à la propriété de contexte. |

| Délimiteur | Chaîne | N/A | Oui | Spécifiez le délimiteur utilisé dans le champ de valeur. |

Exemple

Dans ce scénario, nous ajoutons les valeurs "T1595" et "T1140" à une clé de contexte existante "MITRE".

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Valeurs de contexte T1595, T1140

Créer des relations entre les entités

Description

Crée une relation entre les entités fournies et les entités associées. Si les entités fournies n'existent pas, il les crée.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Identifiant(s) d'entité | Chaîne | N/A | Oui | Crée ou utilise des identifiants d'entité existants, ou une liste d'identifiants séparés par une virgule. |

| Type d'identifiant d'entité | Menu déroulant | Nom de l’utilisateur | Oui | Spécifiez le type d'entité. |

| Se connecter en tant que | Menu déroulant | Source | Oui | Connecte les identifiants d'entité à l'aide de relations sources, de destination ou associées aux identifiants d'entité cible. |

| Type d'entité cible | Menu déroulant | Adresse | Oui | Spécifiez le type d'entité cible auquel associer le ou les identifiants d'entité. |

| Identifiant(s) de l'entité cible | Chaîne | N/A | Non |

Entités de cette liste séparée par des virgules, de

Le type de "Type d'entité cible" sera associé aux entités du paramètre "Identifiants d'entités". |

| JSON d'enrichissement | JSON | N/A | Non |

Objet JSON facultatif contenant une clé /

Paires de valeurs d'attributs pouvant être ajoutées aux entités nouvellement créées. |

| Caractère de séparation | Chaîne | N/A | Non | Spécifiez le caractère utilisé pour séparer la liste des entités dans les identifiants d'entité et/ou les identifiants d'entité cible. La valeur par défaut est la virgule. |

Exemple

Dans ce scénario, nous créons une relation entre un utilisateur et une URL. Dans ce cas, Bola001 a accédé à une URL de example.com.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai -

Résultat JSON

{ "Entity": "Bola001", "EntityResult": {} }

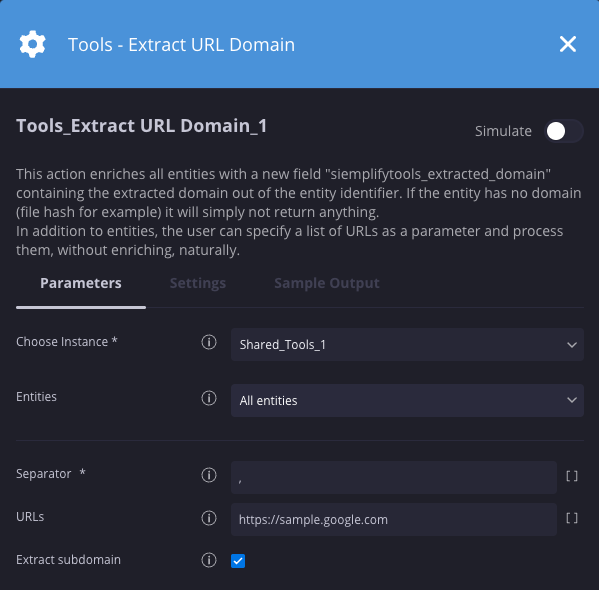

Extraire le domaine de l'URL

Description

Enrichit toutes les entités avec un nouveau champ siemplifytools_extracted_domain contenant le domaine extrait de l'identifiant de l'entité. Si l'entité n'a pas de domaine (hachage de fichier, par exemple), rien ne sera renvoyé. En plus des entités, l'utilisateur peut spécifier une liste d'URL comme paramètre et les traiter sans les enrichir.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Séparateur | Chaîne | , | Oui | Spécifiez la chaîne de séparation à utiliser pour séparer les URL. |

| URL | Chaîne | N/A | Non | Spécifiez une ou plusieurs URL à partir desquelles extraire le domaine. |

| Extraire le sous-domaine | Case à cocher | N/A | Non | Indiquez si vous souhaitez également extraire le sous-domaine. |

Exemple

Dans ce scénario, nous extrayons le domaine de l'URL spécifiée.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Nombre de domaines extraits 1 -

Résultat JSON

{ "Entity": "https://sample.google.com", "EntityResult": {"domain": "sample.google.com", "source_entity_type": "DestinationURL"} }

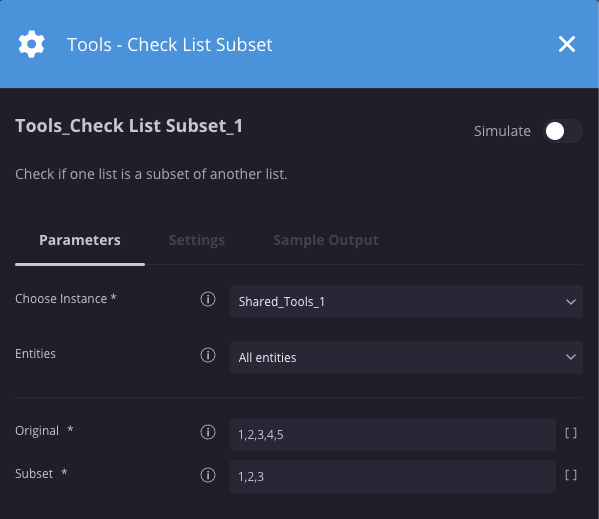

Sous-ensemble de la liste de vérification

Description

Vérifie si les valeurs d'une liste existent dans une autre liste.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Données | Chaîne | N/A | Oui | Spécifiez la liste des éléments à vérifier. Liste JSON ou liste séparée par une virgule. |

| Sous-ensemble | Liste | N/A | Oui | Spécifiez la liste de sous-ensembles. Liste JSON ou liste séparée par une virgule. |

Exemple

Dans ce scénario, nous vérifions si les valeurs 1,2 et 3 existent dans la liste d'origine 1,2,3,4,5,ce qui donne une valeur de résultat "true".

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai

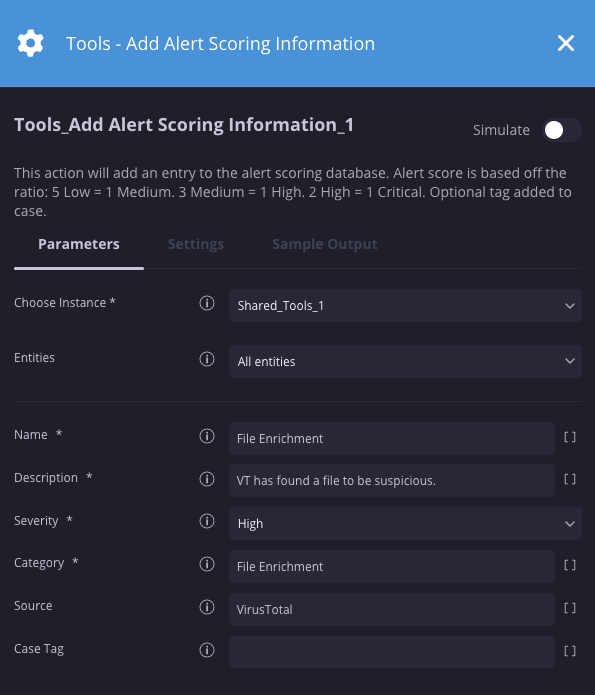

Ajouter des informations sur le score d'alerte

Description

Ajoute une entrée à la base de données de scoring des alertes. Le score d'alerte est basé sur le ratio suivant : 5 faible = 1 moyen. 3 moyens = 1 élevé. 2 élevées = 1 critique. Le tag "Facultatif" a été ajouté à la demande.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Name | Chaîne | N/A | Oui | Nom du contrôle effectué sur l'alerte. |

| Description | Chaîne | N/A | Oui | Description du contrôle effectué sur l'alerte. |

| Gravité | Chaîne | Information | Oui | Gravité. |

| Catégorie | Chaîne | N/A | Oui | Catégorie du contrôle effectué. |

| Source | Chaîne | N/A | Non | Partie de l'alerte à partir de laquelle le score a été calculé. Exemple : Fichiers, utilisateur, e-mail. |

| Tag de demande | Chaîne | N/A | Non | Tags à ajouter à la demande. |

Exemple

Cet exemple définit le score d'alerte sur "élevé" en raison d'un résultat suspect de VirusTotal.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple Alert_score Informationnel, Faible, Moyen, Élevé, Critique Élevée -

Résultat JSON

{ "category": "File Enrichment", "score_data": [{"score_name": "File Enrichment", "description": "VT has found a file to be suspicious", "severity": "High", "score": 3, "source": "VirusTotal"}], "category_score": 3 }

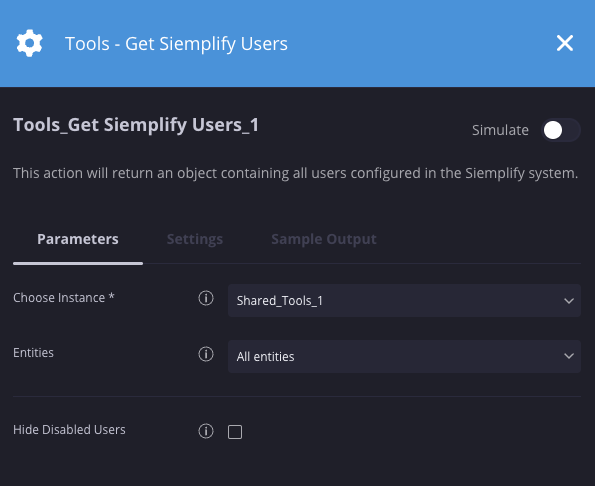

Obtenir les utilisateurs Siemplify

Description

Renvoie la liste de tous les utilisateurs configurés dans le système.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Masquer les utilisateurs désactivés | Case à cocher | Sélectionné | Non | Indiquez si vous souhaitez masquer les utilisateurs désactivés dans les résultats. |

Exemple

Dans ce scénario, nous renvoyons tous les utilisateurs du système, y compris ceux qui sont désactivés.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai -

Résultat JSON

{ "siemplifyUsers": [{"permissionGroup": "Admins", "socRole": "@Administrator", "isDisabled": false, "loginIdentifier": "sample@domain.com", "firstName": "John", "lastName": "Doe", "permissionType": 0, "role": 0, "socRoleId": 1, "email": "sample@domain.com", "userName": "0b3423496fc2-0834302-42f33d-8523408-18c087d2347cf1e", "imageBase64": null, "userType": 1, "identityProvider": -1, "providerName": "Internal", "advancedReportsAccess": 0, "accountState": 2, "lastLoginTime": 1679831126656, "previousLoginTime": 1678950002044, "lastPasswordChangeTime": 0, "lastPasswordChangeNotificationTime": 0, "loginWrongPasswordCount": 0, "isDeleted": false, "deletionTimeUnixTimeInMs": 0, "environments": ["*"], "id": 245, "creationTimeUnixTimeInMs": 1675457504856, "modificationTimeUnixTimeInMs": 1674957504856 }

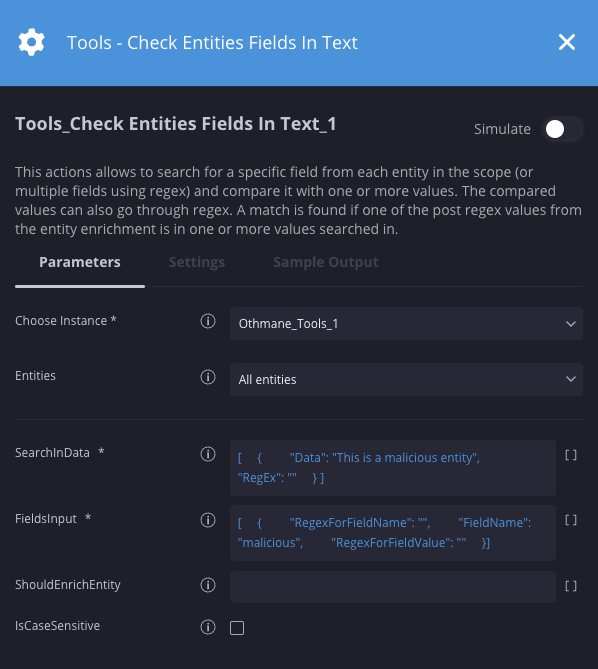

Vérifier les champs d'entités dans le texte

Description

Recherchez un champ spécifique dans chaque entité concernée (ou plusieurs champs à l'aide d'une expression régulière) et comparez-le à une ou plusieurs valeurs. Les valeurs comparées peuvent également passer par une expression régulière. Une correspondance est trouvée si l'une des valeurs d'expression régulière de post-enrichissement de l'entité se trouve dans une ou plusieurs valeurs recherchées.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| SearchInData | JSON | [ { "Data": "[Event.from]", "RegEx": "(?<=@)[^.]+(?=\\.)" } ] | Oui | JSON représentant les chaînes dans lesquelles vous souhaitez effectuer une recherche, au format suivant : [ { "Data": "", "RegEx": "" } ] |

| FieldsInput | JSON | [ { "RegexForFieldName": "", "FieldName": "body", "RegexForFieldValue": "" }, { "RegexForFieldName": ".*(_url_).*", "FieldName": "", "RegexForFieldValue": "" }, { "RegexForFieldName": "", "FieldName": "body", "RegexForFieldValue": "HostName: (.*?)" } ] | Oui |

JSON décrivant les champs à tester. [

"RegexForFieldName": “”,

"FieldName": "Field name to search", "RegexForFieldValue": “”}] |

| ShouldEnrichEntity | Chaîne | domain_matched | Non |

Si la valeur est définie sur <VAL>, une valeur d'enrichissement sera également attribuée à l'entité pour qu'elle soit reconnue comme "correspondante" à la valeur.

La clé sera <VAL> |

| IsCaseSensitive | Case à cocher | Non sélectionné | Non | Indiquez si le champ est sensible à la casse. |

Exemple

Dans ce scénario, nous vérifions si une entité dont le nom de champ est malicious figure dans le texte spécifié.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Nombre de résultats 0 -

Résultat JSON

{ "Entity": "EXL88765-AD", "EntityResult": [{"RegexForFieldName": "", "FieldName": "malicious", "RegexForFieldValue": "", "ResultsToSearch": {"val_to_search": [[]], "found_results": [], "num_of_results": 0}}] }

Obtenir les instances d'intégration

Description

Renvoie toutes les instances d'intégration pour un environnement.

Paramètres

Aucun paramètre applicable.

Exemple

Dans ce scénario, toutes les instances d'intégration de tous les environnements seront renvoyées.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai -

Résultat JSON

{ "instances": [{"identifier": "27dee746-1857-41b7-a722-b99699b8d6c8", "integrationIdentifier": "Tools", "environmentIdentifier": "Default", "instanceName": "Tools_1", "instanceDescription": "test", "isConfigured": true, "isRemote": false, "isSystemDefault": false},{...........}] }

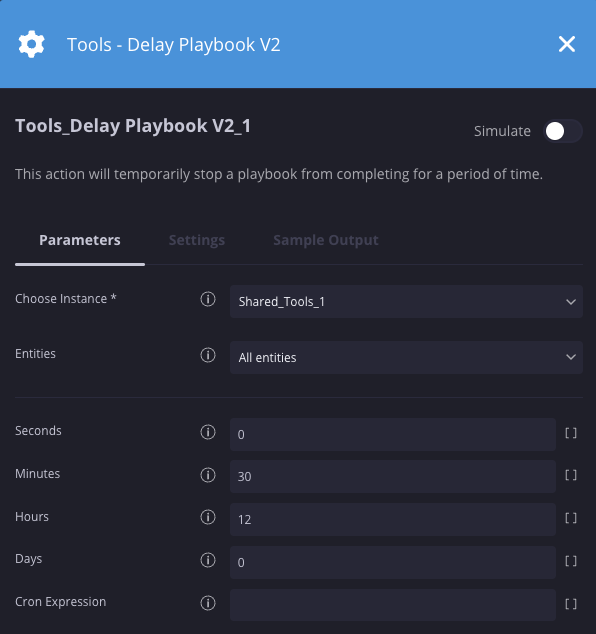

Playbook sur le report V2

Description

Arrête temporairement l'exécution d'un playbook pendant une période spécifiée.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Secondes | Integer | 0 | Non | Spécifiez le nombre de secondes de délai pour un playbook. |

| Minutes | Integer | 1 | Non | Spécifiez le nombre de minutes de retard pour un playbook. |

| Heures | Integer | 0 | Non | Spécifiez le nombre d'heures de report d'un playbook. |

| Jours | Integer | 0 | Non | Spécifiez le nombre de jours de report d'un playbook. |

| Expression Cron | Chaîne | N/A | Non | Détermine quand le playbook doit se poursuivre à l'aide d'une expression Cron. sera prioritaire par rapport aux autres paramètres. |

Exemple

Dans ce scénario, nous retardons le playbook de 12 heures et demie.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai

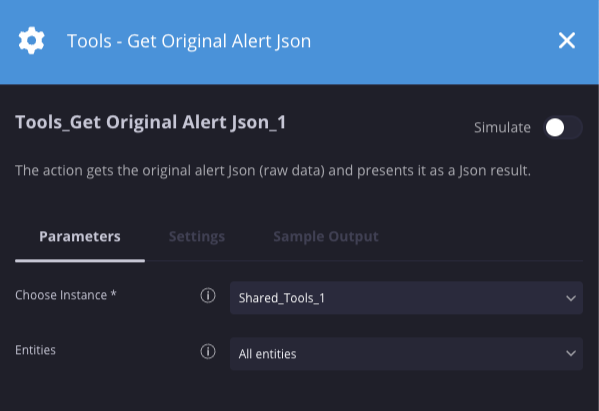

Obtenir le fichier JSON de l'alerte d'origine

Description

Renvoie le résultat JSON de l'alerte d'origine (données brutes).

Paramètres

Aucun paramètre applicable

Exemple

Dans ce scénario, le code JSON brut d'origine de l'alerte est renvoyé.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai -

Résultat JSON

{ "CreatorUserId": null, "Events": [{"_fields": {"BaseEventIds": "[]", "ParentEventId": -1, "deviceEventClassId": "IRC Connections", "DeviceProduct": "IPS_Product", "StartTime": "1667497096184", "EndTime": "1667497096184"}, "_rawDataFields": {"applicationProtocol": "TCP", "categoryOutcome": "blocked", "destinationAddress": "104.131.182.103", "destinationHostName": "www.ircnet.org", "destinationPort": "770", "destinationProcessName": "MrlCS.sob", "destinationUserName": "XWTTRYzNr1l@gmail.com", "deviceAddress": "0.0.0.0", "deviceEventClassId": "IRC Connections", "deviceHostName": "ckIYC2", "Field_24": "B0:E7:DF:6C:EF:71", "deviceProduct": "IPS_Product", "deviceVendor": "Vendor", "endTime": "1667497110906", "eventId": "0aa16009-57b4-41a3-91ed-81347442ca29", "managerReceiptTime": "1522058997000", "message": "Connection to IRC Server", "name": "IRC Connections", "severity": "8", "sourceAddress": "0.0.0.0", "sourceHostName": "jhon@domain.local", "startTime": "1667497110906", "sourcetype": "Connection to IRC Server"}, "Environment": null, "SourceSystemName": null, "Extensions": []}], "Environment": "Default", "SourceSystemName": "Arcsight", "TicketId": "fab1b5a1-637f-4aed-a94f-c63137307505", "Description": "IRC Connections", "DisplayId": "fab1b5a1-637f-4aed-a94f-c63137307505", "Reason": null, "Name": "IRC Connections", "DeviceVendor": "IPS", "DeviceProduct": "IPS_Product", "StartTime": 1667497110906, "EndTime": 1667497110906, "Type": 1, "Priority": -1, "RuleGenerator": "IRC Connections", "SourceGroupingIdentifier": null, "PlaybookTriggerKeywords": [], "Extensions": [], "Attachments": null, "IsTrimmed": false, "DataType": 1, "SourceType": 1, "SourceSystemUrl": null, "SourceRuleIdentifier": null }

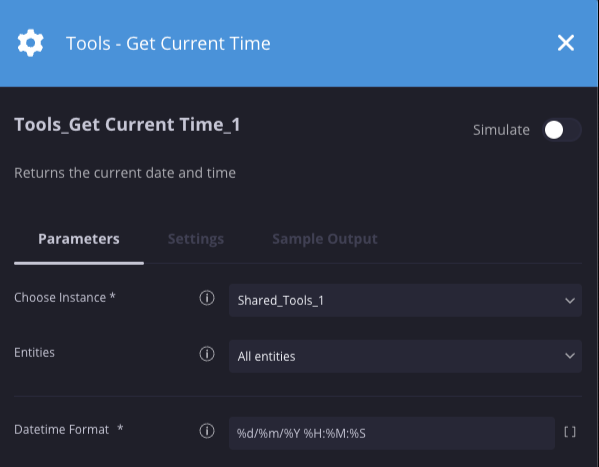

Obtenir l'heure actuelle

Description

Renvoie la date et l'heure actuelles

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Format date/heure | Chaîne | %d/%m/%Y %H:%M | Oui | Spécifiez le format de la date et de l'heure. |

Exemple

Dans ce scénario, nous renvoyons une valeur de date et d'heure au format suivant : %d/%m/%Y %H:%M:%S.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Valeur de date et d'heure 03/11/2022 20:33:43

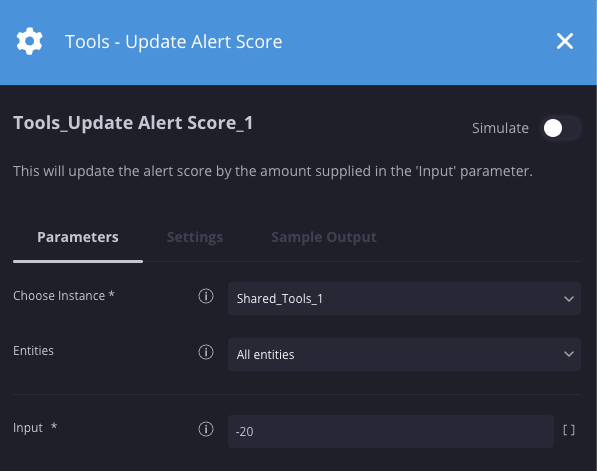

Mettre à jour le score d'une alerte

Description

Met à jour le score de l'alerte du montant fourni.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Entrée | Integer | N/A | Oui | Indiquez le montant de l'incrément ou du décrément (nombre négatif). |

Exemple

Dans ce scénario, nous diminuons le score d'alerte de 20.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Valeur d'entrée -20

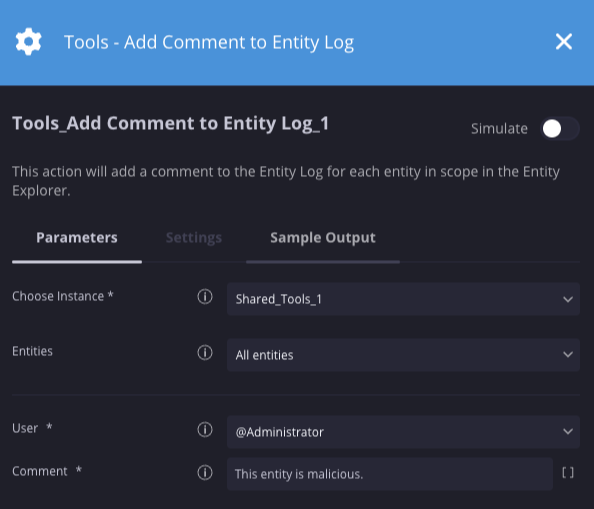

Ajouter un commentaire au journal d'entité

Description

Ajoute un commentaire au journal d'entité pour chaque entité du score dans l'explorateur d'entités.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Utilisateur | Menu déroulant | @Administrator | Oui | Indiquez l'utilisateur qui a créé le commentaire. |

| Commentaire | Chaîne | N/A | Oui | Indiquez le commentaire qui sera ajouté au journal des entités. |

Exemple

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple N/A N/A N/A

Rattacher le playbook

Description

Supprime un playbook d'une requête, supprime toutes les données de résultat de la requête à partir de ce playbook et rattache le playbook afin qu'il s'exécute à nouveau. Nécessite l'installation de l'intégration PostgreSQL, configurée sur l'environnement partagé avec un nom d'instance Google SecOps SOAR. Pour en savoir plus, contactez votre CSM ou l'assistance.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Nom du playbook | Menu déroulant | N/A | Oui | Spécifiez le playbook à rattacher. |

Exemple

Dans ce scénario, nous réassocions un playbook appelé attach_playbook_test.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux/Veuillez configurer l'instance Google SecOps SOAR de l'intégration PostgreSQL. Vrai

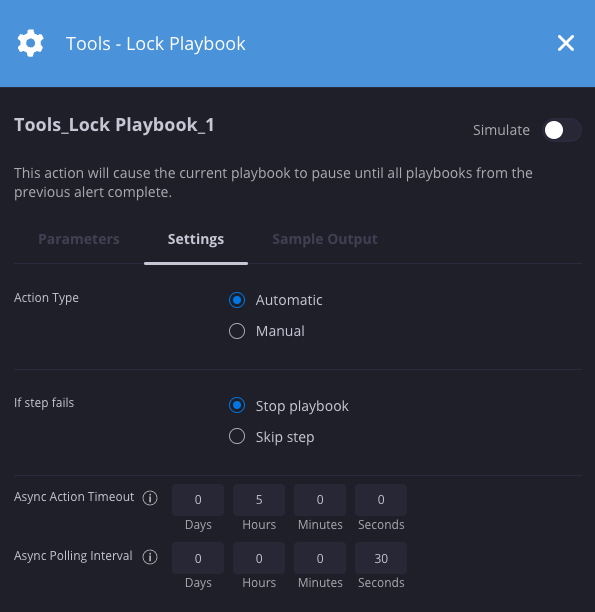

Playbook de verrouillage

Description

Met en pause le playbook actuel jusqu'à ce que tous les playbooks de l'alerte précédente soient terminés.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Délai avant expiration de l'action asynchrone | Entiers | 1 jour | Non | Le délai avant expiration des actions asynchrones définit le temps total alloué à cette action (somme des durées d'exécution de toutes les itérations). |

| Intervalle d'interrogation asynchrone | Entiers | 1 heure | Non | Définissez la durée entre chaque tentative d'interrogation lors de l'exécution d'une action asynchrone. |

Exemple

Dans ce scénario, nous mettons en pause le playbook actuel et vérifions toutes les 30 secondes si tous les playbooks de l'alerte précédente dans la demande sont terminés.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai

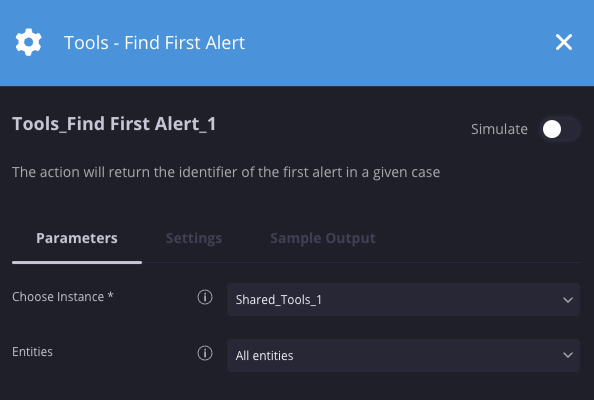

Trouver First Alert

Description

Renvoie l'identifiant de la première alerte d'une demande donnée.

Paramètres

Aucun paramètre applicable.

Exemple

Dans ce scénario, il renvoie l'identifiant de la première alerte du cas.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Valeur de l'identifiant d'alerte IRC CONNECTIONS9A33308C-AC62-4A41-8F73-20529895D567

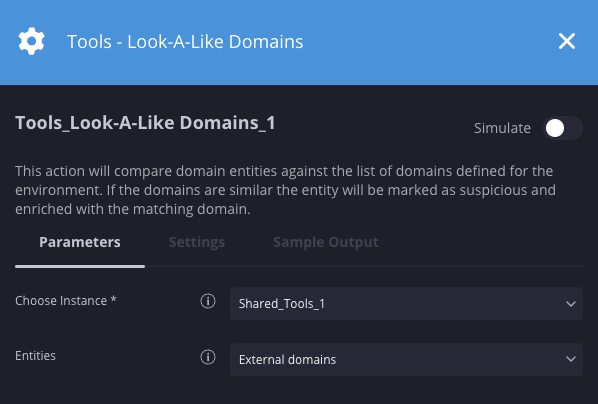

Domaines similaires

Description

Compare les entités de domaine à la liste des domaines définis pour l'environnement. Si les domaines sont similaires, l'entité sera marquée comme suspecte et enrichie avec le domaine correspondant.

Paramètres

Aucun paramètre applicable

Exemple

Dans ce scénario, nous vérifions si les entités de domaine externes ressemblent aux domaines configurés dans la liste des domaines des paramètres.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple look_a_like_domain_found Vrai/Faux Vrai -

Résultat JSON

{ "Entity" : {"EntityResult" : { "look_a_like_domains" : ["outlooks.com"]}} }

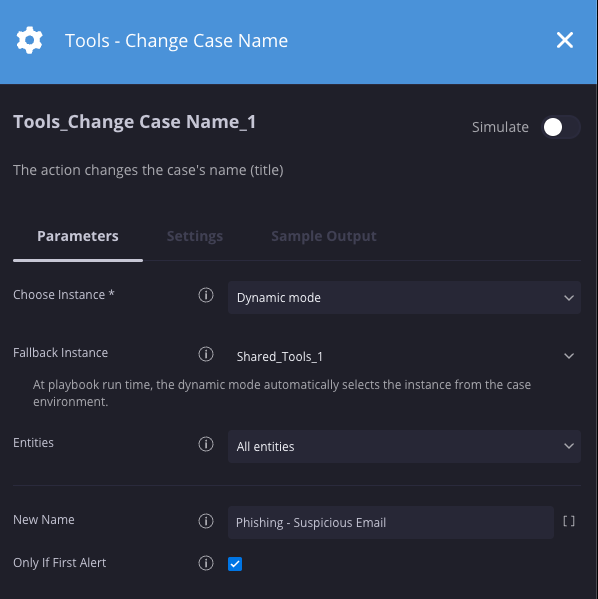

Modifier le nom de la demande

Description

Modifie le nom ou le titre d'une demande.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Nouveau nom | Chaîne | N/A | Non | Indiquez le nouveau nom de la demande. |

| Uniquement si First Alert | Case à cocher | Non sélectionné | Non | Si cette option est sélectionnée, le nom de la demande ne sera modifié que si l'action a été exécutée sur la première alerte de la demande. |

Exemple

Dans ce cas, le titre d'une demande sera remplacé par "Phishing – E-mail suspect" uniquement si elle est exécutée dans la première alerte.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai

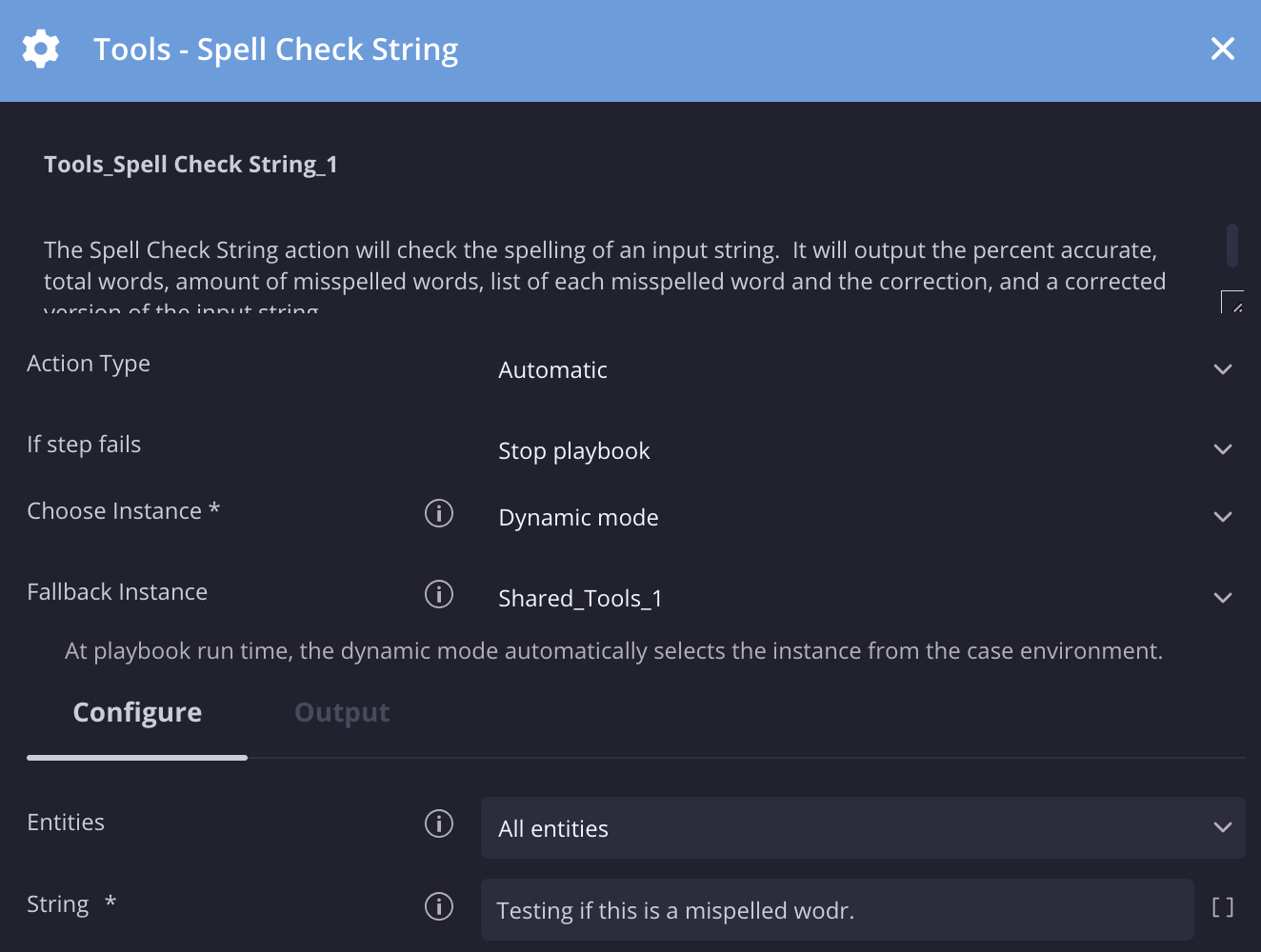

Chaîne de correction orthographique

Description

Vérifiez l'orthographe de la chaîne d'entrée. Le résultat indique le pourcentage de précision, le nombre total de mots, le nombre total de mots mal orthographiés, la liste de chaque mot mal orthographié et sa correction, ainsi qu'une version corrigée de la chaîne d'entrée.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Chaîne | Chaîne | N/A | Oui | Spécifiez la chaîne dont l'orthographe sera vérifiée. |

Exemple

Cet exemple vérifie l'orthographe de la chaîne d'entrée suivante :

"Testing if this is a mispelled wodr.".

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple accuracy_percentage Valeur en pourcentage 71 -

Résultat JSON

{"input_string": "Testing if this is a mispelled wodr.", "total_words": 7, "total_misspelled_words": 2, "misspelled_words": [{"misspelled_word": "mispelled", "correction": "misspelled"}, {"misspelled_word": "wodr", "correction": "word"}], "accuracy": 71, "corrected_string": "Testing if this is a misspelled word."}

Texte de recherche

Description

Recherchez le paramètre "Search For" (Rechercher) dans le texte d'entrée ou parcourez la liste "Search For Regex" (Rechercher avec expression régulière) et trouvez les correspondances dans le texte d'entrée. En cas de correspondance, l'action renvoie true.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Texte | Chaîne | N/A | Oui | Spécifiez le texte à rechercher. |

| Rechercher | Chaîne | N/A | Non | Spécifiez la chaîne à rechercher dans le champ "text". |

| Rechercher une expression régulière | Chaîne | N/A | Non | Liste des expressions régulières qui seront utilisées pour rechercher la chaîne. L'expression régulière doit être placée entre guillemets doubles. Les listes d'éléments séparés par une virgule sont acceptées. |

| Sensible à la casse | Case à cocher | N/A | Non | Indiquez si la recherche doit être sensible à la casse. |

Exemple

Dans ce scénario, nous vérifions si le mot malicious (malveillant) existe dans la valeur du champ Text (Texte).

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple match_found Vrai/Faux Vrai -

Résultat JSON

{ "matches": [{"search": "malicious", "input": "This IOC is malicious.", "match": true}] }

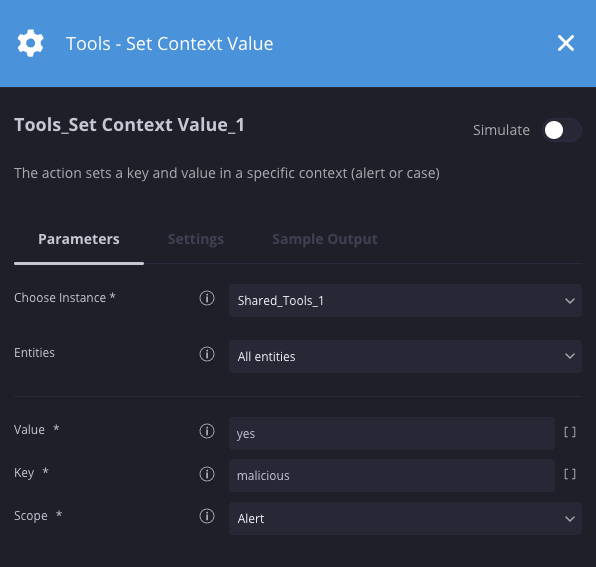

Définir la valeur du contexte

Description

Définit une clé et une valeur dans un contexte spécifique. Cette action est souvent utilisée avec l'action "Obtenir la valeur du contexte" pour récupérer la valeur de la clé.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Valeur | Chaîne | N/A | Oui | Spécifiez la valeur du contexte. |

| Clé | Chaîne | N/A | Oui | Spécifiez la clé de contexte. |

| Champ d'application | Menu déroulant | Alerte | Oui | Spécifiez le champ d'application de l'attribution du contexte (alerte, requête, global). |

Exemple

Dans ce scénario, nous définissons une clé de contexte "malicious" sur la valeur "yes".

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai

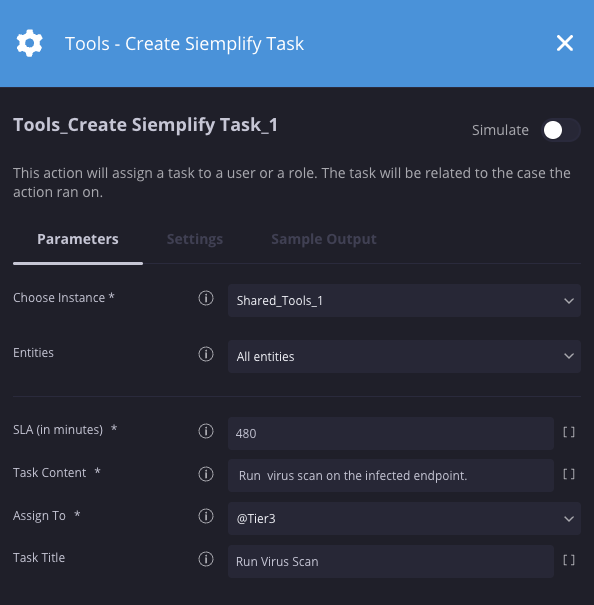

Créer une tâche Siemplify

Description

Attribue une tâche à un utilisateur ou à un rôle. La tâche sera liée à la demande sur laquelle l'action a été exécutée.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Titre de la tâche | Chaîne | N/A | Non | Spécifiez le titre de la tâche. |

| SLA (en minutes) | Integer | 480 | Oui | Spécifiez le temps (en minutes) dont dispose l'utilisateur ou le rôle attribué pour répondre à la tâche. |

| Contenu de la tâche | Chaîne | N/A | Oui | Spécifiez les détails de la tâche. |

| Attribuer à | Menu déroulant | N/A | Oui | Spécifiez l'utilisateur ou le rôle auquel la tâche sera attribuée. |

Exemple

Dans ce scénario, une tâche est créée pour demander au niveau 3 d'exécuter une analyse antivirus.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai

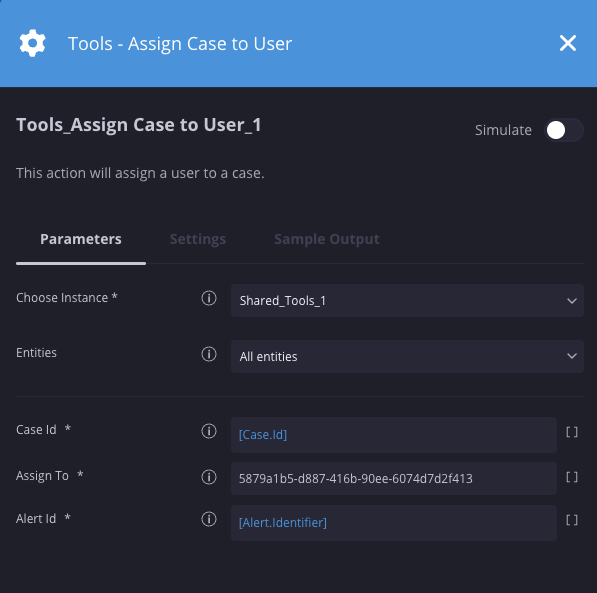

Attribuer une demande à un utilisateur

Description

Attribue une demande à un utilisateur.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Numéro de demande | Chaîne | N/A | Oui | Spécifiez le numéro de demande. Utilisez [Case.Id] pour la requête en cours. |

| Attribuer à | Chaîne | @Admin | Oui | Spécifiez l'utilisateur auquel attribuer une demande. Il s'agit de l'ID de l'utilisateur. Utilisez l'action "Get Siemplify Users" (Obtenir les utilisateurs Siemplify) pour récupérer l'ID d'un utilisateur spécifique. |

| ID de l'alerte | Chaîne | Oui | Spécifiez l'ID de l'alerte. Utilisez [Alert.Identifier]. |

Exemple

Dans ce scénario, nous attribuons la demande actuelle à un utilisateur spécifique à l'aide de son ID.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai

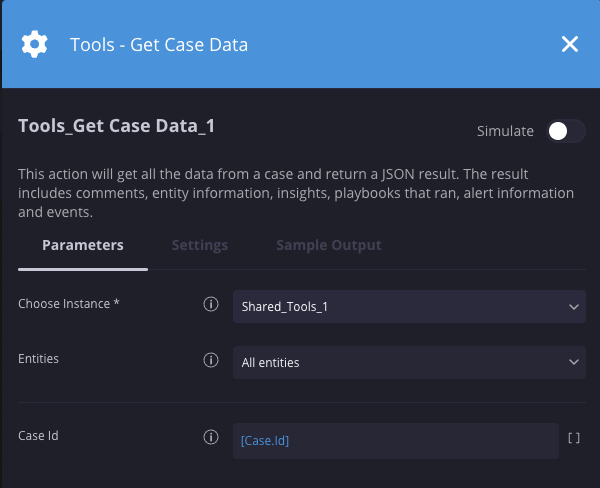

Obtenir les données d'une demande

Description

Récupère toutes les données d'une demande et renvoie un résultat JSON. Le résultat inclut des commentaires, des informations sur les entités, des insights, des playbooks exécutés, des informations sur les alertes et des événements.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Numéro de demande | Integer | N/A | Non | Spécifiez le numéro de demande à interroger. Si vous ne renseignez pas ce champ, la casse actuelle sera utilisée. |

Exemple

Dans ce scénario, nous récupérons les détails de la demande actuelle.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai -

Résultat JSON

{ "wallData": [{"commentForClient": null, "comment": null, "modificationTimeUnixTimeInMsForClient": 0, "creatorUserId": "8f8er8d6-ee8b-478e-9ee592-cc27e9addda13b", "id": 6357, "type": 5, "caseId": 36902, "isFavorite": false, "modificationTimeUnixTimeInMs": 1680717397165, "creationTimeUnixTimeInMs": 1680717397165, "alertIdentifier": "SUSPICIOUS ACTIVITY991C7837-1EE9-4EEA-AE7B-975366CA2EAE"}, {"actionTriggerType": 0, "integration": "Tools", "executingUser": null, "playbookName": "New Playbook", "playbookIsInDebugMode": true, "status": 5, "actionProvider": "Scripts", "actionIdentifier": "Tools_Get Case Data_1", "actionResult": "Action started", "alertIdentifiers": ["SUSPICIOUS ACTIVITY991C7837-1EE9-4EEA-AE7B-975366CA2EAE"], "creatorUserId": null, "id": 7677, "type": 3, "caseId": 0, "isFavorite": false, "modificationTimeUnixTimeInMs": 1680717397401, "creationTimeUnixTimeInMs": 1680717397401, "alertIdentifier": null}], "alerts": [{"ticketId": "d21ebvcxzb88-35vc35-46b4-9edd08-063696d7cc092", "status": 0, "identifier": "SUSPICIOUS ACTIVITY991C7837-1EE9-4EEA-AE7B-975366CA2EAE", "hasWorkflows": true, "workflowsStatus": 1, "sourceSystemName": "CrowdStrikeFalcon", "securityEventCards": [{"caseId": 36902, "eventId": "5fde7844-0099-4c5d-a562-63e2d0deb7e5", "alertIdentifier": "SUSPICIOUS ACTIVITY991C7837-1EE9-4EEA-AE7B-975366CA2EAE", "eventName": "CustomIOAWinLowest", "product": "Falcon", "sources": [{"isValid": true, "identifier": "172.30.202.229", "type": "ADDRESS"}, {"isValid": true, "identifier": "EXLAB2019-AD", "type": "HOSTNAME"}, {"isValid": true, "identifier": "E019-AD$", "type": "USERUNIQNAME"}], "destinations": [], "artificats": [{"isValid": true, "identifier": "MPCMDRUN.EXE", "type": "FILENAME"}, {"isValid": true, "identifier": "60D88450B376694DC55EB8F40B0F79580D1DF399A7BDF", "type": "FILEHASH"}], "port": null, "outcome": null, "time": "2023-03-01T19:51:00Z", "deviceEventClassId": "Indicator of Attack", "fields": [{"isHighlight": true, "groupName": "HIGHLIGHTED FIELDS", "hideOptions": false, "items": [{"originalName": "startTime", "name": "Start Time", "value": "1680615463369"}, {"originalName": "endTime", "name": "End Time", "value": "1680615463369"}]}, {"isHighlight": false, "groupName": "Default", "hideOptions": false, "items": [{"originalName": "cid", "name": "cid", "value": "27fe4e4760b8476b2b6650e5a74"}, {"originalName": "created_timestamp", "name": "created_timestamp", "value": "2023-03-01T19:51:11.387187948Z"}........................ }

Attendre la fin du playbook

Description

Met en pause le playbook actuel jusqu'à ce qu'un autre playbook ou bloc en cours d'exécution sur la même alerte se termine.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Nom du playbook | Chaîne | N/A | Non | Spécifiez le nom du bloc ou du playbook que vous souhaitez terminer en premier. |

Exemple

Dans ce scénario, nous suspendons le playbook actuel jusqu'à ce que le "bloc d'investigation" en cours sur la même alerte soit terminé.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai

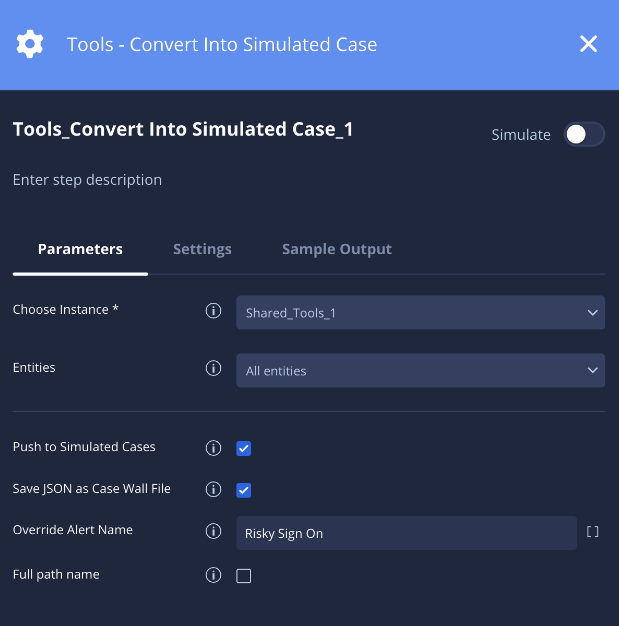

Convertir en cas simulé

Description

Convertit une demande en demande simulée pouvant être chargée dans la plate-forme.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Transférer vers des cas simulés | Case à cocher | Non sélectionné | Non | Si vous sélectionnez cette option, la demande est ajoutée à la liste des demandes simulées disponibles. |

| Enregistrer le fichier JSON en tant que fichier Case Wall | Case à cocher | Sélectionné | Non | Si cette option est sélectionnée, un fichier JSON représentant la demande est enregistré sur le mur de demandes pour être téléchargé. |

| Remplacer le nom de l'alerte | Chaîne | Vide | Non | Spécifiez un nouveau nom d'alerte à utiliser. Ce paramètre remplace le paramètre Nom du chemin complet s'il est sélectionné. |

| Nom complet du chemin | Case à cocher | Non sélectionné | Non | Si cette option est sélectionnée, utilisez le nom de l'alerte comme source_product_eventtype (par exemple, QRadar_WinEventLog:Security_Remote fail login).

Ce paramètre est ignoré si l'option Remplacer le nom de l'alerte est sélectionnée.

|

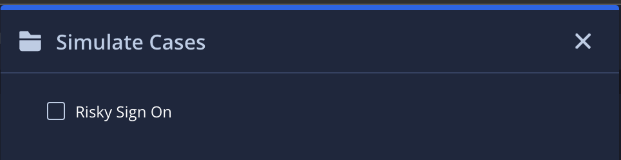

Exemple

Dans cet exemple, une demande est convertie en demande simulée à l'aide de "Connexion risquée" comme nom d'alerte, qui s'affichera comme l'une des demandes simulées disponibles sur l'écran d'accueil.

Résultats de l'action

-

Résultat du script

Nom du résultat du script Options de valeur Exemple ScriptResult Vrai/Faux Vrai -

Résultat JSON

{ "cases": [ { "CreatorUserId": null, "Events": [ { "_fields": { "BaseEventIds": "[]", "ParentEventId": -1, "DeviceProduct": "WinEventLog:Security", "StartTime": "1689266169689", "EndTime": "1689266169689" }, "_rawDataFields": { "sourcetype": "Failed login", "starttime": "1689702001439", "endtime": "1689702001439" }, "Environment": null, "SourceSystemName": null, "Extensions": [] } ], "Environment": "default", "SourceSystemName": "QRadar", "TicketId": "de2e3913-e4d8-4060-ae2b-1c81ee64ba47", "Description": "This case created by SPLUNK query", "DisplayId": "de2e3913-e4d8-4060-ae2b-1c81ee64ba47", "Reason": null, "Name": "Risky Sign On", "DeviceVendor": "WIN-24TBDNRMSVB", "DeviceProduct": "WinEventLog:Security", "StartTime": 1689702001439, "EndTime": 1689702001439, "Type": 1, "Priority": -1, "RuleGenerator": "Remote Failed login", "SourceGroupingIdentifier": null, "PlaybookTriggerKeywords": [], "Extensions": [ { "Key": "KeyName", "Value": "TCS" } ], "Attachments": null, "IsTrimmed": false, "DataType": 1, "SourceType": 1, "SourceSystemUrl": null, "SourceRuleIdentifier": null, "SiemAlertId": null, "__CorrelationId": "7efd38feaea247ad9f5ea8d907e4387c" } ] }

Emplois

Fermer des demandes en fonction de la recherche

Description

Cette tâche fermera tous les cas en fonction d'une requête de recherche. La charge utile de recherche est celle utilisée dans l'appel d'API "CaseSearchEverything". Pour obtenir un exemple de cette valeur, accédez à la recherche dans l'UI et ouvrez les Outils pour les développeurs. Recherchez les cas à supprimer. Recherchez l'appel d'API "CaseSearchEverything" dans les outils de développement. Copiez la charge utile JSON de la requête POST et collez-la dans "Search Payload" (Charge utile de recherche). Le motif de clôture doit être 0 ou 1. 0 = malveillant, 1 = non malveillant. La cause racine provient de Paramètres > Données sur les demandes > Cause de la clôture de la demande.

Paramètres

| Paramètre | Type | Valeur par défaut | Obligatoire | Description |

| Charge utile de la recherche | JSON | N/A | Non | Spécifiez la charge utile JSON à rechercher. Exemple : {"tags":[],"ruleGenerator":[],"caseSource":[],"stage":[],"environments":[],"assignedUsers":[],"products":[],"ports":[],"categoryOutcomes":[],"status":[],"caseIds":[],"incident":[],"importance":[],"priorities":[],"pageSize":50,"isCaseClosed":false,"title":"","startTime":"2023-01-22T00:00:00.000Z","endTime":"2023-01-22T23:59:59.999Z","requestedPage":0,"timeRangeFilter":1} |

| Fermer la section "Commentaires" | Chaîne | N/A | Oui | Spécifiez un commentaire de clôture. |

| Motif de la clôture | Chaîne | N/A | Oui | Indiquez le motif de la clôture. 0 = malveillant, 1 = non malveillant |

| Cause | Integer | N/A | Oui | Spécifiez la cause première. La cause racine provient de Paramètres > Données sur la demande > Cause de la clôture de la demande. |

| Nom d'utilisateur Google SecOps SOAR | Chaîne | N/A | Oui | Spécifiez le nom d'utilisateur Google SecOps SOAR. |

| Mot de passe Google SecOps SOAR | Mot de passe | N/A | Oui | Spécifiez le mot de passe Google SecOps SOAR. |

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.