Mengumpulkan log SOAR

Dokumen ini menjelaskan cara menggunakan Google Cloud Logs Explorer untuk mengelola dan memantau log SOAR.

Integrasi ini menyediakan kemampuan utama berikut:

Pemantauan terpusat: Lihat dan analisis data penting yang diambil dari fungsi ETL, Playbook, dan Python platform SOAR Google SecOps (misalnya, eksekusi skrip Python, penyerapan pemberitahuan, dan performa playbook).

Metrik dan pemberitahuan kustom: Gunakan alat Google Cloud untuk mengonfigurasi metrik dan pemberitahuan kustom berdasarkan peristiwa tertentu yang dicatat dalam log operasional Google SecOps SOAR.

Menyiapkan log SOAR

Untuk menyiapkan log SOAR, ikuti langkah-langkah berikut:

- Buat Akun Layanan di project Google Cloud tempat Anda berencana melihat log. Untuk mengetahui detailnya, lihat Membuat dan mengelola akun layanan.

- Buka IAM & Admin > IAM.

Temukan Akun Layanan yang Anda buat, lalu klik edit Edit principal.

Di bagian Assign Roles, pilih Logs Writer. Untuk mengetahui informasi selengkapnya, lihat peran Penulis Log standar.

Klik Simpan.

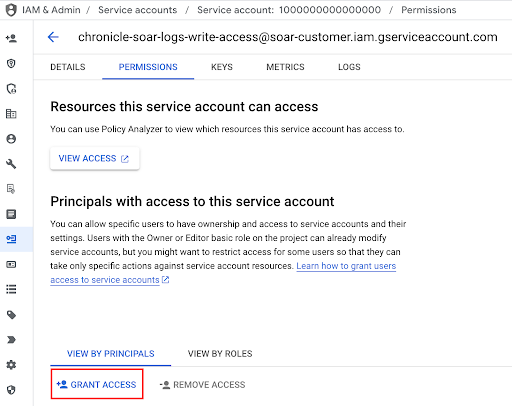

Pilih Service Accounts, lalu pilih akun layanan yang Anda buat.

Klik more_vert Lainnya, lalu pilih Kelola Izin.

Di bagian Izin, klik Beri Akses.

Di bagian Add Principal, tambahkan akun utama berikut:

gke-init-backgroundservices@{SOAR-GCP-Project-Id}.iam.gserviceaccount.com- Jika Anda tidak mengetahui

SOAR_GCP_Project_Id, kirim tiket melalui Dukungan Google.

- Jika Anda tidak mengetahui

Di Tetapkan Peran, pilih Service Account Token Creator. Untuk mengetahui informasi selengkapnya, lihat Service Account Token Creator.

Klik Simpan.

Berikan nama Akun Layanan yang dikonfigurasi kepada tim dukungan Google SecOps.

Log SOAR

Log SOAR ditulis dalam namespace terpisah, yang disebut chronicle-soar, dan dikategorikan berdasarkan layanan yang menghasilkan log.

Karena log dibuat oleh tugas latar belakang, Anda harus mengonfigurasi tugas ini terlebih dahulu untuk mengirim log ke Google Cloud:

Untuk mengakses log SOAR, lakukan hal berikut:

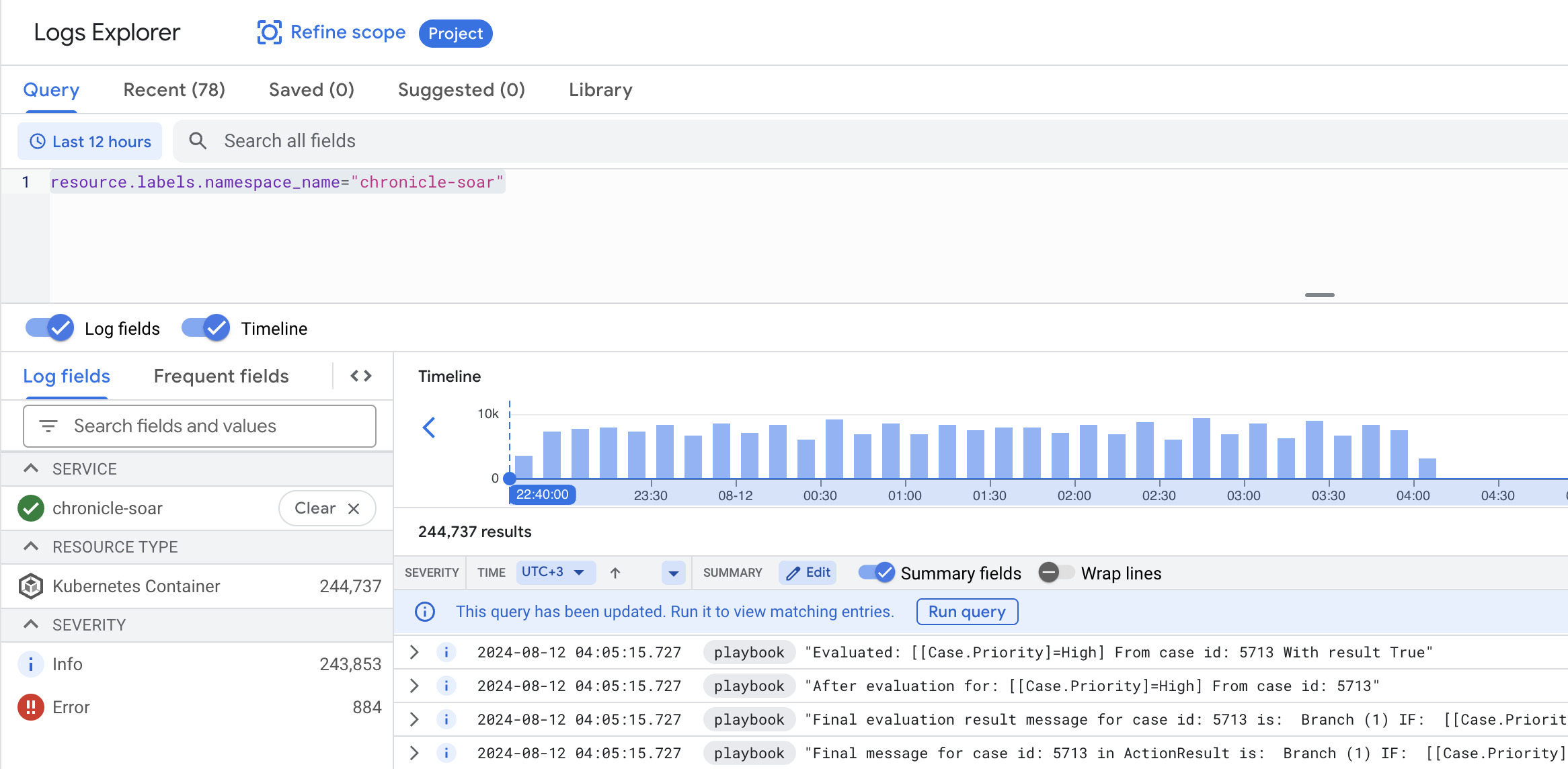

- Di konsol Google Cloud , buka Logging > Logs Explorer.

- Pilih project Google SecOps Google Cloud.

Masukkan filter berikut di kotak, lalu klik Run Query:

resource.labels.namespace_name="chronicle-soar"

Untuk memfilter log dari layanan tertentu, masukkan sintaksis berikut di kotak kueri, lalu klik Run Query:

resource.labels.namespace_name="chronicle-soar"

resource.labels.container_name="<container_name>"

- Ganti

<container_name>dengan container layanan yang relevan:playbook,python, atauetl.

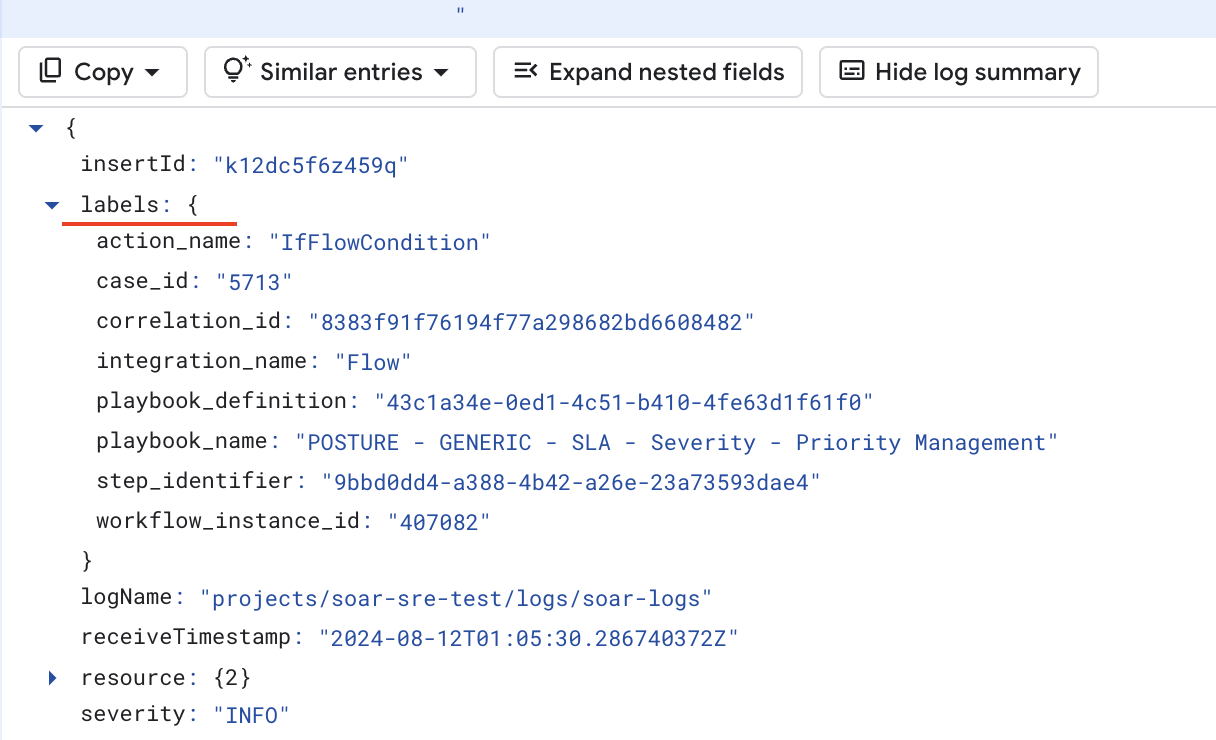

Label log playbook

Label log playbook memberikan cara yang lebih efisien dan mudah untuk mempersempit cakupan kueri. Semua label berada di bagian Labels dari setiap pesan log.

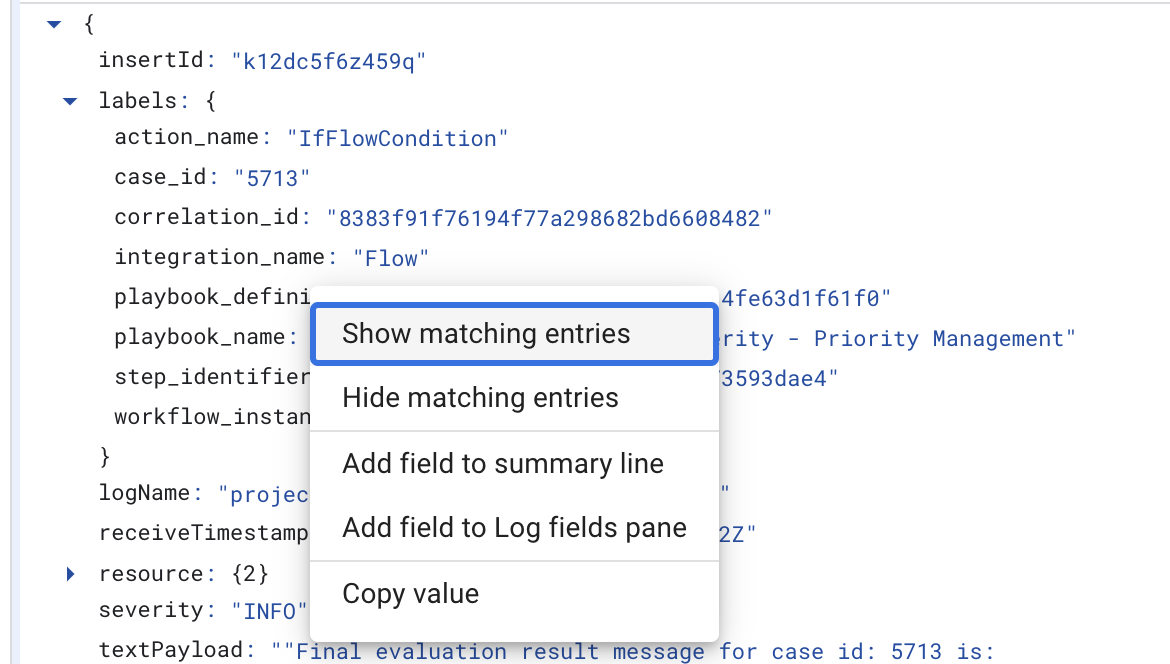

Untuk mempersempit cakupan log, luaskan pesan log, klik kanan setiap label, lalu sembunyikan atau tampilkan log tertentu:

Label berikut tersedia:

playbook_nameplaybook_definitionblock_nameblock_definitioncase_idcorrelation_idintegration_nameaction_name

Log Python

Log berikut tersedia untuk layanan Python:

resource.labels.container_name="python"

Label integrasi dan konektor:

integration_nameintegration_versionconnector_nameconnector_instance

Label tugas:

integration_nameintegration_versionjob_name

Label tindakan:

integration_nameintegration_versionintegration_instancecorrelation_idaction_name

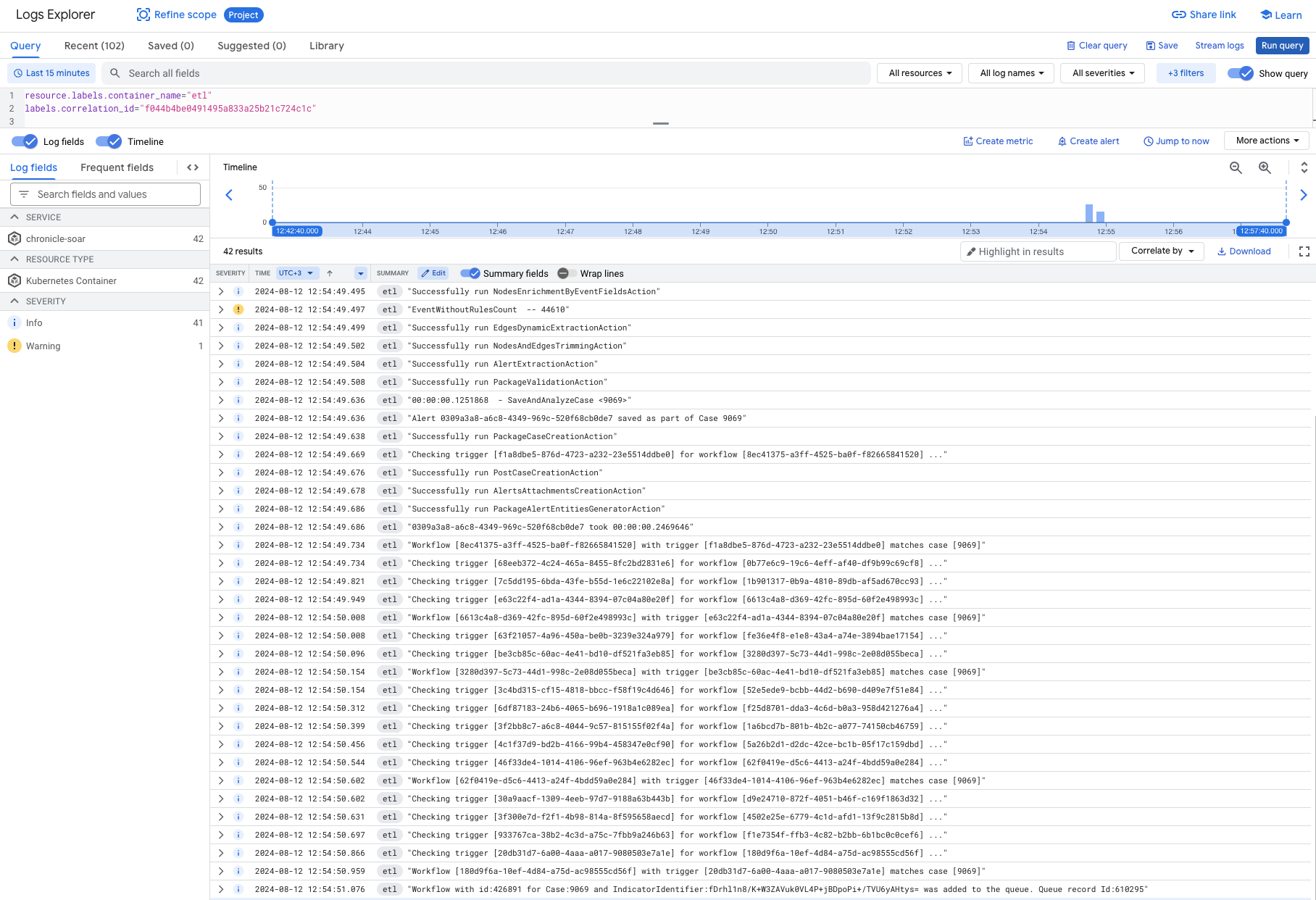

Log ETL

Log berikut tersedia untuk layanan ETL:

resource.labels.container_name="etl"

Label ETL

correlation_id

Misalnya, untuk menyediakan alur penyerapan pemberitahuan, filter menurut

correlation_id:

Perlu bantuan lain? Dapatkan jawaban dari anggota Komunitas dan profesional Google SecOps.