SOAR のログを収集する

このドキュメントでは、 Google Cloud ログ エクスプローラを使用して SOAR ログを管理およびモニタリングする方法について説明します。

この統合には次の主な機能があります。

一元化されたモニタリング: Google SecOps SOAR プラットフォームの ETL、プレイブック、Python 関数からキャプチャされた重要なデータ(Python スクリプトの実行、アラートの取り込み、プレイブックのパフォーマンスなど)を表示して分析します。

カスタム指標とアラート: Google Cloud ツールを使用して、Google SecOps SOAR のオペレーション ログに記録された特定のイベントに基づいてカスタム指標とアラートを構成します。

SOAR ログを設定する

SOAR ログを設定する手順は次のとおりです。

- ログを表示する予定の Google Cloud プロジェクトにサービス アカウントを作成します。詳細については、サービス アカウントの作成と管理をご覧ください。

- [IAM と管理] > [IAM] に移動します。

作成したサービス アカウントを見つけて、[ 編集 ] プリンシパルを編集] をクリックします。

[ロールを割り当てる] セクションで、[ログ書き込み] を選択します。詳細については、事前定義された Logs Writer ロールをご覧ください。

[保存] をクリックします。

[サービス アカウント] を選択し、作成したサービス アカウントを選択します。

more_vert [その他] をクリックし、[権限を管理] を選択します。

[権限] セクションで、[アクセス権を付与] をクリックします。

![[権限] セクションでアクセス権を付与します。](https://docs.cloud.google.com/static/chronicle/images/soar/logsgrantaccess.png?hl=ja)

[プリンシパルを追加] セクションで、次のプリンシパルを追加します。

gke-init-backgroundservices@{SOAR-GCP-Project-Id}.iam.gserviceaccount.comSOAR_GCP_Project_Idがわからない場合は、Google サポートからチケットを送信してください。

[ロールの割り当て] で、[サービス アカウント トークン作成者] を選択します。詳細については、サービス アカウント トークン作成者をご覧ください。

[保存] をクリックします。

構成したサービス アカウントの名前を Google SecOps サポートチームに提供します。

SOAR ログ

SOAR ログは、chronicle-soar という別の Namespace に書き込まれ、ログを生成したサービス別に分類されます。ログはバックグラウンド ジョブによって生成されるため、最初にこのジョブを構成して、ログを Google Cloudに送信する必要があります。

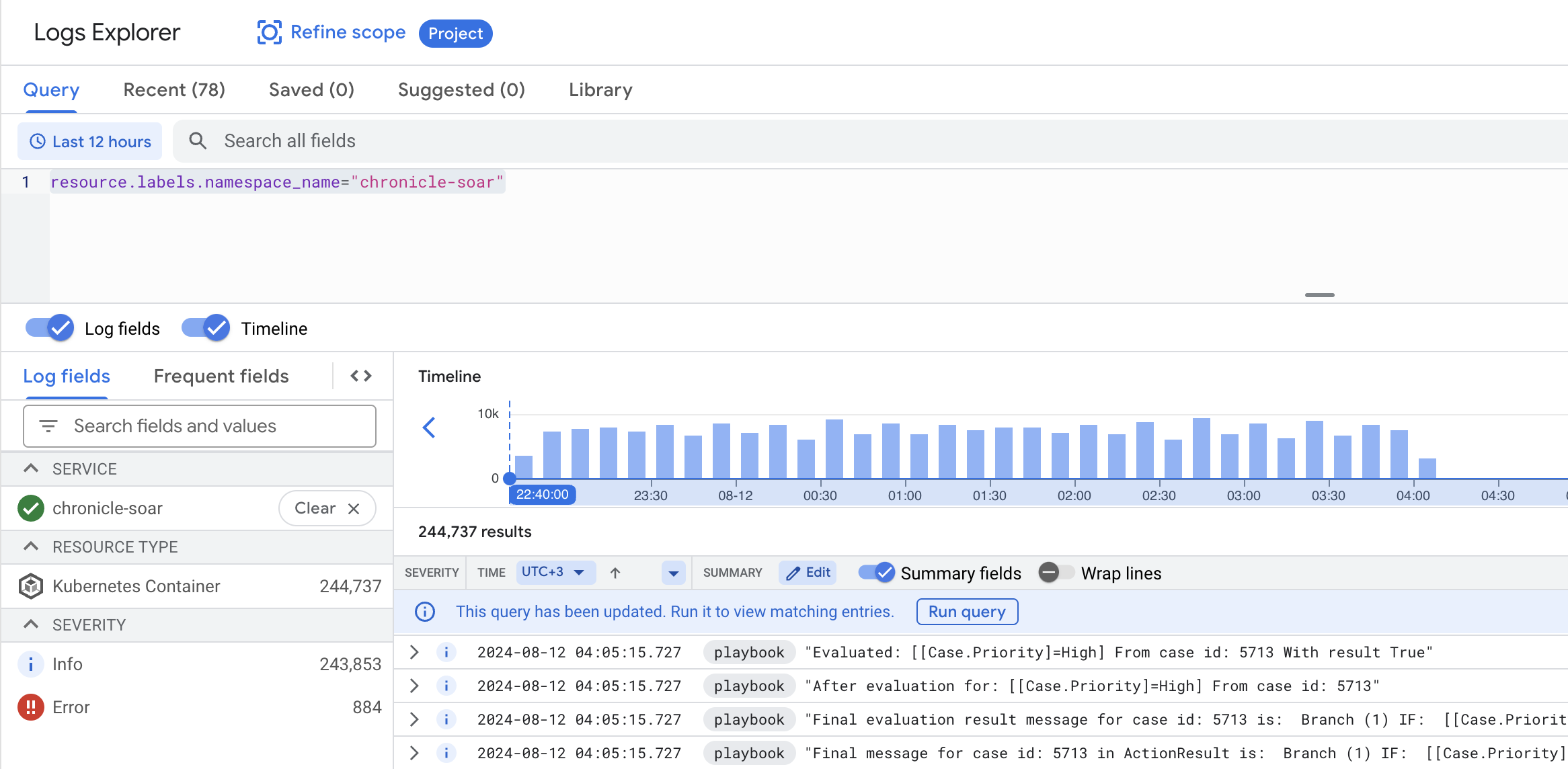

SOAR ログにアクセスする手順は次のとおりです。

- Google Cloud コンソールで、[ロギング] > [ログ エクスプローラ] に移動します。

- Google SecOps Google Cloud プロジェクトを選択します。

ボックスに次のフィルタを入力し、[クエリを実行] をクリックします。

resource.labels.namespace_name="chronicle-soar"

特定のサービスのログをフィルタするには、クエリボックスに次の構文を入力し、[クエリを実行] をクリックします。

resource.labels.namespace_name="chronicle-soar"

resource.labels.container_name="<container_name>"

<container_name>は、関連するサービス コンテナ(playbook、python、etl)に置き換えます。

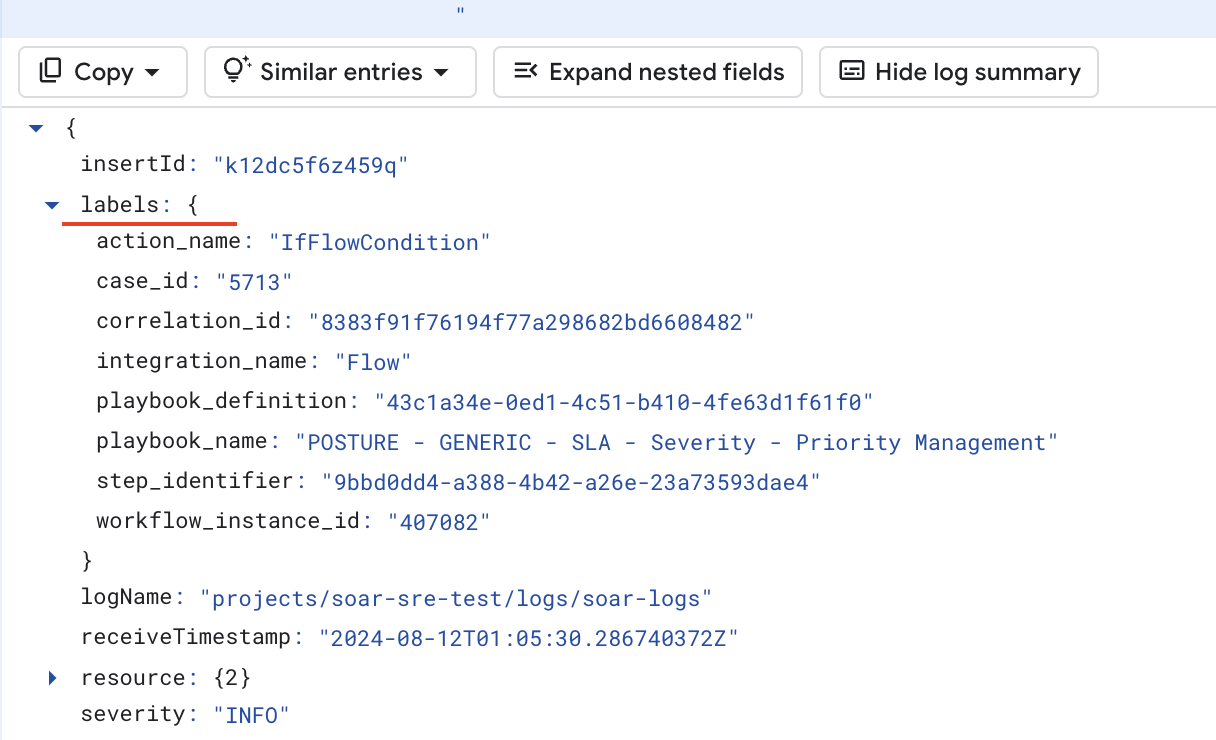

ハンドブックのログラベル

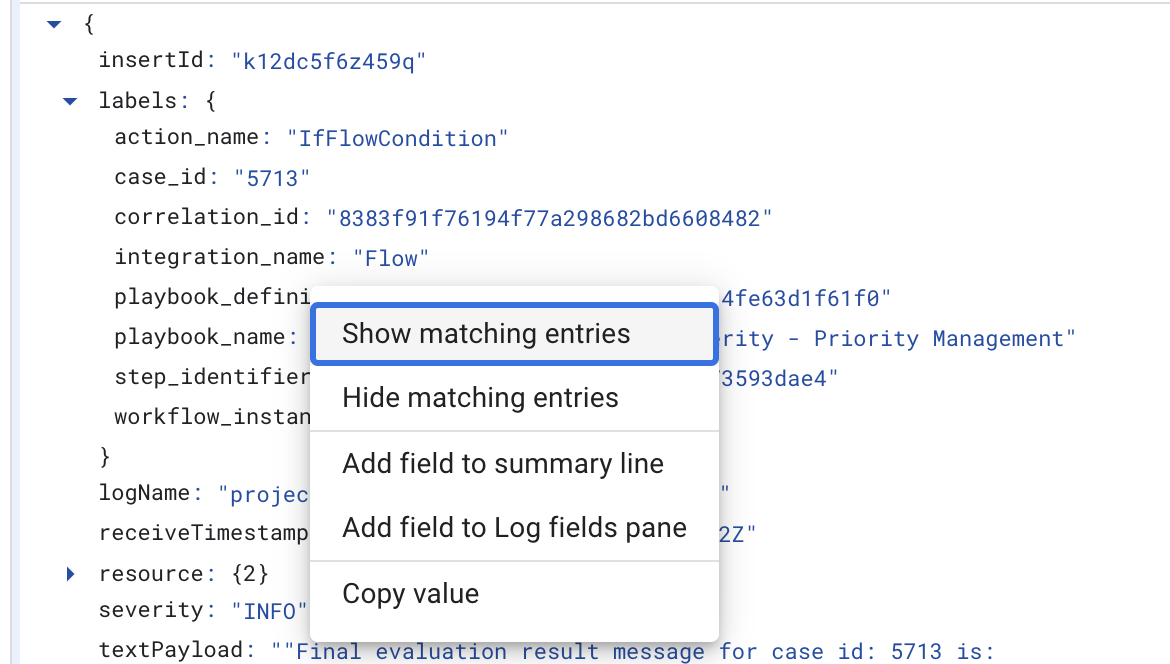

Playbook ログラベルを使用すると、クエリの範囲をより効率的かつ簡単に絞り込むことができます。すべてのラベルは、各ログメッセージの Labels セクションにあります。

ログスコープを絞り込むには、ログメッセージを展開し、各ラベルを右クリックして、特定のログを表示または非表示にします。

次のラベルを使用できます。

playbook_nameplaybook_definitionblock_nameblock_definitioncase_idcorrelation_idintegration_nameaction_name

Python ログ

Python サービスでは、次のログを使用できます。

resource.labels.container_name="python"

インテグレーションとコネクタのラベル:

integration_nameintegration_versionconnector_nameconnector_instance

ジョブラベル:

integration_nameintegration_versionjob_name

アクション ラベル:

integration_nameintegration_versionintegration_instancecorrelation_idaction_name

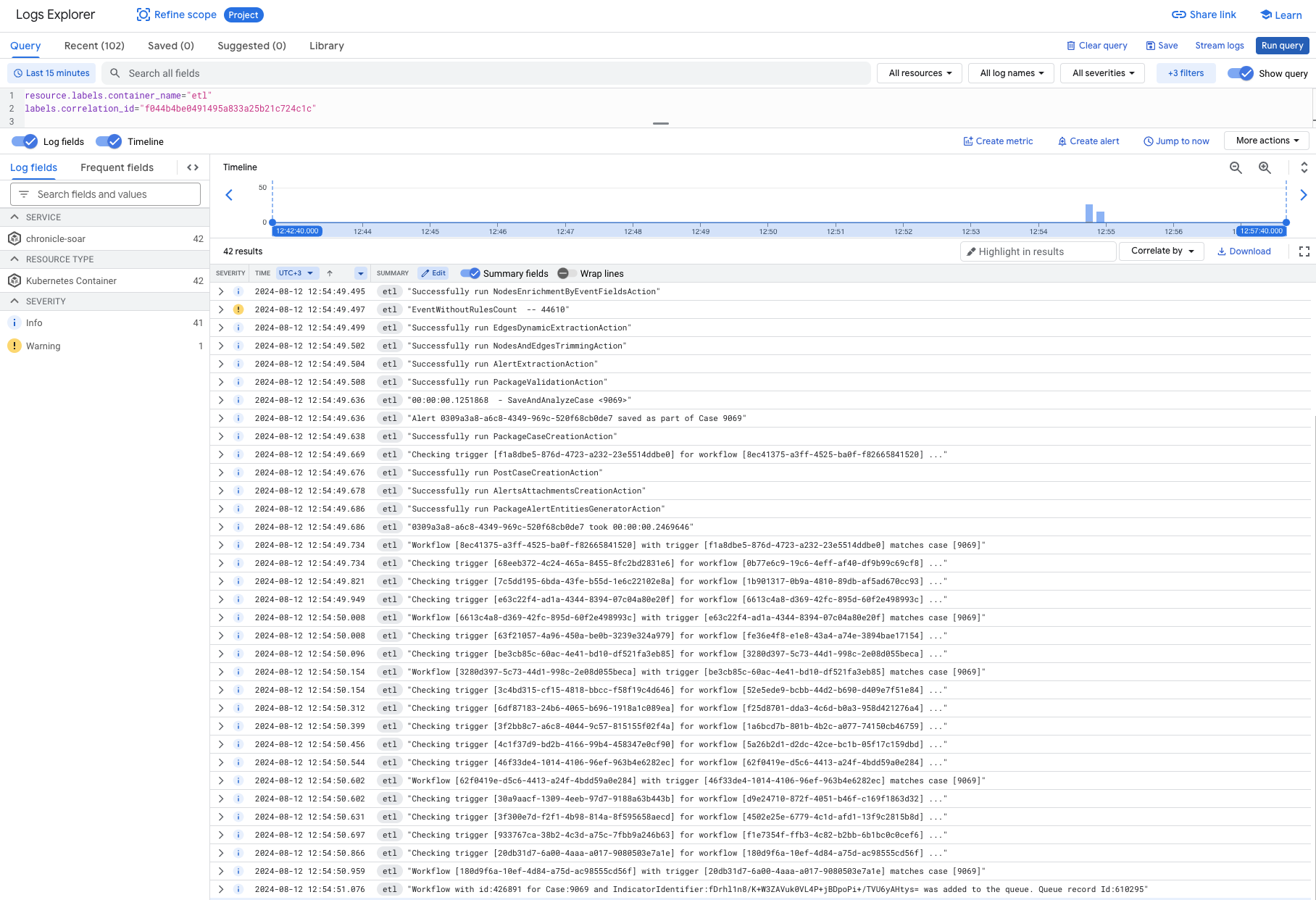

ETL ログ

ETL サービスでは、次のログを使用できます。

resource.labels.container_name="etl"

ETL ラベル

correlation_id

たとえば、アラートの取り込みフローを指定するには、correlation_id でフィルタします。

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。