在 Google SecOps 平台中映射用户

本文档介绍了如何使用安全身份向 Google Security Operations 平台预配、验证用户身份并映射用户。本文档概述了以 Google Workspace 作为外部身份提供方 (IdP) 的配置流程,不过其他 IdP 的步骤也类似。 使用 Cloud Identity 提供方时,您应使用电子邮件群组(而非 IdP 群组)配置服务。如需了解详情,请参阅使用 Cloud Identity 在 Google SecOps 平台中映射用户。

设置用于配置的 SAML 属性

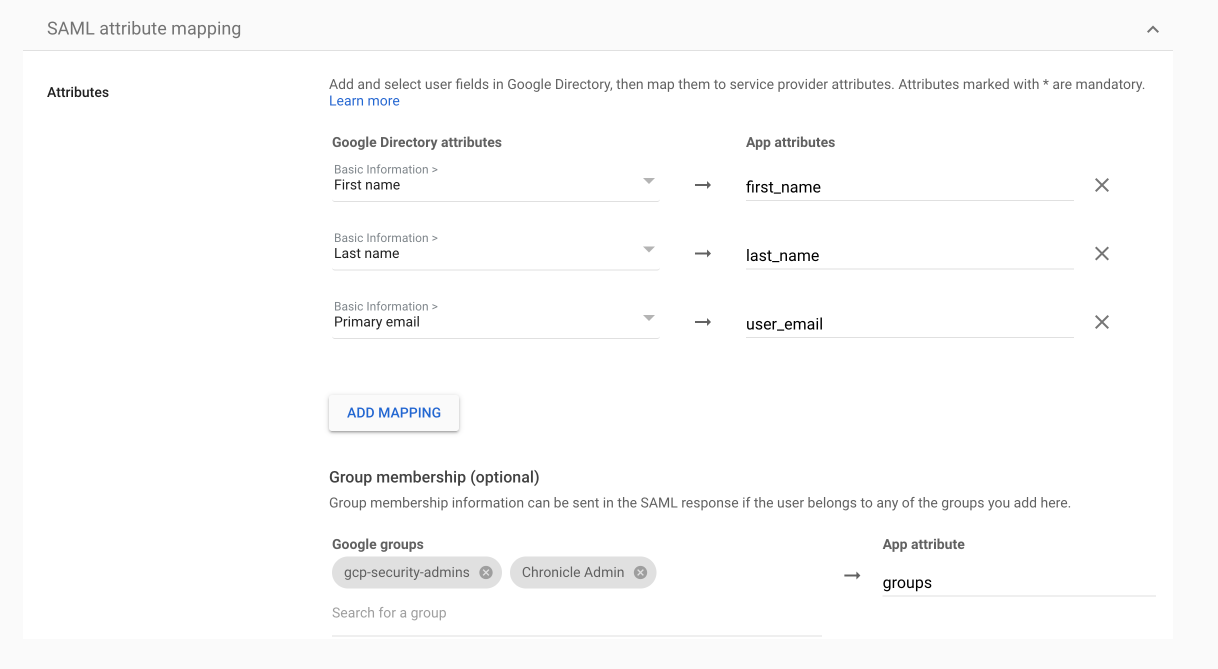

如需在外部 IdP 中设置 SAML 属性和群组,请执行以下操作:- 在 Google Workspace 中,前往 SAML 属性映射部分。

- 添加以下强制性属性:

first_namelast_nameuser_emailgroups- 在 Google 群组中,输入 IdP 群组名称。例如

Google SecOps administrators或Gcp-security-admins。请记下这些群组名称;您稍后需要在 Google SecOps 平台中进行映射时用到它们。(在其他外部提供方(例如 Okta)中,这称为 IdP 群组)。

设置 IdP 配置

如需设置 IdP 预配,请按照 配置 IdP 和创建员工身份池提供方中的步骤操作。

以下示例是

配置员工身份联合中所述应用配置的 workforce pool 创建命令:

gcloud iam workforce-pools providers create-saml WORKFORCE_PROVIDER_ID \ --workforce-pool=WORKFORCE_POOL_ID \ --location="global" \ --display-name=WORKFORCE_PROVIDER_DISPLAY_NAME \ --description=WORKFORCE_PROVIDER_DESCRIPTION \ --idp-metadata-path=PATH_TO_METADATA_XML \ --attribute-mapping="google.subject=assertion.subject,attribute.first_name=assertion.attributes.first_name[0],attribute.last_name=assertion.attributes.last_name[0],attribute.user_email=assertion.attributes.user_email[0],google.groups=assertion.attributes.groups"

控制用户访问权限

您可以通过多种方式管理用户对平台不同方面的访问权限:

- 权限组:通过将用户分配到特定权限组来设置用户访问权限级别。这些群组决定了用户可以查看或修改哪些模块和子模块。例如,用户可能可以访问支持请求和工作台页面,但无法访问剧本和设置。如需了解详情,请参阅使用权限组。

- SOC 角色:定义一组用户的角色。您可以将用户分配给 SOC 角色,以简化任务管理。您可以将支持请求、操作或 playbook 分配给 SOC 角色,而不是个人。用户可以查看分配给自己、自己所担任的角色或其他角色的支持请求。 如需了解详情,请参阅 使用角色。

- 环境或环境组:配置环境或环境组,以跨不同网络或业务部门细分数据,通常由企业和受管安全服务提供商 (MSSP) 使用。用户只能访问分配给自己的环境或群组中的数据。如需了解详情,请参阅 使用环境。

映射用户并对其进行身份验证

权限组、SOC 角色和环境的组合决定了 Google SecOps 平台中每个 IdP 群组的 Google SecOps 用户体验。

- 对于使用第三方提供商的客户,请在 IdP 群组映射页面上映射 SAML 设置中定义的每个 IdP 群组。

- 对于使用 Cloud Identity Provider 的客户,请在群组映射页面上映射电子邮件群组。如需了解详情,请参阅使用 Cloud Identity 在 Google SecOps 平台中映射用户。

您可以将 IdP 组与多个权限组、SOC 角色和环境进行映射。这样可确保映射到 SAML 提供程序中不同 IdP 群组的不同用户继承所有必需的权限级别。如需了解详情(包括 Google SecOps 如何管理此问题),请参阅 IdP 组映射中的多项权限。

您还可以选择将 IdP 群组映射到各个控制访问权限参数。这样可以实现更精细的映射,有助于大型客户。如需了解详情,请参阅将 IdP 群组映射到访问权限控制参数。

默认情况下,Google SecOps 平台包含一个 IdP 群组,其中包含默认管理员。

如需映射 IdP 群组,请按以下步骤操作:

- 在 Google SecOps 中,依次前往设置 > SOAR 设置 > 高级 > IdP 群组映射。

- 确保您知道 IdP 群组的名称。

- 依次点击 添加 添加,然后开始为每个 IdP 群组映射参数。

- 完成后,点击添加。每次用户登录平台时,系统都会自动将该用户添加到用户管理页面(位于设置 > 组织下)。

当用户尝试登录 Google SecOps 平台,但其 IdP 群组尚未映射时,为了避免用户被拒绝,我们建议您启用默认访问权限设置,并在此页面上设置管理员权限。完成初始管理员设置后,我们建议将管理员权限调整为更低的级别。

将 IdP 群组映射到访问权限控制参数

本部分介绍了如何在 IdP 群组映射页面中将不同的 IdP 群组映射到一个或多个访问权限控制参数。对于希望根据特定自定义设置来启用和配置用户群组的客户,这种方法非常有用,因为他们无需遵循 Google SecOps SOAR 平台的标准化流程。 虽然将群组映射到参数可能需要您最初创建更多群组,但一旦设置了映射,新用户就可以加入 Google SecOps,而无需创建其他群组。

如需了解群组映射中的多项权限,请参阅映射具有多个控制访问权限参数的用户。

删除用户

如果您在此处删除群组,请务必从 用户管理界面中删除相应用户。如需了解详情,请参阅删除 Google SecOps 用户。用例:为每个 IdP 群组分配唯一的权限字段

以下示例说明了如何使用此功能来帮助根据公司需求引导和配置用户。

贵公司有三种不同的买家角色:

- 安全分析师(包含群组成员 Sasha 和 Tal)

- SOC 工程师(包含群组成员 Quinn 和 Noam)

- NOC 工程师(包含群组成员 Kim 和 Kai)

下表展示了此场景:

| 角色 | 权限组 | SOC 中的角色 | 环境 |

|---|---|---|---|

| 安全分析师 | 分析师 | 层级 1 | 伦敦 |

| SOC 工程师 | 分析师 | 层级 1 | 曼彻斯特 |

| NOC 工程师 | 基本 | 层级 2 | 伦敦 |

在此示例中,假设您已在 Google SecOps 中设置必要的权限组、SOC 角色和环境。

以下是在 SAML 提供商和 Google SecOps 平台中设置 IdP 群组的方式:

-

在 SAML 提供商中,创建以下用户群组:

- 安全分析师(包含 Sasha 和 Tal)

- SOC 工程师(包含 Quinn 和 Noam)

- NOC 工程师(包含 Kim 和 Kai)

- 伦敦(包含 Sasha、Tal、Kim 和 Kai)

- 曼彻斯特(包含 Quinn 和 Noam)

- 依次前往设置 > SOAR 设置 > 高级 > IdP 群组映射。

- 点击添加 IdP 群组。

- 在对话框中输入以下详细信息:

- IdP 群组:

Security analysts - 权限组:

Analyst - SOC 角色:

Tier 1 - 环境:留空

- 在下一个对话框中,输入以下详细信息:

- IdP 群组:

SOC engineers - 权限组:

Analyst - SOC 角色:

Tier 1 - 环境:留空

- 在下一个对话框中,输入以下详细信息:

- IdP 群组:

NOC engineers - 权限组:

Basic - SOC 角色:

Tier 2 - 环境:留空

- 在下一个对话框中,输入以下详细信息:

- IdP 群组:

London - 权限组:留空

- SOC 角色:留空

- 环境:

London - 在下一个对话框中,输入以下详细信息:

- IdP 群组:

Manchester - 权限组:留空

- SOC 角色:留空

- 环境:

Manchester

对于使用案例联合功能的客户,请参阅 为 Google SecOps 设置联合案例访问权限。

需要更多帮助?获得社区成员和 Google SecOps 专业人士的解答。