Google SecOps プラットフォームでユーザーをマッピングする

このドキュメントでは、安全な識別を使用してユーザーをプロビジョニング、認証、マッピングして Google Security Operations プラットフォームに登録する方法について説明します。このドキュメントでは、外部 ID プロバイダ(IdP)として Google Workspace を使用した構成プロセスについて説明しますが、他の IdP でも手順は同様です。Cloud Identity Provider を使用する場合は、IdP グループではなくメールグループでサービスを構成する必要があります。詳細については、Cloud Identity を使用して Google SecOps プラットフォームでユーザーをマッピングするをご覧ください。

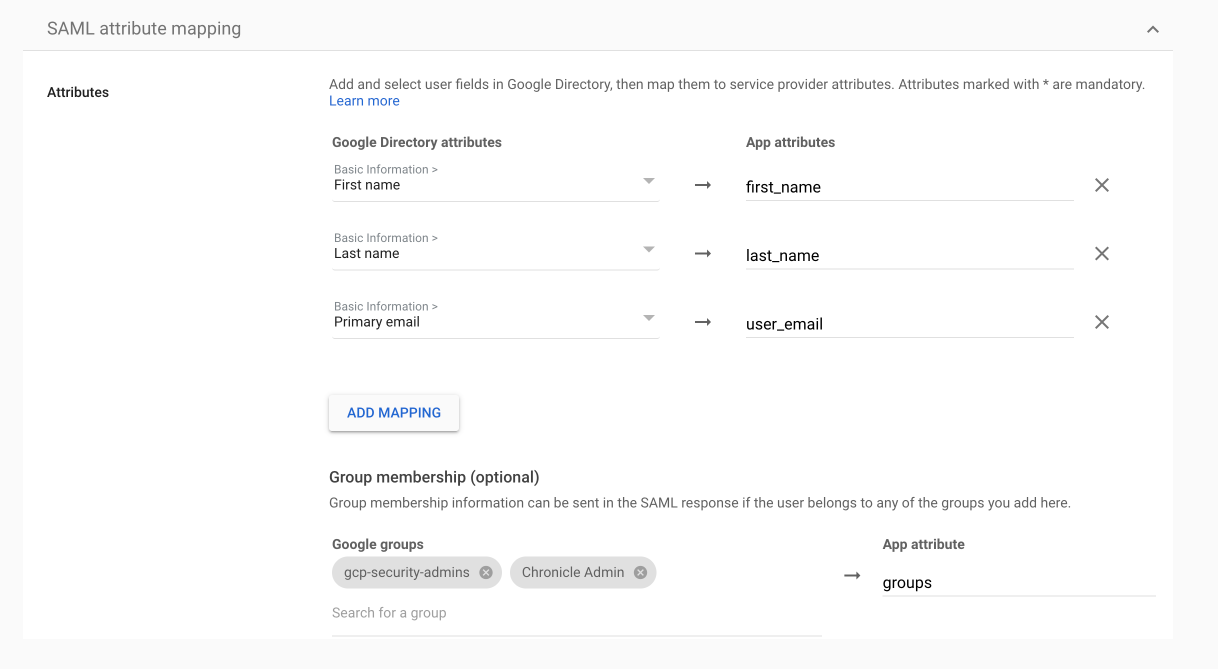

プロビジョニング用の SAML 属性を設定する

外部 IdP で SAML 属性とグループを設定する手順は次のとおりです。- Google Workspace で、[SAML Attributes](SAML 属性)マッピング セクションに移動します。

- 次の必須属性を追加します。

first_namelast_nameuser_emailgroups- Google グループで、IdP グループ名を入力します。例:

Google SecOps administratorsまたはGcp-security-admins。これらのグループ名をメモしておきます。この名前は、後で Google SecOps プラットフォームでマッピングを行う際に必要になります。(Okta などの他の外部プロバイダでは、これは IdP グループと呼ばれます)。

IdP プロビジョニングを設定する

IdP プロビジョニングを設定するには、 IdP を構成すると Workforce Identity プール プロバイダを作成するの手順を行います。

次の例は、

Workforce Identity 連携を構成するで説明されているアプリ構成の workforce pool 作成コマンドです。

gcloud iam workforce-pools providers create-saml WORKFORCE_PROVIDER_ID \ --workforce-pool=WORKFORCE_POOL_ID \ --location="global" \ --display-name=WORKFORCE_PROVIDER_DISPLAY_NAME \ --description=WORKFORCE_PROVIDER_DESCRIPTION \ --idp-metadata-path=PATH_TO_METADATA_XML \ --attribute-mapping="google.subject=assertion.subject,attribute.first_name=assertion.attributes.first_name[0],attribute.last_name=assertion.attributes.last_name[0],attribute.user_email=assertion.attributes.user_email[0],google.groups=assertion.attributes.groups"

ユーザー アクセスを制御する

プラットフォームのさまざまな側面に対するユーザー アクセスを管理する方法は複数あります。

- 権限グループ: 特定の権限グループに割り当てることで、ユーザーのアクセスレベルを設定します。これらのグループによって、ユーザーが表示または編集できるモジュールとサブモジュールが決まります。たとえば、ユーザーは [ケース] ページと [ワークデスク] ページにはアクセスできるが、[ハンドブック] と [設定] にはアクセスできないように制限できます。詳細については、権限グループの操作をご覧ください。

- SOC ロール: ユーザー グループのロールを定義します。ユーザーを SOC ロールに割り当てて、タスク管理を効率化できます。ケース、アクション、ハンドブックを個々のユーザーに割り当てるのではなく、SOC ロールに割り当てることができます。ユーザーは、自分、自分のロール、または追加ロールに割り当てられたケースを確認できます。詳細については、 ロールの操作をご覧ください。

- 環境または環境グループ: 異なるネットワークまたはビジネス ユニット間でデータをセグメント化するように環境または環境グループを構成します。これは、企業やマネージド セキュリティ サービス プロバイダ(MSSP)で一般的に使用されます。ユーザーは、割り当てられた環境またはグループ内のデータにのみアクセスできます。詳細については、 環境を操作するをご覧ください。

ユーザーをマッピングして認証する

権限グループ、SOC ロール、環境の組み合わせによって、Google SecOps プラットフォームの各 IdP グループの Google SecOps ユーザー ジャーニーが決まります。

- サードパーティ プロバイダを使用している場合は、[IdP Group Mapping] ページで SAML 設定で定義された各 IdP グループをマッピングします。

- Cloud Identity Provider を使用しているお客様は、[グループ マッピング] ページでメールグループをマッピングします。詳細については、Cloud Identity を使用して Google SecOps プラットフォームでユーザーをマッピングするをご覧ください。

IdP グループを複数の権限グループ、SOC ロール、環境にマッピングできます。これにより、SAML プロバイダの異なる IdP グループにマッピングされた異なるユーザーが、必要な権限レベルをすべて継承します。Google SecOps での管理方法など、詳細については、IdP グループ マッピングの複数の権限をご覧ください。

IdP グループを個々の制御アクセス パラメータにマッピングすることもできます。これにより、より詳細なレベルのマッピングが可能になり、大規模な顧客に役立ちます。詳細については、IdP グループをアクセス制御パラメータにマッピングするをご覧ください。

デフォルトでは、Google SecOps プラットフォームにはデフォルトの管理者の IdP グループが含まれています。

IdP グループをマッピングする手順は次のとおりです。

- Google SecOps で、[設定] > [SOAR 設定] > [詳細] > [IdP グループ マッピング] に移動します。

- IdP グループの名前がわかっていることを確認します。

- [ 追加 追加] をクリックして、各 IdP グループのパラメータのマッピングを開始します。

- 完了したら、[追加] をクリックします。ユーザーがプラットフォームにログインするたびに、[ユーザー管理] ページ([設定> 組織] にあります)に自動的に追加されます。

ユーザーが Google SecOps プラットフォームにログインしようとしたときに、IdP グループがマッピングされていない場合、ユーザーが拒否されないようにするには、このページで [デフォルトのアクセス設定] を有効にして、管理者権限を設定することをおすすめします。管理者の初期設定が完了したら、管理者の権限をより最小限のレベルに調整することをおすすめします。

IdP グループをアクセス制御パラメータにマッピングする

このセクションでは、[IdP Group Mapping] ページで、さまざまな IdP グループを 1 つ以上のアクセス制御パラメータにマッピングする方法について説明します。このアプローチは、Google SecOps SOAR プラットフォームの標準化に準拠するのではなく、特定のカスタマイズに基づいてユーザー グループをオンボーディングしてプロビジョニングしたいお客様にメリットがあります。グループをパラメータにマッピングするには、最初に多くのグループを作成する必要がある場合がありますが、マッピングが設定されると、新しいユーザーは追加のグループを作成しなくても Google SecOps に参加できます。

グループ マッピングでの複数の権限については、複数の制御アクセス パラメータを使用してユーザーをマッピングするをご覧ください。

ユーザーを削除する

ここでグループを削除する場合は、[ ユーザー管理] 画面で個々のユーザーを削除してください。詳細については、Google SecOps ユーザーを削除するをご覧ください。ユースケース: 各 IdP グループに一意の権限フィールドを割り当てる

次の例は、この機能を使用して、会社のニーズに合わせてユーザーのオンボーディングとプロビジョニングを行う方法を示しています。

貴社には次の 3 つのペルソナがあります。

- セキュリティ アナリスト(グループ メンバーの Sasha と Tal を含む)

- SOC エンジニア(グループ メンバーの Quinn と Noam を含む)

- NOC エンジニア(グループ メンバー: Kim、Kai)

このシナリオを次の表に示します。

| ペルソナ | 権限グループ | SOC ロール | 環境 |

|---|---|---|---|

| セキュリティ アナリスト | アナリスト | Tier 1 | ロンドン |

| SOC エンジニア | アナリスト | Tier 1 | マンチェスター |

| NOC エンジニア | 基本 | Tier 2 | ロンドン |

この例では、Google SecOps で必要な権限グループ、SOC ロール、環境がすでに設定されていることを前提としています。

SAML プロバイダと Google SecOps プラットフォームで IdP グループを設定する方法は次のとおりです。

-

SAML プロバイダで、次のユーザー グループを作成します。

- セキュリティ アナリスト(Sasha と Tal を含む)

- SOC エンジニア(Quinn と Noam を含む)

- NOC エンジニア(Kim と Kai を含む)

- London(Sasha、Tal、Kim、Kai を含む)

- マンチェスター(Quinn と Noam を含む)

- [設定] > [SOAR 設定] > [詳細] > [IdP グループ マッピング] に移動します。

- [IdP グループを追加] をクリックします。

- ダイアログに次の詳細情報を入力します。

- IdP グループ:

Security analysts - 権限グループ:

Analyst - SOC ロール:

Tier 1 - 環境: 空白のままにする

- 次のダイアログで次の詳細を入力します。

- IdP グループ:

SOC engineers - 権限グループ:

Analyst - SOC ロール:

Tier 1 - 環境: 空白のままにする

- 次のダイアログで次の詳細を入力します。

- IdP グループ:

NOC engineers - 権限グループ:

Basic - SOC ロール:

Tier 2 - 環境: 空白のままにする

- 次のダイアログで次の詳細を入力します。

- IdP グループ:

London - 権限グループ: 空白のまま

- SOC ロール: 空白のまま

- 環境:

London - 次のダイアログで次の詳細を入力します。

- IdP グループ:

Manchester - 権限グループ: 空白のまま

- SOC ロール: 空白のまま

- 環境:

Manchester

ケース連携機能を使用しているお客様は、 Google SecOps の連携ケース アクセスを設定するをご覧ください。

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。