McAfee ESM

Versi integrasi: 41.0

Kasus penggunaan integrasi

- Menyerap alarm atau korelasi ke Google Security Operations

- Integrasi ini memungkinkan Anda menyerap informasi dari McAfee ESM ke Google SecOps. Khususnya, untuk menyerap alarm dan korelasi yang nantinya dapat diurutkan dalam platform SOAR. Hal ini dapat dicapai dengan McAfee ESM Connector untuk penyerapan alarm dan McAfee ESM Correlations Connector untuk penyerapan korelasi.

- Lakukan penelusuran untuk mendapatkan lebih banyak konteks tentang Insiden Keamanan

- Integrasi ini mendukung beberapa tindakan yang memungkinkan Anda menjalankan kueri kustom (Get Similar Events, Send Advanced Query, Send Query To ESM, Send Entity Query To ESM) dan mengambil informasi peristiwa. Ada juga tindakan Dapatkan Peristiwa Serupa yang mengkueri peristiwa terkait alamat IP, Nama Host, dan Pengguna dalam notifikasi Google SecOps.

- Memantau IOC dengan daftar pantauan

- Integrasi ini mendukung penambahan dan penghapusan item dari daftar pantauan. Dengan begitu, Anda dapat terus memperbarui daftar pantauan dengan Alamat IP atau Hash yang mencurigakan.

Jaringan

Akses API dari Google SecOps ke McAfee ESM: Izinkan traffic melalui port 443 (HTTPS) (atau seperti yang dikonfigurasi di lingkungan Anda).

Pengelolaan Sesi

McAfee ESM memiliki parameter global yang membatasi jumlah sesi per pengguna.

Di Google SecOps, ada mekanisme lengkap untuk pengelolaan sesi, sehingga integrasi menggunakan sesi yang sama di seluruh integrasi. Nilai sesi

disimpan terenkripsi dalam entri DB McAfee_ESM_Action_Sessions_*.json dan

McAffee_ESM_Connector_Sessions_*.json.

Rekomendasi:

- Memiliki satu pengguna untuk tindakan dan satu pengguna untuk konektor.

- Setidaknya dua sesi harus tersedia per pengguna.

Rekomendasi ini diperlukan agar integrasi stabil.

Kompatibilitas integrasi

| Nama produk | Versi | Deployment | Catatan |

|---|---|---|---|

| McAfee ESM | 11.1-11.5 | Lokal | Integrasi diuji dengan versi produk 11.1-11.5 dan API yang digunakan dalam integrasi tidak diubah. Jika API tidak diupdate di versi yang lebih baru, integrasi akan tetap berfungsi. |

Mengonfigurasi integrasi McAfeeESM di Google SecOps

Untuk mendapatkan petunjuk mendetail terkait cara mengonfigurasi integrasi di Google SecOps, lihat Mengonfigurasi integrasi.

Parameter konfigurasi integrasi

Gunakan parameter berikut untuk mengonfigurasi integrasi:

| Nama parameter | Jenis | Nilai default | Wajib | Deskripsi |

|---|---|---|---|---|

| Root API | Sring | https://{ip}/rs/ | Ya | Root API untuk instance. |

| Nama pengguna | String | T/A | Ya | Nama pengguna instance. |

| Sandi | Sandi | T/A | Ya | Sandi untuk instance. |

| Versi Produk | String | 11.5 | Ya | Versi produk. Nilai yang mungkin: 11.1-11.5 |

| Verifikasi SSL | Kotak centang | Dicentang | Ya | Jika diaktifkan, akan memverifikasi bahwa sertifikat SSL untuk koneksi ke server McAfee ESM valid. |

Tindakan

Menambahkan Nilai ke Daftar Pantauan

Deskripsi tindakan

Menambahkan nilai ke daftar pantauan di McAfee ESM.

Penggunaan tindakan

Gunakan tindakan ini untuk memperbarui daftar pantauan dengan nilai baru. Misalnya, jika Anda memiliki daftar tontonan untuk hash berbahaya, Anda dapat menggunakan tindakan ini untuk terus memperbarui daftar tontonan.

Parameter konfigurasi tindakan

Gunakan parameter berikut untuk mengonfigurasi tindakan:

| Nama parameter | Jenis | Nilai default | Wajib | Deskripsi |

|---|---|---|---|---|

| Nama Daftar Pantauan | String | T/A | Ya | Tentukan nama daftar pantauan yang perlu diperbarui. |

| Nilai yang Akan Ditambahkan | CSV | T/A | Ya | Tentukan daftar nilai yang dipisahkan koma yang perlu ditambahkan ke daftar pantauan. |

Cakupan entity tindakan

Tindakan ini tidak dijalankan di entity.

Hasil tindakan

Hasil skrip

| Nama hasil skrip | Opsi nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

N/A

Repositori kasus

| Jenis hasil | Nilai/Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika kode status 200 dilaporkan (is_success=true): "Berhasil menambahkan nilai ke daftar pantauan." Tindakan akan gagal dan menghentikan eksekusi playbook: Jika error fatal, seperti kredensial yang salah atau tidak ada koneksi ke server dilaporkan: "Error saat menjalankan tindakan "Tambahkan Nilai ke Daftar Pantauan". Alasan: {0}".format(error.Stacktrace) Jika error dilaporkan dalam respons: "Error saat menjalankan tindakan "Tambahkan Nilai ke Daftar Pantauan". Alasan: {message}. |

Umum |

Mendapatkan Acara Serupa

Deskripsi tindakan

Mendapatkan peristiwa yang terkait dengan entitas di McAfee ESM. Entitas yang didukung: Nama Host, Alamat IP, Pengguna.

Parameter konfigurasi tindakan

Gunakan parameter berikut untuk mengonfigurasi tindakan:

| Nama parameter | Jenis | Nilai default | Wajib | Deskripsi |

|---|---|---|---|---|

| Jam Kembali | String | 1 | Ya | Tentukan berapa jam ke belakang untuk melakukan penelusuran. |

| ID IPS | String | 144115188075855872/8 | Tidak | Tentukan SID IP untuk penelusuran. |

| Batas Hasil | String | 50 | Tidak | Tentukan jumlah hasil yang akan ditampilkan. Nilai parameter maksimum: 200 per entity. |

Cakupan entity tindakan

Tindakan ini berjalan di entity berikut:

- Alamat IP

- Hostname

- Pengguna

Hasil tindakan

Hasil skrip

| Nama hasil skrip | Opsi nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

[

{

"EntityResult":

[{

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383521",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:18:10",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}, {

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383519",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:16:16",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}],

"Entity": "1.1.1.1"

}

]

Pengayaan entitas

| Nama kolom pengayaan | Logika - Kapan harus diterapkan |

|---|---|

| Alert.DstPort | Menampilkan apakah ada di hasil JSON |

| Rule.msg | Menampilkan apakah ada di hasil JSON |

| Alert.IPSIDAlertID | Menampilkan apakah ada di hasil JSON |

| Alert.SrcIP | Menampilkan apakah ada di hasil JSON |

| Alert.LastTime | Menampilkan apakah ada di hasil JSON |

| Alert.Protocol | Menampilkan apakah ada di hasil JSON |

| Alert.SrcPort | Menampilkan apakah ada di hasil JSON |

| Alert.DstIP | Menampilkan apakah ada di hasil JSON |

Repositori kasus

| Jenis hasil | Nilai/Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika kode status 200 dilaporkan untuk satu entitas (is_success=true): "Successfully retrieved events for the following entities in McAfee ESM: {entities}" (Berhasil mengambil peristiwa untuk entitas berikut di McAfee ESM: {entities}) Jika tidak ada data untuk satu entitas (is_success=true): "Tindakan tidak dapat mengambil peristiwa untuk entitas berikut di McAfee ESM: {entities}." Jika tidak ada data untuk semua entitas (is_success=false): "Tidak ada peristiwa yang ditemukan untuk entitas yang diberikan di McAfee ESM." Pesan asinkron: "Menunggu kueri selesai untuk {pending entities}." Tindakan akan gagal dan menghentikan eksekusi playbook: Jika error kritis dilaporkan: "Error saat menjalankan tindakan "Dapatkan Acara Serupa". Alasan: {0}".format(error.Stacktrace) Jika tindakan mengalami waktu tunggu habis: "Error saat menjalankan tindakan "Dapatkan Peristiwa Serupa". Alasan: tindakan memulai kueri, tetapi mengalami waktu tunggu habis saat pengambilan data. Tingkatkan waktu tunggu di IDE, lalu coba lagi." |

Umum |

| Tabel Repositori Kasus | Semua kolom dari respons. | Entity |

Ping

Deskripsi tindakan

Uji konektivitas ke McAfee ESM dengan parameter yang diberikan di halaman konfigurasi integrasi di tab Google Security Operations Marketplace.

Parameter konfigurasi tindakan

Tindakan ini tidak memiliki parameter input wajib.

Cakupan entity tindakan

Tindakan ini tidak dijalankan di entity.

Hasil tindakan

Hasil skrip

| Nama hasil skrip | Opsi nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

N/A

Repositori kasus

| Jenis hasil | Nilai/Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika berhasil: "Successfully connected to the McAfee ESM server with the provided connection parameters!" (Berhasil terhubung ke server McAfee ESM dengan parameter koneksi yang diberikan.) Tindakan akan gagal dan menghentikan eksekusi playbook: Jika tidak berhasil: "Gagal terhubung ke server McAfee ESM. Error adalah {0}".format(exception.stacktrace) |

Umum |

Menghapus Nilai dari Daftar Tontonan

Deskripsi tindakan

Menghapus nilai dari daftar pantauan di McAfee ESM.

Penggunaan tindakan

Gunakan tindakan ini untuk menghapus nilai tertentu dari daftar tontonan. Misalnya, jika Anda memiliki daftar pantauan untuk hash berbahaya dan Anda menemukan bahwa salah satu hash tidak berbahaya, Anda dapat menghapusnya dari daftar pantauan.

Parameter konfigurasi tindakan

Gunakan parameter berikut untuk mengonfigurasi tindakan:

| Nama parameter | Jenis | Nilai default | Wajib | Deskripsi |

|---|---|---|---|---|

| Nama Daftar Pantauan | String | T/A | Ya | Tentukan nama daftar pantauan yang perlu diperbarui. |

| Nilai yang Akan Dihapus | CSV | T/A | Ya | Tentukan daftar nilai yang dipisahkan koma yang perlu dihapus dari daftar pantauan. |

Cakupan entity tindakan

Tindakan ini tidak dijalankan di entity.

Hasil tindakan

Hasil skrip

| Nama hasil skrip | Opsi nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

N/A

Repositori kasus

| Jenis hasil | Nilai/Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika kode status 200 dilaporkan (is_success=true): "Berhasil menambahkan nilai ke daftar pantauan." Tindakan akan gagal dan menghentikan eksekusi playbook: Jika error fatal, seperti kredensial yang salah atau tidak ada koneksi ke server dilaporkan: "Error saat menjalankan tindakan "Hapus Nilai dari Daftar Pantauan". Alasan: {0}".format(error.Stacktrace) Jika error dilaporkan dalam respons: "Error saat menjalankan tindakan "Hapus Nilai dari Daftar Pantauan". Alasan: {message}." | Umum |

Mengirim Kueri Lanjutan ke ESM

Deskripsi tindakan

Kirim kueri lanjutan ke ESM.

Penggunaan tindakan

Tindakan ini adalah tindakan lanjutan yang memberi Anda fleksibilitas penuh untuk menjalankan kueri apa pun di McAfee ESM. Tindakan ini menggunakan payload kueri lengkap sebagai input. Tindakan menampilkan maksimum 200 catatan, terlepas dari apa yang diberikan dalam payload.

Parameter konfigurasi tindakan

Gunakan parameter berikut untuk mengonfigurasi tindakan:

| Nama parameter | Jenis | Nilai default | Wajib | Deskripsi |

|---|---|---|---|---|

| Payload Kueri | String | T/A | Ya | Tentukan objek JSON yang perlu dieksekusi. Tindakan ini menampilkan maksimal 200 hasil. |

Membuat payload kueri

Untuk membuat payload kueri, selesaikan langkah-langkah berikut:

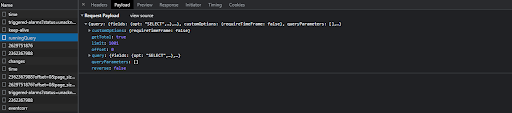

- Login ke UI McAfee ESM dan buka Alat Developer di browser Anda.

- Buka tab Jaringan.

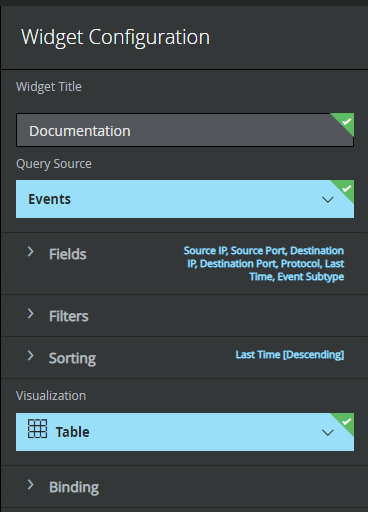

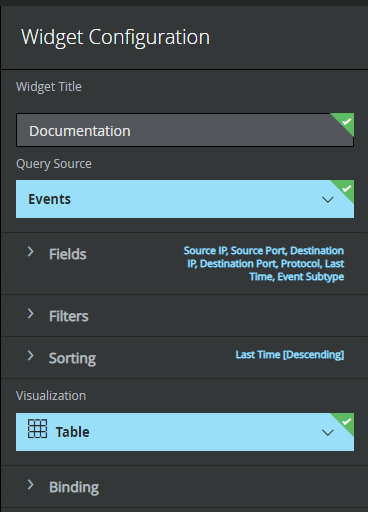

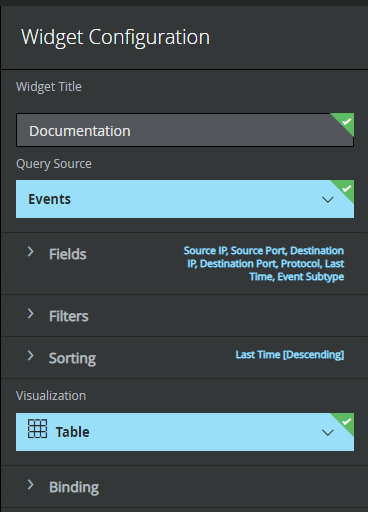

- Klik Tambahkan Tab dan tambahkan tampilan baru.

- Klik Add Widget.

Pada dialog Konfigurasi Widget, masukkan judul widget dan pilih kueri yang ingin Anda jalankan.

Di Developer Tools, Anda akan melihat permintaan

runningQueryAPI.Buka tab Payload, lalu klik Lihat Sumber.

Salin payload dan tempelkan ke kolom parameter Query Payload.

Cakupan entity tindakan

Tindakan ini tidak dijalankan di entity.

Hasil tindakan

Hasil skrip

| Nama hasil skrip | Opsi nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

[

{

"Rule.msg": "* Latest Kubernetes 1.18 beta is now available for your laptop, NUC, cloud",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Message of the Day...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Message of the Day.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "https://xxxxxxxx.run/",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "* Multipass 1.1 adds proxy support for developers behind enterprise",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "sudo snap install microk8s --channel=1.18/beta --classic",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Daily apt upgrade and clean activities...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Daily apt upgrade and clean activities.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "firewalls. Rapid prototyping for cloud operations just got easier.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "instance or Raspberry Pi, with automatic updates to the final GA release.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center : Telmetry Posting",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Send Password Expiry Notification",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center: Telemetry Notifier to Collect Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "8198-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "1003-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Time Provider NtpClient is Currently Receiving Valid Time Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Time service now synchronizing system time",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "autorefresh.go:397: auto-refresh: all snaps are up-to-date",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "storehelpers.go:436: cannot refresh: snap has no updates available: \\\"amazon-ssm-agent\\\", \\\"core\\\"",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Windows Security Center Service could not start Windows Defender",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "A user's local group membership was enumerated",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2","Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The System Time Has Changed",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The system time was changed.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "User Logon",

"COUNT(*)": "4",

"SUM(Alert.EventCount)": "4",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16384-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16394-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session opened",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session closed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux cron Scheduled Command Executed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "DHCPACK of xx.x.x.xxx from xx.x.x.x",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux dhclient Renewal",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux DHCP Client Request",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special Privileges Assigned",

"COUNT(*)": "28",

"SUM(Alert.EventCount)": "28",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special privileges assigned to new logon.",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "An account was successfully logged on",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Endpoint Security Firewall Property Translator",

"COUNT(*)": "40",

"SUM(Alert.EventCount)": "40",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Retrieve broker health information",

"COUNT(*)": "41",

"SUM(Alert.EventCount)": "41",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "5379-microsoft-windows-security-auditing",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "90",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Returns a list of DXL Registered Services",

"COUNT(*)": "43",

"SUM(Alert.EventCount)": "164",

"Alert.DSIDSigID": "12345-2223334445"

}

]

Repositori kasus

Jika tindakan mengalami waktu tunggu habis: "Error executing action "Send Advanced Query to ESM". Alasan: tindakan memulai kueri, tetapi mengalami waktu tunggu habis saat pengambilan data. Tingkatkan waktu tunggu di IDE, lalu coba lagi."

| Jenis hasil | Nilai/Deskripsi | Teks |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika kode status 200 (is_success=true): "Berhasil mengambil data untuk kueri yang diberikan di McAfee ESM." Jika tidak ada data untuk satu entitas (is_success=true): "Tidak ada data yang ditemukan untuk kueri yang diberikan di McAfee ESM." Pesan asinkron: "Menunggu kueri selesai…" Tindakan akan gagal dan menghentikan eksekusi playbook: Jika error kritis dilaporkan: "Error saat menjalankan tindakan "Kirim Kueri Lanjutan ke ESM". Alasan: {0}".format(error.Stacktrace) Jika kode status 400 atau 500 dilaporkan:"Error saat menjalankan tindakan "Send Advanced Query to ESM". Alasan: {0}";.format(response) |

Umum |

| Tabel Repositori Kasus | Semua kolom dari respons. | Umum |

Mengirim Kueri ke ESM

Deskripsi tindakan

Kirim kueri ke ESM.

Penggunaan tindakan

Gunakan tindakan ini untuk melakukan penelusuran tambahan pada pemberitahuan Google SecOps. Anda dapat mengambil informasi peristiwa, aset, dan alur.

Parameter konfigurasi tindakan

Gunakan parameter berikut untuk mengonfigurasi tindakan:

| Nama parameter | Jenis | Nilai default | Wajib | Deskripsi |

|---|---|---|---|---|

| Rentang Waktu | Daftar drop-down | LAST_24_HOURS Nilai yang Mungkin:

|

Ya | Tentukan jangka waktu untuk hasil. Jika |

| Waktu Mulai | String | T/A | Tidak | Tentukan waktu mulai untuk hasil. Parameter ini wajib diisi, jika Format: ISO 8601 |

| Waktu Berakhir | String | T/A | Tidak | Tentukan waktu berakhir untuk hasil. Format: ISO 8601. Jika tidak ada yang diberikan dan |

| Nama Kolom Filter | String | T/A | Ya | Tentukan nama kolom yang akan digunakan untuk pemfilteran. |

| Operator Filter | Daftar drop-down | SAMA DENGAN Nilai yang Mungkin:

| Ya | Tentukan operator yang harus digunakan dalam filter. |

| Nilai Filter | String | T/A | Ya | Tentukan daftar nilai yang dipisahkan koma yang akan digunakan dalam filter. |

| Kolom yang Akan Diambil | CSV | T/A | Tidak | Tentukan daftar kolom yang dipisahkan koma yang harus ditampilkan. Jika tidak ada yang diberikan, tindakan akan menggunakan kolom yang telah ditentukan sebelumnya. |

| Kolom Pengurutan | String | T/A | Tidak | Tentukan parameter yang harus digunakan untuk pengurutan. Parameter ini mengharapkan kolom dalam format {table}.{key name}. Jika parameter diberikan dalam format lain, tindakan akan melewatinya. Contoh: Alert.LastTime |

| Tata Urutan | Daftar drop-down | ASC Nilai yang memungkinkan:

|

Tidak | Tentukan urutan penyortiran. |

| Jenis Kueri | Daftar drop-down | ACARA Nilai yang memungkinkan:

|

Ya | Tentukan apa yang perlu dikueri. |

| Jumlah Hasil Maksimum yang Akan Ditampilkan | Bilangan bulat | 50 | Ya | Tentukan jumlah hasil yang akan ditampilkan. Nilai parameter default: 50. Nilai parameter maksimum: 200. |

Menggunakan parameter Rentang Waktu

Parameter Rentang Waktu menentukan jangka waktu yang akan digunakan saat menjalankan kueri. Tindakan ini mendukung banyak nilai standar yang dapat Anda pilih. Anda juga dapat menetapkan rentang waktu kustom.

Untuk menyetel rentang waktu kustom, Anda harus menyetel parameter Rentang Waktu ke

Custom dan memberikan nilai ISO 8601 untuk parameter Waktu Mulai. Secara

default, parameter Waktu Berakhir mengarah ke waktu saat ini.

Tentukan kolom untuk parameter Nama Kolom Filter, Kolom yang Akan Diambil, dan Kolom Pengurutan

Untuk menentukan kolom bagi parameter Filter Field Name, Fields To Fetch, dan Sort Field, selesaikan langkah-langkah berikut:

- Login ke UI McAfee ESM dan buka Alat Developer di browser Anda.

Buka tab Jaringan.

Klik Tambahkan Tab dan tambahkan tampilan baru.

Klik Add Widget.

Dalam dialog Konfigurasi Widget:

- Di bagian Fields, pilih semua kolom yang Anda minati.

- Masukkan judul kustom dan tetapkan Sumber Kueri ke

Events. Untuk aset, pilihAssets, dan untuk alur, pilihFlows.

Setelah Anda memilih semua kolom yang diperlukan, klik Buat.

Di Developer Tools, Anda akan melihat permintaan

runningQuery. Dapatkan detail tentang permintaan ini dan buka bagian Permintaan. Di sana, Anda akan melihat daftar semua nama API untuk kolom yang telah Anda berikan.

Masalah umum

- McAfee ESM API yang digunakan oleh tindakan untuk mengirim kueri

(

qryExecuteDetail) memiliki perilaku yang tidak terduga dalam skenario, di mana kunci dengan jenis yang tidak didukung (kunci FLOAT) digunakan dengan operatorGREATER_OR_EQUALS_THANatauLESS_OR_EQUALS_THAN. Validasi jenis kolom yang digunakan. - Telah diamati bahwa beberapa kombinasi kunci tidak menampilkan hasil meskipun filter tidak menampilkan error McAfee API.

Cakupan entity tindakan

Tindakan ini dijalankan di semua entity.

Hasil tindakan

Hasil skrip

| Nama hasil skrip | Opsi nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

Repositori kasus

Jika tindakan mengalami waktu tunggu habis: "Error executing action "Send Query to ESM". Alasan: tindakan memulai kueri, tetapi mengalami waktu tunggu habis saat pengambilan data. Tingkatkan waktu tunggu di IDE, lalu coba lagi."

| Jenis hasil | Nilai/Deskripsi | Teks |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika kode status 200 (is_success=true): "Berhasil mengambil data untuk kueri yang diberikan di McAfee ESM." Jika tidak ada data untuk satu entitas (is_success=true): "Tidak ada data yang ditemukan untuk kueri yang diberikan di McAfee ESM." Pesan asinkron: "Menunggu kueri selesai…" Tindakan akan gagal dan menghentikan eksekusi playbook: Jika error kritis dilaporkan: "Error saat menjalankan tindakan "Kirim Kueri ke ESM". Alasan: {0}".format(error.Stacktrace) Jika kode status 400 atau 500 dilaporkan:"Error saat menjalankan tindakan "Kirim Kueri ke ESM". Alasan: {0}".format(response) |

Umum |

| Tabel Repositori Kasus | Semua kolom dari respons. | Umum |

Mengirim Kueri Entitas ke ESM

Deskripsi tindakan

Mengirim kueri ke ESM berdasarkan entitas. Entitas yang didukung: Alamat IP, Nama Host.

Penggunaan tindakan

Gunakan tindakan ini untuk melakukan penelusuran tambahan pada pemberitahuan Google SecOps di sekitar entity. Anda dapat mengambil informasi peristiwa, aset, dan alur. Tidak seperti tindakan Kirim Kueri ke ESM, tindakan ini juga menambahkan filter entity sebagai bagian dari kueri.

Parameter konfigurasi tindakan

Gunakan parameter berikut untuk mengonfigurasi tindakan:

| Nama parameter | Jenis | Nilai default | Wajib | Deskripsi | |

|---|---|---|---|---|---|

| Kunci Entitas Alamat IP | String | Alert.SrcIP | Ya | Tentukan kunci yang akan digunakan dengan entity Alamat IP selama pemfilteran. Jika kunci yang tidak valid diberikan, tindakan tetap menampilkan hasil, tetapi hasilnya tidak terduga. |

|

| Kunci Entitas Nama Host | String | T/A | Ya | Tentukan kunci yang digunakan dengan entity Hostname selama pemfilteran. Jika kunci yang tidak valid diberikan, tindakan tetap menampilkan hasil, tetapi hasilnya tidak terduga. |

|

| Rentang Waktu | Daftar drop-down | LAST_HOUR Nilai yang memungkinkan:

|

Ya | Tentukan jangka waktu untuk hasil. Jika Custom dipilih, Anda juga perlu memberikan parameter Waktu Mulai. |

|

| Waktu Mulai | String | T/A | Tidak | Tentukan waktu mulai untuk hasil. Parameter ini wajib diisi, jika Format: ISO 8601 |

|

| Waktu Berakhir | String | T/A | Tidak | Tentukan waktu berakhir untuk hasil. Format: ISO 8601. Jika tidak ada yang diberikan dan |

|

| Nama Kolom Filter | String | T/A | Ya | Tentukan nama kolom yang akan digunakan untuk pemfilteran. | |

| Operator Filter | Daftar drop-down | SAMA DENGAN Nilai yang Mungkin:

| Ya | Tentukan operator yang harus digunakan dalam filter. | |

| Nilai Filter | String | T/A | Ya | Tentukan daftar nilai yang dipisahkan koma yang akan digunakan dalam filter. | |

| Kolom yang Akan Diambil | CSV | T/A | Tidak | Tentukan daftar kolom yang dipisahkan koma yang harus ditampilkan. Jika tidak ada yang diberikan, tindakan akan menggunakan kolom yang telah ditentukan sebelumnya. |

|

| Kolom Pengurutan | String | T/A | Tidak | Tentukan parameter yang harus digunakan untuk pengurutan. Parameter ini mengharapkan kolom dalam format {table}.{key name}. Jika parameter diberikan dalam format lain, tindakan akan melewatinya. Contoh: Alert.LastTime |

|

| Tata Urutan | Daftar drop-down | ASC Nilai yang memungkinkan:

|

Tidak | Tentukan urutan penyortiran. | |

| Jumlah Hasil Maksimum yang Akan Ditampilkan | Bilangan bulat | 50 | Ya | Tentukan jumlah hasil yang akan ditampilkan. Nilai parameter default: 50. Nilai parameter maksimum: 200. |

Menggunakan parameter Rentang Waktu

Parameter Rentang Waktu menentukan jangka waktu yang akan digunakan saat menjalankan kueri. Tindakan ini mendukung banyak nilai standar yang dapat Anda pilih. Anda juga dapat menetapkan rentang waktu kustom.

Untuk menyetel rentang waktu kustom, Anda harus menyetel parameter Rentang Waktu ke

Custom dan memberikan nilai ISO 8601 untuk parameter Waktu Mulai. Secara

default, parameter Waktu Berakhir mengarah ke waktu saat ini.

Tentukan kolom untuk parameter Nama Kolom Filter, Kolom yang Akan Diambil, dan Kolom Pengurutan

Untuk menentukan kolom bagi parameter Nama Kolom Filter, Kolom yang Akan Diambil, dan Kolom Pengurutan, selesaikan langkah-langkah berikut:

- Login ke UI McAfee ESM dan buka Alat Developer di browser Anda.

Buka tab Jaringan.

Klik Tambahkan Tab dan tambahkan tampilan baru.

Klik Add Widget.

Dalam dialog Konfigurasi Widget:

- Di bagian Fields, pilih semua kolom yang Anda minati.

- Masukkan judul kustom dan tetapkan Sumber Kueri ke

Events. Untuk aset, pilihAssets, dan untuk alur, pilihFlows.

Setelah Anda memilih semua kolom yang diperlukan, klik Buat.

Di Developer Tools, Anda akan melihat permintaan

runningQuery. Dapatkan detail tentang permintaan ini dan buka bagian Permintaan. Di sana, Anda akan melihat daftar semua nama API untuk kolom yang telah Anda berikan.

Menggunakan parameter Kunci Entity Alamat IP dan Kunci Entity Nama Host

Parameter Kunci Entitas Alamat IP dan Kunci Entitas Nama Host menentukan

kunci yang digunakan dalam filter. Misalnya, jika parameter Kunci Entity Alamat IP

ditetapkan ke Alert.SrcIP, tindakan ini akan membuat filter alamat IP menggunakan

kunci Alert.SrcIP. Bergantung pada kasus penggunaan, Anda dapat mengubah kunci yang

digunakan.

Masalah umum

- McAfee ESM API yang digunakan oleh tindakan untuk mengirim kueri

(

qryExecuteDetail) memiliki perilaku yang tidak terduga dalam skenario, di mana kunci dengan jenis yang tidak didukung (kunci FLOAT) digunakan dengan operatorGREATER_OR_EQUALS_THANatauLESS_OR_EQUALS_THAN. Validasi jenis kolom yang digunakan. - Telah diamati bahwa beberapa kombinasi kunci tidak menampilkan hasil meskipun filter tidak menampilkan error McAfee API.

Cakupan entity tindakan

Tindakan ini berjalan di entity berikut:

- Alamat IP

- Hostname

Hasil tindakan

Hasil skrip

| Nama hasil skrip | Opsi nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika kode status 200 dilaporkan(is_success=true): "Successfully retrieved data for the following entities in McAfee ESM: {entity.identifier}" Jika tidak ada data untuk semua entitas: "Tidak ada data yang ditemukan di McAfee ESM untuk entitas berikut: {entity.id}." Jika kode status 400 atau 500 dilaporkan untuk entity tertentu: "Kueri tidak dijalankan di McAfee ESM untuk entity berikut: {entity.id}. Periksa konfigurasi." Jika tidak ada data untuk semua entitas (is_success=true): "Tidak ada data yang ditemukan untuk entitas yang diberikan di McAfee ESM" Pesan asinkron: "Menunggu entitas selesai diproses..."

Tindakan akan gagal dan menghentikan eksekusi playbook: Jika error kritis dilaporkan: "Error saat menjalankan tindakan "Send Entity Query To ESM". Alasan: {0}''.format(error.Stacktrace)." Jika kode status 400 atau 500 dilaporkan untuk semua entity: "Error saat menjalankan tindakan "Send Entity Query To ESM". Alasan: {response}' Jika tindakan mengalami waktu tunggu habis: "Error executing action "Send Entity Query To ESM". Alasan: tindakan memulai kueri, tetapi mengalami waktu tunggu habis saat pengambilan data untuk entity berikut: {entity.identifier}. Tingkatkan waktu tunggu di IDE, lalu coba lagi. Catatan: Jika Anda mencoba lagi, tindakan ini akan mengirim pesan lain." |

Umum |

| Tabel Repositori Kasus | Semua kolom dari respons. | Entity |

Konektor

Upgrade konektor - versi integrasi: 34.0

Konektor telah diubah dalam versi integrasi 34.0. API ini telah dioptimalkan agar tidak rentan terhadap bug dan lebih mudah dikelola. Fitur baru juga telah ditambahkan.

Jika Anda ingin mengupgrade konektor ke versi 34.0, sebaiknya Anda memahami parameter konfigurasi konektor terlebih dahulu. Upgrade konektor tidak memengaruhi playbook.

Konektor McAfeeESM

Deskripsi konektor

Mengambil informasi tentang alarm dari McAfee ESM.

Penggunaan konektor

Gunakan konektor untuk menyerap korelasi dan peristiwa terkait ke Google SecOps. Dalam konektor ini, satu pemberitahuan Google SecOps diwakili oleh satu peristiwa Korelasi.

Peristiwa Google SecOps dibuat berdasarkan data dari objek berikut:

- Data Alarm

- Data Peristiwa Korelasi: korelasi adalah peristiwa pemicu yang dibuat dari aturan korelasi

- Data Peristiwa Sumber: peristiwa dasar yang menyebabkan korelasi atau alarm

Contoh peristiwa Google SecOps berdasarkan Data Alarm:

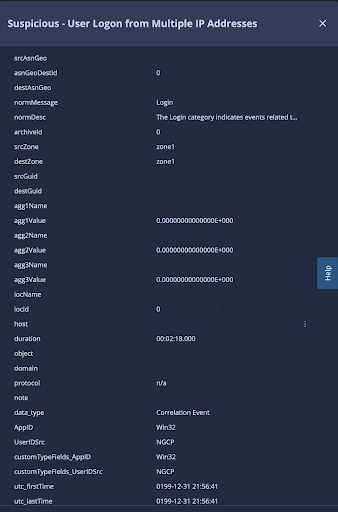

Contoh peristiwa Google SecOps berdasarkan Data Peristiwa Korelasi atau Sumber:

Setiap peristiwa Google SecOps berisi informasi mentah dari API beserta kunci tambahan yang ditambahkan untuk mempermudah pemetaan. Untuk membedakan berbagai jenis peristiwa Google SecOps, ada kunci data_type kustom.

Kunci ini dapat berisi nilai berikut:

- Alarm

- Peristiwa Korelasi

- Peristiwa Sumber

Kolom jenis kustom dalam peristiwa Google SecOps

Peristiwa Korelasi/Sumber McAfee ESM dapat menyertakan kolom kustom yang representasi API mentahnya tidak sesuai untuk tujuan pemetaan.

Contoh data jenis kustom mentah:

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

Dalam peristiwa Google SecOps, kolom yang sama ditampilkan dengan cara berikut:

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

Sebaiknya gunakan placeholder dengan kunci customTypeFields karena nilai placeholder dengan benar merepresentasikan kolom kustom. Kolom kustom yang ditampilkan di tingkat atas mungkin berisi informasi yang menyesatkan. Jika kunci

dengan nama yang sama sudah ada sebelum kolom kustom ditambahkan, maka data dari

kunci asli akan digunakan karena Anda tidak boleh memiliki kunci duplikat dalam file JSON.

Mengonfigurasi konektor di Google SecOps

Untuk mendapatkan petunjuk mendetail tentang cara mengonfigurasi konektor di Google SecOps, lihat Mengonfigurasi konektor.

Parameter konfigurasi konektor

Gunakan parameter berikut untuk mengonfigurasi konektor:

| Nama parameter | Jenis | Nilai default | Wajib | Deskripsi |

|---|---|---|---|---|

| Nama Kolom Produk | String | data_type | Ya | Nama kolom yang digunakan untuk menentukan produk perangkat. |

| Nama Kolom Peristiwa | String | alarmName | Ya | Nama kolom yang digunakan untuk menentukan nama peristiwa (sub-jenis). |

| Root API | String | https://{ipaddress}/rs/ | Ya | Root API instance McAfee ESM. Format: https://{alamat IP}/rs/ |

| Sandi | Rahasia | T/A | Ya | Sandi akun McAfee ESM. |

| PythonProccessTimeout | Bilangan bulat | 300 | Ya | Batas waktu untuk proses python yang menjalankan skrip saat ini. |

| Versi Produk | String | T/A | Ya | Versi McAfee ESM. Nilai yang mungkin: 11.1, 11.2, 11.3, 11.4, 11.5. |

| Nama pengguna | String | T/A | Ya | Nama pengguna akun McAfee ESM. |

| Menonaktifkan Overflow | Kotak centang | Tidak dicentang | Tidak | Jika diaktifkan, konektor akan menonaktifkan mekanisme overflow. Untuk mengetahui informasi selengkapnya tentang parameter ini, lihat Bekerja dengan parameter Nonaktifkan Overflow dan Nonaktifkan Overflow untuk Alarm. |

| Menonaktifkan Overflow Untuk Alarm | CSV | T/A | Tidak | Daftar nama alarm yang dipisahkan koma yang akan diabaikan oleh konektor jika terjadi overflow. Parameter ini mengharuskan parameter Nonaktifkan Overflow diaktifkan. Untuk mengetahui informasi selengkapnya tentang parameter ini, lihat Bekerja dengan parameter Nonaktifkan Overflow dan Nonaktifkan Overflow untuk Alarm. |

| Nama Kolom Lingkungan | String | srcZone | Tidak | Mendeskripsikan nama kolom tempat nama lingkungan disimpan. Jika kolom lingkungan tidak ditemukan, lingkungan yang digunakan adalah lingkungan default. |

| Pola Regex Lingkungan | String | :* | Tidak | Pola regex untuk dijalankan pada nilai yang ditemukan di kolom Nama Kolom Lingkungan. Defaultnya adalah .* untuk mencakup semua dan menampilkan nilai tanpa perubahan. Digunakan untuk mengizinkan pengguna memanipulasi kolom lingkungan melalui logika regex. Jika pola regex adalah null atau kosong, atau nilai lingkungan adalah null, hasil lingkungan akhir adalah lingkungan default. |

| Menyerap 0 Alarm Peristiwa Sumber | Kotak centang | Dicentang | Tidak | Jika diaktifkan, konektor akan menyerap alarm yang memiliki 0 peristiwa sumber. Konektor akan menunggu waktu yang diberikan dalam parameter Waktu Penggabungan. Untuk mengetahui informasi selengkapnya tentang parameter ini, lihat Menggunakan parameter Alarm Peristiwa Sumber Penyerapan 0. |

| Tingkat Keparahan Terendah yang Akan Diambil | Bilangan bulat | 0 | Tidak | Tingkat keparahan terendah yang perlu digunakan untuk mengambil alarm. Nilai yang mungkin berada dalam rentang 0 hingga 100. Jika tidak ada yang ditentukan, konektor akan menyerap alarm dengan semua jenis tingkat keparahan. |

| Jumlah Maksimum Alarm yang Akan Diambil | Bilangan bulat | 100 | Tidak | Jumlah alarm yang akan diproses per satu iterasi konektor. Nilai parameter default : 20. |

| Maks. Jam Mundur | Bilangan bulat | 1 | Tidak | Jumlah jam dari saat alarm akan diambil. |

| Waktu Padding | Bilangan bulat | 1 | Tidak | Jumlah jam yang digunakan konektor untuk padding. Parameter ini menjelaskan berapa lama konektor menunggu untuk menyerap alarm dengan 0 peristiwa sumber, jika parameter Ingest 0 Source Event Alarms dinonaktifkan. Nilai parameter maksimum: 6 jam. |

| Sandi Proxy | Sandi | T/A | Tidak | Sandi proxy untuk mengautentikasi. |

| Alamat Server Proxy | String | T/A | Tidak | Alamat server proxy yang akan digunakan. |

| Nama Pengguna Proxy | String | T/A | Tidak | Nama pengguna proxy untuk melakukan autentikasi. |

| Nama Kolom Pembuat Aturan | String | alarmName | Tidak | Nama kolom yang digunakan di generator aturan. Konektor menggunakan |

| Kolom Produk Perangkat Sekunder | String | T/A | Tidak | Nama kolom produk pengganti. |

| Format Waktu | String | %m/%d/%Y %H:%M:%S | Tidak | Format waktu yang digunakan untuk membaca stempel waktu yang disediakan di McAfee ESM. Jika tidak ada yang diberikan atau format waktu yang diberikan tidak valid, konektor tidak akan melakukan transformasi. Untuk mengetahui informasi selengkapnya tentang parameter ini, lihat Bekerja dengan parameter Zona Waktu dan Format Waktu. |

| Zona Waktu | String | T/A | Tidak | Zona waktu acara sumber. Parameter ini diperlukan untuk mengubah stempel waktu menjadi format yang mencerminkan waktu UTC+0. Parameter ini diabaikan, jika nilai yang tidak valid diberikan dalam parameter Format Waktu atau tidak ada nilai yang diberikan di sana. Untuk mengetahui informasi selengkapnya tentang parameter ini, lihat Bekerja dengan parameter Zona Waktu dan Format Waktu. |

| Menggunakan daftar dinamis sebagai daftar yang tidak diizinkan | Kotak centang | Tidak dicentang | Tidak | Jika diaktifkan, daftar dinamis akan digunakan sebagai daftar yang diblokir. |

| Verifikasi SSL | Kotak centang | Tidak dicentang | Tidak | Jika diaktifkan, akan memverifikasi bahwa sertifikat SSL untuk koneksi ke server McAfee ESM valid. |

Bekerja dengan parameter Alarm Peristiwa Sumber Penyerapan 0

Di McAfee ESM, korelasi dengan 0 peristiwa dapat terjadi, yang berarti bahwa pemberitahuan Google SecOps hanya berisi satu peristiwa Google SecOps berdasarkan informasi korelasi. Sebaiknya jangan masukkan korelasi dengan 0 peristiwa sumber karena konteksnya akan hilang.

Jika parameter Ingest 0 Source Event Alarms diaktifkan, konektor akan menyerap semua korelasi ke dalam sistem Google SecOps, meskipun ada 0 peristiwa terkait. Jika parameter ini dinonaktifkan, konektor akan menunggu hingga setidaknya satu peristiwa sumber muncul di McAfee ESM. Waktu tunggu ditentukan oleh parameter Periode Penggabungan.

Parameter Periode Penggabungan menentukan jumlah jam sebelumnya (nilai maksimum adalah 6) saat konektor mengambil data di setiap iterasi. Misalnya, jika

parameter Periode Penggabungan ditetapkan ke 2, konektor akan selalu mengambil

data 2 jam sebelumnya dan mulai menangani data dari titik waktu tersebut. Secara logis,

Waktu Penggabungan menunjukkan jumlah jam konektor menunggu

peristiwa terjadi sehingga dapat menyerapnya.

Ada pengecualian untuk dua jenis alarm:

- Kondisi Perangkat

- Batas Tingkat EPS Terlampaui

Alarm ini berasal dari konfigurasi McAfee ESM default dan tidak akan pernah memiliki peristiwa yang terkait dengannya. Konektor akan selalu menyerapnya, terlepas dari setelan parameter konfigurasi Serap Alarm Peristiwa Sumber 0.

Menggunakan parameter Zona Waktu dan Format Waktu

Terkadang waktu dan zona waktu di tingkat server McAfee ESM dapat dikonfigurasi menggunakan format yang berbeda. Hal ini dapat menimbulkan beberapa tantangan, karena, misalnya, McAfee ESM API tidak menampilkan informasi tentang zona waktu. Secara default, konektor memperlakukan stempel waktu yang berasal dari API sebagai UTC. Hal ini dapat mengacaukan waktu dalam pemberitahuan dan peristiwa Google SecOps karena setelan pelokalan diterapkan.

Misalnya, API mentah menampilkan stempel waktu dalam UTC+8. Konektor menyerap alarm, lalu pelokalan juga disetel ke UTC+8. Dalam situasi ini, stempel waktu pemberitahuan Google SecOps berasal dari masa depan.

Untuk mengatasi tantangan ini, gunakan parameter Zona Waktu. Parameter ini

menentukan persyaratan untuk mendapatkan stempel waktu dalam format UTC. Jika Mcafee ESM menampilkan stempel waktu dalam format UTC+8, Anda harus menetapkan parameter konektor Time Zone ke -8.

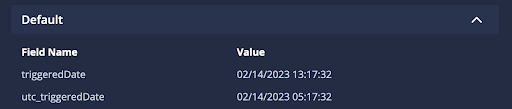

Dalam peristiwa Google SecOps, ada 3 kunci baru yang ditambahkan:

- kunci

utc_firstTimedanutc_lastTimeuntuk peristiwa berdasarkan data peristiwa Korelasi/Sumber. - kunci

utc_triggeredDateuntuk peristiwa berdasarkan data Alarm.

Bekerja dengan parameter Nonaktifkan Overflow dan Nonaktifkan Overflow untuk Nama Alarm

Terkadang McAfee ESM bisa sangat berisik dan membuat banyak peristiwa korelasi. Di Google SecOps, ada mekanisme overflow untuk mencegah pembuatan terlalu banyak pemberitahuan Google SecOps dalam waktu singkat.

Mekanisme ini mungkin berbahaya, jika Anda yakin bahwa semua alarm penting dan perlu ditriase. Sebaiknya jangan nonaktifkan mekanisme overflow. Namun, jika diperlukan, Anda dapat menggunakan parameter Nonaktifkan Overflow dan Nonaktifkan Overflow Untuk Nama Alarm untuk tujuan ini.

Solusi yang lebih disukai adalah menggunakan parameter Disable Overflow For Alarm Names karena memungkinkan Anda memberikan nama alarm tertentu yang harus mengabaikan aturan overflow, bukan menonaktifkan overflow untuk semua alarm.

Konektor Korelasi McAfeeESM

Deskripsi konektor

Tarik informasi tentang korelasi dari McAfee ESM.

Penggunaan konektor

Gunakan konektor untuk menyerap korelasi dan peristiwa terkait ke Google SecOps. Dalam konektor ini, satu pemberitahuan Google SecOps diwakili oleh satu peristiwa Korelasi.

Peristiwa Google SecOps dibuat berdasarkan data dari objek berikut:

- Data Peristiwa Korelasi: korelasi adalah peristiwa pemicu yang dibuat dari aturan korelasi

- Data Peristiwa Sumber: peristiwa dasar yang menyebabkan korelasi

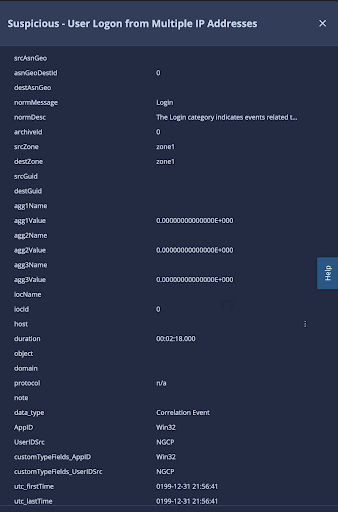

Contoh peristiwa Google SecOps berdasarkan Data Peristiwa Korelasi atau Sumber:

Setiap peristiwa Google SecOps berisi informasi mentah dari API beserta kunci tambahan yang ditambahkan untuk mempermudah pemetaan. Untuk membedakan berbagai jenis peristiwa Google SecOps, ada kunci data_type kustom.

Kunci ini dapat berisi nilai berikut:

- Peristiwa Korelasi

- Peristiwa Sumber

Kolom jenis kustom dalam peristiwa Google SecOps

Peristiwa Korelasi/Sumber McAfee ESM dapat menyertakan kolom kustom yang representasi API mentahnya tidak sesuai untuk tujuan pemetaan.

Contoh data jenis kustom mentah:

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

Dalam peristiwa Google SecOps, kolom yang sama ditampilkan dengan cara berikut:

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

Sebaiknya gunakan placeholder dengan kunci customTypeFields karena nilai placeholder dengan benar merepresentasikan kolom kustom. Kolom kustom yang ditampilkan di tingkat atas mungkin berisi informasi yang menyesatkan. Jika kunci

dengan nama yang sama sudah ada sebelum kolom kustom ditambahkan, maka data dari

kunci asli akan digunakan karena Anda tidak boleh memiliki kunci duplikat dalam file JSON.

Mengonfigurasi konektor di Google SecOps

Untuk mendapatkan petunjuk mendetail tentang cara mengonfigurasi konektor di Google SecOps, lihat Mengonfigurasi konektor.

Parameter konektor

Gunakan parameter berikut untuk mengonfigurasi konektor:

| Nama parameter | Jenis | Nilai default | Wajib | Deskripsi |

|---|---|---|---|---|

| Nama Kolom Produk | String | data_type | Ya | Masukkan nama kolom sumber untuk mengambil nama Kolom Produk. |

| Nama Kolom Peristiwa | String | sigId | Ya | Masukkan nama kolom sumber untuk mengambil nama Kolom Peristiwa. |

| Nama Kolom Lingkungan | String | srcZone | Tidak | Mendeskripsikan nama kolom tempat nama lingkungan disimpan. Jika kolom lingkungan tidak ditemukan, lingkungan yang digunakan adalah lingkungan default. |

| Pola Regex Lingkungan | String | :* | Tidak | Pola regex untuk dijalankan pada nilai yang ditemukan di kolom Nama Kolom Lingkungan. Defaultnya adalah .* untuk mencakup semua dan menampilkan nilai tanpa perubahan. Digunakan untuk mengizinkan pengguna memanipulasi kolom lingkungan melalui logika regex. Jika pola regex adalah null atau kosong, atau nilai lingkungan adalah null, hasil lingkungan akhir adalah lingkungan default. |

| PythonProcessTimeout | String | 300 | Ya | Batas waktu untuk proses python yang menjalankan skrip saat ini. |

| Root API | String | https://{ipaddress}/rs/ | Ya | Root API instance McAfee ESM. Format: https://{alamat IP}/rs/ |

| Nama pengguna | String | T/A | Tidak | Nama pengguna akun McAfee ESM. |

| Sandi | Rahasia | T/A | Tidak | Sandi akun McAfee ESM. |

| Versi Produk | String | T/A | Ya | Versi McAfee ESM. Nilai yang mungkin: 11.1, 11.2, 11.3, 11.4, 11.5. |

| Tingkat Keparahan Rata-Rata Terendah yang Akan Diambil | Bilangan bulat | 0 | Tidak | Tingkat keparahan rata-rata terendah yang perlu digunakan untuk mengambil korelasi. Nilai yang mungkin berada dalam rentang 0 hingga 100. Jika tidak ada yang ditentukan, konektor akan menyerap korelasi dengan semua jenis tingkat keparahan. |

| Menyerap 0 Korelasi Peristiwa Sumber | Kotak centang | Tidak dicentang | Tidak | Jika diaktifkan, konektor akan menyerap korelasi yang memiliki 0 peristiwa sumber. Parameter ini dapat memengaruhi nilai yang berasal dari parameter Nama Kolom Produk, Nama Kolom Peristiwa, dan Nama Kolom Pembuat Aturan. Jika dinonaktifkan, konektor akan menunggu waktu yang ditentukan dalam parameter Waktu Pengoptimalan. Untuk mengetahui informasi selengkapnya tentang parameter ini, lihat Bekerja dengan parameter Korelasi Peristiwa Sumber Penyerapan 0. |

| Waktu Padding | Bilangan bulat | 1 | Tidak | Jumlah jam yang digunakan konektor untuk padding. Parameter ini menjelaskan berapa lama konektor akan menunggu untuk menyerap korelasi dengan 0 peristiwa sumber, jika parameter Serap Korelasi Peristiwa Sumber 0 dinonaktifkan. Nilai parameter maksimum: 6 jam. |

| Maks. Jam Mundur | Bilangan bulat | 1 | Tidak | Jumlah jam dari saat alarm akan diambil. |

| Korelasi Maksimum yang Akan Diambil | Bilangan bulat | 20 | Tidak | Jumlah alarm yang akan diproses per satu iterasi konektor. Nilai parameter default: 20. |

| Filter IPSID | T/A | Tidak | Daftar IPSID yang dipisahkan koma yang digunakan untuk mengambil data. Jika tidak ada yang diberikan, konektor akan menggunakan IPSID default. |

|

| Filter SIGID | CSV | T/A | Tidak | Daftar ID tanda tangan yang dipisahkan koma yang digunakan selama penyerapan. Jika tidak ada yang diberikan, konektor akan menyerap korelasi dari semua aturan. |

| Menggunakan daftar dinamis sebagai daftar yang tidak diizinkan | Kotak centang | Tidak dicentang | Tidak | Jika diaktifkan, daftar dinamis akan digunakan sebagai daftar yang diblokir. |

| Format Waktu | String | %m/%d/%Y %H:%M:%S | Tidak | Format waktu yang digunakan untuk membaca stempel waktu yang disediakan di McAfee ESM. Jika tidak ada yang diberikan atau format waktu yang diberikan tidak valid, konektor tidak akan melakukan transformasi. Untuk mengetahui informasi selengkapnya tentang parameter ini, lihat Bekerja dengan parameter Zona Waktu dan Format Waktu. |

| Zona Waktu | String | T/A | Tidak | Zona waktu acara sumber. Parameter ini diperlukan untuk mengubah stempel waktu menjadi format yang mencerminkan waktu UTC+0. Parameter ini diabaikan, jika nilai yang tidak valid diberikan dalam parameter Format Waktu atau tidak ada nilai yang diberikan di sana. Untuk mengetahui informasi selengkapnya tentang parameter ini, lihat Bekerja dengan parameter Zona Waktu dan Format Waktu. |

| Nama Kolom Pembuat Aturan | String | aplikasi | Tidak | Nama kolom yang digunakan di generator aturan. Tindakan ini menggunakan |

| Kolom Produk Perangkat Sekunder | String | T/A | Tidak | Nama kolom produk pengganti. |

| Menonaktifkan Overflow | Kotak centang | Tidak dicentang | Tidak | Jika diaktifkan, konektor akan menonaktifkan mekanisme overflow. Untuk mengetahui informasi selengkapnya tentang parameter ini, lihat parameter Bekerja dengan Nonaktifkan Overflow dan Nonaktifkan Overflow untuk SigID. |

| Menonaktifkan Overflow Untuk SigID | CSV | T/A | Tidak | Daftar ID tanda tangan yang dipisahkan koma yang konektornya mengabaikan overflow. Parameter ini mengharuskan parameter Nonaktifkan Overflow diaktifkan. Untuk mengetahui informasi selengkapnya tentang parameter ini, lihat parameter Bekerja dengan Nonaktifkan Overflow dan Nonaktifkan Overflow untuk SigID. |

| Verifikasi SSL | Kotak centang | Tidak dicentang | Ya | Jika diaktifkan, akan memverifikasi bahwa sertifikat SSL untuk koneksi ke server McAfee ESM valid. |

| Alamat Server Proxy | String | T/A | Tidak | Alamat server proxy yang akan digunakan. |

| Nama Pengguna Proxy | String | T/A | Tidak | Nama pengguna proxy untuk melakukan autentikasi. |

| Sandi Proxy | Sandi | T/A | Tidak | Sandi proxy untuk mengautentikasi. |

Bekerja dengan parameter Korelasi Peristiwa Sumber Penyerapan 0

Di McAfee ESM, korelasi dengan 0 peristiwa dapat terjadi, yang berarti bahwa pemberitahuan Google SecOps hanya berisi satu peristiwa Google SecOps berdasarkan informasi korelasi. Sebaiknya jangan masukkan korelasi dengan 0 peristiwa sumber karena konteksnya akan hilang.

Jika parameter Ingest 0 Source Event Correlations diaktifkan, konektor akan menyerap semua korelasi ke dalam sistem Google SecOps, meskipun tidak ada peristiwa terkait. Jika parameter ini dinonaktifkan, konektor akan menunggu hingga setidaknya satu peristiwa sumber muncul di McAfee ESM. Waktu tunggu ditentukan oleh parameter Periode Pengisian.

Parameter Periode Penggabungan menentukan jumlah jam sebelumnya (nilai maksimum adalah 6) saat konektor mengambil data di setiap iterasi. Misalnya, jika

parameter Periode Penggabungan ditetapkan ke 2, konektor akan selalu mengambil

data 2 jam sebelumnya dan mulai menangani data dari titik waktu tersebut. Secara logis,

Waktu Penggabungan mewakili jumlah jam konektor menunggu

peristiwa terjadi sehingga dapat menyerapnya.

Menggunakan parameter Zona Waktu dan Format Waktu

Terkadang waktu dan zona waktu di tingkat server McAfee ESM dapat dikonfigurasi menggunakan format yang berbeda. Hal ini dapat menimbulkan beberapa tantangan, karena, misalnya, McAfee ESM API tidak menampilkan informasi tentang zona waktu. Secara default, konektor memperlakukan stempel waktu yang berasal dari API sebagai UTC. Hal ini dapat mengacaukan waktu dalam pemberitahuan dan peristiwa Google SecOps karena setelan pelokalan diterapkan.

Misalnya, API mentah menampilkan stempel waktu dalam UTC+8. Konektor menyerap alarm, lalu pelokalan juga disetel ke UTC+8. Dalam situasi ini, stempel waktu pemberitahuan Google SecOps berasal dari masa depan.

Untuk mengatasi tantangan ini, gunakan parameter Zona Waktu. Parameter ini

menentukan persyaratan untuk mendapatkan stempel waktu dalam format UTC. Jika Mcafee ESM menampilkan stempel waktu dalam format UTC+8, Anda harus menetapkan parameter konektor Time Zone ke -8.

Dalam peristiwa Google SecOps, ada 2 kunci baru yang ditambahkan: kunci utc_firstTime dan

utc_lastTime untuk peristiwa berdasarkan data peristiwa Korelasi/Sumber.

Menggunakan parameter Nonaktifkan Overflow dan Nonaktifkan Overflow Untuk SigID

Terkadang McAfee ESM bisa sangat berisik dan membuat banyak peristiwa korelasi. Di Google SecOps, ada mekanisme overflow untuk mencegah pembuatan terlalu banyak pemberitahuan Google SecOps dalam waktu singkat.

Mekanisme ini mungkin berbahaya, jika Anda yakin bahwa semua alarm penting dan perlu ditriase. Sebaiknya jangan nonaktifkan mekanisme peluapan. Namun, jika diperlukan, Anda dapat menggunakan parameter Disable Overflow dan Disable Overflow For SigIDs untuk tujuan ini.

Solusi yang lebih baik adalah menggunakan parameter Disable Overflow For SigIDs karena memungkinkan Anda memberikan ID tanda tangan tertentu yang harus mengabaikan aturan peluapan, bukan menonaktifkan peluapan untuk semua korelasi.

Perlu bantuan lain? Dapatkan jawaban dari anggota Komunitas dan profesional Google SecOps.