QRadar

Versão da integração: 56.0

Implantações do QRadar compatíveis

Essa integração é compatível com implantações do QRadar no local e na nuvem.

Acesso à rede do QRadar

Acesso à API do Google Security Operations ao QRadar: permita o tráfego pela porta 443 (HTTPS) ou conforme configurado no seu ambiente.

Definir permissões do QRadar

Ao criar um usuário e um perfil de segurança dedicados do Google SecOps no QRadar (conforme descrito nas etapas a seguir), você ganha um controle mais granular sobre as permissões. Essa abordagem é opcional, mas recomendada.

Uma integração do QRadar também pode funcionar usando uma conta de administrador existente.

Criar um usuário do Google SecOps {:.hide-from-toc}

No QRadar, clique no ícone no canto superior esquerdo.

Acesse Administrador e clique em Usuários.

Clique em Novo e preencha as informações para criar um novo usuário administrador.

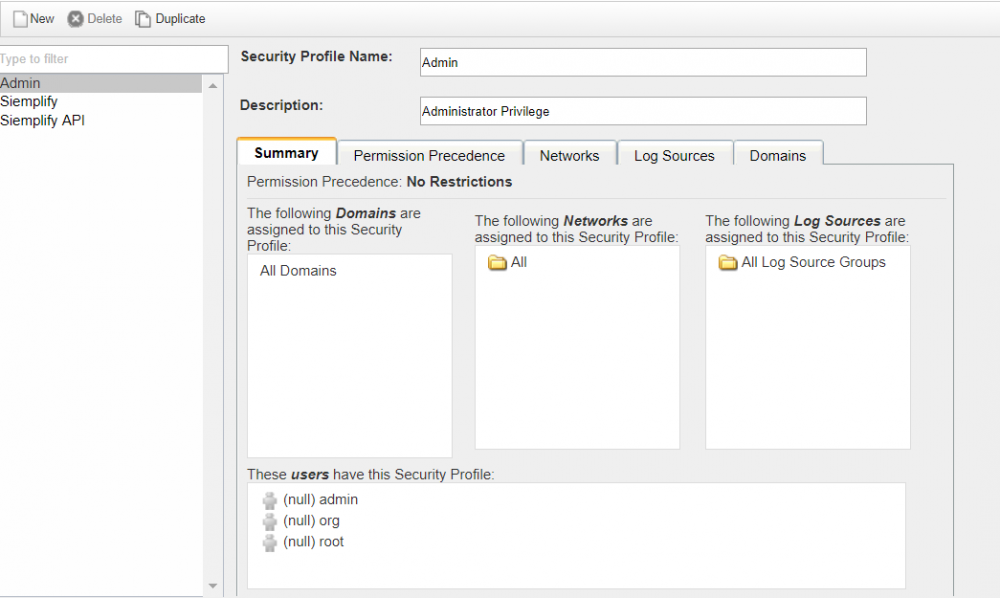

Criar um perfil de segurança do Google SecOps

Acesse Administrador > Gerenciamento de usuários > Perfis de segurança.

Crie um perfil com as seguintes configurações:

- Precedência de permissões: sem restrições

- Origens de registro: todos os grupos de origens de registro

- Rede: todas

- Domínios: todos os domínios

Implantar mudanças

Clique em Implantar na tela.

Criar um serviço autorizado para acessar a API

Acesse Administrador > Gerenciamento de usuários > Serviços autorizados.

Crie um serviço com as seguintes configurações:

- Nome do serviço: Siemplify_Application_User

- Função do usuário: administrador

- Perfil de segurança: administrador

- Data de validade: sem validade

Copie a chave de autenticação gerada e use-a nas configurações de integração do Google SecOps (assistente de implantação).

Configurar a integração do QRadar no Google SecOps

Para instruções detalhadas sobre como configurar uma integração no Google SecOps, consulte Configurar integrações.

Parâmetros de integração

Use os seguintes parâmetros para configurar a integração:

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome da instância | String | N/A | Não | Nome da instância em que você pretende configurar a integração. |

| Descrição | String | N/A | Não | Descrição da instância. |

| Raiz da API | String | https://IP_ADDRESS |

Sim | O caminho do URL que aponta para o servidor do QRadar. |

| Token da API | Senha | N/A | Sim | O token de segurança da API para autenticação. |

| Versão da API | String | N/A | Não | A versão da API usada. |

| Executar remotamente | Caixa de seleção | Desmarcado | Não | Marque a caixa para executar a integração configurada remotamente. Depois de marcada, a opção aparece para selecionar o usuário remoto (agente). |

Ações

Consulta de fluxos semelhantes

Descrição

Execute uma consulta AQL predefinida para encontrar fluxos relacionados à entidade de endereço IP especificada do Google SecOps.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Delta de tempo em minutos | Número inteiro | 10 | Não | Extrai fluxos dos últimos x minutos. O parâmetro aceita valores numéricos, por exemplo, 10. |

| Limite de fluxos para busca | Número inteiro | 23 | Sim | Limita os fluxos que a ação pode retornar. O parâmetro aceita valores numéricos, por exemplo, 10. |

| Campos a serem mostrados | String | N/A | Não | Campos a serem buscados do fluxo, além dos predefinidos. Se não for definido, a ação vai retornar campos predefinidos para o fluxo. |

| Nome do campo de endereço IP de origem | String | N/A | Não | Campos que representam o campo de endereço IP de origem do fluxo. |

| Nome do campo de endereço IP de destino | String | N/A | Não | Campos que representam o campo de endereço IP de destino do fluxo. |

Exemplo de caso de uso do playbook

Receba informações do QRadar sobre fluxos registrados para o endereço IP específico nos últimos x minutos.

Data de execução

Essa ação é executada na entidade "Endereço IP".

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

{

"flows": [

{

"destinationflags": 27,

"destinationpackets": 5.0,

"sourcebytes": 522.0,

"protocolid": 6,

"sourceip": "195.200.72.148",

"destinationbytes": 571.0,

"lastpackettime": 1585057251000,

"sourceflags": 27,

"sourcepackets": 5.0,

"qid": 53268795,

"flowtype": 0,

"destinationip": "37.28.155.22",

"firstpackettime": 1585057224000,

"category": 18448,

"source hostname": null,

"destination hostname": null

},

{

"destinationflags": null,

"destinationpackets": 0.0,

"sourcebytes": 78.0,

"protocolid": 17,

"sourceip": "195.200.72.148",

"destinationbytes": 0.0,

"lastpackettime": 1585057220000,

"sourceflags": null,

"sourcepackets": 1.0,

"qid": 53258563,

"flowtype": 0,

"destinationip": "8.8.8.8",

"firstpackettime": 1585057177000,

"category": 18438,

"source hostname": null,

"destination hostname": null

},

...

]

}

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook:

A ação precisa falhar e interromper a execução do playbook:

|

Geral |

| Tabela | Fluxos semelhantes para a entidade: {0}".format(Siemplify.entity.identifier) Cabeçalhos:... |

Entidade |

Consulta de eventos semelhantes

Descrição

Execute uma consulta AQL predefinida para encontrar eventos relacionados às entidades de endereço IP, nome de host ou nome de usuário especificadas do Google SecOps.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Delta de tempo em minutos | Número inteiro | 10 | Não | Extrai fluxos dos últimos x minutos. O parâmetro aceita valores numéricos, por exemplo, 10. |

| Limite de eventos a serem buscados | Número inteiro | 25 | Sim | Limite os eventos que a ação pode retornar. O parâmetro aceita valores numéricos, por exemplo, 25. |

| Campos a serem mostrados | CSV | N/A | Não | Campos a serem extraídos do evento, além dos predefinidos. Se não for definido, a ação vai retornar campos predefinidos para o evento. |

| Nome do campo "Nome do host" | String | N/A | Não | Campo que representa o campo "Nome do host" do evento. |

| Nome do campo de endereço IP de origem | String | N/A | Não | Campos que representam o campo de endereço IP de origem do fluxo. |

| Nome do campo de endereço IP de destino | String | N/A | Não | Campos que representam o campo de endereço IP de destino do fluxo. |

| Nome do campo "Nome de usuário" | String | N/A | Não | Campos que representam o campo "Nome de usuário" do evento. |

Exemplo de casos de uso

Recebe informações do QRadar sobre eventos registrados para a entidade especificada nos últimos x minutos.

Data de execução

Essa ação é executada nas seguintes entidades:

- Endereço IP

- Nome do host

- Usuário

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

{

"events": [

{

"starttime": 1585288010745,

"protocolid": 255,

"sourceip": "10.0.100.250",

"logsourceid": 62,

"qid": 18750001,

"sourceport": 0,

"eventcount": 1,

"magnitude": 10,

"identityip": "0.0.0.0",

"destinationip": "10.0.100.250",

"destinationport": 0,

"category": 10008,

"username": null,

"hostname": null

},

{

"starttime": 1585288010745,

"protocolid": 255,

"sourceip": "10.0.100.250",

"logsourceid": 62,

"qid": 18750001,

"sourceport": 0,

"eventcount": 1,

"magnitude": 10,

"identityip": "0.0.0.0",

"destinationip": "10.0.100.250",

"destinationport": 0,

"category": 10008,

"username": null,

"hostname": null

},

...

]

}

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook:

A ação precisa falhar e interromper a execução do playbook:

|

Geral |

| Tabela | Fluxos semelhantes para a entidade: {0}".format(Siemplify.entity.identifier) Cabeçalhos:... |

Entidade |

Pesquisa AQL do QRadar

Descrição

Execute uma consulta AQL arbitrária na instância do QRadar. A ação retorna uma saída no formato CSV.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Formato da consulta | String | N/A | Sim | Formato da consulta a ser executada. Por exemplo, "Select * from flows limit 10 last 10 minutes". |

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| resultados | N/A | N/A |

Resultado JSON

{

"events": [

{

"username": "None",

"category": 4003,

"starttime": 1548682790158,

"destinationip": "1.1.1.1",

"eventcount": 13,

"qid": 20257872,

"magnitude": 3,

"destinationport": 53,

"protocolid": 17,

"sourceport": 50597,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}, {

"username": "None",

"category": 8053,

"starttime": 1548682800217,

"destinationip": "1.1.1.1",

"eventcount": 1,

"qid": 20280296,

"magnitude": 3,

"destinationport": 443,

"protocolid": 6,

"sourceport": 49230,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}

]

}

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook

A ação precisa falhar e interromper a execução de um playbook:

|

Geral |

| Tabela | "Resultados da consulta" Cabeçalhos:... |

Geral |

Ping

Descrição

Teste a conectividade com uma instância do QRadar.

Parâmetros

N/A

Casos de uso pretendidos

Testar se o acesso ao sistema de destino foi bem-sucedido ou não com parâmetros fornecidos na configuração de integração na página do Google Security Operations Marketplace.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook.

A ação precisa falhar e interromper a execução de um playbook:

|

Geral |

Pesquisar um valor no conjunto de referência

Descrição

Verifica se um valor está listado em um conjunto de referência específico.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome | String | N/A | Sim | O nome do conjunto de referência para verificar um valor. |

| Valor | String | N/A | Sim | O valor a ser verificado em um conjunto referenciado. |

Exemplo de caso de uso do playbook

Um IP é considerado malicioso na execução do playbook. Verifique se ele está listado no conjunto de referência Malicious_IPs.

Data de execução

Essa ação não é executada nas entidades do Google SecOps.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

{

"timeout_type": "FIRST_SEEN",

"number_of_elements": 1,

"data": [

{

"last_seen": 1611149814345,

"first_seen": 1611149814345,

"source": "admin",

"value": "192.168.10.230",

"domain_id": null

}

],

"creation_time": 1440695740583,

"name": "Critical Assets",

"namespace": "SHARED",

"element_type": "IP",

"collection_id": 20

}

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | Essa ação não pode falhar nem interromper a execução do playbook:

Essa ação vai falhar e interromper a execução do playbook:

|

Geral |

Pesquisar um valor no mapa de referência

Descrição

Verifica se um valor está listado em um mapa de referência específico.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome | String | N/A | Sim | O nome do mapa de referência para verificar um valor. |

| Valor | String | N/A | Sim | O valor a ser verificado em um mapa referenciado. |

Exemplo de caso de uso do playbook

Verifica se um nome de usuário tem permissão para acessar um determinado IP com base nos valores do mapa de referência.

Data de execução

Essa ação não é executada nas entidades do Google SecOps.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

{

"data": {

"1001": {

"last_seen": 1583903726952,

"first_seen": 1583903726952,

"source": "reference data api",

"value": "jack"

}

}

}

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | Essa ação não pode falhar nem interromper a execução do playbook:

Essa ação vai falhar e interromper a execução do playbook:

|

Geral |

Pesquisar um valor no mapa de referência de conjuntos

Descrição

Verifica se um valor está listado em um mapa de referência específico de conjuntos.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome | String | N/A | Sim | O nome do mapa de referência de conjuntos para verificar um valor. |

| Valor | String | N/A | Sim | O valor a ser verificado em um mapa de conjuntos referenciado. |

Exemplo de casos de uso

Verifica se um nome de usuário tem permissão para acessar um determinado IP com base no mapa de referência de setvalues.

Data de execução

Essa ação é executada nas entidades do Google SecOps.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

"data": {

"192.168.1.1": [

{

"last_seen": 1583912905418,

"first_seen": 1583912905418,

"source": "reference data api",

"value": "jack, john, huey"

},

{

"last_seen": 1583913398524,

"first_seen": 1583913398524,

"source": "reference data api",

"value": "zz"

},

{

"last_seen": 1583913639025,

"first_seen": 1583913639025,

"source": "reference data api",

"value": "jane"

}

]

}

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | Essa ação não pode falhar nem interromper a execução do playbook:

Essa ação vai falhar e interromper a execução do playbook:

|

Geral |

Pesquisar um valor em tabelas de referência

Descrição

Verifica se um valor está listado em uma tabela de referência específica.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome | String | N/A | Sim | O nome da tabela de referência para verificar um valor. |

| Valor | String | N/A | Sim | O valor a ser verificado em uma tabela referenciada. |

Data de execução

Essa ação é executada em todas as entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

{

"data": {

"Source_IP": {

"port": {

"last_seen": 1583933682283,

"first_seen": 1583933682283,

"source": "reference data api",

"value": "8080"

}

},

"192.168.1.1": {

"port": {

"last_seen": 1583990995600,

"first_seen": 1583990995600,

"source": "reference data api",

"value": "8080"

}

}

}

}

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | Essa ação não pode falhar nem interromper a execução do playbook:

Essa ação vai falhar e interromper a execução do playbook:

|

Geral |

Pesquisar uma chave no mapa de referência

Descrição

Verifique se uma chave está listada em um mapa de referência específico.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome | String | N/A | Sim | O nome do mapa de referência para verificar um valor. |

| Chave | String | N/A | Sim | A chave a ser verificada em um mapa de referência. |

Exemplo de casos de uso

Verifica se um nome de usuário tem permissão para acessar um determinado IP com base nos valores do mapa de referência.

Data de execução

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

{

"data": {

"1001": {

"last_seen": 1583903726952,

"first_seen": 1583903726952,

"source": "reference data api",

"value": "jack"

}

}

}

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | Essa ação não pode falhar nem interromper a execução do playbook:

Essa ação vai falhar e interromper a execução do playbook:

|

Geral |

Pesquisar uma chave no mapa de referência de conjuntos

Descrição

Verifica se uma chave está listada em um mapa de referência específico de conjuntos.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome | String | N/A | Sim | O nome do mapa de referência de conjuntos para verificar um valor. |

| Chave | String | N/A | Sim | A chave a ser verificada em um mapa de conjuntos referenciado. |

Exemplo de casos de uso

Verifica se um nome de usuário pode acessar um determinado IP com base no mapa de referência de valores definidos.

Data de execução

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

"data": {

"192.168.1.1": [

{

"last_seen": 1583912905418,

"first_seen": 1583912905418,

"source": "reference data api",

"value": "jack, john, huey"

},

{

"last_seen": 1583913398524,

"first_seen": 1583913398524,

"source": "reference data api",

"value": "zz"

},

{

"last_seen": 1583913639025,

"first_seen": 1583913639025,

"source": "reference data api",

"value": "jane"

}

]

}

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* |

Essa ação não pode falhar nem interromper a execução do playbook:

Essa ação vai falhar e interromper a execução do playbook:

|

Geral |

Listar conjuntos de referência

Descrição

Lista os conjuntos de referência disponíveis no QRadar.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Campos a serem retornados | String | N/A | Não | Especifique os campos que devem ser retornados pela ação. Se nada for fornecido, a ação vai retornar todos os campos disponíveis por padrão. O parâmetro aceita vários valores separados por vírgula. |

| Condição de filtro | String | N/A | Não | Especifique uma condição de filtro para retornar apenas elementos específicos, por exemplo: element_type = IP |

| Number Of Elements To Return | Número inteiro | 25 | Sim | Especifique um número máximo de elementos a serem retornados pela ação. |

Exemplo de casos de uso

Listar elementos disponíveis para a referência.

Data de execução

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

[

{

"name": "Critical Assets",

"element_type": "IP"

},

{

"name": "Asset Reconciliation IPv4 Blocklist",

"element_type": "IP"

},

{

"name": "Proxy Servers",

"element_type": "IP"

}

]

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* |

Essa ação não pode falhar nem interromper a execução do playbook:

Essa ação vai falhar e interromper a execução do playbook:

|

Geral |

Listar mapas de referência

Descrição

Lista os mapas de referência disponíveis no QRadar.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Campos a serem retornados | String | N/A | Não | Especifique os campos que devem ser retornados pela ação. Se nada for fornecido, a ação vai retornar todos os campos disponíveis por padrão. Esse parâmetro aceita vários valores separados por vírgula. |

| Condição de filtro | String | N/A | Não | Especifique uma condição de filtro para retornar apenas elementos específicos, por exemplo: element_type = ALNIC |

| Number Of Elements To Return | Número inteiro | 25 | Sim | Especifique um número máximo de elementos a serem retornados pela ação. |

Exemplo de casos de uso

Listar elementos disponíveis para a referência.

Data de execução

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

[

{

"name": "User1",

"element_type": "ALNIC"

},

{

"name": "User",

"element_type": "ALNIC"

}

]

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* |

Essa ação não pode falhar nem interromper a execução do playbook:

A ação precisa falhar e interromper a execução do playbook:

|

Geral |

Listar mapas de referência de conjuntos

Descrição

Lista mapas de referência de conjuntos disponíveis no QRadar.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Campos a serem retornados | String | N/A | Não | Especifique os campos que devem ser retornados pela ação. Se nada for fornecido, a ação vai retornar todos os campos disponíveis por padrão. Esse parâmetro aceita vários valores separados por vírgula. |

| Condição de filtro | String | N/A | Não | Especifique uma condição de filtro para retornar apenas elementos específicos, por exemplo: element_type = ALN |

| Number Of Elements To Return | Número inteiro | 25 | Sim | Especifique um número máximo de elementos a serem retornados pela ação. |

Exemplo de casos de uso

Listar elementos disponíveis para a referência.

Data de execução

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

[

{

"name": "CorrelatedAttackMap",

"element_type": "ALN"

},

{

"name": "TestMapOfSets",

"element_type": "ALN"

}

]

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* |

Essa ação não pode falhar nem interromper a execução do playbook:

A ação precisa falhar e interromper a execução do playbook:

|

Geral |

Listar tabelas de referência

Descrição

Lista as tabelas de referência disponíveis no QRadar.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Campos a serem retornados | String | N/A | Não | Especifique os campos que devem ser retornados pela ação. Se nada for fornecido, a ação vai retornar todos os campos disponíveis por padrão. O parâmetro aceita vários valores separados por vírgula. |

| Condição de filtro | String | N/A | Não | Especifique uma condição de filtro para retornar apenas elementos específicos, por exemplo: element_type = ALN |

| Number Of Elements To Return | Número inteiro | 25 | Sim | Especifique um número máximo de elementos a serem retornados pela ação. |

Exemplo de casos de uso

Listar elementos disponíveis para a referência.

Data de execução

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

[

{

"name": "TestTable2",

"element_type": "ALN"

},

{

"name": "TestTable3",

"element_type": "ALN"

}

]

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* |

Essa ação não pode falhar nem interromper a execução do playbook:

Essa ação vai falhar e interromper a execução do playbook:

|

Geral |

Adicionar observação de violação

Descrição

Adicione uma nota a uma violação do QRadar.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| ID da violação | Número inteiro | N/A | Sim | ID da violação a que você quer adicionar uma nota. |

| Texto da nota | String | N/A | Sim | Observação de texto a ser adicionada à violação. |

Exemplo de casos de uso do playbook

Adicione uma nota sobre uma violação do QRadar no Google SecOps.

Data de execução

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* |

Essa ação não pode falhar nem interromper a execução do playbook:

A ação precisa falhar e interromper a execução do playbook:

|

Geral |

Atualizar violação

Descrição

Atualiza uma violação do QRadar.

Parâmetros

| Nome de exibição do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| ID da violação | Número inteiro | N/A | Sim | ID da violação a ser atualizada. |

| Atribuído a | String | N/A | Não | Login do usuário a quem a violação será atribuída. |

| Status | DDL | " " | Não | Novo status da violação. |

| Motivo do encerramento | String | N/A | Não | Se o status da violação estiver definido como "encerrado", você precisará informar um motivo de encerramento do QRadar. |

| Acompanhamento | Caixa de seleção | Caixa de seleção desmarcada | Não | Especifica se a violação deve ser marcada como um acompanhamento. |

| Protegido | Caixa de seleção | Caixa de seleção desmarcada | Não | Especifica se a violação precisa ser marcada como protegida. |

Exemplo de casos de uso do playbook

Atualize a violação do QRadar do Google SecOps para manter o status da violação do QRadar sincronizado com o Google SecOps.

Data de execução

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

{

"last_persisted_time": 1611143659000,

"username_count": 0,

"description": "Web\n",

"rules": [

{

"id": 100555,

"type": "CRE_RULE"

}

],

"event_count": 0,

"flow_count": 4,

"assigned_to": "admin",

"security_category_count": 1,

"follow_up": true,

"source_address_ids": [

50

],

"source_count": 1,

"inactive": true,

"protected": true,

"closing_user": null,

"destination_networks": [

"other"

],

"source_network": "other",

"category_count": 1,

"close_time": null,

"remote_destination_count": 1,

"start_time": 1610451749000,

"magnitude": 0,

"last_updated_time": 1610451887000,

"credibility": 0,

"id": 93,

"categories": [

"Web"

],

"severity": 0,

"policy_category_count": 0,

"log_sources": [],

"closing_reason_id": null,

"device_count": 0,

"first_persisted_time": 1610451722000,

"offense_type": 1,

"relevance": 0,

"domain_id": 0,

"offense_source": "37.28.155.22",

"local_destination_address_ids": [],

"local_destination_count": 0,

"status": "OPEN"

}

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* |

Essa ação não pode falhar nem interromper a execução do playbook:

Essa ação vai falhar e interromper a execução do playbook:

|

Geral |

Receber cobertura do MITRE da regra

Descrição

Confira detalhes do MITRE sobre regras no QRadar usando o aplicativo Use Case Manager.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nomes das regras | CSV | Sim | Especifique uma lista separada por vírgulas de nomes de regras para que a ação retorne detalhes da MITRE. | |

| Criar insight | Booleano | Verdadeiro | Não | Se ativada, a ação cria um insight com informações sobre a cobertura da MITRE das regras. |

Data de execução

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

[{

"rulename": "Excessive Database Connections"

"id": "SYSTEM-1431",

"has_ibm_default": true,

"last_updated": 1591634177302,

"mapping": {

"Discovery": {

"confidence": "medium",

"user_override": false,

"enabled": true,

"ibm_default": true,

"id": "TA0007",

"techniques": {}

},

"Initial Access": {

"confidence": "low",

"user_override": false,

"enabled": true,

"ibm_default": true,

"id": "TA0001",

"techniques": {}

}

},

"min-mitre-version": 7

}

}]

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* |

Essa ação não pode falhar nem interromper a execução de um playbook:

Essa ação vai falhar e interromper a execução de um playbook:

|

Geral |

| Tabela do painel de casos | Nome da tabela : cobertura da MITRE Colunas da tabela :

|

Pesquisa simples de AQL do QRadar

Descrição

Execute uma consulta AQL com base em parâmetros no QRadar.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome da tabela | DDL |

Fluxos Valores possíveis:

|

Sim | Especifique a tabela que será consultada. |

| Campos a serem retornados | CSV | * | Não | Especifique os campos a serem retornados. Se nada for fornecido, a ação vai retornar todos os campos. Caracteres curinga também são aceitos. |

| Filtro WHERE | String | Não | Especifique o filtro WHERE para a consulta que precisa ser executada.

Não é necessário fornecer filtro de tempo, limitação e classificação. Além disso, não é necessário fornecer a string WHERE no payload. |

|

| Período | DDL |

Última hora Valores possíveis:

|

Não | Especifique o período dos resultados. Se "Personalizado" estiver selecionado, você também precisará informar o "Horário de início". |

| Horário de início | String | Não | Especifique o horário de início dos resultados. Esse parâmetro é obrigatório se "Personalizado" for selecionado para o parâmetro "Período". Formato: ISO 8601. Exemplo: 2021-04-23T12:38Z | |

| Horário de término | String | Não | Especifique o horário de término dos resultados. Formato: ISO 8601. Se nada for fornecido e "Personalizado" for selecionado para o parâmetro "Período", esse parâmetro usará a hora atual. | |

| Campo de classificação | String | Não | Especifique o parâmetro que será usado para a classificação. | |

| Ordem de classificação | DDL |

ASC Valores possíveis:

|

Não | Especifique a ordem de classificação. Exige que o parâmetro "Campo de classificação" seja fornecido. |

| Número máximo de resultados a serem retornados | Número inteiro | 50 | Não | Especifique o número de resultados a serem retornados. |

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| resultados | N/A | N/A |

Resultado JSON

{

"events": [

{

"username": "None",

"category": 4003,

"starttime": 1548682790158,

"destinationip": "1.1.1.1",

"eventcount": 13,

"qid": 20257872,

"magnitude": 3,

"destinationport": 53,

"protocolid": 17,

"sourceport": 50597,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}, {

"username": "None",

"category": 8053,

"starttime": 1548682800217,

"destinationip": "1.1.1.1",

"eventcount": 1,

"qid": 20280296,

"magnitude": 3,

"destinationport": 443,

"protocolid": 6,

"sourceport": 49230,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}

]

}

Painel de casos

| Tipo de resultado | Descrição | Tipo |

|---|---|---|

| Mensagem de saída* |

Essa ação não pode falhar nem interromper a execução de um playbook:

Essa ação vai falhar e interromper a execução de um playbook:

|

Geral |

| Tabela do painel de casos | Nome da tabela : Resultados |

Conectores

Para saber mais sobre como configurar conectores no Google SecOps, consulte Ingerir seus dados (conectores).

Conector de eventos de correlação do QRadar V2

Descrição

Conector recomendado. Busca violações do QRadar e gera alertas do Google SecOps para cada regra do QRadar adicionada à lista dinâmica no Google SecOps. O conector busca apenas as violações das regras adicionadas à lista dinâmica do Google SecOps. O conector exige a versão 10.1 ou mais recente da API QRadar. O conector cria alertas do Google SecOps com base no nome da regra da violação do QRadar, não no nome da violação.

Pré-requisitos do conector

Índices do QRadar para campos obrigatórios. O conector QRadar New Correlation Events Connector V2 usa campos adicionais para os eventos associados às seguintes violações: logsource_id, creEventList, Custom Rule Partially Matched. Esses campos são indexados por padrão no QRadar, mas é necessário verificar se esses índices estão ativados. Para verificar se eles estão ativados, na interface da Web do QRadar, acesse Administrador > Gerenciamento de índice. Na janela aberta, encontre os seguintes índices e verifique se eles estão ativados:

- Regra personalizada

- Origem do registro

- Regra personalizada parcialmente correspondente

Para mais informações, consulte Gerenciamento de índices.

Recomendações de dias máximos para trás: o valor do parâmetro do conector de dias máximos para trás deve ser usado com cautela. As violações do QRadar podem ter muitos eventos, e tentar buscá-los pelo conector pode causar carga excessiva no servidor do QRadar e/ou tempos limite de solicitações. Por isso, é recomendável definir o parâmetro "Máximo de dias para trás" com valores pequenos o suficiente para garantir que o conector possa consultar o QRadar em busca de eventos do período configurado.

Observações sobre o uso de conectores

Ao usar o conector, observe o seguinte:

O QRadar Correlation Events Connector v2 monitora todos os eventos ingeridos por violação. Para isso, ele calcula uma soma de hash de eventos usando todos os dados de eventos (todos os campos do evento retornados pela API QRadar) e a usa como um identificador exclusivo do evento para a violação. Como resultado, eventos que têm todos os campos idênticos não são ingeridos para a violação. O primeiro evento é ingerido e adicionado à violação relacionada. No entanto, os seguintes são descartados como duplicados. Isso é causado pela arquitetura do QRadar, já que os eventos no QRadar não têm identificadores exclusivos.

O QRadar Correlation Events Connector v2 cria alertas com base nas regras de lista dinâmica presentes na violação, não nas próprias violações. Como resultado, se um evento na violação for sinalizado por várias regras de lista dinâmica, ele será adicionado a vários alertas do Google SecOps para as regras de lista dinâmica relacionadas.

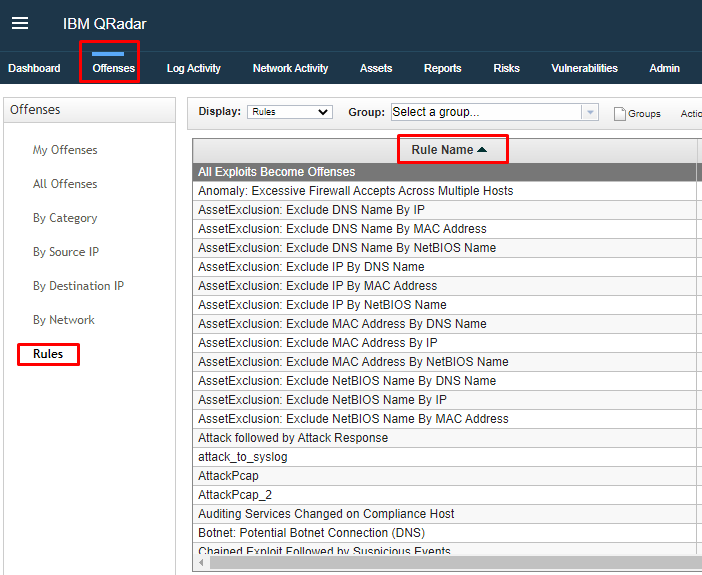

O IBM QRadar usa regras para monitorar os eventos e fluxos na sua rede e detectar ameaças à segurança. Quando os eventos e fluxos atendem aos critérios de teste, definidos nas regras, uma violação é criada para mostrar que há suspeita de um ataque de segurança ou uma violação de política.

O novo conector ingere violações no Google SecOps com base apenas em regras correspondentes. Essas regras são definidas pelo usuário e precisam ser adicionadas à lista dinâmica para garantir que o Google SecOps ingira apenas violações relevantes para o usuário. Portanto, quando uma nova violação é criada, o conector verifica as regras que a acionaram. O filtro de regras foi introduzido na versão 9 ou mais recente da API do QRadar. Se as regras fizerem parte da lista dinâmica, o conector vai preparar a violação para ingestão.

Caso de uso do conector

Investigar uma violação

O IBM QRadar usa regras para monitorar os eventos e fluxos na sua rede e detectar ameaças à segurança. Quando os eventos e fluxos atendem aos critérios de teste definidos nas regras, uma violação é criada para mostrar que há suspeita de um ataque de segurança ou uma violação de política. Mas saber que uma violação ocorreu é apenas o primeiro passo. Identificar como, onde e quem fez isso exige uma investigação.

A janela "Resumo da violação" ajuda você a iniciar a investigação de uma violação fornecendo contexto para entender o que aconteceu e determinar como isolar e resolver o problema.

Parâmetros do conector

Use os seguintes parâmetros para configurar o conector:

| Nome do parâmetro | Tipo | Valor padrão | Descrição |

|---|---|---|---|

| Nome do campo do produto | String | N/A | Descreve o nome do campo em que o nome do produto está armazenado. |

| Nome do campo de evento | String | N/A | Descreve o nome do campo em que o nome do evento é armazenado. |

| Nome do campo de ambiente | String | domain_name | Descreve o nome do campo em que o nome do ambiente é armazenado. Se o campo de ambiente não for encontrado, o ambiente será "". |

| Padrão de regex do ambiente | String | .* | Um padrão de regex a ser executado no valor encontrado no campo "Nome do campo de ambiente". |

| Raiz da API | String | https://IP_ADDRESS:port |

O endereço do servidor QRadar. |

| Token da API | String | N/A | O token de autenticação da API. |

| Versão da API | String | 10.1 | A versão da API do QRadar a ser usada. O conector é compatível com a versão da API a partir da 10.1. |

| Filtro de domínio | String (CSV) | N/A | Especifique os domínios do QRadar de onde as violações serão ingeridas. Se nenhum valor for fornecido, o conector vai ingerir violações de todos os domínios. O parâmetro aceita vários valores como uma string separada por vírgulas. |

| Limite de eventos por alerta da Siemplify | Número inteiro | 25 | Número máximo de eventos a serem buscados por alerta do Google SecOps por ciclo. Pode ser aumentado para acelerar a execução do conector se, para o período de padding de violação especificado, um grande número de eventos for retornado constantemente. |

| Tamanho da página de eventos do conector | Número inteiro | 100 | O tamanho da página que o conector vai usar para processar eventos em lotes. |

| Número máximo de violações por ciclo | Número inteiro | 10 | Número máximo de violações a serem processadas por execução do conector.

Evite definir um valor menor que 10 para garantir o desempenho ideal. |

| Tempo limite do script (segundos) | Número inteiro | 300 | Limite de tempo limite para o processo Python que executa o script atual. |

| Número máximo de dias para retroceder | Número inteiro | 5 | Número máximo de dias para buscar dados de violações retroativamente. |

| Período de padding de violações | Número inteiro | 60 | Período em minutos para buscar violações. |

| Período de padding de eventos | Número inteiro | 1 | Período em dias para buscar dados de eventos. |

| Campos personalizados | String | N/A | Campos personalizados configurados pelo usuário no QRadar. Os valores são separados por vírgulas. Exemplo: Campo A, Campo B |

| Qual valor usar no campo "Nome" do alerta do Siemplify? | String | custom_rule | Especifique o formato a ser seguido para gerar nomes para os alertas criados pelo conector.

Os valores possíveis são: custom_rule ou offense_description |

| Qual valor usar para o campo "Gerador de regras" do alerta do Siemplify? | String | custom_rule | Especifique o formato a seguir para preencher o campo "rule_generator" dos alertas criados pelo conector.

Os valores possíveis são: custom_rule ou offense_description |

| Criar casos de "Não é possível buscar eventos da violação"? | Caixa de seleção | Marcado | Se marcada, o conector vai criar casos de aviso "Não é possível buscar eventos para a violação" se não conseguir buscar eventos para as violações atualizadas durante o período de padding. |

| Endereços do servidor proxy | String | N/A | Endereço do servidor proxy. |

| Nome de usuário proxy | String | N/A | Nome de usuário do proxy. |

| Senha proxy | Senha | N/A | Senha do proxy. |

| Limite de eventos por regra de violação do QRadar | Número inteiro | 100 | Especifique um limite para o número de eventos que devem ser ingeridos por uma única regra em uma violação do QRadar. Nenhum evento novo será ingerido na violação para a regra relacionada do QRadar quando esse limite for atingido. Exemplo: 100 |

| Limite de eventos para consulta do conector em uma execução | Número inteiro | N/A | Especifique um limite para o número de eventos que um único conector de violação deve consultar do QRadar em uma execução de conector. Exemplo: 100.

O valor especificado no parâmetro não pode ser menor que o valor especificado no parâmetro "Limite de eventos por regra de violação do QRadar". Além disso, devido à forma como o conector busca eventos, os eventos mais antigos e fora do limite não são buscados para o Google SecOps. O conector busca os eventos mais recentes até atingir o limite especificado no parâmetro "Limite de eventos por regra de violação do QRadar". |

| Usar a lista de permissões como uma lista de bloqueio | Caixa de seleção | Desmarcado | Se ativada, a lista dinâmica será usada como uma lista de bloqueio. |

| Desativar o estouro | Caixa de seleção | Desmarcado | Se ativado, o mecanismo de estouro do conector não será verificado para os alertas criados, os alertas de "estouro" não serão criados, e o conector tentará buscar todas as violações retornadas do QRadar. |

| Timer de ressincronização das regras de violação do QRadar | Número inteiro | 10 | Especifique em minutos a frequência com que o conector deve ressincronizar a lista de regras de violação do QRadar. Se o parâmetro não for definido ou for definido como 0, o conector será ressincronizado a cada execução. |

| Ignorar pesquisa de nome do host 0.0.0.0 | Caixa de seleção | Desmarcado | Se selecionado, o conector não vai buscar nomes de host para endereços 0.0.0.0.

Isso só é compatível com a versão 10.1 e mais recentes da API do QRadar. |

Regras do conector

Lista de bloqueio e lista dinâmica

O conector está ingerindo violações no Google SecOps com base em regras correspondentes. Essas regras são definidas pelo usuário e adicionadas a uma lista dinâmica para garantir que o Google SecOps ingira apenas violações de interesse/importantes para o usuário.

| RuleType (lista dinâmica ou lista de bloqueio) | RuleName (string) |

|---|---|

| Lista dinâmica | Local: SSH ou Telnet detectado em uma porta não padrão |

| Lista dinâmica | Várias falhas de login da mesma origem |

Suporte a proxy

O conector é compatível com proxy.

Comunicações criptografadas

O conector é compatível com comunicações criptografadas (SSL/TLS).

Suporte a Unicode

O conector é compatível com a codificação Unicode para os alertas processados.

Conector de violações do QRadar

Descrição

O conector de violações do QRadar usado para buscar violações e criar alertas do Google SecOps com base nas próprias violações do QRadar, ao contrário de como os conectores de outras integrações fazem isso com base nos nomes das regras do QRadar. O conector tem um limite de quantos eventos no total ele vai buscar por violação do QRadar. Depois de atingir esse limite, novos eventos não serão ingeridos. O conector usa a lista dinâmica do Google SecOps, mas, por padrão, se nenhuma regra de lista dinâmica estiver definida, ele vai buscar todas as violações retornadas da API do QRadar. O conector exige a API QRadar versão 10.1 ou mais recente.

O conector pode ser considerado uma versão mais fácil de configurar e usar, que pode ser utilizada se não houver necessidade de rastrear e ingerir todos os eventos de violação do QRadar e ingeri-los no Google SecOps (como fazem os conectores de correlação de integração).

Parâmetros do conector

Use os seguintes parâmetros para configurar o conector:

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome do campo do produto | String | N/A | Sim | Descreve o nome do campo em que o nome do produto está armazenado. |

| Nome do campo de evento | String | N/A | Sim | Descreve o nome do campo em que o nome do evento é armazenado. |

| Nome do campo de ambiente | String | domain_name | Não | Descreve o nome do campo em que o nome do ambiente é armazenado. Se o campo de ambiente não for encontrado, o ambiente será "". |

| Padrão de regex do ambiente | String | .* | Não | Um padrão de regex a ser executado no valor encontrado no campo "Nome do campo de ambiente". |

| Raiz da API | String | https://IP_ADDRESS:port |

Sim | O endereço do servidor de API. |

| Token da API | String | N/A | Sim | O token de autenticação da API. |

| Versão da API | String | 10.1 | Sim | A versão da API do QRadar a ser usada. O conector é compatível com a versão da API a partir da 10.1. |

| Limite total de eventos por violação | Número inteiro | 100 | Sim | Especifique quantos eventos por violação do QRadar devem ser ingeridos no total pelo conector. Depois de atingir esse limite, novos eventos não serão ingeridos para a violação. |

| Limite de eventos por regra de violação do QRadar | Número inteiro | N/A | Não | Especifique um limite opcional para quantos eventos devem ser ingeridos por regra única na violação do QRadar. Nenhum novo evento será ingerido na violação para a regra relacionada do QRadar quando esse limite for atingido. O limite não pode ser maior que "Limite total de eventos por violação". |

| Tamanho da página de eventos do conector | Número inteiro | 100 | Sim | O tamanho da página que o conector vai usar para processar eventos em lotes. |

| Número máximo de violações por ciclo | Número inteiro | 10 | Sim | Número máximo de violações a serem processadas por execução do conector.

Evite definir um valor menor que 10 para garantir o desempenho ideal. |

| Tempo limite do script (segundos) | Número inteiro | 300 | Sim | Limite de tempo limite para o processo Python que executa o script atual. |

| Número máximo de dias para retroceder | Número inteiro | 5 | Não | Número máximo de dias para buscar dados de violações retroativamente |

| Período de padding de violações | Número inteiro | 60 | Sim | Período em minutos para buscar violações. |

| Período de padding de eventos | Número inteiro | 1 | Sim | Período em dias para buscar dados de eventos. |

| Campos personalizados | String | N/A | Não | Campos personalizados configurados pelo usuário no QRadar, separados por vírgulas, por exemplo, Campo A, Campo B. |

| Filtro de domínio | String | N/A | Não | Especifique os domínios do QRadar de onde as violações serão ingeridas. Se nenhum valor for fornecido, o conector vai ingerir violações de todos os domínios. O parâmetro aceita vários valores como uma string separada por vírgulas. |

| Filtro de magnitude | Número inteiro | N/A | Não | Especifique uma magnitude de violação para ingestão. As violações com magnitude igual ou maior que a fornecida serão ingeridas no Google SecOps. |

| Qual valor usar no campo "Nome" do alerta do Siemplify? | String | custom_alert_name | Não | Especifique o formato a ser seguido para gerar nomes para os alertas criados pelo conector.

Os valores possíveis são: custom_alert_name ou offense_description. |

| Usar a lista de permissões como uma lista de bloqueio | Caixa de seleção | Desmarcado | Não | Se ativada, a lista dinâmica será usada como uma lista de bloqueio. Se a caixa de seleção não estiver marcada e nenhuma regra de lista dinâmica estiver definida, o conector vai buscar todas as violações retornadas da API do QRadar. |

| Desativar o estouro | Caixa de seleção | Desmarcado | Não | Se ativado, o mecanismo de estouro do conector não será verificado para os alertas criados. Os alertas de "estouro" não serão criados, e o conector tentará buscar todas as violações retornadas do QRadar. |

| Endereços do servidor proxy | String | Não | Endereço do servidor proxy. | |

| Nome de usuário proxy | String | N/A | Não | Nome de usuário do proxy. |

| Senha proxy | Senha | N/A | Não | Senha do proxy. |

| Timer de nova sincronização das regras de violação do Qradar | Número inteiro | 10 | Não | Especifique em minutos a frequência com que o conector deve ressincronizar a lista de regras de violação do QRadar. Se o parâmetro não for definido ou for definido como 0, o conector será ressincronizado a cada execução. |

Regras do conector

Suporte a proxy

O conector é compatível com proxy.

Conector de violações de referência do QRadar

O conector busca violações e cria alertas do Google SecOps com base nos nomes das violações do QRadar.

O conector cria um único alerta do Google SecOps por violação do QRadar e não cria outros alertas do Google SecOps quando novos eventos do QRadar aparecem.

O conector usa a lista dinâmica do Google SecOps. Por padrão, se nenhuma regra de lista dinâmica estiver definida, o conector vai buscar todas as violações retornadas da API do Qradar.

Parâmetros do conector

| Parâmetros | |

|---|---|

| Nome do campo do produto | Obrigatório

O nome do campo em que o nome do produto é armazenado. |

| Nome do campo de evento | Obrigatório

O nome do campo em que o nome do evento está armazenado. |

| Nome do campo de ambiente | Opcional

O nome do campo em que o nome do ambiente é armazenado. Se o campo de ambiente não for encontrado, ele será definido como |

| Padrão de regex do ambiente | Opcional

Um padrão de expressão regular a ser executado no valor encontrado no campo O valor padrão é |

| Raiz da API | Obrigatório

O endereço do servidor de API. |

| Token da API | Obrigatório

O token de autenticação da API. |

| Versão da API | Obrigatório

A versão da API QRadar. O conector é compatível com as versões 10.1 e mais recentes da API. |

| Limite total de eventos por violação | Obrigatório

Especifica quantos eventos por violação do QRadar devem ser ingeridos no total pelo conector. Depois de atingir o limite definido, novos eventos não serão ingeridos para a violação. O valor padrão é 100. |

| Limite de eventos por regra de violação do QRadar | Opcional

Especifica um limite opcional para uma quantidade de eventos que devem ser ingeridos por regra em uma violação do QRadar. Nenhum novo evento é ingerido na ofensa para a regra relacionada do QRadar quando o limite definido por esse parâmetro é atingido. |

| Tamanho da página de eventos do conector | Obrigatório

O tamanho da página que o conector usa para processar eventos em lotes. O valor padrão é 100. |

| Número máximo de violações por ciclo | Obrigatório Número máximo de violações a serem processadas por execução do conector. Evite definir um valor menor que 10 para garantir o desempenho ideal. O valor padrão é 10. |

| Tempo limite do script (segundos) | Obrigatório

O limite de tempo limite para o processo Python que executa o script atual. O valor padrão é de 300 segundos. |

| Número máximo de dias para retroceder | Opcional

Número máximo de dias de que os dados de violações podem ser extraídos. O valor padrão é de cinco dias. |

| Período de padding de violações | Obrigatório

Período em minutos para buscar violações. O valor padrão é 60 minutos. |

| Período de padding de eventos | Obrigatório

Período em dias para buscar dados de eventos. O valor padrão é um dia. |

| Campos personalizados | Opcional

Campos personalizados separados por vírgula configurados pelo usuário no QRadar, como |

| Filtro de domínio | Opcional

Especifica os domínios do QRadar para ingerir violações. Se nenhum valor for fornecido, o conector vai ingerir violações de todos os domínios. O parâmetro aceita vários valores como uma string separada por vírgulas. |

| Filtro de magnitude | Opcional

Especifica uma magnitude de violação a ser ingerida. As violações com magnitude igual ou maior que a fornecida serão ingeridas no Google SecOps. |

| Qual valor usar no campo "Nome" do alerta do Siemplify? | Opcional

Especifica qual formato seguir para gerar nomes para os alertas criados pelo conector. O valor padrão é Valores possíveis:

|

| Usar uma lista dinâmica como lista de bloqueio | Opcional

Se marcada, a lista dinâmica será usada como uma lista de bloqueio. Se a caixa de seleção estiver desmarcada e nenhuma regra de lista dinâmica estiver definida, o conector vai buscar todas as violações retornadas da API do QRadar. Por padrão, essa opção não está marcada. |

| Desativar o estouro | Opcional

Se ativado, o mecanismo de estouro do conector não será verificado para os alertas criados. Assim, os alertas de "estouro" não serão criados, e o conector vai buscar todas as violações retornadas do QRadar. Por padrão, essa opção não está marcada. |

| Endereços do servidor proxy | Opcional

O endereço do servidor proxy. |

| Nome de usuário proxy | Opcional

O nome de usuário do proxy. |

| Senha proxy | Opcional

A senha do proxy. |

| Timer de nova sincronização das regras de violação do Qradar | Opcional

Especifica o intervalo em minutos para que o conector ressincronize a lista de regras de violação do QRadar. Se o parâmetro não for definido ou for definido como 0, o conector será ressincronizado a cada execução. O valor padrão é 10 minutos. |

| Criar alertas de SOAR para violações com zero eventos | Opcional

Se essa opção estiver marcada, para violações buscadas sem eventos, o conector vai criar um alerta do Google SecOps usando os dados de violação do QRadar para alerta e evento. Por padrão, essa opção não está marcada. |

| Timer de criação de violações (minutos) | Opcional

Especifica quanto tempo o conector espera antes de buscar dados de eventos para uma violação do QRadar recém-criada. |

Regras do conector

O conector é compatível com proxy.

Eventos do conector

Exemplo de evento:

{

"events": [

{

"CREName": null,

"CREDescription": null,

"EventName": "WinCollect Info",

"EventDescription": "WinCollect Info",

"rulename_creEventList": [

"Destination Asset Weight is Low",

"Source Asset Weight is Low",

"Events from Windows Host - Second Rule",

"Context is Local to Local"

],

"partialmatchlist": [],

"qid": 63500003,

"category": 8052,

"sourceHostname": null,

"destinationHostname": null,

"creEventList": [

100205,

100211,

100409,

100199

],

"credibility": 5,

"destinationMAC": "01:23:45:ab:cd:ef",

"destinationIP": "192.0.2.1",

"destinationPort": 0,

"destinationv6": "2001:db8:1:1:1:1:1:1",

"deviceTime": 1583158321000,

"deviceProduct": "WinCollect",

"domainID": 0,

"duration": 10000,

"endTime": 1583165521106,

"eventCount": 1,

"eventDirection": "L2L",

"processorId": 8,

"hasIdentity": false,

"hasOffense": true,

"highLevelCategory": 8000,

"isCREEvent": false,

"magnitude": 6,

"utf8_payload": "<13>Mar 02 16:12:01 DESKTOP IBM|WinCollect|src=DESKTOP\tos=Windows 10 (Build 18363 64-bit)\tdst=\tsev=3\tlog=Code.SSLConfigServerConnection\tmsg=ApplicationHeartbeat",

"postNatDestinationIP": "198.51.100.255",

"postNatDestinationPort": 0,

"postNatSourceIP": "198.51.100.1",

"postNatSourcePort": 0,

"preNatDestinationIP": "198.0.2.255",

"preNatDestinationPort": 0,

"preNatSourceIP": "192.0.2.255",

"preNatSourcePort": 0,

"protocolName": "Reserved",

"protocolID": 255,

"relevance": 9,

"severity": 3,

"sourceIP": "192.0.2.1",

"sourceMAC": "ab:cd:ef:01:23:45",

"sourcePort": 0,

"sourcev6": "2001:db8:2:2:2:2:2:2",

"startTime": 1583165521106,

"isunparsed": false,

"userName": null

}

]

}

Empregos

SyncCloseOffenses

Descrição

Fecha as violações relacionadas do QRadar para alertas fechados do Google SecOps.

Parâmetros

| Nome do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Raiz da API | String | https://IP_ADDRESS |

Sim | O caminho do URL que aponta para o servidor do QRadar. |

| Token da API | Senha | N/A | Sim | O token de segurança da API para autenticação. |

| Versão da API | String | N/A | Não | A versão da API usada. |

| Dias para trás | Número inteiro | N/A | Não | Dias anteriores para receber violações. |

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.