Segurança de apps na nuvem do Office 365

Versão da integração: 19.0

Casos de uso

- Monitorar alertas do ambiente do Office 365

- Use os dados do Cloud App Security para investigar incidentes de segurança.

Configurar o Office 365 Cloud App Security para trabalhar com o Google Security Operations

Para fazer solicitações de API, você precisa se autenticar usando um token da API Cloud App Security. Esse token será incluído no cabeçalho quando o Cloud App Security fizer solicitações de API.

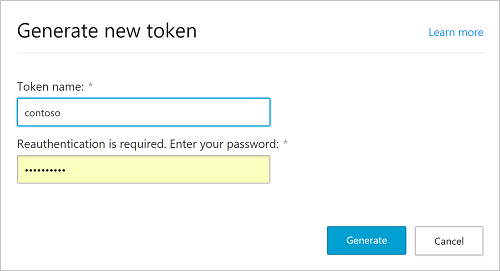

Para receber seu token da API Security, faça login no portal do Microsoft Cloud App Security.

No menu Configurações, selecione Extensões de segurança e depois Tokens de API.

Clique no botão de adição para gerar um novo token e dê um nome para identificar o token no futuro. Clique em Próxima.

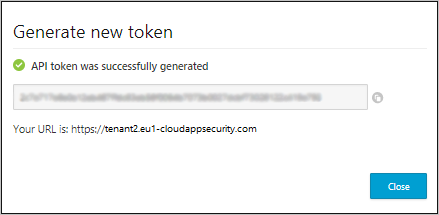

Depois de gerar um novo token, você vai receber um novo URL para acessar o portal do Cloud App Security.

Configurar a integração do Office 365 Cloud App Security no Google SecOps

Para instruções detalhadas sobre como configurar uma integração no Google SecOps, consulte Configurar integrações.

Parâmetros de integração

Use os seguintes parâmetros para configurar a integração:

| Nome de exibição do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome da instância | String | N/A | Não | Nome da instância em que você pretende configurar a integração. |

| Descrição | String | N/A | Não | Descrição da instância. |

| URL do portal do Cloud App Security | String | N/A | Sim | Endereço URL do portal do Cloud App Security. |

| Token da API Cloud App Security | String | N/A | Sim | Um parâmetro para especificar o token da API Cloud App Security para se conectar à API. Para mais informações, consulte Tokens de API: https://go.microsoft.com/fwlink/?linkid=851419 |

| Executar remotamente | Caixa de seleção | Desmarcado | Não | Marque a caixa para executar a integração configurada remotamente. Depois de marcada, a opção aparece para selecionar o usuário remoto (agente). |

Ações

Resolver alerta em massa

Descrição

A ação é usada para resolver um ou mais alertas depois que eles são investigados e o risco é mitigado.

Parâmetros

| Nome de exibição do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Código de alerta | String | N/A | Sim | Identificador exclusivo do alerta. Pode receber vários IDs separados por vírgulas. |

| Comentário | String | Resolvido | Não | Um comentário para explicar por que os alertas foram resolvidos. |

Casos de uso

O Office 365 Cloud App Security gera um alerta sobre uma viagem impossível. O usuário investiga o alerta e não consegue identificar quem fez login de um local desconhecido. O usuário decide suspender a conta usada para fazer login até novo aviso. O usuário, portanto, resolve o alerta.

Etapas no Google SecOps:

- O alerta é ingerido pelo conector no sistema.

- O usuário abre o alerta e não consegue confirmar os nomes de usuário das pessoas envolvidas e os locais de onde elas estão fazendo login após uma investigação.

- Insatisfeito com a identidade do usuário e o local de login, o usuário suspende o usuário e marca o alerta como resolvido.

Executar em

Essa ação não é executada em entidades.

Resultados da ação

Enriquecimento de entidades

N/A

Insights

N/A

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado do JSON

N/A

Painel de casos

| Tipo de resultado | Valor / Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | Se a operação for concluída: 'Os seguintes alertas foram resolvidos:{Alert IDs}

Se houver erros: "Ocorreram alguns erros. Confira o registro." Se não der certo: "Nenhum alerta foi resolvido" |

Geral |

Dispensar alerta

Descrição

A ação é usada para dispensar um alerta na segurança de apps na nuvem que não é considerado interessante ou relevante.

Parâmetros

| Nome de exibição do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Código de alerta | String | N/A | Sim | Identificador exclusivo do alerta. O parâmetro usa um único ID de alerta. |

| Comentário | String | N/A | Não | Um comentário para explicar por que um alerta foi dispensado. |

Casos de uso

Dois usuários diferentes fazem login no Office 365 Cloud App Security usando a mesma conta de dois países diferentes. Isso faz com que o sistema gere um alerta de que uma viagem impossível aconteceu. No entanto, esses dois usuários já são conhecidos e confirmados, o que torna o alerta irrelevante. Por isso, o alerta é dispensado.

Etapas no Google SecOps:

- O alerta é ingerido pelo conector no sistema.

- O usuário abre o alerta e investiga para confirmar os nomes de usuário das pessoas envolvidas e os locais de onde elas estão fazendo login.

- Satisfeito com a identidade e o local, o usuário dispensa o alerta.

Executar em

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado do JSON

N/A

Painel de casos

| Tipo de resultado | Valor / Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | Se a operação for concluída: 'O alerta a seguir foi dispensado:{Alert ID} Se houver erros: "Ocorreram alguns erros. Confira o registro." Se não der certo: "Nenhum alerta foi dispensado" |

Geral |

Receber atividades relacionadas ao IP

Descrição

A ação é usada para ver atividades relacionadas a um IP.

Parâmetros

| Nome de exibição do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Limite de exibição de atividade | String | 10 | Não | Limite do número de atividades a serem mostradas. |

| Nome do produto | String | TODOS | Não | Lista de produtos em que o usuário pode selecionar um app conectado à segurança do cloudapp para ativar as atividades relacionadas ao IP de um app específico selecionado. O nome do produto precisa ser convertido/mapeado para o código do produto nos filtros de ação. Por exemplo, se o Office 365 for selecionado, ele será convertido em 11161. |

| Período | String | 24 | Sim | Especifique o valor para buscar o número de atividades que ocorreram de acordo com o valor especificado de horas atrás. |

Casos de uso

O sistema gera um alerta sobre uma "atividade de um país incomum". O endereço IP envolvido na atividade é indicado no alerta, e o usuário quer verificar mais atividades sobre esse IP para ajudar na investigação.

Etapas no Google SecOps:

- O sistema recebe um alerta.

- Com o evento de alerta, o usuário recebe mais enriquecimentos dos dados de eventos e decide investigar o endereço IP usado.

- O usuário procura o enriquecimento de IP para verificar as atividades anteriores em que se envolveu.

Executar em

Essa ação é executada na entidade "Endereço IP".

Resultados da ação

Enriquecimento de entidades

| Nome do campo de enriquecimento | Lógica: quando aplicar |

|---|---|

| uid | Retorna se ele existe no resultado JSON |

| eventRouting | Retorna se ele existe no resultado JSON |

| appName | Retorna se ele existe no resultado JSON |

| eventType | Retorna se ele existe no resultado JSON |

| internals | Retorna se ele existe no resultado JSON |

| aadTenantId | Retorna se ele existe no resultado JSON |

| sessão | Retorna se ele existe no resultado JSON |

| createdRaw | Retorna se ele existe no resultado JSON |

| userAgent | Retorna se ele existe no resultado JSON |

| resolvedActor | Retorna se ele existe no resultado JSON |

| descrição | Retorna se ele existe no resultado JSON |

| instanciação | Retorna se ele existe no resultado JSON |

| gravidade, | Retorna se ele existe no resultado JSON |

| saasId | Retorna se ele existe no resultado JSON |

| local | Retorna se ele existe no resultado JSON |

| timestampRaw | Retorna se ele existe no resultado JSON |

| eventTypeValue | Retorna se ele existe no resultado JSON |

| description_id | Retorna se ele existe no resultado JSON |

| timestamp | Retorna se ele existe no resultado JSON |

| eventTypeName | Retorna se ele existe no resultado JSON |

| usuário | Retorna se ele existe no resultado JSON |

| appId | Retorna se ele existe no resultado JSON |

| device | Retorna se ele existe no resultado JSON |

| description_metadata | Retorna se ele existe no resultado JSON |

| classificações | Retorna se ele existe no resultado JSON |

| created | Retorna se ele existe no resultado JSON |

| entityData | Retorna se ele existe no resultado JSON |

| tenantId | Retorna se ele existe no resultado JSON |

| instantiationRaw | Retorna se ele existe no resultado JSON |

| confidenceLevel | Retorna se ele existe no resultado JSON |

| mainInfo | Retorna se ele existe no resultado JSON |

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado do JSON

[

{

"EntityResult": [

{

"uid": "88814735_1574155880562_520d653579254156823c4f21fe09a522",

"eventRouting":

{

"auditing": true

},

"appName": "Microsoft Cloud App Security",

"eventType": 917504,

"internals":

{

"otherIPs": ["8.8.8.8"]

},

"aadTenantId": "d48f52ca-5b1a-4708-8ed0-ebb98a26a46a",

"session":

{

"sessionId": "ad0bd5e207f2aaa97e7438ec2f6086310e2577842e711cb2a101b724d83ddd83"

},

"createdRaw": 1574156346552,

"userAgent":

{

"major": "78",

"family": "CHROME",

"nativeBrowser": false,

"os": "mac_os",

"typeName": "Browser",

"version": "78.0.3904.97",

"deviceType": "DESKTOP",

"browser": "CHROME",

"type": "Browser",

"operatingSystem":

{

"name": "OS X",

"family": "Mac OS"

},

"minor": "0",

"name": "Chrome"

},

"resolvedActor":

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": "0",

"saasId": "11161",

"role": "4",

"objType": "23",

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"description": "Log on",

"instantiation": 1574156346470,

"severity": "INFO",

"saasId": 20595,

"location":

{

"category": 0,

"city": "SomeCity",

"countryCode": "AM",

"region": "SomeCity",

"longitude": 11.1111,

"anonymousProxy": false,

"regionCode": "ER",

"isSatelliteProvider": false,

"latitude": 11.1111,

"categoryValue": "NONE",

"organizationSearchable": "GNC-Alfa CJSC"

},

"timestampRaw": 1574155880562,

"eventTypeValue": "EVENT_ADALLOM_LOGIN",

"description_id": "EVENT_DESCRIPTION_LOGIN",

"timestamp": 1574155880562,

"eventTypeName": "EVENT_CATEGORY_LOGIN",

"user":

{

"userName": "SomeCity",

"userTags": ["5da46fb69eb3f06b037b409a"]

},

"appId": 20595,

"device":

{

"userAgent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.97 Safari/537.36",

"clientIP": "8.8.8.8",

"countryCode\": "AM"

},

"description_metadata":

{

"dash": " ",

"colon": " ",

"event_category": "Log on"

},

"classifications": ["access"],

"created": 1574156346552,

"entityData":

{

"1": null,

"0":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161, "inst": 0,

"id": "SomeCity"

}},

"2":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}}},

"tenantId": 88814735,

"instantiationRaw": 1574156346470,

"confidenceLevel": 30,

"mainInfo":

{

"eventObjects": [

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": [],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 21,

"link": -407163459,

"id": "SomeCity"

}, {

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 23,

"link": -407163459,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}],

"rawOperationName": "login",

"activityResult":

{

"isSuccess": true

},

"type": "login",

"prettyOperationName": "login"

},

"_id": "88814735_1574155880562_520d653579254156823c4f21fe09a522",

"genericEventType": "ENUM_ACTIVITY_GENERIC_TYPE_LOGIN"

}],

"Entity": "7.7.7.7"

}

]

Painel de casos

| Tipo de resultado | Valor/descrição | Tipo |

|---|---|---|

| Mensagem de saída* | Se a operação for concluída: "As atividades relacionadas ao usuário a seguir foram buscadas:{username}"

Se houver erros: "Ocorreram alguns erros. Confira o registro." Se não der certo: "Nenhuma atividade relacionada a alertas foi encontrada" |

Geral |

| Tabela | Colunas:atividade, usuário, local, endereço IP, dispositivo, data | Geral |

Receber atividades relacionadas ao usuário

Descrição

A ação é usada para ver atividades relacionadas a um usuário. O nome de usuário do usuário é usado nesta ação.

Parâmetros

| Nome de exibição do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Limite de exibição de atividade | String | 10 | Não | Limite do número de atividades a serem mostradas. |

| Período | String | 24 | Sim | Especifique o valor para buscar o número de atividades que ocorreram de acordo com o valor especificado de horas atrás. |

| Nome do produto | String | TODOS | Não | Lista de produtos em que o usuário pode selecionar um app conectado à segurança do cloudapp para acessar atividades relacionadas a um app específico selecionado. O nome do produto precisa ser convertido/mapeado para o código do produto nos filtros de ação. Por exemplo, se o Office 365 for selecionado, ele será convertido para 11161. |

Casos de uso

O sistema gera um alerta sobre uma "atividade de um país incomum". O nome de usuário envolvido é anotado, e o usuário quer verificar mais atividades sobre o nome de usuário envolvido para ajudar na investigação.

Etapas no Google SecOps:

- O sistema recebe um alerta.

- Com o evento de alerta, o usuário recebe mais enriquecimentos com o nome de usuário, o que ajuda a investigar a atividade anômala.

- O usuário procura o enriquecimento de dados em termos de atividades anteriores em que ele está envolvido.

Executar em

Essa ação é executada na entidade "User".

Resultados da ação

Enriquecimento de entidades

| Nome do campo de enriquecimento | Lógica: quando aplicar |

|---|---|

| uid | Retorna se ele existe no resultado JSON |

| eventRouting | Retorna se ele existe no resultado JSON |

| appName | Retorna se ele existe no resultado JSON |

| eventType | Retorna se ele existe no resultado JSON |

| internals | Retorna se ele existe no resultado JSON |

| aadTenantId | Retorna se ele existe no resultado JSON |

| sessão | Retorna se ele existe no resultado JSON |

| createdRaw | Retorna se ele existe no resultado JSON |

| userAgent | Retorna se ele existe no resultado JSON |

| resolvedActor | Retorna se ele existe no resultado JSON |

| descrição | Retorna se ele existe no resultado JSON |

| instanciação | Retorna se ele existe no resultado JSON |

| gravidade, | Retorna se ele existe no resultado JSON |

| saasId | Retorna se ele existe no resultado JSON |

| local | Retorna se ele existe no resultado JSON |

| timestampRaw | Retorna se ele existe no resultado JSON |

| eventTypeValue | Retorna se ele existe no resultado JSON |

| description_id | Retorna se ele existe no resultado JSON |

| timestamp | Retorna se ele existe no resultado JSON |

| eventTypeName | Retorna se ele existe no resultado JSON |

| usuário | Retorna se ele existe no resultado JSON |

| appId | Retorna se ele existe no resultado JSON |

| device | Retorna se ele existe no resultado JSON |

| description_metadata | Retorna se ele existe no resultado JSON |

| classificações | Retorna se ele existe no resultado JSON |

| created | Retorna se ele existe no resultado JSON |

| entityData | Retorna se ele existe no resultado JSON |

| tenantId | Retorna se ele existe no resultado JSON |

| instantiationRaw | Retorna se ele existe no resultado JSON |

| confidenceLevel | Retorna se ele existe no resultado JSON |

| mainInfo | Retorna se ele existe no resultado JSON |

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado do JSON

[

{

"EntityResult": [

{

"uid": "88814735_1574244328290_714fdcea1316483e88072f0f2a068ec7",

"eventRouting":

{

"auditing": true,

"adminEvent": true

},

"appName": "Microsoft Cloud App Security",

"eventType": 917544,

"internals":

{

"otherIPs": ["8.8.8.8"]

},

"aadTenantId": "d48f52ca-5b1a-4708-8ed0-ebb98a26a46a",

"session":

{

"sessionId": "e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855"

},

"createdRaw": 1574244328339,

"userAgent":

{

"nativeBrowser": false,

"family": "UNKNOWN",

"os": "OTHER",

"typeName": "Unknown",

"deviceType": "OTHER",

"browser": "UNKNOWN",

"type": "Unknown",

"operatingSystem":

{

"name": "Unknown",

"family": "Unknown"

},

"name": "Unknown"

},

"resolvedActor":

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": "0",

"saasId": "11161",

"role": "4",

"objType": "23",

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"description": "Dismiss alert <b>Impossible travel activity</b>",

"instantiation": 1574244328322,

"severity": "INFO",

"saasId": 20595,

"location":

{

"category": 0,

"countryCode": "CY",

"longitude": 33.0,

"anonymousProxy": false,

"isSatelliteProvider": false,

"latitude": 11.0,

"categoryValue": "NONE",

"organizationSearchable": "SomeOrganization Ltd."

},

"adallom":

{

"alertSeverityValue": 1,

"count": 1,

"sendFeedback": false,

"feedback": " ",

"alertDate": "2019-11-13T14:29:06.0520000Z",

"title": "Impossible travel activity",

"alertTypeId": 15859716,

"handledByUser": "some@address2.email",

"alertSeverity": 1,

"alertBulk": false,

"alertMongoId": "5dcc13ab47654055292459d7",

"alertTitle": "Impossible travel activity",

"contact_email": " ",

"allowContact": false,

"licenses": ["AdallomDiscovery",

"AdallomStandalone",

"AdallomForO365",

"AdallomForAATP"],

"isBulkDismissed": false,

"dismissId": "5dd50fe869d303b914d188ca",

"alertTimestamp": 1573655346052,

"alertUid": "VelocityDetection|88814735_11161_0_8ef1de18-71c0-4a88-88da-019c1fbf1308|[2019-11-13]_[(SK,US)]",

"alertScore": "32",

"alertActor": "11161|0|8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"timestampRaw": 1574244328290,

"eventTypeValue": "EVENT_ADALLOM_ALERT_DISMISSED",

"tags": ["000000110000000000000000"],

"description_id": "EVENT_ADALLOM_ALERT_DISMISSED",

"timestamp": 1574244328290,

"eventTypeName": "EVENT_CATEGORY_DISMISS_ALERT",

"user":

{

"userName": "some@address2.email",

"userTags": ["5da46fb69eb3f06b037b409a"]

},

"appId": 20595,

"device":

{

"userAgent": "unknown",

"clientIP": "8.8.8.8",

"countryCode": "CY"

},

"description_metadata":

{

"adallom_title": "Impossible travel activity"

},

"classifications": [],

"created": 1574244328339,

"entityData":

{

"1": null,

"0":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "some@address2.email"

}},

"2":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}}},

"tenantId": 88814735,

"instantiationRaw": 1574244328322,

"mainInfo":

{

"eventObjects": [

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": [],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 21,

"link": -407163459,

"id": "some@address2.email"

}, {

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 23,

"link": -407163459,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}],

"type": "unknown"

},

"_id": "88814735_1574244328290_714fdcea1316483e88072f0f2a068ec7",

"genericEventType": "ENUM_ACTIVITY_GENERIC_TYPE_UNKNOWN"

},

"Entity": "some@email.address"

}

]

Painel de casos

| Tipo de resultado | Valor / Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | Se a operação for concluída: As atividades relacionadas ao alerta para o seguinte IP foram buscadas:{ip}'

Se houver erros: "Ocorreram alguns erros. Confira o registro." Se não der certo: "Nenhuma atividade relacionada a alertas foi encontrada" |

Geral |

| Tabela | Colunas:atividade, usuário, local, endereço IP, dispositivo, data | Geral |

Ping

Descrição

A ação é usada para testar a conectividade.

Parâmetros

N/A

Casos de uso

O usuário muda as configurações do sistema e quer testar se a conectividade com as novas configurações funciona.

Etapas no Google SecOps:

- Modificar configurações do sistema.

- Teste a conectividade.

Executar em

Essa ação é executada em todas as entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultados JSON

N/A

Fechar alerta

Descrição

Fechar alerta no Microsoft Cloud App Security.

Parâmetros

| Nome de exibição do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Código de alerta | String | N/A | Sim | Especifique o ID do alerta que precisa ser fechado e marcado como benigno. |

| Comentário | String | N/A | Não | Especifique um comentário sobre por que os alertas foram fechados e marcados como benignos. |

| Estado | DDL | Verdadeiro positivo Valores possíveis: Benigno Falso positivo Verdadeiro positivo |

Sim | Especifique o estado do alerta. |

| Motivo | DDL | Nenhum motivo Valores possíveis: Nenhum motivo A gravidade real é menor Outro Confirmado com o usuário final Acionado por teste Não tenho interesse Há muitos alertas semelhantes O alerta não é preciso |

Não | Especifique um motivo para o encerramento do alerta. Observação: esse parâmetro não tem impacto se o estado for "Positivo verdadeiro". |

Executar em

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Painel de casos

| Tipo de resultado | Valor/descrição | Tipo |

|---|---|---|

Mensagem de saída* |

A ação não pode falhar nem interromper a execução de um playbook: Se closed_benign/close_false_positive/close_true_positive == 0: "Error executing action "{}". Reason: alert with ID {alert ID} was not found in Microsoft Cloud App Security" Se o motivo do estado "Benigno" estiver incorreto: "Erro ao executar a ação "{}". Motivo: um valor inválido foi selecionado no parâmetro "Motivo" para o estado "Benigno". Valores válidos: "No Reason", "Actual Severity Is Lower", "Other", "Confirmed With End User", "Triggered By Test". Se o motivo incorreto para o estado "Falso positivo": "Erro ao executar a ação "{}". Motivo: um valor inválido foi selecionado no parâmetro "Motivo" para o estado "Falso positivo". Valores válidos: "No Reason", "Not Of Interest", "Too Many Similar Alerts", "Alert Is Not Accurate", "Other". |

Geral |

Enriquecer entidades

Descrição

Enriqueça entidades usando informações do Microsoft Cloud App Security. Entidades aceitas: nome de usuário.

Parâmetros

N/A

Data de execução

Essa ação é executada na entidade "Nome de usuário".

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado do JSON

{

"type": 2,

"status": 2,

"displayName": "Aviel",

"id": "2600d017-84a1-444f-94ba-4bebed30b09e",

"_id": "5ea18b77c84b3e8dd20ead9b",

"userGroups": [

{

"_id": "5da46fb69eb3f06b037b409b",

"id": "5da46fb69eb3f06b037b409a",

"name": "Office 365 administrator",

"description": "Company administrators, user account administrators, helpdesk administrators, service support administrators, and billing administrators",

"usersCount": 20,

"appId": 11161

}

],

"identifiers": [],

"sid": null,

"appData": {

"appId": 11161,

"name": "Office 365",

"saas": 11161,

"instance": 0

},

"isAdmin": true,

"isExternal": false,

"email": "john.doe@siemplifycyarx.onmicrosoft.com",

"role": "Global Administrator",

"organization": null,

"domain": "siemplifycyarx.onmicrosoft.com",

"scoreTrends": {

"20220609": {}

},

"subApps": [],

"threatScore": 0,

"idType": 1,

"isFake": false,

"ii": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"actions": [

{

"task_name": "ConfirmUserCompromisedTask",

"display_title": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_TITLE",

"type": "user",

"governance_type": null,

"bulk_support": null,

"has_icon": true,

"display_description": {

"template": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_DESCRIPTION_O365",

"parameters": {

"user": "john.doe@siemplifycyarx.onmicrosoft.com"

}

},

"bulk_display_description": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_BULK_DISPLAY_DESCRIPTION_O365",

"preview_only": false,

"display_alert_text": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_ALERT_TEXT",

"display_alert_success_text": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_ALERT_SUCCESS_TEXT",

"is_blocking": null,

"confirm_button_style": "red",

"optional_notify": null,

"uiGovernanceCategory": null,

"alert_display_title": null,

"confirmation_button_text": null,

"confirmation_link": null

}

],

"username": "{\"id\": \"2600d017-84a1-444f-94ba-4bebed30b09e\", \"saas\": 11161, \"inst\": 0}",

"sctime": 1655255102926,

"accounts": [

{

"_id": "fa-5ea18b77c84b3e8dd20ead9b-12260",

"i": "2600d017-84a1-444f-94ba-4bebed30b09e",

"ii": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"inst": 0,

"saas": 12260,

"t": 1,

"dn": "Aviel",

"ext": false,

"s": 2,

"aliases": [

"2600d017-84a1-444f-94ba-4bebed30b09e",

"aviel",

"john.doe@siemplifycyarx.onmicrosoft.com",

"john.doe"

],

"isFake": true,

"pa": "john.doe@siemplifycyarx.onmicrosoft.com",

"em": "john.doe@siemplifycyarx.onmicrosoft.com",

"sublst": [],

"p": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"appData": {

"appId": 12260,

"name": "Microsoft Azure"

},

"actions": []

}

],

"threatScoreHistory": [

{

"dateFormatted": "20220719",

"dateUtc": 1658238168000,

"score": 0,

"percentile": 0,

"breakdown": {}

}

]

}

Enriquecimento de entidade: prefixo MCAS_

| Nome do campo de enriquecimento | Lógica: quando aplicar | |

|---|---|---|

| is_admin | isAdmin | Quando disponível em JSON |

| is_external | isExternal | Quando disponível em JSON |

| papel | papel | Quando disponível em JSON |

| Quando disponível em JSON | ||

| domínio | domínio | Quando disponível em JSON |

| threat_score | threatScore | Quando disponível em JSON |

| is_fake | isFake | Quando disponível em JSON |

Painel de casos

| Tipo de resultado | Valor / Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook: Se os dados estiverem disponíveis para uma entidade (is_success=true): "Enriquecimento das seguintes entidades usando informações do Microsoft Cloud App Security: {entity.identifier}". Se os dados não estiverem disponíveis para uma entidade (is_success=true): "Não foi possível enriquecer as seguintes entidades usando informações do Microsoft Cloud App Security: {entity.identifier}". Se os dados não estiverem disponíveis para todas as entidades (is_success=false): "Nenhuma das entidades fornecidas foi enriquecida". A ação precisa falhar e interromper a execução de um playbook: Se um erro fatal, como credenciais incorretas, falta de conexão com o servidor ou outro, for informado: "Erro ao executar a ação "Enriquecer entidades". Motivo: {0}''.format(error.Stacktrace) |

Geral |

| Tabela do painel de casos | Nome da tabela: {entity.identifier} Colunas da tabela:

|

Entidade |

Criar intervalo de endereços IP

Descrição

Crie um intervalo de endereços IP no Microsoft Cloud App Security.

Parâmetros

| Nome de exibição do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome | String | N/A | Sim | Especifique o nome do intervalo de endereços IP. |

| Categoria | DDL | Corporativo Valores possíveis:

|

Sim | Especifique a categoria do intervalo de endereços IP. |

| Organização | String | N/A | Não | Especifique a organização do intervalo de endereços IP. |

| Sub-redes | CSV | N/A | Sim | Especifique uma lista de sub-redes separadas por vírgulas para o intervalo de endereços IP. |

| Tags | CSV | N/A | Não | Especifique uma lista separada por vírgulas de tags para o intervalo de endereços IP. |

Data de execução

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado do JSON

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Painel de casos

| Tipo de resultado | Valor / Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook: Se o código de status 200 for informado (is_success=true): "Successfully created an IP Address Range in Microsoft Cloud App Security ". A ação precisa falhar e interromper a execução de um playbook: Se um erro crítico for informado: "Erro ao executar a ação "{}". Motivo: " {0}".format(exception.stacktrace) Se um erro for informado na resposta: "Erro ao executar a ação "{}". Motivo: " {0}".format(csv de erros/erro) |

Geral |

Adicionar IP ao intervalo de endereços IP

Descrição

Adicione um endereço IP a um intervalo de endereços IP no Microsoft Cloud App Security. Entidades compatíveis: endereço IP.

Parâmetros

| Nome de exibição do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome | String | N/A | Sim | Especifique o nome do intervalo de endereços IP que precisa ser atualizado. |

Data de execução

Essa ação é executada na entidade "Endereço IP".

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado do JSON

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Painel de casos

| Tipo de resultado | Valor / Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook: Se for bem-sucedido para uma entidade (is_success=true): "Os seguintes IPs foram adicionados ao intervalo de endereços IP {name} no Microsoft Cloud App Security: {entity.identifier}". Se não for concluída para uma entidade (is_success=true): "A ação não conseguiu adicionar os seguintes IPs ao intervalo de endereços IP {name} no Microsoft Cloud App Security: {entity.identifier}". Se o endereço IP já existir (is_success=true): "Os seguintes IPs já fazem parte do intervalo de endereços IP {name} no Microsoft Cloud App Security: {entity.identifier}". Se nenhum IP for adicionado (is_success=false): print "Nenhum dos IPs foi adicionado ao intervalo de endereços IP no Microsoft Cloud App Security." A ação precisa falhar e interromper a execução de um playbook: Se um erro crítico for informado: "Erro ao executar a ação "{}". Motivo: " {0}".format(exception.stacktrace) Se o intervalo de endereços IP não for encontrado: "Erro ao executar a ação "{}". Motivo: o intervalo de endereços IP {name} não foi encontrado no Microsoft Cloud App Security. Verifique a ortografia." {0}".format(exception.stacktrace) |

Geral |

Remover IP do intervalo de endereços IP

Descrição

Remova o endereço IP do intervalo de endereços IP no Microsoft Cloud App Security. Entidades compatíveis: endereço IP.

Parâmetros

| Nome de exibição do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Nome | String | N/A | Sim | Especifique o nome do intervalo de endereços IP que precisa ser atualizado. |

Data de execução

Essa ação é executada na entidade "Endereço IP".

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado do JSON

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Painel de casos

| Tipo de resultado | Valor / Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook: Se for bem-sucedido para uma entidade (is_success=true): "Os seguintes IPs foram removidos do intervalo de endereços IP {name} no Microsoft Cloud App Security: {entity.identifier}". Se não for concluída para uma entidade (is_success=true): "A ação não conseguiu encontrar e remover os seguintes IPs do intervalo de endereços IP {name} no Microsoft Cloud App Security: {entity.identifier}". Se não for concluída para todas as entidades (is_success=true): "Nenhum dos IPs foi encontrado e removido no Microsoft Cloud App Security". A ação precisa falhar e interromper a execução de um playbook: Se um erro crítico for informado: "Erro ao executar a ação "{}". Motivo: " {0}".format(exception.stacktrace) Se o intervalo de endereços não for encontrado: "Erro ao executar a ação "{}". Motivo: o intervalo de endereços IP {name} não foi encontrado no Microsoft Cloud App Security. Verifique a ortografia." {0}".format(exception.stacktrace) |

Geral |

Listar arquivos

Descrição

Liste os arquivos disponíveis no Microsoft Cloud App Security.

Parâmetros

| Nome de exibição do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Chave de filtro | DDL | Selecione uma opção. Valores possíveis:

|

Não | Especifique a chave que precisa ser usada para filtrar arquivos. Valores possíveis para "Tipo de arquivo": Outro,Documento,Planilha,Apresentação,Texto,Imagem,Pasta. Valores possíveis para "Status de compartilhamento": Público (Internet),Público,Externo,Interno,Particular. |

| Lógica de filtro | DDL | Não especificado Valores possíveis:

|

Não | Especifique a lógica de filtro que deve ser aplicada. A lógica de filtragem se baseia no valor fornecido no parâmetro "Chave de filtro". Observação:apenas as chaves de filtro "Nome do arquivo" e "ID" funcionam com a lógica "Contém". |

| Valor do filtro | String | N/A | Não | Especifique o valor que deve ser usado no filtro. Se "Igual" estiver selecionado, a ação vai tentar encontrar a correspondência exata entre os resultados. Se "Contém" estiver selecionado, a ação vai tentar encontrar resultados que contenham essa substring. Se nada for fornecido nesse parâmetro, o filtro não será aplicado. A lógica de filtragem se baseia no valor fornecido no parâmetro "Chave de filtro". |

| Número máximo de registros a serem retornados | Número inteiro | 50 | Não | Especifique o número de registros a serem retornados. Se nada for fornecido, a ação vai retornar 50 registros. Observação:para a lógica "contém", o conector só analisa 1.000 resultados para correspondência. |

Data de execução

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado do JSON

{

"_id": "62cffdf1c0ff22b978334963",

"_tid": 88814735,

"appId": 15600,

"id": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|187525f2-5280-4076-adc7-c85311daed1a",

"alternateLink": "https://siemplifycyarx-my.sharepoint.com/personal/james_bond_siemplifycyarx_onmicrosoft_com/Documents/Malvertisement-master",

"collaborators": [],

"createdDate": 1657797767000,

"domains": [

"siemplifycyarx.onmicrosoft.com"

],

"driveId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|eca285b0-1cc1-49e5-a178-7a77507cbdea",

"effectiveParents": [

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955",

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|eca285b0-1cc1-49e5-a178-7a77507cbdea"

],

"emails": [

"james.bond@siemplifycyarx.onmicrosoft.com"

],

"externalShares": [],

"facl": 0,

"fileAccessLevel": [

0,

"PRIVATE"

],

"filePath": "/personal/james_bond_siemplifycyarx_onmicrosoft_com/Documents/Malvertisement-master",

"fileSize": null,

"fileStatus": [

0,

"EXISTS"

],

"fstat": 0,

"graphId": "016XQ77WHSEV2RRACSOZAK3R6IKMI5V3I2",

"groupIds": [],

"groups": [],

"instId": 0,

"isFolder": true,

"isForeign": false,

"listId": "374dcd9b-dcff-46c6-b927-ad5411695361",

"modifiedDate": 1657797768000,

"name": "Malvertisement-master",

"noGovernance": false,

"ownerAddress": "james.bond@siemplifycyarx.onmicrosoft.com",

"ownerExternal": false,

"ownerName": "ג'יימס בונד",

"parentId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955",

"parentIds": [

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955"

],

"saasId": 15600,

"scanVersion": 4,

"sharepointItem": {

"UniqueId": "187525f2-5280-4076-adc7-c85311daed1a",

"hasUniqueRoleAssignments": false,

"Author": {

"name": "ג'יימס בונד",

"idInSiteCollection": "4",

"sipAddress": "james.bond@siemplifycyarx.onmicrosoft.com",

"sourceBitmask": 0,

"trueEmail": "james.bond@siemplifycyarx.onmicrosoft.com",

"externalUser": false,

"oneDriveEmail": "james.bond@siemplifycyarx.onmicrosoft.com",

"LoginName": "i:0#.f|membership|james.bond@siemplifycyarx.onmicrosoft.com",

"Email": "james.bond@siemplifycyarx.onmicrosoft.com",

"Title": "ג'יימס בונד"

}

},

"siteCollection": "/personal/james_bond_siemplifycyarx_onmicrosoft_com",

"siteCollectionId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0",

"sitePath": "/personal/james_bond_siemplifycyarx_onmicrosoft_com",

"snapshotLastModifiedDate": "2022-07-14T13:12:14.906Z",

"spDomain": "https://siemplifycyarx-my.sharepoint.com",

"unseenScans": 0,

"cabinetMatchedRuleVersions": [

"605362e8dace7f169f3b05b0"

],

"cabinetState": [

"605362e8dace7f169f3b05b1"

],

"lastGlobalMatchDate": "2022-07-14T11:29:11.206Z",

"name_l": "malvertisement-master",

"originalId": "62cffdf1c0ff22b978334963",

"dlpScanResults": [],

"fTags": [],

"enriched": true,

"display_collaborators": [],

"appName": "Microsoft OneDrive for Business",

"actions": [

{

"task_name": "RescanFileTask",

"display_title": "TASKS_ADALIBPY_RESCAN_FILE_DISPLAY_TITLE",

"type": "file",

"governance_type": null,

"bulk_support": true,

"has_icon": true,

"display_description": null,

"bulk_display_description": null,

"preview_only": false,

"display_alert_text": null,

"display_alert_success_text": null,

"is_blocking": null,

"confirm_button_style": "red",

"optional_notify": null,

"uiGovernanceCategory": 0,

"alert_display_title": null,

"confirmation_button_text": null,

"confirmation_link": null

}

]

}

Painel de casos

| Tipo de resultado | Valor / Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook: Se os dados estiverem disponíveis (is_success=true): "Encontramos arquivos para os critérios fornecidos no Microsoft Cloud App Security". Se os dados não estiverem disponíveis (is_success=false): "Nenhum arquivo foi encontrado para os critérios fornecidos no Microsoft Cloud App Security" Se o parâmetro "Valor do filtro" estiver vazio (is_success=true): "O filtro não foi aplicado porque o parâmetro "Valor do filtro" está vazio." A ação precisa falhar e interromper a execução de um playbook: Se a "Chave de filtro" estiver definida como "Selecionar uma" e a "Lógica de filtro" estiver definida como "Igual a" ou "Contém": erro ao executar a ação "{nome da ação}". Motivo: você precisa selecionar um campo no parâmetro "Chave de filtro". Se um valor inválido for fornecido para o parâmetro "Número máximo de registros a serem retornados": "Erro ao executar a ação "{nome da ação}". Motivo: "Um valor inválido foi fornecido para "Número máximo de registros a serem retornados": . É preciso informar um número positivo". Se um erro fatal, como credenciais incorretas, falta de conexão com o servidor ou outro, for informado: "Erro ao executar a ação "{action name}". Motivo: {0}''.format(error.Stacktrace) Se a "Chave de filtro" estiver definida como "Status de compartilhamento" ou "Tipo de arquivo" e a "Lógica de filtro" estiver definida como"Contém": "Erro ao executar a ação "{nome da ação}". Motivo: apenas "ID" e "Nome do arquivo" são compatíveis com a lógica do filtro "Contém". Se um valor inválido for fornecido para o parâmetro "Status do compartilhamento": "Erro ao executar a ação "{nome da ação}". Motivo: valor inválido fornecido para o filtro "Status do compartilhamento". Valores possíveis: Public (Internet), Public, External, Internal, Private." Se um valor inválido for fornecido para o parâmetro "Status do compartilhamento": "Erro ao executar a ação "{nome da ação}". Motivo: valor inválido fornecido para o filtro "Status do compartilhamento". Valores possíveis de "Tipo de arquivo": Outro, Documento, Planilha, Apresentação, Texto, Imagem, Pasta. |

Geral |

| Tabela do painel de casos | Nome da tabela:Available Files Colunas da tabela:

|

Geral |

Conectores

Conector do Office 365 Cloud App Security

Descrição

O conector do Office 365 Cloud App Security ingere alertas gerados na plataforma do Office 365 CloudApp Security para o servidor do Google SecOps.

Configurar o conector do Cloud App Security do Office 365 no Google SecOps

Para instruções detalhadas sobre como configurar um conector no Google SecOps, consulte Configurar o conector.

Parâmetros do conector

Use os seguintes parâmetros para configurar o conector:

| Nome de exibição do parâmetro | Tipo | Valor padrão | É obrigatório | Descrição |

|---|---|---|---|---|

| Ambiente | DDL | N/A | Sim | Selecione o ambiente necessário. Por exemplo, "Cliente Um". Caso o campo "Ambiente" do alerta esteja vazio, ele será injetado neste ambiente. |

| Executar a cada | Número inteiro | 0:0:0:10 | Não | Selecione o horário para executar a conexão. |

| Nome do campo do produto | String | Incompatível | Sim | Atualmente NÃO É COMPATÍVEL. O produto será preenchido com o rótulo da entidade de tipo de serviço do alerta. |

| Nome do campo do evento | String | descrição | Sim | O nome do campo usado para determinar o nome do evento (subtipo). |

| Tempo limite do script (segundos) | String | 60 | Sim | O limite de tempo (em segundos) para o processo Python que executa o script atual. |

| URL do portal do Cloud App Security | String | N/A | Sim | O URL do portal do Office 365 Cloud App Security. |

| Token da API | Senha | N/A | Sim | Token de API que será usado para autenticação com o Office 365 Cloud App Security. |

| Verificar SSL | Caixa de seleção | Desmarcado | Não | Verifique os certificados SSL para solicitações HTTPS ao Office 365 Cloud App Security. |

| Número máximo de alertas por ciclo | Número inteiro | 10 | Sim | Quantos alertas devem ser processados durante uma execução do conector. Padrão: 10. |

| Ajuste de tempo em horas | Número inteiro | 24 | Sim | Buscar alertas das últimas X horas. Valor padrão: 24 horas. |

| Nome do campo de ambiente | String | N/A | Não | Descreve o nome do campo em que o nome do ambiente é armazenado. |

| Padrão de regex do ambiente | Número inteiro | N/A | Não | Se definido, o conector vai implementar o padrão regex específico nos dados do "campo de ambiente" para extrair uma string específica. Por exemplo, extrair o domínio do endereço do remetente: "(?<=@)(\S+$) |

| Endereço do servidor proxy | String | N/A | Não | O endereço do servidor proxy a ser usado. |

| Nome de usuário do proxy | String | N/A | Não | O nome de usuário do proxy para autenticação. |

| Senha do proxy | Senha | N/A | Não | A senha do proxy para autenticação. |

Regras do conector

Suporte a proxy

O conector é compatível com proxy.

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.