McAfee ESM

統合バージョン: 41.0

統合のユースケース

- アラームまたは相関を Google Security Operations に取り込む

- この統合により、McAfee ESM から Google SecOps に情報を取り込むことができます。特に、後で SOAR プラットフォーム内で優先順位付けできるアラームと相関を取り込む場合。これは、アラームの取り込みには McAfee ESM コネクタ を使用し、相関の取り込みには McAfee ESM 相関コネクタを使用して実現できます。

- ドリルダウンしてセキュリティ インシデントの詳細情報を取得する

- この統合は、カスタムクエリ(類似イベントの取得、高度なクエリの送信、クエリを ESM に送信、エンティティ クエリを ESM に送信)を実行し、イベント情報を取得できる複数のアクションをサポートしています。また、Google SecOps アラートの IP アドレス、ホスト名、ユーザーに関連するイベントをクエリする類似イベントの取得アクションもあります。

- ウォッチリストで IOC を追跡する

- この統合では、ウォッチリストへのアイテムの追加と削除がサポートされています。これにより、疑わしい IP アドレスやハッシュでウォッチリストを常に更新できます。

ネットワーク

Google SecOps から McAfee ESM への API アクセス: ポート 443(HTTPS)経由のトラフィックを許可します(または、環境で構成されているとおりに許可します)。

セッション管理

McAfee ESM には、ユーザーごとのセッション数を制限するグローバル パラメータがあります。Google SecOps にはセッション管理の完全なメカニズムがあるため、統合では統合全体で同じセッションが使用されます。セッション値は、McAfee_ESM_Action_Sessions_*.json と McAffee_ESM_Connector_Sessions_*.json の DB エントリに暗号化されて保存されます。

推奨:

- アクションに 1 人のユーザー、コネクタに 1 人のユーザーを用意します。

- ユーザーごとに少なくとも 2 つのセッションを利用できるようにする必要があります。

これらの推奨事項は、統合を安定させるために必要です。

統合の互換性

| 製品名 | Version | デプロイ | メモ |

|---|---|---|---|

| McAfee ESM | 11.1~11.5 | オンプレミス | 統合は 11.1~11.5 のプロダクト バージョンでテストされました。統合で使用されている API は変更されていません。 新しいバージョンで API が更新されていない場合でも、統合は引き続き機能します。 |

Google SecOps で McAfeeESM の統合を構成する

Google SecOps で統合を構成する方法について詳しくは、統合を構成するをご覧ください。

統合構成パラメータ

次のパラメータを使用して統合を構成します。

| パラメータ名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| API ルート | Sring | https://{ip}/rs/ | ○ | インスタンスの API ルート。 |

| ユーザー名 | 文字列 | なし | ○ | インスタンスのユーザー名。 |

| パスワード | パスワード | なし | ○ | インスタンスのパスワード。 |

| プロダクト バージョン | 文字列 | 11.5 | ○ | プロダクト バージョン。可能値: 11.1~11.5 |

| SSL を確認 | チェックボックス | オン | ○ | 有効にすると、McAfee ESM サーバーへの接続用の SSL 証明書が有効であることを確認します。 |

アクション

ウォッチリストに値を追加する

操作の説明

McAfee ESM のウォッチリストに値を追加します。

アクションの使用状況

このアクションを使用して、ウォッチリストを新しい値で更新します。たとえば、悪意のあるハッシュのウォッチリストがある場合は、このアクションを使用してウォッチリストを最新の状態に保つことができます。

アクション構成パラメータ

次のパラメータを使用してアクションを構成します。

| パラメータ名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| ウォッチリストの名前 | 文字列 | なし | ○ | 更新が必要なウォッチリストの名前を指定します。 |

| 追加する値 | CSV | なし | ○ | ウォッチリストに追加する必要がある値のカンマ区切りのリストを指定します。 |

アクション エンティティ スコープ

このアクションはエンティティに対しては実行されません。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

N/A

ケースウォール

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | アクションが失敗したり、ハンドブックの実行を停止したりすることはありません。 200 ステータス コードが報告された場合(is_success=true): 「ウォッチリストに値が正常に追加されました。」 アクションが失敗し、ハンドブックの実行が停止します。 認証情報が間違っている、サーバーへの接続がないなどの致命的なエラーが報告された場合: 「アクション「ウォッチリストに値を追加」の実行エラー。理由: {0}」.format(error.Stacktrace) レスポンスでエラーが報告された場合: 「アクション「ウォッチリストに値を追加」の実行エラー。理由: {メッセージ}。 |

一般 |

類似イベントの取得

操作の説明

McAfee ESM のエンティティに関連するイベントを取得します。サポートされるエンティティ: ホスト名、IP アドレス、ユーザー。

アクション構成パラメータ

次のパラメータを使用してアクションを構成します。

| パラメータ名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| 遡る時間数 | 文字列 | 1 | ○ | 検索する際に遡る時間数を指定します。 |

| IPS ID | 文字列 | 144115188075855872/8 | いいえ | 検索の IP SID を指定します。 |

| 結果の上限 | 文字列 | 50 | いいえ | 返す結果の数を指定します。 パラメータの最大値: エンティティあたり 200。 |

アクション エンティティ スコープ

このアクションは次のエンティティに対して実行されます。

- IP アドレス

- ホスト名

- ユーザー

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

[

{

"EntityResult":

[{

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383521",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:18:10",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}, {

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383519",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:16:16",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}],

"Entity": "1.1.1.1"

}

]

エンティティ拡充

| 拡充フィールド名 | ロジック - 適用するタイミング |

|---|---|

| Alert.DstPort | JSON の結果に存在する場合に返します。 |

| Rule.msg | JSON の結果に存在する場合に返します。 |

| Alert.IPSIDAlertID | JSON の結果に存在する場合に返します。 |

| Alert.SrcIP | JSON の結果に存在する場合に返します。 |

| Alert.LastTime | JSON の結果に存在する場合に返します。 |

| Alert.Protocol | JSON の結果に存在する場合に返します。 |

| Alert.SrcPort | JSON の結果に存在する場合に返します。 |

| Alert.DstIP | JSON の結果に存在する場合に返します。 |

ケースウォール

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | アクションが失敗したり、ハンドブックの実行を停止したりすることはありません。 1 つのエンティティについて 200 ステータス コードが報告された場合(is_success=true): 「McAfee ESM で次のエンティティのイベントが正常に取得されました: {エンティティ}」 1 つのエンティティに対してデータがない場合(is_success=true): 「アクションは、McAfee ESM で次のエンティティのイベントを取得できませんでした: {エンティティ}」 すべてのエンティティのデータがない場合(is_success=false): 「McAfee ESM で指定されたエンティティのイベントが見つかりませんでした。」 非同期メッセージ: 「{保留中のエンティティ} のクエリの終了を待機しています。」 アクションが失敗し、ハンドブックの実行が停止します。 重大なエラーが報告された場合: 「アクション「類似イベントの取得」の実行エラー。理由: {0}」.format(error.Stacktrace) アクションがタイムアウトの場合: 「アクション「類似イベントの取得」の実行エラー。理由: アクションによってクエリが開始されましたが、データ取得中にタイムアウトが発生しました。IDE でタイムアウトを長くしてから、もう一度お試しください。」 |

一般 |

| Case Wall テーブル | レスポンスのすべてのフィールド。 | エンティティ |

Ping

操作の説明

[Google Security Operations Marketplace] タブの統合構成ページで提供されたパラメータを使用して、McAfee ESM への接続をテストします。

アクション構成パラメータ

このアクションには必須入力パラメータはありません。

アクション エンティティ スコープ

このアクションはエンティティに対しては実行されません。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

N/A

ケースウォール

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | アクションが失敗したり、ハンドブックの実行を停止したりすることはありません。 成功した場合:「指定された接続パラメータを使用して McAfee ESM サーバーに正常に接続されました。」 アクションが失敗し、ハンドブックの実行が停止します。 成功しなかった場合: 「McAfee ESM サーバーに接続できませんでした。エラーは {0}」.format(exception.stacktrace) |

一般 |

Remove Values From Watchlist

操作の説明

McAfee ESM のウォッチリストから値を削除します。

アクションの使用状況

このアクションを使用すると、見たいものリストから特定の値が削除されます。たとえば、悪意のあるハッシュのウォッチリストがあり、そのハッシュの 1 つが正常であることが判明した場合は、そのハッシュをウォッチリストから削除できます。

アクション構成パラメータ

次のパラメータを使用してアクションを構成します。

| パラメータ名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| ウォッチリストの名前 | 文字列 | なし | ○ | 更新が必要なウォッチリストの名前を指定します。 |

| 削除する値 | CSV | なし | ○ | ウォッチリストから削除する必要がある値のカンマ区切りのリストを指定します。 |

アクション エンティティ スコープ

このアクションはエンティティに対しては実行されません。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

N/A

ケースウォール

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | アクションが失敗したり、ハンドブックの実行を停止したりすることはありません。 200 ステータス コードが報告された場合(is_success=true): 「ウォッチリストに値が正常に追加されました。」 アクションが失敗し、ハンドブックの実行が停止します。 認証情報が間違っている、サーバーへの接続がないなどの致命的なエラーが報告された場合: 「アクション「ウォッチリストから値を削除」の実行エラー。理由: {0}」.format(error.Stacktrace) レスポンスでエラーが報告された場合: 「アクション「ウォッチリストから値を削除」の実行エラー。理由: {メッセージ}。」 | 一般 |

高度なクエリを ESM に送信する

操作の説明

高度なクエリを ESM に送信します。

アクションの使用状況

これは、McAfee ESM で任意のクエリを実行できる高度なアクションです。このアクションは、クエリ ペイロード全体を入力として受け取ります。ペイロードで指定された内容に関係なく、アクションは最大 200 件のレコードを返します。

アクション構成パラメータ

次のパラメータを使用してアクションを構成します。

| パラメータ名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| クエリ ペイロード | 文字列 | なし | ○ | 実行する必要がある JSON オブジェクトを指定します。 このアクションは最大 200 件の結果を返します。 |

クエリ ペイロードを作成する

クエリ ペイロードを作成するには、次の操作を行います。

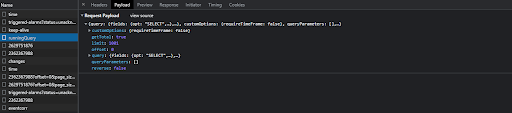

- McAfee ESM UI にログインし、ブラウザで [デベロッパー ツール] を開きます。

- [ネットワーク] タブに移動します。

- [タブを追加] をクリックして、新しいビューを追加します。

- [ウィジェットを追加] をクリックします。

[ウィジェットの構成] ダイアログで、ウィジェットのタイトルを入力し、実行するクエリを選択します。

![[ウィジェットの構成] ダイアログ](https://docs.cloud.google.com/static/chronicle/images/integrations/mcafee-send-advanced-query-widget-configuration.png?hl=ja)

デベロッパー ツールに

runningQueryAPI リクエストが表示されます。[ペイロード] タブに移動し、[ソースを表示] をクリックします。

ペイロードをコピーして、[Query Payload] パラメータ フィールドに貼り付けます。

アクション エンティティ スコープ

このアクションはエンティティに対しては実行されません。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

[

{

"Rule.msg": "* Latest Kubernetes 1.18 beta is now available for your laptop, NUC, cloud",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Message of the Day...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Message of the Day.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "https://xxxxxxxx.run/",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "* Multipass 1.1 adds proxy support for developers behind enterprise",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "sudo snap install microk8s --channel=1.18/beta --classic",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Daily apt upgrade and clean activities...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Daily apt upgrade and clean activities.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "firewalls. Rapid prototyping for cloud operations just got easier.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "instance or Raspberry Pi, with automatic updates to the final GA release.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center : Telmetry Posting",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Send Password Expiry Notification",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center: Telemetry Notifier to Collect Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "8198-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "1003-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Time Provider NtpClient is Currently Receiving Valid Time Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Time service now synchronizing system time",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "autorefresh.go:397: auto-refresh: all snaps are up-to-date",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "storehelpers.go:436: cannot refresh: snap has no updates available: \\\"amazon-ssm-agent\\\", \\\"core\\\"",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Windows Security Center Service could not start Windows Defender",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "A user's local group membership was enumerated",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2","Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The System Time Has Changed",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The system time was changed.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "User Logon",

"COUNT(*)": "4",

"SUM(Alert.EventCount)": "4",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16384-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16394-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session opened",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session closed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux cron Scheduled Command Executed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "DHCPACK of xx.x.x.xxx from xx.x.x.x",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux dhclient Renewal",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux DHCP Client Request",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special Privileges Assigned",

"COUNT(*)": "28",

"SUM(Alert.EventCount)": "28",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special privileges assigned to new logon.",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "An account was successfully logged on",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Endpoint Security Firewall Property Translator",

"COUNT(*)": "40",

"SUM(Alert.EventCount)": "40",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Retrieve broker health information",

"COUNT(*)": "41",

"SUM(Alert.EventCount)": "41",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "5379-microsoft-windows-security-auditing",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "90",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Returns a list of DXL Registered Services",

"COUNT(*)": "43",

"SUM(Alert.EventCount)": "164",

"Alert.DSIDSigID": "12345-2223334445"

}

]

ケースウォール

アクションがタイムアウトが発生した場合: 「アクション「ESM に高度なクエリを送信」の実行エラー。理由: アクションによってクエリが開始されましたが、データ取得中にタイムアウトが発生しました。IDE でタイムアウトを長くしてから、もう一度お試しください。」

| 結果のタイプ | 値 / 説明 | テキスト |

|---|---|---|

| 出力メッセージ* | アクションが失敗したり、ハンドブックの実行を停止したりすることはありません。 ステータス コード 200(is_success=true)の場合: 「McAfee ESM で指定されたクエリのデータを正常に取得しました。」 1 つのエンティティに対するデータがない場合(is_success=true): 「McAfee ESM で指定されたクエリのデータが見つかりませんでした。」 非同期メッセージ: 「クエリの終了を待機しています…」 アクションが失敗し、ハンドブックの実行が停止します。 重大なエラーが報告された場合: 「アクション「高度なクエリを ESM に送信する」の実行エラー。理由: {0}」.format(error.Stacktrace) 400 または 500 のステータス コードが報告された場合:「アクション「ESM に高度なクエリを送信」の実行エラー。理由: {0}」;.format(response) |

一般 |

| Case Wall テーブル | レスポンスのすべてのフィールド。 | 一般 |

ESM にクエリを送信する

操作の説明

ESM にクエリを送信します。

アクションの使用状況

このアクションを使用して、Google SecOps アラートで追加のドリルダウンを実行します。イベント、アセット、フロー情報を取得できます。

アクション構成パラメータ

次のパラメータを使用してアクションを構成します。

| パラメータ名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| 期間 | プルダウン リスト | LAST_24_HOURS 有効な値:

|

○ | 結果の期間を指定します。

|

| 開始時刻 | 文字列 | なし | いいえ | 結果の開始時刻を指定します。 期間パラメータに 形式: ISO 8601 |

| 終了時刻 | 文字列 | なし | いいえ | 結果の終了時刻を指定します。 形式: ISO 8601。 何も指定されず、期間パラメータで |

| フィルタ フィールド名 | 文字列 | なし | ○ | フィルタリングに使用するフィールド名を指定します。 |

| フィルタ演算子 | プルダウン リスト | 等しい 有効な値:

| ○ | フィルタで使用する演算子を指定します。 |

| 値をフィルタ | 文字列 | なし | ○ | フィルタで使用される値のカンマ区切りリストを指定します。 |

| 取得するフィールド | CSV | なし | いいえ | 返されるフィールドのカンマ区切りのリストを指定します。 何も指定しないと、事前定義済みのフィールドがアクションで使用されます。 |

| フィールドの並べ替え | 文字列 | なし | いいえ | 並べ替えに使用するパラメータを指定します。 このパラメータには、{テーブル}.{キーの名前} の形式のフィールドが必要です。パラメータが別の形式で指定されている場合、アクションはそれをスキップします。 例: Alert.LastTime |

| 並べ替え順序 | プルダウン リスト | 昇順 値は次のいずれかです。

|

いいえ | 並べ替えの順序を指定します。 |

| クエリの形式 | プルダウン リスト | イベント 値は次のいずれかです。

|

○ | クエリ対象を指定します。 |

| 返される結果の最大数 | 整数 | 50 | ○ | 返す結果の数を指定します。 デフォルトのパラメータ値: 50。 パラメータの最大値: 200。 |

期間パラメータを使用する

時間範囲パラメータは、クエリの実行時に使用する期間を指定します。このアクションでは、選択可能な多くの事前定義値がサポートされています。カスタム時間範囲を設定することもできます。

カスタム時間範囲を設定するには、時間範囲パラメータを Custom に設定し、開始時刻パラメータに ISO 8601 値を指定する必要があります。デフォルトでは、終了時刻パラメータは現在の時刻を指します。

フィルタ フィールド名、取得するフィールド、フィールドの並べ替えの各パラメータを指定する

フィルタ フィールド名、取得するフィールド、フィールドの並べ替えの各パラメータのフィールドを指定するには、次の手順を行います。

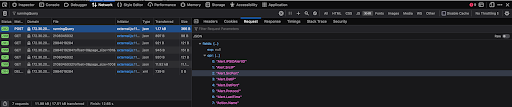

- McAfee ESM UI にログインし、ブラウザで [デベロッパー ツール] を開きます。

[ネットワーク] タブに移動します。

![McAfee ESM UI の [ネットワーク] タブ](https://docs.cloud.google.com/static/chronicle/images/integrations/mcafee-send-query-network-tab.png?hl=ja)

[タブを追加] をクリックして、新しいビューを追加します。

[ウィジェットを追加] をクリックします。

[ウィジェットの構成] ダイアログで、次の操作を行います。

- [フィールド] セクションで、関心のあるすべてのフィールドを選択します。

- カスタム タイトルを入力し、[クエリソース] を

Eventsに設定します。アセットの場合はAssetsを選択し、フローの場合はFlowsを選択します。

![[ウィジェットの構成] ダイアログ](https://docs.cloud.google.com/static/chronicle/images/integrations/mcafee-send-advanced-query-widget-configuration.png?hl=ja)

必要なフィールドをすべて選択したら、[作成] をクリックします。

デベロッパー ツールに

runningQueryリクエストが表示されます。このリクエストの詳細を取得し、[リクエスト] セクションに移動します。指定したフィールドのすべての API 名のリストが表示されます。

既知の問題

- クエリを送信するアクション(

qryExecuteDetail)で使用される McAfee ESM API では、シナリオに予期しない動作が発生すると、サポートされていないタイプ(FLOAT キー)のキーがGREATER_OR_EQUALS_THANまたはLESS_OR_EQUALS_THAN演算子で使用されます。使用されているフィールドの型を検証します。 - フィルタが McAfee API エラーを返さなかった場合でも、一部のキーの組み合わせで結果が返されないことが確認されています。

アクション エンティティ スコープ

このアクションはすべてのエンティティに対して実行されます。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

ケースウォール

アクションがタイムアウトになった場合: 「アクション「ESM にクエリを送信」の実行エラー。理由: アクションによってクエリが開始されましたが、データ取得中にタイムアウトが発生しました。IDE でタイムアウトを長くしてから、もう一度お試しください。」

| 結果のタイプ | 値 / 説明 | テキスト |

|---|---|---|

| 出力メッセージ* | アクションが失敗したり、ハンドブックの実行を停止したりすることはありません。 ステータス コード 200(is_success=true)の場合: 「McAfee ESM で指定されたクエリのデータを正常に取得しました。」 1 つのエンティティに対するデータがない場合(is_success=true): 「McAfee ESM で指定されたクエリのデータが見つかりませんでした。」 非同期メッセージ: 「クエリの終了を待機しています…」 アクションが失敗し、ハンドブックの実行が停止します。 重大なエラーが報告された場合: 「アクション「ESM にクエリを送信」の実行エラー。理由: {0}」.format(error.Stacktrace) 400 または 500 のステータス コードが報告された場合:「アクション「ESM にクエリを送信」の実行エラー。理由: {0}」.format(response) |

一般 |

| Case Wall テーブル | レスポンスのすべてのフィールド。 | 一般 |

エンティティ クエリを ESM に送信する

操作の説明

エンティティに基づいて ESM にクエリを送信します。サポートされるエンティティ: IP アドレス、ホスト名。

アクションの使用状況

このアクションを使用すると、エンティティに関する Google SecOps アラートで追加のドリルダウンを実行できます。イベント、アセット、フロー情報を取得できます。クエリを ESM に送信アクションとは異なり、このアクションではクエリの一部としてエンティティ フィルタも追加されます。

アクション構成パラメータ

次のパラメータを使用してアクションを構成します。

| パラメータ名 | 種類 | デフォルト値 | 必須 | 説明 | |

|---|---|---|---|---|---|

| IP アドレス エンティティ キー | 文字列 | Alert.SrcIP | ○ | フィルタリング時に IP アドレス エンティティに関連付けられるキーを指定します。 無効なキーが指定された場合でも、アクションは結果を返しますが、予期しない結果になります。 |

|

| Hostname エンティティ キー | 文字列 | なし | ○ | フィルタリング時にホスト名エンティティで使用されるキーを指定します。 無効なキーが指定された場合でも、アクションは結果を返しますが、予期しない結果になります。 |

|

| 期間 | プルダウン リスト | LAST_HOUR 値は次のいずれかです。

|

○ | 結果の期間を指定します。Custom を選択した場合は、開始時刻パラメータも指定する必要があります。 |

|

| 開始時刻 | 文字列 | なし | いいえ | 結果の開始時刻を指定します。 期間パラメータに 形式: ISO 8601 |

|

| 終了時刻 | 文字列 | なし | いいえ | 結果の終了時刻を指定します。 形式: ISO 8601。 何も指定されず、期間パラメータで |

|

| フィルタ フィールド名 | 文字列 | なし | ○ | フィルタリングに使用するフィールド名を指定します。 | |

| フィルタ演算子 | プルダウン リスト | 等しい 有効な値:

| ○ | フィルタで使用する演算子を指定します。 | |

| 値をフィルタ | 文字列 | なし | ○ | フィルタで使用される値のカンマ区切りリストを指定します。 | |

| 取得するフィールド | CSV | なし | いいえ | 返されるフィールドのカンマ区切りのリストを指定します。 何も指定しないと、事前定義済みのフィールドがアクションで使用されます。 |

|

| フィールドの並べ替え | 文字列 | なし | いいえ | 並べ替えに使用するパラメータを指定します。 このパラメータには、{テーブル}.{キーの名前} の形式のフィールドが必要です。パラメータが別の形式で指定されている場合、アクションはそれをスキップします。 例: Alert.LastTime |

|

| 並べ替え順序 | プルダウン リスト | 昇順 値は次のいずれかです。

|

いいえ | 並べ替えの順序を指定します。 | |

| 返される結果の最大数 | 整数 | 50 | ○ | 返す結果の数を指定します。 デフォルトのパラメータ値: 50。 パラメータの最大値: 200。 |

期間パラメータを使用する

時間範囲パラメータは、クエリの実行時に使用する期間を指定します。このアクションでは、選択可能な多くの事前定義値がサポートされています。カスタム時間範囲を設定することもできます。

カスタム時間範囲を設定するには、時間範囲パラメータを Custom に設定し、開始時刻パラメータに ISO 8601 値を指定する必要があります。デフォルトでは、終了時刻パラメータは現在の時刻を指します。

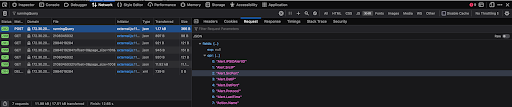

フィルタ フィールド名、取得するフィールド、フィールドの並べ替えの各パラメータを指定する

フィルタ フィールド名、取得するフィールド、フィールドの並べ替えの各パラメータのフィールドを指定するには、次の手順を行います。

- McAfee ESM UI にログインし、ブラウザで [デベロッパー ツール] を開きます。

[ネットワーク] タブに移動します。

![McAfee ESM UI の [ネットワーク] タブ](https://docs.cloud.google.com/static/chronicle/images/integrations/mcafee-send-query-network-tab.png?hl=ja)

[タブを追加] をクリックして、新しいビューを追加します。

[ウィジェットを追加] をクリックします。

[ウィジェットの構成] ダイアログで、次の操作を行います。

- [フィールド] セクションで、関心のあるすべてのフィールドを選択します。

- カスタム タイトルを入力し、[クエリソース] を

Eventsに設定します。アセットの場合はAssetsを選択し、フローの場合はFlowsを選択します。

![[ウィジェットの構成] ダイアログ](https://docs.cloud.google.com/static/chronicle/images/integrations/mcafee-send-advanced-query-widget-configuration.png?hl=ja)

必要なフィールドをすべて選択したら、[作成] をクリックします。

デベロッパー ツールに

runningQueryリクエストが表示されます。このリクエストの詳細を取得し、[リクエスト] セクションに移動します。指定したフィールドのすべての API 名のリストが表示されます。

IP アドレス エンティティ キー パラメータとホスト名エンティティ キー パラメータを使用する

IP アドレス エンティティ キーパラメータとホスト名エンティティ キーパラメータは、フィルタで使用されるキーを定義します。たとえば、IP アドレス エンティティ キーパラメータが Alert.SrcIP に設定されている場合、このアクションにより Alert.SrcIP キーを使用して IP アドレス フィルタが作成されます。ユースケースに応じて、使用するキーを変更できます。

既知の問題

- クエリを送信するアクション(

qryExecuteDetail)で使用される McAfee ESM API では、シナリオに予期しない動作が発生すると、サポートされていないタイプ(FLOAT キー)のキーがGREATER_OR_EQUALS_THANまたはLESS_OR_EQUALS_THAN演算子で使用されます。使用されているフィールドの型を検証します。 - フィルタが McAfee API エラーを返さなかった場合でも、一部のキーの組み合わせで結果が返されないことが確認されています。

アクション エンティティ スコープ

このアクションは次のエンティティに対して実行されます。

- IP アドレス

- ホスト名

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

ケースウォール

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | アクションが失敗したり、ハンドブックの実行を停止したりすることはありません。 200 ステータス コードが報告された場合(is_success=true): 「McAfee ESM で {entity.identifier} エンティティのデータが正常に取得されました。」 すべてのエンティティのデータがない場合: 「{entity.id} のエンティティについて McAfee ESM でデータが見つかりませんでした。」 特定のエンティティに対して 400 または 500 ステータス コードが報告された場合: 「{entity.id} のエンティティに対して McAfee ESM でクエリは実行されませんでした。構成を確認してください。」 すべてのエンティティのデータがない場合(is_success=true): 「McAfee ESM で指定されたエンティティのデータが見つかりませんでした。」 非同期メッセージ: 「エンティティの処理が完了するのを待機しています...」

アクションが失敗し、ハンドブックの実行が停止します。 重大なエラーが報告された場合: 「アクション「エンティティ クエリを ESM に送信」の実行エラー。理由: {0}」.format(error.Stacktrace)」 すべてのエンティティに対して 400 または 500 のステータス コードが報告される場合: 「アクション「エンティティ クエリを ESM に送信」の実行エラー。理由: {レスポンス}」 アクションがタイムアウトになった場合: 「アクション「エンティティ クエリを ESM に送信」の実行エラー。理由: アクションによってクエリが開始されましたが、{entity.identifier} のエンティティのデータ取得中にタイムアウトが発生しました。IDE でタイムアウトを長くしてから、もう一度お試しください。注: このアクションを再試行すると、別のメッセージが送信されます。」 |

一般 |

| Case Wall テーブル | レスポンスのすべてのフィールド。 | エンティティ |

コネクタ

コネクタのアップグレード - 統合バージョン: 34.0

コネクタは、統合バージョン 34.0 で刷新されました。バグが発生しにくく、メンテナンスが容易になるように最適化されています。また、新機能も追加されています。

コネクタをバージョン 34.0 にアップグレードする場合は、まずコネクタの構成パラメータを理解しておくことをおすすめします。コネクタがアップグレードされても、ハンドブックには影響しません。

McAfeeESM コネクタ

コネクタの説明

McAfee ESM からアラームに関する情報を pull します。

コネクタの使用

コネクタを使用して、相関と関連イベントを Google SecOps に取り込みます。このコネクタでは、1 つの Google SecOps アラートが 1 つの関連付けイベントで表されます。

Google SecOps イベントは、次のオブジェクトのデータに基づいて作成されます。

- アラームデータ

- 相関イベントデータ: 相関は、相関ルールから作成されたトリガー イベントです。

- ソースイベント データ: 相関関係またはアラームの原因となったベースイベント

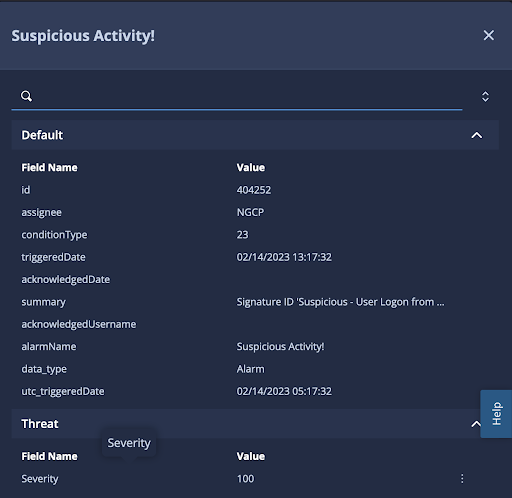

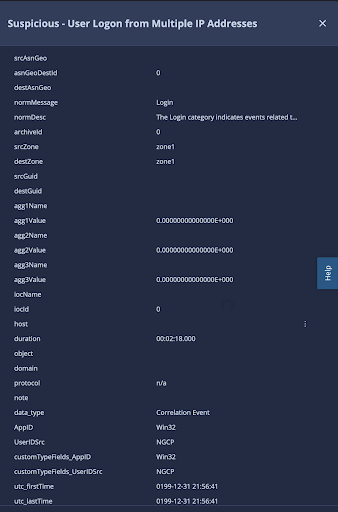

アラーム データに基づく Google SecOps イベントの例:

相関イベント データまたはソースイベント データに基づく Google SecOps イベントの例:

各 Google SecOps イベントには、API からの未加工の情報と、マッピングを容易にするために追加された追加のキーが含まれています。さまざまなタイプの Google SecOps イベントを区別するために、カスタム data_type キーがあります。このキーには次の値が含まれます。

- アラーム

- 相関イベント

- ソース イベント

Google SecOps イベントのカスタムタイプ フィールド

McAfee ESM 相関 / ソースイベントには、未加工の API 表現がマッピングの目的に適していないカスタム フィールドを含めることができます。

カスタム型の元データの例:

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

Google SecOps イベントでは、同じフィールドが次のように表されます。

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

プレースホルダの値はカスタム フィールドを正しく表すため、customTypeFields キーを持つプレースホルダを使用することをおすすめします。上位レベルで表されるカスタム フィールドには、誤解を招く情報が含まれている可能性があります。カスタム フィールドが追加される前に同じ名前のキーが存在する場合は、JSON ファイルで重複するキーを使用できないため、元のキーのデータが使用されます。

Google SecOps でコネクタを構成する

Google SecOps でコネクタを構成する方法の詳細については、コネクタの構成をご覧ください。

コネクタ構成パラメータ

次のパラメータを使用してコネクタを構成します。

| パラメータ名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| プロダクト フィールド名 | 文字列 | data_type | ○ | デバイス プロダクトを特定するために使用されるフィールド名。 |

| イベント フィールド名 | 文字列 | alarmName | ○ | イベント名(サブタイプ)を特定するために使用されるフィールド名。 |

| API ルート | 文字列 | https://{ipaddress}/rs/ | ○ | McAfee ESM インスタンスの API ルート。 形式: https://{ip address}/rs/ |

| パスワード | シークレット | なし | ○ | McAfee ESM アカウントのパスワード。 |

| PythonProccessTimeout | 整数 | 300 | ○ | 現在のスクリプトを実行している Python プロセスのタイムアウト上限。 |

| プロダクト バージョン | 文字列 | なし | ○ | Mcafee ESM のバージョン。 可能値: 11.1, 11.2, 11.3, 11.4, 11.5. |

| ユーザー名 | 文字列 | なし | ○ | McAfee ESM アカウントのユーザー名。 |

| オーバーフローを無効化 | チェックボックス | オフ | いいえ | 有効にすると、コネクタはオーバーフロー メカニズムを無効にします。 このパラメータの詳細については、オーバーフローを無効化とアラームのオーバーフローを無効化の各パラメータの操作をご覧ください。 |

| アラームのオーバーフローを無効化 | CSV | なし | いいえ | コネクタがオーバーフローを無視するアラーム名のカンマ区切りのリスト。 このパラメータを使用するには、オーバーフローを無効化パラメータを有効にする必要があります。 このパラメータの詳細については、オーバーフローを無効化とアラームのオーバーフローを無効化の各パラメータの操作をご覧ください。 |

| 環境フィールド名 | 文字列 | srcZone | いいえ | 環境名が保存されるフィールドの名前を記述します。 環境フィールドがない場合、その環境がデフォルトの環境です。 |

| 環境の正規表現パターン | 文字列 | :* | いいえ | [環境フィールド名] フィールドで見つかった値に対して実行する正規表現パターン。 デフォルトは、すべてキャッチして値を変更せずに返す .* です。 ユーザーが正規表現ロジックで環境フィールドを操作できるようにするために使用されます。 正規表現パターンが null か空の場合、または環境値が null の場合、最終的な環境の結果はデフォルト環境になります。 |

| ソースイベント 0 のアラームの取り込み | チェックボックス | オン | いいえ | 有効にすると、コネクタはソースイベント 0 のアラームを取り込みます。 コネクタは、パディング時間パラメータで指定された時間を待機します。 このパラメータの詳細については、ソースイベント 0 のアラームの取り込みパラメータの操作をご覧ください。 |

| 取得する最も低い重大度 | 整数 | 0 | いいえ | アラームの取得に使用する必要がある最も低い重大度。 有効な値の範囲は 0~100 です。 何も指定しないと、コネクタはすべてのタイプの重大度のアラームを取り込みます。 |

| 取得するアラームの最大数 | 整数 | 100 | いいえ | 1 回のコネクタの反復処理で処理するアラームの数。 デフォルトのパラメータ値 : 20。 |

| 最大遡及時間 | 整数 | 1 | いいえ | アラーム取得時からの時間数です。 |

| パディング時間 | 整数 | 1 | いいえ | コネクタがパディングに使用する時間数。 このパラメータは、ソースイベント 0 のアラームの取り込みパラメータが無効になっている場合に、ソースイベント 0 のアラームの取り込みをコネクタが待機する時間を表します。 パラメータの最大値: 6 時間。 |

| プロキシ パスワード | パスワード | なし | いいえ | 認証に使用するプロキシ パスワード。 |

| プロキシ サーバーのアドレス | 文字列 | なし | いいえ | 使用するプロキシ サーバーのアドレス。 |

| プロキシのユーザー名 | 文字列 | なし | いいえ | 認証に使用するプロキシのユーザー名。 |

| ルール生成ツール フィールド名 | 文字列 | alarmName | いいえ | ルール ジェネレータで使用されるフィールドの名前。 値が使用できず、このパラメータがソースイベントから取得された値にのみ適用される場合、コネクタは |

| Secondary Device Product Field | 文字列 | なし | いいえ | 代替プロダクトのフィールド名。 |

| 時刻の表示形式 | 文字列 | %m/%d/%Y %H:%M:%S | いいえ | McAfee ESM で提供されるタイムスタンプの読み取りに使用される時刻形式。 何も指定されていない場合、または無効な時刻形式が指定された場合、コネクタは変換を実行しません。 このパラメータの詳細については、タイムゾーンと時刻形式の各パラメータの操作をご覧ください。 |

| タイムゾーン | 文字列 | なし | いいえ | ソースイベントのタイムゾーン。 このパラメータは、タイムスタンプを UTC+0 時刻を反映する形式に変換するために必要です。 時刻形式パラメータに無効な値が指定されている場合、またはそこに何も指定されていない場合、このパラメータは無視されます。 このパラメータの詳細については、タイムゾーンと時刻形式の各パラメータの操作をご覧ください。 |

| 動的リストをブロックリストとして使用する | チェックボックス | オフ | いいえ | 有効にすると、動的リストがブロックリストとして使用されます。 |

| SSL を確認 | チェックボックス | オフ | いいえ | 有効にすると、McAfee ESM サーバーへの接続用の SSL 証明書が有効であることを確認します。 |

ソースイベント 0 のアラームの取り込みパラメータの操作

McAfee ESM では、0 個のイベントと相関関係を持つことが可能です。つまり、Google SecOps アラートには、相関情報に基づいて 1 つの Google SecOps イベントのみが含まれます。コンテキストが失われるため、0 個のソースイベントとの相関を取り込むことはおすすめしません。

ソースイベント 0 のアラームの取り込みパラメータが有効になっている場合、コネクタは、関連するイベントが 0 であっても、すべての相関を Google SecOps システムに取り込みます。このパラメータが無効になっている場合、コネクタは McAfee ESM に少なくとも 1 つのソースイベントが表示されるまで待機します。待機時間は、パディング期間パラメータで定義されます。

パディング期間パラメータは、コネクタが各イテレーションでデータを取得するためにさかのぼる時間数(最大値は 6)を指定します。たとえば、パディング期間パラメータが 2 に設定されている場合、コネクタは常に 2 時間さかのぼってデータを取得し、その時点からデータの処理を開始します。論理的には、パディング時間は、コネクタが取り込みできるようイベントを発生させるのを待つ時間数を表します。

ただし、次の 2 種類のアラームには例外があります。

- デバイスの稼働状況

- EPS レートの超過

これらのアラームはデフォルトの McAfee ESM 構成から発生し、関連するイベントは発生しません。コネクタは、ソースイベント 0 のアラームの取り込み構成パラメータの設定に関係なく、常にそれらを取り込みます。

タイムゾーンと時刻形式の各パラメータの操作

McAfee ESM サーバーレベルの時間とタイムゾーンは、異なる形式を使用して構成できることがあります。たとえば、McAfee ESM API はタイムゾーンに関する情報を返さないため、このことが課題となる可能性があります。デフォルトでは、コネクタは API から取得したタイムスタンプを UTC として扱います。ローカライズ設定が適用されると、Google SecOps のアラートとイベントの時間がずれる可能性があります。

たとえば、未加工の API が UTC+8 のタイムスタンプを返しました。コネクタがアラームを取り込み、ローカライズも UTC+8 に設定されました。この場合、Google SecOps アラートのタイムスタンプは将来の日付になります。

この問題を解決するには、タイムゾーンパラメータを使用します。このパラメータは、UTC 形式でタイムスタンプを取得するための要件を定義します。Mcafee ESM が UTC+8 形式のタイムスタンプを返す場合は、タイムゾーン コネクタ パラメータを -8 に設定する必要があります。

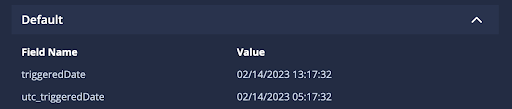

Google SecOps イベントに、次の 3 つの新しいキーが追加されました。

- 相関 / ソースのイベントデータに基づいたイベントの

utc_firstTimeキーとutc_lastTimeキー。 - アラーム データに基づいたイベントの

utc_triggeredDateキー。

オーバーフローを無効化とアラーム名のオーバーフローを無効化の各パラメータの操作

McAfee ESM は非常にノイズが多く、多数の相関イベントを発生させることがあります。Google SecOps には、短期間に大量の Google SecOps アラートが作成されるのを防ぐオーバーフロー メカニズムがあります。

すべてのアラームが重要であり、トリアージが必要であると考える場合は、このメカニズムが有害になる可能性があります。オーバーフロー メカニズムを無効にすることはおすすめしません。ただし、必要に応じてオーバーフローを無効化とアラーム名のオーバーフローを無効化の各パラメータをこの目的で使用できます。

推奨される解決策は、アラーム名のオーバーフローを無効化パラメータを使用することです。これにより、すべてのアラームのオーバーフローを無効にする代わりに、オーバーフロー ルールを無視する特定のアラーム名を指定できます。

McAfeeESM 相関コネクタ

コネクタの説明

McAfee ESM から相関に関する情報を pull します。

コネクタの使用

コネクタを使用して、相関と関連イベントを Google SecOps に取り込みます。このコネクタでは、1 つの Google SecOps アラートが 1 つの関連付けイベントで表されます。

Google SecOps イベントは、次のオブジェクトのデータに基づいて作成されます。

- 相関イベントデータ: 相関は、相関ルールから作成されたトリガー イベントです。

- ソースイベント データ: 相関関係を引き起こしたベースイベント

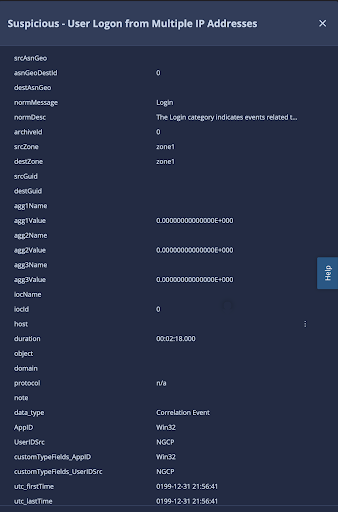

相関イベント データまたはソースイベント データに基づく Google SecOps イベントの例:

各 Google SecOps イベントには、API からの未加工の情報と、マッピングを容易にするために追加された追加のキーが含まれています。さまざまなタイプの Google SecOps イベントを区別するために、カスタム data_type キーがあります。このキーには次の値が含まれます。

- 相関イベント

- ソース イベント

Google SecOps イベントのカスタムタイプ フィールド

McAfee ESM 相関 / ソースイベントには、未加工の API 表現がマッピングの目的に適していないカスタム フィールドを含めることができます。

カスタム型の元データの例:

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

Google SecOps イベントでは、同じフィールドが次のように表されます。

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

プレースホルダの値はカスタム フィールドを正しく表すため、customTypeFields キーを持つプレースホルダを使用することをおすすめします。上位レベルで表されるカスタム フィールドには、誤解を招く情報が含まれている可能性があります。カスタム フィールドが追加される前に同じ名前のキーが存在する場合は、JSON ファイルで重複するキーを使用できないため、元のキーのデータが使用されます。

Google SecOps でコネクタを構成する

Google SecOps でコネクタを構成する方法の詳細については、コネクタの構成をご覧ください。

コネクタ パラメータ

次のパラメータを使用してコネクタを構成します。

| パラメータ名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| プロダクト フィールド名 | 文字列 | data_type | ○ | ソース フィールド名を入力してプロダクト フィールド名を取得します。 |

| イベント フィールド名 | 文字列 | sigId | ○ | ソース フィールド名を入力してイベント フィールド名を取得します。 |

| 環境フィールド名 | 文字列 | srcZone | いいえ | 環境名が保存されるフィールドの名前を記述します。 環境フィールドがない場合、その環境がデフォルトの環境です。 |

| 環境の正規表現パターン | 文字列 | :* | いいえ | [環境フィールド名] フィールドで見つかった値に対して実行する正規表現パターン。 デフォルトは、すべてキャッチして値を変更せずに返す .* です。 ユーザーが正規表現ロジックで環境フィールドを操作できるようにするために使用されます。 正規表現パターンが null か空の場合、または環境値が null の場合、最終的な環境の結果はデフォルト環境になります。 |

| PythonProcessTimeout | 文字列 | 300 | ○ | 現在のスクリプトを実行している Python プロセスのタイムアウト上限。 |

| API ルート | 文字列 | https://{ipaddress}/rs/ | ○ | McAfee ESM インスタンスの API ルート。 形式: https://{ip address}/rs/ |

| ユーザー名 | 文字列 | なし | いいえ | McAfee ESM アカウントのユーザー名。 |

| パスワード | シークレット | なし | いいえ | McAfee ESM アカウントのパスワード。 |

| プロダクト バージョン | 文字列 | なし | ○ | McAfee ESM のバージョン。 可能値: 11.1, 11.2, 11.3, 11.4, 11.5. |

| 取得する最も低い平均重大度 | 整数 | 0 | いいえ | 相関を取得するために使用する必要がある最も低い平均重大度。有効な値の範囲は 0~100 です。 何も指定しないと、コネクタはすべてのタイプの重大度との相関を取り込みます。 |

| ソースイベント 0 の相関の取り込み | チェックボックス | オフ | いいえ | 有効にすると、コネクタはソースイベント 0 の相関を取り込みます。 このパラメータは、プロダクト フィールド名、イベント フィールド名、ルール生成ツール フィールド名の各パラメータから取得された値に影響を与える可能性があります。 無効の場合、コネクタはパディング時間パラメータで指定された時間を待機します。 このパラメータの詳細については、ソース イベント 0 の相関の取り込みパラメータの操作をご覧ください。 |

| パディング時間 | 整数 | 1 | いいえ | コネクタがパディングに使用する時間数。 このパラメータは、ソース イベント 0 の相関の取り込みパラメータが無効になっている場合に、コネクタがソース イベント 0 との相関を取り込むのを待機する時間を表します。 パラメータの最大値: 6 時間。 |

| 最大遡及時間 | 整数 | 1 | いいえ | アラーム取得時からの時間数です。 |

| 取得する相関の最大数 | 整数 | 20 | いいえ | 1 回のコネクタの反復処理で処理するアラームの数。 パラメータのデフォルト値: 20。 |

| IPSID フィルタ | なし | いいえ | データの取得に使用される IPSID のカンマ区切りのリスト。 何も指定しない場合、コネクタはデフォルトの IPSID を使用します。 |

|

| SIGID フィルタ | CSV | なし | いいえ | 取り込み時に使用される署名 ID のカンマ区切りのリスト。 何も指定されない場合、コネクタはすべてのルールから相関を取り込みます。 |

| 動的リストをブロックリストとして使用する | チェックボックス | オフ | いいえ | 有効にすると、動的リストがブロックリストとして使用されます。 |

| 時刻の表示形式 | 文字列 | %m/%d/%Y %H:%M:%S | いいえ | McAfee ESM で提供されるタイムスタンプの読み取りに使用される時刻形式。 何も指定されていない場合、または無効な時刻形式が指定された場合、コネクタは変換を実行しません。 このパラメータの詳細については、タイムゾーンと時刻形式の各パラメータの操作をご覧ください。 |

| タイムゾーン | 文字列 | なし | いいえ | ソースイベントのタイムゾーン。このパラメータは、タイムスタンプを UTC+0 時刻を反映する形式に変換するために必要です。 時刻形式パラメータに無効な値が指定されている場合、またはそこに何も指定されていない場合、このパラメータは無視されます。 このパラメータの詳細については、タイムゾーンと時刻形式の各パラメータの操作をご覧ください。 |

| ルール生成ツール フィールド名 | 文字列 | app | いいえ | ルール ジェネレータで使用されるフィールドの名前。 無効な値が指定された場合、アクションは |

| Secondary Device Product Field | 文字列 | なし | いいえ | 代替プロダクトのフィールド名。 |

| オーバーフローを無効化 | チェックボックス | オフ | いいえ | 有効にすると、コネクタはオーバーフロー メカニズムを無効にします。 このパラメータの詳細については、オーバーフローを無効化と SigID のオーバーフローを無効化の各パラメータの操作をご覧ください。 |

| SigID のオーバーフローを無効化 | CSV | なし | いいえ | コネクタがオーバーフローを無視する署名 ID のカンマ区切りのリスト。 このパラメータを使用するには、オーバーフローを無効化パラメータを有効にする必要があります。 このパラメータの詳細については、オーバーフローを無効化と SigID のオーバーフローを無効化の各パラメータの操作をご覧ください。 |

| SSL を確認 | チェックボックス | オフ | ○ | 有効にすると、McAfee ESM サーバーへの接続用の SSL 証明書が有効であることを確認します。 |

| プロキシ サーバーのアドレス | 文字列 | なし | いいえ | 使用するプロキシ サーバーのアドレス。 |

| プロキシのユーザー名 | 文字列 | なし | いいえ | 認証に使用するプロキシのユーザー名。 |

| プロキシ パスワード | パスワード | なし | いいえ | 認証に使用するプロキシ パスワード。 |

ソースイベント 0 の相関の取り込みのパラメータの操作

McAfee ESM では、0 個のイベントと相関関係を持つことが可能です。つまり、Google SecOps アラートには、相関情報に基づいて 1 つの Google SecOps イベントのみが含まれます。コンテキストが失われるため、0 個のソースイベントとの相関を取り込むことはおすすめしません。

ソース イベント 0 の相関の取り込みパラメータが有効になっている場合、関連するイベントが 0 の場合でも、コネクタはすべての相関を Google SecOps システムに取り込みます。このパラメータが無効になっている場合、コネクタは少なくとも 1 つのソースイベントが McAfee ESM に表示されるまで待機します。待機時間は、パディング期間パラメータによって定義されます。

パディング期間パラメータは、コネクタが各イテレーションでデータを取得するためにさかのぼる時間数(最大値は 6)を指定します。たとえば、パディング期間パラメータが 2 に設定されている場合、コネクタは常に 2 時間さかのぼってデータを取得し、その時点からデータの処理を開始します。論理的には、パディング時間は、コネクタが取り込みできるようイベントを発生させるのを待つ時間数を表します。

タイムゾーンと時刻形式の各パラメータの操作

McAfee ESM サーバーレベルの時間とタイムゾーンは、異なる形式を使用して構成できることがあります。たとえば、McAfee ESM API はタイムゾーンに関する情報を返さないため、このことが課題となる可能性があります。デフォルトでは、コネクタは API から取得したタイムスタンプを UTC として扱います。ローカライズ設定が適用されると、Google SecOps のアラートとイベントの時間がずれる可能性があります。

たとえば、未加工の API が UTC+8 のタイムスタンプを返しました。コネクタがアラームを取り込み、ローカライズも UTC+8 に設定されました。この場合、Google SecOps アラートのタイムスタンプは将来の日付になります。

この問題を解決するには、タイムゾーンパラメータを使用します。このパラメータは、UTC 形式でタイムスタンプを取得するための要件を定義します。Mcafee ESM が UTC+8 形式のタイムスタンプを返す場合は、タイムゾーン コネクタ パラメータを -8 に設定する必要があります。

Google SecOps イベントでは、相関/ソースのイベントデータに基づいたイベントの utc_firstTime キーと tc_lastTime キーという 2 つの新しいキーが追加されています。

オーバーフローを無効化と SigID のオーバーフローを無効化の各パラメータの操作

McAfee ESM は非常にノイズが多く、多数の相関イベントを発生させることがあります。Google SecOps には、短期間に大量の Google SecOps アラートが作成されるのを防ぐオーバーフロー メカニズムがあります。

すべてのアラームが重要であり、トリアージが必要であると考える場合は、このメカニズムが有害になる可能性があります。オーバーフロー メカニズムを無効にすることはおすすめしません。ただし、必要に応じてオーバーフローを無効化と SigID のオーバーフローを無効化の各パラメータをこの目的のために使用できます。

推奨される解決策は、SigID のオーバーフローを無効化パラメータを使用することです。これにより、すべての相関のオーバーフローを無効にする代わりに、オーバーフロー ルールを無視する特定の署名 ID を指定できます。

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。