FireEye Helix

Versi integrasi: 13.0

Kasus Penggunaan

- Menyerap pemberitahuan Trellix Helix dan menggunakannya untuk membuat pemberitahuan Google Security Operations. Selanjutnya, di Google SecOps, pemberitahuan dapat digunakan untuk melakukan orkestrasi dengan playbook atau analisis manual.

- Melakukan tindakan perbaikan seperti menambahkan entitas ke daftar blokir

Izin Produk

Buat token dan gunakan sebagai bagian dari header khusus untuk setiap permintaan.

GET /helix/id/hexqsj477/api/v3/appliances/health HTTP/1.1

Host: helix.eu.fireeye.com

x-fireeye-api-key: xxxxxxxxxxxxxxxxxxxxx

Cara membuat Token API

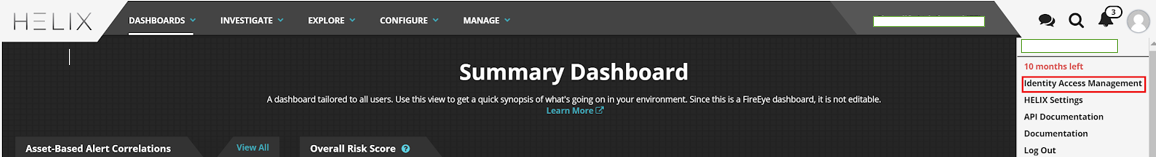

Buka Identity Access Management.

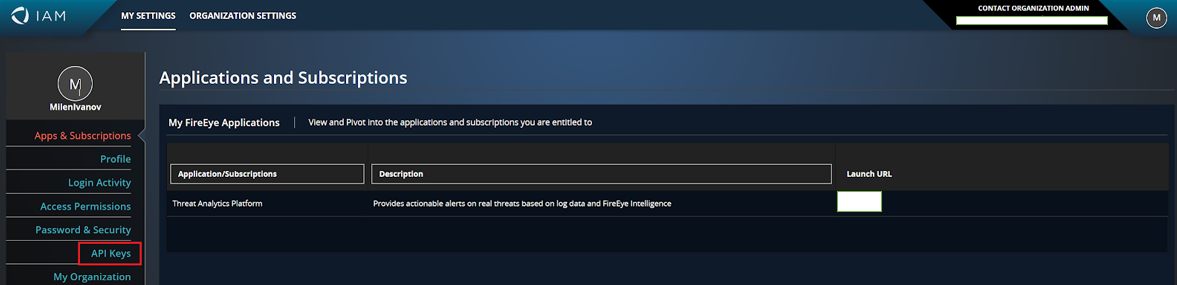

Buka Kunci API, lalu klik Buat Kunci API.

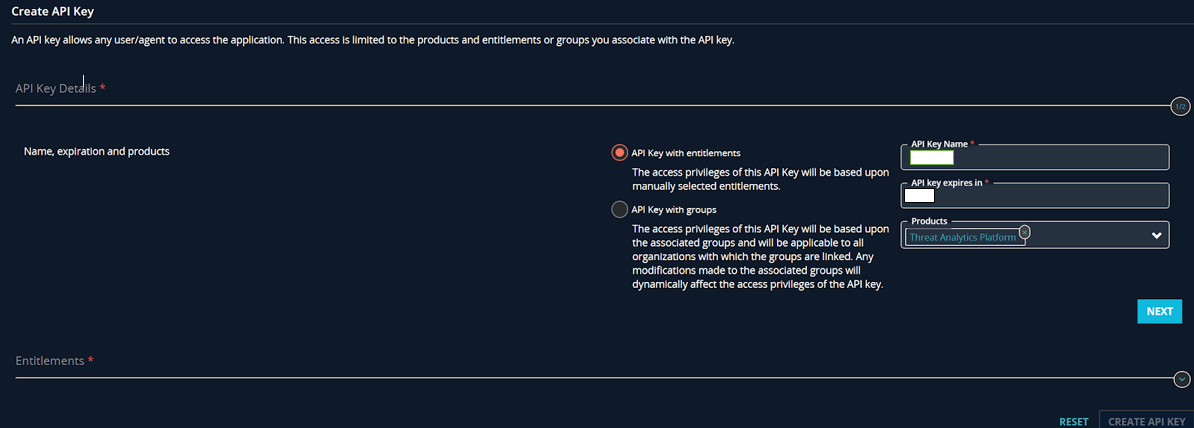

Tetapkan "Nama Kunci API", "Tanggal Berakhir", "Produk", lalu tekan "Berikutnya".

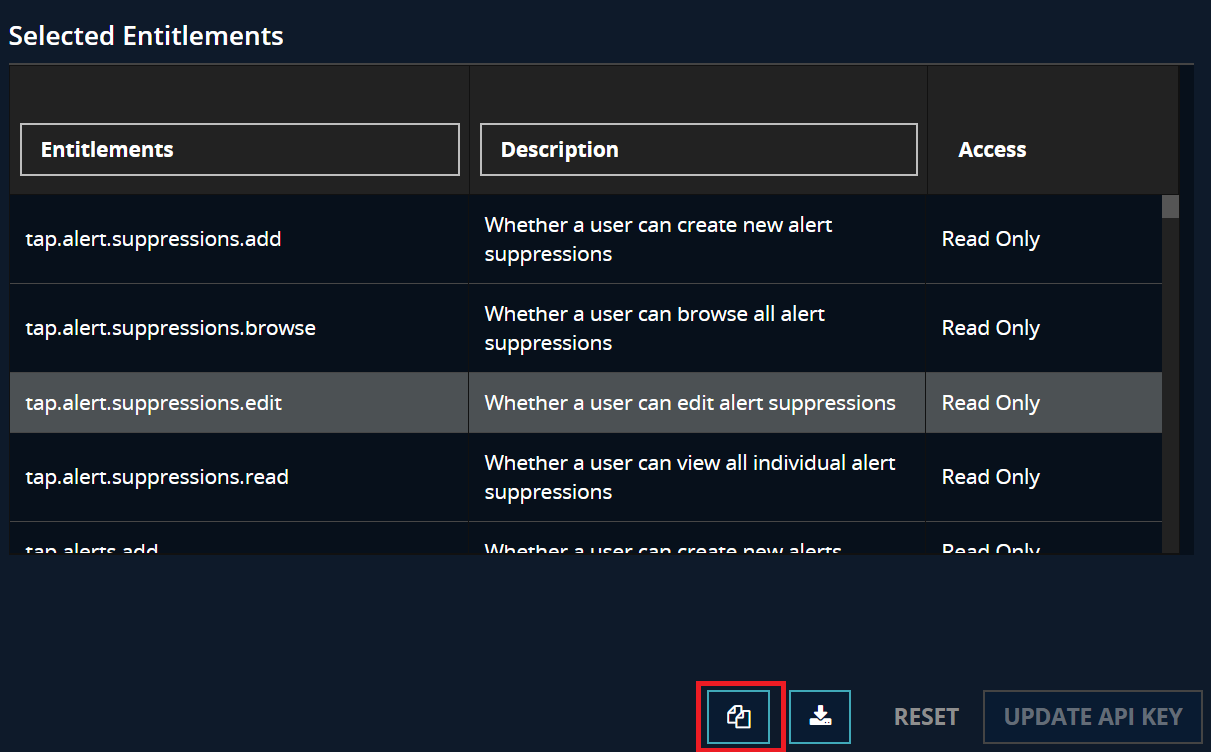

Tambahkan izin berikut untuk integrasi:

- tap.alert.suppressions.add

- tap.alert.suppressions.browse

- tap.alert.suppressions.edit

- tap.alert.suppressions.read

- tap.alerts.browse

- tap.alerts.edit

- tap.alerts.read

- tap.appliances.browse

- tap.appliances.read

- tap.archivesearch.add

- tap.archivesearch.browse

- tap.assets.browse

- tap.assets.read

- tap.lists.add

- tap.lists.browse

- tap.lists.edit

- tap.lists.read

- tap.search.browse

- tap.search.regex

Salin Token API.

Mengonfigurasi integrasi FireEye HELIX di Google SecOps

Untuk mendapatkan petunjuk mendetail terkait cara mengonfigurasi integrasi di Google SecOps, lihat Mengonfigurasi integrasi.

Parameter integrasi

Gunakan parameter berikut untuk mengonfigurasi integrasi:

| Parameter | Jenis | Nilai Default | Wajib | Deskripsi |

|---|---|---|---|---|

| Nama Instance | String | T/A | Tidak | Nama Instance yang ingin Anda konfigurasi integrasinya. |

| Deskripsi | String | T/A | Tidak | Deskripsi Instance. |

| Root API | String | https://helix.eu.fireeye.com/helix/id/{id}/ | Ya | Root API instance Trellix Helix. |

| Token API | String | T/A | Ya | Token API Trellix Helix. |

| Verifikasi SSL | Kotak centang | Tidak dicentang | Tidak | Jika diaktifkan, akan memverifikasi bahwa sertifikat SSL untuk koneksi ke server Trellix Helix valid. |

| Menjalankan dari Jarak Jauh | Kotak centang | Tidak dicentang | Tidak | Centang kolom untuk menjalankan integrasi yang dikonfigurasi dari jarak jauh. Setelah dicentang, opsi akan muncul untuk memilih pengguna jarak jauh (agen). |

Tindakan

Ping

Deskripsi

Uji konektivitas ke Trellix Helix dengan parameter yang diberikan di halaman konfigurasi integrasi di tab Google Security Operations Marketplace.

Parameter

T/A

Contoh Kasus Penggunaan Playbook

Tindakan ini digunakan untuk menguji konektivitas di halaman konfigurasi integrasi pada tab Google Security Operations Marketplace, dan dapat dijalankan sebagai tindakan manual, bukan digunakan dalam playbook.

Run On

Tindakan tidak berjalan pada entity, dan tidak memiliki parameter input wajib.

Hasil Tindakan

Hasil Skrip

| Nama Hasil Skrip | Opsi Nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika berhasil: Cetak "Successfully connected to the Trellix Helix server with the provided connection parameters!" Tindakan akan gagal dan menghentikan eksekusi playbook: Jika terjadi error penting, seperti kredensial salah atau koneksi terputus: Mencetak "Gagal terhubung ke server Trellix Helix! Error adalah {0}".format(exception.stacktrace) |

Umum |

Menekan Pemberitahuan

Deskripsi

Durasi dalam menit. Kita perlu mengambil waktu saat ini dan menambahkan waktu yang relevan ke waktu tersebut. Nilai yang dibuat akan digunakan dalam parameter "endDate" permintaan.

Parameter

| Nama Tampilan Parameter | Jenis | Nilai Default | Wajib | Deskripsi |

|---|---|---|---|---|

| ID pemberitahuan | Bilangan bulat | T/A | Ya | Tentukan ID Pemberitahuan yang perlu dihentikan di Trellix Helix. |

| Durasi | Bilangan bulat | T/A | Ya | Tentukan berapa lama Pemberitahuan harus disembunyikan dalam menit. |

Run On

Tindakan tidak berjalan pada entity, dan tidak memiliki parameter input wajib.

Hasil Tindakan

Hasil Skrip

| Nama Hasil Skrip | Opsi Nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika berhasil: Jika ID Pemberitahuan tidak ditemukan: Mencetak "Tindakan tidak dapat menekan notifikasi dengan ID {ID} selama {duration} menit di Trellix Helix. Alasan: Pemberitahuan dengan ID {ID} tidak ditemukan." Tindakan akan gagal dan menghentikan eksekusi playbook: jika tidak berhasil: Mencetak "Error saat menjalankan tindakan "Tutup Pemberitahuan". Alasan: {0}''.format(error.Stacktrace) |

Umum |

Tutup Pemberitahuan

Deskripsi

Tutup Pemberitahuan di Trellix Helix.

Parameter

| Nama Tampilan Parameter | Jenis | Nilai Default | Wajib | Deskripsi |

|---|---|---|---|---|

| ID pemberitahuan | Bilangan bulat | T/A | Ya | Tentukan ID Pemberitahuan yang perlu ditutup di Trellix Helix. |

| Catatan Revisi | String | T/A | Tidak | Tentukan catatan revisi untuk pemberitahuan. |

Run On

Tindakan tidak berjalan pada entity, dan tidak memiliki parameter input wajib.

Hasil Tindakan

Hasil Skrip

| Nama Hasil Skrip | Opsi Nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika berhasil: Jika ID Pemberitahuan tidak ditemukan: Mencetak "Tindakan tidak dapat menutup notifikasi dengan ID {ID} di Trellix Helix. Alasan: Pemberitahuan dengan ID {ID} tidak ditemukan." Tindakan akan gagal dan menghentikan eksekusi playbook: jika tidak berhasil: Mencetak "Error saat menjalankan tindakan "Tutup Pemberitahuan". Alasan: {0}''.format(error.Stacktrace) |

Umum |

Menambahkan Catatan ke Pemberitahuan

Deskripsi

Menambahkan Catatan ke Pemberitahuan di Trellix Helix.

Parameter

| Nama Tampilan Parameter | Jenis | Nilai Default | Wajib | Deskripsi |

|---|---|---|---|---|

| ID pemberitahuan | Bilangan bulat | T/A | Ya | Tentukan ID Pemberitahuan yang perlu dihentikan di Trellix Helix. |

| Catatan | Bilangan bulat | T/A | Ya | Tentukan catatan untuk pemberitahuan. |

Run On

Tindakan tidak berjalan pada entity, dan tidak memiliki parameter input wajib.

Hasil Tindakan

Hasil Skrip

| Nama Hasil Skrip | Opsi Nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika berhasil: Jika ID Pemberitahuan tidak ditemukan: Mencetak "Action wasn't able to add a note to the alert with ID {ID} in Trellix Helix. Alasan: Pemberitahuan dengan ID {ID} tidak ditemukan." Tindakan akan gagal dan menghentikan eksekusi playbook: jika tidak berhasil: Mencetak "Error saat menjalankan tindakan "Tambahkan Catatan ke Pemberitahuan". Alasan: {0}''.format(error.Stacktrace) |

Umum |

Mendapatkan Daftar

Deskripsi

Menampilkan informasi tentang daftar Trellix Helix.

Parameter

| Nama Tampilan Parameter | Jenis | Nilai Default | Wajib | Deskripsi |

|---|---|---|---|---|

| Nama | String | T/A | Tidak | Tentukan filter nama. |

| Nama Pendek | String | T/A | Tidak | Tentukan filter nama pendek. |

| Aktif | Kotak centang | Salah | Tidak | Tentukan apakah tindakan hanya boleh menampilkan daftar aktif. |

| Internal | Kotak centang | Salah | Tidak | Tentukan apakah tindakan hanya boleh menampilkan daftar internal. |

| Terlindungi | Kotak centang | Salah | Tidak | Tentukan apakah tindakan hanya boleh menampilkan daftar yang dilindungi. |

| Urutkan Menurut | DDL | Nama Nilai yang memungkinkan: Nama Nama Pendek Dibuat Pada |

Tidak | Tentukan parameter mana yang harus digunakan untuk mengurutkan hasil. |

| Tata Urutan | DDL | Menaik Nilai yang memungkinkan: Menaik Menurun |

Tidak | Tentukan urutan pengurutan untuk hasil. |

| Jumlah Maksimum Daftar yang Akan Ditampilkan | Bilangan bulat | 100 | Tidak | Tentukan jumlah daftar yang akan ditampilkan. |

Run On

Tindakan tidak berjalan pada entity, dan tidak memiliki parameter input wajib.

Hasil Tindakan

Hasil Skrip

| Nama Hasil Skrip | Opsi Nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

"results": [

{

"id": 14387,

"short_name": "siemplify_atest",

"item_count": 0,

"types": [],

"created_by": {

"id": "0b48dde7-5c81-4899-978d-793540861a42",

"avatar": "https://secure.gravatar.com/avatar/0feb076e8da5a3dff2b62cf8e53525cd",

"name": "xxxxxxxx",

"username": "xxx.xxxxxx@xxxxxxxxx.xx",

"primary_email": "xxx.xxxxxx@xxxxxxxxx.xx"

},

"updated_by": {

"id": "0b48dde7-5c81-4899-978d-793540861a42",

"avatar": "https://secure.gravatar.com/avatar/0feb076e8da5a3dff2b62cf8e53525cd",

"name": "xxxxxxxx",

"username": "xxx.xxxxxx@xxxxxxxxx.xx",

"primary_email": "xxx.xxxxxx@xxxxxxxxx.xx"

},

"created_at": "2020-08-11T07:36:24.725168Z",

"updated_at": "2020-08-11T07:36:24.725168Z",

"name": "xxxxxxxx xxx",

"type": "default",

"description": "",

"usage": [],

"is_internal": false,

"is_protected": false,

"is_active": true,

"hash": ""

}

]

}

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika berhasil: Jika tidak ada daftar yang ditemukan (is_success=false): Cetak "Tidak ada daftar yang cocok dengan kriteria yang ditetapkan." Tindakan akan gagal dan menghentikan eksekusi playbook: jika tidak berhasil: Mencetak "Error saat menjalankan tindakan "Get Lists". Alasan: {0}''.format(error.Stacktrace) |

Umum |

| Repositori Kasus | Nama: "Trellix Helix Lists" Kolom:

|

Umum |

Mendapatkan Item Daftar

Deskripsi

Menampilkan informasi tentang item daftar Trellix Helix.

Parameter

| Nama Tampilan Parameter | Jenis | Nilai Default | Wajib diisi | Deskripsi |

|---|---|---|---|---|

| Nama Pendek Daftar | String | T/A | Ya | Tentukan nama pendek daftar. |

| Nilai | String | T/A | Tidak | Tentukan filter nilai untuk item. |

| Jenis | DDL | SEMUA Nilai yang Mungkin: FQDN IPv4 IPv6 MD5 LAIN-LAIN SHA-1 |

Tidak | Tentukan filter jenis untuk item. |

| Urutkan Menurut | DDL | Nilai Nilai yang memungkinkan: Nilai Jenis Risiko |

Tidak | Tentukan parameter mana yang harus digunakan untuk mengurutkan hasil. |

| Tata Urutan | DDL | Menaik Nilai yang memungkinkan: Menaik Menurun |

Tidak | Tentukan urutan pengurutan untuk hasil. |

| Jumlah Maksimum Item yang Akan Ditampilkan | Bilangan bulat | 100 | Tidak | Tentukan jumlah item yang akan dikembalikan. |

Run On

Tindakan tidak berjalan pada entity, dan tidak memiliki parameter input wajib.

Hasil Tindakan

Hasil Skrip

| Nama Hasil Skrip | Opsi Nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

"results": [

{

"id": 45404223,

"value": "xxxxxxxxx.xx",

"type": "misc",

"risk": "Low",

"notes": "",

"list": 4969

}

]

}

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika berhasil: Jika tidak ada daftar yang ditemukan (is_success=false): Mencetak "Daftar dengan nama pendek "{short_name}" tidak ditemukan di Trellix Helix." Jika tidak ada item dalam daftar (is_success=false): Cetak "Tidak ada item yang ditemukan dalam daftar dengan nama pendek "{short_name}" di Trellix Helix." Tindakan akan gagal dan menghentikan eksekusi playbook: jika tidak berhasil: Mencetak "Error saat menjalankan tindakan "Get List Items". Alasan: {0}''.format(error.Stacktrace) |

Umum |

Menambahkan Entitas ke Daftar

Deskripsi

Tambahkan entitas Google SecOps ke daftar Trellix Helix.

Parameter

| Nama Tampilan Parameter | Jenis | Nilai Default | Wajib | Deskripsi |

|---|---|---|---|---|

| Nama Pendek Daftar | String | T/A | Tidak | Tentukan nama pendek daftar. |

| Risiko | DDL | Sedang Nilai yang memungkinkan: Rendah Sedang Tinggi Kritis |

Tidak | Tentukan risiko item. |

| Catatan | String | T/A | Tidak | Tentukan catatan yang harus ditambahkan ke item. |

Run On

Tindakan ini dijalankan di semua entity.

Hasil Tindakan

Hasil Skrip

| Nama Hasil Skrip | Opsi Nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

{

"id": 45417477,

"value": "misc/email/fqdn/ipv4/ipv6/md5/shaa1aa",

"type": "misc",

"risk": "Critical",

"notes": "Asd",

"list": 14387

}

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: jika berhasil dan setidaknya salah satu entitas yang diberikan telah ditambahkan (is_success = true): Jika gagal memperkaya entitas tertentu(is_success = true): Print "Action was not able to add the following entities to the Trellix Helix list with short name '{0}' \n: {1}".format(List Short Name, [entity.identifier]) Jika tidak ada entitas yang ditambahkan (is_success=false): Cetak "Tidak ada entitas yang ditambahkan ke daftar dengan nama pendek "{short_name}" di Trellix Helix." Tindakan akan gagal dan menghentikan eksekusi playbook: jika tidak berhasil: Mencetak "Error executing action "Add Entities To a List". Alasan: {0}''.format(error.Stacktrace) |

Umum |

Penelusuran Indeks

Deskripsi

Lakukan penelusuran indeks di Trellix Helix.

Parameter

| Nama Tampilan Parameter | Jenis | Nilai Default | Wajib | Deskripsi |

|---|---|---|---|---|

| Kueri | String | T/A | Ya | Tentukan kueri untuk penelusuran, misalnya: srcserver=172.30.202.130 |

| Jangka Waktu | String | T/A | Tidak | Tentukan jangka waktu untuk penelusuran. Hanya jam dan hari yang didukung. Ini adalah batasan Trellix Helix. Contoh nilai: 1d - 1 hari |

| Jumlah Hasil Maksimum yang Akan Ditampilkan | Bilangan bulat | 100 | Tidak | Tentukan jumlah hasil yang akan ditampilkan. |

Run On

Tindakan tidak berjalan pada entity, dan tidak memiliki parameter input wajib.

Hasil Tindakan

Hasil Skrip

| Nama Hasil Skrip | Opsi Nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

"results": {

"hits": {

"hits": [

{

"_score": 0.0,

"_type": "_doc",

"_id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"_source": {

"dstusagetype": "cdn",

"_eventid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcisp": "private ip address lan",

"meta_uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcipv4": "x.x.x.x",

"alert_version": "x.x.x.x",

"cnchost": [

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx"

],

"detect_rulenames": [

"fireeye nx alert [malware-object]"

],

"dstdomain": "xxxxxxxx.xxx",

"dstregion": "california",

"meta_ts": "2020-08-13T08:34:12.000Z",

"dstipv4": "x.x.x.x",

"meta_rule": "fireeye_cms_alert-ss-0.1.4",

"alert_product": "web mps",

"srcmac": "xx:xx:xx:xx:xx:xx",

"eventlog": "malware-object",

"eventtype": "ips",

"dstcountry": "united states of america",

"msr_ruleids": [],

"meta_alert_deviceid": "867A65B84172",

"root-infection": "19",

"dstlatitude": 37.775699615478516,

"version": "x.x.x.x",

"detect_rulematches": [

{

"confidence": "high",

"severity": "medium",

"tags": [

"fireeye",

"ids",

"helixcmsrule",

"md-none"

],

"ruleid": "1.1.2370",

"rulename": "fireeye nx alert [malware-object]",

"revision": 0

}

],

"msg": "extended",

"dstisp": "cloudflare inc.",

"dstport": 80,

"metaclass": "antivirus",

"alerturl": "https://fireeye-cm.xxxxxx.xxxxx/event_stream/events_for_bot?ma_id=166",

"md5": "47f9fdc617f8c98a6732be534d8dbe9a",

"eventid": "166",

"product": "cms",

"virus": [

"fetestevent",

"fe_ml_heuristic"

],

"devicename": "fireeye-cm.xxxxxx.xxxxx",

"dstlongitude": -122.39520263671875,

"explanation": {

"malware-detected": {

"malware": [

{

"name": "fetestevent",

"stype": "vm-bot-command",

"sid": "11111112"

},

{

"profile": "win7x64-sp1m",

"http-header": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"submitted-at": "2020-08-13t08:32:15z",

"name": "fe_ml_heuristic",

"downloaded-at": "2020-08-13t08:34:08z",

"md5sum": "47f9fdc617f8c98a6732be534d8dbe9a",

"executed-at": "2020-08-13t08:34:12z",

"application": "windows explorer",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"type": "exe",

"original": "test-infection.exe",

"stype": "malware-guard"

}

]

},

"cnc-services": {

"cnc-service": [

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: mil.fireeye.com::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

}

]

},

"anomaly": "229888",

"analysis": "binary"

},

"vlan": 0,

"detect_ruleids": [

"1.1.2370"

],

"alert": {

"ack": "no",

"ati-data": "{\"data\": [{\"extracted_from\": \"analysis\", \"observable_type\": \"hash\", \"context_api\": {\"threat_details\": {\"av_classifications\": [{\"first_seen\": \"2020-07-26t06:28:44.000000z\", \"av_vendor\": \"third-party-1\", \"av_product\": \"external products\", \"total_malicious\": 2, \"id\": \"av-results-type--b0ea2863-a6ec-3401-8892-3ccd59c9cbd8\", \"total_scanned\": 70}]}, \"name\": \"not_attributed\", \"sample_metadata\": {\"hashes\": {\"md5\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}, \"mime_type\": \"application/x-dosexec\"}, \"updated_at\": \"2020-08-04 00:15:37.000000z\", \"created_at\": \"2020-08-04 00:15:37.000000z\", \"third_party_context\": {\"av_results\": [{\"product\": \"external products\", \"scanned\": \"2020-07-26t06:28:44.000000z\", \"total_malicious\": 2, \"total_scanned\": 70}]}, \"analysis_conclusion\": \"indeterminate\", \"type\": \"malware-summary\", \"id\": \"malware-summary--1e92bab8-007a-39ec-8c85-0a8859a5793c\"}, \"observable_value\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}]}",

"sc-version": "1044.170"

},

"dstcountrycode": "us",

"meta_deviceid": "86F781D434CE",

"meta_sensor": "fireeye-nx1500v",

"alert_deviceid": "867a65b84172",

"class": "fireeye_nx_alert",

"severity": "majr",

"uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"__metadata__": {

"received": "2020-08-13T08:34:37.000Z",

"raw_batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"data_type": "passthrough",

"disable_index": false,

"dynamic_taxonomy": true,

"num_events": 1,

"source_type": "json",

"target_index": "alerts",

"batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"customer_id": "hexqsj477",

"id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sequence_number": 0

},

"sensor": "fireeye-nx1500v",

"srcport": 52903,

"srcserver": "x.x.x.x",

"rule": [

"vm-bot-command",

"malware-guard"

],

"srcusagetype": "rsv",

"deviceid": "86f781d434ce",

"action": "notified",

"attackinfo": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"dstcity": "san francisco"

},

"_index": "alerts"

}

],

"total": 9,

"max_score": 0.0

},

"_shards": {

"successful": 27,

"failed": 0,

"skipped": 0,

"total": 27

},

"took": 4,

"timed_out": false,

"metrics": {

"load": 0.9833333333333334,

"regex": false,

"list": false,

"aggregation": false,

"subsearch": false

},

"failures": []

}

}

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika berhasil: Jika hits/total=0 (is_success=false): Cetak "Tidak ada hasil yang ditemukan untuk kueri '{query}'." Tindakan akan gagal dan menghentikan eksekusi playbook: jika tidak berhasil: Mencetak "Error saat menjalankan tindakan "Index Search". Alasan: {0}''.format(error.Stacktrace) |

Umum |

Penelusuran Arsip

Deskripsi

Melakukan penelusuran arsip di Trellix Helix.

Parameter

| Nama Tampilan Parameter | Jenis | Nilai Default | Wajib | Deskripsi |

|---|---|---|---|---|

| Kueri | String | T/A | Ya | Tentukan kueri untuk penelusuran, misalnya, srcserver=172.30.202.130 |

| Jangka Waktu | String | T/A | Ya | Tentukan jangka waktu untuk penelusuran. Hanya jam dan hari yang didukung. Ini adalah batasan Trellix Helix. Contoh nilai: 1d - 1 hari |

| Jumlah Hasil Maksimum yang Akan Ditampilkan | Bilangan bulat | 100 | Tidak | Tentukan jumlah hasil yang akan ditampilkan. |

Run On

Tindakan tidak berjalan pada entity, dan tidak memiliki parameter input wajib.

Hasil Tindakan

Hasil Skrip

| Nama Hasil Skrip | Opsi Nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

"results": {

"hits": {

"hits": [

{

"_score": 0.0,

"_type": "_doc",

"_id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"_source": {

"dstusagetype": "cdn",

"_eventid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcisp": "private ip address lan",

"meta_uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcipv4": "x.x.x.x",

"alert_version": "x.x.x.x",

"cnchost": [

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx"

],

"detect_rulenames": [

"fireeye nx alert [malware-object]"

],

"dstdomain": "cloudflare.com",

"dstregion": "california",

"meta_ts": "2020-08-13T08:34:12.000Z",

"dstipv4": "172.65.203.203",

"meta_rule": "fireeye_cms_alert-ss-0.1.4",

"alert_product": "web mps",

"srcmac": "x:x:x:x:x:x",

"eventlog": "malware-object",

"eventtype": "ips",

"dstcountry": "united states of america",

"msr_ruleids": [],

"meta_alert_deviceid": "867A65B84172",

"root-infection": "19",

"dstlatitude": 37.775699615478516,

"version": "9.0.0.916210",

"detect_rulematches": [

{

"confidence": "high",

"severity": "medium",

"tags": [

"fireeye",

"ids",

"helixcmsrule",

"md-none"

],

"ruleid": "1.1.2370",

"rulename": "fireeye nx alert [malware-object]",

"revision": 0

}

],

"msg": "extended",

"dstisp": "cloudflare inc.",

"dstport": 80,

"metaclass": "antivirus",

"alerturl": "https://fireeye-cm.xxxxxxxxxx.xxxxx/event_stream/events_for_bot?ma_id=166",

"md5": "47f9fdc617f8c98a6732be534d8dbe9a",

"eventid": "166",

"product": "cms",

"virus": [

"fetestevent",

"fe_ml_heuristic"

],

"devicename": "fireeye-cm.xxxxxxxxxx.xxxxx",

"dstlongitude": -122.39520263671875,

"explanation": {

"malware-detected": {

"malware": [

{

"name": "fetestevent",

"stype": "vm-bot-command",

"sid": "11111112"

},

{

"profile": "win7x64-sp1m",

"http-header": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"submitted-at": "2020-08-13t08:32:15z",

"name": "fe_ml_heuristic",

"downloaded-at": "2020-08-13t08:34:08z",

"md5sum": "47f9fdc617f8c98a6732be534d8dbe9a",

"executed-at": "2020-08-13t08:34:12z",

"application": "windows explorer",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"type": "exe",

"original": "test-infection.exe",

"stype": "malware-guard"

}

]

},

"cnc-services": {

"cnc-service": [

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: mil.fireeye.com::~~::~~get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: mil.fireeye.com::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

}

]

},

"anomaly": "229888",

"analysis": "binary"

},

"vlan": 0,

"detect_ruleids": [

"1.1.2370"

],

"alert": {

"ack": "no",

"ati-data": "{\"data\": [{\"extracted_from\": \"analysis\", \"observable_type\": \"hash\", \"context_api\": {\"threat_details\": {\"av_classifications\": [{\"first_seen\": \"2020-07-26t06:28:44.000000z\", \"av_vendor\": \"third-party-1\", \"av_product\": \"external products\", \"total_malicious\": 2, \"id\": \"av-results-type--b0ea2863-a6ec-3401-8892-3ccd59c9cbd8\", \"total_scanned\": 70}]}, \"name\": \"not_attributed\", \"sample_metadata\": {\"hashes\": {\"md5\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}, \"mime_type\": \"application/x-dosexec\"}, \"updated_at\": \"2020-08-04 00:15:37.000000z\", \"created_at\": \"2020-08-04 00:15:37.000000z\", \"third_party_context\": {\"av_results\": [{\"product\": \"external products\", \"scanned\": \"2020-07-26t06:28:44.000000z\", \"total_malicious\": 2, \"total_scanned\": 70}]}, \"analysis_conclusion\": \"indeterminate\", \"type\": \"malware-summary\", \"id\": \"malware-summary--1e92bab8-007a-39ec-8c85-0a8859a5793c\"}, \"observable_value\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}]}",

"sc-version": "1044.170"

},

"dstcountrycode": "us",

"meta_deviceid": "86F781D434CE",

"meta_sensor": "fireeye-nx1500v",

"alert_deviceid": "867a65b84172",

"class": "fireeye_nx_alert",

"severity": "majr",

"uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"__metadata__": {

"received": "2020-08-13T08:34:37.000Z",

"raw_batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"data_type": "passthrough",

"disable_index": false,

"dynamic_taxonomy": true,

"num_events": 1,

"source_type": "json",

"target_index": "alerts",

"batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"customer_id": "hexqsj477",

"id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sequence_number": 0

},

"sensor": "fireeye-nx1500v",

"srcport": 52903,

"srcserver": "x.x.x.x",

"rule": [

"vm-bot-command",

"malware-guard"

],

"srcusagetype": "rsv",

"deviceid": "86f781d434ce",

"action": "notified",

"attackinfo": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"dstcity": "san francisco"

},

"_index": "alerts"

}

],

"total": 9,

"max_score": 0.0

},

"_shards": {

"successful": 27,

"failed": 0,

"skipped": 0,

"total": 27

},

"took": 4,

"timed_out": false,

"metrics": {

"load": 0.9833333333333334,

"regex": false,

"list": false,

"aggregation": false,

"subsearch": false

},

"failures": []

}

}

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika berhasil: Jika tugas dijeda 3 kali (is_success =false): Mencetak "No results were found for the archive query '{query}'. Alasan: tugas penelusuran arsip dijeda lebih dari 3 kali." Tindakan akan gagal dan menghentikan eksekusi playbook: jika tidak berhasil: Mencetak "Error saat menjalankan tindakan "Penelusuran Arsip". Alasan: {0}''.format(error.Stacktrace) Jika input buruk dalam parameter Jangka Waktu: print "Error executing action "Archive Search". Alasan: Format yang tidak terduga digunakan dalam parameter 'Rentang Waktu'. Periksa nilai yang ditentukan. ''.format(error.Stacktrace) |

Umum |

Mendapatkan Detail Notifikasi

Deskripsi

Mengambil informasi tentang Alert dari Trellix Helix.

Parameter

| Nama Tampilan Parameter | Jenis | Nilai Default | Wajib | Deskripsi |

|---|---|---|---|---|

| ID pemberitahuan | Bilangan bulat | T/A | Ya | Tentukan ID Pemberitahuan yang perlu diperkaya di Trellix Helix. |

| Jumlah Catatan Maksimum yang Akan Ditampilkan | Bilangan bulat | 50 | Tidak | Tentukan jumlah catatan terkait yang akan ditampilkan. |

Run On

Tindakan tidak berjalan pada entity, dan tidak memiliki parameter input wajib.

Hasil Tindakan

Hasil Skrip

| Nama Hasil Skrip | Opsi Nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

{

"alerts": [

{

"_assignedAt": null,

"_assignedTo": null,

"_createdBy": {

"id": "abd5feae-84fc-41e9-be61-336ec358c89a",

"avatar": "https://secure.gravatar.com/avatar/8267ad472cbc450380f270ee60d729b5",

"name": "System User",

"username": "system_user",

"primary_email": "xx.xxxxx@fireeye.com"

},

"_updatedBy": {

"id": "0b48dde7-5c81-4899-978d-793540861a42",

"avatar": "https://secure.gravatar.com/avatar/0feb076e8da5a3dff2b62cf8e53525cd",

"name": "xxxxxxxxx",

"username": "xxx.xxxxxx@xxxxxxx.xxx",

"primary_email": "xxx.xxxxxx@xxxxxxx.xxx"

},

"alertThreat": "Unknown",

"alertType": "fireeye_rule",

"alertTypeDetails": {

"source": "fireeye-domain",

"detail": {

"pid": 3808,

"result": "quarantined",

"lastmodifiedtime": "2020-08-17T11:18:09.274Z",

"processpath": "c:\\knowbe4\\rssimulator\\start.exe",

"confidence": "high",

"filename": "c:\\knowbe4\\rssimulator\\testfolder\\tests\\9\\1873917892.axp",

"hx_alert_id": 504,

"accountdomain": "xxxxxxx-xxx",

"method": "oas",

"username": "xxxxxxxxx",

"virus": "generic.mg.4a1aa9b759980343",

"agentdomain": "xxxxxx-xxx",

"createdtime": "2020-05-24T11:18:08.993Z",

"agenthostname": "xxxxxx-xxxxxx",

"md5": "4a1aa9b7599803432bfe85056f1dce06",

"sha1": "469cf073c0ffcdfd23c28d88a851b885422ab2ce",

"bytes": 224888,

"agentip": "x.x.x.x",

"deviceid": "86b7f11acf8d",

"malwaretype": "malware",

"lastaccessedtime": "2020-08-17T11:18:09.274Z",

"objecttype": "file"

},

"summary": {

"virus": "generic.mg.4a1aa9b759980343",

"malwaretype": "malware"

}

},

"classification": 30,

"closedState": "Unknown",

"confidence": "Medium",

"context": null,

"createDate": "2020-08-17T11:30:16.863577Z",

"customer_id": "hexqsj477",

"description": "FireEye HX detected and quarantined malware on this system using the AV engine.",

"displayId": 3564,

"distinguisherKey": "js2asebmwggfxt0ahvu034~,~malware~,~generic.mg.4a1aa9b759980343~,~quarantined",

"distinguishers": {

"virus": "generic.mg.4a1aa9b759980343",

"agentid": "js2asebmwggfxt0ahvu034",

"result": "quarantined",

"malwaretype": "malware"

},

"emailedAt": 737654,

"eventCount": 1,

"eventsThreshold": 1,

"firstEventAt": "2020-08-17T11:29:13.124000Z",

"lastEventAt": "2020-08-17T11:29:13.124000Z",

"external": [],

"externalCount": 0,

"externalId": "",

"id": "5f3a6a3777e949323809f5af",

"infoLinks": [],

"internal": [],

"internalCount": 0,

"isThreat": false,

"isTuned": false,

"killChain": [

"5 - Installation"

],

"lastSyncMs": 1597663799165,

"message": "FIREEYE HX [Malware Prevented]",

"notes": [],

"notesCount": 0,

"organization": "hexqsj477",

"originId": "MAP_RULE",

"queues": [

"Default Queue"

],

"revision": 0,

"revisions": [],

"revisionNotes": "",

"risk": "Medium",

"riskOrder": 2,

"search": "class=fireeye_hx_alert eventlog=mal result=quarantined NOT srcipv4:$exclusions.global.srcipv4",

"secondsThreshold": 60,

"severity": "Medium",

"sourceRevision": 0,

"sourceUrl": "",

"state": "Open",

"suppressed": true,

"tags": [

"fireeye",

"helixhxrule",

"malware",

"av",

"md-info"

],

"threatChangedAt": null,

"threatType": 50,

"triggerId": "1.1.2615",

"triggerRevision": 0,

"tuningSearch": "",

"updateDate": "2020-09-13T07:10:25.451790Z"

}

],

"meta": {

"count": 1,

"previous": null,

"offset": 0,

"limit": 30,

"next": null

}

}

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: Jika berhasil: Jika ID Pemberitahuan tidak ditemukan: Mencetak "Tindakan tidak dapat menampilkan informasi tentang pemberitahuan dengan ID {ID} dari Trellix Helix. Alasan: Pemberitahuan dengan ID {ID} tidak ditemukan." Tindakan akan gagal dan menghentikan eksekusi playbook: jika tidak berhasil: Mencetak "Error executing action "Get Alert Details". Alasan: {0}''.format(error.Stacktrace) |

Umum |

| Repositori Kasus | Nama tabel: Catatan Kolom Tabel:

|

Umum |

Endpoint Memperkaya

Deskripsi

Mengambil informasi sistem endpoint berdasarkan nama host-nya.

Run On

Tindakan ini dijalankan pada entity Hostname.

Hasil Tindakan

Pengayaan Entity

| Nama Kolom Pengayaan | Sumber (Kunci JSON) | Logika - Kapan harus diterapkan |

|---|---|---|

| FEHelix_risk_score | risk_score | Jika tersedia dalam JSON |

| FEHelix_last_event_at | last_event_at | Jika tersedia dalam JSON |

| FEHelix_severity | tingkat keseriusan, | Jika tersedia dalam JSON |

| FEHelix_status | asset_status | Jika tersedia dalam JSON |

| FEHelix_source | sumber | Jika tersedia dalam JSON |

| FEHelix_events_count | events_count | Jika tersedia dalam JSON |

| FEHelix_is_vip_asset | is_vip_asset | Jika tersedia dalam JSON |

| FEHelix_type | asset_type | Jika tersedia dalam JSON |

| FEHelix_name | asset_name | Jika tersedia dalam JSON |

| FEHelix_detections_count | deteksi | Jika tersedia dalam JSON |

| FEHelix_uuid | asset_uuid | Jika tersedia dalam JSON |

| FEHelix_department | asset_department | Jika tersedia dalam JSON |

| FEHelix_id | id | Jika tersedia dalam JSON |

| FEHelix_os | properties/os | Jika tersedia dalam JSON |

Hasil Skrip

| Nama Hasil Skrip | Opsi Nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

{

"risk_score": 0,

"last_event_at": null,

"asset_job_title": null,

"severity": "Low",

"cidr_range": null,

"asset_status": "active",

"source": "detection",

"created_at": "2020-09-01T22:27:05.202322+00:00",

"events_count": 0,

"is_vip_asset": false,

"asset_type": "xxxx",

"asset_name": "xx-xxxx-xxxx",

"last_activity": "2020-09-01T22:27:05.202322+00:00",

"detections": 0,

"asset_uuid": "09aa70c9-f76e-4092-a3a6-040192d24231",

"location": null,

"properties": {

"os": "windows 10 enterprise evaluation"

},

"org": "hexqsj477",

"id": 856440,

"asset_department": null

}

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: jika berhasil dan setidaknya salah satu entitas yang diberikan telah di-enrich (is_success = true): Jika gagal memperkaya entitas tertentu(is_success = true): Mencetak "Action was not able to enrich the following entities in Trellix Helix\n: {0}".format([entity.identifier]) Jika tidak ada entitas yang di-enrich (is_success=false): Mencetak "No entities were enriched". Tindakan akan gagal dan menghentikan eksekusi playbook: jika tidak berhasil: Mencetak "Error saat menjalankan tindakan "Enrich Endpoint". Alasan: {0}''.format(error.Stacktrace) |

Umum |

Memperkaya Pengguna

Deskripsi

Mengambil informasi tentang pengguna dari Trellix Helix.

Run On

Tindakan ini berjalan di entity Pengguna.

Hasil Tindakan

Pengayaan Entity

| Nama Kolom Pengayaan | Sumber (Kunci JSON) | Logika - Kapan harus diterapkan |

|---|---|---|

| FEHelix_risk_score | risk_score | Jika tersedia dalam JSON |

| FEHelix_last_event_at | last_event_at | Jika tersedia dalam JSON |

| FEHelix_severity | tingkat keseriusan, | Jika tersedia dalam JSON |

| FEHelix_status | asset_status | Jika tersedia dalam JSON |

| FEHelix_source | sumber | Jika tersedia dalam JSON |

| FEHelix_events_count | events_count | Jika tersedia dalam JSON |

| FEHelix_is_vip_asset | is_vip_asset | Jika tersedia dalam JSON |

| FEHelix_type | asset_type | Jika tersedia dalam JSON |

| FEHelix_name | asset_name | Jika tersedia dalam JSON |

| FEHelix_detections_count | deteksi | Jika tersedia dalam JSON |

| FEHelix_uuid | asset_uuid | Jika tersedia dalam JSON |

| FEHelix_department | asset_department | Jika tersedia dalam JSON |

| FEHelix_id | id | Jika tersedia dalam JSON |

Hasil Skrip

| Nama Hasil Skrip | Opsi Nilai | Contoh |

|---|---|---|

| is_success | Benar/Salah | is_success:False |

Hasil JSON

{

"risk_score": 0,

"last_event_at": null,

"asset_job_title": null,

"severity": "Low",

"cidr_range": null,

"asset_status": "active",

"source": "detection",

"created_at": "2020-08-25T20:26:17.694104+00:00",

"events_count": 0,

"is_vip_asset": false,

"asset_type": "User",

"asset_name": "xxxxxxxx",

"last_activity": "2020-08-25T20:26:17.694104+00:00",

"detections": 0,

"asset_uuid": "066c934a-c768-4c4f-adf5-35d03e95fc95",

"location": null,

"properties": {},

"org": "hexqsj477",

"id": 1174213,

"asset_department": null

}

Repositori Kasus

| Jenis Hasil | Nilai / Deskripsi | Jenis |

|---|---|---|

| Pesan output* | Tindakan tidak boleh gagal atau menghentikan eksekusi playbook: jika berhasil dan setidaknya salah satu entitas yang diberikan telah di-enrich (is_success = true): Jika gagal memperkaya entitas tertentu(is_success = true): Mencetak "Action was not able to enrich the following entities in Trellix Helix\n: {0}".format([entity.identifier]) Jika tidak ada entitas yang di-enrich (is_success=false): Mencetak "No entities were enriched". Tindakan akan gagal dan menghentikan eksekusi playbook: jika tidak berhasil: Mencetak "Error executing action "Enrich User". Alasan: {0}''.format(error.Stacktrace) |

Umum |

Konektor

FireEye Helix - Alerts Connector

Deskripsi

Tarik pemberitahuan dari Trellix Helix.

Autentikasi API

Autentikasi API dilakukan melalui header x-fireeye-api-key, yang berisi kunci API.

Mengonfigurasi FireEye Helix - Alerts Connector di Google SecOps

Untuk mendapatkan petunjuk mendetail tentang cara mengonfigurasi konektor di Google SecOps, lihat Mengonfigurasi konektor.

Parameter konektor

Gunakan parameter berikut untuk mengonfigurasi konektor:

| Nama Tampilan Parameter | Jenis | Nilai Default | Wajib | Deskripsi |

|---|---|---|---|---|

| Nama Kolom Produk | String | Nama Produk | Ya | Masukkan nama kolom sumber untuk mengambil nama Kolom Produk. |

| Nama Kolom Peristiwa | String | eventtype | Ya | Masukkan nama kolom sumber untuk mengambil nama Kolom Peristiwa. |

| Nama Kolom Lingkungan | String | "" | Tidak | Mendeskripsikan nama kolom tempat nama lingkungan disimpan. Jika kolom lingkungan tidak ditemukan, lingkungan yang digunakan adalah lingkungan default. |

| Pola Regex Lingkungan | String | .* | Tidak | Pola regex untuk dijalankan pada nilai yang ditemukan di kolom "Nama Kolom Lingkungan". Defaultnya adalah .* untuk mencakup semua dan menampilkan nilai tanpa perubahan. Digunakan untuk mengizinkan pengguna memanipulasi kolom lingkungan melalui logika regex. Jika pola regex adalah null atau kosong, atau nilai lingkungan adalah null, hasil lingkungan akhir adalah lingkungan default. |

| Waktu Tunggu Skrip (Detik) | Bilangan bulat | 180 | Ya | Batas waktu untuk proses python yang menjalankan skrip saat ini. |

| Root API | String | https://helix.eu.fireeye.com/helix/id/{id} | Ya | Root API instance Trellix Helix. Contoh: https://helix.eu.fireeye.com/helix/id/aaaqsj477 |

| Token API | String | T/A | Ya | Token API akun Trellix Helix. |

| Zona Waktu Server | String | T/A | Tidak | Tentukan zona waktu yang ditetapkan di server Trellix Helix terkait UTC. Misalnya, +1, -1, dll. Jika tidak ada yang ditentukan, konektor akan menggunakan UTC sebagai zona waktu default. |

| Risiko Terendah untuk Mengambil | String | Sedang | Ya | Risiko terendah yang akan digunakan untuk mengambil Pemberitahuan. Kemungkinan nilai: Sedang Tinggi Kritis |

| Mengambil Mundur Jam Maksimum | Bilangan bulat | 1 | Tidak | Jumlah jam dari tempat pengambilan pemberitahuan. |

| Jumlah Maksimum Pemberitahuan yang Akan Diambil | Bilangan bulat | 50 | Tidak | Jumlah pemberitahuan yang akan diproses per satu iterasi konektor. |

| Menggunakan daftar yang diizinkan sebagai daftar blokir | Kotak centang | Tidak dicentang | Ya | Jika diaktifkan, daftar yang diizinkan akan digunakan sebagai daftar yang diblokir. |

| Verifikasi SSL | Kotak centang | Tidak dicentang | Ya | Jika diaktifkan, verifikasi bahwa sertifikat SSL untuk koneksi ke server Trellix Helix valid. |

| Alamat Server Proxy | String | T/A | Tidak | Alamat server proxy yang akan digunakan. |

| Nama Pengguna Proxy | String | T/A | Tidak | Nama pengguna proxy untuk melakukan autentikasi. |

| Sandi Proxy | Sandi | T/A | Tidak | Sandi proxy untuk mengautentikasi. |

Aturan Konektor

Dukungan Proxy

Konektor mendukung proxy.

Perlu bantuan lain? Dapatkan jawaban dari anggota Komunitas dan profesional Google SecOps.