McAfee ESM

Versão da integração: 41.0

Casos de uso de integração

- Ingerir alarmes ou correlações no Google Security Operations

- Com a integração, é possível ingerir informações do McAfee ESM no Google SecOps. Principalmente para ingerir alertas e correlações que podem ser triados posteriormente na plataforma SOAR. Isso pode ser feito com o conector do McAfee ESM para ingestão de alarmes e o conector de correlações do McAfee ESM para ingestão de correlações.

- Faça um detalhamento para ter mais contexto sobre o incidente de segurança

- A integração é compatível com várias ações que permitem executar consultas personalizadas (GetSimilarEvents, SendAdvancedQuery, SendQueryToESM, SendEntityQueryToESM) e buscar informações de eventos. Há também a ação Receber eventos semelhantes, que consulta eventos relacionados aos endereços IP, nomes de host e usuários no alerta do Google SecOps.

- Acompanhar IOCs com listas de observação

- A integração permite adicionar e remover itens das listas de observação. Isso permite que você atualize constantemente uma lista de observação com endereços IP ou hashes suspeitos.

Rede

Acesso à API do Google SecOps ao McAfee ESM: permita o tráfego pela porta 443 (HTTPS) ou conforme configurado no seu ambiente.

Gerenciamento de sessão

O McAfee ESM tem um parâmetro global que limita o número de sessões por usuário.

No Google SecOps, há um mecanismo completo para gerenciamento de sessões, de modo que a integração usa a mesma sessão em toda a integração. Os valores da sessão

são armazenados criptografados na entrada do banco de dados

McAfee_ESM_Action_Sessions_*.json e McAffee_ESM_Connector_Sessions_*.json.

Recomendações:

- Ter um usuário para ações e outro para conectores.

- Pelo menos duas sessões precisam estar disponíveis por usuário.

Essas recomendações são necessárias para que a integração seja estável.

Compatibilidade de integração

| Nome do produto | Versão | Implantação | Observações |

|---|---|---|---|

| McAfee ESM | 11.1-11.5 | No local | A integração foi testada com as versões de produto 11.1 a 11.5, e a API usada na integração não foi modificada. Se a API não tiver sido atualizada nas versões mais recentes, a integração ainda vai funcionar. |

Configurar a integração do McAfeeESM no Google SecOps

Para instruções detalhadas sobre como configurar uma integração no Google SecOps, consulte Configurar integrações.

Parâmetros de configuração da integração

Use os seguintes parâmetros para configurar a integração:

| Nome do parâmetro | Tipo | Valor padrão | Obrigatório | Descrição |

|---|---|---|---|---|

| Raiz da API | Sring | https://{ip}/rs/ | Sim | Raiz da API para a instância. |

| Nome de usuário | String | N/A | Sim | Nome de usuário da instância. |

| Senha | Senha | N/A | Sim | Senha da instância. |

| Versão do produto | String | 11.5 | Sim | Versão do produto. Valores possíveis: 11.1 a 11.5 |

| Verificar SSL | Caixa de seleção | Selecionado | Sim | Se ativada, verifica se o certificado SSL da conexão com o servidor do McAfee ESM é válido. |

Ações

Adicionar valores à lista de interesses

Descrição da ação

Adicione valores a uma lista de observação no McAfee ESM.

Uso de ações

Use essa ação para atualizar a lista de observação com novos valores. Por exemplo, se você tiver uma lista de observação de hashes maliciosos, use essa ação para manter a lista atualizada.

Parâmetros de configuração da ação

Use os seguintes parâmetros para configurar a ação:

| Nome do parâmetro | Tipo | Valor padrão | Obrigatório | Descrição |

|---|---|---|---|---|

| Nome da lista de sites de interesse | String | N/A | Sim | Especifique o nome da lista de observação que precisa ser atualizada. |

| Valores a serem adicionados | CSV | N/A | Sim | Especifique uma lista separada por vírgulas de valores que precisam ser adicionados a uma lista de observação. |

Escopo da entidade de ação

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

N/A

Painel de casos

| Tipo de resultado | Valor/descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook: Se o código de status 200 for informado (is_success=true): "O valor foi adicionado à lista de observação." A ação precisa falhar e interromper a execução de um playbook: Se um erro fatal, como credenciais erradas ou falta de conexão com o servidor, for informado: "Erro ao executar a ação "Adicionar valores à lista de acompanhamento". Motivo: {0}".format(error.Stacktrace) Se erros forem informados na resposta: "Erro ao executar a ação "Adicionar valores à lista de observação". Motivo: {message}. |

Geral |

Receber eventos semelhantes

Descrição da ação

Recebe eventos relacionados às entidades no McAfee ESM. Entidades aceitas: nome de host, endereço IP e usuário.

Parâmetros de configuração da ação

Use os seguintes parâmetros para configurar a ação:

| Nome do parâmetro | Tipo | Valor padrão | Obrigatório | Descrição |

|---|---|---|---|---|

| Horas atrás | String | 1 | Sim | Especifique quantas horas você quer retroceder na pesquisa. |

| ID do IPS | String | 144115188075855872/8 | Não | Especifique o SID do IP para a pesquisa. |

| Limite de resultados | String | 50 | Não | Especifique o número de resultados a serem retornados. O valor máximo do parâmetro: 200 por entidade. |

Escopo da entidade de ação

Essa ação é executada nas seguintes entidades:

- Endereço IP

- Nome do host

- Usuário

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

[

{

"EntityResult":

[{

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383521",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:18:10",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}, {

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383519",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:16:16",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}],

"Entity": "1.1.1.1"

}

]

Enriquecimento de entidade

| Nome do campo de enriquecimento | Lógica: quando aplicar |

|---|---|

| Alert.DstPort | Retorna se ele existe no resultado JSON |

| Rule.msg | Retorna se ele existe no resultado JSON |

| Alert.IPSIDAlertID | Retorna se ele existe no resultado JSON |

| Alert.SrcIP | Retorna se ele existe no resultado JSON |

| Alert.LastTime | Retorna se ele existe no resultado JSON |

| Alert.Protocol | Retorna se ele existe no resultado JSON |

| Alert.SrcPort | Retorna se ele existe no resultado JSON |

| Alert.DstIP | Retorna se ele existe no resultado JSON |

Painel de casos

| Tipo de resultado | Valor/descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook: Se o código de status 200 for informado para uma entidade (is_success=true): "Eventos recuperados com sucesso para as seguintes entidades no McAfee ESM: {entities}" Se não houver dados para uma entidade (is_success=true): "A ação não conseguiu recuperar eventos para as seguintes entidades no McAfee ESM: {entities}." Se não houver dados para todas as entidades (is_success=false): "Nenhum evento foi encontrado para as entidades fornecidas no McAfee ESM." Mensagem assíncrona: "Aguardando a conclusão da consulta para {pending entities}". A ação precisa falhar e interromper a execução de um playbook: Se um erro crítico for informado: "Erro ao executar a ação "Receber eventos semelhantes". Motivo: {0}".format(error.Stacktrace) Se a ação atingir o tempo limite: "Erro ao executar a ação "Receber eventos semelhantes". Motivo: a ação iniciou a consulta, mas ocorreu um tempo limite durante a recuperação de dados. Aumente o tempo limite no ambiente de desenvolvimento integrado e tente de novo." |

Geral |

| Tabela do painel de casos | Todos os campos da resposta. | Entidade |

Ping

Descrição da ação

Teste a conectividade com o McAfee ESM usando os parâmetros fornecidos na página de configuração da integração, na guia "Marketplace do Google Security Operations".

Parâmetros de configuração da ação

Essa ação não tem parâmetros de entrada obrigatórios.

Escopo da entidade de ação

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

N/A

Painel de casos

| Tipo de resultado | Valor/descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook: Se a conexão for bem-sucedida: "A conexão com o servidor do McAfee ESM foi estabelecida com os parâmetros fornecidos!" A ação precisa falhar e interromper a execução de um playbook: Se não der certo: "Não foi possível se conectar ao servidor do McAfee ESM. O erro é {0}".format(exception.stacktrace) |

Geral |

Remover valores da lista de interesses

Descrição da ação

Remova valores de uma lista de interesses no McAfee ESM.

Uso de ações

Use essa ação para remover determinados valores da lista de interesses. Por exemplo, se você tiver uma lista de interesses para hashes maliciosos e descobrir que um deles é benigno, poderá removê-lo da lista.

Parâmetros de configuração da ação

Use os seguintes parâmetros para configurar a ação:

| Nome do parâmetro | Tipo | Valor padrão | Obrigatório | Descrição |

|---|---|---|---|---|

| Nome da lista de sites de interesse | String | N/A | Sim | Especifique o nome da lista de observação que precisa ser atualizada. |

| Valores a serem removidos | CSV | N/A | Sim | Especifique uma lista separada por vírgulas de valores que precisam ser removidos de uma lista de observação. |

Escopo da entidade de ação

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

N/A

Painel de casos

| Tipo de resultado | Valor/descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook: Se o código de status 200 for informado (is_success=true): "O valor foi adicionado à lista de observação." A ação precisa falhar e interromper a execução de um playbook: Se um erro fatal, como credenciais incorretas ou falta de conexão com o servidor, for informado: "Erro ao executar a ação "Remover valores da lista de observação". Motivo: {0}".format(error.Stacktrace) Se erros forem informados na resposta: "Erro ao executar a ação "Remover valores da lista de observação". Motivo: {message}." | Geral |

Enviar consulta avançada para o ESM

Descrição da ação

Envie uma consulta avançada para o ESM.

Uso de ações

Essa é uma ação avançada que oferece total flexibilidade para executar qualquer consulta no McAfee ESM. Essa ação usa o payload de consulta completo como entrada. A ação retorna um máximo de 200 registros, independente do que é fornecido no payload.

Parâmetros de configuração da ação

Use os seguintes parâmetros para configurar a ação:

| Nome do parâmetro | Tipo | Valor padrão | Obrigatório | Descrição |

|---|---|---|---|---|

| Payload da consulta | String | N/A | Sim | Especifique o objeto JSON que precisa ser executado. A ação retorna no máximo 200 resultados. |

Criar um payload de consulta

Para criar uma carga útil de consulta, siga estas etapas:

- Faça login na interface do McAfee ESM e abra as Ferramentas para desenvolvedores no seu navegador.

- Acesse a guia Rede.

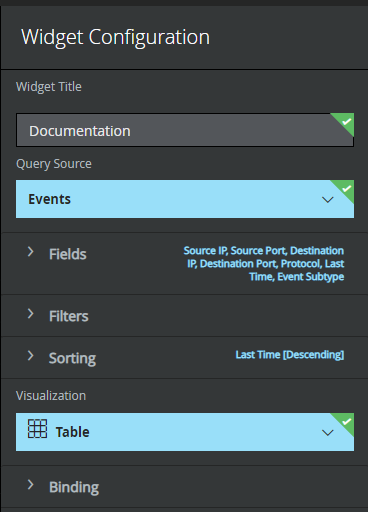

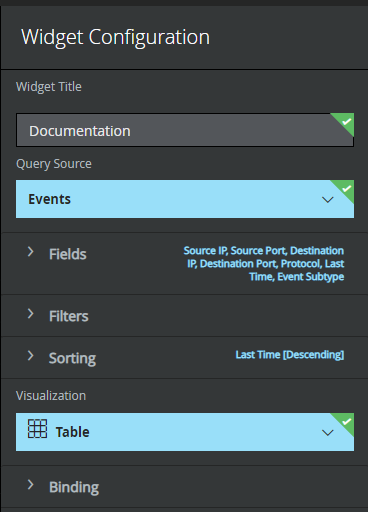

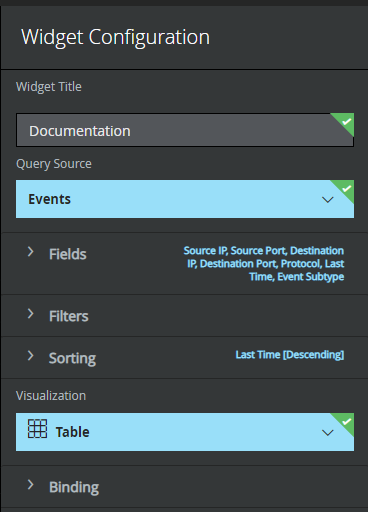

- Clique em Adicionar guia e inclua uma nova visualização.

- Clique em Adicionar widget.

Na caixa de diálogo Configuração do widget, insira o título e selecione a consulta que você quer executar.

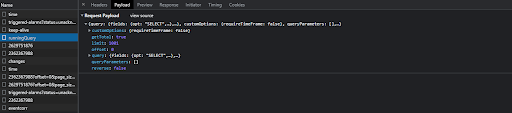

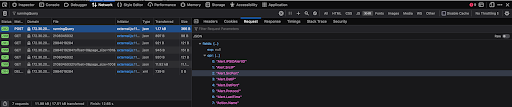

Em Ferramentas para desenvolvedores, você vai encontrar a solicitação da API

runningQuery.Acesse a guia Payload e clique em Ver origem.

Copie o payload e cole no campo de parâmetro Payload da consulta.

Escopo da entidade de ação

Essa ação não é executada em entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

[

{

"Rule.msg": "* Latest Kubernetes 1.18 beta is now available for your laptop, NUC, cloud",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Message of the Day...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Message of the Day.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "https://xxxxxxxx.run/",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "* Multipass 1.1 adds proxy support for developers behind enterprise",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "sudo snap install microk8s --channel=1.18/beta --classic",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Daily apt upgrade and clean activities...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Daily apt upgrade and clean activities.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "firewalls. Rapid prototyping for cloud operations just got easier.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "instance or Raspberry Pi, with automatic updates to the final GA release.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center : Telmetry Posting",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Send Password Expiry Notification",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center: Telemetry Notifier to Collect Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "8198-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "1003-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Time Provider NtpClient is Currently Receiving Valid Time Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Time service now synchronizing system time",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "autorefresh.go:397: auto-refresh: all snaps are up-to-date",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "storehelpers.go:436: cannot refresh: snap has no updates available: \\\"amazon-ssm-agent\\\", \\\"core\\\"",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Windows Security Center Service could not start Windows Defender",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "A user's local group membership was enumerated",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2","Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The System Time Has Changed",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The system time was changed.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "User Logon",

"COUNT(*)": "4",

"SUM(Alert.EventCount)": "4",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16384-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16394-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session opened",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session closed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux cron Scheduled Command Executed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "DHCPACK of xx.x.x.xxx from xx.x.x.x",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux dhclient Renewal",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux DHCP Client Request",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special Privileges Assigned",

"COUNT(*)": "28",

"SUM(Alert.EventCount)": "28",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special privileges assigned to new logon.",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "An account was successfully logged on",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Endpoint Security Firewall Property Translator",

"COUNT(*)": "40",

"SUM(Alert.EventCount)": "40",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Retrieve broker health information",

"COUNT(*)": "41",

"SUM(Alert.EventCount)": "41",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "5379-microsoft-windows-security-auditing",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "90",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Returns a list of DXL Registered Services",

"COUNT(*)": "43",

"SUM(Alert.EventCount)": "164",

"Alert.DSIDSigID": "12345-2223334445"

}

]

Painel de casos

Se a ação atingiu o tempo limite: "Erro ao executar a ação "Enviar consulta avançada para o ESM". Motivo: a ação iniciou a consulta, mas ocorreu um tempo limite durante a recuperação de dados. Aumente o tempo limite no ambiente de desenvolvimento integrado e tente de novo."

| Tipo de resultado | Valor/descrição | Texto |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook: Se o código de status for 200 (is_success=true): "Dados recuperados com sucesso para a consulta fornecida no McAfee ESM". Se não houver dados para uma entidade (is_success=true): "Nenhum dado foi encontrado para a consulta fornecida no McAfee ESM". Mensagem assíncrona: "Aguardando a conclusão da consulta…" A ação precisa falhar e interromper a execução de um playbook: Se um erro crítico for informado: "Erro ao executar a ação "Enviar consulta avançada para o ESM". Motivo: {0}".format(error.Stacktrace) Se o código de status 400 ou 500 for informado: "Erro ao executar a ação "Enviar consulta avançada para o ESM". Motivo: {0}";.format(response) |

Geral |

| Tabela do painel de casos | Todos os campos da resposta. | Geral |

Enviar consulta para o ESM

Descrição da ação

Envie uma consulta para o ESM.

Uso de ações

Use essa ação para fazer mais detalhes sobre o alerta do Google SecOps. É possível buscar eventos, recursos e informações de fluxo.

Parâmetros de configuração da ação

Use os seguintes parâmetros para configurar a ação:

| Nome do parâmetro | Tipo | Valor padrão | Obrigatório | Descrição |

|---|---|---|---|---|

| Intervalo de tempo | Lista suspensa | LAST_24_HOURS Valores possíveis:

|

Sim | Especifique um período para os resultados. Se |

| Horário de início | String | N/A | Não | Especifique o horário de início dos resultados. Esse parâmetro é obrigatório se Formato: ISO 8601 |

| Horário de término | String | N/A | Não | Especifique o horário de término dos resultados. Formato: ISO 8601. Se nada for fornecido e |

| Nome do campo de filtro | String | N/A | Sim | Especifique o nome do campo que será usado para filtragem. |

| Operador de filtro | Lista suspensa | IGUAL A Valores possíveis:

| Sim | Especifique o operador que será usado no filtro. |

| Filtrar valores | String | N/A | Sim | Especifique uma lista separada por vírgulas de valores que serão usados no filtro. |

| Campos a serem buscados | CSV | N/A | Não | Especifique uma lista separada por vírgulas de campos que precisam ser retornados. Se nada for fornecido, a ação usará os campos predefinidos. |

| Campo de classificação | String | N/A | Não | Especifique qual parâmetro deve ser usado para a classificação. Esse parâmetro espera o campo no formato {table}.{key name}. Se o parâmetro for fornecido em outro formato, a ação vai ignorá-lo. Exemplo: Alert.LastTime |

| Ordem de classificação | Lista suspensa | ASC Valores possíveis:

|

Não | Especifique a ordem de classificação. |

| Tipo de consulta | Lista suspensa | EVENTO Valores possíveis:

|

Sim | Especifique o que precisa ser consultado. |

| Número máximo de resultados a serem retornados | Número inteiro | 50 | Sim | Especifique o número de resultados a serem retornados. O valor padrão do parâmetro é 50. O valor máximo do parâmetro: 200. |

Trabalhar com o parâmetro "Período"

O parâmetro Período especifica o período a ser usado ao executar a consulta. A ação oferece suporte a muitos valores predefinidos que você pode selecionar. Também é possível definir um período personalizado.

Para definir o período personalizado, defina o parâmetro Período como Custom e forneça um valor ISO 8601 para o parâmetro Horário de início. Por padrão, o parâmetro Horário de término aponta para o horário atual.

Especifique os campos para os parâmetros "Nome do campo de filtro", "Campos a serem buscados" e "Campo de classificação".

Para especificar campos para os parâmetros Nome do campo, Campos a serem buscados e Campo de classificação do filtro, siga estas etapas:

- Faça login na interface do McAfee ESM e abra as Ferramentas para desenvolvedores no seu navegador.

Acesse a guia Rede.

Clique em Adicionar guia e inclua uma nova visualização.

Clique em Adicionar widget.

Na caixa de diálogo Configuração de widget:

- Na seção Campos, selecione todos os campos de seu interesse.

- insira um título personalizado e defina Origem da consulta como

Events. Para recursos, selecioneAssetse, para fluxos, selecioneFlows.

Depois de selecionar todos os campos necessários, clique em Criar.

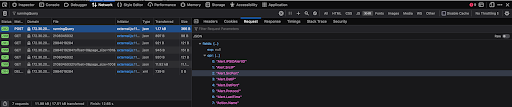

Em Ferramentas para desenvolvedores, você vai encontrar a solicitação

runningQuery. Confira os detalhes dessa solicitação e acesse a seção Solicitação. Lá, você vai encontrar uma lista de todos os nomes de API dos campos que você forneceu.

Problemas conhecidos

- A API do McAfee ESM usada pela ação para enviar consultas (

qryExecuteDetail) tem comportamentos inesperados em cenários em que uma chave de tipo sem suporte (chaves FLOAT) é usada com os operadoresGREATER_OR_EQUALS_THANouLESS_OR_EQUALS_THAN. Valide os tipos dos campos usados. - Foi observado que algumas combinações de teclas não retornam resultados, mesmo que o filtro não tenha retornado um erro da API McAfee.

Escopo da entidade de ação

Essa ação é executada em todas as entidades.

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

Painel de casos

Se a ação atingir o tempo limite: "Erro ao executar a ação "Enviar consulta para o ESM". Motivo: a ação iniciou a consulta, mas ocorreu um tempo limite durante a recuperação de dados. Aumente o tempo limite no ambiente de desenvolvimento integrado e tente de novo."

| Tipo de resultado | Valor/descrição | Texto |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook: Se o código de status for 200 (is_success=true): "Dados recuperados com sucesso para a consulta fornecida no McAfee ESM". Se não houver dados para uma entidade (is_success=true): "Nenhum dado foi encontrado para a consulta fornecida no McAfee ESM". Mensagem assíncrona: "Aguardando a conclusão da consulta…" A ação precisa falhar e interromper a execução de um playbook: Se um erro crítico for informado: "Erro ao executar a ação "Enviar consulta para o ESM". Motivo: {0}".format(error.Stacktrace) Se o código de status 400 ou 500 for informado: "Erro ao executar a ação "Enviar consulta para o ESM". Motivo: {0}".format(response) |

Geral |

| Tabela do painel de casos | Todos os campos da resposta. | Geral |

Enviar consulta de entidade para o ESM

Descrição da ação

Envie uma consulta ao ESM com base em entidades. Entidades compatíveis: endereço IP, nome do host.

Uso de ações

Use essa ação para fazer mais detalhamento no alerta do Google SecOps sobre as entidades. É possível buscar eventos, recursos e informações de fluxo. Ao contrário da ação Enviar consulta para o ESM, essa ação também adiciona um filtro de entidade como parte da consulta.

Parâmetros de configuração da ação

Use os seguintes parâmetros para configurar a ação:

| Nome do parâmetro | Tipo | Valor padrão | Obrigatório | Descrição | |

|---|---|---|---|---|---|

| Chave da entidade de endereço IP | String | Alert.SrcIP | Sim | Especifique a chave que estará com a entidade de endereço IP durante a filtragem. Se uma chave inválida for fornecida, a ação ainda vai retornar resultados, mas eles serão inesperados. |

|

| Chave da entidade de nome do host | String | N/A | Sim | Especifique a chave usada com a entidade "Hostname" durante a filtragem. Se uma chave inválida for fornecida, a ação ainda vai retornar resultados, mas eles serão inesperados. |

|

| Intervalo de tempo | Lista suspensa | LAST_HOUR Valores possíveis:

|

Sim | Especifique um período para os resultados. Se Custom for selecionado, você também precisará fornecer o parâmetro Horário de início. |

|

| Horário de início | String | N/A | Não | Especifique o horário de início dos resultados. Esse parâmetro é obrigatório se Formato: ISO 8601 |

|

| Horário de término | String | N/A | Não | Especifique o horário de término dos resultados. Formato: ISO 8601. Se nada for fornecido e |

|

| Nome do campo de filtro | String | N/A | Sim | Especifique o nome do campo que será usado para filtragem. | |

| Operador de filtro | Lista suspensa | IGUAL A Valores possíveis:

| Sim | Especifique o operador que será usado no filtro. | |

| Filtrar valores | String | N/A | Sim | Especifique uma lista separada por vírgulas de valores que serão usados no filtro. | |

| Campos a serem buscados | CSV | N/A | Não | Especifique uma lista separada por vírgulas de campos que precisam ser retornados. Se nada for fornecido, a ação usará os campos predefinidos. |

|

| Campo de classificação | String | N/A | Não | Especifique qual parâmetro deve ser usado para a classificação. Esse parâmetro espera o campo no formato {table}.{key name}. Se o parâmetro for fornecido em outro formato, a ação vai ignorá-lo. Exemplo: Alert.LastTime |

|

| Ordem de classificação | Lista suspensa | ASC Valores possíveis:

|

Não | Especifique a ordem de classificação. | |

| Número máximo de resultados a serem retornados | Número inteiro | 50 | Sim | Especifique o número de resultados a serem retornados. O valor padrão do parâmetro é 50. O valor máximo do parâmetro: 200. |

Trabalhar com o parâmetro "Período"

O parâmetro Período especifica o período a ser usado ao executar a consulta. A ação oferece suporte a muitos valores predefinidos que você pode selecionar. Também é possível definir um período personalizado.

Para definir o período personalizado, defina o parâmetro Período como Custom e forneça um valor ISO 8601 para o parâmetro Horário de início. Por padrão, o parâmetro Horário de término aponta para o horário atual.

Especifique os campos para os parâmetros "Nome do campo de filtro", "Campos a serem buscados" e "Campo de classificação".

Para especificar campos para os parâmetros Nome do campo de filtro, Campos a serem buscados e Campo de classificação, siga estas etapas:

- Faça login na interface do McAfee ESM e abra as Ferramentas para desenvolvedores no seu navegador.

Acesse a guia Rede.

Clique em Adicionar guia e inclua uma nova visualização.

Clique em Adicionar widget.

Na caixa de diálogo Configuração de widget:

- Na seção Campos, selecione todos os campos de seu interesse.

- insira um título personalizado e defina Origem da consulta como

Events. Para recursos, selecioneAssetse, para fluxos, selecioneFlows.

Depois de selecionar todos os campos necessários, clique em Criar.

Em Ferramentas para desenvolvedores, você vai encontrar a solicitação

runningQuery. Confira os detalhes dessa solicitação e acesse a seção Solicitação. Lá, você vai encontrar uma lista de todos os nomes de API dos campos que você forneceu.

Trabalhar com os parâmetros "Chave da entidade de endereço IP" e "Chave da entidade de nome do host"

Os parâmetros Chave da entidade de endereço IP e Chave da entidade de nome do host definem a chave usada no filtro. Por exemplo, se o parâmetro Chave da entidade de endereço IP estiver definido como Alert.SrcIP, a ação vai criar um filtro de endereço IP usando a chave Alert.SrcIP. Dependendo do seu caso de uso, é possível modificar a chave usada.

Problemas conhecidos

- A API do McAfee ESM usada pela ação para enviar consultas (

qryExecuteDetail) tem comportamentos inesperados em cenários em que uma chave de tipo sem suporte (chaves FLOAT) é usada com os operadoresGREATER_OR_EQUALS_THANouLESS_OR_EQUALS_THAN. Valide os tipos dos campos usados. - Foi observado que algumas combinações de teclas não retornam resultados, mesmo que o filtro não tenha retornado um erro da API McAfee.

Escopo da entidade de ação

Essa ação é executada nas seguintes entidades:

- Endereço IP

- Nome do host

Resultados da ação

Resultado do script

| Nome do resultado do script | Opções de valor | Exemplo |

|---|---|---|

| is_success | Verdadeiro/Falso | is_success:False |

Resultado JSON

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

Painel de casos

| Tipo de resultado | Valor / Descrição | Tipo |

|---|---|---|

| Mensagem de saída* | A ação não pode falhar nem interromper a execução de um playbook: Se o código de status 200 for informado(is_success=true): "Dados recuperados com sucesso para as seguintes entidades no McAfee ESM: {entity.identifier}" Se não houver dados para todas as entidades: "Nenhum dado foi encontrado no McAfee ESM para as seguintes entidades: {entity.id}." Se o código de status 400 ou 500 for informado para uma entidade específica: "As consultas não foram executadas no McAfee ESM para as seguintes entidades: {entity.id}. Verifique a configuração." Se não houver dados para todas as entidades (is_success=true): "Nenhum dado foi encontrado para as entidades fornecidas no McAfee ESM" Mensagem assíncrona: "Aguardando a conclusão do processamento da entidade..."

A ação precisa falhar e interromper a execução de um playbook: Se um erro crítico for informado: "Erro ao executar a ação "Enviar consulta de entidade para o ESM". Motivo: {0}''.format(error.Stacktrace)." Se o código de status 400 ou 500 for informado para todas as entidades: "Erro ao executar a ação "Enviar consulta de entidade para o ESM". Motivo: {response}' Se a ação atingir um tempo limite: "Erro ao executar a ação "Enviar consulta de entidade para o ESM". Motivo: a ação iniciou a consulta, mas ocorreu um tempo limite durante a recuperação de dados para as seguintes entidades: {entity.identifier}. Aumente o tempo limite na IDE e tente de novo. Observação: se você tentar novamente, outra mensagem será enviada." |

Geral |

| Tabela do painel de casos | Todos os campos da resposta. | Entidade |

Conectores

Upgrade dos conectores: versão de integração 34.0

Os conectores foram reformulados na versão 34.0 da integração. Eles foram otimizados para serem menos propensos a bugs e mais fáceis de manter. Além disso, novos recursos foram adicionados.

Se você quiser fazer upgrade do conector para a versão 34.0, recomendamos que você se familiarize primeiro com os parâmetros de configuração do conector. O upgrade do conector não afeta os playbooks.

Conector do McAfeeESM

Descrição do conector

Extrair informações sobre alarmes do McAfee ESM.

Uso do conector

Use o conector para ingerir correlações e eventos relacionados no Google SecOps. Nesse conector, um alerta do Google SecOps é representado por um evento de correlação.

Os eventos do Google SecOps são criados com base em dados dos seguintes objetos:

- Dados de alarme

- Dados de eventos de correlação:a correlação é um evento de acionamento criado com base em regras de correlação.

- Dados de eventos de origem:eventos básicos que causaram uma correlação ou um alerta.

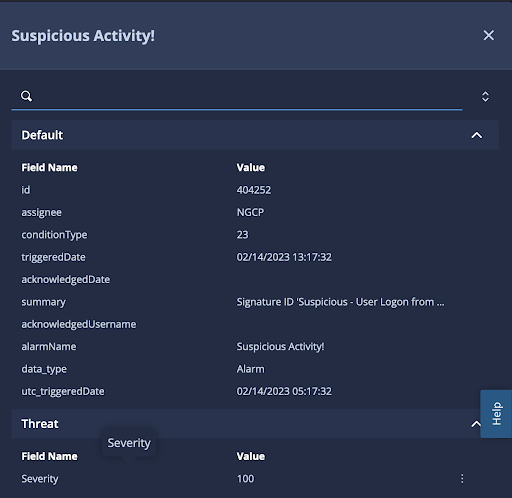

Exemplo do evento do Google SecOps com base nos dados de alarmes:

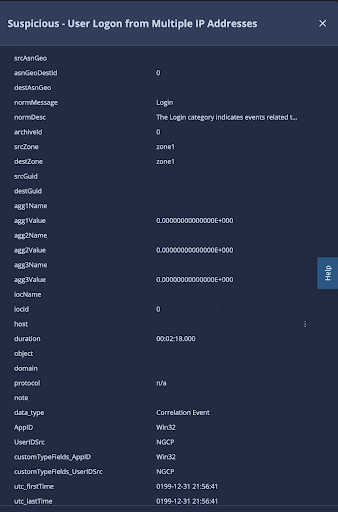

Exemplo do evento do Google SecOps com base em dados de correlação ou evento de origem:

Cada evento do Google SecOps contém informações brutas da API, além de chaves adicionais que foram incluídas para facilitar o mapeamento. Para distinguir os diferentes tipos de eventos do Google SecOps, há uma chave data_type personalizada.

Essa chave pode conter os seguintes valores:

- Alarme

- Evento de correlação

- Evento de origem

Campos de tipo personalizado em eventos do Google SecOps

Os eventos de correlação/origem do McAfee ESM podem incluir campos personalizados que a representação bruta da API não é adequada para fins de mapeamento.

Exemplo dos dados brutos do tipo personalizado:

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

No evento do Google SecOps, os mesmos campos são representados da seguinte maneira:

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

Recomendamos usar marcadores de posição com a chave customTypeFields, já que os valores do marcador representam corretamente o campo personalizado. Os campos personalizados representados no nível acima podem conter informações enganosas. Se uma chave com o mesmo nome já existia antes da adição do campo personalizado, os dados da chave original serão usados, já que não é possível ter chaves duplicadas no arquivo JSON.

Configurar o conector no Google SecOps

Para instruções detalhadas sobre como configurar um conector no Google SecOps, consulte Configurar o conector.

Parâmetros de configuração do conector

Use os seguintes parâmetros para configurar o conector:

| Nome do parâmetro | Tipo | Valor padrão | Obrigatório | Descrição |

|---|---|---|---|---|

| Nome do campo do produto | String | data_type | Sim | O nome do campo usado para determinar o produto do dispositivo. |

| Nome do campo do evento | String | alarmName | Sim | O nome do campo usado para determinar o nome do evento (subtipo). |

| Raiz da API | String | https://{ipaddress}/rs/ | Sim | A raiz da API da instância do McAfee ESM. Formato: https://{endereço IP}/rs/ |

| Senha | Secret | N/A | Sim | Senha da conta do McAfee ESM. |

| PythonProccessTimeout | Número inteiro | 300 | Sim | Limite de tempo limite para o processo Python que executa o script atual. |

| Versão do produto | String | N/A | Sim | Versão do McAfee ESM. Valores possíveis: 11.1, 11.2, 11.3, 11.4, 11.5. |

| Nome de usuário | String | N/A | Sim | Nome de usuário da conta do McAfee ESM. |

| Desativar o estouro | Caixa de seleção | Desmarcado | Não | Se ativado, o conector vai desativar o mecanismo de estouro. Para mais informações sobre esse parâmetro, consulte Trabalhar com os parâmetros "Desativar estouro" e "Desativar estouro para alarmes". |

| Desativar o estouro para alarmes | CSV | N/A | Não | Uma lista separada por vírgulas de nomes de alarmes para os quais o conector vai ignorar o estouro. Esse parâmetro exige que a opção Desativar estouro esteja ativada. Para mais informações sobre esse parâmetro, consulte Trabalhar com os parâmetros "Desativar estouro" e "Desativar estouro para alarmes". |

| Nome do campo de ambiente | String | srcZone | Não | Descreve o nome do campo em que o nome do ambiente é armazenado. Se o campo de ambiente não for encontrado, o ambiente será o padrão. |

| Padrão de regex do ambiente | String | :* | Não | Um padrão de regex a ser executado no valor encontrado no campo "Nome do campo de ambiente". O padrão é ".*" para capturar tudo e retornar o valor sem alterações. Usado para permitir que o usuário manipule o campo de ambiente usando a lógica de regex. Se o padrão de regex for nulo ou vazio, ou se o valor do ambiente for nulo, o resultado final será o ambiente padrão. |

| Ingerir 0 alarmes de eventos de origem | Caixa de seleção | Selecionado | Não | Se ativado, o conector vai ingerir alarmes com zero eventos de origem. O conector vai aguardar o tempo fornecido no parâmetro Tempo de padding. Para mais informações sobre esse parâmetro, consulte Trabalhar com o parâmetro "Alarmes de eventos de origem de ingestão 0". |

| Menor gravidade a ser buscada | Número inteiro | 0 | Não | A gravidade mais baixa que precisa ser usada para buscar alarmes. Os valores possíveis estão no intervalo de 0 a 100. Se nada for especificado, o conector vai ingerir alarmes com todos os tipos de gravidade. |

| Número máximo de alarmes a serem buscados | Número inteiro | 100 | Não | O número de alarmes a serem processados por iteração de conector. O valor padrão do parâmetro é 20. |

| Máximo de horas para trás | Número inteiro | 1 | Não | O número de horas desde quando buscar alarmes. |

| Tempo de padding | Número inteiro | 1 | Não | O número de horas que o conector usa para padding. Esse parâmetro descreve por quanto tempo o conector aguarda para ingerir o alarme com zero eventos de origem, se o parâmetro Ingerir alarmes de zero eventos de origem estiver desativado. O valor máximo do parâmetro: 6 horas. |

| Senha do proxy | Senha | N/A | Não | A senha do proxy para autenticação. |

| Endereço do servidor proxy | String | N/A | Não | O endereço do servidor proxy a ser usado. |

| Nome de usuário do proxy | String | N/A | Não | O nome de usuário do proxy para autenticação. |

| Nome do campo do gerador de regras | String | alarmName | Não | Nome do campo usado no gerador de regras. O conector usa |

| Campo de produto do dispositivo secundário | String | N/A | Não | Nome do campo de produto substituto. |

| Formato de hora | String | %m/%d/%Y %H:%M:%S | Não | Formato de hora usado para ler o carimbo de data/hora fornecido no McAfee ESM. Se nada for fornecido ou um formato de hora inválido for informado, o conector não vai realizar a transformação. Para mais informações sobre esse parâmetro, consulte Trabalhar com os parâmetros "Fuso horário" e "Formato de hora". |

| Fuso horário | String | N/A | Não | Fuso horário do evento de origem. Esse parâmetro é necessário para transformar o carimbo de data/hora no formato que reflete o horário UTC+0. Esse parâmetro é ignorado se valores inválidos forem fornecidos no parâmetro Formato de hora ou se nada for fornecido. Para mais informações sobre esse parâmetro, consulte Trabalhar com os parâmetros "Fuso horário" e "Formato de hora". |

| Usar uma lista dinâmica como lista de bloqueio | Caixa de seleção | Desmarcado | Não | Se ativada, a lista dinâmica será usada como uma lista de bloqueio. |

| Verificar SSL | Caixa de seleção | Desmarcado | Não | Se ativada, verifica se o certificado SSL da conexão com o servidor do McAfee ESM é válido. |

Trabalhar com o parâmetro "Ingest 0 Source Event Alarms"

No McAfee ESM, é possível ter correlações com zero eventos, o que significa que o alerta do Google SecOps contém apenas um evento do Google SecOps com base nas informações de correlação. Não é recomendável ingerir correlações com zero eventos de origem, porque o contexto será perdido.

Se o parâmetro Ingerir 0 alarmes de eventos de origem estiver ativado, o conector vai ingerir todas as correlações no sistema do Google SecOps, mesmo que não haja eventos relacionados. Se esse parâmetro estiver desativado, o conector vai esperar até que pelo menos um evento de origem apareça no McAfee ESM. O tempo de espera é definido pelo parâmetro Período de padding.

O parâmetro Período de padding especifica o número de horas anteriores (o valor máximo é 6) em que o conector busca dados em cada iteração. Por exemplo, se o parâmetro Período de padding estiver definido como 2, o conector sempre vai buscar dados de duas horas atrás e começar a processar dados a partir desse momento. Logicamente, o Tempo de padding representa o número de horas que o conector espera para que o evento ocorra e possa ingerir os dados.

Há uma exceção para dois tipos de alarmes:

- Integridade do dispositivo

- Taxa de EPS excedida

Esses alarmes vêm da configuração padrão do McAfee ESM e nunca terão eventos relacionados a eles. O conector sempre os ingere, independente da configuração do parâmetro Ingerir 0 alarmes de eventos de origem.

Trabalhar com os parâmetros "Fuso horário" e "Formato de hora"

Às vezes, a hora e os fusos horários no nível do servidor do McAfee ESM podem ser configurados usando formatos diferentes. Isso pode criar alguns desafios porque, por exemplo, a API do McAfee ESM não retorna informações sobre o fuso horário. Por padrão, o conector trata o carimbo de data/hora da API como UTC. Isso pode afetar a hora nos alertas e eventos do Google SecOps, já que as configurações de localização são aplicadas.

Por exemplo, a API bruta retornou um carimbo de data/hora em UTC+8. O conector ingeriu o alarme, e a localização também foi definida como UTC+8. Nessa situação, o carimbo de data/hora do alerta do Google SecOps é do futuro.

Para superar esse desafio, use o parâmetro Fuso horário. Esse parâmetro

define requisitos para receber o carimbo de data/hora no formato UTC. Se o McAfee ESM retornar um carimbo de data/hora no formato UTC+8, defina o parâmetro do conector Fuso horário como -8.

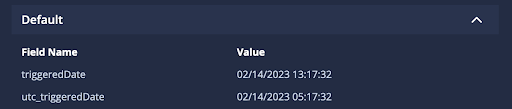

Nos eventos do Google SecOps, há três novas chaves adicionadas:

- as chaves

utc_firstTimeeutc_lastTimedo evento com base nos dados de evento de correlação/origem. - a chave

utc_triggeredDatedo evento com base nos dados do alarme.

Trabalhar com os parâmetros "Desativar estouro" e "Desativar estouro para nomes de alarmes"

Às vezes, o McAfee ESM pode ser muito ruidoso e criar muitos eventos de correlação. No Google SecOps, há um mecanismo de estouro para evitar a criação de muitos alertas em um curto período.

Esse mecanismo pode ser prejudicial se você acredita que todos os alarmes são significativos e precisam ser triados. Não recomendamos desativar o mecanismo de estouro. No entanto, se necessário, use os parâmetros Desativar estouro e Desativar estouro para nomes de alarmes.

A solução preferida é usar o parâmetro Disable Overflow For Alarm Names, que permite fornecer nomes de alarmes específicos que devem ignorar as regras de estouro em vez de desativar o estouro para todos os alarmes.

Conector de correlações do McAfeeESM

Descrição do conector

Extrai informações sobre correlações do McAfee ESM.

Uso do conector

Use o conector para ingerir correlações e eventos relacionados no Google SecOps. Nesse conector, um alerta do Google SecOps é representado por um evento de correlação.

Os eventos do Google SecOps são criados com base em dados dos seguintes objetos:

- Dados de eventos de correlação:a correlação é um evento de acionamento criado com base em regras de correlação.

- Dados de eventos de origem:eventos básicos que causaram uma correlação

Exemplo do evento do Google SecOps com base em dados de correlação ou evento de origem:

Cada evento do Google SecOps contém informações brutas da API, além de chaves adicionais que foram incluídas para facilitar o mapeamento. Para distinguir os diferentes tipos de eventos do Google SecOps, há uma chave data_type personalizada.

Essa chave pode conter os seguintes valores:

- Evento de correlação

- Evento de origem

Campos de tipo personalizado em eventos do Google SecOps

Os eventos de correlação/origem do McAfee ESM podem incluir campos personalizados que a representação bruta da API não é adequada para fins de mapeamento.

Exemplo dos dados brutos do tipo personalizado:

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

No evento do Google SecOps, os mesmos campos são representados da seguinte maneira:

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

Recomendamos usar marcadores de posição com a chave customTypeFields, já que os valores do marcador representam corretamente o campo personalizado. Os campos personalizados representados no nível acima podem conter informações enganosas. Se uma chave com o mesmo nome já existia antes da adição do campo personalizado, os dados da chave original serão usados, já que não é possível ter chaves duplicadas no arquivo JSON.

Configurar o conector no Google SecOps

Para instruções detalhadas sobre como configurar um conector no Google SecOps, consulte Configurar o conector.

Parâmetros do conector

Use os seguintes parâmetros para configurar o conector:

| Nome do parâmetro | Tipo | Valor padrão | Obrigatório | Descrição |

|---|---|---|---|---|

| Nome do campo do produto | String | data_type | Sim | Insira o nome do campo de origem para recuperar o nome do campo do produto. |

| Nome do campo do evento | String | sigId | Sim | Insira o nome do campo de origem para recuperar o nome do campo de evento. |

| Nome do campo de ambiente | String | srcZone | Não | Descreve o nome do campo em que o nome do ambiente é armazenado. Se o campo de ambiente não for encontrado, o ambiente será o padrão. |

| Padrão de regex do ambiente | String | :* | Não | Um padrão de regex a ser executado no valor encontrado no campo "Nome do campo de ambiente". O padrão é ".*" para capturar tudo e retornar o valor sem alterações. Usado para permitir que o usuário manipule o campo de ambiente usando a lógica de regex. Se o padrão de regex for nulo ou vazio, ou se o valor do ambiente for nulo, o resultado final será o ambiente padrão. |

| PythonProcessTimeout | String | 300 | Sim | Limite de tempo limite para o processo Python que executa o script atual. |

| Raiz da API | String | https://{ipaddress}/rs/ | Sim | A raiz da API da instância do McAfee ESM. Formato: https://{endereço IP}/rs/ |

| Nome de usuário | String | N/A | Não | Nome de usuário da conta do McAfee ESM. |

| Senha | Secret | N/A | Não | Senha da conta do McAfee ESM. |

| Versão do produto | String | N/A | Sim | Versão do McAfee ESM. Valores possíveis: 11.1, 11.2, 11.3, 11.4, 11.5. |

| Gravidade média mais baixa para buscar | Número inteiro | 0 | Não | A menor gravidade média que precisa ser usada para buscar correlações. Os valores possíveis estão no intervalo de 0 a 100. Se nada for especificado, o conector vai ingerir correlações com todos os tipos de gravidade. |

| Ingerir 0 correlações de eventos de origem | Caixa de seleção | Desmarcado | Não | Se ativado, o conector vai ingerir correlações com zero eventos de origem. Esse parâmetro pode afetar os valores dos parâmetros Nome do campo do produto, Nome do campo do evento e Nome do campo do gerador de regras. Se desativado, o conector aguarda o tempo especificado no parâmetro Tempo de padding. Para mais informações sobre esse parâmetro, consulte Trabalhar com o parâmetro "Ingest 0 Source Event Correlations". |

| Tempo de padding | Número inteiro | 1 | Não | O número de horas que o conector usa para padding. Esse parâmetro descreve por quanto tempo o conector vai esperar para ingerir a correlação com zero eventos de origem se o parâmetro "Ingerir correlações de eventos de origem zero" estiver desativado. O valor máximo do parâmetro: 6 horas. |

| Máximo de horas para trás | Número inteiro | 1 | Não | O número de horas desde quando buscar alarmes. |

| Máximo de correlações a serem buscadas | Número inteiro | 20 | Não | O número de alarmes a serem processados por iteração de conector. O valor padrão do parâmetro é 20. |

| Filtro de IPSIDs | N/A | Não | Lista separada por vírgulas de IPSIDs usada para buscar dados. Se nada for fornecido, o conector vai usar o IPSID padrão. |

|

| Filtro de SIGIDs | CSV | N/A | Não | Lista separada por vírgulas de IDs de assinatura usados durante a ingestão. Se nada for fornecido, o conector vai ingerir correlações de todas as regras. |

| Usar uma lista dinâmica como lista de bloqueio | Caixa de seleção | Desmarcado | Não | Se ativada, a lista dinâmica será usada como uma lista de bloqueio. |

| Formato de hora | String | %m/%d/%Y %H:%M:%S | Não | Formato de hora usado para ler o carimbo de data/hora fornecido no McAfee ESM. Se nada for fornecido ou um formato de hora inválido for informado, o conector não vai realizar a transformação. Para mais informações sobre esse parâmetro, consulte Trabalhar com os parâmetros "Fuso horário" e "Formato de hora". |

| Fuso horário | String | N/A | Não | Fuso horário do evento de origem. Esse parâmetro é necessário para transformar o carimbo de data/hora no formato que reflete o horário UTC+0. Esse parâmetro é ignorado se valores inválidos forem fornecidos no parâmetro Formato de hora ou se nada for fornecido. Para mais informações sobre esse parâmetro, consulte Trabalhar com os parâmetros "Fuso horário" e "Formato de hora". |

| Nome do campo do gerador de regras | String | app | Não | Nome do campo usado no gerador de regras. A ação usa |

| Campo de produto do dispositivo secundário | String | N/A | Não | Nome do campo de produto substituto. |

| Desativar o estouro | Caixa de seleção | Desmarcado | Não | Se ativado, o conector desativa o mecanismo de estouro. Para mais informações sobre esse parâmetro, consulte Trabalhar com os parâmetros "Desativar estouro" e "Desativar estouro para SigIDs". |

| Desativar o estouro para SigIDs | CSV | N/A | Não | Uma lista separada por vírgulas de IDs de assinatura para os quais o conector ignora o estouro. Esse parâmetro exige que a opção Desativar estouro esteja ativada. Para mais informações sobre esse parâmetro, consulte Trabalhar com os parâmetros "Desativar estouro" e "Desativar estouro para SigIDs". |

| Verificar SSL | Caixa de seleção | Desmarcado | Sim | Se ativada, verifica se o certificado SSL da conexão com o servidor do McAfee ESM é válido. |

| Endereço do servidor proxy | String | N/A | Não | O endereço do servidor proxy a ser usado. |

| Nome de usuário do proxy | String | N/A | Não | O nome de usuário do proxy para autenticação. |

| Senha do proxy | Senha | N/A | Não | A senha do proxy para autenticação. |

Trabalhar com o parâmetro "Ingest 0 Source Event Correlations"

No McAfee ESM, é possível ter correlações com zero eventos, o que significa que o alerta do Google SecOps contém apenas um evento do Google SecOps com base nas informações de correlação. Não é recomendável ingerir correlações com zero eventos de origem, porque o contexto será perdido.

Se o parâmetro Ingerir 0 correlações de eventos de origem estiver ativado, o conector vai ingerir todas as correlações no sistema do Google SecOps, mesmo que não haja eventos relacionados. Se esse parâmetro estiver desativado, o conector vai esperar até que pelo menos um evento de origem apareça no McAfee ESM. O tempo de espera é definido pelo parâmetro Período de padding.

O parâmetro Período de padding especifica o número de horas anteriores (o valor máximo é 6) em que o conector busca dados em cada iteração. Por exemplo, se o parâmetro Período de padding estiver definido como 2, o conector sempre vai buscar dados de duas horas atrás e começar a processar dados a partir desse momento. Logicamente, o tempo de padding representa o número de horas que o conector espera para que o evento ocorra e possa ser ingerido.

Trabalhar com os parâmetros "Fuso horário" e "Formato de hora"

Às vezes, a hora e os fusos horários no nível do servidor do McAfee ESM podem ser configurados usando formatos diferentes. Isso pode criar alguns desafios porque, por exemplo, a API do McAfee ESM não retorna informações sobre o fuso horário. Por padrão, o conector trata o carimbo de data/hora da API como UTC. Isso pode afetar a hora nos alertas e eventos do Google SecOps, já que as configurações de localização são aplicadas.

Por exemplo, a API bruta retornou um carimbo de data/hora em UTC+8. O conector ingeriu o alarme, e a localização também foi definida como UTC+8. Nessa situação, o carimbo de data/hora do alerta do Google SecOps é do futuro.

Para superar esse desafio, use o parâmetro Fuso horário. Esse parâmetro

define requisitos para receber o carimbo de data/hora no formato UTC. Se o McAfee ESM retornar um carimbo de data/hora no formato UTC+8, defina o parâmetro do conector Fuso horário como -8.

Nos eventos do Google SecOps, há duas novas chaves adicionadas: utc_firstTime e tc_lastTime para o evento com base nos dados de evento de correlação/origem.

Trabalhar com os parâmetros "Desativar estouro" e "Desativar estouro para SigIDs"

Às vezes, o McAfee ESM pode ser muito ruidoso e criar muitos eventos de correlação. No Google SecOps, há um mecanismo de estouro para evitar a criação de muitos alertas em um curto período.

Esse mecanismo pode ser prejudicial se você acredita que todos os alarmes são significativos e precisam ser triados. Não recomendamos desativar o mecanismo de estouro. No entanto, se necessário, use os parâmetros Desativar estouro e Desativar estouro para SigIDs para essa finalidade.

A solução recomendada é usar o parâmetro Disable Overflow For SigIDs, porque ele permite fornecer IDs de assinatura específicos que devem ignorar as regras de estouro em vez de desativar o estouro para todas as correlações.

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.