McAfee ESM

Versione integrazione: 41.0

Casi d'uso dell'integrazione

- Importa allarmi o correlazioni in Google Security Operations

- L'integrazione ti consente di importare informazioni da McAfee ESM in Google SecOps. In particolare, per importare allarmi e correlazioni che in seguito possono essere esaminati nella piattaforma SOAR. Ciò può essere ottenuto con McAfee ESM Connector per l'importazione degli avvisi e McAfee ESM Correlations Connector per l'importazione delle correlazioni.

- Visualizza in dettaglio per ottenere maggiori informazioni sul contesto dell'incidente di sicurezza

- L'integrazione supporta più azioni che ti consentono di eseguire query personalizzate (Recupera eventi simili, Invia query avanzata, Invia query a ESM, Invia query entità a ESM) e recuperare informazioni sugli eventi. Esiste anche l'azione Ottieni eventi simili, che esegue query sugli eventi correlati agli indirizzi IP, ai nomi host e agli utenti nell'avviso di Google SecOps.

- Monitorare gli IOC con le watchlist

- L'integrazione supporta l'aggiunta e la rimozione di elementi dagli elenchi di titoli. In questo modo puoi aggiornare costantemente un elenco di controllo con hash o indirizzi IP sospetti.

Rete

Accesso API da Google SecOps a McAfee ESM: consenti il traffico sulla porta 443 (HTTPS) (o come configurato nel tuo ambiente).

Gestione sessione

McAfee ESM ha un parametro globale che limita il numero di sessioni per utente.

In Google SecOps esiste un meccanismo completo per la gestione delle sessioni, in modo che l'integrazione utilizzi la stessa sessione in tutta l'integrazione. I valori della sessione

vengono archiviati in forma criptata nelle voci

McAfee_ESM_Action_Sessions_*.json e McAffee_ESM_Connector_Sessions_*.json del database.

Consigli:

- Avere un utente per le azioni e uno per i connettori.

- Per ogni utente devono essere disponibili almeno due sessioni.

Questi consigli sono necessari per la stabilità dell'integrazione.

Compatibilità dell'integrazione

| Nome del prodotto | Versione | Deployment | Note |

|---|---|---|---|

| McAfee ESM | 11.1-11.5 | On-premise | L'integrazione è stata testata con le versioni del prodotto 11.1-11.5 e l'API utilizzata nell'integrazione non è stata modificata. Se l'API non è stata aggiornata nelle versioni più recenti, l'integrazione continuerà a funzionare. |

Configura l'integrazione di McAfeeESM in Google SecOps

Per istruzioni dettagliate su come configurare un'integrazione in Google SecOps, vedi Configurare le integrazioni.

Parametri di configurazione dell'integrazione

Utilizza i seguenti parametri per configurare l'integrazione:

| Nome parametro | Tipo | Valore predefinito | Obbligatorio | Descrizione |

|---|---|---|---|---|

| Root API | Sring | https://{ip}/rs/ | Sì | La radice dell'API per l'istanza. |

| Nome utente | Stringa | N/D | Sì | Nome utente dell'istanza. |

| Password | Password | N/D | Sì | Password per l'istanza. |

| Versione del prodotto | Stringa | 11.5 | Sì | Versione del prodotto. Valori possibili: 11.1-11.5 |

| Verifica SSL | Casella di controllo | Selezionata | Sì | Se abilitata, verifica che il certificato SSL per la connessione al server McAfee ESM sia valido. |

Azioni

Aggiungere valori alla lista di titoli

Descrizione azione

Aggiungi valori a un elenco di controllo in McAfee ESM.

Utilizzo delle azioni

Utilizza questa azione per aggiornare la watchlist con nuovi valori. Ad esempio, se hai una watchlist per gli hash dannosi, puoi utilizzare questa azione per mantenerla aggiornata.

Parametri di configurazione dell'azione

Utilizza i seguenti parametri per configurare l'azione:

| Nome parametro | Tipo | Valore predefinito | Obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome lista di titoli | Stringa | N/D | Sì | Specifica il nome della watchlist da aggiornare. |

| Valori da aggiungere | CSV | N/D | Sì | Specifica un elenco di valori separati da virgole da aggiungere a una watchlist. |

Ambito dell'entità azione

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni del valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

N/A

Bacheca casi

| Tipo di risultato | Valore/Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: Se viene segnalato il codice di stato 200 (is_success=true): "Valore aggiunto correttamente alla watchlist". L'azione deve non riuscire e interrompere l'esecuzione di un playbook: Se viene segnalato un errore irreversibile, ad esempio credenziali errate o nessuna connessione al server: "Errore durante l'esecuzione dell'azione "Aggiungi valori alla watchlist". Motivo: {0}".format(error.Stacktrace) Se nella risposta vengono segnalati errori: "Errore durante l'esecuzione dell'azione "Aggiungi valori alla watchlist". Motivo: {message}. |

Generale |

Recupera eventi simili

Descrizione azione

Recupera gli eventi correlati alle entità in McAfee ESM. Entità supportate: nome host, indirizzo IP, utente.

Parametri di configurazione dell'azione

Utilizza i seguenti parametri per configurare l'azione:

| Nome parametro | Tipo | Valore predefinito | Obbligatorio | Descrizione |

|---|---|---|---|---|

| Ore indietro | Stringa | 1 | Sì | Specifica il numero di ore indietro da cui iniziare la ricerca. |

| ID IPS | Stringa | 144115188075855872/8 | No | Specifica l'IP SID per la ricerca. |

| Limite risultati | Stringa | 50 | No | Specifica il numero di risultati da restituire. Il valore massimo del parametro: 200 per entità. |

Ambito dell'entità azione

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Nome host

- Utente

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni del valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

[

{

"EntityResult":

[{

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383521",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:18:10",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}, {

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383519",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:16:16",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}],

"Entity": "1.1.1.1"

}

]

Arricchimento delle entità

| Nome del campo di arricchimento | Logica - Quando applicarla |

|---|---|

| Alert.DstPort | Restituisce se esiste nel risultato JSON |

| Rule.msg | Restituisce se esiste nel risultato JSON |

| Alert.IPSIDAlertID | Restituisce se esiste nel risultato JSON |

| Alert.SrcIP | Restituisce se esiste nel risultato JSON |

| Alert.LastTime | Restituisce se esiste nel risultato JSON |

| Alert.Protocol | Restituisce se esiste nel risultato JSON |

| Alert.SrcPort | Restituisce se esiste nel risultato JSON |

| Alert.DstIP | Restituisce se esiste nel risultato JSON |

Bacheca casi

| Tipo di risultato | Valore/Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: Se viene segnalato il codice di stato 200 per un'entità (is_success=true): "Successfully retrieved events for the following entities in McAfee ESM: {entities}" (Eventi recuperati correttamente per le seguenti entità in McAfee ESM: {entities}) Se non sono presenti dati per un'entità (is_success=true): "L'azione non è riuscita a recuperare gli eventi per le seguenti entità in McAfee ESM: {entities}." Se non sono presenti dati per tutte le entità (is_success=false): "Non sono stati trovati eventi per le entità fornite in McAfee ESM." Messaggio asincrono: "In attesa del completamento della query per {pending entities}." L'azione deve non riuscire e interrompere l'esecuzione di un playbook: Se viene segnalato un errore critico: "Errore durante l'esecuzione dell'azione "Recupera eventi simili". Motivo: {0}".format(error.Stacktrace) Se l'azione è scaduta: "Error executing action "Get Similar Events". Motivo: l'azione ha avviato la query, ma si è verificato un timeout durante il recupero dei dati. Aumenta il timeout nell'IDE e riprova." |

Generale |

| Tabella Bacheca casi | Tutti i campi della risposta. | Entità |

Dindin

Descrizione azione

Verifica la connettività a McAfee ESM con i parametri forniti nella pagina di configurazione dell'integrazione nella scheda Google Security Operations Marketplace.

Parametri di configurazione dell'azione

Questa azione non ha parametri di input obbligatori.

Ambito dell'entità azione

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni del valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

N/A

Bacheca casi

| Tipo di risultato | Valore/Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: Se l'operazione va a buon fine: "Connessione al server McAfee ESM riuscita con i parametri di connessione forniti." L'azione deve non riuscire e interrompere l'esecuzione di un playbook: Se l'operazione non va a buon fine: "Impossibile connettersi al server McAfee ESM. Error is {0}".format(exception.stacktrace) |

Generale |

Rimuovi valori dalla lista di titoli

Descrizione azione

Rimuovi valori da una watchlist in McAfee ESM.

Utilizzo delle azioni

Utilizza questa azione per rimuovere determinati valori dalla lista di titoli. Ad esempio, se hai una watchlist per gli hash dannosi e hai scoperto che uno degli hash è benigno, puoi rimuoverlo dalla watchlist.

Parametri di configurazione dell'azione

Utilizza i seguenti parametri per configurare l'azione:

| Nome parametro | Tipo | Valore predefinito | Obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome lista di titoli | Stringa | N/D | Sì | Specifica il nome della watchlist da aggiornare. |

| Valori da rimuovere | CSV | N/D | Sì | Specifica un elenco separato da virgole di valori da rimuovere da una watchlist. |

Ambito dell'entità azione

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni del valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

N/A

Bacheca casi

| Tipo di risultato | Valore/Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: Se viene segnalato il codice di stato 200 (is_success=true): "Valore aggiunto correttamente alla watchlist". L'azione deve non riuscire e interrompere l'esecuzione di un playbook: Se viene segnalato un errore irreversibile, ad esempio credenziali errate o nessuna connessione al server: "Errore durante l'esecuzione dell'azione "Rimuovi valori dalla watchlist". Motivo: {0}".format(error.Stacktrace) Se nella risposta vengono segnalati errori: "Errore durante l'esecuzione dell'azione "Rimuovi valori dalla watchlist". Motivo: {message}." | Generale |

Inviare una query avanzata a ESM

Descrizione azione

Invia una query avanzata a ESM.

Utilizzo delle azioni

Si tratta di un'azione avanzata che ti offre la massima flessibilità per eseguire qualsiasi query in McAfee ESM. Questa azione accetta come input il payload completo della query. L'azione restituisce un massimo di 200 record indipendentemente da ciò che viene fornito nel payload.

Parametri di configurazione dell'azione

Utilizza i seguenti parametri per configurare l'azione:

| Nome parametro | Tipo | Valore predefinito | Obbligatorio | Descrizione |

|---|---|---|---|---|

| Payload della query | Stringa | N/D | Sì | Specifica l'oggetto JSON da eseguire. L'azione restituisce un massimo di 200 risultati. |

Crea un payload della query

Per creare un payload di query, completa i seguenti passaggi:

- Accedi alla UI di McAfee ESM e apri Strumenti per sviluppatori nel browser.

- Vai alla scheda Rete.

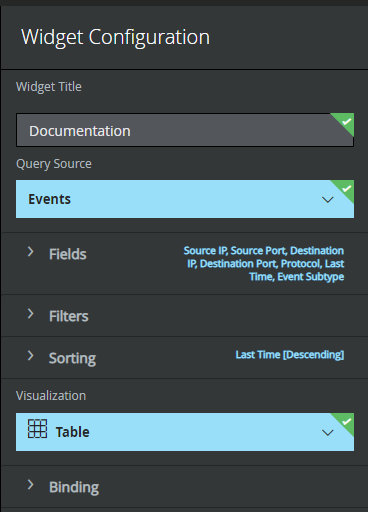

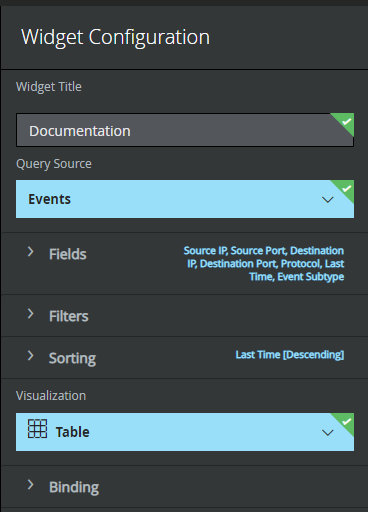

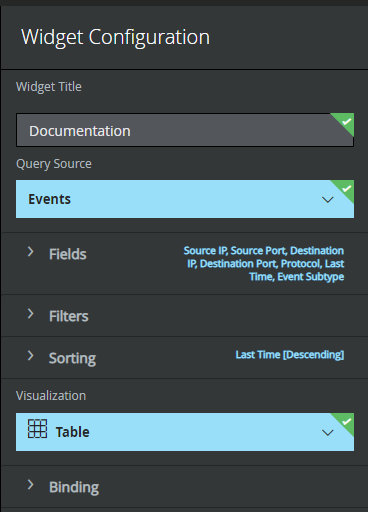

- Fai clic su Aggiungi scheda e aggiungi una nuova visualizzazione.

- Fai clic su Aggiungi widget.

Nella finestra di dialogo Configurazione widget, inserisci il titolo del widget e seleziona la query che vuoi eseguire.

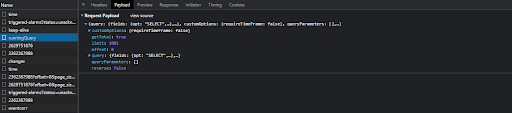

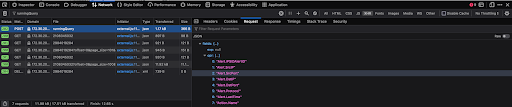

In Strumenti per sviluppatori, vedrai la richiesta API

runningQuery.Vai alla scheda Payload e fai clic su Visualizza origine.

Copia il payload e incollalo nel campo del parametro Payload query.

Ambito dell'entità azione

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni del valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

[

{

"Rule.msg": "* Latest Kubernetes 1.18 beta is now available for your laptop, NUC, cloud",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Message of the Day...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Message of the Day.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "https://xxxxxxxx.run/",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "* Multipass 1.1 adds proxy support for developers behind enterprise",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "sudo snap install microk8s --channel=1.18/beta --classic",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Daily apt upgrade and clean activities...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Daily apt upgrade and clean activities.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "firewalls. Rapid prototyping for cloud operations just got easier.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "instance or Raspberry Pi, with automatic updates to the final GA release.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center : Telmetry Posting",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Send Password Expiry Notification",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center: Telemetry Notifier to Collect Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "8198-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "1003-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Time Provider NtpClient is Currently Receiving Valid Time Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Time service now synchronizing system time",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "autorefresh.go:397: auto-refresh: all snaps are up-to-date",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "storehelpers.go:436: cannot refresh: snap has no updates available: \\\"amazon-ssm-agent\\\", \\\"core\\\"",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Windows Security Center Service could not start Windows Defender",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "A user's local group membership was enumerated",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2","Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The System Time Has Changed",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The system time was changed.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "User Logon",

"COUNT(*)": "4",

"SUM(Alert.EventCount)": "4",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16384-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16394-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session opened",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session closed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux cron Scheduled Command Executed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "DHCPACK of xx.x.x.xxx from xx.x.x.x",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux dhclient Renewal",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux DHCP Client Request",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special Privileges Assigned",

"COUNT(*)": "28",

"SUM(Alert.EventCount)": "28",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special privileges assigned to new logon.",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "An account was successfully logged on",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Endpoint Security Firewall Property Translator",

"COUNT(*)": "40",

"SUM(Alert.EventCount)": "40",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Retrieve broker health information",

"COUNT(*)": "41",

"SUM(Alert.EventCount)": "41",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "5379-microsoft-windows-security-auditing",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "90",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Returns a list of DXL Registered Services",

"COUNT(*)": "43",

"SUM(Alert.EventCount)": "164",

"Alert.DSIDSigID": "12345-2223334445"

}

]

Bacheca casi

Se l'azione ha raggiunto il timeout: "Errore durante l'esecuzione dell'azione "Invia query avanzata a ESM". Motivo: l'azione ha avviato la query, ma si è verificato un timeout durante il recupero dei dati. Aumenta il timeout nell'IDE e riprova."

| Tipo di risultato | Valore/Descrizione | Testo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: Se il codice di stato 200 (is_success=true): "Successfully retrieved data for the provided query in McAfee ESM." (Dati recuperati correttamente per la query fornita in McAfee ESM.) Se non sono presenti dati per un'entità (is_success=true): "Nessun dato trovato per la query fornita in McAfee ESM." Messaggio asincrono: "Attendi il completamento della query…" L'azione deve non riuscire e interrompere l'esecuzione di un playbook: Se viene segnalato un errore critico: "Errore durante l'esecuzione dell'azione "Invia query avanzata a ESM". Motivo: {0}".format(error.Stacktrace) Se viene segnalato il codice di stato 400 o 500:"Errore durante l'esecuzione dell'azione "Invia query avanzata a ESM". Motivo: {0}";.format(response) |

Generale |

| Tabella Bacheca casi | Tutti i campi della risposta. | Generale |

Invia query a ESM

Descrizione azione

Invia una query a ESM.

Utilizzo delle azioni

Utilizza questa azione per eseguire ulteriori approfondimenti sull'avviso di Google SecOps. Puoi recuperare eventi, asset e informazioni sul flusso.

Parametri di configurazione dell'azione

Utilizza i seguenti parametri per configurare l'azione:

| Nome parametro | Tipo | Valore predefinito | Obbligatorio | Descrizione |

|---|---|---|---|---|

| Intervallo di tempo | Elenco a discesa | LAST_24_HOURS Valori possibili:

|

Sì | Specifica un periodo di tempo per i risultati. Se è selezionato |

| Ora di inizio | Stringa | N/D | No | Specifica l'ora di inizio per i risultati. Questo parametro è obbligatorio se Formato: ISO 8601 |

| Ora di fine | Stringa | N/D | No | Specifica l'ora di fine per i risultati. Formato: ISO 8601. Se non viene fornito nulla e |

| Nome del campo filtro | Stringa | N/D | Sì | Specifica il nome del campo che verrà utilizzato per il filtro. |

| Operatore di filtro | Elenco a discesa | EQUALS Valori possibili:

| Sì | Specifica l'operatore da utilizzare nel filtro. |

| Filtra valori | Stringa | N/D | Sì | Specifica un elenco di valori separati da virgole che verranno utilizzati nel filtro. |

| Campi da recuperare | CSV | N/D | No | Specifica un elenco separato da virgole dei campi da restituire. Se non viene fornito nulla, l'azione utilizza i campi predefiniti. |

| Campo di ordinamento | Stringa | N/D | No | Specifica quale parametro deve essere utilizzato per l'ordinamento. Questo parametro prevede il campo nel formato {table}.{key name}. Se il parametro viene fornito in un altro formato, l'azione lo ignorerà. Esempio: Alert.LastTime |

| Ordinamento | Elenco a discesa | CRESC Valori possibili:

|

No | Specifica l'ordine di ordinamento. |

| Tipo di query | Elenco a discesa | EVENTO Valori possibili:

|

Sì | Specifica cosa deve essere interrogato. |

| Numero massimo di risultati da restituire | Numero intero | 50 | Sì | Specifica il numero di risultati da restituire. Il valore predefinito del parametro: 50. Il valore massimo del parametro: 200. |

Utilizzare il parametro Intervallo di tempo

Il parametro Intervallo di tempo specifica il periodo di tempo da utilizzare durante l'esecuzione della query. L'azione supporta molti valori predefiniti che puoi selezionare. Puoi anche impostare un intervallo di tempo personalizzato.

Per impostare l'intervallo di tempo personalizzato, devi impostare il parametro Time Range su

Custom e fornire un valore ISO 8601 per il parametro Start Time. Per

impostazione predefinita, il parametro Ora di fine punta all'ora corrente.

Specifica i campi per i parametri Nome campo filtro, Campi da recuperare e Campo di ordinamento

Per specificare i campi per i parametri Filtro Nome campo, Campi da recuperare e Ordina campo, completa i seguenti passaggi:

- Accedi alla UI di McAfee ESM e apri Strumenti per sviluppatori nel browser.

Vai alla scheda Rete.

Fai clic su Aggiungi scheda e aggiungi una nuova visualizzazione.

Fai clic su Aggiungi widget.

Nella finestra di dialogo Configurazione widget:

- Nella sezione Campi, seleziona tutti i campi che ti interessano.

- inserisci un titolo personalizzato e imposta Origine query su

Events. Per gli asset, selezionaAssetse per i flussi, selezionaFlows.

Dopo aver selezionato tutti i campi necessari, fai clic su Crea.

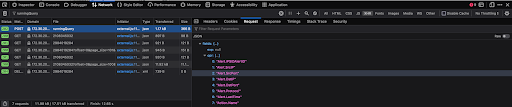

In Strumenti per sviluppatori, vedrai la richiesta

runningQuery. Visualizza i dettagli di questa richiesta e vai alla sezione Richiesta. Vedrai un elenco di tutti i nomi API per i campi che hai fornito.

Problemi noti

- L'API McAfee ESM utilizzata dall'azione per inviare query

(

qryExecuteDetail) ha comportamenti imprevisti in scenari in cui una chiave di tipo non supportato (chiavi FLOAT) viene utilizzata con gli operatoriGREATER_OR_EQUALS_THANoLESS_OR_EQUALS_THAN. Convalida i tipi di campi utilizzati. - È stato osservato che alcune combinazioni di chiavi non restituiscono risultati anche se il filtro non ha restituito un errore dell'API McAfee.

Ambito dell'entità azione

Questa azione viene eseguita su tutte le entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni del valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

Bacheca casi

Se l'azione ha raggiunto il timeout: "Errore durante l'esecuzione dell'azione "Invia query a ESM". Motivo: l'azione ha avviato la query, ma si è verificato un timeout durante il recupero dei dati. Aumenta il timeout nell'IDE e riprova."

| Tipo di risultato | Valore/Descrizione | Testo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: Se il codice di stato 200 (is_success=true): "Successfully retrieved data for the provided query in McAfee ESM." (Dati recuperati correttamente per la query fornita in McAfee ESM.) Se non sono presenti dati per un'entità (is_success=true): "Nessun dato trovato per la query fornita in McAfee ESM." Messaggio asincrono: "Attendi il completamento della query…" L'azione deve non riuscire e interrompere l'esecuzione di un playbook: Se viene segnalato un errore critico: "Errore durante l'esecuzione dell'azione "Invia query a ESM". Motivo: {0}".format(error.Stacktrace) Se viene segnalato il codice di stato 400 o 500: "Errore durante l'esecuzione dell'azione "Invia query a ESM". Motivo: {0}".format(response) |

Generale |

| Tabella Bacheca casi | Tutti i campi della risposta. | Generale |

Inviare una query di entità a ESM

Descrizione azione

Invia una query a ESM in base alle entità. Entità supportate: indirizzo IP, nome host.

Utilizzo delle azioni

Utilizza questa azione per eseguire ulteriori approfondimenti sull'avviso di Google SecOps relativo alle entità. Puoi recuperare informazioni su eventi, asset e flussi. A differenza dell'azione Invia query a ESM, questa azione aggiunge anche un filtro per entità come parte della query.

Parametri di configurazione dell'azione

Utilizza i seguenti parametri per configurare l'azione:

| Nome parametro | Tipo | Valore predefinito | Obbligatorio | Descrizione | |

|---|---|---|---|---|---|

| Chiave entità indirizzo IP | Stringa | Alert.SrcIP | Sì | Specifica la chiave che verrà utilizzata con l'entità Indirizzo IP durante il filtraggio. Se viene fornita una chiave non valida, l'azione restituisce comunque risultati, ma sono imprevisti. |

|

| Chiave entità nome host | Stringa | N/D | Sì | Specifica la chiave utilizzata con l'entità Nome host durante il filtraggio. Se viene fornita una chiave non valida, l'azione restituisce comunque risultati, ma sono imprevisti. |

|

| Intervallo di tempo | Elenco a discesa | LAST_HOUR Valori possibili:

|

Sì | Specifica un periodo di tempo per i risultati. Se è selezionato Custom, devi fornire anche il parametro Ora di inizio. |

|

| Ora di inizio | Stringa | N/D | No | Specifica l'ora di inizio per i risultati. Questo parametro è obbligatorio se Formato: ISO 8601 |

|

| Ora di fine | Stringa | N/D | No | Specifica l'ora di fine per i risultati. Formato: ISO 8601. Se non viene fornito nulla e |

|

| Nome del campo filtro | Stringa | N/D | Sì | Specifica il nome del campo che verrà utilizzato per il filtro. | |

| Operatore di filtro | Elenco a discesa | EQUALS Valori possibili:

| Sì | Specifica l'operatore da utilizzare nel filtro. | |

| Filtra valori | Stringa | N/D | Sì | Specifica un elenco di valori separati da virgole che verranno utilizzati nel filtro. | |

| Campi da recuperare | CSV | N/D | No | Specifica un elenco separato da virgole dei campi da restituire. Se non viene fornito nulla, l'azione utilizza i campi predefiniti. |

|

| Campo di ordinamento | Stringa | N/D | No | Specifica quale parametro deve essere utilizzato per l'ordinamento. Questo parametro prevede il campo nel formato {table}.{key name}. Se il parametro viene fornito in un altro formato, l'azione lo ignorerà. Esempio: Alert.LastTime |

|

| Ordinamento | Elenco a discesa | CRESC Valori possibili:

|

No | Specifica l'ordine di ordinamento. | |

| Numero massimo di risultati da restituire | Numero intero | 50 | Sì | Specifica il numero di risultati da restituire. Il valore predefinito del parametro: 50. Il valore massimo del parametro: 200. |

Utilizzare il parametro Intervallo di tempo

Il parametro Intervallo di tempo specifica il periodo di tempo da utilizzare durante l'esecuzione della query. L'azione supporta molti valori predefiniti che puoi selezionare. Puoi anche impostare un intervallo di tempo personalizzato.

Per impostare l'intervallo di tempo personalizzato, devi impostare il parametro Time Range su

Custom e fornire un valore ISO 8601 per il parametro Start Time. Per

impostazione predefinita, il parametro Ora di fine punta all'ora corrente.

Specifica i campi per i parametri Nome campo filtro, Campi da recuperare e Campo di ordinamento

Per specificare i campi per i parametri Nome campo filtro, Campi da recuperare e Campo di ordinamento, completa i seguenti passaggi:

- Accedi alla UI di McAfee ESM e apri Strumenti per sviluppatori nel browser.

Vai alla scheda Rete.

Fai clic su Aggiungi scheda e aggiungi una nuova visualizzazione.

Fai clic su Aggiungi widget.

Nella finestra di dialogo Configurazione widget:

- Nella sezione Campi, seleziona tutti i campi che ti interessano.

- inserisci un titolo personalizzato e imposta Origine query su

Events. Per gli asset, selezionaAssetse per i flussi, selezionaFlows.

Dopo aver selezionato tutti i campi necessari, fai clic su Crea.

In Strumenti per sviluppatori, vedrai la richiesta

runningQuery. Visualizza i dettagli di questa richiesta e vai alla sezione Richiesta. Vedrai un elenco di tutti i nomi API per i campi che hai fornito.

Utilizzare i parametri Chiave entità indirizzo IP e Chiave entità nome host

I parametri IP Address Entity Key e Hostname Entity Key definiscono la chiave utilizzata nel filtro. Ad esempio, se il parametro Chiave entità indirizzo IP è impostato su Alert.SrcIP, l'azione crea un filtro per gli indirizzi IP utilizzando la chiave Alert.SrcIP. A seconda del caso d'uso, puoi modificare la chiave utilizzata.

Problemi noti

- L'API McAfee ESM utilizzata dall'azione per inviare query

(

qryExecuteDetail) ha comportamenti imprevisti in scenari in cui una chiave di tipo non supportato (chiavi FLOAT) viene utilizzata con gli operatoriGREATER_OR_EQUALS_THANoLESS_OR_EQUALS_THAN. Convalida i tipi di campi utilizzati. - È stato osservato che alcune combinazioni di chiavi non restituiscono risultati anche se il filtro non ha restituito un errore dell'API McAfee.

Ambito dell'entità azione

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Nome host

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni del valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

Bacheca casi

| Tipo di risultato | Valore / Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: Se viene segnalato il codice di stato 200 (is_success=true): "Successfully retrieved data for the following entities in McAfee ESM: {entity.identifier}" (Dati recuperati correttamente per le seguenti entità in McAfee ESM: {entity.identifier}) Se non sono presenti dati per tutte le entità: "Non sono stati trovati dati in McAfee ESM per le seguenti entità: {entity.id}." Se viene segnalato il codice di stato 400 o 500 per un'entità specifica: "Le query non sono state eseguite in McAfee ESM per le seguenti entità: {entity.id}. Controlla la configurazione." Se non sono presenti dati per tutte le entità (is_success=true): "Non sono stati trovati dati per le entità fornite in McAfee ESM" Messaggio asincrono: "In attesa del completamento dell'elaborazione dell'entità…"

L'azione deve non riuscire e interrompere l'esecuzione di un playbook: Se viene segnalato un errore critico: "Errore durante l'esecuzione dell'azione "Invia query entità a ESM". Motivo: {0}''.format(error.Stacktrace)." Se per tutte le entità viene segnalato il codice di stato 400 o 500: "Errore durante l'esecuzione dell'azione "Invia query entità a ESM". Motivo: {response}' Se l'azione ha raggiunto il timeout: "Errore durante l'esecuzione dell'azione "Invia query entità a ESM". Motivo: l'azione ha avviato la query, ma si è verificato un timeout durante il recupero dei dati per le seguenti entità: {entity.identifier}. Aumenta il timeout nell'IDE e riprova. Nota: se riprovi l'azione, verrà inviato un altro messaggio." |

Generale |

| Tabella Bacheca casi | Tutti i campi della risposta. | Entità |

Connettori

Upgrade dei connettori - versione di integrazione: 34.0

I connettori sono stati rinnovati nella versione di integrazione 34.0. Sono stati ottimizzati per essere meno soggetti a bug e più facili da gestire. Sono state aggiunte anche nuove funzionalità.

Se vuoi eseguire l'upgrade del connettore alla versione 34.0, ti consigliamo di familiarizzare prima con i parametri di configurazione del connettore. L'upgrade del connettore non influisce sui playbook.

McAfeeESM Connector

Descrizione del connettore

Recupera informazioni sugli avvisi da McAfee ESM.

Utilizzo del connettore

Utilizza il connettore per importare correlazioni ed eventi correlati in Google SecOps. In questo connettore, un avviso di Google SecOps è rappresentato da un evento di correlazione.

Gli eventi Google SecOps vengono creati in base ai dati dei seguenti oggetti:

- Dati sveglia

- Dati sugli eventi di correlazione:la correlazione è un evento trigger creato da regole di correlazione

- Dati evento origine:eventi di base che hanno causato una correlazione o un avviso

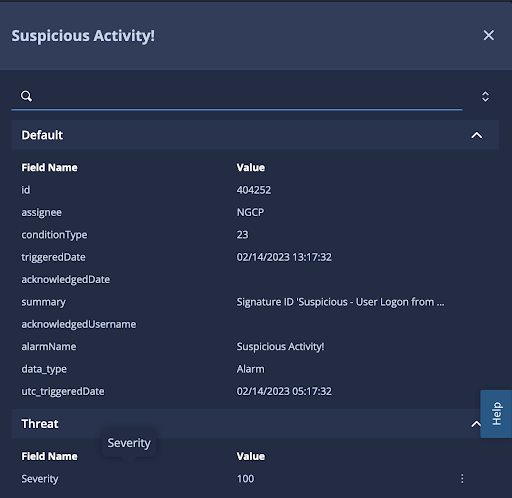

Esempio dell'evento Google SecOps basato sui dati degli allarmi:

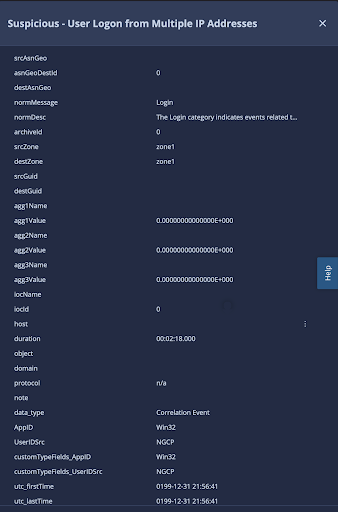

Esempio dell'evento Google SecOps basato sui dati di correlazione o sull'evento di origine:

Ogni evento Google SecOps contiene informazioni non elaborate dell'API insieme a

chiavi aggiuntive che sono state aggiunte per semplificare la mappatura. Per distinguere i diversi tipi di eventi Google SecOps, esiste una chiave data_type personalizzata.

Questa chiave può contenere i seguenti valori:

- Allarme

- Evento di correlazione

- Evento di origine

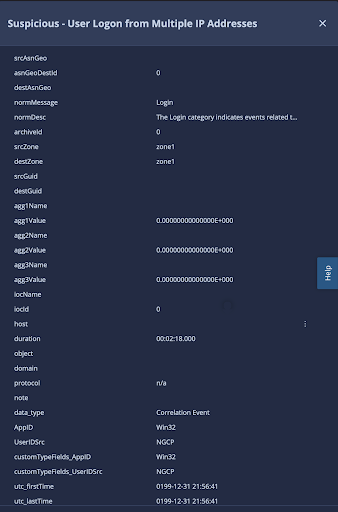

Campi di tipo personalizzato negli eventi Google SecOps

Gli eventi di correlazione/origine McAfee ESM possono includere campi personalizzati per i quali la rappresentazione API raw non è adatta per scopi di mappatura.

Esempio di dati di tipo personalizzato non elaborati:

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

Nell'evento Google SecOps, gli stessi campi sono rappresentati nel seguente modo:

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

Ti consigliamo di utilizzare i segnaposto con la chiave customTypeFields, in quanto

i valori segnaposto rappresentano correttamente il campo personalizzato. I campi personalizzati

rappresentati al livello superiore potrebbero contenere informazioni fuorvianti. Se una chiave

con lo stesso nome esisteva prima dell'aggiunta del campo personalizzato, i dati

della chiave originale vengono utilizzati perché non è possibile avere chiavi duplicate nel file JSON.

Configura il connettore in Google SecOps

Per istruzioni dettagliate su come configurare un connettore in Google SecOps, vedi Configurazione del connettore.

Parametri di configurazione del connettore

Utilizza i seguenti parametri per configurare il connettore:

| Nome parametro | Tipo | Valore predefinito | Obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome campo prodotto | Stringa | data_type | Sì | Il nome del campo utilizzato per determinare il prodotto del dispositivo. |

| Nome campo evento | Stringa | alarmName | Sì | Il nome del campo utilizzato per determinare il nome dell'evento (sottotipo). |

| Root API | Stringa | https://{ipaddress}/rs/ | Sì | La radice dell'API dell'istanza di McAfee ESM. Formato: https://{ip address}/rs/ |

| Password | Secret | N/D | Sì | Password dell'account McAfee ESM. |

| PythonProccessTimeout | Numero intero | 300 | Sì | Limite di timeout per il processo Python che esegue lo script corrente. |

| Versione del prodotto | Stringa | N/D | Sì | Versione di McAfee ESM. Valori possibili: 11.1, 11.2, 11.3, 11.4, 11.5. |

| Nome utente | Stringa | N/D | Sì | Nome utente dell'account McAfee ESM. |

| Disattiva overflow | Casella di controllo | Deselezionata | No | Se abilitato, il connettore disattiverà il meccanismo di overflow. Per ulteriori informazioni su questo parametro, vedi Utilizzare i parametri Disattiva overflow e Disattiva overflow per gli allarmi. |

| Disattiva overflow per le sveglie | CSV | N/D | No | Un elenco separato da virgole di nomi di allarmi per i quali il connettore ignorerà l'overflow. Questo parametro richiede l'abilitazione del parametro Disabilita overflow. Per ulteriori informazioni su questo parametro, vedi Utilizzare i parametri Disattiva overflow e Disattiva overflow per gli allarmi. |

| Nome campo ambiente | Stringa | srcZone | No | Descrive il nome del campo in cui è memorizzato il nome dell'ambiente. Se il campo dell'ambiente non viene trovato, l'ambiente è quello predefinito. |

| Pattern regex ambiente | Stringa | :* | No | Un pattern regex da eseguire sul valore trovato nel campo Nome campo ambiente. Il valore predefinito è .* per acquisire tutto e restituire il valore invariato. Utilizzato per consentire all'utente di manipolare il campo dell'ambiente tramite la logica delle espressioni regolari. Se il pattern regex è null o vuoto oppure il valore dell'ambiente è null, il risultato finale dell'ambiente è l'ambiente predefinito. |

| Importa 0 avvisi di eventi di origine | Casella di controllo | Selezionata | No | Se attivato, il connettore acquisisce gli allarmi che hanno 0 eventi di origine. Il connettore attenderà il tempo specificato nel parametro Padding Time (Tempo di riempimento). Per saperne di più su questo parametro, consulta Utilizzare il parametro Ingest 0 Source Event Alarms. |

| Gravità minima da recuperare | Numero intero | 0 | No | La gravità minima da utilizzare per recuperare gli allarmi. I valori possibili sono compresi tra 0 e 100. Se non viene specificato nulla, il connettore acquisisce gli avvisi con tutti i tipi di gravità. |

| Numero massimo di sveglie da recuperare | Numero intero | 100 | No | Il numero di allarmi da elaborare per un'iterazione del connettore. Il valore predefinito del parametro è 20. |

| Ore massime indietro | Numero intero | 1 | No | Il numero di ore da cui recuperare gli allarmi. |

| Tempo di padding | Numero intero | 1 | No | Il numero di ore che il connettore utilizza per il padding. Questo parametro descrive per quanto tempo il connettore attende di inserire l'allarme con 0 eventi di origine, se il parametro Ingest 0 Source Event Alarms è disattivato. Il valore massimo del parametro: 6 ore. |

| Password proxy | Password | N/D | No | La password del proxy per l'autenticazione. |

| Indirizzo del server proxy | Stringa | N/D | No | L'indirizzo del server proxy da utilizzare. |

| Nome utente proxy | Stringa | N/D | No | Il nome utente del proxy con cui eseguire l'autenticazione. |

| Nome campo del generatore di regole | Stringa | alarmName | No | Nome del campo utilizzato nel generatore di regole. Il connettore utilizza |

| Campo Prodotto dispositivo secondario | Stringa | N/D | No | Nome del campo prodotto di riserva. |

| Formato ora | Stringa | %m/%d/%Y %H:%M:%S | No | Formato orario utilizzato per leggere il timestamp fornito in McAfee ESM. Se non viene fornito nulla o viene fornito un formato dell'ora non valido, il connettore non esegue la trasformazione. Per ulteriori informazioni su questo parametro, vedi Utilizzare i parametri Fuso orario e Formato ora. |

| Fuso orario | Stringa | N/D | No | Il fuso orario dell'evento di origine. Questo parametro è necessario per trasformare il timestamp nel formato che riflette l'ora UTC+0. Questo parametro viene ignorato se vengono forniti valori non validi nel parametro Formato ora o se non viene fornito alcun valore. Per ulteriori informazioni su questo parametro, vedi Utilizzare i parametri Fuso orario e Formato ora. |

| Utilizzare una lista dinamica come lista bloccata | Casella di controllo | Deselezionata | No | Se attivato, l'elenco dinamico viene utilizzato come lista bloccata. |

| Verifica SSL | Casella di controllo | Deselezionata | No | Se abilitata, verifica che il certificato SSL per la connessione al server McAfee ESM sia valido. |

Utilizzare il parametro Ingest 0 Source Event Alarms

In McAfee ESM è possibile avere correlazioni con 0 eventi, il che significa che l'avviso Google SecOps contiene un solo evento Google SecOps basato sulle informazioni di correlazione. Non è consigliabile importare correlazioni con 0 eventi sorgente, in quanto il contesto andrà perso.

Se il parametro Ingest 0 Source Event Alarms è attivato, il connettore inserisce tutte le correlazioni nel sistema Google SecOps, anche se non sono presenti eventi correlati. Se questo parametro è disattivato, il connettore attende che venga visualizzato almeno un evento di origine in McAfee ESM. Il tempo di attesa è definito dal parametro Padding Period.

Il parametro Periodo di riempimento specifica il numero di ore precedenti (il valore massimo è 6) in cui il connettore recupera i dati in ogni iterazione. Ad esempio, se

il parametro Periodo di padding è impostato su 2, il connettore recupera sempre

i dati di 2 ore prima e inizia a gestirli da quel momento. A livello logico,

il Tempo di riempimento rappresenta il numero di ore in cui il connettore attende che si verifichi l'evento in modo da poterlo importare.

Esiste un'eccezione per due tipi di allarme:

- Stato di integrità dei dispositivi

- Limite di frequenza EPS superato

Questi allarmi provengono dalla configurazione predefinita di McAfee ESM e non avranno mai eventi correlati. Il connettore li acquisisce sempre indipendentemente dall'impostazione del parametro di configurazione Acquisisci avvisi evento di origine 0.

Utilizzare i parametri Fuso orario e Formato ora

A volte l'ora e i fusi orari a livello di server McAfee ESM possono essere configurati utilizzando formati diversi. Ciò può creare alcune difficoltà perché, ad esempio, l'API McAfee ESM non restituisce informazioni sul fuso orario. Per impostazione predefinita, il connettore considera il timestamp proveniente dall'API come UTC. Ciò può alterare l'ora negli avvisi e negli eventi di Google SecOps man mano che vengono applicate le impostazioni di localizzazione.

Ad esempio, l'API non elaborata ha restituito un timestamp in UTC+8. Il connettore ha acquisito l'allarme e poi la localizzazione è stata impostata anche su UTC+8. In questa situazione, il timestamp dell'avviso Google SecOps è futuro.

Per superare questa sfida, utilizza il parametro Fuso orario. Questo parametro

definisce i requisiti per ottenere il timestamp nel formato UTC. Se McAfee ESM

restituisce un timestamp nel formato UTC+8, devi impostare il parametro del connettore Fuso orario

su -8.

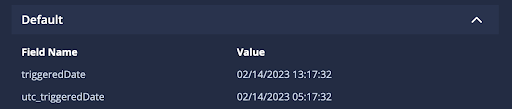

Negli eventi Google SecOps sono state aggiunte tre nuove chiavi:

- i tasti

utc_firstTimeeutc_lastTimeper l'evento in base ai dati dell'evento di correlazione/origine. - la chiave

utc_triggeredDateper l'evento in base ai dati dell'allarme.

Utilizza i parametri Disabilita overflow e Disabilita overflow per i nomi degli allarmi

A volte McAfee ESM può essere molto rumoroso e creare molti eventi di correlazione. In Google SecOps, esiste un meccanismo di overflow per evitare di creare troppi avvisi di Google SecOps in un breve periodo di tempo.

Questo meccanismo potrebbe essere dannoso se ritieni che tutti gli avvisi siano significativi e debbano essere classificati in base alla priorità. Sconsigliamo di disattivare il meccanismo di overflow. Tuttavia, se necessario, puoi utilizzare i parametri Disattiva overflow e Disattiva overflow per i nomi delle sveglie a questo scopo.

La soluzione preferita è utilizzare il parametro Disable Overflow For Alarm Names, in quanto consente di fornire nomi di allarme specifici che devono ignorare le regole di overflow anziché disattivare l'overflow per tutti gli allarmi.

McAfeeESM Correlations Connector

Descrizione del connettore

Estrai informazioni sulle correlazioni da McAfee ESM.

Utilizzo del connettore

Utilizza il connettore per importare correlazioni ed eventi correlati in Google SecOps. In questo connettore, un avviso di Google SecOps è rappresentato da un evento di correlazione.

Gli eventi Google SecOps vengono creati in base ai dati dei seguenti oggetti:

- Dati sugli eventi di correlazione:la correlazione è un evento trigger creato da regole di correlazione

- Dati sugli eventi di origine:gli eventi di base che hanno causato una correlazione

Esempio dell'evento Google SecOps basato sui dati di correlazione o sull'evento di origine:

Ogni evento Google SecOps contiene informazioni non elaborate dell'API insieme a

chiavi aggiuntive che sono state aggiunte per semplificare la mappatura. Per distinguere i diversi tipi di eventi Google SecOps, esiste una chiave data_type personalizzata.

Questa chiave può contenere i seguenti valori:

- Evento di correlazione

- Evento di origine

Campi di tipo personalizzato negli eventi Google SecOps

Gli eventi di correlazione/origine McAfee ESM possono includere campi personalizzati per i quali la rappresentazione API raw non è adatta per scopi di mappatura.

Esempio di dati di tipo personalizzato non elaborati:

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

Nell'evento Google SecOps, gli stessi campi sono rappresentati nel seguente modo:

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

Ti consigliamo di utilizzare i segnaposto con la chiave customTypeFields, in quanto

i valori segnaposto rappresentano correttamente il campo personalizzato. I campi personalizzati

rappresentati al livello superiore potrebbero contenere informazioni fuorvianti. Se una chiave

con lo stesso nome esisteva prima dell'aggiunta del campo personalizzato, i dati

della chiave originale vengono utilizzati perché non è possibile avere chiavi duplicate nel file JSON.

Configura il connettore in Google SecOps

Per istruzioni dettagliate su come configurare un connettore in Google SecOps, vedi Configurazione del connettore.

Parametri del connettore

Utilizza i seguenti parametri per configurare il connettore:

| Nome parametro | Tipo | Valore predefinito | Obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome campo prodotto | Stringa | data_type | Sì | Inserisci il nome del campo di origine per recuperare il nome del campo prodotto. |

| Nome campo evento | Stringa | sigId | Sì | Inserisci il nome del campo di origine per recuperare il nome del campo evento. |

| Nome campo ambiente | Stringa | srcZone | No | Descrive il nome del campo in cui è memorizzato il nome dell'ambiente. Se il campo dell'ambiente non viene trovato, l'ambiente è quello predefinito. |

| Pattern regex ambiente | Stringa | :* | No | Un pattern regex da eseguire sul valore trovato nel campo Nome campo ambiente. Il valore predefinito è .* per acquisire tutto e restituire il valore invariato. Utilizzato per consentire all'utente di manipolare il campo dell'ambiente tramite la logica delle espressioni regolari. Se il pattern regex è null o vuoto oppure il valore dell'ambiente è null, il risultato finale dell'ambiente è l'ambiente predefinito. |

| PythonProcessTimeout | Stringa | 300 | Sì | Limite di timeout per il processo Python che esegue lo script corrente. |

| Root API | Stringa | https://{ipaddress}/rs/ | Sì | La radice dell'API dell'istanza di McAfee ESM. Formato: https://{ip address}/rs/ |

| Nome utente | Stringa | N/D | No | Nome utente dell'account McAfee ESM. |

| Password | Secret | N/D | No | Password dell'account McAfee ESM. |

| Versione del prodotto | Stringa | N/D | Sì | Versione di McAfee ESM. Valori possibili: 11.1, 11.2, 11.3, 11.4, 11.5. |

| Gravità media più bassa da recuperare | Numero intero | 0 | No | La gravità media più bassa da utilizzare per recuperare le correlazioni. I valori possibili sono compresi tra 0 e 100. Se non viene specificato nulla, il connettore acquisisce le correlazioni con tutti i tipi di gravità. |

| Importa 0 correlazioni di eventi di origine | Casella di controllo | Deselezionata | No | Se attivato, il connettore acquisisce le correlazioni che hanno 0 eventi di origine. Questo parametro può influire sui valori provenienti dai parametri Nome campo prodotto, Nome campo evento e Nome campo generatore regole. Se disattivato, il connettore attende il tempo specificato nel parametro Padding Time. Per saperne di più su questo parametro, consulta Utilizzare il parametro Ingest 0 Source Event Correlations. |

| Tempo di padding | Numero intero | 1 | No | Il numero di ore che il connettore utilizza per il padding. Questo parametro descrive per quanto tempo il connettore attenderà l'importazione della correlazione con 0 eventi di origine, se il parametro Importa correlazioni con 0 eventi di origine è disattivato. Il valore massimo del parametro: 6 ore. |

| Ore massime indietro | Numero intero | 1 | No | Il numero di ore da cui recuperare gli allarmi. |

| Numero massimo di correlazioni da recuperare | Numero intero | 20 | No | Il numero di allarmi da elaborare per un'iterazione del connettore. Il valore predefinito del parametro: 20. |

| Filtro IPSID | N/D | No | Elenco separato da virgole di IPSID utilizzati per recuperare i dati. Se non viene fornito nulla, il connettore utilizza l'IPSID predefinito. |

|

| Filtro SIGID | CSV | N/D | No | Elenco separato da virgole di ID firma utilizzati durante l'importazione. Se non viene fornito alcun valore, il connettore acquisisce le correlazioni da tutte le regole. |

| Utilizzare una lista dinamica come lista bloccata | Casella di controllo | Deselezionata | No | Se attivato, l'elenco dinamico viene utilizzato come lista bloccata. |

| Formato ora | Stringa | %m/%d/%Y %H:%M:%S | No | Formato orario utilizzato per leggere il timestamp fornito in McAfee ESM. Se non viene fornito nulla o viene fornito un formato dell'ora non valido, il connettore non esegue la trasformazione. Per ulteriori informazioni su questo parametro, vedi Utilizzare i parametri Fuso orario e Formato ora. |

| Fuso orario | Stringa | N/D | No | Il fuso orario dell'evento di origine. Questo parametro è necessario per trasformare il timestamp nel formato che riflette l'ora UTC+0. Questo parametro viene ignorato se vengono forniti valori non validi nel parametro Formato ora o se non viene fornito alcun valore. Per ulteriori informazioni su questo parametro, vedi Utilizzare i parametri Fuso orario e Formato ora. |

| Nome campo del generatore di regole | Stringa | app | No | Nome del campo utilizzato nel generatore di regole. L'azione utilizza |

| Campo Prodotto dispositivo secondario | Stringa | N/D | No | Nome del campo prodotto di riserva. |

| Disattiva overflow | Casella di controllo | Deselezionata | No | Se abilitato, il connettore disattiva il meccanismo di overflow. Per ulteriori informazioni su questo parametro, consulta i parametri Utilizza Disattiva overflow e Disattiva overflow per ID sigla. |

| Disattiva overflow per gli ID sigla | CSV | N/D | No | Un elenco separato da virgole di ID firma per i quali il connettore ignora l'overflow. Questo parametro richiede l'abilitazione del parametro Disabilita overflow. Per ulteriori informazioni su questo parametro, consulta i parametri Utilizza Disattiva overflow e Disattiva overflow per ID sigla. |

| Verifica SSL | Casella di controllo | Deselezionata | Sì | Se abilitata, verifica che il certificato SSL per la connessione al server McAfee ESM sia valido. |

| Indirizzo del server proxy | Stringa | N/D | No | L'indirizzo del server proxy da utilizzare. |

| Nome utente proxy | Stringa | N/D | No | Il nome utente del proxy con cui eseguire l'autenticazione. |

| Password proxy | Password | N/D | No | La password del proxy per l'autenticazione. |

Utilizzare il parametro Ingest 0 Source Event Correlations

In McAfee ESM è possibile avere correlazioni con 0 eventi, il che significa che l'avviso Google SecOps contiene un solo evento Google SecOps basato sulle informazioni di correlazione. Non è consigliabile importare correlazioni con 0 eventi sorgente, in quanto il contesto andrà perso.

Se il parametro Ingest 0 Source Event Correlations è abilitato, il connettore inserisce tutte le correlazioni nel sistema Google SecOps, anche se non sono presenti eventi correlati. Se questo parametro è disattivato, il connettore attende che in McAfee ESM venga visualizzato almeno un evento di origine. Il tempo di attesa è definito dal parametro Padding Period.

Il parametro Periodo di riempimento specifica il numero di ore precedenti (il valore massimo è 6) in cui il connettore recupera i dati in ogni iterazione. Ad esempio, se

il parametro Periodo di padding è impostato su 2, il connettore recupera sempre

i dati di 2 ore prima e inizia a gestirli da quel momento. A livello logico,

il tempo di riempimento rappresenta il numero di ore in cui il connettore attende che si verifichi l'evento per poterlo importare.

Utilizzare i parametri Fuso orario e Formato ora

A volte l'ora e i fusi orari a livello di server McAfee ESM possono essere configurati utilizzando formati diversi. Ciò può creare alcune difficoltà perché, ad esempio, l'API McAfee ESM non restituisce informazioni sul fuso orario. Per impostazione predefinita, il connettore considera il timestamp proveniente dall'API come UTC. Ciò può alterare l'ora negli avvisi e negli eventi di Google SecOps man mano che vengono applicate le impostazioni di localizzazione.

Ad esempio, l'API non elaborata ha restituito un timestamp in UTC+8. Il connettore ha acquisito l'allarme e poi la localizzazione è stata impostata anche su UTC+8. In questa situazione, il timestamp dell'avviso Google SecOps è futuro.

Per superare questa sfida, utilizza il parametro Fuso orario. Questo parametro

definisce i requisiti per ottenere il timestamp nel formato UTC. Se McAfee ESM

restituisce un timestamp nel formato UTC+8, devi impostare il parametro del connettore Fuso orario

su -8.

Negli eventi Google SecOps sono state aggiunte due nuove chiavi: utc_firstTime e

tc_lastTime per l'evento in base ai dati dell'evento di correlazione/origine.

Utilizzare i parametri Disabilita overflow e Disabilita overflow per SigID

A volte McAfee ESM può essere molto rumoroso e creare molti eventi di correlazione. In Google SecOps, esiste un meccanismo di overflow per evitare di creare troppi avvisi di Google SecOps in un breve periodo di tempo.

Questo meccanismo potrebbe essere dannoso se ritieni che tutti gli avvisi siano significativi e debbano essere classificati in base alla priorità. Sconsigliamo di disattivare il meccanismo di overflow. Tuttavia, se necessario, puoi utilizzare i parametri Disattiva overflow e Disattiva overflow per ID sigla a questo scopo.

La soluzione preferita è utilizzare il parametro Disattiva overflow per ID firma, in quanto consente di fornire ID firma specifici che devono ignorare le regole di overflow anziché disattivare l'overflow per tutte le correlazioni.

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.