McAfee ESM

Version de l'intégration : 41.0

Cas d'utilisation de l'intégration

- Ingérer des alarmes ou des corrélations dans Google Security Operations

- L'intégration vous permet d'ingérer des informations de McAfee ESM dans Google SecOps. En particulier, pour ingérer les alarmes et les corrélations qui peuvent ensuite être triées dans la plate-forme SOAR. Pour ce faire, vous pouvez utiliser le connecteur McAfee ESM pour l'ingestion des alarmes et le connecteur McAfee ESM Correlations pour l'ingestion des corrélations.

- Afficher le détail pour obtenir plus de contexte sur l'incident de sécurité

- L'intégration prend en charge plusieurs actions qui vous permettent d'exécuter des requêtes personnalisées (Get Similar Events, Send Advanced Query, Send Query To ESM, Send Entity Query To ESM) et d'extraire des informations sur les événements. L'action Obtenir les événements similaires permet également d'interroger les événements liés aux adresses IP, aux noms d'hôte et aux utilisateurs de l'alerte Google SecOps.

- Suivre les IOC avec des listes de surveillance

- L'intégration permet d'ajouter et de supprimer des éléments des listes de suivi. Cela vous permet de mettre à jour en permanence une liste de surveillance avec des adresses IP ou des hachages suspects.

Réseau

Accès à l'API depuis Google SecOps vers McAfee ESM : autorisez le trafic sur le port 443 (HTTPS) (ou tel qu'il est configuré dans votre environnement).

Gestion de session

McAfee ESM dispose d'un paramètre global qui limite le nombre de sessions par utilisateur.

Google SecOps dispose d'un mécanisme complet de gestion des sessions, de sorte que l'intégration utilise la même session pour l'ensemble de l'intégration. Les valeurs de session sont stockées de manière chiffrée dans l'entrée de base de données McAfee_ESM_Action_Sessions_*.json et McAffee_ESM_Connector_Sessions_*.json.

Recommandations :

- Utilisez un compte utilisateur pour les actions et un autre pour les connecteurs.

- Au moins deux sessions doivent être disponibles par utilisateur.

Ces recommandations sont nécessaires pour que l'intégration soit stable.

Compatibilité de l'intégration

| Nom du produit | Version | Déploiement | Remarques |

|---|---|---|---|

| McAfee ESM | 11.1-11.5 | Sur site | L'intégration a été testée avec les versions 11.1 à 11.5 du produit, et l'API utilisée dans l'intégration n'a pas été modifiée. Si l'API n'a pas été mise à jour dans les versions plus récentes, l'intégration fonctionnera toujours. |

Configurer l'intégration de McAfeeESM dans Google SecOps

Pour obtenir des instructions détaillées sur la configuration d'une intégration dans Google SecOps, consultez Configurer des intégrations.

Paramètres de configuration de l'intégration

Utilisez les paramètres suivants pour configurer l'intégration :

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Racine de l'API | Sring | https://{ip}/rs/ | Oui | Racine de l'API pour l'instance. |

| Nom d'utilisateur | Chaîne | N/A | Oui | Nom d'utilisateur de l'instance. |

| Mot de passe | Mot de passe | N/A | Oui | Mot de passe de l'instance. |

| Version du produit | Chaîne | 11.5 | Oui | Version du produit. Valeurs possibles : 11.1-11.5 |

| Vérifier le protocole SSL | Case à cocher | Cochée | Oui | Si cette option est activée, elle vérifie que le certificat SSL pour la connexion au serveur McAfee ESM est valide. |

Actions

Ajouter des valeurs à la liste de suivi

Description de l'action

Ajoutez des valeurs à une liste de surveillance dans McAfee ESM.

Utilisation des actions

Utilisez cette action pour mettre à jour la liste de surveillance avec de nouvelles valeurs. Par exemple, si vous disposez d'une liste de surveillance pour les hachages malveillants, vous pouvez utiliser cette action pour la tenir à jour.

Paramètres de configuration des actions

Utilisez les paramètres suivants pour configurer l'action :

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom de la liste de surveillance | Chaîne | N/A | Oui | Spécifiez le nom de la liste de surveillance à modifier. |

| Valeurs à ajouter | CSV | N/A | Oui | Spécifiez une liste de valeurs séparées par une virgule qui doivent être ajoutées à une liste de suivi. |

Champ d'application de l'entité d'action

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

N/A

Mur des cas

| Type de résultat | Valeur/Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si le code d'état 200 est signalé (is_success=true) : "Valeur ajoutée à la liste de suivi." L'action doit échouer et arrêter l'exécution d'un playbook : Si une erreur fatale est signalée, comme des identifiants incorrects ou l'absence de connexion au serveur : "Erreur lors de l'exécution de l'action "Ajouter des valeurs à la liste de suivi". Raison : {0}".format(error.Stacktrace) Si des erreurs sont signalées dans la réponse : "Erreur lors de l'exécution de l'action "Ajouter des valeurs à la liste de suivi". Motif : {message}. |

Général |

Obtenir des événements similaires

Description de l'action

Obtenez des événements liés aux entités dans McAfee ESM. Entités acceptées : nom d'hôte, adresse IP, utilisateur.

Paramètres de configuration des actions

Utilisez les paramètres suivants pour configurer l'action :

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Heures écoulées | Chaîne | 1 | Oui | Indiquez le nombre d'heures en arrière sur lesquelles effectuer la recherche. |

| ID IPS | Chaîne | 144115188075855872/8 | Non | Spécifiez le SID de l'adresse IP pour la recherche. |

| Limite de résultats | Chaîne | 50 | Non | Spécifiez le nombre de résultats à renvoyer. La valeur maximale du paramètre est de 200 par entité. |

Champ d'application de l'entité d'action

Cette action s'applique aux entités suivantes :

- Adresse IP

- Nom d'hôte

- Utilisateur

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

[

{

"EntityResult":

[{

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383521",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:18:10",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}, {

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383519",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:16:16",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}],

"Entity": "1.1.1.1"

}

]

Enrichissement d'entités

| Nom du champ d'enrichissement | Logique : quand les utiliser ? |

|---|---|

| Alert.DstPort | Renvoie la valeur si elle existe dans le résultat JSON. |

| Rule.msg | Renvoie la valeur si elle existe dans le résultat JSON. |

| Alert.IPSIDAlertID | Renvoie la valeur si elle existe dans le résultat JSON. |

| Alert.SrcIP | Renvoie la valeur si elle existe dans le résultat JSON. |

| Alert.LastTime | Renvoie la valeur si elle existe dans le résultat JSON. |

| Alert.Protocol | Renvoie la valeur si elle existe dans le résultat JSON. |

| Alert.SrcPort | Renvoie la valeur si elle existe dans le résultat JSON. |

| Alert.DstIP | Renvoie la valeur si elle existe dans le résultat JSON. |

Mur des cas

| Type de résultat | Valeur/Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si le code d'état 200 est signalé pour une entité (is_success=true) : "Événements récupérés pour les entités suivantes dans McAfee ESM : {entities}" Si aucune donnée n'est disponible pour une entité (is_success=true) : "L'action n'a pas pu récupérer les événements pour les entités suivantes dans McAfee ESM : {entities}." Si aucune donnée n'est disponible pour toutes les entités (is_success=false) : "Aucun événement n'a été trouvé pour les entités fournies dans McAfee ESM." Message asynchrone : "En attente de la fin de l'exécution de la requête pour {pending entities}." L'action doit échouer et arrêter l'exécution d'un playbook : Si une erreur critique est signalée : "Erreur lors de l'exécution de l'action "Obtenir des événements similaires". Raison : {0}".format(error.Stacktrace) Si l'action a expiré : "Erreur lors de l'exécution de l'action "Obtenir des événements similaires". Raison : l'action a lancé la requête, mais a rencontré un délai avant expiration lors de la récupération des données. Veuillez augmenter le délai d'attente dans l'IDE et réessayer." |

Général |

| Tableau du mur des cas | Tous les champs de la réponse. | Entité |

Ping

Description de l'action

Testez la connectivité à McAfee ESM avec les paramètres fournis sur la page de configuration de l'intégration dans l'onglet Google Security Operations Marketplace.

Paramètres de configuration des actions

Cette action ne comporte pas de paramètres d'entrée obligatoires.

Champ d'application de l'entité d'action

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

N/A

Mur des cas

| Type de résultat | Valeur/Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si l'opération réussit : "Connexion au serveur McAfee ESM établie avec les paramètres de connexion fournis !" L'action doit échouer et arrêter l'exécution d'un playbook : Si l'opération échoue : "Échec de la connexion au serveur McAfee ESM ! Error is {0}".format(exception.stacktrace) |

Général |

Supprimer des valeurs de la liste

Description de l'action

Supprimez des valeurs d'une liste de surveillance dans McAfee ESM.

Utilisation des actions

Utilisez cette action pour supprimer certaines valeurs de la liste de suivi. Par exemple, si vous avez une liste de surveillance pour les hachages malveillants et que vous avez découvert que l'un des hachages est bénin, vous pouvez le supprimer de la liste de surveillance.

Paramètres de configuration des actions

Utilisez les paramètres suivants pour configurer l'action :

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom de la liste de surveillance | Chaîne | N/A | Oui | Spécifiez le nom de la liste de surveillance à modifier. |

| Valeurs à supprimer | CSV | N/A | Oui | Spécifiez une liste de valeurs séparées par une virgule qui doivent être supprimées d'une liste de suivi. |

Champ d'application de l'entité d'action

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

N/A

Mur des cas

| Type de résultat | Valeur/Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si le code d'état 200 est signalé (is_success=true) : "Valeur ajoutée à la liste de suivi." L'action doit échouer et arrêter l'exécution d'un playbook : Si une erreur fatale est signalée, comme des identifiants incorrects ou l'absence de connexion au serveur : "Erreur lors de l'exécution de l'action "Supprimer des valeurs de la liste de surveillance". Raison : {0}".format(error.Stacktrace) Si des erreurs sont signalées dans la réponse : "Erreur lors de l'exécution de l'action "Supprimer des valeurs de la liste de suivi". Motif : {message}." | Général |

Envoyer une requête avancée à ESM

Description de l'action

Envoyez une requête avancée à ESM.

Utilisation des actions

Il s'agit d'une action avancée qui vous permet d'exécuter n'importe quelle requête dans McAfee ESM. Cette action prend la charge utile complète de la requête en entrée. L'action renvoie un maximum de 200 enregistrements, quelle que soit la valeur fournie dans la charge utile.

Paramètres de configuration des actions

Utilisez les paramètres suivants pour configurer l'action :

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Charge utile de la requête | Chaîne | N/A | Oui | Spécifiez l'objet JSON à exécuter. L'action renvoie un maximum de 200 résultats. |

Créer une charge utile de requête

Pour créer une charge utile de requête, procédez comme suit :

- Connectez-vous à l'interface utilisateur McAfee ESM et ouvrez les outils pour les développeurs dans votre navigateur.

- Accédez à l'onglet Réseau.

- Cliquez sur Ajouter un onglet et ajoutez une vue.

- Cliquez sur Ajouter un widget.

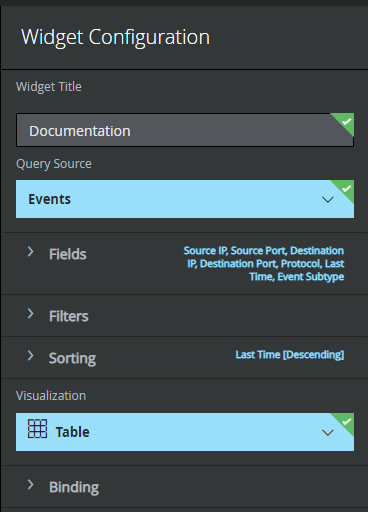

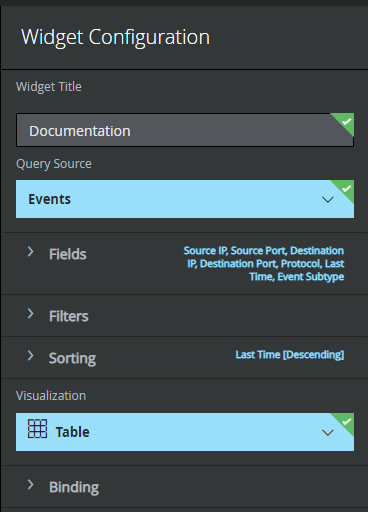

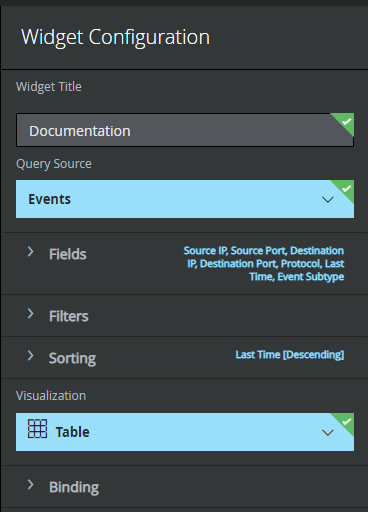

Dans la boîte de dialogue Configuration du widget, saisissez le titre du widget et sélectionnez la requête que vous souhaitez exécuter.

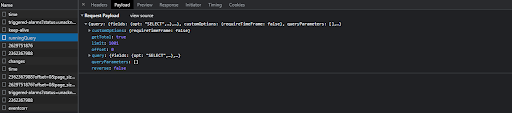

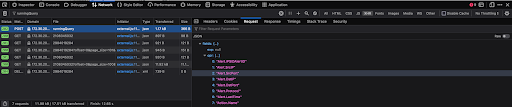

Dans Outils pour les développeurs, vous verrez la requête d'API

runningQuery.Accédez à l'onglet Charge utile, puis cliquez sur Afficher la source.

Copiez la charge utile et collez-la dans le champ du paramètre Charge utile de la requête.

Champ d'application de l'entité d'action

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

[

{

"Rule.msg": "* Latest Kubernetes 1.18 beta is now available for your laptop, NUC, cloud",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Message of the Day...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Message of the Day.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "https://xxxxxxxx.run/",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "* Multipass 1.1 adds proxy support for developers behind enterprise",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "sudo snap install microk8s --channel=1.18/beta --classic",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Daily apt upgrade and clean activities...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Daily apt upgrade and clean activities.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "firewalls. Rapid prototyping for cloud operations just got easier.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "instance or Raspberry Pi, with automatic updates to the final GA release.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center : Telmetry Posting",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Send Password Expiry Notification",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center: Telemetry Notifier to Collect Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "8198-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "1003-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Time Provider NtpClient is Currently Receiving Valid Time Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Time service now synchronizing system time",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "autorefresh.go:397: auto-refresh: all snaps are up-to-date",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "storehelpers.go:436: cannot refresh: snap has no updates available: \\\"amazon-ssm-agent\\\", \\\"core\\\"",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Windows Security Center Service could not start Windows Defender",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "A user's local group membership was enumerated",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2","Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The System Time Has Changed",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The system time was changed.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "User Logon",

"COUNT(*)": "4",

"SUM(Alert.EventCount)": "4",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16384-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16394-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session opened",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session closed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux cron Scheduled Command Executed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "DHCPACK of xx.x.x.xxx from xx.x.x.x",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux dhclient Renewal",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux DHCP Client Request",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special Privileges Assigned",

"COUNT(*)": "28",

"SUM(Alert.EventCount)": "28",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special privileges assigned to new logon.",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "An account was successfully logged on",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Endpoint Security Firewall Property Translator",

"COUNT(*)": "40",

"SUM(Alert.EventCount)": "40",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Retrieve broker health information",

"COUNT(*)": "41",

"SUM(Alert.EventCount)": "41",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "5379-microsoft-windows-security-auditing",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "90",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Returns a list of DXL Registered Services",

"COUNT(*)": "43",

"SUM(Alert.EventCount)": "164",

"Alert.DSIDSigID": "12345-2223334445"

}

]

Mur des cas

Si l'action a expiré : "Erreur lors de l'exécution de l'action "Envoyer une requête avancée à ESM". Raison : l'action a lancé la requête, mais a rencontré un délai avant expiration lors de la récupération des données. Veuillez augmenter le délai d'attente dans l'IDE et réessayer."

| Type de résultat | Valeur/Description | Texte |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si le code d'état 200 (is_success=true) : "Les données de la requête fournie dans McAfee ESM ont été récupérées avec succès." Si aucune donnée n'est disponible pour une entité (is_success=true) : "Aucune donnée n'a été trouvée pour la requête fournie dans McAfee ESM." Message asynchrone : "En attente de la fin de la requête…" L'action doit échouer et arrêter l'exécution d'un playbook : Si une erreur critique est signalée : "Erreur lors de l'exécution de l'action "Envoyer une requête avancée à ESM". Raison : {0}".format(error.Stacktrace) Si le code d'état 400 ou 500 est signalé : "Erreur lors de l'exécution de l'action "Envoyer une requête avancée à ESM". Raison : {0}";.format(response) |

Général |

| Tableau du mur des cas | Tous les champs de la réponse. | Général |

Envoyer une requête à ESM

Description de l'action

Envoyez une requête à ESM.

Utilisation des actions

Utilisez cette action pour effectuer une analyse plus approfondie de l'alerte Google SecOps. Vous pouvez récupérer des informations sur les événements, les composants et les flux.

Paramètres de configuration des actions

Utilisez les paramètres suivants pour configurer l'action :

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Période | Liste déroulante | LAST_24_HOURS Valeurs possibles :

|

Oui | Spécifiez une période pour les résultats. Si |

| Heure de début | Chaîne | N/A | Non | Spécifiez l'heure de début des résultats. Ce paramètre est obligatoire si Format : ISO 8601 |

| Heure de fin | Chaîne | N/A | Non | Spécifiez l'heure de fin des résultats. Format : ISO 8601. Si aucune valeur n'est fournie et que |

| Nom du champ de filtre | Chaîne | N/A | Oui | Spécifiez le nom du champ qui sera utilisé pour le filtrage. |

| Opérateur de filtre | Liste déroulante | ÉGAL À Valeurs possibles :

| Oui | Spécifiez l'opérateur à utiliser dans le filtre. |

| Valeurs de filtre | Chaîne | N/A | Oui | Spécifiez une liste de valeurs séparées par une virgule qui seront utilisées dans le filtre. |

| Champs à récupérer | CSV | N/A | Non | Spécifiez une liste de champs à renvoyer, séparés par une virgule. Si rien n'est fourni, l'action utilise les champs prédéfinis. |

| Champ de tri | Chaîne | N/A | Non | Spécifiez le paramètre à utiliser pour le tri. Ce paramètre attend le champ au format {table}.{key name}. Si le paramètre est fourni dans un autre format, l'action l'ignore. Exemple : Alert.LastTime |

| Ordre de tri | Liste déroulante | ASC Valeurs possibles :

|

Non | Spécifiez l'ordre de tri. |

| Type de requête | Liste déroulante | ÉVÉNEMENT Valeurs possibles :

|

Oui | Spécifiez ce qui doit être interrogé. |

| Nombre maximal de résultats à renvoyer | Integer | 50 | Oui | Spécifiez le nombre de résultats à renvoyer. La valeur par défaut du paramètre est 50. La valeur maximale du paramètre est de 200. |

Utiliser le paramètre "Période"

Le paramètre Période spécifie le délai à utiliser lors de l'exécution de la requête. L'action accepte de nombreuses valeurs prédéfinies que vous pouvez sélectionner. Vous pouvez également définir une période personnalisée.

Pour définir la plage de dates personnalisée, vous devez définir le paramètre Plage de dates sur Custom et fournir une valeur ISO 8601 pour le paramètre Heure de début. Par défaut, le paramètre Heure de fin pointe sur l'heure actuelle.

Spécifiez les champs pour les paramètres "Nom du champ de filtre", "Champs à extraire" et "Champ de tri".

Pour spécifier les champs des paramètres Nom du champ, Champs à extraire et Champ de tri du filtre, procédez comme suit :

- Connectez-vous à l'interface utilisateur McAfee ESM et ouvrez les outils pour les développeurs dans votre navigateur.

Accédez à l'onglet Réseau.

Cliquez sur Ajouter un onglet et ajoutez une vue.

Cliquez sur Ajouter un widget.

Dans la boîte de dialogue Configuration du widget :

- Dans la section Champs, sélectionnez tous les champs qui vous intéressent.

- saisissez un titre personnalisé et définissez Source de la requête sur

Events. Pour les composants, sélectionnezAssets. Pour les flux, sélectionnezFlows.

Une fois tous les champs nécessaires sélectionnés, cliquez sur Créer.

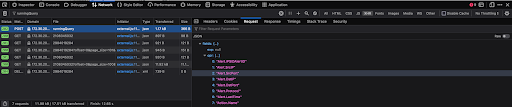

Dans les outils de développement, la requête

runningQuerys'affiche. Obtenez des informations sur cette demande et accédez à la section Demande. Vous y trouverez la liste de tous les noms d'API des champs que vous avez fournis.

Problèmes connus

- L'API McAfee ESM utilisée par l'action pour envoyer une requête (

qryExecuteDetail) présente des comportements inattendus dans les scénarios où une clé de type non compatible (clés FLOAT) est utilisée avec les opérateursGREATER_OR_EQUALS_THANouLESS_OR_EQUALS_THAN. Validez les types de champs utilisés. - Il a été observé que certaines combinaisons de touches ne renvoient aucun résultat, même si le filtre n'a pas renvoyé d'erreur d'API McAfee.

Champ d'application de l'entité d'action

Cette action s'exécute sur toutes les entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

Mur des cas

Si l'action a expiré : "Erreur lors de l'exécution de l'action "Envoyer la requête à ESM". Raison : l'action a lancé la requête, mais a rencontré un délai avant expiration lors de la récupération des données. Veuillez augmenter le délai d'attente dans l'IDE et réessayer."

| Type de résultat | Valeur/Description | Texte |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si le code d'état 200 (is_success=true) : "Les données de la requête fournie dans McAfee ESM ont été récupérées avec succès." Si aucune donnée n'est disponible pour une entité (is_success=true) : "Aucune donnée n'a été trouvée pour la requête fournie dans McAfee ESM." Message asynchrone : "En attente de la fin de la requête…" L'action doit échouer et arrêter l'exécution d'un playbook : Si une erreur critique est signalée : "Erreur lors de l'exécution de l'action "Envoyer la requête à ESM". Raison : {0}".format(error.Stacktrace) Si le code d'état 400 ou 500 est signalé : "Erreur lors de l'exécution de l'action "Envoyer la requête à ESM". Raison : {0}".format(response) |

Général |

| Tableau du mur des cas | Tous les champs de la réponse. | Général |

Envoyer une requête d'entité à ESM

Description de l'action

Envoyez une requête à ESM en fonction des entités. Entités acceptées : adresse IP, nom d'hôte.

Utilisation des actions

Utilisez cette action pour effectuer une analyse plus approfondie de l'alerte Google SecOps concernant les entités. Vous pouvez récupérer des informations sur les événements, les composants et les flux. Contrairement à l'action Envoyer la requête à ESM, cette action ajoute également un filtre d'entité à la requête.

Paramètres de configuration des actions

Utilisez les paramètres suivants pour configurer l'action :

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description | |

|---|---|---|---|---|---|

| Clé d'entité d'adresse IP | Chaîne | Alert.SrcIP | Oui | Spécifiez la clé qui sera associée à l'entité "Adresse IP" lors du filtrage. Si une clé non valide est fournie, l'action renvoie quand même des résultats, mais ils sont inattendus. |

|

| Clé d'entité du nom d'hôte | Chaîne | N/A | Oui | Spécifiez la clé utilisée avec l'entité "Hostname" (Nom d'hôte) lors du filtrage. Si une clé non valide est fournie, l'action renvoie quand même des résultats, mais ils sont inattendus. |

|

| Période | Liste déroulante | LAST_HOUR Valeurs possibles :

|

Oui | Spécifiez une période pour les résultats. Si vous sélectionnez Custom, vous devez également fournir le paramètre Heure de début. |

|

| Heure de début | Chaîne | N/A | Non | Spécifiez l'heure de début des résultats. Ce paramètre est obligatoire si Format : ISO 8601 |

|

| Heure de fin | Chaîne | N/A | Non | Spécifiez l'heure de fin des résultats. Format : ISO 8601. Si aucune valeur n'est fournie et que |

|

| Nom du champ de filtre | Chaîne | N/A | Oui | Spécifiez le nom du champ qui sera utilisé pour le filtrage. | |

| Opérateur de filtre | Liste déroulante | ÉGAL À Valeurs possibles :

| Oui | Spécifiez l'opérateur à utiliser dans le filtre. | |

| Valeurs de filtre | Chaîne | N/A | Oui | Spécifiez une liste de valeurs séparées par une virgule qui seront utilisées dans le filtre. | |

| Champs à récupérer | CSV | N/A | Non | Spécifiez une liste de champs à renvoyer, séparés par une virgule. Si rien n'est fourni, l'action utilise les champs prédéfinis. |

|

| Champ de tri | Chaîne | N/A | Non | Spécifiez le paramètre à utiliser pour le tri. Ce paramètre attend le champ au format {table}.{key name}. Si le paramètre est fourni dans un autre format, l'action l'ignore. Exemple : Alert.LastTime |

|

| Ordre de tri | Liste déroulante | ASC Valeurs possibles :

|

Non | Spécifiez l'ordre de tri. | |

| Nombre maximal de résultats à renvoyer | Integer | 50 | Oui | Spécifiez le nombre de résultats à renvoyer. La valeur par défaut du paramètre est 50. La valeur maximale du paramètre est de 200. |

Utiliser le paramètre "Période"

Le paramètre Période spécifie le délai à utiliser lors de l'exécution de la requête. L'action accepte de nombreuses valeurs prédéfinies que vous pouvez sélectionner. Vous pouvez également définir une période personnalisée.

Pour définir la plage de dates personnalisée, vous devez définir le paramètre Plage de dates sur Custom et fournir une valeur ISO 8601 pour le paramètre Heure de début. Par défaut, le paramètre Heure de fin pointe sur l'heure actuelle.

Spécifiez les champs pour les paramètres "Nom du champ de filtre", "Champs à extraire" et "Champ de tri".

Pour spécifier des champs pour les paramètres Nom du champ de filtre, Champs à extraire et Champ de tri, procédez comme suit :

- Connectez-vous à l'interface utilisateur McAfee ESM et ouvrez les outils pour les développeurs dans votre navigateur.

Accédez à l'onglet Réseau.

Cliquez sur Ajouter un onglet et ajoutez une vue.

Cliquez sur Ajouter un widget.

Dans la boîte de dialogue Configuration du widget :

- Dans la section Champs, sélectionnez tous les champs qui vous intéressent.

- saisissez un titre personnalisé et définissez Source de la requête sur

Events. Pour les composants, sélectionnezAssets. Pour les flux, sélectionnezFlows.

Une fois tous les champs nécessaires sélectionnés, cliquez sur Créer.

Dans les outils de développement, la requête

runningQuerys'affiche. Obtenez des informations sur cette demande et accédez à la section Demande. Vous y trouverez la liste de tous les noms d'API des champs que vous avez fournis.

Utiliser les paramètres "Clé d'entité d'adresse IP" et "Clé d'entité de nom d'hôte"

Les paramètres Clé d'entité Adresse IP et Clé d'entité Nom d'hôte définissent la clé utilisée dans le filtre. Par exemple, si le paramètre Clé d'entité d'adresse IP est défini sur Alert.SrcIP, l'action crée un filtre d'adresse IP à l'aide de la clé Alert.SrcIP. Selon votre cas d'utilisation, vous pouvez modifier la clé utilisée.

Problèmes connus

- L'API McAfee ESM utilisée par l'action pour envoyer une requête (

qryExecuteDetail) présente des comportements inattendus dans les scénarios où une clé de type non compatible (clés FLOAT) est utilisée avec les opérateursGREATER_OR_EQUALS_THANouLESS_OR_EQUALS_THAN. Validez les types de champs utilisés. - Il a été observé que certaines combinaisons de touches ne renvoient aucun résultat, même si le filtre n'a pas renvoyé d'erreur d'API McAfee.

Champ d'application de l'entité d'action

Cette action s'applique aux entités suivantes :

- Adresse IP

- Nom d'hôte

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si le code d'état 200 est signalé(is_success=true) : "Données récupérées pour les entités suivantes dans McAfee ESM : {entity.identifier}" Si aucune donnée n'est disponible pour toutes les entités : "Aucune donnée n'a été trouvée dans McAfee ESM pour les entités suivantes : {entity.id}." Si le code d'état 400 ou 500 est signalé pour une entité spécifique : "Les requêtes n'ont pas été exécutées dans McAfee ESM pour les entités suivantes : {entity.id}. Veuillez vérifier la configuration." Si aucune donnée n'est disponible pour toutes les entités (is_success=true) : "Aucune donnée n'a été trouvée pour les entités fournies dans McAfee ESM" Message asynchrone : "En attente de la fin du traitement de l'entité…"

L'action doit échouer et arrêter l'exécution d'un playbook : Si une erreur critique est signalée : "Erreur lors de l'exécution de l'action "Envoyer une requête d'entité à ESM". Raison : {0}''.format(error.Stacktrace)." Si le code d'état 400 ou 500 est signalé pour toutes les entités : "Erreur lors de l'exécution de l'action "Envoyer la requête d'entité à ESM". Motif : {response}' Si l'action a expiré : "Erreur lors de l'exécution de l'action "Envoyer une requête d'entité à ESM". Raison : l'action a lancé la requête, mais a rencontré un délai d'attente lors de la récupération des données pour les entités suivantes : {entity.identifier}. Veuillez augmenter le délai d'attente dans l'IDE et réessayer. Remarque : Si vous réessayez, un autre message sera envoyé." |

Général |

| Tableau du mur des cas | Tous les champs de la réponse. | Entité |

Connecteurs

Mise à niveau des connecteurs : version d'intégration 34.0

Les connecteurs ont été remaniés dans la version 34.0 de l'intégration. Ils ont été optimisés pour être moins sujets aux bugs et plus faciles à gérer. De nouvelles fonctionnalités ont également été ajoutées.

Si vous souhaitez mettre à niveau le connecteur vers la version 34.0, nous vous recommandons de vous familiariser d'abord avec les paramètres de configuration du connecteur. La mise à niveau du connecteur n'a aucune incidence sur les playbooks.

Connecteur McAfeeESM

Description du connecteur

Extrayez des informations sur les alarmes de McAfee ESM.

Utilisation des connecteurs

Utilisez le connecteur pour ingérer des corrélations et des événements associés dans Google SecOps. Dans ce connecteur, une alerte Google SecOps est représentée par un événement de corrélation.

Les événements Google SecOps sont créés à partir des données des objets suivants :

- Données d'alarme

- Données d'événement de corrélation : la corrélation est un événement de déclenchement créé à partir de règles de corrélation.

- Données d'événement source : événements de base ayant entraîné une corrélation ou une alarme

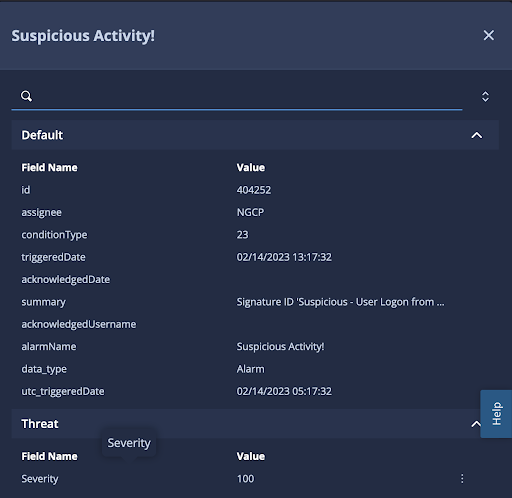

Exemple d'événement Google SecOps basé sur les données d'alarme :

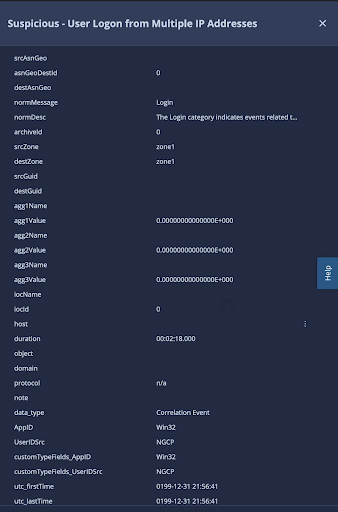

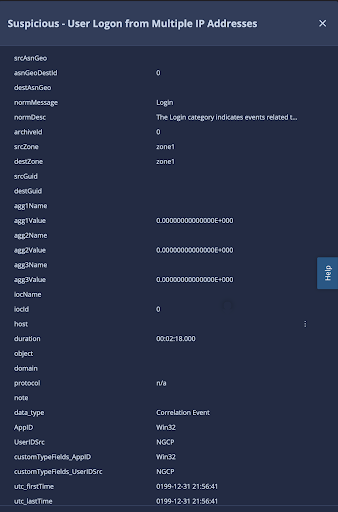

Exemple d'événement Google SecOps basé sur des données d'événement de corrélation ou source :

Chaque événement Google SecOps contient des informations brutes provenant de l'API, ainsi que des clés supplémentaires ajoutées pour faciliter le mappage. Pour distinguer les différents types d'événements Google SecOps, une clé data_type personnalisée est disponible.

Cette clé peut contenir les valeurs suivantes :

- Alarme

- Événement de corrélation

- Événement source

Champs de type personnalisé dans les événements Google SecOps

Les événements de corrélation/source McAfee ESM peuvent inclure des champs personnalisés dont la représentation brute de l'API ne convient pas à des fins de mappage.

Exemple de données brutes de type personnalisé :

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

Dans l'événement Google SecOps, les mêmes champs sont représentés comme suit :

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

Nous vous recommandons d'utiliser des espaces réservés avec la clé customTypeFields, car les valeurs d'espace réservé représentent correctement le champ personnalisé. Les champs personnalisés représentés au niveau supérieur peuvent contenir des informations trompeuses. Si une clé portant le même nom existait avant l'ajout du champ personnalisé, les données de la clé d'origine sont utilisées, car vous ne pouvez pas avoir de clés en double dans le fichier JSON.

Configurer le connecteur dans Google SecOps

Pour obtenir des instructions détaillées sur la configuration d'un connecteur dans Google SecOps, consultez Configurer le connecteur.

Paramètres de configuration du connecteur

Utilisez les paramètres suivants pour configurer le connecteur :

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom du champ de produit | Chaîne | data_type | Oui | Nom du champ utilisé pour déterminer le produit de l'appareil. |

| Nom du champ d'événement | Chaîne | alarmName | Oui | Nom du champ utilisé pour déterminer le nom (sous-type) de l'événement. |

| Racine de l'API | Chaîne | https://{ipaddress}/rs/ | Oui | Racine de l'API de l'instance McAfee ESM. Format : https://{adresse IP}/rs/ |

| Mot de passe | Secret | N/A | Oui | Mot de passe du compte McAfee ESM. |

| PythonProccessTimeout | Integer | 300 | Oui | Délai avant expiration du processus Python exécutant le script actuel. |

| Version du produit | Chaîne | N/A | Oui | Version de McAfee ESM. Valeurs possibles : 11.1, 11.2, 11.3, 11.4, 11.5. |

| Nom d'utilisateur | Chaîne | N/A | Oui | Nom d'utilisateur du compte McAfee ESM. |

| Désactiver le dépassement | Case à cocher | Décochée | Non | Si cette option est activée, le connecteur désactive le mécanisme de dépassement. Pour en savoir plus sur ce paramètre, consultez Utiliser les paramètres "Désactiver le débordement" et "Désactiver le débordement pour les alarmes". |

| Désactiver le débordement pour les alarmes | CSV | N/A | Non | Liste de noms d'alarmes pour lesquels le connecteur ignorera le dépassement de capacité, séparés par une virgule. Ce paramètre nécessite que le paramètre Désactiver le débordement soit activé. Pour en savoir plus sur ce paramètre, consultez Utiliser les paramètres "Désactiver le débordement" et "Désactiver le débordement pour les alarmes". |

| Nom du champ "Environnement" | Chaîne | srcZone | Non | Décrit le nom du champ dans lequel le nom de l'environnement est stocké. Si le champ "environment" (environnement) est introuvable, l'environnement est celui par défaut. |

| Modèle d'expression régulière de l'environnement | Chaîne | :* | Non | Modèle d'expression régulière à exécuter sur la valeur trouvée dans le champ "Nom du champ d'environnement". La valeur par défaut est ".*" pour tout capturer et renvoyer la valeur inchangée. Permet à l'utilisateur de manipuler le champ "environnement" à l'aide de la logique des expressions régulières. Si le modèle d'expression régulière est nul ou vide, ou si la valeur d'environnement est nulle, l'environnement par défaut est utilisé comme résultat final. |

| Ingérer les alarmes d'événement source 0 | Case à cocher | Cochée | Non | Si cette option est activée, le connecteur ingère les alarmes qui n'ont aucune source d'événement. Le connecteur attendra la durée indiquée dans le paramètre Temps de marge. Pour en savoir plus sur ce paramètre, consultez Utiliser le paramètre "Ingest 0 Source Event Alarms". |

| Gravité la plus faible à récupérer | Integer | 0 | Non | Gravité la plus faible à utiliser pour récupérer les alarmes. Les valeurs possibles sont comprises entre 0 et 100. Si rien n'est spécifié, le connecteur ingère les alarmes avec tous les types de gravité. |

| Nombre maximal d'alarmes à récupérer | Integer | 100 | Non | Nombre d'alarmes à traiter par itération de connecteur. La valeur par défaut du paramètre est 20. |

| Nombre maximal d'heures en arrière | Integer | 1 | Non | Nombre d'heures à partir desquelles récupérer les alarmes. |

| Temps de marge | Integer | 1 | Non | Nombre d'heures que le connecteur utilise pour le remplissage. Ce paramètre décrit la durée pendant laquelle le connecteur attend d'ingérer l'alarme avec 0 événement source, si le paramètre Ingérer les alarmes avec 0 événement source est désactivé. La valeur maximale du paramètre est de six heures. |

| Mot de passe du proxy | Mot de passe | N/A | Non | Mot de passe du proxy pour l'authentification. |

| Adresse du serveur proxy | Chaîne | N/A | Non | Adresse du serveur proxy à utiliser. |

| Nom d'utilisateur du proxy | Chaîne | N/A | Non | Nom d'utilisateur du proxy pour l'authentification. |

| Nom du champ du générateur de règles | Chaîne | alarmName | Non | Nom du champ utilisé dans le générateur de règles. Le connecteur utilise |

| Champ "Produit de l'appareil secondaire" | Chaîne | N/A | Non | Nom du champ de produit de remplacement. |

| Format d'heure | Chaîne | %m/%d/%Y %H:%M:%S | Non | Format d'heure utilisé pour lire le code temporel fourni dans McAfee ESM. Si aucune valeur n'est fournie ou si le format de l'heure n'est pas valide, le connecteur n'effectuera pas la transformation. Pour en savoir plus sur ce paramètre, consultez Utiliser les paramètres "Fuseau horaire" et "Format de l'heure". |

| Fuseau horaire | Chaîne | N/A | Non | Fuseau horaire de l'événement source. Ce paramètre est nécessaire pour transformer le code temporel au format reflétant l'heure UTC+0. Ce paramètre est ignoré si des valeurs non valides sont fournies dans le paramètre Format de l'heure ou si aucune valeur n'est fournie. Pour en savoir plus sur ce paramètre, consultez Utiliser les paramètres "Fuseau horaire" et "Format de l'heure". |

| Utiliser une liste dynamique comme liste de blocage | Case à cocher | Décochée | Non | Si cette option est activée, la liste dynamique est utilisée comme liste de blocage. |

| Vérifier le protocole SSL | Case à cocher | Décochée | Non | Si cette option est activée, elle vérifie que le certificat SSL pour la connexion au serveur McAfee ESM est valide. |

Utiliser le paramètre "Ingest 0 Source Event Alarms"

Dans McAfee ESM, il est possible d'avoir des corrélations avec zéro événement, ce qui signifie que l'alerte Google SecOps ne contient qu'un seul événement Google SecOps basé sur les informations de corrélation. Nous vous déconseillons d'ingérer des corrélations avec des événements sources de type 0, car le contexte sera perdu.

Si le paramètre Ingest 0 Source Event Alarms (Ingérer les alarmes d'événement source 0) est activé, le connecteur ingère toutes les corrélations dans le système Google SecOps, même s'il n'y a aucun événement associé. Si ce paramètre est désactivé, le connecteur attend qu'au moins un événement source apparaisse dans McAfee ESM. Le temps d'attente est défini par le paramètre Période de marge.

Le paramètre Période de remplissage spécifie le nombre d'heures en arrière (la valeur maximale est 6) pendant lesquelles le connecteur récupère les données à chaque itération. Par exemple, si le paramètre Période de marge est défini sur 2, le connecteur récupère toujours les données deux heures avant et commence à les traiter à partir de ce moment-là. Logiquement, le temps de marge représente le nombre d'heures pendant lesquelles le connecteur attend que l'événement se produise pour pouvoir l'ingérer.

Il existe une exception pour deux types d'alarmes :

- État de l'appareil

- Nombre maximal d'EPS dépassé

Ces alarmes proviennent de la configuration McAfee ESM par défaut et n'auront jamais d'événements associés. Le connecteur les ingère toujours, quel que soit le paramètre de configuration Ingest 0 Source Event Alarms.

Utiliser les paramètres "Fuseau horaire" et "Format de l'heure"

Parfois, l'heure et les fuseaux horaires au niveau du serveur McAfee ESM peuvent être configurés à l'aide de différents formats. Cela peut poser problème, car, par exemple, l'API McAfee ESM ne renvoie pas d'informations sur le fuseau horaire. Par défaut, le connecteur traite le code temporel provenant de l'API comme étant au format UTC. Cela peut perturber l'heure dans les alertes et les événements Google SecOps, car les paramètres de localisation sont appliqués.

Par exemple, l'API brute a renvoyé un code temporel au format UTC+8. Le connecteur a ingéré l'alarme, puis la localisation a également été définie sur UTC+8. Dans ce cas, le code temporel de l'alerte Google SecOps est situé dans le futur.

Pour surmonter ce défi, utilisez le paramètre Fuseau horaire. Ce paramètre définit les exigences pour obtenir le code temporel au format UTC. Si McAfee ESM renvoie un code temporel au format UTC+8, vous devez définir le paramètre de connecteur Fuseau horaire sur -8.

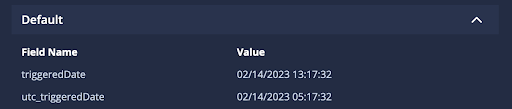

Trois nouvelles clés ont été ajoutées aux événements Google SecOps :

- les clés

utc_firstTimeetutc_lastTimepour l'événement en fonction des données d'événement de corrélation/source. - la clé

utc_triggeredDatepour l'événement en fonction des données d'alarme.

Utiliser les paramètres "Disable Overflow" (Désactiver le débordement) et "Disable Overflow For Alarm Names" (Désactiver le débordement pour les noms d'alarme)

Parfois, McAfee ESM peut générer beaucoup de bruit et créer de nombreux événements de corrélation. Dans Google SecOps, un mécanisme de dépassement est en place pour éviter de créer trop d'alertes Google SecOps sur une courte période.

Ce mécanisme peut être préjudiciable si vous pensez que toutes les alarmes sont importantes et doivent être triées. Nous vous déconseillons de désactiver le mécanisme de dépassement. Toutefois, si nécessaire, vous pouvez utiliser les paramètres Désactiver le dépassement et Désactiver le dépassement pour les noms d'alarmes à cet effet.

La solution recommandée consiste à utiliser le paramètre Disable Overflow For Alarm Names (Désactiver le débordement pour les noms d'alarme), car il vous permet de fournir des noms d'alarme spécifiques qui doivent ignorer les règles de débordement au lieu de désactiver le débordement pour toutes les alarmes.

Connecteur McAfeeESM Correlations

Description du connecteur

Extrayez des informations sur les corrélations à partir de McAfee ESM.

Utilisation des connecteurs

Utilisez le connecteur pour ingérer des corrélations et des événements associés dans Google SecOps. Dans ce connecteur, une alerte Google SecOps est représentée par un événement de corrélation.

Les événements Google SecOps sont créés à partir des données des objets suivants :

- Données d'événement de corrélation : la corrélation est un événement de déclenchement créé à partir de règles de corrélation.

- Données d'événement source : événements de base ayant entraîné une corrélation

Exemple d'événement Google SecOps basé sur des données d'événement de corrélation ou source :

Chaque événement Google SecOps contient des informations brutes provenant de l'API, ainsi que des clés supplémentaires ajoutées pour faciliter le mappage. Pour distinguer les différents types d'événements Google SecOps, une clé data_type personnalisée est disponible.

Cette clé peut contenir les valeurs suivantes :

- Événement de corrélation

- Événement source

Champs de type personnalisé dans les événements Google SecOps

Les événements de corrélation/source McAfee ESM peuvent inclure des champs personnalisés dont la représentation brute de l'API ne convient pas à des fins de mappage.

Exemple de données brutes de type personnalisé :

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

Dans l'événement Google SecOps, les mêmes champs sont représentés comme suit :

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

Nous vous recommandons d'utiliser des espaces réservés avec la clé customTypeFields, car les valeurs d'espace réservé représentent correctement le champ personnalisé. Les champs personnalisés représentés au niveau supérieur peuvent contenir des informations trompeuses. Si une clé portant le même nom existait avant l'ajout du champ personnalisé, les données de la clé d'origine sont utilisées, car vous ne pouvez pas avoir de clés en double dans le fichier JSON.

Configurer le connecteur dans Google SecOps

Pour obtenir des instructions détaillées sur la configuration d'un connecteur dans Google SecOps, consultez Configurer le connecteur.

Paramètres du connecteur

Utilisez les paramètres suivants pour configurer le connecteur :

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom du champ de produit | Chaîne | data_type | Oui | Saisissez le nom du champ source pour récupérer le nom du champ produit. |

| Nom du champ d'événement | Chaîne | sigId | Oui | Saisissez le nom du champ source pour récupérer le nom du champ d'événement. |

| Nom du champ "Environnement" | Chaîne | srcZone | Non | Décrit le nom du champ dans lequel le nom de l'environnement est stocké. Si le champ "environment" (environnement) est introuvable, l'environnement est celui par défaut. |

| Modèle d'expression régulière de l'environnement | Chaîne | :* | Non | Modèle d'expression régulière à exécuter sur la valeur trouvée dans le champ "Nom du champ d'environnement". La valeur par défaut est ".*" pour tout capturer et renvoyer la valeur inchangée. Permet à l'utilisateur de manipuler le champ "environnement" à l'aide de la logique des expressions régulières. Si le modèle d'expression régulière est nul ou vide, ou si la valeur d'environnement est nulle, l'environnement par défaut est utilisé comme résultat final. |

| PythonProcessTimeout | Chaîne | 300 | Oui | Délai avant expiration du processus Python exécutant le script actuel. |

| Racine de l'API | Chaîne | https://{ipaddress}/rs/ | Oui | Racine de l'API de l'instance McAfee ESM. Format : https://{adresse IP}/rs/ |

| Nom d'utilisateur | Chaîne | N/A | Non | Nom d'utilisateur du compte McAfee ESM. |

| Mot de passe | Secret | N/A | Non | Mot de passe du compte McAfee ESM. |

| Version du produit | Chaîne | N/A | Oui | Version de McAfee ESM. Valeurs possibles : 11.1, 11.2, 11.3, 11.4, 11.5. |

| Gravité moyenne la plus faible à récupérer | Integer | 0 | Non | Gravité moyenne la plus faible à utiliser pour récupérer les corrélations. Les valeurs possibles sont comprises entre 0 et 100. Si rien n'est spécifié, le connecteur ingère les corrélations avec tous les types de gravité. |

| Ingérer les corrélations d'événements de source 0 | Case à cocher | Décochée | Non | Si cette option est activée, le connecteur ingère les corrélations qui comportent zéro événement source. Ce paramètre peut avoir un impact sur les valeurs provenant des paramètres Nom du champ produit, Nom du champ d'événement et Nom du champ du générateur de règles. S'il est désactivé, le connecteur attend la durée spécifiée dans le paramètre Temps de marge. Pour en savoir plus sur ce paramètre, consultez Utiliser le paramètre "Ingest 0 Source Event Correlations". |

| Temps de marge | Integer | 1 | Non | Nombre d'heures que le connecteur utilise pour le remplissage. Ce paramètre décrit la durée pendant laquelle le connecteur attendra d'ingérer la corrélation avec zéro événement source, si le paramètre "Ingérer les corrélations d'événements sources zéro" est désactivé. La valeur maximale du paramètre est de six heures. |

| Nombre maximal d'heures en arrière | Integer | 1 | Non | Nombre d'heures à partir desquelles récupérer les alarmes. |

| Nombre maximal de corrélations à récupérer | Integer | 20 | Non | Nombre d'alarmes à traiter par itération de connecteur. La valeur par défaut du paramètre est 20. |

| Filtre des IPSID | N/A | Non | Liste d'IPSID séparés par une virgule, utilisée pour extraire les données. Si aucune valeur n'est fournie, le connecteur utilise l'IPSID par défaut. |

|

| Filtre des SIGID | CSV | N/A | Non | Liste d'ID de signature séparés par une virgule, utilisés lors de l'ingestion. Si aucune valeur n'est fournie, le connecteur ingère les corrélations de toutes les règles. |

| Utiliser une liste dynamique comme liste de blocage | Case à cocher | Décochée | Non | Si cette option est activée, la liste dynamique est utilisée comme liste de blocage. |

| Format d'heure | Chaîne | %m/%d/%Y %H:%M:%S | Non | Format d'heure utilisé pour lire le code temporel fourni dans McAfee ESM. Si aucune valeur n'est fournie ou si le format de l'heure n'est pas valide, le connecteur n'effectue pas la transformation. Pour en savoir plus sur ce paramètre, consultez Utiliser les paramètres "Fuseau horaire" et "Format de l'heure". |

| Fuseau horaire | Chaîne | N/A | Non | Fuseau horaire de l'événement source. Ce paramètre est nécessaire pour transformer le code temporel au format reflétant l'heure UTC+0. Ce paramètre est ignoré si des valeurs non valides sont fournies dans le paramètre Format de l'heure ou si aucune valeur n'est fournie. Pour en savoir plus sur ce paramètre, consultez Utiliser les paramètres "Fuseau horaire" et "Format de l'heure". |

| Nom du champ du générateur de règles | Chaîne | application | Non | Nom du champ utilisé dans le générateur de règles. L'action utilise |

| Champ "Produit de l'appareil secondaire" | Chaîne | N/A | Non | Nom du champ de produit de remplacement. |

| Désactiver le dépassement | Case à cocher | Décochée | Non | Si cette option est activée, le connecteur désactive le mécanisme de dépassement. Pour en savoir plus sur ce paramètre, consultez Utiliser les paramètres "Désactiver le dépassement" et "Désactiver le dépassement pour les ID de signature". |

| Désactiver le débordement pour les ID de signal | CSV | N/A | Non | Liste d'ID de signature séparés par une virgule pour lesquels le connecteur ignore le dépassement. Ce paramètre nécessite que le paramètre Désactiver le débordement soit activé. Pour en savoir plus sur ce paramètre, consultez Utiliser les paramètres "Désactiver le dépassement" et "Désactiver le dépassement pour les ID de signature". |

| Vérifier le protocole SSL | Case à cocher | Décochée | Oui | Si cette option est activée, elle vérifie que le certificat SSL pour la connexion au serveur McAfee ESM est valide. |

| Adresse du serveur proxy | Chaîne | N/A | Non | Adresse du serveur proxy à utiliser. |

| Nom d'utilisateur du proxy | Chaîne | N/A | Non | Nom d'utilisateur du proxy pour l'authentification. |

| Mot de passe du proxy | Mot de passe | N/A | Non | Mot de passe du proxy pour l'authentification. |

Utiliser le paramètre "Ingest 0 Source Event Correlations"

Dans McAfee ESM, il est possible d'avoir des corrélations avec zéro événement, ce qui signifie que l'alerte Google SecOps ne contient qu'un seul événement Google SecOps basé sur les informations de corrélation. Nous vous déconseillons d'ingérer des corrélations avec des événements sources de type 0, car le contexte sera perdu.

Si le paramètre Ingérer les corrélations d'événements sources 0 est activé, le connecteur ingère toutes les corrélations dans le système Google SecOps, même s'il n'y a aucun événement associé. Si ce paramètre est désactivé, le connecteur attend qu'au moins un événement source apparaisse dans McAfee ESM. Le temps d'attente est défini par le paramètre Période de marge.

Le paramètre Période de remplissage spécifie le nombre d'heures en arrière (la valeur maximale est 6) pendant lesquelles le connecteur récupère les données à chaque itération. Par exemple, si le paramètre Période de marge est défini sur 2, le connecteur récupère toujours les données deux heures avant et commence à les traiter à partir de ce moment-là. Logiquement, le temps de marge représente le nombre d'heures pendant lesquelles le connecteur attend que l'événement se produise pour pouvoir l'ingérer.

Utiliser les paramètres "Fuseau horaire" et "Format de l'heure"

Parfois, l'heure et les fuseaux horaires au niveau du serveur McAfee ESM peuvent être configurés à l'aide de différents formats. Cela peut poser problème, car, par exemple, l'API McAfee ESM ne renvoie pas d'informations sur le fuseau horaire. Par défaut, le connecteur traite le code temporel provenant de l'API comme étant au format UTC. Cela peut perturber l'heure dans les alertes et les événements Google SecOps, car les paramètres de localisation sont appliqués.

Par exemple, l'API brute a renvoyé un code temporel au format UTC+8. Le connecteur a ingéré l'alarme, puis la localisation a également été définie sur UTC+8. Dans ce cas, le code temporel de l'alerte Google SecOps est situé dans le futur.

Pour surmonter ce défi, utilisez le paramètre Fuseau horaire. Ce paramètre définit les exigences pour obtenir le code temporel au format UTC. Si McAfee ESM renvoie un code temporel au format UTC+8, vous devez définir le paramètre de connecteur Fuseau horaire sur -8.

Deux nouvelles clés ont été ajoutées aux événements Google SecOps : les clés utc_firstTime et tc_lastTime pour l'événement basé sur les données d'événement de corrélation/source.

Utiliser les paramètres "Disable Overflow" (Désactiver le dépassement) et "Disable Overflow For SigIDs" (Désactiver le dépassement pour les ID de signature)

Parfois, McAfee ESM peut générer beaucoup de bruit et créer de nombreux événements de corrélation. Dans Google SecOps, un mécanisme de dépassement est en place pour éviter de créer trop d'alertes Google SecOps sur une courte période.

Ce mécanisme peut être préjudiciable si vous pensez que toutes les alarmes sont importantes et doivent être triées. Nous vous déconseillons de désactiver le mécanisme de dépassement. Toutefois, si nécessaire, vous pouvez utiliser les paramètres Disable Overflow (Désactiver le dépassement) et Disable Overflow For SigIDs (Désactiver le dépassement pour les ID de signal) à cet effet.

La solution recommandée consiste à utiliser le paramètre Disable Overflow For SigIDs (Désactiver le dépassement pour les ID de signature), car il vous permet de fournir des ID de signature spécifiques qui doivent ignorer les règles de dépassement au lieu de désactiver le dépassement pour toutes les corrélations.

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.