QRadar

Versione integrazione: 56.0

Deployment di QRadar supportati

Questa integrazione supporta sia le implementazioni on-premise che quelle cloud di QRadar.

Accesso alla rete a QRadar

Accesso API da Google Security Operations a QRadar: consenti il traffico sulla porta 443 (HTTPS) o come configurato nel tuo ambiente.

Imposta le autorizzazioni QRadar

Quando crei un utente e un profilo di sicurezza Google SecOps dedicati in QRadar (come descritto nei passaggi successivi), ottieni un controllo più granulare sulle autorizzazioni. Questo approccio è facoltativo, ma consigliato.

Un'integrazione QRadar può funzionare anche utilizzando un account amministratore esistente.

Crea un utente Google SecOps {:.hide-from-toc}

In QRadar, fai clic sull'icona in alto a sinistra.

Vai ad Amministrazione e fai clic su Utenti.

Fai clic su Nuovo e inserisci le informazioni per creare un nuovo utente amministratore.

Crea un profilo di sicurezza Google SecOps

Vai a Amministratore > Gestione utenti > Profili di sicurezza.

Crea un profilo con le seguenti impostazioni:

- Precedenza delle autorizzazioni: nessuna limitazione

- Origini log: tutti i gruppi di origini log

- Rete: tutte

- Domini: tutti i domini

Esegui il deployment delle modifiche

Fai clic su Esegui il deployment nella schermata.

Crea un servizio autorizzato per accedere all'API

Vai ad Amministrazione > Gestione utenti > Servizi autorizzati.

Crea un servizio con le seguenti impostazioni:

- Nome servizio: Siemplify_Application_User

- Ruolo utente: amministratore

- Profilo di sicurezza: amministratore

- Data di scadenza: nessuna scadenza

Copia la chiave di autenticazione generata e utilizzala nelle impostazioni di integrazione di Google SecOps (configurazione guidata).

Configura l'integrazione di QRadar in Google SecOps

Per istruzioni dettagliate su come configurare un'integrazione in Google SecOps, vedi Configurare le integrazioni.

Parametri di integrazione

Utilizza i seguenti parametri per configurare l'integrazione:

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome istanza | Stringa | N/D | No | Nome dell'istanza per cui intendi configurare l'integrazione. |

| Descrizione | Stringa | N/D | No | Descrizione dell'istanza. |

| Radice API | Stringa | https://IP_ADDRESS |

Sì | Il percorso URL che punta al server QRadar. |

| Token API | Password | N/D | Sì | Il token di sicurezza API per l'autenticazione. |

| Versione API | Stringa | N/D | No | La versione dell'API utilizzata. |

| Esegui da remoto | Casella di controllo | Deselezionato | No | Seleziona il campo per eseguire l'integrazione configurata da remoto. Una volta selezionata, viene visualizzata l'opzione per selezionare l'utente remoto (agente). |

Azioni

Query Flussi simili

Descrizione

Esegui una query AQL predefinita per trovare i flussi correlati all'entità indirizzo IP di Google SecOps specificata.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Differenza di tempo in minuti | Numero intero | 10 | No | Recupera i flussi degli ultimi x minuti. Il parametro accetta valori numerici, ad esempio 10. |

| Limite di flussi da recuperare | Numero intero | 23 | Sì | Limita i flussi che l'azione può restituire. Il parametro accetta valori numerici, ad esempio 10. |

| Campi da visualizzare | Stringa | N/D | No | Campi da recuperare dal flusso oltre a quelli predefiniti. Se non viene impostata, l'azione restituisce i campi predefiniti per il flusso. |

| Nome campo indirizzo IP di origine | Stringa | N/D | No | Campi che rappresentano il campo Indirizzo IP di origine del flusso. |

| Nome campo indirizzo IP di destinazione | Stringa | N/D | No | Campi che rappresentano il campo Indirizzo IP di destinazione del flusso. |

Esempio di caso d'uso del playbook

Recupera informazioni da QRadar sui flussi registrati per l'indirizzo IP specifico negli ultimi x minuti.

Pubblica su

Questa azione viene eseguita sull'entità Indirizzo IP.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"flows": [

{

"destinationflags": 27,

"destinationpackets": 5.0,

"sourcebytes": 522.0,

"protocolid": 6,

"sourceip": "195.200.72.148",

"destinationbytes": 571.0,

"lastpackettime": 1585057251000,

"sourceflags": 27,

"sourcepackets": 5.0,

"qid": 53268795,

"flowtype": 0,

"destinationip": "37.28.155.22",

"firstpackettime": 1585057224000,

"category": 18448,

"source hostname": null,

"destination hostname": null

},

{

"destinationflags": null,

"destinationpackets": 0.0,

"sourcebytes": 78.0,

"protocolid": 17,

"sourceip": "195.200.72.148",

"destinationbytes": 0.0,

"lastpackettime": 1585057220000,

"sourceflags": null,

"sourcepackets": 1.0,

"qid": 53258563,

"flowtype": 0,

"destinationip": "8.8.8.8",

"firstpackettime": 1585057177000,

"category": 18438,

"source hostname": null,

"destination hostname": null

},

...

]

}

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook:

L'azione deve non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

| Tabella | Flussi simili per l'entità: {0}".format(Siemplify.entity.identifier) Intestazioni:… |

Entità |

Query di eventi simili

Descrizione

Esegui una query AQL predefinita per trovare eventi correlati alle entità indirizzo IP, nome host o nome utente Google SecOps specificate.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Differenza di tempo in minuti | Numero intero | 10 | No | Recupera i flussi degli ultimi x minuti. Il parametro accetta valori numerici, ad esempio 10. |

| Limite di eventi da recuperare | Numero intero | 25 | Sì | Limita gli eventi che l'azione può restituire. Il parametro accetta valori numerici, ad esempio 25. |

| Campi da visualizzare | CSV | N/D | No | Campi da recuperare dall'evento oltre a quelli predefiniti. Se non è impostata, l'azione restituisce i campi predefiniti per l'evento. |

| Nome campo nome host | Stringa | N/D | No | Campo che rappresenta il campo Nome host dell'evento. |

| Nome campo indirizzo IP di origine | Stringa | N/D | No | Campi che rappresentano il campo Indirizzo IP di origine del flusso. |

| Nome campo indirizzo IP di destinazione | Stringa | N/D | No | Campi che rappresentano il campo Indirizzo IP di destinazione del flusso. |

| Nome del campo Nome utente | Stringa | N/D | No | Campi che rappresentano il campo Nome utente dell'evento. |

Esempio di casi d'uso

Ricevere informazioni da QRadar sugli eventi registrati per l'entità specificata negli ultimi x minuti.

Pubblica su

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Nome host

- Utente

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"events": [

{

"starttime": 1585288010745,

"protocolid": 255,

"sourceip": "10.0.100.250",

"logsourceid": 62,

"qid": 18750001,

"sourceport": 0,

"eventcount": 1,

"magnitude": 10,

"identityip": "0.0.0.0",

"destinationip": "10.0.100.250",

"destinationport": 0,

"category": 10008,

"username": null,

"hostname": null

},

{

"starttime": 1585288010745,

"protocolid": 255,

"sourceip": "10.0.100.250",

"logsourceid": 62,

"qid": 18750001,

"sourceport": 0,

"eventcount": 1,

"magnitude": 10,

"identityip": "0.0.0.0",

"destinationip": "10.0.100.250",

"destinationport": 0,

"category": 10008,

"username": null,

"hostname": null

},

...

]

}

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook:

L'azione deve non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

| Tabella | Flussi simili per l'entità: {0}".format(Siemplify.entity.identifier) Intestazioni:… |

Entità |

QRadar AQL Search

Descrizione

Esegui una query AQL arbitraria sull'istanza QRadar. L'azione restituisce un output in formato CSV.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Formato della query | Stringa | N/D | Sì | Formato della query da eseguire, ad esempio "Select * from flows limit 10 last 10 minutes". |

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| risultati | N/D | N/D |

Risultato JSON

{

"events": [

{

"username": "None",

"category": 4003,

"starttime": 1548682790158,

"destinationip": "1.1.1.1",

"eventcount": 13,

"qid": 20257872,

"magnitude": 3,

"destinationport": 53,

"protocolid": 17,

"sourceport": 50597,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}, {

"username": "None",

"category": 8053,

"starttime": 1548682800217,

"destinationip": "1.1.1.1",

"eventcount": 1,

"qid": 20280296,

"magnitude": 3,

"destinationport": 443,

"protocolid": 6,

"sourceport": 49230,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}

]

}

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook

L'azione deve non riuscire e interrompere l'esecuzione di un playbook:

|

Generale |

| Tabella | "Risultati della query" Intestazioni:… |

Generale |

Ping

Descrizione

Testa la connettività a un'istanza QRadar.

Parametri

N/D

Casi d'uso previsti

Verifica che l'accesso al sistema di destinazione sia riuscito o meno con i parametri, forniti nella configurazione dell'integrazione nella pagina Google Security Operations Marketplace.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook.

L'azione deve non riuscire e interrompere l'esecuzione di un playbook:

|

Generale |

Cerca un valore nel set di riferimento

Descrizione

Controlla se un valore è elencato in un insieme di riferimenti specifico.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome | Stringa | N/D | Sì | Il nome del set di riferimenti per controllare un valore. |

| Valore | Stringa | N/D | Sì | Il valore da controllare in un insieme a cui viene fatto riferimento. |

Esempio di caso d'uso del playbook

Un IP viene rilevato come dannoso durante l'esecuzione del playbook. Controlla se è presente nel set di riferimento Malicious_IPs.

Pubblica su

Questa azione non viene eseguita sulle entità Google SecOps.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"timeout_type": "FIRST_SEEN",

"number_of_elements": 1,

"data": [

{

"last_seen": 1611149814345,

"first_seen": 1611149814345,

"source": "admin",

"value": "192.168.10.230",

"domain_id": null

}

],

"creation_time": 1440695740583,

"name": "Critical Assets",

"namespace": "SHARED",

"element_type": "IP",

"collection_id": 20

}

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | Questa azione non deve non riuscire e non deve interrompere l'esecuzione del playbook:

Questa azione dovrebbe non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

Ricerca di un valore nella mappa di riferimento

Descrizione

Controlla se un valore è elencato in una mappa di riferimento specifica.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome | Stringa | N/D | Sì | Il nome della mappa di riferimento per controllare un valore. |

| Valore | Stringa | N/D | Sì | Il valore da controllare in una mappa a cui viene fatto riferimento. |

Esempio di caso d'uso del playbook

Controlla se un nome utente è autorizzato ad accedere a un determinato IP in base ai valori della mappa di riferimento.

Pubblica su

Questa azione non viene eseguita sulle entità Google SecOps.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"data": {

"1001": {

"last_seen": 1583903726952,

"first_seen": 1583903726952,

"source": "reference data api",

"value": "jack"

}

}

}

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | Questa azione non deve non riuscire e non deve interrompere l'esecuzione del playbook:

Questa azione dovrebbe non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

Ricerca di un valore nella mappa di riferimento dei set

Descrizione

Verifica se un valore è elencato in una mappa di riferimento specifica di set.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome | Stringa | N/D | Sì | Il nome della mappa di riferimento degli insiemi per controllare un valore. |

| Valore | Stringa | N/D | Sì | Il valore da controllare in una mappa di insiemi a cui viene fatto riferimento. |

Esempio di casi d'uso

Controlla se un nome utente è autorizzato ad accedere a un determinato IP in base alla mappa di riferimento di setvalues.

Pubblica su

Questa azione viene eseguita sulle entità Google SecOps.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

"data": {

"192.168.1.1": [

{

"last_seen": 1583912905418,

"first_seen": 1583912905418,

"source": "reference data api",

"value": "jack, john, huey"

},

{

"last_seen": 1583913398524,

"first_seen": 1583913398524,

"source": "reference data api",

"value": "zz"

},

{

"last_seen": 1583913639025,

"first_seen": 1583913639025,

"source": "reference data api",

"value": "jane"

}

]

}

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | Questa azione non deve non riuscire e non deve interrompere l'esecuzione del playbook:

Questa azione dovrebbe non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

Cercare un valore nelle tabelle di riferimento

Descrizione

Controlla se un valore è elencato in una tabella di riferimento specifica.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome | Stringa | N/D | Sì | Il nome della tabella di riferimento per controllare un valore. |

| Valore | Stringa | N/D | Sì | Il valore da controllare in una tabella a cui viene fatto riferimento. |

Pubblica su

Questa azione viene eseguita su tutte le entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"data": {

"Source_IP": {

"port": {

"last_seen": 1583933682283,

"first_seen": 1583933682283,

"source": "reference data api",

"value": "8080"

}

},

"192.168.1.1": {

"port": {

"last_seen": 1583990995600,

"first_seen": 1583990995600,

"source": "reference data api",

"value": "8080"

}

}

}

}

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | Questa azione non deve non riuscire e non deve interrompere l'esecuzione del playbook:

Questa azione dovrebbe non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

Ricerca di una chiave nella mappa di riferimento

Descrizione

Controlla se una chiave è elencata in una mappa di riferimento specifica.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome | Stringa | N/D | Sì | Il nome della mappa di riferimento per controllare un valore. |

| Chiave | Stringa | N/D | Sì | La chiave da controllare in una mappa di riferimento. |

Esempio di casi d'uso

Controlla se un nome utente è autorizzato ad accedere a un determinato IP in base ai valori della mappa di riferimento.

Pubblica su

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"data": {

"1001": {

"last_seen": 1583903726952,

"first_seen": 1583903726952,

"source": "reference data api",

"value": "jack"

}

}

}

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | Questa azione non deve non riuscire e non deve interrompere l'esecuzione del playbook:

Questa azione dovrebbe non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

Ricerca di una chiave nella mappa di riferimento dei set

Descrizione

Controllare se una chiave è elencata in una mappa di riferimento specifica di set.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome | Stringa | N/D | Sì | Il nome della mappa di riferimento degli insiemi per controllare un valore. |

| Chiave | Stringa | N/D | Sì | La chiave da controllare in una mappa di set a cui viene fatto riferimento. |

Esempio di casi d'uso

Controlla se un nome utente può accedere a un determinato IP in base alla mappa di riferimento dei valori impostati.

Pubblica su

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

"data": {

"192.168.1.1": [

{

"last_seen": 1583912905418,

"first_seen": 1583912905418,

"source": "reference data api",

"value": "jack, john, huey"

},

{

"last_seen": 1583913398524,

"first_seen": 1583913398524,

"source": "reference data api",

"value": "zz"

},

{

"last_seen": 1583913639025,

"first_seen": 1583913639025,

"source": "reference data api",

"value": "jane"

}

]

}

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* |

Questa azione non deve non riuscire e non deve interrompere l'esecuzione del playbook:

Questa azione dovrebbe non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

Elenco set di riferimenti

Descrizione

Elenca i set di riferimento disponibili in QRadar.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Campi da restituire | Stringa | N/D | No | Specifica i campi che devono essere restituiti dall'azione. Se non viene fornito nulla, l'azione restituisce per impostazione predefinita tutti i campi disponibili. Il parametro accetta più valori separati da virgole. |

| Condizione di filtro | Stringa | N/D | No | Specifica una condizione di filtro per restituire solo elementi specifici, ad esempio: element_type = IP |

| Numero di elementi da restituire | Numero intero | 25 | Sì | Specifica un numero massimo di elementi da restituire dall'azione. |

Esempio di casi d'uso

Elenca gli elementi disponibili per il riferimento.

Pubblica su

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

[

{

"name": "Critical Assets",

"element_type": "IP"

},

{

"name": "Asset Reconciliation IPv4 Blocklist",

"element_type": "IP"

},

{

"name": "Proxy Servers",

"element_type": "IP"

}

]

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* |

Questa azione non deve non riuscire e non deve interrompere l'esecuzione del playbook:

Questa azione dovrebbe non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

Elenco mappe di riferimento

Descrizione

Elenca le mappe di riferimento disponibili in QRadar.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Campi da restituire | Stringa | N/D | No | Specifica i campi che devono essere restituiti dall'azione. Se non viene fornito nulla, l'azione restituisce per impostazione predefinita tutti i campi disponibili. Questo parametro accetta più valori separati da virgole. |

| Condizione di filtro | Stringa | N/D | No | Specifica una condizione di filtro per restituire solo elementi specifici, ad esempio: element_type = ALNIC |

| Number Of Elements To Return | Numero intero | 25 | Sì | Specifica un numero massimo di elementi da restituire dall'azione. |

Esempio di casi d'uso

Elenca gli elementi disponibili per il riferimento.

Pubblica su

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

[

{

"name": "User1",

"element_type": "ALNIC"

},

{

"name": "User",

"element_type": "ALNIC"

}

]

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* |

Questa azione non deve non riuscire e non deve interrompere l'esecuzione del playbook:

L'azione deve non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

Elenco delle mappe di riferimento degli insiemi

Descrizione

Elenca le mappe di riferimento dei set disponibili in QRadar.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Campi da restituire | Stringa | N/D | No | Specifica i campi che devono essere restituiti dall'azione. Se non viene fornito nulla, l'azione restituisce per impostazione predefinita tutti i campi disponibili. Questo parametro accetta più valori separati da virgole. |

| Condizione di filtro | Stringa | N/D | No | Specifica una condizione di filtro per restituire solo elementi specifici, ad esempio: element_type = ALN |

| Number Of Elements To Return | Numero intero | 25 | Sì | Specifica un numero massimo di elementi da restituire dall'azione. |

Esempio di casi d'uso

Elenca gli elementi disponibili per il riferimento.

Pubblica su

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

[

{

"name": "CorrelatedAttackMap",

"element_type": "ALN"

},

{

"name": "TestMapOfSets",

"element_type": "ALN"

}

]

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* |

Questa azione non deve non riuscire e non deve interrompere l'esecuzione del playbook:

L'azione deve non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

Elenca tabelle di riferimento

Descrizione

Elenca le tabelle di riferimento disponibili in QRadar.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Campi da restituire | Stringa | N/D | No | Specifica i campi che devono essere restituiti dall'azione. Se non viene fornito nulla, l'azione restituisce per impostazione predefinita tutti i campi disponibili. Il parametro accetta più valori separati da virgole. |

| Condizione di filtro | Stringa | N/D | No | Specifica una condizione di filtro per restituire solo elementi specifici, ad esempio: element_type = ALN |

| Number Of Elements To Return | Numero intero | 25 | Sì | Specifica un numero massimo di elementi da restituire dall'azione. |

Esempio di casi d'uso

Elenca gli elementi disponibili per il riferimento.

Pubblica su

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

[

{

"name": "TestTable2",

"element_type": "ALN"

},

{

"name": "TestTable3",

"element_type": "ALN"

}

]

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* |

Questa azione non deve non riuscire e non deve interrompere l'esecuzione del playbook:

Questa azione dovrebbe non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

Aggiungi nota relativa all'infrazione

Descrizione

Aggiungi una nota a un attacco QRadar.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| ID reato | Numero intero | N/D | Sì | ID violazione a cui aggiungere una nota. |

| Testo della nota | Stringa | N/D | Sì | Testo della nota da aggiungere all'infrazione. |

Esempio di casi d'uso del playbook

Aggiungi una nota all'offesa QRadar da Google SecOps.

Pubblica su

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* |

Questa azione non deve non riuscire e non deve interrompere l'esecuzione del playbook:

L'azione deve non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

Aggiorna attacco

Descrizione

Aggiorna QRadar Offense.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| ID reato | Numero intero | N/D | Sì | ID violazione da aggiornare. |

| Assegnato a | Stringa | N/D | No | Accesso utente a cui assegnare l'infrazione. |

| Stato | DDL | " " | No | Il nuovo stato della violazione. |

| Motivo della chiusura | Stringa | N/D | No | Se lo stato dell'offesa è impostato su Chiuso, devi fornire un motivo di chiusura di QRadar. |

| Follow Up | Casella di controllo | Casella di controllo deselezionata | No | Specifica se l'infrazione deve essere contrassegnata come follow-up. |

| Protetto | Casella di controllo | Casella di controllo deselezionata | No | Specifica se l'infrazione deve essere contrassegnata come protetta. |

Esempio di casi d'uso del playbook

Aggiorna l'offesa QRadar da Google SecOps per mantenere lo stato dell'offesa QRadar sincronizzato con Google SecOps.

Pubblica su

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"last_persisted_time": 1611143659000,

"username_count": 0,

"description": "Web\n",

"rules": [

{

"id": 100555,

"type": "CRE_RULE"

}

],

"event_count": 0,

"flow_count": 4,

"assigned_to": "admin",

"security_category_count": 1,

"follow_up": true,

"source_address_ids": [

50

],

"source_count": 1,

"inactive": true,

"protected": true,

"closing_user": null,

"destination_networks": [

"other"

],

"source_network": "other",

"category_count": 1,

"close_time": null,

"remote_destination_count": 1,

"start_time": 1610451749000,

"magnitude": 0,

"last_updated_time": 1610451887000,

"credibility": 0,

"id": 93,

"categories": [

"Web"

],

"severity": 0,

"policy_category_count": 0,

"log_sources": [],

"closing_reason_id": null,

"device_count": 0,

"first_persisted_time": 1610451722000,

"offense_type": 1,

"relevance": 0,

"domain_id": 0,

"offense_source": "37.28.155.22",

"local_destination_address_ids": [],

"local_destination_count": 0,

"status": "OPEN"

}

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* |

Questa azione non deve non riuscire e non deve interrompere l'esecuzione del playbook:

Questa azione dovrebbe non riuscire e interrompere l'esecuzione del playbook:

|

Generale |

Ottieni la copertura MITRE della regola

Descrizione

Visualizza i dettagli MITRE sulle regole in QRadar utilizzando l'applicazione Use Case Manager.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nomi delle regole | CSV | Sì | Specifica un elenco separato da virgole di nomi di regole per i quali l'azione deve restituire i dettagli MITRE. | |

| Crea approfondimento | Booleano | Vero | No | Se attivata, l'azione crea un approfondimento contenente informazioni sulla copertura MITRE delle regole. |

Pubblica su

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

[{

"rulename": "Excessive Database Connections"

"id": "SYSTEM-1431",

"has_ibm_default": true,

"last_updated": 1591634177302,

"mapping": {

"Discovery": {

"confidence": "medium",

"user_override": false,

"enabled": true,

"ibm_default": true,

"id": "TA0007",

"techniques": {}

},

"Initial Access": {

"confidence": "low",

"user_override": false,

"enabled": true,

"ibm_default": true,

"id": "TA0001",

"techniques": {}

}

},

"min-mitre-version": 7

}

}]

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* |

Questa azione non deve non riuscire né interrompere l'esecuzione di un playbook:

Questa azione dovrebbe non riuscire e interrompere l'esecuzione di un playbook:

|

Generale |

| Tabella Bacheca casi | Nome tabella: Copertura MITRE Colonne della tabella:

|

QRadar Simple AQL Search

Descrizione

Esegui una query AQL in base ai parametri in QRadar.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome tabella | DDL |

Flussi Valori possibili:

|

Sì | Specifica la tabella su cui eseguire la query. |

| Campi da restituire | CSV | * | No | Specifica i campi da restituire. Se non viene fornito nulla, l'azione restituisce tutti i campi. È supportato anche il carattere jolly. |

| Filtro Where | Stringa | No | Specifica il filtro WHERE per la query da eseguire.

Non è necessario fornire filtri temporali, limitazioni e ordinamento. Inoltre, non è necessario fornire la stringa WHERE nel payload. |

|

| Intervallo di tempo | DDL |

Ultima ora Valori possibili:

|

No | Specifica l'intervallo di tempo per i risultati. Se è selezionata l'opzione "Personalizzato", devi fornire anche l'"Ora di inizio". |

| Ora di inizio | Stringa | No | Specifica l'ora di inizio per i risultati. Questo parametro è obbligatorio se è selezionato "Personalizzato" per il parametro "Intervallo di tempo". Formato: ISO 8601. Esempio: 2021-04-23T12:38Z | |

| Ora di fine | Stringa | No | Specifica l'ora di fine per i risultati. Formato: ISO 8601. Se non viene fornito nulla e per il parametro "Intervallo di tempo" è selezionato "Personalizzato", questo parametro utilizza l'ora corrente. | |

| Campo di ordinamento | Stringa | No | Specifica il parametro da utilizzare per l'ordinamento. | |

| Ordinamento | DDL |

CRESC Valori possibili:

|

No | Specifica l'ordine di ordinamento. Richiede la fornitura del parametro "Campo di ordinamento". |

| Numero massimo di risultati da restituire | Numero intero | 50 | No | Specifica il numero di risultati da restituire. |

Risultati dell'azione

Risultato dello script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| risultati | N/D | N/D |

Risultato JSON

{

"events": [

{

"username": "None",

"category": 4003,

"starttime": 1548682790158,

"destinationip": "1.1.1.1",

"eventcount": 13,

"qid": 20257872,

"magnitude": 3,

"destinationport": 53,

"protocolid": 17,

"sourceport": 50597,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}, {

"username": "None",

"category": 8053,

"starttime": 1548682800217,

"destinationip": "1.1.1.1",

"eventcount": 1,

"qid": 20280296,

"magnitude": 3,

"destinationport": 443,

"protocolid": 6,

"sourceport": 49230,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}

]

}

Bacheca casi

| Tipo di risultato | Descrizione | Tipo |

|---|---|---|

| Messaggio di output* |

Questa azione non deve non riuscire né interrompere l'esecuzione di un playbook:

Questa azione dovrebbe non riuscire e interrompere l'esecuzione di un playbook:

|

Generale |

| Tabella Bacheca casi | Nome tabella: Risultati |

Connettori

Per scoprire di più sulla configurazione dei connettori in Google SecOps, consulta Importare i dati (connettori).

QRadar Correlation Events Connector V2

Descrizione

Connettore consigliato. Recupera le violazioni di QRadar e forma avvisi Google SecOps per ogni regola QRadar aggiunta all'elenco dinamico in Google SecOps. Il connettore recupera solo le violazioni per le regole aggiunte all'elenco dinamico di Google SecOps. Il connettore richiede la versione 10.1 minima dell'API QRadar. Il connettore crea avvisi Google SecOps in base al nome della regola dell'attacco QRadar, non al nome dell'attacco.

Prerequisiti del connettore

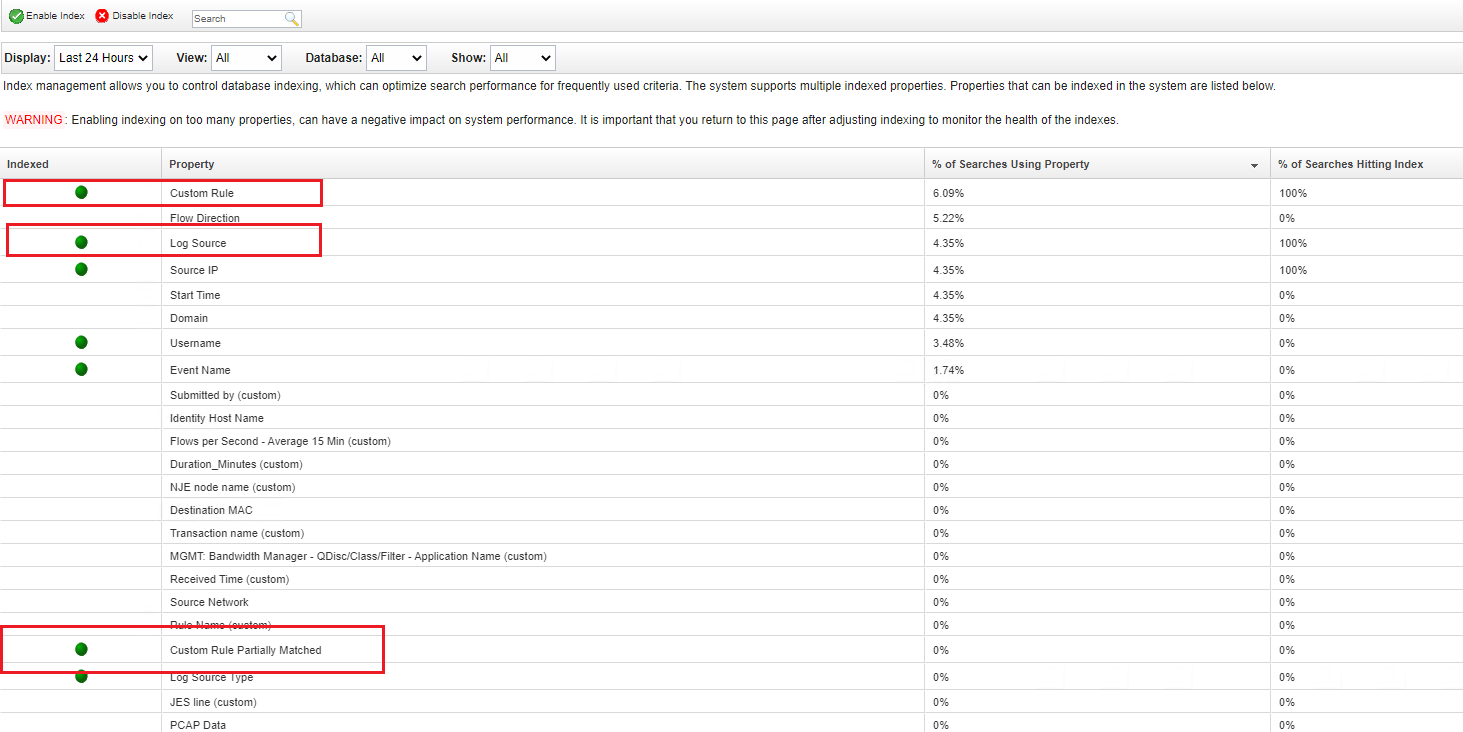

Indici QRadar per i campi obbligatori. Il connettore QRadar New Correlation Events V2 utilizza campi aggiuntivi per gli eventi associati ai seguenti reati: logsource_id, creEventList, Custom Rule Partially Matched. Questi campi devono essere indicizzati per impostazione predefinita in QRadar, ma è necessario assicurarsi che questi indici siano attualmente attivi. Per verificare se sono abilitati, nell'interfaccia utente web di QRadar vai ad Amministrazione > Gestione indici. Nella finestra aperta troverai i seguenti indici, assicurati che siano attivati:

- Regola personalizzata

- Sorgente log

- Regola personalizzata con corrispondenza parziale

Per saperne di più, consulta Gestione degli indici.

Max Days Backwards Recommendations Il valore del parametro del connettore Max Days Backwards deve essere utilizzato con cautela. Le violazioni di QRadar possono avere molti eventi e il tentativo di recuperarli tramite il connettore può causare un carico eccessivo sul server QRadar e/o timeout delle richieste. Per questo motivo, è consigliabile impostare il parametro Max Days Backwards su valori sufficientemente piccoli per assicurarsi che il connettore sia in grado di eseguire query su QRadar per gli eventi relativi al periodo configurato.

Note sull'utilizzo del connettore

Quando utilizzi il connettore, tieni presente quanto segue:

QRadar Correlation Events Connector v2 tiene traccia di ogni evento inserito per reato. A questo scopo, calcola una somma hash degli eventi utilizzando tutti i dati degli eventi (ogni campo per l'evento restituito dall'API QRadar) e la utilizza come identificatore univoco dell'evento per l'offesa. Di conseguenza, gli eventi che hanno tutti i campi identici non vengono inseriti per l'infrazione. Il primo evento viene importato e aggiunto al reato correlato. Tuttavia, i seguenti vengono scartati come duplicati. Quanto sopra è causato dall'architettura di QRadar, poiché gli eventi in QRadar non hanno identificatori univoci.

QRadar Correlation Events Connector v2 crea avvisi in base alle regole dell'elenco dinamico presenti per l'attacco, non per gli attacchi stessi. Di conseguenza, se un evento nell'offesa viene segnalato da più regole di elenchi dinamici, questo evento viene aggiunto a più avvisi di Google SecOps per le regole di elenchi dinamici correlate.

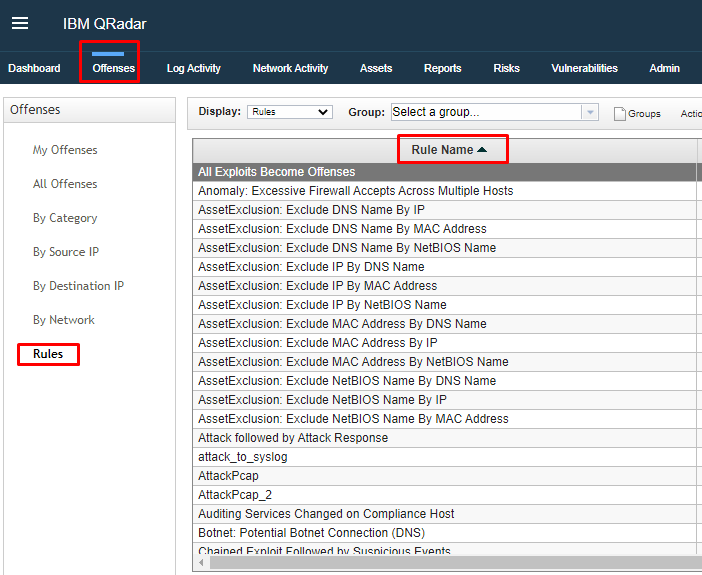

IBM QRadar utilizza regole per monitorare gli eventi e i flussi nella tua rete per rilevare le minacce alla sicurezza. Quando gli eventi e i flussi soddisfano i criteri di test, definiti nelle regole, viene creata un'offesa per indicare che si sospetta un attacco alla sicurezza o una violazione delle norme.

Il nuovo connettore inserisce le violazioni in Google SecOps solo in base alle regole corrispondenti. Queste regole sono definite dall'utente e devono essere aggiunte all'elenco dinamico per garantire che Google SecOps acquisisca solo le violazioni pertinenti per l'utente. Pertanto, una volta creata una nuova violazione, il connettore controlla le regole che l'hanno attivata (il filtro delle regole è stato introdotto nell'API QRadar versione 9 e successive). Se le regole fanno parte dell'elenco dinamico, il connettore prepara la violazione per l'importazione.

Caso d'uso del connettore

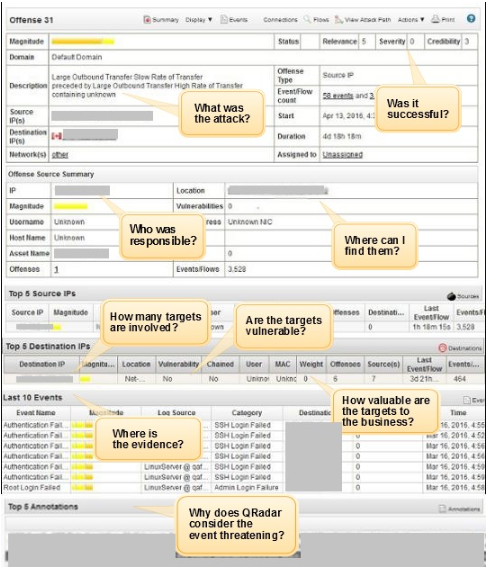

Esaminare un'infrazione

IBM QRadar utilizza regole per monitorare gli eventi e i flussi nella tua rete per rilevare le minacce alla sicurezza. Quando gli eventi e i flussi soddisfano i criteri di test definiti nelle regole, viene creata un'offesa per indicare che si sospetta un attacco alla sicurezza o una violazione delle norme. Tuttavia, sapere che è stata commessa un'infrazione è solo il primo passo. Identificare come è successo, dove è successo e chi lo ha fatto richiede un'indagine.

La finestra Riepilogo violazione ti aiuta a iniziare l'indagine sulla violazione fornendo il contesto per capire cosa è successo e determinare come isolare e risolvere il problema.

Parametri del connettore

Utilizza i seguenti parametri per configurare il connettore:

| Nome parametro | Tipo | Valore predefinito | Descrizione |

|---|---|---|---|

| Nome campo prodotto | Stringa | N/D | Descrive il nome del campo in cui è memorizzato il nome del prodotto. |

| Nome campo evento | Stringa | N/D | Descrive il nome del campo in cui è memorizzato il nome dell'evento. |

| Nome campo ambiente | Stringa | domain_name | Descrive il nome del campo in cui è memorizzato il nome dell'ambiente. Se il campo dell'ambiente non viene trovato, l'ambiente è "". |

| Pattern regex ambiente | Stringa | .* | Un pattern regex da eseguire sul valore trovato nel campo "Nome campo ambiente". |

| Root API | Stringa | https://IP_ADDRESS:port |

L'indirizzo del server QRadar. |

| Token API | Stringa | N/D | Il token di autenticazione dell'API. |

| Versione API | Stringa | 10.1 | La versione dell'API QRadar da utilizzare. Il connettore supporta la versione dell'API a partire dalla 10.1. |

| Filtro dominio | Stringa (CSV) | N/D | Specifica i domini QRadar da cui devono essere importati i reati. Se non vengono forniti valori, il connettore importerà le violazioni da tutti i domini. Il parametro accetta più valori come stringa separata da virgole. |

| Limite di eventi per avviso Siemplify | Numero intero | 25 | Numero massimo di eventi da recuperare per avviso Google SecOps per ciclo. Può essere aumentato per velocizzare l'esecuzione del connettore se, per il periodo di padding dell'offesa specificato, vengono restituiti costantemente un numero elevato di eventi. |

| Dimensioni pagina eventi connettore | Numero intero | 100 | Le dimensioni della pagina che il connettore utilizzerà per elaborare gli eventi in batch. |

| Numero massimo di infrazioni per ciclo | Numero intero | 10 | Numero massimo di violazioni da elaborare per esecuzione del connettore.

Evita di impostare un valore inferiore a 10 per garantire prestazioni ottimali. |

| Timeout dello script (secondi) | Numero intero | 300 | Limite di timeout per il processo Python che esegue lo script corrente. |

| Max Days Backwards | Numero intero | 5 | Il numero massimo di giorni per recuperare i dati sulle violazioni a ritroso. |

| Periodo di tolleranza per le violazioni | Numero intero | 60 | Intervallo di tempo in minuti per recuperare le violazioni. |

| Periodo di padding degli eventi | Numero intero | 1 | Intervallo di tempo in giorni per recuperare i dati sugli eventi. |

| Campi personalizzati | Stringa | N/D | Campi personalizzati configurati dall'utente in QRadar, i valori sono separati da virgole. Esempio: Campo A, Campo B |

| Quale valore utilizzare per il campo Nome dell'avviso Siemplify? | Stringa | custom_rule | Specifica il formato da seguire per generare i nomi degli avvisi creati dal connettore.

I valori possibili sono: custom_rule o offense_description |

| Quale valore utilizzare per il campo del generatore di regole dell'avviso Siemplify? | Stringa | custom_rule | Specifica il formato da seguire per compilare il campo rule_generator per gli avvisi creati dal connettore.

I valori possibili sono: custom_rule o offense_description |

| Creare casi "Impossibile recuperare eventi per l'offesa"? | Casella di controllo | Selezionato | Se selezionata, il connettore creerà casi di avviso "Impossibile recuperare gli eventi per l'infrazione" se non riesce a recuperare gli eventi per le infrazioni aggiornate durante il periodo di padding delle infrazioni. |

| Indirizzi del server proxy | Stringa | N/D | Indirizzo del server proxy. |

| Nome utente proxy | Stringa | N/D | Nome utente proxy. |

| Password proxy | Password | N/D | Password proxy. |

| Limite di eventi per regola di violazione di QRadar | Numero intero | 100 | Specifica un limite per il numero di eventi da inserire per una singola regola nell'offesa QRadar. Una volta raggiunto questo limite, non vengono inseriti nuovi eventi nell'offesa per la regola QRadar correlata. Esempio: 100 |

| Limite di eventi per il connettore per eseguire query in un'esecuzione del connettore | Numero intero | N/D | Specifica un limite per il numero di eventi che un singolo connettore di violazione deve interrogare da QRadar in una singola esecuzione del connettore. Esempio: 100.

Tieni presente che il valore specificato nel parametro non può essere inferiore al valore specificato nel parametro Limite eventi per regola di violazione QRadar. Inoltre, a causa del modo in cui il connettore recupera gli eventi, gli eventi più vecchi e al di fuori del limite non vengono recuperati in Google SecOps. Il connettore recupera gli eventi più recenti fino al raggiungimento del limite specificato nel parametro Limite eventi per regola di violazione QRadar. |

| Utilizzare la lista consentita come lista bloccata | Casella di controllo | Deselezionato | Se abilitato, l'elenco dinamico viene utilizzato come lista bloccata. |

| Disattiva overflow | Casella di controllo | Deselezionato | Se abilitato, il meccanismo di overflow del connettore non viene controllato per gli avvisi creati, gli avvisi di "overflow" non vengono creati e il connettore tenta di recuperare tutti i reati restituiti da QRadar. |

| Timer di risincronizzazione delle regole di Qradar Offense | Numero intero | 10 | Specifica in minuti la frequenza con cui il connettore deve sincronizzare nuovamente l'elenco delle regole di violazione di QRadar. Se il parametro non è impostato o è impostato su 0, il connettore viene sincronizzato nuovamente a ogni esecuzione. |

| Ignora la ricerca del nome host 0.0.0.0 | Casella di controllo | Deselezionato | Se selezionato, il connettore non recupera i nomi host per gli indirizzi 0.0.0.0.

Questa operazione è supportata solo per la versione 10.1 e successive dell'API QRadar. |

Regole del connettore

Elenco di indirizzi bloccati ed elenco dinamico

Il connettore inserisce le violazioni in Google SecOps in base alle regole corrispondenti. Queste regole sono definite dall'utente e aggiunte a un elenco dinamico per garantire che Google SecOps acquisisca solo le violazioni di interesse/importanti per l'utente.

| RuleType (elenco dinamico o lista bloccata) | RuleName (stringa) |

|---|---|

| Elenco dinamico | Locale: SSH o Telnet rilevato su porta non standard |

| Elenco dinamico | Più tentativi di accesso non riusciti dalla stessa origine |

Supporto del proxy

Il connettore supporta il proxy.

Encrypted Communications

Il connettore supporta le comunicazioni criptate (SSL/TLS).

Supporto Unicode

Il connettore supporta la codifica Unicode per gli avvisi elaborati.

Connettore QRadar Offenses

Descrizione

Il connettore per i reati QRadar viene utilizzato per recuperare i reati e creare avvisi Google SecOps in base ai reati QRadar stessi, al contrario di come fanno i connettori di altre integrazioni in base ai nomi delle regole QRadar. Il connettore ha un limite al numero totale di eventi che recupererà per ogni attacco QRadar. Una volta raggiunto questo limite, i nuovi eventi non verranno inseriti. Il connettore utilizza l'elenco dinamico di Google SecOps, ma per impostazione predefinita, se non sono impostate regole per l'elenco dinamico, recupera tutti gli attacchi restituiti dall'API QRadar. Il connettore richiede l'API QRadar versione 10.1 o successive.

Il connettore può essere considerato una versione più facile da configurare e utilizzare che può essere utilizzata se non è necessario monitorare e importare tutti gli eventi di violazione di QRadar e importarli in Google SecOps (come fanno i connettori di correlazione dell'integrazione).

Parametri del connettore

Utilizza i seguenti parametri per configurare il connettore:

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome campo prodotto | Stringa | N/D | Sì | Descrive il nome del campo in cui è memorizzato il nome del prodotto. |

| Nome campo evento | Stringa | N/D | Sì | Descrive il nome del campo in cui è memorizzato il nome dell'evento. |

| Nome campo ambiente | Stringa | domain_name | No | Descrive il nome del campo in cui è memorizzato il nome dell'ambiente. Se il campo dell'ambiente non viene trovato, l'ambiente è "". |

| Pattern regex ambiente | Stringa | .* | No | Un pattern regex da eseguire sul valore trovato nel campo "Nome campo ambiente". |

| Root API | Stringa | https://IP_ADDRESS:port |

Sì | L'indirizzo del server API. |

| Token API | Stringa | N/D | Sì | Il token di autenticazione dell'API. |

| Versione API | Stringa | 10.1 | Sì | La versione dell'API QRadar da utilizzare. Il connettore supporta la versione dell'API a partire dalla 10.1. |

| Limite totale di eventi per reato | Numero intero | 100 | Sì | Specifica il numero totale di eventi per violazione QRadar che devono essere inseriti dal connettore. Una volta raggiunto questo limite, i nuovi eventi non verranno inseriti per la violazione. |

| Limite di eventi per regola di violazione di QRadar | Numero intero | N/D | No | Specifica un limite facoltativo per il numero di eventi da inserire per singola regola nell'attacco QRadar. Una volta raggiunto questo limite, non verranno inseriti nuovi eventi nell'attacco per la regola QRadar correlata. Il limite non può essere superiore a "Limite totale di eventi per violazione". |

| Dimensioni pagina eventi connettore | Numero intero | 100 | Sì | Le dimensioni della pagina che il connettore utilizzerà per elaborare gli eventi in batch. |

| Numero massimo di infrazioni per ciclo | Numero intero | 10 | Sì | Numero massimo di violazioni da elaborare per esecuzione del connettore.

Evita di impostare un valore inferiore a 10 per garantire prestazioni ottimali. |

| Timeout dello script (secondi) | Numero intero | 300 | Sì | Limite di timeout per il processo Python che esegue lo script corrente. |

| Max Days Backwards | Numero intero | 5 | No | Numero massimo di giorni per recuperare i dati sulle infrazioni a ritroso |

| Periodo di tolleranza per le violazioni | Numero intero | 60 | Sì | Intervallo di tempo in minuti per recuperare le violazioni. |

| Periodo di padding degli eventi | Numero intero | 1 | Sì | Intervallo di tempo in giorni per recuperare i dati sugli eventi. |

| Campi personalizzati | Stringa | N/D | No | Campi personalizzati configurati dall'utente in QRadar, separati da virgole, ad es. Campo A, Campo B. |

| Filtro dominio | Stringa | N/D | No | Specifica i domini QRadar da cui devono essere importati i reati. Se non vengono forniti valori, il connettore importerà le violazioni da tutti i domini. Il parametro accetta più valori come stringa separata da virgole. |

| Filtro magnitudo | Numero intero | N/D | No | Specifica una gravità dell'attacco da importare. Gli attacchi con gravità uguale o superiore a quella fornita verranno importati in Google SecOps. |

| Quale valore utilizzare per il campo Nome dell'avviso Siemplify? | Stringa | custom_alert_name | No | Specifica il formato da seguire per generare i nomi degli avvisi creati dal connettore.

I valori possibili sono: custom_alert_name o offense_description. |

| Utilizzare la lista consentita come lista bloccata | Casella di controllo | Deselezionato | No | Se attivato, l'elenco dinamico verrà utilizzato come lista bloccata. Se la casella di controllo non è selezionata e non sono impostate regole di elenco dinamico, il connettore recupererà tutti i reati restituiti dall'API QRadar. |

| Disattiva overflow | Casella di controllo | Deselezionato | No | Se abilitato, il meccanismo di overflow del connettore non verrà controllato per gli avvisi creati. Gli avvisi di "overflow" non verranno creati e il connettore tenterà di recuperare tutti i reati restituiti da QRadar. |

| Indirizzi del server proxy | Stringa | No | Indirizzo del server proxy. | |

| Nome utente proxy | Stringa | N/D | No | Nome utente proxy. |

| Password proxy | Password | N/D | No | Password proxy. |

| Timer di risincronizzazione delle regole di Qradar Offense | Numero intero | 10 | No | Specifica in minuti la frequenza con cui il connettore deve sincronizzare nuovamente l'elenco delle regole di violazione di Qradar. Se il parametro non è impostato o è impostato su 0, il connettore viene sincronizzato nuovamente a ogni esecuzione. |

Regole del connettore

Supporto proxy

Il connettore supporta il proxy.

Connettore QRadar Baseline Offenses

Il connettore recupera le violazioni e crea avvisi Google SecOps in base ai nomi delle violazioni QRadar.

Il connettore crea un singolo avviso Google SecOps per ogni attacco QRadar e non crea avvisi Google SecOps aggiuntivi quando vengono visualizzati nuovi eventi da QRadar.

Il connettore utilizza l'elenco dinamico di Google SecOps. Per impostazione predefinita, se non sono impostate regole di elenco dinamico, il connettore recupera tutti gli attacchi restituiti dall'API Qradar.

Parametri del connettore

| Parametri | |

|---|---|

| Nome campo prodotto | Obbligatorio

Il nome del campo in cui è memorizzato il nome del prodotto. |

| Nome campo evento | Obbligatorio

Il nome del campo in cui è memorizzato il nome dell'evento. |

| Nome campo ambiente | Facoltativo

Il nome del campo in cui è memorizzato il nome dell'ambiente. Se il campo dell'ambiente non viene trovato, l'ambiente viene impostato su |

| Pattern regex ambiente | Facoltativo

Un pattern di espressione regolare da eseguire sul valore trovato nel campo Il valore predefinito è |

| Root API | Obbligatorio

L'indirizzo del server API. |

| Token API | Obbligatorio

Il token di autenticazione dell'API. |

| Versione API | Obbligatorio

La versione dell'API QRadar. Il connettore supporta le versioni dell'API 10.1 e successive. |

| Limite totale di eventi per reato | Obbligatorio

Specifica il numero totale di eventi per violazione QRadar che devono essere inseriti dal connettore. Dopo aver raggiunto il limite impostato, i nuovi eventi non verranno inseriti per l'infrazione. Il valore predefinito è 100. |

| Limite di eventi per regola di violazione QRadar | Facoltativo

Specifica un limite facoltativo per una quantità di eventi che devono essere inseriti per singola regola in un problema QRadar. Una volta raggiunto il limite impostato da questo parametro, non vengono inseriti nuovi eventi nell'offesa per la regola QRadar correlata. |

| Dimensioni pagina eventi connettore | Obbligatorio

Le dimensioni della pagina utilizzate dal connettore per elaborare gli eventi in batch. Il valore predefinito è 100. |

| Numero massimo di infrazioni per ciclo | Obbligatorio Numero massimo di violazioni da elaborare per esecuzione del connettore. Evita di impostare un valore inferiore a 10 per garantire prestazioni ottimali. Il valore predefinito è 10. |

| Timeout dello script (secondi) | Obbligatorio

Il limite di timeout per il processo Python che esegue lo script corrente. Il valore predefinito è 300 secondi. |

| Max Days Backwards | Facoltativo

Il numero massimo di giorni da cui recuperare i dati sulle violazioni. Il valore predefinito è 5 giorni. |

| Periodo di tolleranza per le violazioni | Obbligatorio

Intervallo di tempo in minuti per recuperare le violazioni. Il valore predefinito è 60 minuti. |

| Periodo di padding degli eventi | Obbligatorio

Intervallo di tempo in giorni per recuperare i dati sugli eventi. Il valore predefinito è un giorno. |

| Campi personalizzati | Facoltativo

Campi personalizzati separati da virgole configurati dall'utente in QRadar, ad esempio |

| Filtro dominio | Facoltativo

Specifica i domini QRadar da cui importare le violazioni. Se non vengono forniti valori, il connettore acquisisce le violazioni da tutti i domini. Il parametro accetta più valori come stringa separata da virgole. |

| Filtro magnitudo | Facoltativo

Specifica una magnitudo dell'attacco da importare. Le violazioni con una gravità pari o superiore a quella fornita verranno inserite in Google SecOps. |

| Quale valore utilizzare per il campo Nome dell'avviso Siemplify? | Facoltativo

Specifica il formato da seguire per generare i nomi degli avvisi creati dal connettore. Il valore predefinito è Valori possibili:

|

| Utilizzare una lista dinamica come lista bloccata | Facoltativo

Se selezionata, la lista dinamica viene utilizzata come blocklist. Se la casella di controllo non è selezionata e non sono impostate regole di elenco dinamico, il connettore recupera tutti i reati restituiti dall'API QRadar. La casella di controllo è deselezionata per impostazione predefinita. |

| Disattiva overflow | Facoltativo

Se questa opzione è abilitata, il meccanismo di overflow del connettore non verrà controllato per gli avvisi creati, quindi gli avvisi di "overflow" non verranno creati e il connettore recupererà tutti i reati restituiti da QRadar. La casella di controllo è deselezionata per impostazione predefinita. |

| Indirizzi del server proxy | Facoltativo

L'indirizzo del server proxy. |

| Nome utente proxy | Facoltativo

Il nome utente proxy. |

| Password proxy | Facoltativo

La password del proxy. |

| Timer di risincronizzazione delle regole di Qradar Offense | Facoltativo

Specifica l'intervallo in minuti per la risincronizzazione dell'elenco delle regole di violazione di QRadar da parte del connettore. Se il parametro non è impostato o è impostato su 0, il connettore viene sincronizzato nuovamente a ogni esecuzione. Il valore predefinito è 10 minuti. |

| Crea avvisi SOAR per reati con 0 eventi | Facoltativo

Se selezionata, per le violazioni recuperate senza eventi, il connettore crea un avviso Google SecOps utilizzando i dati sulle violazioni di QRadar sia per l'avviso che per l'evento. La casella di controllo è deselezionata per impostazione predefinita. |

| Timer di creazione delle infrazioni (minuti) | Facoltativo

Specifica per quanto tempo il connettore attende prima di recuperare i dati degli eventi per un'offesa QRadar appena creata. |

Regole del connettore

Il connettore supporta il proxy.

Eventi connettore

Ecco un esempio di evento:

{

"events": [

{

"CREName": null,

"CREDescription": null,

"EventName": "WinCollect Info",

"EventDescription": "WinCollect Info",

"rulename_creEventList": [

"Destination Asset Weight is Low",

"Source Asset Weight is Low",

"Events from Windows Host - Second Rule",

"Context is Local to Local"

],

"partialmatchlist": [],

"qid": 63500003,

"category": 8052,

"sourceHostname": null,

"destinationHostname": null,

"creEventList": [

100205,

100211,

100409,

100199

],

"credibility": 5,

"destinationMAC": "01:23:45:ab:cd:ef",

"destinationIP": "192.0.2.1",

"destinationPort": 0,

"destinationv6": "2001:db8:1:1:1:1:1:1",

"deviceTime": 1583158321000,

"deviceProduct": "WinCollect",

"domainID": 0,

"duration": 10000,

"endTime": 1583165521106,

"eventCount": 1,

"eventDirection": "L2L",

"processorId": 8,

"hasIdentity": false,

"hasOffense": true,

"highLevelCategory": 8000,

"isCREEvent": false,

"magnitude": 6,

"utf8_payload": "<13>Mar 02 16:12:01 DESKTOP IBM|WinCollect|src=DESKTOP\tos=Windows 10 (Build 18363 64-bit)\tdst=\tsev=3\tlog=Code.SSLConfigServerConnection\tmsg=ApplicationHeartbeat",

"postNatDestinationIP": "198.51.100.255",

"postNatDestinationPort": 0,

"postNatSourceIP": "198.51.100.1",

"postNatSourcePort": 0,

"preNatDestinationIP": "198.0.2.255",

"preNatDestinationPort": 0,

"preNatSourceIP": "192.0.2.255",

"preNatSourcePort": 0,

"protocolName": "Reserved",

"protocolID": 255,

"relevance": 9,

"severity": 3,

"sourceIP": "192.0.2.1",

"sourceMAC": "ab:cd:ef:01:23:45",

"sourcePort": 0,

"sourcev6": "2001:db8:2:2:2:2:2:2",

"startTime": 1583165521106,

"isunparsed": false,

"userName": null

}

]

}

Job

SyncCloseOffenses

Descrizione

Chiude le violazioni QRadar correlate per gli avvisi Google SecOps chiusi.

Parametri

| Nome parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Radice API | Stringa | https://IP_ADDRESS |

Sì | Il percorso URL che punta al server QRadar. |

| Token API | Password | N/D | Sì | Il token di sicurezza API per l'autenticazione. |

| Versione API | Stringa | N/D | No | La versione dell'API utilizzata. |

| Giorni indietro | Numero intero | N/D | No | Giorni indietro per cui ottenere le infrazioni. |

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.