QRadar

Version de l'intégration : 56.0

Déploiements QRadar compatibles

Cette intégration est compatible avec les déploiements QRadar sur site et dans le cloud.

Accès réseau à QRadar

Accès à l'API de Google Security Operations à QRadar : autorisez le trafic sur le port 443 (HTTPS) ou tel qu'il est configuré dans votre environnement.

Définir les autorisations QRadar

Lorsque vous créez un profil de sécurité et un utilisateur Google SecOps dédiés dans QRadar (comme indiqué dans les étapes suivantes), vous bénéficiez d'un contrôle plus précis sur les autorisations. Cette approche est facultative, mais recommandée.

Une intégration QRadar peut également fonctionner à l'aide d'un compte administrateur existant.

Créer un utilisateur Google SecOps {:.hide-from-toc}

Dans QRadar, cliquez sur l'icône en haut à gauche.

Accédez à Admin, puis cliquez sur Utilisateurs.

Cliquez sur Nouveau, puis saisissez les informations pour créer un administrateur.

Créer un profil de sécurité Google SecOps

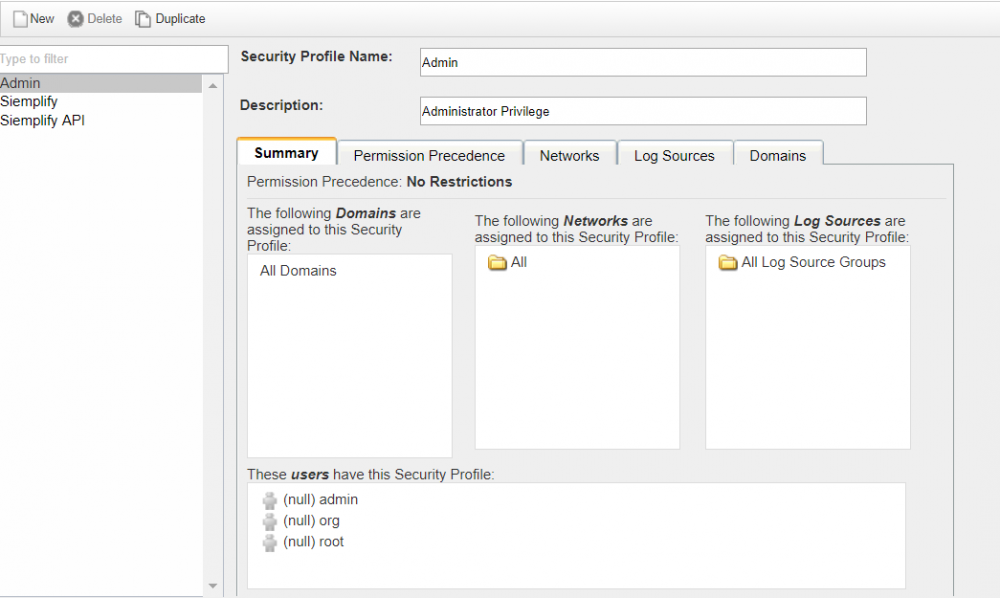

Accédez à Admin > User Management > Security Profiles (Admin > Gestion des utilisateurs > Profils de sécurité).

Créez un profil avec les paramètres suivants :

- Priorité des autorisations : aucune restriction

- Sources de journaux : tous les groupes de sources de journaux

- Réseau : tous

- Domaines : tous les domaines

Déployer les modifications

Cliquez sur Déployer sur l'écran.

Créer un service autorisé pour accéder à l'API

Accédez à Admin > Gestion des utilisateurs > Services autorisés.

Créez un service avec les paramètres suivants :

- Nom du service : Siemplify_Application_User

- Rôle utilisateur : administrateur

- Profil de sécurité : administrateur

- Date d'expiration : aucune

Copiez la clé d'authentification générée et utilisez-la dans les paramètres d'intégration Google SecOps (assistant de déploiement).

Configurer l'intégration de QRadar dans Google SecOps

Pour obtenir des instructions détaillées sur la configuration d'une intégration dans Google SecOps, consultez Configurer des intégrations.

Paramètres d'intégration

Utilisez les paramètres suivants pour configurer l'intégration :

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom de l'instance | Chaîne | N/A | Non | Nom de l'instance pour laquelle vous souhaitez configurer l'intégration. |

| Description | Chaîne | N/A | Non | Description de l'instance. |

| Racine de l'API | Chaîne | https://IP_ADDRESS |

Oui | Chemin d'URL qui pointe vers le serveur QRadar. |

| Jeton d'API | Mot de passe | N/A | Oui | Jeton de sécurité de l'API pour l'authentification. |

| Version de l'API | Chaîne | N/A | Non | Version de l'API utilisée. |

| Exécuter à distance | Case à cocher | (décoché) | Non | Cochez le champ pour exécuter l'intégration configurée à distance. Une fois la case cochée, l'option permettant de sélectionner l'utilisateur distant (agent) s'affiche. |

Actions

Requête "Similar Flows" (Flux similaires)

Description

Exécutez une requête AQL prédéfinie pour trouver les flux associés à l'entité d'adresse IP Google SecOps spécifiée.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Delta de temps en minutes | Nombre entier | 10 | Non | Récupère les flux des x dernières minutes. Le paramètre accepte les valeurs numériques (par exemple, 10). |

| Limite de flux à récupérer | Nombre entier | 23 | Oui | Limitez les flux que l'action peut renvoyer. Le paramètre accepte les valeurs numériques (par exemple, 10). |

| Champs à afficher | Chaîne | N/A | Non | Champs à extraire du flux en plus de ceux prédéfinis. Si elle n'est pas définie, l'action renvoie des champs prédéfinis pour le flux. |

| Nom du champ d'adresse IP source | Chaîne | N/A | Non | Champs représentant le champ d'adresse IP source du flux. |

| Nom du champ d'adresse IP de destination | Chaîne | N/A | Non | Champs représentant le champ d'adresse IP de destination du flux. |

Exemple de cas d'utilisation d'un playbook

Obtenez des informations de QRadar sur les flux enregistrés pour l'adresse IP spécifique au cours des x dernières minutes.

Date d'exécution

Cette action s'exécute sur l'entité "Adresse IP".

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"flows": [

{

"destinationflags": 27,

"destinationpackets": 5.0,

"sourcebytes": 522.0,

"protocolid": 6,

"sourceip": "195.200.72.148",

"destinationbytes": 571.0,

"lastpackettime": 1585057251000,

"sourceflags": 27,

"sourcepackets": 5.0,

"qid": 53268795,

"flowtype": 0,

"destinationip": "37.28.155.22",

"firstpackettime": 1585057224000,

"category": 18448,

"source hostname": null,

"destination hostname": null

},

{

"destinationflags": null,

"destinationpackets": 0.0,

"sourcebytes": 78.0,

"protocolid": 17,

"sourceip": "195.200.72.148",

"destinationbytes": 0.0,

"lastpackettime": 1585057220000,

"sourceflags": null,

"sourcepackets": 1.0,

"qid": 53258563,

"flowtype": 0,

"destinationip": "8.8.8.8",

"firstpackettime": 1585057177000,

"category": 18438,

"source hostname": null,

"destination hostname": null

},

...

]

}

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook :

L'action doit échouer et arrêter l'exécution du playbook :

|

Général |

| Tableau | Flux similaires pour l'entité : {0}".format(Siemplify.entity.identifier) En-têtes : … |

Entité |

Requête "Événements similaires"

Description

Exécutez une requête AQL prédéfinie pour trouver les événements liés aux entités Google SecOps (adresse IP, nom d'hôte ou nom d'utilisateur) spécifiées.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Delta de temps en minutes | Nombre entier | 10 | Non | Récupère les flux des x dernières minutes. Le paramètre accepte les valeurs numériques (par exemple, 10). |

| Limite d'événements à récupérer | Nombre entier | 25 | Oui | Limitez les événements que l'action peut renvoyer. Le paramètre accepte une valeur numérique (par exemple, 25). |

| Champs à afficher | CSV | N/A | Non | Champs à extraire de l'événement en plus de ceux prédéfinis. Si elle n'est pas définie, l'action renvoie des champs prédéfinis pour l'événement. |

| Nom du champ "Nom d'hôte" | Chaîne | N/A | Non | Champ représentant le champ "Nom d'hôte" de l'événement. |

| Nom du champ d'adresse IP source | Chaîne | N/A | Non | Champs représentant le champ d'adresse IP source du flux. |

| Nom du champ d'adresse IP de destination | Chaîne | N/A | Non | Champs représentant le champ d'adresse IP de destination du flux. |

| Nom du champ du nom d'utilisateur | Chaîne | N/A | Non | Champs représentant le champ "Nom d'utilisateur" de l'événement. |

Exemple de cas d'utilisation

Obtenez des informations de QRadar sur les événements enregistrés pour l'entité spécifiée au cours des x dernières minutes.

Date d'exécution

Cette action s'applique aux entités suivantes :

- Adresse IP

- Nom d'hôte

- Utilisateur

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"events": [

{

"starttime": 1585288010745,

"protocolid": 255,

"sourceip": "10.0.100.250",

"logsourceid": 62,

"qid": 18750001,

"sourceport": 0,

"eventcount": 1,

"magnitude": 10,

"identityip": "0.0.0.0",

"destinationip": "10.0.100.250",

"destinationport": 0,

"category": 10008,

"username": null,

"hostname": null

},

{

"starttime": 1585288010745,

"protocolid": 255,

"sourceip": "10.0.100.250",

"logsourceid": 62,

"qid": 18750001,

"sourceport": 0,

"eventcount": 1,

"magnitude": 10,

"identityip": "0.0.0.0",

"destinationip": "10.0.100.250",

"destinationport": 0,

"category": 10008,

"username": null,

"hostname": null

},

...

]

}

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook :

L'action doit échouer et arrêter l'exécution du playbook :

|

Général |

| Tableau | Flux similaires pour l'entité : {0}".format(Siemplify.entity.identifier) En-têtes : … |

Entité |

Recherche AQL QRadar

Description

Exécutez une requête AQL arbitraire sur l'instance QRadar. L'action renvoie un résultat au format CSV.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Format de requête | Chaîne | N/A | Oui | Format de requête à exécuter, par exemple "Select * from flows limit 10 last 10 minutes". |

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| résultats | N/A | N/A |

Résultat JSON

{

"events": [

{

"username": "None",

"category": 4003,

"starttime": 1548682790158,

"destinationip": "1.1.1.1",

"eventcount": 13,

"qid": 20257872,

"magnitude": 3,

"destinationport": 53,

"protocolid": 17,

"sourceport": 50597,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}, {

"username": "None",

"category": 8053,

"starttime": 1548682800217,

"destinationip": "1.1.1.1",

"eventcount": 1,

"qid": 20280296,

"magnitude": 3,

"destinationport": 443,

"protocolid": 6,

"sourceport": 49230,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}

]

}

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni interrompre l'exécution d'un playbook.

L'action doit échouer et arrêter l'exécution d'un playbook :

|

Général |

| Tableau | "Résultats de la requête" En-têtes :… |

Général |

Ping

Description

Testez la connectivité à une instance QRadar.

Paramètres

N/A

Cas d'utilisation prévus

Tester si l'accès au système cible est réussi ou non avec les paramètres fournis dans la configuration de l'intégration sur la page Google Security Operations Marketplace.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook.

L'action doit échouer et arrêter l'exécution d'un playbook :

|

Général |

Rechercher une valeur dans un ensemble de référence

Description

Vérifier si une valeur figure dans un ensemble de références spécifique.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom | Chaîne | N/A | Oui | Nom de l'ensemble de références pour vérifier une valeur. |

| Valeur | Chaîne | N/A | Oui | Valeur à vérifier dans un ensemble référencé. |

Exemple de cas d'utilisation d'un playbook

Une adresse IP est considérée comme malveillante lors de l'exécution du playbook. Vérifiez si elle figure dans l'ensemble de référence Malicious_IPs.

Date d'exécution

Cette action ne s'applique pas aux entités Google SecOps.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"timeout_type": "FIRST_SEEN",

"number_of_elements": 1,

"data": [

{

"last_seen": 1611149814345,

"first_seen": 1611149814345,

"source": "admin",

"value": "192.168.10.230",

"domain_id": null

}

],

"creation_time": 1440695740583,

"name": "Critical Assets",

"namespace": "SHARED",

"element_type": "IP",

"collection_id": 20

}

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* | Cette action ne doit pas échouer ni arrêter l'exécution du playbook :

Cette action doit échouer et arrêter l'exécution du playbook :

|

Général |

Rechercher une valeur dans une carte de référence

Description

Vérifiez si une valeur est listée dans une carte de référence spécifique.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom | Chaîne | N/A | Oui | Nom de la carte de référence pour vérifier une valeur. |

| Valeur | Chaîne | N/A | Oui | Valeur à vérifier dans une carte référencée. |

Exemple de cas d'utilisation d'un playbook

Vérifiez si un nom d'utilisateur est autorisé à accéder à une adresse IP donnée en fonction des valeurs de la carte de référence.

Date d'exécution

Cette action ne s'applique pas aux entités Google SecOps.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"data": {

"1001": {

"last_seen": 1583903726952,

"first_seen": 1583903726952,

"source": "reference data api",

"value": "jack"

}

}

}

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* | Cette action ne doit pas échouer ni arrêter l'exécution du playbook :

Cette action doit échouer et arrêter l'exécution du playbook :

|

Général |

Rechercher une valeur dans une carte de référence d'ensembles

Description

Vérifier si une valeur figure dans une carte de référence spécifique d'ensembles.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom | Chaîne | N/A | Oui | Nom de la carte de référence des ensembles pour vérifier une valeur. |

| Valeur | Chaîne | N/A | Oui | Valeur à vérifier dans une carte d'ensembles référencée. |

Exemple de cas d'utilisation

Vérifiez si un nom d'utilisateur est autorisé à accéder à une adresse IP donnée en fonction de la carte de référence des valeurs définies.

Date d'exécution

Cette action s'exécute sur les entités Google SecOps.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

"data": {

"192.168.1.1": [

{

"last_seen": 1583912905418,

"first_seen": 1583912905418,

"source": "reference data api",

"value": "jack, john, huey"

},

{

"last_seen": 1583913398524,

"first_seen": 1583913398524,

"source": "reference data api",

"value": "zz"

},

{

"last_seen": 1583913639025,

"first_seen": 1583913639025,

"source": "reference data api",

"value": "jane"

}

]

}

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* | Cette action ne doit pas échouer ni arrêter l'exécution du playbook :

Cette action doit échouer et arrêter l'exécution du playbook :

|

Général |

Rechercher une valeur dans les tables de référence

Description

Vérifier si une valeur figure dans une table de référence spécifique.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom | Chaîne | N/A | Oui | Nom de la table de référence pour vérifier une valeur. |

| Valeur | Chaîne | N/A | Oui | Valeur à vérifier dans une table référencée. |

Date d'exécution

Cette action s'applique à toutes les entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"data": {

"Source_IP": {

"port": {

"last_seen": 1583933682283,

"first_seen": 1583933682283,

"source": "reference data api",

"value": "8080"

}

},

"192.168.1.1": {

"port": {

"last_seen": 1583990995600,

"first_seen": 1583990995600,

"source": "reference data api",

"value": "8080"

}

}

}

}

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* | Cette action ne doit pas échouer ni arrêter l'exécution du playbook :

Cette action doit échouer et arrêter l'exécution du playbook :

|

Général |

Rechercher une clé dans une carte de référence

Description

Vérifiez si une clé est listée dans une carte de référence spécifique.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom | Chaîne | N/A | Oui | Nom de la carte de référence pour vérifier une valeur. |

| Clé | Chaîne | N/A | Oui | Clé à vérifier dans une carte de référence. |

Exemple de cas d'utilisation

Vérifiez si un nom d'utilisateur est autorisé à accéder à une adresse IP donnée en fonction des valeurs de la carte de référence.

Date d'exécution

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"data": {

"1001": {

"last_seen": 1583903726952,

"first_seen": 1583903726952,

"source": "reference data api",

"value": "jack"

}

}

}

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* | Cette action ne doit pas échouer ni arrêter l'exécution du playbook :

Cette action doit échouer et arrêter l'exécution du playbook :

|

Général |

Rechercher une clé dans la carte de référence des ensembles

Description

Vérifiez si une clé figure dans une carte de référence spécifique des ensembles.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom | Chaîne | N/A | Oui | Nom de la carte de référence des ensembles pour vérifier une valeur. |

| Clé | Chaîne | N/A | Oui | Clé à vérifier dans une carte d'ensembles référencée. |

Exemple de cas d'utilisation

Vérifiez si un nom d'utilisateur est autorisé à accéder à une adresse IP donnée en fonction d'une carte de référence des valeurs définies.

Date d'exécution

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

"data": {

"192.168.1.1": [

{

"last_seen": 1583912905418,

"first_seen": 1583912905418,

"source": "reference data api",

"value": "jack, john, huey"

},

{

"last_seen": 1583913398524,

"first_seen": 1583913398524,

"source": "reference data api",

"value": "zz"

},

{

"last_seen": 1583913639025,

"first_seen": 1583913639025,

"source": "reference data api",

"value": "jane"

}

]

}

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* |

Cette action ne doit pas échouer ni arrêter l'exécution du playbook :

Cette action doit échouer et arrêter l'exécution du playbook :

|

Général |

Lister les ensembles de référence

Description

Liste les ensembles de référence disponibles dans QRadar.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Champs à renvoyer | Chaîne | N/A | Non | Spécifiez les champs qui doivent être renvoyés par l'action. Si rien n'est fourni, l'action renvoie tous les champs disponibles par défaut. Le paramètre accepte plusieurs valeurs séparées par une virgule. |

| Condition de filtre | Chaîne | N/A | Non | Spécifiez une condition de filtre pour ne renvoyer que certains éléments (par exemple, element_type = IP). |

| Nombre d'éléments à renvoyer | Nombre entier | 25 | Oui | Spécifiez un nombre maximal d'éléments à renvoyer par l'action. |

Exemple de cas d'utilisation

Liste les éléments disponibles pour la référence.

Date d'exécution

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

[

{

"name": "Critical Assets",

"element_type": "IP"

},

{

"name": "Asset Reconciliation IPv4 Blocklist",

"element_type": "IP"

},

{

"name": "Proxy Servers",

"element_type": "IP"

}

]

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* |

Cette action ne doit pas échouer ni arrêter l'exécution du playbook :

Cette action doit échouer et arrêter l'exécution du playbook :

|

Général |

Lister les cartes de référence

Description

Liste les cartes de référence disponibles dans QRadar.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Champs à renvoyer | Chaîne | N/A | Non | Spécifiez les champs qui doivent être renvoyés par l'action. Si rien n'est fourni, l'action renvoie tous les champs disponibles par défaut. Ce paramètre accepte plusieurs valeurs séparées par une virgule. |

| Condition de filtre | Chaîne | N/A | Non | Spécifiez une condition de filtre pour ne renvoyer que certains éléments. Par exemple : element_type = ALNIC |

| Nombre d'éléments à renvoyer | Nombre entier | 25 | Oui | Spécifiez un nombre maximal d'éléments à renvoyer par l'action. |

Exemple de cas d'utilisation

Liste les éléments disponibles pour la référence.

Date d'exécution

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

[

{

"name": "User1",

"element_type": "ALNIC"

},

{

"name": "User",

"element_type": "ALNIC"

}

]

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* |

Cette action ne doit pas échouer ni arrêter l'exécution du playbook :

L'action doit échouer et arrêter l'exécution du playbook :

|

Général |

Lister les cartes de référence des ensembles

Description

Liste les cartes de référence des ensembles disponibles dans QRadar.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Champs à renvoyer | Chaîne | N/A | Non | Spécifiez les champs qui doivent être renvoyés par l'action. Si rien n'est fourni, l'action renvoie tous les champs disponibles par défaut. Ce paramètre accepte plusieurs valeurs séparées par une virgule. |

| Condition de filtre | Chaîne | N/A | Non | Spécifiez une condition de filtre pour ne renvoyer que des éléments spécifiques, par exemple : element_type = ALN. |

| Nombre d'éléments à renvoyer | Nombre entier | 25 | Oui | Spécifiez un nombre maximal d'éléments à renvoyer par l'action. |

Exemple de cas d'utilisation

Liste les éléments disponibles pour la référence.

Date d'exécution

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

[

{

"name": "CorrelatedAttackMap",

"element_type": "ALN"

},

{

"name": "TestMapOfSets",

"element_type": "ALN"

}

]

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* |

Cette action ne doit pas échouer ni arrêter l'exécution du playbook :

L'action doit échouer et arrêter l'exécution du playbook :

|

Général |

Lister les tables de référence

Description

Lister les tables de référence disponibles dans QRadar.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Champs à renvoyer | Chaîne | N/A | Non | Spécifiez les champs qui doivent être renvoyés par l'action. Si rien n'est fourni, l'action renvoie tous les champs disponibles par défaut. Le paramètre accepte plusieurs valeurs séparées par une virgule. |

| Condition de filtre | Chaîne | N/A | Non | Spécifiez une condition de filtre pour ne renvoyer que des éléments spécifiques, par exemple : element_type = ALN. |

| Nombre d'éléments à renvoyer | Nombre entier | 25 | Oui | Spécifiez un nombre maximal d'éléments à renvoyer par l'action. |

Exemple de cas d'utilisation

Liste les éléments disponibles pour la référence.

Date d'exécution

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

[

{

"name": "TestTable2",

"element_type": "ALN"

},

{

"name": "TestTable3",

"element_type": "ALN"

}

]

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* |

Cette action ne doit pas échouer ni arrêter l'exécution du playbook :

Cette action doit échouer et arrêter l'exécution du playbook :

|

Général |

Ajouter une note sur l'infraction

Description

Ajoutez une note à une infraction QRadar.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| ID de l'infraction | Nombre entier | N/A | Oui | ID de l'infraction à laquelle ajouter une note. |

| Texte de la note | Chaîne | N/A | Oui | Texte de la note à ajouter à l'infraction. |

Exemple de cas d'utilisation de playbook

Ajoutez une note sur l'infraction QRadar depuis Google SecOps.

Date d'exécution

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* |

Cette action ne doit pas échouer ni arrêter l'exécution du playbook :

L'action doit échouer et arrêter l'exécution du playbook :

|

Général |

Mettre à jour l'infraction

Description

Mettez à jour QRadar Offense.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| ID de l'infraction | Nombre entier | N/A | Oui | ID de l'infraction à modifier. |

| Attribuée à | Chaîne | N/A | Non | Identifiant de connexion de l'utilisateur auquel attribuer l'infraction. |

| État | LDD | " " | Non | Nouvel état de l'infraction. |

| Motif de la clôture | Chaîne | N/A | Non | Si l'état de l'infraction est défini sur "Fermé", vous devez fournir un motif de clôture QRadar. |

| Suivi | Case à cocher | Case non cochée | Non | Indique si l'infraction doit être marquée comme nécessitant un suivi. |

| Protégée | Case à cocher | Case non cochée | Non | Indique si l'infraction doit être marquée comme protégée. |

Exemple de cas d'utilisation de playbook

Mettez à jour les infractions QRadar depuis Google SecOps pour que leur état reste synchronisé avec Google SecOps.

Date d'exécution

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"last_persisted_time": 1611143659000,

"username_count": 0,

"description": "Web\n",

"rules": [

{

"id": 100555,

"type": "CRE_RULE"

}

],

"event_count": 0,

"flow_count": 4,

"assigned_to": "admin",

"security_category_count": 1,

"follow_up": true,

"source_address_ids": [

50

],

"source_count": 1,

"inactive": true,

"protected": true,

"closing_user": null,

"destination_networks": [

"other"

],

"source_network": "other",

"category_count": 1,

"close_time": null,

"remote_destination_count": 1,

"start_time": 1610451749000,

"magnitude": 0,

"last_updated_time": 1610451887000,

"credibility": 0,

"id": 93,

"categories": [

"Web"

],

"severity": 0,

"policy_category_count": 0,

"log_sources": [],

"closing_reason_id": null,

"device_count": 0,

"first_persisted_time": 1610451722000,

"offense_type": 1,

"relevance": 0,

"domain_id": 0,

"offense_source": "37.28.155.22",

"local_destination_address_ids": [],

"local_destination_count": 0,

"status": "OPEN"

}

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* |

Cette action ne doit pas échouer ni arrêter l'exécution du playbook :

Cette action doit échouer et arrêter l'exécution du playbook :

|

Général |

Obtenir la couverture des règles MITRE

Description

Obtenez des informations MITRE sur les règles dans QRadar à l'aide de l'application Use Case Manager.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Noms des règles | CSV | Oui | Spécifiez une liste de noms de règles pour lesquelles l'action doit renvoyer des détails MITRE, séparés par une virgule. | |

| Créer un insight | Booléen | Vrai | Non | Si cette option est activée, l'action crée un insight contenant des informations sur la couverture MITRE des règles. |

Date d'exécution

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

[{

"rulename": "Excessive Database Connections"

"id": "SYSTEM-1431",

"has_ibm_default": true,

"last_updated": 1591634177302,

"mapping": {

"Discovery": {

"confidence": "medium",

"user_override": false,

"enabled": true,

"ibm_default": true,

"id": "TA0007",

"techniques": {}

},

"Initial Access": {

"confidence": "low",

"user_override": false,

"enabled": true,

"ibm_default": true,

"id": "TA0001",

"techniques": {}

}

},

"min-mitre-version": 7

}

}]

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* |

Cette action ne doit pas échouer ni arrêter l'exécution d'un playbook :

Cette action doit échouer et arrêter l'exécution d'un playbook :

|

Général |

| Tableau du mur des cas | Nom du tableau : couverture MITRE Colonnes du tableau :

|

Recherche AQL simple QRadar

Description

Exécutez une requête AQL en fonction des paramètres de QRadar.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom de la table | LDD |

Flux Valeurs possibles :

|

Oui | Spécifiez la table à interroger. |

| Champs à renvoyer | CSV | * | Non | Spécifiez les champs à renvoyer. Si rien n'est fourni, l'action renvoie tous les champs. Les caractères génériques sont également acceptés. |

| Filtre "Where" | Chaîne | Non | Spécifiez le filtre WHERE pour la requête à exécuter.

Vous n'avez pas besoin de fournir de filtre temporel, de limite ni de tri. De plus, vous n'avez pas besoin de fournir la chaîne WHERE dans la charge utile. |

|

| Période | LDD |

La dernière heure Valeurs possibles :

|

Non | Spécifiez la période pour les résultats. Si vous sélectionnez "Personnalisé", vous devez également indiquer une heure de début. |

| Heure de début | Chaîne | Non | Spécifiez l'heure de début des résultats. Ce paramètre est obligatoire si "Personnalisé" est sélectionné pour le paramètre "Période". Format : ISO 8601. Exemple : 2021-04-23T12:38Z | |

| Heure de fin | Chaîne | Non | Spécifiez l'heure de fin des résultats. Format : ISO 8601. Si aucune valeur n'est fournie et que "Personnalisée" est sélectionné pour le paramètre "Période", ce paramètre utilise l'heure actuelle. | |

| Champ de tri | Chaîne | Non | Spécifiez le paramètre à utiliser pour le tri. | |

| Ordre de tri | LDD |

ASC Valeurs possibles :

|

Non | Spécifiez l'ordre de tri. Le paramètre "Champ de tri" est obligatoire. |

| Nombre maximal de résultats à renvoyer | Nombre entier | 50 | Non | Spécifiez le nombre de résultats à renvoyer. |

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| résultats | N/A | N/A |

Résultat JSON

{

"events": [

{

"username": "None",

"category": 4003,

"starttime": 1548682790158,

"destinationip": "1.1.1.1",

"eventcount": 13,

"qid": 20257872,

"magnitude": 3,

"destinationport": 53,

"protocolid": 17,

"sourceport": 50597,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}, {

"username": "None",

"category": 8053,

"starttime": 1548682800217,

"destinationip": "1.1.1.1",

"eventcount": 1,

"qid": 20280296,

"magnitude": 3,

"destinationport": 443,

"protocolid": 6,

"sourceport": 49230,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}

]

}

Mur des cas

| Type de résultat | Description | Type |

|---|---|---|

| Message de sortie* |

Cette action ne doit pas échouer ni arrêter l'exécution d'un playbook :

Cette action doit échouer et arrêter l'exécution d'un playbook :

|

Général |

| Tableau du mur des cas | Nom de la table : "Results" |

Connecteurs

Pour en savoir plus sur la configuration des connecteurs dans Google SecOps, consultez Ingérer vos données (connecteurs).

Connecteur d'événements de corrélation QRadar V2

Description

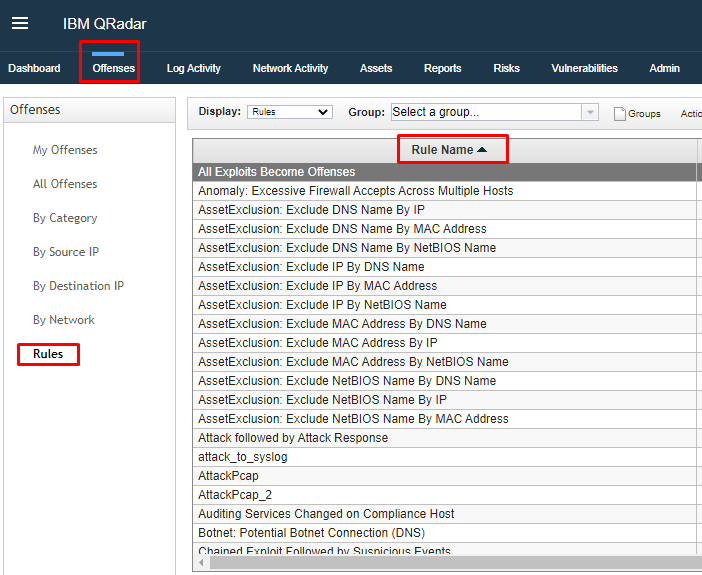

Connecteur recommandé. Récupère les infractions QRadar et crée des alertes Google SecOps pour chaque règle QRadar ajoutée à la liste dynamique dans Google SecOps. Le connecteur n'extrait que les infractions pour les règles ajoutées à la liste dynamique Google SecOps. Le connecteur nécessite au minimum la version 10.1 de l'API QRadar. Le connecteur crée des alertes Google SecOps en fonction du nom de la règle de l'infraction QRadar, et non du nom de l'infraction.

Conditions préalables pour le connecteur

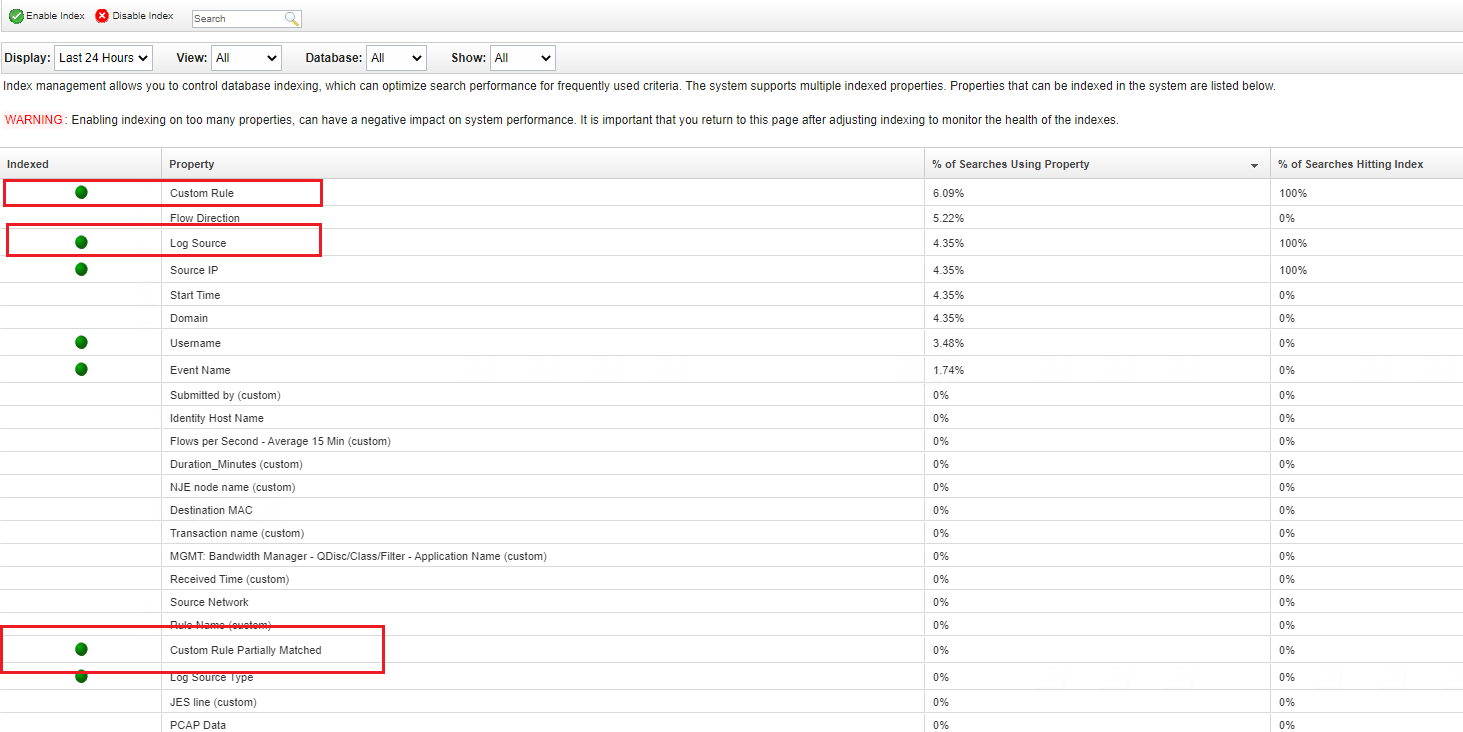

Index QRadar pour les champs obligatoires. Le connecteur QRadar New Correlation Events Connector V2 utilise des champs supplémentaires pour les événements associés aux infractions suivantes : logsource_id, creEventList, Custom Rule Partially Matched. Ces champs doivent être indexés par défaut dans QRadar, mais vous devez vous assurer que ces index sont actuellement activés. Pour vérifier s'ils sont activés, accédez à Admin > Index Management (Administration > Gestion des index) dans l'interface utilisateur Web de QRadar. Dans la fenêtre qui s'ouvre, vous trouverez les index suivants. Assurez-vous qu'ils sont activés :

- Règle personnalisée

- Source de journal

- Règle personnalisée partiellement correspondante

Pour en savoir plus, consultez Gestion des index.

Recommandations concernant le paramètre "Nombre maximal de jours en arrière" : la valeur du paramètre du connecteur "Nombre maximal de jours en arrière" doit être utilisée avec précaution. Les infractions QRadar peuvent comporter de nombreux événements. Si le connecteur tente de les récupérer, cela peut entraîner une charge excessive sur le serveur QRadar et/ou des délais d'inactivité des requêtes. Pour cette raison, il est recommandé de définir le paramètre "Nombre maximal de jours en arrière" sur des valeurs suffisamment petites pour s'assurer que le connecteur est en mesure d'interroger QRadar sur les événements pour la période configurée.

Remarques sur l'utilisation des connecteurs

Tenez compte des points suivants lorsque vous utilisez le connecteur :

Le connecteur QRadar Correlation Events v2 suit chaque événement ingéré par infraction. Pour ce faire, il calcule une somme de hachage des événements à l'aide de toutes les données d'événement (chaque champ d'événement renvoyé par l'API QRadar) et l'utilise comme identifiant unique de l'événement pour l'infraction. Par conséquent, les événements dont tous les champs sont identiques ne sont pas ingérés pour l'infraction. Le premier événement est ingéré et ajouté à l'infraction associée. Toutefois, les suivantes sont ignorées, car elles sont en double. Cela est dû à l'architecture QRadar, car les événements dans QRadar n'ont pas d'identifiants uniques.

Le connecteur QRadar Correlation Events Connector v2 crée des alertes en fonction des règles de liste dynamique présentes pour l'infraction, et non pour les infractions elles-mêmes. Par conséquent, si un événement de l'infraction est signalé par plusieurs règles de liste dynamique, il est ajouté à plusieurs alertes Google SecOps pour les règles de liste dynamique associées.

IBM QRadar utilise des règles pour surveiller les événements et les flux de votre réseau afin de détecter les menaces de sécurité. Lorsque les événements et les flux répondent aux critères de test définis dans les règles, une infraction est créée pour indiquer qu'une attaque de sécurité ou un non-respect des règles est suspecté.

Le nouveau connecteur ingère les infractions dans Google SecOps uniquement en fonction des règles correspondantes. Ces règles sont définies par l'utilisateur et doivent être ajoutées à la liste dynamique pour s'assurer que Google SecOps n'ingère que les infractions qui sont pertinentes pour l'utilisateur. Par conséquent, une fois qu'une nouvelle infraction est créée, le connecteur vérifie les règles qui l'ont déclenchée (le filtrage des règles a été introduit dans l'API QRadar version 9 et ultérieures). Si les règles font partie de la liste dynamique, le connecteur prépare l'infraction pour l'ingestion.

Cas d'utilisation du connecteur

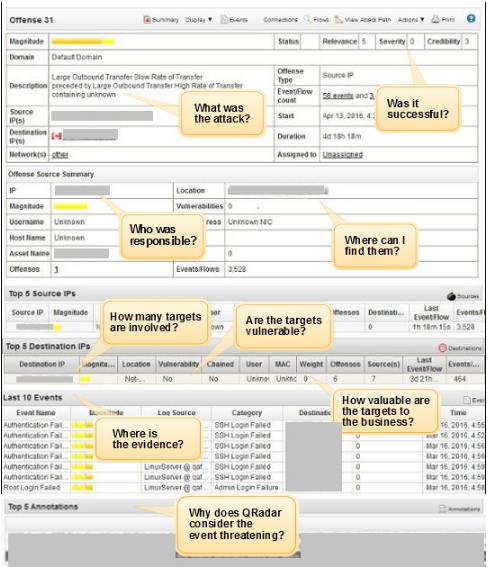

Examiner une infraction

IBM QRadar utilise des règles pour surveiller les événements et les flux de votre réseau afin de détecter les menaces de sécurité. Lorsque les événements et les flux répondent aux critères de test définis dans les règles, une infraction est créée pour indiquer qu'une attaque de sécurité ou une violation des règles est suspectée. Mais savoir qu'un cas de non-respect s'est produit n'est que la première étape. Pour identifier comment, où et par qui l'incident s'est produit, vous devez mener une enquête.

La fenêtre "Résumé des infractions" vous aide à commencer votre enquête sur les infractions en vous fournissant un contexte pour vous aider à comprendre ce qui s'est passé et à déterminer comment isoler et résoudre le problème.

Paramètres du connecteur

Utilisez les paramètres suivants pour configurer le connecteur :

| Nom du paramètre | Type | Valeur par défaut | Description |

|---|---|---|---|

| Nom du champ de produit | Chaîne | N/A | Décrit le nom du champ dans lequel le nom du produit est stocké. |

| Nom du champ d'événement | Chaîne | N/A | Décrit le nom du champ dans lequel le nom de l'événement est stocké. |

| Nom du champ d'environnement | Chaîne | domain_name | Décrit le nom du champ dans lequel le nom de l'environnement est stocké. Si le champ d'environnement est introuvable, l'environnement est "". |

| Modèle d'expression régulière de l'environnement | Chaîne | .* | Modèle d'expression régulière à exécuter sur la valeur trouvée dans le champ "Nom du champ d'environnement". |

| Racine de l'API | Chaîne | https://IP_ADDRESS:port |

Adresse du serveur QRadar. |

| Jeton d'API | Chaîne | N/A | Jeton d'authentification de l'API. |

| Version de l'API | Chaîne | 10.1 | Version de l'API QRadar à utiliser. Le connecteur est compatible avec les versions d'API à partir de la version 10.1. |

| Filtre de domaine : | Chaîne (CSV) | N/A | Spécifiez les domaines QRadar à partir desquels les infractions doivent être ingérées. Si aucune valeur n'est fournie, le connecteur ingère les infractions de tous les domaines. Le paramètre accepte plusieurs valeurs sous forme de chaîne séparée par une virgule. |

| Limite d'événements par alerte Siemplify | Nombre entier | 25 | Nombre maximal d'événements à extraire par alerte Google SecOps et par cycle. Peut être augmenté pour accélérer l'exécution du connecteur si un grand nombre d'événements sont constamment renvoyés pour la période de marge d'infraction spécifiée. |

| Taille de la page des événements de connecteur | Nombre entier | 100 | Taille de la page que le connecteur utilisera pour traiter les événements par lots. |

| Nombre maximal d'infractions par cycle | Nombre entier | 10 | Nombre maximal d'infractions à traiter par exécution de connecteur.

Pour des performances optimales, évitez de définir une valeur inférieure à 10. |

| Délai avant expiration du script (en secondes) | Nombre entier | 300 | Délai avant expiration du processus Python exécutant le script actuel. |

| Nombre maximal de jours en arrière | Nombre entier | 5 | Nombre maximal de jours pour récupérer les données sur les infractions. |

| Période de marge pour les cas de non-respect | Nombre entier | 60 | Délai en minutes pour récupérer les infractions. |

| Période de marge des événements | Nombre entier | 1 | Période (en jours) pour récupérer les données d'événements. |

| Champs personnalisés | Chaîne | N/A | Champs personnalisés configurés par l'utilisateur dans QRadar. Les valeurs sont séparées par une virgule. Exemple : Champ A, Champ B |

| Quelle valeur utiliser pour le champ "Name" (Nom) de l'alerte Siemplify ? | Chaîne | custom_rule | Spécifiez le format à suivre pour générer les noms des alertes créées par le connecteur.

Les valeurs possibles sont "custom_rule" ou "offense_description". |

| Quelle valeur utiliser pour le champ "Rule Generator" (Générateur de règles) de l'alerte Siemplify ? | Chaîne | custom_rule | Spécifiez le format à suivre pour remplir le champ rule_generator pour les alertes créées par le connecteur.

Les valeurs possibles sont "custom_rule" ou "offense_description". |

| Créer des demandes "Impossible de récupérer les événements liés à l'infraction" ? | Case à cocher | Cochée | Si cette option est cochée, le connecteur créera des demandes d'avertissement "Impossible de récupérer les événements pour l'infraction" s'il ne peut pas récupérer les événements pour les infractions mises à jour pendant la période de marge des infractions. |

| Adresses de serveur proxy | Chaîne | N/A | Adresse du serveur proxy. |

| Nom d'utilisateur du proxy | Chaîne | N/A | Nom d'utilisateur du proxy. |

| Mot de passe du proxy | Mot de passe | N/A | Mot de passe du proxy. |

| Limite d'événements par règle d'infraction QRadar | Nombre entier | 100 | Spécifiez une limite pour le nombre d'événements à ingérer par règle dans l'infraction QRadar. Une fois cette limite atteinte, aucun nouvel événement n'est ingéré dans l'infraction pour la règle QRadar associée. Exemple : 100 |

| Limite d'événements pour le connecteur à interroger lors d'une exécution de connecteur | Nombre entier | N/A | Spécifiez une limite pour le nombre d'événements qu'un seul connecteur d'infraction doit interroger à partir de QRadar lors d'une exécution de connecteur. Exemple : 100.

Notez que la valeur spécifiée dans le paramètre ne peut pas être inférieure à celle spécifiée dans le paramètre "Limite d'événements par règle d'infraction QRadar". De plus, en raison de la façon dont le connecteur récupère les événements, les événements plus anciens et hors limite ne sont pas récupérés dans Google SecOps. Le connecteur récupère les événements les plus récents jusqu'à ce que la limite spécifiée dans le paramètre "Limite d'événements par règle d'infraction QRadar" soit atteinte. |

| Utiliser une liste d'autorisation comme liste de blocage | Case à cocher | (décoché) | Si cette option est activée, la liste dynamique est utilisée comme liste de blocage. |

| Désactiver le dépassement | Case à cocher | (décoché) | Si cette option est activée, le mécanisme de dépassement de capacité du connecteur n'est pas vérifié pour les alertes créées, les alertes de "dépassement de capacité" ne sont pas créées et le connecteur tente de récupérer toutes les infractions renvoyées par QRadar. |

| Délai de resynchronisation des règles d'infraction Qradar | Nombre entier | 10 | Spécifiez en minutes la fréquence à laquelle le connecteur doit resynchroniser la liste des règles d'infraction QRadar. Si le paramètre n'est pas défini ou est défini sur 0, le connecteur se resynchronise à chaque exécution. |

| Ignorer la recherche du nom d'hôte 0.0.0.0 | Case à cocher | (décoché) | Si cette option est sélectionnée, le connecteur ne récupère pas les noms d'hôte pour les adresses 0.0.0.0.

Cette fonctionnalité n'est compatible qu'avec la version 10.1 et les versions ultérieures de l'API QRadar. |

Règles du connecteur

Liste de blocage et liste dynamique

Le connecteur ingère les infractions dans Google SecOps en fonction des règles correspondantes. Ces règles sont définies par l'utilisateur et ajoutées à une liste dynamique pour s'assurer que Google SecOps n'ingère que les infractions qui intéressent ou sont importantes pour l'utilisateur.

| RuleType (liste dynamique ou liste de blocage) | RuleName (chaîne) |

|---|---|

| Liste dynamique | Local : SSH ou Telnet détectés sur un port non standard |

| Liste dynamique | Échecs de connexion multiples provenant de la même source |

Assistance de proxy

Le connecteur est compatible avec le proxy.

Communications chiffrées

Le connecteur est compatible avec les communications chiffrées (SSL/TLS).

Compatibilité avec Unicode

Le connecteur est compatible avec l'encodage Unicode pour les alertes traitées.

Connecteur QRadar Offenses

Description

Connecteur d'infractions QRadar utilisé pour extraire les infractions et créer des alertes Google SecOps basées sur les infractions QRadar elles-mêmes, contrairement à la façon dont les connecteurs d'autres intégrations le font en fonction des noms de règles QRadar. Le connecteur est limité quant au nombre total d'événements qu'il récupère par infraction QRadar. Une fois cette limite atteinte, aucun nouvel événement n'est ingéré. Le connecteur utilise la liste dynamique Google SecOps, mais par défaut, si aucune règle de liste dynamique n'est définie, il récupère toutes les infractions renvoyées par l'API QRadar. Le connecteur nécessite la version 10.1 ou ultérieure de l'API QRadar.

Le connecteur peut être considéré comme une version plus facile à configurer et à utiliser, qui peut être utilisée s'il n'est pas nécessaire de suivre et d'ingérer tous les événements d'infraction QRadar et de les ingérer dans Google SecOps (comme le font les connecteurs de corrélation d'intégration).

Paramètres du connecteur

Utilisez les paramètres suivants pour configurer le connecteur :

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom du champ de produit | Chaîne | N/A | Oui | Décrit le nom du champ dans lequel le nom du produit est stocké. |

| Nom du champ d'événement | Chaîne | N/A | Oui | Décrit le nom du champ dans lequel le nom de l'événement est stocké. |

| Nom du champ d'environnement | Chaîne | domain_name | Non | Décrit le nom du champ dans lequel le nom de l'environnement est stocké. Si le champ d'environnement est introuvable, l'environnement est "". |

| Modèle d'expression régulière de l'environnement | Chaîne | .* | Non | Modèle d'expression régulière à exécuter sur la valeur trouvée dans le champ "Nom du champ d'environnement". |

| Racine de l'API | Chaîne | https://IP_ADDRESS:port |

Oui | Adresse du serveur d'API. |

| Jeton d'API | Chaîne | N/A | Oui | Jeton d'authentification de l'API. |

| Version de l'API | Chaîne | 10.1 | Oui | Version de l'API QRadar à utiliser. Le connecteur est compatible avec les versions d'API à partir de la version 10.1. |

| Nombre total d'événements par infraction | Nombre entier | 100 | Oui | Indiquez le nombre total d'événements par infraction QRadar à ingérer par le connecteur. Une fois cette limite atteinte, les nouveaux événements ne seront plus ingérés pour l'infraction. |

| Limite d'événements par règle d'infraction Qradar | Nombre entier | N/A | Non | Spécifiez une limite facultative pour le nombre d'événements à ingérer par règle unique dans l'infraction QRadar. Une fois cette limite atteinte, aucun nouvel événement ne sera ingéré dans l'infraction pour la règle QRadar associée. La limite ne peut pas être supérieure à "Limite totale d'événements par infraction". |

| Taille de la page des événements de connecteur | Nombre entier | 100 | Oui | Taille de la page que le connecteur utilisera pour traiter les événements par lots. |

| Nombre maximal d'infractions par cycle | Nombre entier | 10 | Oui | Nombre maximal d'infractions à traiter par exécution de connecteur.

Pour des performances optimales, évitez de définir une valeur inférieure à 10. |

| Délai avant expiration du script (en secondes) | Nombre entier | 300 | Oui | Délai avant expiration du processus Python exécutant le script actuel. |

| Nombre maximal de jours en arrière | Nombre entier | 5 | Non | Nombre maximal de jours pour récupérer les données sur les infractions |

| Période de marge pour les cas de non-respect | Nombre entier | 60 | Oui | Délai en minutes pour récupérer les infractions. |

| Période de marge des événements | Nombre entier | 1 | Oui | Période (en jours) pour récupérer les données d'événements. |

| Champs personnalisés | Chaîne | N/A | Non | Champs personnalisés configurés par l'utilisateur dans QRadar, séparés par une virgule (par exemple, Champ A, champ B. |

| Filtre de domaine : | Chaîne | N/A | Non | Spécifiez les domaines QRadar à partir desquels les infractions doivent être ingérées. Si aucune valeur n'est fournie, le connecteur ingère les infractions de tous les domaines. Le paramètre accepte plusieurs valeurs sous forme de chaîne séparée par une virgule. |

| Filtre de magnitude | Nombre entier | N/A | Non | Spécifiez une magnitude d'infraction à ingérer. Les infractions dont la magnitude est égale ou supérieure à celle fournie seront ingérées dans Google SecOps. |

| Quelle valeur utiliser pour le champ "Name" (Nom) de l'alerte Siemplify ? | Chaîne | custom_alert_name | Non | Spécifiez le format à suivre pour générer les noms des alertes créées par le connecteur.

Les valeurs possibles sont "custom_alert_name" ou "offense_description". |

| Utiliser une liste d'autorisation comme liste de blocage | Case à cocher | (décoché) | Non | Si cette option est activée, la liste dynamique sera utilisée comme liste de blocage. Si la case à cocher n'est pas activée et qu'aucune règle de liste dynamique n'est définie, le connecteur récupère toutes les infractions renvoyées par l'API QRadar. |

| Désactiver le dépassement | Case à cocher | (décoché) | Non | Si cette option est activée, le mécanisme de dépassement de capacité du connecteur ne sera pas vérifié pour les alertes créées. Les alertes de dépassement de capacité ne seront pas créées. Le connecteur tentera de récupérer toutes les infractions renvoyées par QRadar. |

| Adresses de serveur proxy | Chaîne | Non | Adresse du serveur proxy. | |

| Nom d'utilisateur du proxy | Chaîne | N/A | Non | Nom d'utilisateur du proxy. |

| Mot de passe du proxy | Mot de passe | N/A | Non | Mot de passe du proxy. |

| Délai de resynchronisation des règles d'infraction Qradar | Nombre entier | 10 | Non | Spécifiez en minutes la fréquence à laquelle le connecteur doit resynchroniser la liste des règles d'infraction QRadar. Si le paramètre n'est pas défini ou est défini sur 0, le connecteur se resynchronise à chaque exécution. |

Règles du connecteur

Assistance de proxy

Le connecteur est compatible avec le proxy.

Connecteur QRadar Baseline Offenses

Le connecteur récupère les infractions et crée des alertes Google SecOps en fonction des noms des infractions QRadar.

Le connecteur crée une seule alerte Google SecOps par infraction QRadar et ne crée pas d'alertes Google SecOps supplémentaires lorsque de nouveaux événements QRadar apparaissent.

Le connecteur utilise la liste dynamique Google SecOps. Par défaut, si aucune règle de liste dynamique n'est définie, le connecteur récupère toutes les infractions renvoyées par l'API Qradar.

Paramètres du connecteur

| Paramètres | |

|---|---|

| Nom du champ de produit | Obligatoire

Nom du champ dans lequel le nom du produit est stocké. |

| Nom du champ d'événement | Obligatoire

Nom du champ dans lequel le nom de l'événement est stocké. |

| Nom du champ d'environnement | Optional

Nom du champ dans lequel le nom de l'environnement est stocké. Si le champ d'environnement n'est pas trouvé, l'environnement est défini sur |

| Modèle d'expression régulière de l'environnement | Optional

Modèle d'expression régulière à exécuter sur la valeur trouvée dans le champ La valeur par défaut est |

| Racine de l'API | Obligatoire

Adresse du serveur d'API. |

| Jeton d'API | Obligatoire

Jeton d'authentification de l'API. |

| Version de l'API | Obligatoire

Version de l'API QRadar. Le connecteur est compatible avec les versions 10.1 et ultérieures de l'API. |

| Nombre total d'événements par infraction | Obligatoire

Spécifie le nombre total d'événements par infraction QRadar que le connecteur doit ingérer. Une fois la limite définie atteinte, aucun nouvel événement ne sera ingéré pour l'infraction. La valeur par défaut est 100. |

| Limite d'événements par règle d'infraction QRadar | Optional

Spécifie une limite facultative pour le nombre d'événements à ingérer par règle dans un délit QRadar. Une fois la limite définie par ce paramètre atteinte, aucun nouvel événement n'est ingéré dans l'infraction pour la règle QRadar associée. |

| Taille de la page des événements de connecteur | Obligatoire

Taille de la page que le connecteur utilise pour traiter les événements par lots. La valeur par défaut est 100. |

| Nombre maximal d'infractions par cycle | Obligatoire Nombre maximal d'infractions à traiter par exécution de connecteur. Pour des performances optimales, évitez de définir une valeur inférieure à 10. La valeur par défaut est 10. |

| Délai avant expiration du script (en secondes) | Obligatoire

Délai avant expiration du processus Python exécutant le script actuel. La valeur par défaut est de 300 secondes. |

| Nombre maximal de jours en arrière | Optional

Nombre maximal de jours à partir desquels extraire les données sur les infractions. La valeur par défaut est de cinq jours. |

| Période de marge pour les cas de non-respect | Obligatoire

Période en minutes pour récupérer les infractions. La valeur par défaut est de 60 minutes. |

| Période de marge des événements | Obligatoire

Période (en jours) pour récupérer les données d'événements. La valeur par défaut est d'un jour. |

| Champs personnalisés | Optional

Champs personnalisés séparés par une virgule et configurés par l'utilisateur dans QRadar, tels que |

| Filtre de domaine : | Optional

Spécifie les domaines QRadar à partir desquels ingérer les infractions. Si aucune valeur n'est fournie, le connecteur ingère les infractions de tous les domaines. Le paramètre accepte plusieurs valeurs sous forme de chaîne séparée par des virgules. |

| Filtre de magnitude | Optional

Spécifie une gravité d'infraction à ingérer. Les infractions dont l'ampleur est supérieure ou égale à celle fournie seront ingérées dans Google SecOps. |

| Quelle valeur utiliser pour le champ "Name" (Nom) de l'alerte Siemplify ? | Optional

Spécifie le format à suivre pour générer les noms des alertes créées par le connecteur. La valeur par défaut est Valeurs possibles :

|

| Utiliser une liste dynamique comme liste de blocage | Optional

Si cette option est cochée, la liste dynamique est utilisée comme liste de blocage. Si la case à cocher n'est pas cochée et qu'aucune règle de liste dynamique n'est définie, le connecteur récupère toutes les infractions renvoyées par l'API QRadar. (case décochée par défaut). |

| Désactiver le dépassement | Optional

Si cette option est activée, le mécanisme de dépassement de capacité du connecteur ne sera pas vérifié pour les alertes créées. Les alertes de dépassement de capacité ne seront donc pas créées et le connecteur récupérera toutes les infractions renvoyées par QRadar. (case décochée par défaut). |

| Adresses de serveur proxy | Optional

Adresse du serveur proxy. |

| Nom d'utilisateur du proxy | Optional

Nom d'utilisateur du proxy. |

| Mot de passe du proxy | Optional

Mot de passe du proxy. |

| Délai de resynchronisation des règles d'infraction Qradar | Optional

Spécifie l'intervalle en minutes pendant lequel le connecteur resynchronise la liste des règles d'infraction QRadar. Si le paramètre n'est pas défini ou est défini sur 0, le connecteur se resynchronise à chaque exécution. La valeur par défaut est de 10 minutes. |

| Créer des alertes SOAR pour les infractions sans événement | Optional

Si cette option est cochée, le connecteur crée une alerte Google SecOps à l'aide des données d'infraction QRadar pour l'alerte et l'événement, pour les infractions récupérées sans événement. (case décochée par défaut). |

| Délai de création des infractions (minutes) | Optional

Spécifie le délai d'attente du connecteur avant de récupérer les données d'événements pour une infraction QRadar nouvellement créée. |

Règles du connecteur

Le connecteur est compatible avec le proxy.

Événements de connecteur

Voici un exemple d'événement :

{

"events": [

{

"CREName": null,

"CREDescription": null,

"EventName": "WinCollect Info",

"EventDescription": "WinCollect Info",

"rulename_creEventList": [

"Destination Asset Weight is Low",

"Source Asset Weight is Low",

"Events from Windows Host - Second Rule",

"Context is Local to Local"

],

"partialmatchlist": [],

"qid": 63500003,

"category": 8052,

"sourceHostname": null,

"destinationHostname": null,

"creEventList": [

100205,

100211,

100409,

100199

],

"credibility": 5,

"destinationMAC": "01:23:45:ab:cd:ef",

"destinationIP": "192.0.2.1",

"destinationPort": 0,

"destinationv6": "2001:db8:1:1:1:1:1:1",

"deviceTime": 1583158321000,

"deviceProduct": "WinCollect",

"domainID": 0,

"duration": 10000,

"endTime": 1583165521106,

"eventCount": 1,

"eventDirection": "L2L",

"processorId": 8,

"hasIdentity": false,

"hasOffense": true,

"highLevelCategory": 8000,

"isCREEvent": false,

"magnitude": 6,

"utf8_payload": "<13>Mar 02 16:12:01 DESKTOP IBM|WinCollect|src=DESKTOP\tos=Windows 10 (Build 18363 64-bit)\tdst=\tsev=3\tlog=Code.SSLConfigServerConnection\tmsg=ApplicationHeartbeat",

"postNatDestinationIP": "198.51.100.255",

"postNatDestinationPort": 0,

"postNatSourceIP": "198.51.100.1",

"postNatSourcePort": 0,

"preNatDestinationIP": "198.0.2.255",

"preNatDestinationPort": 0,

"preNatSourceIP": "192.0.2.255",

"preNatSourcePort": 0,

"protocolName": "Reserved",

"protocolID": 255,

"relevance": 9,

"severity": 3,

"sourceIP": "192.0.2.1",

"sourceMAC": "ab:cd:ef:01:23:45",

"sourcePort": 0,

"sourcev6": "2001:db8:2:2:2:2:2:2",

"startTime": 1583165521106,

"isunparsed": false,

"userName": null

}

]

}

Jobs

SyncCloseOffenses

Description

Ferme les infractions QRadar associées aux alertes Google SecOps résolues.

Paramètres

| Nom du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Racine de l'API | Chaîne | https://IP_ADDRESS |

Oui | Chemin d'URL qui pointe vers le serveur QRadar. |

| Jeton d'API | Mot de passe | N/A | Oui | Jeton de sécurité de l'API pour l'authentification. |

| Version de l'API | Chaîne | N/A | Non | Version de l'API utilisée. |

| Jours en arrière | Nombre entier | N/A | Non | Nombre de jours en arrière pour obtenir les infractions. |

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.