Office 365 Cloud App Security

Versione integrazione: 19.0

Casi d'uso

- Monitorare gli avvisi dell'ambiente Office 365

- Utilizza i dati di Cloud App Security per l'indagine sugli incidenti di sicurezza.

Configura Office 365 Cloud App Security in modo che funzioni con Google Security Operations

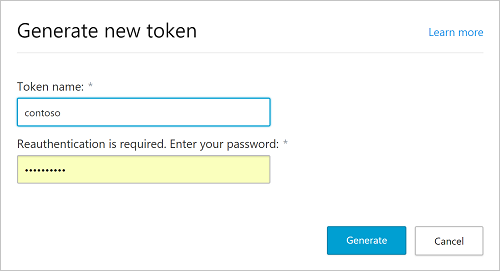

Per effettuare richieste API, devi essere in grado di autenticarti utilizzando un token API Cloud App Security. Questo token verrà incluso nell'intestazione quando Cloud App Security effettua richieste API.

Per ottenere il token API di sicurezza, accedi al portale Microsoft Cloud App Security.

Nel menu Impostazioni, seleziona Estensioni di sicurezza e poi Token API.

Fai clic sul pulsante Più per generare un nuovo token e fornisci un nome per identificarlo in futuro. Fai clic su Avanti.

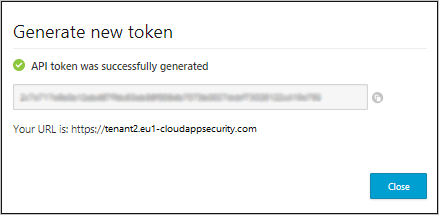

Dopo aver generato un nuovo token, ti verrà fornito un nuovo URL da utilizzare per accedere al portale Cloud App Security.

Configura l'integrazione di Office 365 Cloud App Security in Google SecOps

Per istruzioni dettagliate su come configurare un'integrazione in Google SecOps, vedi Configurare le integrazioni.

Parametri di integrazione

Utilizza i seguenti parametri per configurare l'integrazione:

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome istanza | Stringa | N/D | No | Nome dell'istanza per cui intendi configurare l'integrazione. |

| Descrizione | Stringa | N/D | No | Descrizione dell'istanza. |

| URL del portale Cloud App Security | Stringa | N/D | Sì | Indirizzo URL del portale Cloud App Security. |

| Token API Cloud App Security | Stringa | N/D | Sì | Un parametro per specificare il token API Cloud App Security per connettersi all'API. Per ulteriori informazioni, vedi Token API: https://go.microsoft.com/fwlink/?linkid=851419 |

| Esegui da remoto | Casella di controllo | Deselezionata | No | Seleziona il campo per eseguire l'integrazione configurata da remoto. Una volta selezionata, viene visualizzata l'opzione per selezionare l'utente remoto (agente). |

Azioni

Risolvi avviso collettivo

Descrizione

L'azione viene utilizzata per risolvere uno o più avvisi una volta esaminati e mitigato il rischio.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| ID avviso | Stringa | N/D | Sì | Identificatore univoco dell'avviso. Può accettare più ID separati da virgole. |

| Commento | Stringa | Risolto | No | Un commento per spiegare perché gli avvisi vengono risolti. |

Casi d'uso

Office 365 Cloud App Security genera un avviso relativo a uno spostamento impossibile. L'utente esamina l'avviso e non riesce a identificare l'utente che ha eseguito l'accesso da una posizione sconosciuta. L'utente decide di sospendere l'utente utilizzato per accedere fino a nuovo avviso. L'utente, quindi, procede alla risoluzione dell'avviso.

Passaggi in Google SecOps:

- L'avviso viene inserito nel sistema dal connettore.

- L'utente apre l'avviso e, dopo un'indagine, non è in grado di confermare i nomi utente degli utenti coinvolti e le località da cui accedono.

- Insoddisfatto dell'identità e della posizione di accesso dell'utente, l'utente sospende l'utente e imposta l'avviso come risolto.

Run On

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Arricchimento delle entità

N/D

Approfondimenti

N/D

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

N/A

Bacheca casi

| Tipo di risultato | Valore / Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | Se l'operazione va a buon fine: "I seguenti avvisi sono stati risolti:{Alert IDs}

In caso di errori: "Si sono verificati alcuni errori. Controlla il log. In caso di esito negativo: "Nessun avviso è stato risolto" |

Generale |

Ignora avviso

Descrizione

L'azione viene utilizzata per chiudere un avviso in Cloud App Security che non è considerato interessante o pertinente.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| ID avviso | Stringa | N/D | Sì | Identificatore univoco dell'avviso. Il parametro accetta un singolo ID avviso. |

| Commento | Stringa | N/D | No | Un commento per spiegare perché un avviso viene ignorato. |

Casi d'uso

Due utenti diversi accedono a Office 365 Cloud App Security utilizzando lo stesso account da due paesi diversi. Di conseguenza, il sistema genera un avviso che indica che si è verificato uno spostamento impossibile. Tuttavia, questi due utenti sono già noti e confermati, il che rende l'avviso irrilevante. L'avviso viene pertanto ignorato.

Passaggi in Google SecOps:

- L'avviso viene inserito nel sistema dal connettore.

- L'utente apre l'avviso ed esegue un'indagine per confermare i nomi utente degli utenti coinvolti e le località da cui accedono.

- Soddisfatto della propria identità e posizione, l'utente ignora l'avviso.

Run On

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

N/A

Bacheca casi

| Tipo di risultato | Valore / Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | Se l'operazione va a buon fine: "Il seguente avviso è stato ignorato:{Alert ID} In caso di errori: "Si sono verificati alcuni errori. Controlla il log. In caso di esito negativo: "Nessun avviso è stato ignorato" |

Generale |

Recupera attività correlate all'IP

Descrizione

L'azione viene utilizzata per visualizzare le attività correlate a un IP.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Limite di visualizzazione dell'attività | Stringa | 10 | No | Limite al numero di attività da visualizzare. |

| Nome prodotto | Stringa | TUTTE | No | Elenco dei prodotti in cui l'utente può selezionare un'app connessa a Cloud App Security per visualizzare le attività correlate all'IP di un'app specifica selezionata. Il nome del prodotto deve essere convertito/mappato al codice prodotto nei filtri delle azioni. Ad esempio, se è selezionato Office 365, deve essere convertito in 11161. |

| Intervallo di tempo | Stringa | 24 | Sì | Specifica il valore per recuperare il numero di attività che si sono verificate in base al valore specificato di ore fa. |

Casi d'uso

Il sistema genera un avviso relativo a un'attività proveniente da un paese non frequente. L'indirizzo IP coinvolto nell'attività è indicato nell'avviso e l'utente vorrebbe controllare ulteriori attività relative a questo IP per facilitare l'indagine.

Passaggi in Google SecOps:

- Il sistema riceve l'avviso.

- Dall'evento di avviso, l'utente ottiene ulteriori arricchimenti dai dati degli eventi e decide di esaminare l'indirizzo IP utilizzato.

- L'utente cerca l'arricchimento IP per controllare le attività precedenti in cui è stato coinvolto.

Run On

Questa azione viene eseguita sull'entità Indirizzo IP.

Risultati dell'azione

Arricchimento delle entità

| Nome del campo di arricchimento | Logica: quando applicare |

|---|---|

| uid | Restituisce se esiste nel risultato JSON |

| eventRouting | Restituisce se esiste nel risultato JSON |

| appName | Restituisce se esiste nel risultato JSON |

| eventType | Restituisce se esiste nel risultato JSON |

| internals | Restituisce se esiste nel risultato JSON |

| aadTenantId | Restituisce se esiste nel risultato JSON |

| sessione | Restituisce se esiste nel risultato JSON |

| createdRaw | Restituisce se esiste nel risultato JSON |

| userAgent | Restituisce se esiste nel risultato JSON |

| resolvedActor | Restituisce se esiste nel risultato JSON |

| descrizione | Restituisce se esiste nel risultato JSON |

| istanziamento | Restituisce se esiste nel risultato JSON |

| gravità | Restituisce se esiste nel risultato JSON |

| saasId | Restituisce se esiste nel risultato JSON |

| località | Restituisce se esiste nel risultato JSON |

| timestampRaw | Restituisce se esiste nel risultato JSON |

| eventTypeValue | Restituisce se esiste nel risultato JSON |

| description_id | Restituisce se esiste nel risultato JSON |

| timestamp | Restituisce se esiste nel risultato JSON |

| eventTypeName | Restituisce se esiste nel risultato JSON |

| utente | Restituisce se esiste nel risultato JSON |

| appId | Restituisce se esiste nel risultato JSON |

| dispositivo | Restituisce se esiste nel risultato JSON |

| description_metadata | Restituisce se esiste nel risultato JSON |

| classificazioni | Restituisce se esiste nel risultato JSON |

| creato | Restituisce se esiste nel risultato JSON |

| entityData | Restituisce se esiste nel risultato JSON |

| tenantId | Restituisce se esiste nel risultato JSON |

| instantiationRaw | Restituisce se esiste nel risultato JSON |

| confidenceLevel | Restituisce se esiste nel risultato JSON |

| mainInfo | Restituisce se esiste nel risultato JSON |

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

[

{

"EntityResult": [

{

"uid": "88814735_1574155880562_520d653579254156823c4f21fe09a522",

"eventRouting":

{

"auditing": true

},

"appName": "Microsoft Cloud App Security",

"eventType": 917504,

"internals":

{

"otherIPs": ["8.8.8.8"]

},

"aadTenantId": "d48f52ca-5b1a-4708-8ed0-ebb98a26a46a",

"session":

{

"sessionId": "ad0bd5e207f2aaa97e7438ec2f6086310e2577842e711cb2a101b724d83ddd83"

},

"createdRaw": 1574156346552,

"userAgent":

{

"major": "78",

"family": "CHROME",

"nativeBrowser": false,

"os": "mac_os",

"typeName": "Browser",

"version": "78.0.3904.97",

"deviceType": "DESKTOP",

"browser": "CHROME",

"type": "Browser",

"operatingSystem":

{

"name": "OS X",

"family": "Mac OS"

},

"minor": "0",

"name": "Chrome"

},

"resolvedActor":

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": "0",

"saasId": "11161",

"role": "4",

"objType": "23",

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"description": "Log on",

"instantiation": 1574156346470,

"severity": "INFO",

"saasId": 20595,

"location":

{

"category": 0,

"city": "SomeCity",

"countryCode": "AM",

"region": "SomeCity",

"longitude": 11.1111,

"anonymousProxy": false,

"regionCode": "ER",

"isSatelliteProvider": false,

"latitude": 11.1111,

"categoryValue": "NONE",

"organizationSearchable": "GNC-Alfa CJSC"

},

"timestampRaw": 1574155880562,

"eventTypeValue": "EVENT_ADALLOM_LOGIN",

"description_id": "EVENT_DESCRIPTION_LOGIN",

"timestamp": 1574155880562,

"eventTypeName": "EVENT_CATEGORY_LOGIN",

"user":

{

"userName": "SomeCity",

"userTags": ["5da46fb69eb3f06b037b409a"]

},

"appId": 20595,

"device":

{

"userAgent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.97 Safari/537.36",

"clientIP": "8.8.8.8",

"countryCode\": "AM"

},

"description_metadata":

{

"dash": " ",

"colon": " ",

"event_category": "Log on"

},

"classifications": ["access"],

"created": 1574156346552,

"entityData":

{

"1": null,

"0":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161, "inst": 0,

"id": "SomeCity"

}},

"2":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}}},

"tenantId": 88814735,

"instantiationRaw": 1574156346470,

"confidenceLevel": 30,

"mainInfo":

{

"eventObjects": [

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": [],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 21,

"link": -407163459,

"id": "SomeCity"

}, {

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 23,

"link": -407163459,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}],

"rawOperationName": "login",

"activityResult":

{

"isSuccess": true

},

"type": "login",

"prettyOperationName": "login"

},

"_id": "88814735_1574155880562_520d653579254156823c4f21fe09a522",

"genericEventType": "ENUM_ACTIVITY_GENERIC_TYPE_LOGIN"

}],

"Entity": "7.7.7.7"

}

]

Bacheca casi

| Tipo di risultato | Valore/Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | Se l'operazione va a buon fine: "Sono state recuperate le attività correlate all'utente seguente:{username}"

In caso di errori: "Si sono verificati alcuni errori. Controlla il log. In caso di esito negativo: "Nessuna attività correlata all'avviso trovata" |

Generale |

| Tabella | Colonne:Attività, Utente, Posizione, Indirizzo IP, Dispositivo, Data | Generale |

Ottieni attività correlate all'utente

Descrizione

L'azione viene utilizzata per visualizzare le attività correlate a un utente. Il nome utente dell'utente viene utilizzato in questa azione.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Limite di visualizzazione dell'attività | Stringa | 10 | No | Limite al numero di attività da visualizzare. |

| Intervallo di tempo | Stringa | 24 | Sì | Specifica il valore per recuperare il numero di attività che si sono verificate in base al valore specificato di ore fa. |

| Nome prodotto | Stringa | TUTTE | No | Elenco dei prodotti in cui l'utente può selezionare un'app connessa a Cloud App Security per visualizzare le attività correlate all'utente di un'app specifica selezionata. Il nome del prodotto deve essere convertito/mappato al codice prodotto nei filtri delle azioni. Ad esempio, se viene selezionato Office 365, deve essere convertito in 11161. |

Casi d'uso

Il sistema genera un avviso relativo a un'attività proveniente da un paese non frequente. Il nome utente coinvolto è annotato e l'utente vuole controllare altre attività relative al nome utente coinvolto per facilitare l'indagine.

Passaggi in Google SecOps:

- Il sistema riceve l'avviso.

- Dall'evento di avviso, l'utente ottiene ulteriori arricchimenti con il nome utente che lo aiuteranno a esaminare l'attività anomala.

- L'utente cerca l'arricchimento degli utenti in termini di attività precedenti in cui è coinvolto.

Run On

Questa azione viene eseguita sull'entità Utente.

Risultati dell'azione

Arricchimento delle entità

| Nome del campo di arricchimento | Logica: quando applicare |

|---|---|

| uid | Restituisce se esiste nel risultato JSON |

| eventRouting | Restituisce se esiste nel risultato JSON |

| appName | Restituisce se esiste nel risultato JSON |

| eventType | Restituisce se esiste nel risultato JSON |

| internals | Restituisce se esiste nel risultato JSON |

| aadTenantId | Restituisce se esiste nel risultato JSON |

| sessione | Restituisce se esiste nel risultato JSON |

| createdRaw | Restituisce se esiste nel risultato JSON |

| userAgent | Restituisce se esiste nel risultato JSON |

| resolvedActor | Restituisce se esiste nel risultato JSON |

| descrizione | Restituisce se esiste nel risultato JSON |

| istanziamento | Restituisce se esiste nel risultato JSON |

| gravità | Restituisce se esiste nel risultato JSON |

| saasId | Restituisce se esiste nel risultato JSON |

| località | Restituisce se esiste nel risultato JSON |

| timestampRaw | Restituisce se esiste nel risultato JSON |

| eventTypeValue | Restituisce se esiste nel risultato JSON |

| description_id | Restituisce se esiste nel risultato JSON |

| timestamp | Restituisce se esiste nel risultato JSON |

| eventTypeName | Restituisce se esiste nel risultato JSON |

| utente | Restituisce se esiste nel risultato JSON |

| appId | Restituisce se esiste nel risultato JSON |

| dispositivo | Restituisce se esiste nel risultato JSON |

| description_metadata | Restituisce se esiste nel risultato JSON |

| classificazioni | Restituisce se esiste nel risultato JSON |

| creato | Restituisce se esiste nel risultato JSON |

| entityData | Restituisce se esiste nel risultato JSON |

| tenantId | Restituisce se esiste nel risultato JSON |

| instantiationRaw | Restituisce se esiste nel risultato JSON |

| confidenceLevel | Restituisce se esiste nel risultato JSON |

| mainInfo | Restituisce se esiste nel risultato JSON |

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

[

{

"EntityResult": [

{

"uid": "88814735_1574244328290_714fdcea1316483e88072f0f2a068ec7",

"eventRouting":

{

"auditing": true,

"adminEvent": true

},

"appName": "Microsoft Cloud App Security",

"eventType": 917544,

"internals":

{

"otherIPs": ["8.8.8.8"]

},

"aadTenantId": "d48f52ca-5b1a-4708-8ed0-ebb98a26a46a",

"session":

{

"sessionId": "e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855"

},

"createdRaw": 1574244328339,

"userAgent":

{

"nativeBrowser": false,

"family": "UNKNOWN",

"os": "OTHER",

"typeName": "Unknown",

"deviceType": "OTHER",

"browser": "UNKNOWN",

"type": "Unknown",

"operatingSystem":

{

"name": "Unknown",

"family": "Unknown"

},

"name": "Unknown"

},

"resolvedActor":

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": "0",

"saasId": "11161",

"role": "4",

"objType": "23",

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"description": "Dismiss alert <b>Impossible travel activity</b>",

"instantiation": 1574244328322,

"severity": "INFO",

"saasId": 20595,

"location":

{

"category": 0,

"countryCode": "CY",

"longitude": 33.0,

"anonymousProxy": false,

"isSatelliteProvider": false,

"latitude": 11.0,

"categoryValue": "NONE",

"organizationSearchable": "SomeOrganization Ltd."

},

"adallom":

{

"alertSeverityValue": 1,

"count": 1,

"sendFeedback": false,

"feedback": " ",

"alertDate": "2019-11-13T14:29:06.0520000Z",

"title": "Impossible travel activity",

"alertTypeId": 15859716,

"handledByUser": "some@address2.email",

"alertSeverity": 1,

"alertBulk": false,

"alertMongoId": "5dcc13ab47654055292459d7",

"alertTitle": "Impossible travel activity",

"contact_email": " ",

"allowContact": false,

"licenses": ["AdallomDiscovery",

"AdallomStandalone",

"AdallomForO365",

"AdallomForAATP"],

"isBulkDismissed": false,

"dismissId": "5dd50fe869d303b914d188ca",

"alertTimestamp": 1573655346052,

"alertUid": "VelocityDetection|88814735_11161_0_8ef1de18-71c0-4a88-88da-019c1fbf1308|[2019-11-13]_[(SK,US)]",

"alertScore": "32",

"alertActor": "11161|0|8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"timestampRaw": 1574244328290,

"eventTypeValue": "EVENT_ADALLOM_ALERT_DISMISSED",

"tags": ["000000110000000000000000"],

"description_id": "EVENT_ADALLOM_ALERT_DISMISSED",

"timestamp": 1574244328290,

"eventTypeName": "EVENT_CATEGORY_DISMISS_ALERT",

"user":

{

"userName": "some@address2.email",

"userTags": ["5da46fb69eb3f06b037b409a"]

},

"appId": 20595,

"device":

{

"userAgent": "unknown",

"clientIP": "8.8.8.8",

"countryCode": "CY"

},

"description_metadata":

{

"adallom_title": "Impossible travel activity"

},

"classifications": [],

"created": 1574244328339,

"entityData":

{

"1": null,

"0":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "some@address2.email"

}},

"2":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}}},

"tenantId": 88814735,

"instantiationRaw": 1574244328322,

"mainInfo":

{

"eventObjects": [

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": [],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 21,

"link": -407163459,

"id": "some@address2.email"

}, {

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 23,

"link": -407163459,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}],

"type": "unknown"

},

"_id": "88814735_1574244328290_714fdcea1316483e88072f0f2a068ec7",

"genericEventType": "ENUM_ACTIVITY_GENERIC_TYPE_UNKNOWN"

},

"Entity": "some@email.address"

}

]

Bacheca casi

| Tipo di risultato | Valore / Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | Se l'operazione va a buon fine: Sono state recuperate le attività correlate all'avviso per il seguente IP:{ip}.

In caso di errori: "Si sono verificati alcuni errori. Controlla il log. In caso di esito negativo: "Nessuna attività correlata all'avviso trovata" |

Generale |

| Tabella | Colonne:Attività, Utente, Posizione, Indirizzo IP, Dispositivo, Data | Generale |

Dindin

Descrizione

L'azione viene utilizzata per testare la connettività.

Parametri

N/D

Casi d'uso

L'utente modifica le configurazioni di sistema e vuole verificare se la connettività con le nuove configurazioni è riuscita.

Passaggi in Google SecOps:

- Modifica le configurazioni di sistema.

- Testa la connettività.

Run On

Questa azione viene eseguita su tutte le entità.

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultati JSON

N/A

Chiudi avviso

Descrizione

Chiudi l'avviso in Microsoft Cloud App Security.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| ID avviso | Stringa | N/D | Sì | Specifica l'ID dell'avviso che deve essere chiuso e contrassegnato come benigno. |

| Commento | Stringa | N/D | No | Specifica un commento sul motivo per cui gli avvisi sono chiusi e contrassegnati come benigni. |

| Stato | DDL | Vero positivo Valori possibili: Benigno Falso positivo Vero positivo |

Sì | Specifica lo stato dell'avviso. |

| Motivo | DDL | Nessun motivo Valori possibili: Nessun motivo La gravità effettiva è inferiore Altro Conferma con l'utente finale Attivato dal test Non di interesse Troppi avvisi simili L'avviso non è preciso |

No | Specifica un motivo per cui l'avviso deve essere chiuso. Nota: questo parametro non ha alcun impatto se lo stato è "Vero positivo". |

Run On

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Bacheca casi

| Tipo di risultato | Valore/Descrizione | Tipo |

|---|---|---|

Messaggio di output* |

L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: If closed_benign/close_false_positive/close_true_positive == 0: "Error executing action "{}". Reason: alert with ID {alert ID} was not found in Microsoft Cloud App Security" Se il motivo dello stato "Benigno" è errato: "Errore durante l'esecuzione dell'azione "{}". Motivo: è stato selezionato un valore non valido nel parametro "Motivo" per lo stato "Benigno". Valori validi: Nessun motivo, Gravità effettiva inferiore, Altro, Conferma con l'utente finale, Attivato dal test." Se il motivo dello stato "Falso positivo" è errato: "Errore durante l'esecuzione dell'azione "{}". Motivo: è stato selezionato un valore non valido nel parametro "Motivo" per lo stato "Falso positivo". Valori validi: Nessun motivo, Non di interesse, Troppi avvisi simili, L'avviso non è accurato, Altro". |

Generale |

Arricchisci entità

Descrizione

Arricchisci le entità utilizzando le informazioni di Microsoft Cloud App Security. Entità supportate: nome utente.

Parametri

N/D

Pubblica su

Questa azione viene eseguita sull'entità Nome utente.

Risultati dell'azione

Risultato script

| Nome risultato script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"type": 2,

"status": 2,

"displayName": "Aviel",

"id": "2600d017-84a1-444f-94ba-4bebed30b09e",

"_id": "5ea18b77c84b3e8dd20ead9b",

"userGroups": [

{

"_id": "5da46fb69eb3f06b037b409b",

"id": "5da46fb69eb3f06b037b409a",

"name": "Office 365 administrator",

"description": "Company administrators, user account administrators, helpdesk administrators, service support administrators, and billing administrators",

"usersCount": 20,

"appId": 11161

}

],

"identifiers": [],

"sid": null,

"appData": {

"appId": 11161,

"name": "Office 365",

"saas": 11161,

"instance": 0

},

"isAdmin": true,

"isExternal": false,

"email": "john.doe@siemplifycyarx.onmicrosoft.com",

"role": "Global Administrator",

"organization": null,

"domain": "siemplifycyarx.onmicrosoft.com",

"scoreTrends": {

"20220609": {}

},

"subApps": [],

"threatScore": 0,

"idType": 1,

"isFake": false,

"ii": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"actions": [

{

"task_name": "ConfirmUserCompromisedTask",

"display_title": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_TITLE",

"type": "user",

"governance_type": null,

"bulk_support": null,

"has_icon": true,

"display_description": {

"template": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_DESCRIPTION_O365",

"parameters": {

"user": "john.doe@siemplifycyarx.onmicrosoft.com"

}

},

"bulk_display_description": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_BULK_DISPLAY_DESCRIPTION_O365",

"preview_only": false,

"display_alert_text": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_ALERT_TEXT",

"display_alert_success_text": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_ALERT_SUCCESS_TEXT",

"is_blocking": null,

"confirm_button_style": "red",

"optional_notify": null,

"uiGovernanceCategory": null,

"alert_display_title": null,

"confirmation_button_text": null,

"confirmation_link": null

}

],

"username": "{\"id\": \"2600d017-84a1-444f-94ba-4bebed30b09e\", \"saas\": 11161, \"inst\": 0}",

"sctime": 1655255102926,

"accounts": [

{

"_id": "fa-5ea18b77c84b3e8dd20ead9b-12260",

"i": "2600d017-84a1-444f-94ba-4bebed30b09e",

"ii": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"inst": 0,

"saas": 12260,

"t": 1,

"dn": "Aviel",

"ext": false,

"s": 2,

"aliases": [

"2600d017-84a1-444f-94ba-4bebed30b09e",

"aviel",

"john.doe@siemplifycyarx.onmicrosoft.com",

"john.doe"

],

"isFake": true,

"pa": "john.doe@siemplifycyarx.onmicrosoft.com",

"em": "john.doe@siemplifycyarx.onmicrosoft.com",

"sublst": [],

"p": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"appData": {

"appId": 12260,

"name": "Microsoft Azure"

},

"actions": []

}

],

"threatScoreHistory": [

{

"dateFormatted": "20220719",

"dateUtc": 1658238168000,

"score": 0,

"percentile": 0,

"breakdown": {}

}

]

}

Arricchimento delle entità - Prefisso MCAS_

| Nome campo di arricchimento | Logica - Quando applicarla | |

|---|---|---|

| is_admin | isAdmin | Quando disponibile in formato JSON |

| is_external | isExternal | Quando disponibile in formato JSON |

| ruolo | ruolo | Quando disponibile in formato JSON |

| Quando disponibile in formato JSON | ||

| dominio | dominio | Quando disponibile in formato JSON |

| threat_score | threatScore | Quando disponibile in formato JSON |

| is_fake | isFake | Quando disponibile in formato JSON |

Bacheca casi

| Tipo di risultato | Valore / Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: Se i dati sono disponibili per un'entità (is_success=true): "Le seguenti entità sono state arricchite correttamente utilizzando le informazioni di Microsoft Cloud App Security: {entity.identifier}". Se i dati non sono disponibili per un'entità (is_success=true): "L'azione non è riuscita ad arricchire le seguenti entità utilizzando le informazioni di Microsoft Cloud App Security: {entity.identifier}". Se i dati non sono disponibili per tutte le entità (is_success=false): "Nessuna delle entità fornite è stata arricchita." L'azione deve non riuscire e interrompere l'esecuzione di un playbook: Se viene segnalato un errore irreversibile, ad esempio credenziali errate, nessuna connessione al server o altro: "Errore durante l'esecuzione dell'azione "Arricchisci entità". Motivo: {0}''.format(error.Stacktrace) |

Generale |

| Tabella Bacheca casi | Nome tabella: {entity.identifier} Colonne della tabella:

|

Entità |

Crea intervallo di indirizzi IP

Descrizione

Crea un intervallo di indirizzi IP in Microsoft Cloud App Security.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome | Stringa | N/D | Sì | Specifica il nome dell'intervallo di indirizzi IP. |

| Categoria | DDL | Aziendale Valori possibili:

|

Sì | Specifica la categoria per l'intervallo di indirizzi IP. |

| Organizzazione | Stringa | N/D | No | Specifica l'organizzazione per l'intervallo di indirizzi IP. |

| Subnet | CSV | N/D | Sì | Specifica un elenco di subnet separate da virgole per l'intervallo di indirizzi IP. |

| Tag | CSV | N/D | No | Specifica un elenco di tag separati da virgole per l'intervallo di indirizzi IP. |

Pubblica su

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato script

| Nome risultato script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Bacheca casi

| Tipo di risultato | Valore / Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: Se viene segnalato il codice di stato 200 (is_success=true): "Intervallo di indirizzi IP creato correttamente in Microsoft Cloud App Security ". L'azione deve non riuscire e interrompere l'esecuzione di un playbook: Se viene segnalato un errore critico: "Error executing action "{}". Reason: " {0}".format(exception.stacktrace) Se nella risposta viene segnalato un errore: "Error executing action "{}". Reason: " {0}".format(csv of errors/error) |

Generale |

Aggiungi IP all'intervallo di indirizzi IP

Descrizione

Aggiungi l'indirizzo IP all'intervallo di indirizzi IP in Microsoft Cloud App Security. Entità supportate: indirizzo IP.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome | Stringa | N/D | Sì | Specifica il nome dell'intervallo di indirizzi IP da aggiornare. |

Pubblica su

Questa azione viene eseguita sull'entità Indirizzo IP.

Risultati dell'azione

Risultato script

| Nome risultato script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Bacheca casi

| Tipo di risultato | Valore / Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: Se l'operazione ha esito positivo per un'entità (is_success=true): "Gli IP seguenti sono stati aggiunti correttamente all'intervallo di indirizzi IP {name} in Microsoft Cloud App Security: {entity.identifier}". Se l'operazione non va a buon fine per un'entità (is_success=true): "L'azione non è riuscita ad aggiungere i seguenti IP all'intervallo di indirizzi IP {name} in Microsoft Cloud App Security: {entity.identifier}". Se l'indirizzo IP esiste già (is_success=true): "I seguenti indirizzi IP fanno già parte dell'intervallo di indirizzi IP {name} in Microsoft Cloud App Security: {entity.identifier}". Se non vengono aggiunti indirizzi IP (is_success=false): Stampa "Nessuno degli IP è stato aggiunto all'intervallo di indirizzi IP in Microsoft Cloud App Security". L'azione deve non riuscire e interrompere l'esecuzione di un playbook: Se viene segnalato un errore critico: "Error executing action "{}". Reason: " {0}".format(exception.stacktrace) Se l'intervallo di indirizzi IP non viene trovato: "Errore durante l'esecuzione dell'azione "{}". Motivo: l'intervallo di indirizzi IP {name} non è stato trovato in Microsoft Cloud App Security. Controlla l'ortografia." {0}".format(exception.stacktrace) |

Generale |

Rimuovi IP dall'intervallo di indirizzi IP

Descrizione

Rimuovi l'indirizzo IP dall'intervallo di indirizzi IP in Microsoft Cloud App Security. Entità supportate: indirizzo IP.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome | Stringa | N/D | Sì | Specifica il nome dell'intervallo di indirizzi IP da aggiornare. |

Pubblica su

Questa azione viene eseguita sull'entità Indirizzo IP.

Risultati dell'azione

Risultato script

| Nome risultato script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Bacheca casi

| Tipo di risultato | Valore / Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: Se l'operazione va a buon fine per un'entità (is_success=true): "Successfully removed the following IPs from the {name} IP Address Range in Microsoft Cloud App Security: {entity.identifier}". Se l'operazione non va a buon fine per un'entità (is_success=true): "L'azione non è riuscita a trovare e rimuovere i seguenti IP dall'intervallo di indirizzi IP {name} in Microsoft Cloud App Security: {entity.identifier}". Se l'operazione non va a buon fine per tutte le entità (is_success=true): "Nessuno degli IP è stato trovato e rimosso in Microsoft Cloud App Security". L'azione deve non riuscire e interrompere l'esecuzione di un playbook: Se viene segnalato un errore critico: "Error executing action "{}". Reason: " {0}".format(exception.stacktrace) Se l'intervallo di indirizzi non viene trovato: "Errore durante l'esecuzione dell'azione "{}". Motivo: l'intervallo di indirizzi IP {name} non è stato trovato in Microsoft Cloud App Security. Controlla l'ortografia." {0}".format(exception.stacktrace) |

Generale |

Elenco file

Descrizione

Elenca i file disponibili in Microsoft Cloud App Security.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Chiave di filtro | DDL | Selezionane uno Valori possibili:

|

No | Specifica la chiave da utilizzare per filtrare i file. Valori possibili per "Tipo di file": Altro,Documento,Foglio di lavoro,Presentazione,Testo,Immagine,Cartella. Valori possibili per "Stato condivisione": Public (Internet),Public,External,Internal,Private. |

| Logica di filtro | DDL | Non specificato Valori possibili:

|

No | Specifica la logica del filtro da applicare. La logica di filtraggio si basa sul valore fornito nel parametro "Chiave filtro". Nota:solo le chiavi di filtro "Nome file" e "ID" funzionano con la logica "Contiene". |

| Valore filtro | Stringa | N/D | No | Specifica il valore da utilizzare nel filtro. Se è selezionato "Uguale", l'azione tenta di trovare la corrispondenza esatta tra i risultati. Se è selezionato "Contiene", l'azione tenta di trovare risultati che contengano quella sottostringa. Se non viene fornito alcun valore in questo parametro, il filtro non viene applicato. La logica di filtraggio si basa sul valore fornito nel parametro "Chiave filtro". |

| Numero massimo di record da restituire | Numero intero | 50 | No | Specifica il numero di record da restituire. Se non viene fornito nulla, l'azione restituisce 50 record. Nota:per la logica di inclusione, il connettore esamina solo 1000 risultati per la corrispondenza. |

Pubblica su

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato script

| Nome risultato script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"_id": "62cffdf1c0ff22b978334963",

"_tid": 88814735,

"appId": 15600,

"id": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|187525f2-5280-4076-adc7-c85311daed1a",

"alternateLink": "https://siemplifycyarx-my.sharepoint.com/personal/james_bond_siemplifycyarx_onmicrosoft_com/Documents/Malvertisement-master",

"collaborators": [],

"createdDate": 1657797767000,

"domains": [

"siemplifycyarx.onmicrosoft.com"

],

"driveId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|eca285b0-1cc1-49e5-a178-7a77507cbdea",

"effectiveParents": [

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955",

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|eca285b0-1cc1-49e5-a178-7a77507cbdea"

],

"emails": [

"james.bond@siemplifycyarx.onmicrosoft.com"

],

"externalShares": [],

"facl": 0,

"fileAccessLevel": [

0,

"PRIVATE"

],

"filePath": "/personal/james_bond_siemplifycyarx_onmicrosoft_com/Documents/Malvertisement-master",

"fileSize": null,

"fileStatus": [

0,

"EXISTS"

],

"fstat": 0,

"graphId": "016XQ77WHSEV2RRACSOZAK3R6IKMI5V3I2",

"groupIds": [],

"groups": [],

"instId": 0,

"isFolder": true,

"isForeign": false,

"listId": "374dcd9b-dcff-46c6-b927-ad5411695361",

"modifiedDate": 1657797768000,

"name": "Malvertisement-master",

"noGovernance": false,

"ownerAddress": "james.bond@siemplifycyarx.onmicrosoft.com",

"ownerExternal": false,

"ownerName": "ג'יימס בונד",

"parentId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955",

"parentIds": [

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955"

],

"saasId": 15600,

"scanVersion": 4,

"sharepointItem": {

"UniqueId": "187525f2-5280-4076-adc7-c85311daed1a",

"hasUniqueRoleAssignments": false,

"Author": {

"name": "ג'יימס בונד",

"idInSiteCollection": "4",

"sipAddress": "james.bond@siemplifycyarx.onmicrosoft.com",

"sourceBitmask": 0,

"trueEmail": "james.bond@siemplifycyarx.onmicrosoft.com",

"externalUser": false,

"oneDriveEmail": "james.bond@siemplifycyarx.onmicrosoft.com",

"LoginName": "i:0#.f|membership|james.bond@siemplifycyarx.onmicrosoft.com",

"Email": "james.bond@siemplifycyarx.onmicrosoft.com",

"Title": "ג'יימס בונד"

}

},

"siteCollection": "/personal/james_bond_siemplifycyarx_onmicrosoft_com",

"siteCollectionId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0",

"sitePath": "/personal/james_bond_siemplifycyarx_onmicrosoft_com",

"snapshotLastModifiedDate": "2022-07-14T13:12:14.906Z",

"spDomain": "https://siemplifycyarx-my.sharepoint.com",

"unseenScans": 0,

"cabinetMatchedRuleVersions": [

"605362e8dace7f169f3b05b0"

],

"cabinetState": [

"605362e8dace7f169f3b05b1"

],

"lastGlobalMatchDate": "2022-07-14T11:29:11.206Z",

"name_l": "malvertisement-master",

"originalId": "62cffdf1c0ff22b978334963",

"dlpScanResults": [],

"fTags": [],

"enriched": true,

"display_collaborators": [],

"appName": "Microsoft OneDrive for Business",

"actions": [

{

"task_name": "RescanFileTask",

"display_title": "TASKS_ADALIBPY_RESCAN_FILE_DISPLAY_TITLE",

"type": "file",

"governance_type": null,

"bulk_support": true,

"has_icon": true,

"display_description": null,

"bulk_display_description": null,

"preview_only": false,

"display_alert_text": null,

"display_alert_success_text": null,

"is_blocking": null,

"confirm_button_style": "red",

"optional_notify": null,

"uiGovernanceCategory": 0,

"alert_display_title": null,

"confirmation_button_text": null,

"confirmation_link": null

}

]

}

Bacheca casi

| Tipo di risultato | Valore / Descrizione | Tipo |

|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook: Se i dati sono disponibili (is_success=true): "Successfully found files for the provided criteria in Microsoft Cloud App Security". Se i dati non sono disponibili (is_success=false): "Non sono stati trovati file per i criteri forniti in Microsoft Cloud App Security" Se il parametro "Filter Value" è vuoto (is_success=true): "Il filtro non è stato applicato perché il parametro "Valore filtro" ha un valore vuoto." L'azione deve non riuscire e interrompere l'esecuzione di un playbook: Se "Chiave filtro" è impostato su "Seleziona uno" e "Logica filtro" è impostato su "Uguale a" o "Contiene": Errore durante l'esecuzione dell'azione "{action name}". Motivo: devi selezionare un campo dal parametro "Chiave filtro". Se viene fornito un valore non valido per il parametro "Numero massimo di record da restituire": "Errore durante l'esecuzione dell'azione "{nome azione}". Motivo: "È stato fornito un valore non valido per "Numero massimo di record da restituire": . Deve essere fornito un numero positivo". Se viene segnalato un errore irreversibile, ad esempio credenziali errate, nessuna connessione al server o altro: "Errore durante l'esecuzione dell'azione "{action name}". Motivo: {0}''.format(error.Stacktrace) Se "Chiave filtro" è impostata su "Stato condivisione" o "Tipo di file" e "Logica filtro" è impostata su "Contiene": "Errore durante l'esecuzione dell'azione "{nome azione}". Motivo: per la logica del filtro "Contiene" sono supportati solo "ID" e "Nome file". Se viene fornito un valore non valido per il parametro "Condividi stato": "Errore durante l'esecuzione dell'azione "{nome azione}". Motivo: valore non valido fornito per il filtro "Condividi stato". Valori possibili: Public (Internet), Public, External, Internal, Private." Se viene fornito un valore non valido per il parametro "Condividi stato": "Errore durante l'esecuzione dell'azione "{nome azione}". Motivo: valore non valido fornito per il filtro "Condividi stato". Valori possibili per "Tipo di file": Altro, Documento, Foglio di lavoro, Presentazione, Testo, Immagine, Cartella. |

Generale |

| Tabella Bacheca casi | Nome tabella:Available Files Colonne della tabella:

|

Generale |

Connettori

Connettore Office 365 Cloud App Security

Descrizione

Il connettore Office 365 Cloud App Security inserisce gli avvisi generati sulla piattaforma Office 365 CloudApp Security nel server Google SecOps.

Configurare il connettore Office 365 Cloud App Security in Google SecOps

Per istruzioni dettagliate su come configurare un connettore in Google SecOps, vedi Configurazione del connettore.

Parametri del connettore

Utilizza i seguenti parametri per configurare il connettore:

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Ambiente | DDL | N/D | Sì | Seleziona l'ambiente richiesto. Ad esempio, "Cliente 1". Se il campo Ambiente dell'avviso è vuoto, l'avviso verrà inserito in questo ambiente. |

| Esegui ogni | Numero intero | 0:0:0:10 | No | Seleziona l'ora in cui eseguire la connessione. |

| Nome campo prodotto | Stringa | Non supportato | Sì | Al momento NON SUPPORTATO. Il prodotto verrà compilato con l'etichetta dell'entità del tipo di servizio dell'avviso. |

| Nome campo evento | Stringa | descrizione | Sì | Il nome del campo utilizzato per determinare il nome dell'evento (sottotipo). |

| Timeout dello script (secondi) | Stringa | 60 | Sì | Il limite di timeout (in secondi) per il processo Python che esegue lo script corrente. |

| URL del portale Cloud App Security | Stringa | N/D | Sì | L'URL del portale Office 365 Cloud App Security. |

| Token API | Password | N/D | Sì | Token API che verrà utilizzato per l'autenticazione con Office 365 Cloud App Security. |

| Verifica SSL | Casella di controllo | Deselezionata | No | Verifica i certificati SSL per le richieste HTTPS a Office 365 Cloud App Security. |

| Numero massimo di avvisi per ciclo | Numero intero | 10 | Sì | Quanti avvisi devono essere elaborati durante l'esecuzione di un connettore. Valore predefinito: 10. |

| Tempo di offset in ore | Numero intero | 24 | Sì | Recupera gli avvisi a partire da X ore prima. Il valore predefinito è 24 ore. |

| Nome campo ambiente | Stringa | N/D | No | Descrive il nome del campo in cui è memorizzato il nome dell'ambiente. |

| Pattern regex ambiente | Numero intero | N/D | No | Se definito, il connettore implementerà il pattern RegEx specifico sui dati del "campo ambiente" per estrarre una stringa specifica. Ad esempio, estrai il dominio dall'indirizzo del mittente: "(?<=@)(\S+$) |

| Indirizzo del server proxy | Stringa | N/D | No | L'indirizzo del server proxy da utilizzare. |

| Nome utente proxy | Stringa | N/D | No | Il nome utente del proxy con cui eseguire l'autenticazione. |

| Password proxy | Password | N/D | No | La password del proxy per l'autenticazione. |

Regole del connettore

Supporto del proxy

Il connettore supporta il proxy.

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.