Office 365 Cloud App Security

Version de l'intégration : 19.0

Cas d'utilisation

- Surveiller les alertes de l'environnement Office 365

- Utilisez les données CloudApp Security pour examiner les incidents de sécurité.

Configurer Office 365 Cloud App Security pour qu'il fonctionne avec Google Security Operations

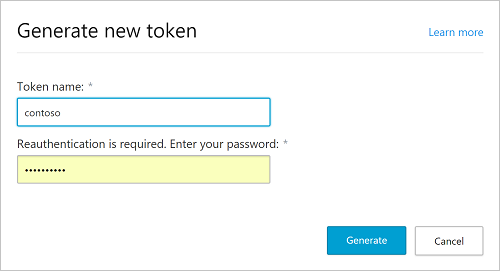

Pour envoyer des requêtes d'API, vous devez pouvoir vous authentifier à l'aide d'un jeton API Cloud App Security. Ce jeton sera inclus dans l'en-tête lorsque Cloud App Security enverra des requêtes d'API.

Pour obtenir votre jeton d'API de sécurité, connectez-vous au portail Microsoft Cloud App Security.

Dans le menu Paramètres, sélectionnez Extensions de sécurité, puis Jetons d'API.

Cliquez sur le bouton Plus pour générer un jeton et lui donner un nom afin de l'identifier à l'avenir. Cliquez sur Suivant.

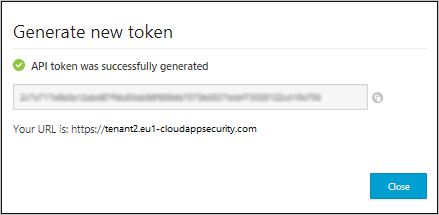

Une fois le nouveau jeton généré, une nouvelle URL vous sera fournie pour accéder au portail Cloud App Security.

Configurer l'intégration Office 365 Cloud App Security dans Google SecOps

Pour obtenir des instructions détaillées sur la configuration d'une intégration dans Google SecOps, consultez Configurer des intégrations.

Paramètres d'intégration

Utilisez les paramètres suivants pour configurer l'intégration :

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom de l'instance | Chaîne | N/A | Non | Nom de l'instance pour laquelle vous souhaitez configurer l'intégration. |

| Description | Chaîne | N/A | Non | Description de l'instance. |

| URL du portail Cloud App Security | Chaîne | N/A | Oui | Adresse URL du portail Cloud App Security. |

| Jeton de l'API Cloud App Security | Chaîne | N/A | Oui | Paramètre permettant de spécifier le jeton de l'API Cloud App Security pour se connecter à l'API. Pour en savoir plus, consultez la page sur les jetons d'API : https://go.microsoft.com/fwlink/?linkid=851419. |

| Exécuter à distance | Case à cocher | Décochée | Non | Cochez le champ pour exécuter l'intégration configurée à distance. Une fois la case cochée, l'option permettant de sélectionner l'utilisateur distant (agent) s'affiche. |

Actions

Résoudre plusieurs alertes

Description

Cette action permet de résoudre une ou plusieurs alertes une fois qu'elles ont été examinées et que les risques ont été atténués.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| ID d'alerte | Chaîne | N/A | Oui | Identifiant unique de l'alerte. Peut accepter plusieurs ID séparés par une virgule. |

| Commentaire | Chaîne | Résolu | Non | Un commentaire expliquant pourquoi les alertes sont résolues. |

Cas d'utilisation

L'application Office 365 Cloud App Security génère une alerte concernant un déplacement impossible. L'utilisateur examine l'alerte et ne parvient pas à identifier l'utilisateur qui s'est connecté depuis un lieu inconnu. L'utilisateur décide de suspendre le compte utilisé pour se connecter jusqu'à nouvel ordre. L'utilisateur procède donc à la résolution de l'alerte.

Étapes dans Google SecOps :

- L'alerte est ingérée par le connecteur dans le système.

- Après examen, l'utilisateur ouvre l'alerte, mais ne parvient pas à confirmer les noms d'utilisateur concernés ni les lieux depuis lesquels ils se connectent.

- Insatisfait de l'identité de l'utilisateur et de son emplacement de connexion, l'utilisateur suspend l'utilisateur et marque l'alerte comme résolue.

Exécuter sur

Cette action ne s'applique pas aux entités.

Résultats de l'action

Enrichissement d'entités

N/A

Insights

N/A

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

N/A

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | Si l'opération réussit : 'Les alertes suivantes ont été résolues :{Alert IDs}

En cas d'erreur : "Des erreurs se sont produites. Veuillez consulter le journal." Si l'opération échoue : "Aucune alerte n'a été résolue" |

Général |

Ignorer l'alerte

Description

Cette action permet d'ignorer une alerte dans la sécurité des applications cloud qui n'est pas considérée comme intéressante ou pertinente.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| ID d'alerte | Chaîne | N/A | Oui | Identifiant unique de l'alerte. Le paramètre accepte un seul ID d'alerte. |

| Commentaire | Chaîne | N/A | Non | Commentaire expliquant pourquoi une alerte est ignorée. |

Cas d'utilisation

Deux utilisateurs différents se connectent à Office 365 Cloud App Security avec le même compte depuis deux pays différents. Le système génère alors une alerte indiquant qu'un trajet impossible a eu lieu. Cependant, ces deux utilisateurs sont déjà connus et confirmés, ce qui rend l'alerte non pertinente. L'alerte est donc ignorée.

Étapes dans Google SecOps :

- L'alerte est ingérée par le connecteur dans le système.

- L'utilisateur ouvre l'alerte et examine les noms d'utilisateur concernés et les lieux à partir desquels ils se connectent.

- L'utilisateur est satisfait de son identité et de sa position, et ferme l'alerte.

Exécuter sur

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

N/A

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | Si l'opération réussit : 'L'alerte suivante a bien été ignorée : {Alert ID} En cas d'erreur : "Des erreurs se sont produites. Veuillez consulter le journal." Si l'opération échoue : "Aucune alerte n'a été fermée" |

Général |

Obtenir les activités liées à l'adresse IP

Description

Cette action permet d'afficher les activités liées à une adresse IP.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Limite d'affichage de l'activité | Chaîne | 10 | Non | Limite du nombre d'activités à afficher. |

| Nom du produit | Chaîne | TOUT | Non | Liste de produits dans laquelle l'utilisateur peut sélectionner une application connectée à la sécurité Cloud App pour obtenir les activités liées à l'adresse IP d'une application spécifique sélectionnée. Le nom du produit doit être converti/mappé au code produit dans les filtres d'action. Par exemple, si Office 365 est sélectionné, il doit être converti en 11161. |

| Période | Chaîne | 24 | Oui | Spécifiez la valeur pour récupérer le nombre d'activités qui se sont produites selon la valeur spécifiée (en heures). |

Cas d'utilisation

Le système génère une alerte concernant une "activité dans un pays peu fréquenté". L'adresse IP impliquée dans l'activité est indiquée dans l'alerte. L'utilisateur souhaite vérifier d'autres activités liées à cette adresse IP pour faciliter l'enquête.

Étapes dans Google SecOps :

- Le système reçoit une alerte.

- À partir de l'événement d'alerte, l'utilisateur obtient plus d'informations à partir des données d'événement et décide d'examiner l'adresse IP utilisée.

- L'utilisateur recherche l'enrichissement d'adresse IP pour vérifier les activités précédentes auxquelles il a participé.

Exécuter sur

Cette action s'exécute sur l'entité "Adresse IP".

Résultats de l'action

Enrichissement d'entités

| Nom du champ d'enrichissement | Logique : quand l'appliquer ? |

|---|---|

| uid | Renvoie la valeur si elle existe dans le résultat JSON. |

| eventRouting | Renvoie la valeur si elle existe dans le résultat JSON. |

| appName | Renvoie la valeur si elle existe dans le résultat JSON. |

| eventType | Renvoie la valeur si elle existe dans le résultat JSON. |

| internes | Renvoie la valeur si elle existe dans le résultat JSON. |

| aadTenantId | Renvoie la valeur si elle existe dans le résultat JSON. |

| session | Renvoie la valeur si elle existe dans le résultat JSON. |

| createdRaw | Renvoie la valeur si elle existe dans le résultat JSON. |

| userAgent | Renvoie la valeur si elle existe dans le résultat JSON. |

| resolvedActor | Renvoie la valeur si elle existe dans le résultat JSON. |

| description | Renvoie la valeur si elle existe dans le résultat JSON. |

| instanciation | Renvoie la valeur si elle existe dans le résultat JSON. |

| de gravité, | Renvoie la valeur si elle existe dans le résultat JSON. |

| saasId | Renvoie la valeur si elle existe dans le résultat JSON. |

| emplacement | Renvoie la valeur si elle existe dans le résultat JSON. |

| timestampRaw | Renvoie la valeur si elle existe dans le résultat JSON. |

| eventTypeValue | Renvoie la valeur si elle existe dans le résultat JSON. |

| description_id | Renvoie la valeur si elle existe dans le résultat JSON. |

| timestamp | Renvoie la valeur si elle existe dans le résultat JSON. |

| eventTypeName | Renvoie la valeur si elle existe dans le résultat JSON. |

| utilisateur | Renvoie la valeur si elle existe dans le résultat JSON. |

| appId | Renvoie la valeur si elle existe dans le résultat JSON. |

| appareil | Renvoie la valeur si elle existe dans le résultat JSON. |

| description_metadata | Renvoie la valeur si elle existe dans le résultat JSON. |

| classifications | Renvoie la valeur si elle existe dans le résultat JSON. |

| créé | Renvoie la valeur si elle existe dans le résultat JSON. |

| entityData | Renvoie la valeur si elle existe dans le résultat JSON. |

| tenantId | Renvoie la valeur si elle existe dans le résultat JSON. |

| instantiationRaw | Renvoie la valeur si elle existe dans le résultat JSON. |

| confidenceLevel | Renvoie la valeur si elle existe dans le résultat JSON. |

| mainInfo | Renvoie la valeur si elle existe dans le résultat JSON. |

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

[

{

"EntityResult": [

{

"uid": "88814735_1574155880562_520d653579254156823c4f21fe09a522",

"eventRouting":

{

"auditing": true

},

"appName": "Microsoft Cloud App Security",

"eventType": 917504,

"internals":

{

"otherIPs": ["8.8.8.8"]

},

"aadTenantId": "d48f52ca-5b1a-4708-8ed0-ebb98a26a46a",

"session":

{

"sessionId": "ad0bd5e207f2aaa97e7438ec2f6086310e2577842e711cb2a101b724d83ddd83"

},

"createdRaw": 1574156346552,

"userAgent":

{

"major": "78",

"family": "CHROME",

"nativeBrowser": false,

"os": "mac_os",

"typeName": "Browser",

"version": "78.0.3904.97",

"deviceType": "DESKTOP",

"browser": "CHROME",

"type": "Browser",

"operatingSystem":

{

"name": "OS X",

"family": "Mac OS"

},

"minor": "0",

"name": "Chrome"

},

"resolvedActor":

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": "0",

"saasId": "11161",

"role": "4",

"objType": "23",

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"description": "Log on",

"instantiation": 1574156346470,

"severity": "INFO",

"saasId": 20595,

"location":

{

"category": 0,

"city": "SomeCity",

"countryCode": "AM",

"region": "SomeCity",

"longitude": 11.1111,

"anonymousProxy": false,

"regionCode": "ER",

"isSatelliteProvider": false,

"latitude": 11.1111,

"categoryValue": "NONE",

"organizationSearchable": "GNC-Alfa CJSC"

},

"timestampRaw": 1574155880562,

"eventTypeValue": "EVENT_ADALLOM_LOGIN",

"description_id": "EVENT_DESCRIPTION_LOGIN",

"timestamp": 1574155880562,

"eventTypeName": "EVENT_CATEGORY_LOGIN",

"user":

{

"userName": "SomeCity",

"userTags": ["5da46fb69eb3f06b037b409a"]

},

"appId": 20595,

"device":

{

"userAgent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.97 Safari/537.36",

"clientIP": "8.8.8.8",

"countryCode\": "AM"

},

"description_metadata":

{

"dash": " ",

"colon": " ",

"event_category": "Log on"

},

"classifications": ["access"],

"created": 1574156346552,

"entityData":

{

"1": null,

"0":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161, "inst": 0,

"id": "SomeCity"

}},

"2":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}}},

"tenantId": 88814735,

"instantiationRaw": 1574156346470,

"confidenceLevel": 30,

"mainInfo":

{

"eventObjects": [

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": [],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 21,

"link": -407163459,

"id": "SomeCity"

}, {

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 23,

"link": -407163459,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}],

"rawOperationName": "login",

"activityResult":

{

"isSuccess": true

},

"type": "login",

"prettyOperationName": "login"

},

"_id": "88814735_1574155880562_520d653579254156823c4f21fe09a522",

"genericEventType": "ENUM_ACTIVITY_GENERIC_TYPE_LOGIN"

}],

"Entity": "7.7.7.7"

}

]

Mur des cas

| Type de résultat | Valeur/Description | Type |

|---|---|---|

| Message de sortie* | Si l'opération réussit : "Les activités liées à l'utilisateur suivant ont été récupérées : {username}"

En cas d'erreur : "Des erreurs se sont produites. Veuillez consulter le journal." Si l'opération échoue : "Aucune activité liée aux alertes n'a été trouvée" |

Général |

| Table | Colonnes : Activité, Utilisateur, Emplacement, Adresse IP, Appareil, Date | Général |

Obtenir les activités liées à l'utilisateur

Description

Cette action permet d'afficher les activités liées à un utilisateur. Le nom d'utilisateur est utilisé dans cette action.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Limite d'affichage de l'activité | Chaîne | 10 | Non | Limite du nombre d'activités à afficher. |

| Période | Chaîne | 24 | Oui | Spécifiez la valeur pour récupérer le nombre d'activités qui se sont produites selon la valeur spécifiée (en heures). |

| Nom du produit | Chaîne | TOUT | Non | Liste de produits dans laquelle l'utilisateur peut sélectionner une application connectée à la sécurité des applications cloud pour lui permettre d'obtenir les activités liées à l'utilisateur d'une application spécifique sélectionnée. Le nom du produit doit être converti/mappé au code produit dans les filtres d'action. Par exemple, si Office 365 est sélectionné, il doit être converti en 11161. |

Cas d'utilisation

Le système génère une alerte concernant une "activité dans un pays peu fréquenté". Le nom d'utilisateur concerné est indiqué, et l'utilisateur souhaite vérifier d'autres activités liées à ce nom d'utilisateur pour faciliter l'enquête.

Étapes dans Google SecOps :

- Le système reçoit une alerte.

- À partir de l'événement d'alerte, l'utilisateur obtient plus d'informations, y compris le nom d'utilisateur, ce qui l'aidera à examiner l'activité anormale.

- L'utilisateur recherche un enrichissement en termes d'activités précédentes auxquelles il a participé.

Exécuter sur

Cette action s'exécute sur l'entité "Utilisateur".

Résultats de l'action

Enrichissement d'entités

| Nom du champ d'enrichissement | Logique : quand l'appliquer ? |

|---|---|

| uid | Renvoie la valeur si elle existe dans le résultat JSON. |

| eventRouting | Renvoie la valeur si elle existe dans le résultat JSON. |

| appName | Renvoie la valeur si elle existe dans le résultat JSON. |

| eventType | Renvoie la valeur si elle existe dans le résultat JSON. |

| internes | Renvoie la valeur si elle existe dans le résultat JSON. |

| aadTenantId | Renvoie la valeur si elle existe dans le résultat JSON. |

| session | Renvoie la valeur si elle existe dans le résultat JSON. |

| createdRaw | Renvoie la valeur si elle existe dans le résultat JSON. |

| userAgent | Renvoie la valeur si elle existe dans le résultat JSON. |

| resolvedActor | Renvoie la valeur si elle existe dans le résultat JSON. |

| description | Renvoie la valeur si elle existe dans le résultat JSON. |

| instanciation | Renvoie la valeur si elle existe dans le résultat JSON. |

| de gravité, | Renvoie la valeur si elle existe dans le résultat JSON. |

| saasId | Renvoie la valeur si elle existe dans le résultat JSON. |

| emplacement | Renvoie la valeur si elle existe dans le résultat JSON. |

| timestampRaw | Renvoie la valeur si elle existe dans le résultat JSON. |

| eventTypeValue | Renvoie la valeur si elle existe dans le résultat JSON. |

| description_id | Renvoie la valeur si elle existe dans le résultat JSON. |

| timestamp | Renvoie la valeur si elle existe dans le résultat JSON. |

| eventTypeName | Renvoie la valeur si elle existe dans le résultat JSON. |

| utilisateur | Renvoie la valeur si elle existe dans le résultat JSON. |

| appId | Renvoie la valeur si elle existe dans le résultat JSON. |

| appareil | Renvoie la valeur si elle existe dans le résultat JSON. |

| description_metadata | Renvoie la valeur si elle existe dans le résultat JSON. |

| classifications | Renvoie la valeur si elle existe dans le résultat JSON. |

| créé | Renvoie la valeur si elle existe dans le résultat JSON. |

| entityData | Renvoie la valeur si elle existe dans le résultat JSON. |

| tenantId | Renvoie la valeur si elle existe dans le résultat JSON. |

| instantiationRaw | Renvoie la valeur si elle existe dans le résultat JSON. |

| confidenceLevel | Renvoie la valeur si elle existe dans le résultat JSON. |

| mainInfo | Renvoie la valeur si elle existe dans le résultat JSON. |

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

[

{

"EntityResult": [

{

"uid": "88814735_1574244328290_714fdcea1316483e88072f0f2a068ec7",

"eventRouting":

{

"auditing": true,

"adminEvent": true

},

"appName": "Microsoft Cloud App Security",

"eventType": 917544,

"internals":

{

"otherIPs": ["8.8.8.8"]

},

"aadTenantId": "d48f52ca-5b1a-4708-8ed0-ebb98a26a46a",

"session":

{

"sessionId": "e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855"

},

"createdRaw": 1574244328339,

"userAgent":

{

"nativeBrowser": false,

"family": "UNKNOWN",

"os": "OTHER",

"typeName": "Unknown",

"deviceType": "OTHER",

"browser": "UNKNOWN",

"type": "Unknown",

"operatingSystem":

{

"name": "Unknown",

"family": "Unknown"

},

"name": "Unknown"

},

"resolvedActor":

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": "0",

"saasId": "11161",

"role": "4",

"objType": "23",

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"description": "Dismiss alert <b>Impossible travel activity</b>",

"instantiation": 1574244328322,

"severity": "INFO",

"saasId": 20595,

"location":

{

"category": 0,

"countryCode": "CY",

"longitude": 33.0,

"anonymousProxy": false,

"isSatelliteProvider": false,

"latitude": 11.0,

"categoryValue": "NONE",

"organizationSearchable": "SomeOrganization Ltd."

},

"adallom":

{

"alertSeverityValue": 1,

"count": 1,

"sendFeedback": false,

"feedback": " ",

"alertDate": "2019-11-13T14:29:06.0520000Z",

"title": "Impossible travel activity",

"alertTypeId": 15859716,

"handledByUser": "some@address2.email",

"alertSeverity": 1,

"alertBulk": false,

"alertMongoId": "5dcc13ab47654055292459d7",

"alertTitle": "Impossible travel activity",

"contact_email": " ",

"allowContact": false,

"licenses": ["AdallomDiscovery",

"AdallomStandalone",

"AdallomForO365",

"AdallomForAATP"],

"isBulkDismissed": false,

"dismissId": "5dd50fe869d303b914d188ca",

"alertTimestamp": 1573655346052,

"alertUid": "VelocityDetection|88814735_11161_0_8ef1de18-71c0-4a88-88da-019c1fbf1308|[2019-11-13]_[(SK,US)]",

"alertScore": "32",

"alertActor": "11161|0|8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"timestampRaw": 1574244328290,

"eventTypeValue": "EVENT_ADALLOM_ALERT_DISMISSED",

"tags": ["000000110000000000000000"],

"description_id": "EVENT_ADALLOM_ALERT_DISMISSED",

"timestamp": 1574244328290,

"eventTypeName": "EVENT_CATEGORY_DISMISS_ALERT",

"user":

{

"userName": "some@address2.email",

"userTags": ["5da46fb69eb3f06b037b409a"]

},

"appId": 20595,

"device":

{

"userAgent": "unknown",

"clientIP": "8.8.8.8",

"countryCode": "CY"

},

"description_metadata":

{

"adallom_title": "Impossible travel activity"

},

"classifications": [],

"created": 1574244328339,

"entityData":

{

"1": null,

"0":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "some@address2.email"

}},

"2":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}}},

"tenantId": 88814735,

"instantiationRaw": 1574244328322,

"mainInfo":

{

"eventObjects": [

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": [],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 21,

"link": -407163459,

"id": "some@address2.email"

}, {

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 23,

"link": -407163459,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}],

"type": "unknown"

},

"_id": "88814735_1574244328290_714fdcea1316483e88072f0f2a068ec7",

"genericEventType": "ENUM_ACTIVITY_GENERIC_TYPE_UNKNOWN"

},

"Entity": "some@email.address"

}

]

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | Si l'opération réussit : Les activités liées aux alertes pour l'adresse IP suivante ont été récupérées : {ip}'

En cas d'erreur : "Des erreurs se sont produites. Veuillez consulter le journal." Si l'opération échoue : "Aucune activité liée aux alertes n'a été trouvée" |

Général |

| Table | Colonnes : Activité, Utilisateur, Emplacement, Adresse IP, Appareil, Date | Général |

Ping

Description

Cette action permet de tester la connectivité.

Paramètres

N/A

Cas d'utilisation

L'utilisateur modifie les configurations système et souhaite tester si la connectivité avec les nouvelles configurations fonctionne.

Étapes dans Google SecOps :

- Modifier les configurations système.

- Testez la connectivité.

Exécuter sur

Cette action s'exécute sur toutes les entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultats JSON

N/A

Fermer l'alerte

Description

Fermez l'alerte dans Microsoft Cloud App Security.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| ID d'alerte | Chaîne | N/A | Oui | Spécifiez l'ID de l'alerte à fermer et à marquer comme bénigne. |

| Commentaire | Chaîne | N/A | Non | Ajoutez un commentaire expliquant pourquoi les alertes sont fermées et marquées comme bénignes. |

| État | LDD | Vrai positif Valeurs possibles : Bénin Faux positif Vrai positif |

Oui | Indiquez l'état de l'alerte. |

| Motif | LDD | Aucun motif Valeurs possibles : Aucun motif La gravité réelle est inférieure Autre Confirmé avec l'utilisateur final Déclenchement par le test Pas d'intérêt Trop d'alertes similaires L'alerte est inexacte |

Non | Indiquez pourquoi l'alerte doit être clôturée. Remarque : Ce paramètre n'a aucun impact si l'état est "Vrai positif". |

Exécuter sur

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Mur des cas

| Type de résultat | Valeur/Description | Type |

|---|---|---|

Message de sortie* |

L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si closed_benign/close_false_positive/close_true_positive == 0 : "Erreur lors de l'exécution de l'action "{}". Raison : l'alerte avec l'ID {alert ID} n'a pas été trouvée dans Microsoft Cloud App Security" Si le motif de l'état "Bénin" est incorrect : "Erreur lors de l'exécution de l'action "{}". Motif : une valeur non valide a été sélectionnée dans le paramètre "Motif" pour l'état "Bénin". Valeurs valides : "Aucune raison", "Gravité réelle inférieure", "Autre", "Confirmé avec l'utilisateur final", "Déclenché par un test". Si le motif de l'état "Faux positif" est incorrect : "Erreur lors de l'exécution de l'action "{}". Motif : une valeur non valide a été sélectionnée dans le paramètre "Motif" pour l'état "Faux positif". Les valeurs valides sont les suivantes : "Aucun motif", "Ne m'intéresse pas", "Trop d'alertes similaires", "Alerte inexacte", "Autre"." |

Général |

Enrichir les entités

Description

Enrichissez les entités à l'aide des informations de Microsoft Cloud App Security. Entités acceptées : nom d'utilisateur.

Paramètres

N/A

Date d'exécution

Cette action s'applique à l'entité "Nom d'utilisateur".

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"type": 2,

"status": 2,

"displayName": "Aviel",

"id": "2600d017-84a1-444f-94ba-4bebed30b09e",

"_id": "5ea18b77c84b3e8dd20ead9b",

"userGroups": [

{

"_id": "5da46fb69eb3f06b037b409b",

"id": "5da46fb69eb3f06b037b409a",

"name": "Office 365 administrator",

"description": "Company administrators, user account administrators, helpdesk administrators, service support administrators, and billing administrators",

"usersCount": 20,

"appId": 11161

}

],

"identifiers": [],

"sid": null,

"appData": {

"appId": 11161,

"name": "Office 365",

"saas": 11161,

"instance": 0

},

"isAdmin": true,

"isExternal": false,

"email": "john.doe@siemplifycyarx.onmicrosoft.com",

"role": "Global Administrator",

"organization": null,

"domain": "siemplifycyarx.onmicrosoft.com",

"scoreTrends": {

"20220609": {}

},

"subApps": [],

"threatScore": 0,

"idType": 1,

"isFake": false,

"ii": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"actions": [

{

"task_name": "ConfirmUserCompromisedTask",

"display_title": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_TITLE",

"type": "user",

"governance_type": null,

"bulk_support": null,

"has_icon": true,

"display_description": {

"template": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_DESCRIPTION_O365",

"parameters": {

"user": "john.doe@siemplifycyarx.onmicrosoft.com"

}

},

"bulk_display_description": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_BULK_DISPLAY_DESCRIPTION_O365",

"preview_only": false,

"display_alert_text": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_ALERT_TEXT",

"display_alert_success_text": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_ALERT_SUCCESS_TEXT",

"is_blocking": null,

"confirm_button_style": "red",

"optional_notify": null,

"uiGovernanceCategory": null,

"alert_display_title": null,

"confirmation_button_text": null,

"confirmation_link": null

}

],

"username": "{\"id\": \"2600d017-84a1-444f-94ba-4bebed30b09e\", \"saas\": 11161, \"inst\": 0}",

"sctime": 1655255102926,

"accounts": [

{

"_id": "fa-5ea18b77c84b3e8dd20ead9b-12260",

"i": "2600d017-84a1-444f-94ba-4bebed30b09e",

"ii": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"inst": 0,

"saas": 12260,

"t": 1,

"dn": "Aviel",

"ext": false,

"s": 2,

"aliases": [

"2600d017-84a1-444f-94ba-4bebed30b09e",

"aviel",

"john.doe@siemplifycyarx.onmicrosoft.com",

"john.doe"

],

"isFake": true,

"pa": "john.doe@siemplifycyarx.onmicrosoft.com",

"em": "john.doe@siemplifycyarx.onmicrosoft.com",

"sublst": [],

"p": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"appData": {

"appId": 12260,

"name": "Microsoft Azure"

},

"actions": []

}

],

"threatScoreHistory": [

{

"dateFormatted": "20220719",

"dateUtc": 1658238168000,

"score": 0,

"percentile": 0,

"breakdown": {}

}

]

}

Enrichissement d'entités : préfixe MCAS_

| Nom du champ d'enrichissement | Logique : quand les utiliser ? | |

|---|---|---|

| is_admin | isAdmin | Lorsqu'il est disponible au format JSON |

| is_external | isExternal | Lorsqu'il est disponible au format JSON |

| rôle | rôle | Lorsqu'il est disponible au format JSON |

| Lorsqu'il est disponible au format JSON | ||

| domaine | domaine | Lorsqu'il est disponible au format JSON |

| threat_score | threatScore | Lorsqu'il est disponible au format JSON |

| is_fake | isFake | Lorsqu'il est disponible au format JSON |

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si des données sont disponibles pour une entité (is_success=true) : "Les entités suivantes ont été enrichies avec succès à l'aide des informations de Microsoft Cloud App Security : {entity.identifier}". Si les données ne sont pas disponibles pour une entité (is_success=true) : "L'action n'a pas pu enrichir les entités suivantes à l'aide des informations de Microsoft Cloud App Security : {entity.identifier}". Si les données ne sont pas disponibles pour toutes les entités (is_success=false) : "Aucune des entités fournies n'a été enrichie." L'action doit échouer et arrêter l'exécution d'un playbook : Si une erreur fatale est signalée (par exemple, des identifiants incorrects, une absence de connexion au serveur ou une autre erreur) : "Erreur lors de l'exécution de l'action "Enrichir les entités". Raison : {0}''.format(error.Stacktrace) |

Général |

| Tableau du mur des cas | Nom de la table : {entity.identifier} Colonnes du tableau :

|

Entité |

Créer une plage d'adresses IP

Description

Créez une plage d'adresses IP dans Microsoft Cloud App Security.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Name | Chaîne | N/A | Oui | Spécifiez le nom de la plage d'adresses IP. |

| Catégorie | LDD | Entreprise Valeurs possibles :

|

Oui | Spécifiez la catégorie de la plage d'adresses IP. |

| Organisation | Chaîne | N/A | Non | Spécifiez l'organisation pour la plage d'adresses IP. |

| Sous-réseaux | CSV | N/A | Oui | Spécifiez une liste de sous-réseaux séparés par des virgules pour la plage d'adresses IP. |

| Tags | CSV | N/A | Non | Spécifiez une liste de tags séparés par une virgule pour la plage d'adresses IP. |

Date d'exécution

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si le code d'état 200 est signalé (is_success=true) : "Plage d'adresses IP créée dans Microsoft Cloud App Security". L'action doit échouer et arrêter l'exécution d'un playbook : Si une erreur critique est signalée : "Erreur lors de l'exécution de l'action "{}". Raison : " {0}".format(exception.stacktrace) Si une erreur est signalée dans la réponse : "Erreur lors de l'exécution de l'action "{}". Raison : " {0}".format(csv of errors/error) |

Général |

Ajouter une adresse IP à une plage d'adresses IP

Description

Ajoutez une adresse IP à une plage d'adresses IP dans Microsoft Cloud App Security. Entités acceptées : adresse IP.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Name | Chaîne | N/A | Oui | Spécifiez le nom de la plage d'adresses IP à modifier. |

Date d'exécution

Cette action s'exécute sur l'entité "Adresse IP".

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si l'opération a réussi pour une entité (is_success=true) : "Les adresses IP suivantes ont bien été ajoutées à la plage d'adresses IP {name} dans Microsoft Cloud App Security : {entity.identifier}". Si l'opération n'a pas réussi pour une entité (is_success=true) : "L'action n'a pas pu ajouter les adresses IP suivantes à la plage d'adresses IP {name} dans Microsoft Cloud App Security : {entity.identifier}". Si l'adresse IP existe déjà (is_success=true) : "Les adresses IP suivantes font déjà partie de la plage d'adresses IP {name} dans Microsoft Cloud App Security : {entity.identifier}". Si aucune adresse IP n'est ajoutée (is_success=false) : print "Aucune des adresses IP n'a été ajoutée à la plage d'adresses IP dans Microsoft Cloud App Security." L'action doit échouer et arrêter l'exécution d'un playbook : Si une erreur critique est signalée : "Erreur lors de l'exécution de l'action "{}". Raison : " {0}".format(exception.stacktrace) Si la plage d'adresses IP est introuvable : "Erreur lors de l'exécution de l'action "{}". Motif : la plage d'adresses IP {name} est introuvable dans Microsoft Cloud App Security. Veuillez vérifier l'orthographe." {0}".format(exception.stacktrace) |

Général |

Supprimer une adresse IP d'une plage d'adresses IP

Description

Supprimez l'adresse IP de la plage d'adresses IP dans Microsoft Cloud App Security. Entités acceptées : adresse IP.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Name | Chaîne | N/A | Oui | Spécifiez le nom de la plage d'adresses IP à modifier. |

Date d'exécution

Cette action s'exécute sur l'entité "Adresse IP".

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si l'opération réussit pour une entité (is_success=true) : "Les adresses IP suivantes ont bien été supprimées de la plage d'adresses IP {name} dans Microsoft Cloud App Security : {entity.identifier}". Si l'opération n'a pas réussi pour une entité (is_success=true) : "L'action n'a pas pu trouver ni supprimer les adresses IP suivantes de la plage d'adresses IP {name} dans Microsoft Cloud App Security : {entity.identifier}". Si l'opération n'a pas réussi pour toutes les entités (is_success=true) : "Aucune des adresses IP n'a été trouvée ni supprimée dans Microsoft Cloud App Security." L'action doit échouer et arrêter l'exécution d'un playbook : Si une erreur critique est signalée : "Erreur lors de l'exécution de l'action "{}". Raison : " {0}".format(exception.stacktrace) Si la plage d'adresses est introuvable : "Erreur lors de l'exécution de l'action "{}". Raison : la plage d'adresses IP {name} est introuvable dans Microsoft Cloud App Security. Veuillez vérifier l'orthographe." {0}".format(exception.stacktrace) |

Général |

Répertorier les fichiers

Description

Liste les fichiers disponibles dans Microsoft Cloud App Security.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Clé de filtre | LDD | Sélectionnez une réponse Valeurs possibles :

|

Non | Spécifiez la clé à utiliser pour filtrer les fichiers. Valeurs possibles pour "Type de fichier" : Autre,Document,Feuille de calcul,Présentation,Texte,Image,Dossier. Valeurs possibles pour "État du partage" : "Public (Internet)", "Public", "Externe", "Interne", "Privé". |

| Logique de filtrage | LDD | Non spécifié Valeurs possibles :

|

Non | Spécifiez la logique de filtrage à appliquer. La logique de filtrage est basée sur la valeur fournie dans le paramètre "Clé de filtre". Remarque : Seules les clés de filtre "Nom du fichier" et "ID" fonctionnent avec la logique "Contient". |

| Valeur du filtre | Chaîne | N/A | Non | Spécifiez la valeur à utiliser dans le filtre. Si l'option "Égal à" est sélectionnée, l'action tente de trouver la correspondance exacte parmi les résultats. Si l'option "Contient" est sélectionnée, l'action tente de trouver des résultats contenant cette sous-chaîne. Si aucune valeur n'est fournie pour ce paramètre, le filtre n'est pas appliqué. La logique de filtrage est basée sur la valeur fournie dans le paramètre "Clé de filtre". |

| Nombre maximal d'enregistrements à renvoyer | Integer | 50 | Non | Spécifiez le nombre d'enregistrements à renvoyer. Si aucune valeur n'est fournie, l'action renvoie 50 enregistrements. Remarque : Pour la logique "contient", le connecteur ne recherche les correspondances que dans 1 000 résultats. |

Date d'exécution

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"_id": "62cffdf1c0ff22b978334963",

"_tid": 88814735,

"appId": 15600,

"id": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|187525f2-5280-4076-adc7-c85311daed1a",

"alternateLink": "https://siemplifycyarx-my.sharepoint.com/personal/james_bond_siemplifycyarx_onmicrosoft_com/Documents/Malvertisement-master",

"collaborators": [],

"createdDate": 1657797767000,

"domains": [

"siemplifycyarx.onmicrosoft.com"

],

"driveId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|eca285b0-1cc1-49e5-a178-7a77507cbdea",

"effectiveParents": [

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955",

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|eca285b0-1cc1-49e5-a178-7a77507cbdea"

],

"emails": [

"james.bond@siemplifycyarx.onmicrosoft.com"

],

"externalShares": [],

"facl": 0,

"fileAccessLevel": [

0,

"PRIVATE"

],

"filePath": "/personal/james_bond_siemplifycyarx_onmicrosoft_com/Documents/Malvertisement-master",

"fileSize": null,

"fileStatus": [

0,

"EXISTS"

],

"fstat": 0,

"graphId": "016XQ77WHSEV2RRACSOZAK3R6IKMI5V3I2",

"groupIds": [],

"groups": [],

"instId": 0,

"isFolder": true,

"isForeign": false,

"listId": "374dcd9b-dcff-46c6-b927-ad5411695361",

"modifiedDate": 1657797768000,

"name": "Malvertisement-master",

"noGovernance": false,

"ownerAddress": "james.bond@siemplifycyarx.onmicrosoft.com",

"ownerExternal": false,

"ownerName": "ג'יימס בונד",

"parentId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955",

"parentIds": [

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955"

],

"saasId": 15600,

"scanVersion": 4,

"sharepointItem": {

"UniqueId": "187525f2-5280-4076-adc7-c85311daed1a",

"hasUniqueRoleAssignments": false,

"Author": {

"name": "ג'יימס בונד",

"idInSiteCollection": "4",

"sipAddress": "james.bond@siemplifycyarx.onmicrosoft.com",

"sourceBitmask": 0,

"trueEmail": "james.bond@siemplifycyarx.onmicrosoft.com",

"externalUser": false,

"oneDriveEmail": "james.bond@siemplifycyarx.onmicrosoft.com",

"LoginName": "i:0#.f|membership|james.bond@siemplifycyarx.onmicrosoft.com",

"Email": "james.bond@siemplifycyarx.onmicrosoft.com",

"Title": "ג'יימס בונד"

}

},

"siteCollection": "/personal/james_bond_siemplifycyarx_onmicrosoft_com",

"siteCollectionId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0",

"sitePath": "/personal/james_bond_siemplifycyarx_onmicrosoft_com",

"snapshotLastModifiedDate": "2022-07-14T13:12:14.906Z",

"spDomain": "https://siemplifycyarx-my.sharepoint.com",

"unseenScans": 0,

"cabinetMatchedRuleVersions": [

"605362e8dace7f169f3b05b0"

],

"cabinetState": [

"605362e8dace7f169f3b05b1"

],

"lastGlobalMatchDate": "2022-07-14T11:29:11.206Z",

"name_l": "malvertisement-master",

"originalId": "62cffdf1c0ff22b978334963",

"dlpScanResults": [],

"fTags": [],

"enriched": true,

"display_collaborators": [],

"appName": "Microsoft OneDrive for Business",

"actions": [

{

"task_name": "RescanFileTask",

"display_title": "TASKS_ADALIBPY_RESCAN_FILE_DISPLAY_TITLE",

"type": "file",

"governance_type": null,

"bulk_support": true,

"has_icon": true,

"display_description": null,

"bulk_display_description": null,

"preview_only": false,

"display_alert_text": null,

"display_alert_success_text": null,

"is_blocking": null,

"confirm_button_style": "red",

"optional_notify": null,

"uiGovernanceCategory": 0,

"alert_display_title": null,

"confirmation_button_text": null,

"confirmation_link": null

}

]

}

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si des données sont disponibles (is_success=true) : "Fichiers trouvés pour les critères fournis dans Microsoft Cloud App Security". Si les données ne sont pas disponibles (is_success=false) : "Aucun fichier n'a été trouvé pour les critères fournis dans Microsoft Cloud App Security" Si le paramètre "Valeur du filtre" est vide (is_success=true) : "Le filtre n'a pas été appliqué, car le paramètre "Valeur du filtre" est vide." L'action doit échouer et arrêter l'exécution d'un playbook : Si la "clé de filtre" est définie sur "Sélectionner" et que la "logique de filtre" est définie sur "Égal à" ou "Contient" : erreur lors de l'exécution de l'action "{nom de l'action}". Raison : vous devez sélectionner un champ dans le paramètre "Clé de filtre". Si une valeur non valide est fournie pour le paramètre "Nombre maximal d'enregistrements à renvoyer" : "Erreur lors de l'exécution de l'action "{nom de l'action}". Motif : "Une valeur non valide a été fournie pour "Nombre maximal d'enregistrements à renvoyer" : . Veuillez indiquer un nombre positif." Si une erreur fatale est signalée (par exemple, des identifiants incorrects, une absence de connexion au serveur ou une autre erreur) : "Erreur lors de l'exécution de l'action "{action name}". Raison : {0}''.format(error.Stacktrace) Si la "clé de filtre" est définie sur "État du partage" ou "Type de fichier" et que la "logique de filtre" est définie sur "Contient" : "Erreur lors de l'exécution de l'action "{nom de l'action}". Motif : Seuls "ID" et "Nom de fichier" sont acceptés pour la logique de filtre "Contient". Si une valeur non valide est fournie pour le paramètre "État du partage" : "Erreur lors de l'exécution de l'action "{nom de l'action}". Motif : valeur non valide fournie pour le filtre "État du partage". Les valeurs possibles sont : "Public (Internet)", "Public", "External", "Internal" et "Private"." Si une valeur non valide est fournie pour le paramètre "État du partage" : "Erreur lors de l'exécution de l'action "{nom de l'action}". Motif : valeur non valide fournie pour le filtre "État du partage". Valeurs possibles pour "Type de fichier" : "Autre", "Document", "Feuille de calcul", "Présentation", "Texte", "Image", "Dossier"." |

Général |

| Tableau du mur des cas | Nom de la table : fichiers disponibles Colonnes du tableau :

|

Général |

Connecteurs

Connecteur Office 365 Cloud App Security

Description

Le connecteur Office 365 Cloud App Security ingère les alertes générées sur la plate-forme Office 365 Cloud App Security sur le serveur Google SecOps.

Configurer le connecteur Office 365 Cloud App Security dans Google SecOps

Pour obtenir des instructions détaillées sur la configuration d'un connecteur dans Google SecOps, consultez Configurer le connecteur.

Paramètres du connecteur

Utilisez les paramètres suivants pour configurer le connecteur :

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Environnement | LDD | N/A | Oui | Sélectionnez l'environnement requis. Par exemple, "Client 1". Si le champ "Environnement" de l'alerte est vide, cette alerte sera injectée dans cet environnement. |

| Exécuter chaque | Integer | 0:0:0:10 | Non | Sélectionnez l'heure à laquelle exécuter la connexion. |

| Nom du champ de produit | Chaîne | Non compatible | Oui | Actuellement NON PRIS EN CHARGE. Le produit sera renseigné avec le libellé de l'entité de type de service de l'alerte. |

| Nom du champ d'événement | Chaîne | description | Oui | Nom du champ utilisé pour déterminer le nom (sous-type) de l'événement. |

| Délai avant expiration du script (en secondes) | Chaîne | 60 | Oui | Délai limite (en secondes) pour le processus Python exécutant le script actuel. |

| URL du portail Cloud App Security | Chaîne | N/A | Oui | URL du portail Office 365 Cloud App Security. |

| Jeton d'API | Mot de passe | N/A | Oui | Jeton d'API qui sera utilisé pour l'authentification auprès d'Office 365 Cloud App Security. |

| Vérifier le protocole SSL | Case à cocher | Décochée | Non | Validez les certificats SSL pour les requêtes HTTPS adressées à Office 365 Cloud App Security. |

| Nombre maximal d'alertes par cycle | Integer | 10 | Oui | Nombre d'alertes à traiter lors d'une exécution du connecteur. Par défaut : 10. |

| Décalage horaire en heures | Integer | 24 | Oui | Récupérez les alertes des X dernières heures. La valeur par défaut est de 24 heures. |

| Nom du champ "Environnement" | Chaîne | N/A | Non | Décrit le nom du champ dans lequel le nom de l'environnement est stocké. |

| Modèle d'expression régulière de l'environnement | Integer | N/A | Non | Si elle est définie, le connecteur implémentera le modèle RegEx spécifique sur les données du "champ d'environnement" pour extraire une chaîne spécifique. Par exemple, pour extraire le domaine de l'adresse de l'expéditeur : "(?<=@)(\S+$) |

| Adresse du serveur proxy | Chaîne | N/A | Non | Adresse du serveur proxy à utiliser. |

| Nom d'utilisateur du proxy | Chaîne | N/A | Non | Nom d'utilisateur du proxy pour l'authentification. |

| Mot de passe du proxy | Mot de passe | N/A | Non | Mot de passe du proxy pour l'authentification. |

Règles du connecteur

Assistance de proxy

Le connecteur est compatible avec le proxy.

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.