McAfee ESM

Versión de integración: 41.0

Casos prácticos de integración

- Ingerir alarmas o correlaciones en Google Security Operations

- La integración te permite incorporar información de McAfee ESM a Google SecOps. En concreto, para ingerir alarmas y correlaciones que se puedan clasificar posteriormente en la plataforma SOAR. Esto se puede conseguir con el conector McAfee ESM para la ingestión de alarmas y el conector McAfee ESM Correlations para la ingestión de correlaciones.

- Desglosar la información para obtener más contexto sobre el incidente de seguridad

- La integración admite varias acciones que le permiten ejecutar consultas personalizadas (Get Similar Events, Send Advanced Query, Send Query To ESM, Send Entity Query To ESM) y obtener información sobre eventos. También está la acción Get Similar Events (Obtener eventos similares), que consulta los eventos relacionados con las direcciones IP, los nombres de host y los usuarios de la alerta de Google SecOps.

- Monitorizar IOCs con listas de seguimiento

- La integración permite añadir y quitar elementos de las listas de seguimiento. De esta forma, puedes actualizar constantemente una lista de seguimiento con direcciones IP o hashes sospechosos.

Red

Acceso a la API de Google SecOps a McAfee ESM: permite el tráfico a través del puerto 443 (HTTPS) o el que se haya configurado en tu entorno.

Gestión de sesiones

McAfee ESM tiene un parámetro global que limita el número de sesiones por usuario.

En SecOps de Google, hay un mecanismo completo para la gestión de sesiones, de modo que la integración usa la misma sesión en toda la integración. Los valores de sesión se almacenan cifrados en las entradas de la base de datos McAfee_ESM_Action_Sessions_*.json y McAffee_ESM_Connector_Sessions_*.json.

Recomendaciones:

- Tener un usuario para las acciones y otro para los conectores.

- Debe haber al menos dos sesiones por usuario.

Estas recomendaciones son necesarias para que la integración sea estable.

Compatibilidad de la integración

| Nombre del producto | Versión | Implementación | Notas |

|---|---|---|---|

| McAfee ESM | 11.1-11.5 | On‑premise | La integración se ha probado con las versiones de producto 11.1 a 11.5 y la API que se usa en la integración no se ha modificado. Si la API no se ha actualizado en las versiones más recientes, la integración seguirá funcionando. |

Configurar la integración de McAfee ESM en Google SecOps

Para obtener instrucciones detalladas sobre cómo configurar una integración en Google SecOps, consulta Configurar integraciones.

Parámetros de configuración de la integración

Usa los siguientes parámetros para configurar la integración:

| Nombre del parámetro | Tipo | Valor predeterminado | Obligatorio | Descripción |

|---|---|---|---|---|

| Raíz de la API | Sring | https://{ip}/rs/ | Sí | Raíz de la API de la instancia. |

| Nombre de usuario | Cadena | N/A | Sí | Nombre de usuario de la instancia. |

| Contraseña | Contraseña | N/A | Sí | Contraseña de la instancia. |

| Versión del producto | Cadena | 11,5 | Sí | Versión del producto. Valores posibles: 11.1-11.5 |

| Verificar SSL | Casilla | Marcada | Sí | Si está habilitada, verifica que el certificado SSL de la conexión al servidor McAfee ESM sea válido. |

Acciones

Añadir valores a la lista de seguimiento

Descripción de la acción

Añadir valores a una lista de seguimiento en McAfee ESM.

Uso de acciones

Usa esta acción para actualizar la lista de seguimiento con nuevos valores. Por ejemplo, si tienes una lista de seguimiento de hashes maliciosos, puedes usar esta acción para mantenerla actualizada.

Parámetros de configuración de la acción

Usa los siguientes parámetros para configurar la acción:

| Nombre del parámetro | Tipo | Valor predeterminado | Obligatorio | Descripción |

|---|---|---|---|---|

| Nombre de la lista de seguimiento | Cadena | N/A | Sí | Especifica el nombre de la lista de seguimiento que quieras actualizar. |

| Valores que añadir | CSV | N/A | Sí | Especifica una lista de valores separados por comas que deban añadirse a una lista de seguimiento. |

Ámbito de la entidad de acción

Esta acción no se ejecuta en entidades.

Resultados de la acción

Resultado de la secuencia de comandos

| Nombre del resultado del script | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

N/A

Panel de casos

| Tipo de resultado | Valor/Descripción | Tipo |

|---|---|---|

| Mensaje de salida* | La acción no debe fallar ni detener la ejecución de una guía: Si se devuelve el código de estado 200 (is_success=true): "Successfully added value to the watchlist." ("Se ha añadido el valor a la lista de seguimiento correctamente"). La acción debería fallar y detener la ejecución de la guía: Si se informa de un error grave, como credenciales incorrectas o falta de conexión con el servidor: "Error al ejecutar la acción "Añadir valores a la lista de seguimiento". Motivo: {0}".format(error.Stacktrace) Si se informa de errores en la respuesta: "Error al ejecutar la acción "Añadir valores a la lista de seguimiento". Motivo: {message}. |

General |

Get Similar Events

Descripción de la acción

Obtiene eventos relacionados con las entidades de McAfee ESM. Entidades admitidas: nombre de host, dirección IP y usuario.

Parámetros de configuración de la acción

Usa los siguientes parámetros para configurar la acción:

| Nombre del parámetro | Tipo | Valor predeterminado | Obligatorio | Descripción |

|---|---|---|---|---|

| Horas atrás | Cadena | 1 | Sí | Especifica cuántas horas hacia atrás quieres buscar. |

| ID de IPS | Cadena | 144115188075855872/8 | No | Especifica el SID de IP de la búsqueda. |

| Límite de resultados | Cadena | 50 | No | Especifica el número de resultados que se devolverán. El valor máximo del parámetro es 200 por entidad. |

Ámbito de la entidad de acción

Esta acción se ejecuta en las siguientes entidades:

- Dirección IP

- Nombre de host

- Usuario

Resultados de la acción

Resultado de la secuencia de comandos

| Nombre del resultado del script | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

[

{

"EntityResult":

[{

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383521",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:18:10",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}, {

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383519",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:16:16",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}],

"Entity": "1.1.1.1"

}

]

Enriquecimiento de entidades

| Nombre del campo de enriquecimiento | Lógica: cuándo aplicar |

|---|---|

| Alert.DstPort | Devuelve si existe en el resultado JSON. |

| Rule.msg | Devuelve si existe en el resultado JSON. |

| Alert.IPSIDAlertID | Devuelve si existe en el resultado JSON. |

| Alert.SrcIP | Devuelve si existe en el resultado JSON. |

| Alert.LastTime | Devuelve si existe en el resultado JSON. |

| Alert.Protocol | Devuelve si existe en el resultado JSON. |

| Alert.SrcPort | Devuelve si existe en el resultado JSON. |

| Alert.DstIP | Devuelve si existe en el resultado JSON. |

Panel de casos

| Tipo de resultado | Valor/Descripción | Tipo |

|---|---|---|

| Mensaje de salida* | La acción no debe fallar ni detener la ejecución de una guía: Si se devuelve el código de estado 200 para una entidad (is_success=true): "Successfully retrieved events for the following entities in McAfee ESM: {entities}" ("Se han recuperado correctamente los eventos de las siguientes entidades en McAfee ESM: {entities}") Si no hay datos de una entidad (is_success=true): "No se han podido recuperar los eventos de las siguientes entidades en McAfee ESM: {entities}." Si no hay datos de ninguna entidad (is_success=false): "No se han encontrado eventos de las entidades proporcionadas en McAfee ESM." Mensaje asíncrono: "Waiting for the query to finish for {pending entities}." ("Esperando a que termine la consulta de {pending entities}."). La acción debería fallar y detener la ejecución de la guía: Si se informa de un error crítico: "Error al ejecutar la acción "Obtener eventos similares". Motivo: {0}".format(error.Stacktrace) Si la acción ha agotado el tiempo de espera: "Error al ejecutar la acción "Obtener eventos similares". Motivo: la acción ha iniciado la consulta, pero se ha agotado el tiempo de espera durante la recuperación de datos. Aumenta el tiempo de espera en el IDE y vuelve a intentarlo". |

General |

| Tabla del panel de casos | Todos los campos de la respuesta. | Entidad |

Ping

Descripción de la acción

Prueba la conectividad con McAfee ESM con los parámetros proporcionados en la página de configuración de la integración de la pestaña Google Security Operations Marketplace.

Parámetros de configuración de la acción

Esta acción no tiene parámetros de entrada obligatorios.

Ámbito de la entidad de acción

Esta acción no se ejecuta en entidades.

Resultados de la acción

Resultado de la secuencia de comandos

| Nombre del resultado del script | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

N/A

Panel de casos

| Tipo de resultado | Valor/Descripción | Tipo |

|---|---|---|

| Mensaje de salida* | La acción no debe fallar ni detener la ejecución de una guía: Si la conexión se realiza correctamente: "Successfully connected to the McAfee ESM server with the provided connection parameters!" ("Te has conectado correctamente al servidor McAfee ESM con los parámetros de conexión proporcionados"). La acción debería fallar y detener la ejecución de la guía: Si no funciona: "No se ha podido conectar con el servidor McAfee ESM. Error: {0}".format(exception.stacktrace) |

General |

Quitar valores de Mi lista

Descripción de la acción

Eliminar valores de una lista de vigilancia en McAfee ESM.

Uso de acciones

Usa esta acción para quitar determinados valores de la lista de seguimiento. Por ejemplo, si tienes una lista de seguimiento de hashes maliciosos y descubres que uno de los hashes es benigno, puedes quitarlo de la lista.

Parámetros de configuración de la acción

Usa los siguientes parámetros para configurar la acción:

| Nombre del parámetro | Tipo | Valor predeterminado | Obligatorio | Descripción |

|---|---|---|---|---|

| Nombre de la lista de seguimiento | Cadena | N/A | Sí | Especifica el nombre de la lista de seguimiento que quieras actualizar. |

| Valores que se van a quitar | CSV | N/A | Sí | Especifica una lista de valores separados por comas que deban eliminarse de una lista de seguimiento. |

Ámbito de la entidad de acción

Esta acción no se ejecuta en entidades.

Resultados de la acción

Resultado de la secuencia de comandos

| Nombre del resultado del script | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

N/A

Panel de casos

| Tipo de resultado | Valor/Descripción | Tipo |

|---|---|---|

| Mensaje de salida* | La acción no debe fallar ni detener la ejecución de una guía: Si se devuelve el código de estado 200 (is_success=true): "Successfully added value to the watchlist." ("Se ha añadido el valor a la lista de seguimiento correctamente"). La acción debería fallar y detener la ejecución de la guía: Si se informa de un error grave, como credenciales incorrectas o falta de conexión con el servidor: "Error al ejecutar la acción "Eliminar valores de la lista de seguimiento". Motivo: {0}".format(error.Stacktrace) Si se informa de errores en la respuesta: "Error al ejecutar la acción "Eliminar valores de la lista de seguimiento". Motivo: {message}." | General |

Enviar consulta avanzada a ESM

Descripción de la acción

Enviar una consulta avanzada a ESM.

Uso de acciones

Se trata de una acción avanzada que te ofrece total flexibilidad para ejecutar cualquier consulta en McAfee ESM. Esta acción toma como entrada la carga útil completa de la consulta. La acción devuelve un máximo de 200 registros, independientemente de lo que se proporcione en la carga útil.

Parámetros de configuración de la acción

Usa los siguientes parámetros para configurar la acción:

| Nombre del parámetro | Tipo | Valor predeterminado | Obligatorio | Descripción |

|---|---|---|---|---|

| Carga útil de consulta | Cadena | N/A | Sí | Especifica el objeto JSON que se debe ejecutar. La acción devuelve un máximo de 200 resultados. |

Crear una carga útil de consulta

Para crear una carga útil de consulta, sigue estos pasos:

- Inicia sesión en la interfaz de usuario de McAfee ESM y abre Herramientas para desarrolladores en tu navegador.

- Ve a la pestaña Red.

- Haz clic en Añadir pestaña y añade una vista.

- Haz clic en Añadir widget.

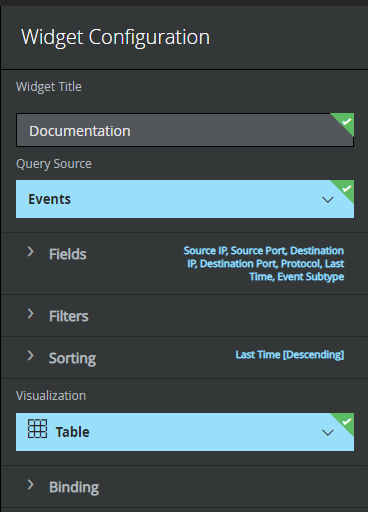

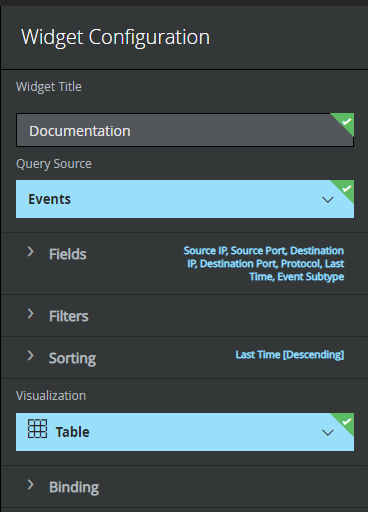

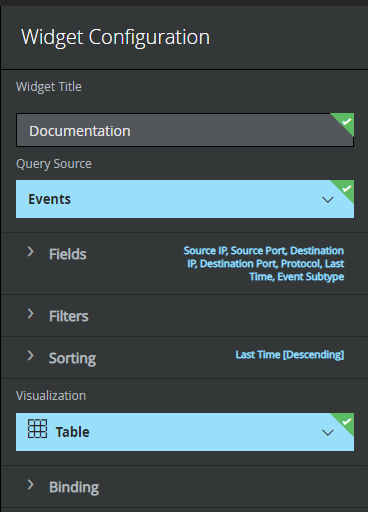

En el cuadro de diálogo Configuración del widget, introduzca el título del widget y seleccione la consulta que quiera ejecutar.

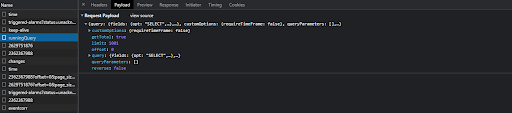

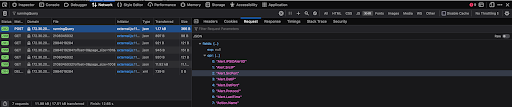

En Herramientas para desarrolladores, verás la solicitud de la API

runningQuery.Ve a la pestaña Carga útil y haz clic en Ver fuente.

Copia la carga útil y pégala en el campo de parámetro Carga útil de la consulta.

Ámbito de la entidad de acción

Esta acción no se ejecuta en entidades.

Resultados de la acción

Resultado de la secuencia de comandos

| Nombre del resultado del script | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

[

{

"Rule.msg": "* Latest Kubernetes 1.18 beta is now available for your laptop, NUC, cloud",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Message of the Day...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Message of the Day.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "https://xxxxxxxx.run/",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "* Multipass 1.1 adds proxy support for developers behind enterprise",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "sudo snap install microk8s --channel=1.18/beta --classic",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Daily apt upgrade and clean activities...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Daily apt upgrade and clean activities.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "firewalls. Rapid prototyping for cloud operations just got easier.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "instance or Raspberry Pi, with automatic updates to the final GA release.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center : Telmetry Posting",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Send Password Expiry Notification",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center: Telemetry Notifier to Collect Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "8198-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "1003-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Time Provider NtpClient is Currently Receiving Valid Time Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Time service now synchronizing system time",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "autorefresh.go:397: auto-refresh: all snaps are up-to-date",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "storehelpers.go:436: cannot refresh: snap has no updates available: \\\"amazon-ssm-agent\\\", \\\"core\\\"",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Windows Security Center Service could not start Windows Defender",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "A user's local group membership was enumerated",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2","Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The System Time Has Changed",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The system time was changed.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "User Logon",

"COUNT(*)": "4",

"SUM(Alert.EventCount)": "4",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16384-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16394-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session opened",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session closed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux cron Scheduled Command Executed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "DHCPACK of xx.x.x.xxx from xx.x.x.x",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux dhclient Renewal",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux DHCP Client Request",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special Privileges Assigned",

"COUNT(*)": "28",

"SUM(Alert.EventCount)": "28",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special privileges assigned to new logon.",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "An account was successfully logged on",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Endpoint Security Firewall Property Translator",

"COUNT(*)": "40",

"SUM(Alert.EventCount)": "40",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Retrieve broker health information",

"COUNT(*)": "41",

"SUM(Alert.EventCount)": "41",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "5379-microsoft-windows-security-auditing",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "90",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Returns a list of DXL Registered Services",

"COUNT(*)": "43",

"SUM(Alert.EventCount)": "164",

"Alert.DSIDSigID": "12345-2223334445"

}

]

Panel de casos

Si la acción ha agotado el tiempo de espera: "Error al ejecutar la acción "Enviar consulta avanzada a ESM". Motivo: la acción ha iniciado la consulta, pero se ha agotado el tiempo de espera durante la recuperación de datos. Aumenta el tiempo de espera en el IDE y vuelve a intentarlo".

| Tipo de resultado | Valor/Descripción | Texto |

|---|---|---|

| Mensaje de salida* | La acción no debe fallar ni detener la ejecución de una guía: Si el código de estado es 200 (is_success=true): "Se han recuperado correctamente los datos de la consulta proporcionada en McAfee ESM". Si no hay datos de una entidad (is_success=true): "No se han encontrado datos para la consulta proporcionada en McAfee ESM". Mensaje asíncrono: "Esperando a que termine la consulta…" La acción debería fallar y detener la ejecución de la guía: Si se informa de un error crítico: "Error al ejecutar la acción "Enviar consulta avanzada a ESM". Motivo: {0}".format(error.Stacktrace) Si se devuelve el código de estado 400 o 500:"Error al ejecutar la acción "Enviar consulta avanzada a ESM". Motivo: {0}";.format(response) |

General |

| Tabla del panel de casos | Todos los campos de la respuesta. | General |

Send Query to ESM

Descripción de la acción

Envía una consulta a ESM.

Uso de acciones

Usa esta acción para obtener más información sobre la alerta de Google SecOps. Puedes obtener información sobre eventos, recursos y flujos.

Parámetros de configuración de la acción

Usa los siguientes parámetros para configurar la acción:

| Nombre del parámetro | Tipo | Valor predeterminado | Obligatorio | Descripción |

|---|---|---|---|---|

| Periodo | Lista desplegable | LAST_24_HOURS Valores posibles:

|

Sí | Especifica un periodo para los resultados. Si se selecciona |

| Hora de inicio | Cadena | N/A | No | Especifica la hora de inicio de los resultados. Este parámetro es obligatorio si se selecciona Formato: ISO 8601 |

| Hora de finalización | Cadena | N/A | No | Especifica la hora de finalización de los resultados. Formato: ISO 8601. Si no se proporciona nada y se selecciona |

| Nombre del campo de filtro | Cadena | N/A | Sí | Especifica el nombre del campo que se usará para filtrar. |

| Operador de filtro | Lista desplegable | EQUALS Valores posibles:

| Sí | Especifica el operador que se debe usar en el filtro. |

| Valores de filtro | Cadena | N/A | Sí | Especifica una lista de valores separados por comas que se utilizarán en el filtro. |

| Campos que se van a obtener | CSV | N/A | No | Especifica una lista separada por comas de los campos que deben devolverse. Si no se proporciona nada, la acción usa los campos predefinidos. |

| Campo de ordenación | Cadena | N/A | No | Especifica qué parámetro se debe usar para ordenar. Este parámetro espera el campo en el formato {tabla}.{nombre_clave}. Si el parámetro se proporciona en otro formato, la acción lo omitirá. Ejemplo: Alert.LastTime |

| Orden de clasificación | Lista desplegable | Ascendente Posibles valores:

|

No | Especifica el orden de clasificación. |

| Tipo de consulta | Lista desplegable | EVENTO Posibles valores:

|

Sí | Especifica qué se debe consultar. |

| Número máximo de resultados que se devolverán | Entero | 50 | Sí | Especifica el número de resultados que se devolverán. Valor predeterminado del parámetro: 50. El valor máximo del parámetro es 200. |

Trabajar con el parámetro Intervalo de tiempo

El parámetro Periodo especifica el periodo que se usará al ejecutar la consulta. La acción admite muchos valores predefinidos que puedes seleccionar. También puedes definir un periodo personalizado.

Para definir el periodo personalizado, debe asignar el valor Custom al parámetro Time Range y proporcionar un valor ISO 8601 para el parámetro Start Time. De forma predeterminada, el parámetro Hora de finalización apunta a la hora actual.

Especifica los campos de los parámetros Nombre del campo de filtro, Campos que se van a obtener y Campo de ordenación.

Para especificar los campos de los parámetros Field Name (Nombre del campo) de Filter, Fields To Fetch (Campos que se van a obtener) y Sort Field (Campo de orden), sigue estos pasos:

- Inicia sesión en la interfaz de usuario de McAfee ESM y abre Herramientas para desarrolladores en tu navegador.

Ve a la pestaña Red.

Haz clic en Añadir pestaña y añade una vista.

Haz clic en Añadir widget.

En el cuadro de diálogo Configuración del widget, haga lo siguiente:

- En la sección Campos, selecciona todos los campos que te interesen.

- Introduce un título personalizado y define Fuente de consulta como

Events. En el caso de los recursos, seleccionaAssetsy, en el de los flujos,Flows.

Cuando haya seleccionado todos los campos que necesite, haga clic en Crear.

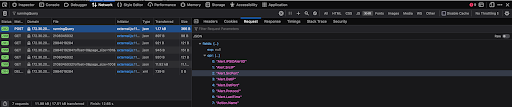

En Herramientas para desarrolladores, verás la solicitud

runningQuery. Consulta los detalles de esta solicitud y ve a la sección Solicitud. Verás una lista con todos los nombres de las APIs de los campos que has proporcionado.

Problemas conocidos

- La API de McAfee ESM que usa la acción para enviar consultas (

qryExecuteDetail) tiene comportamientos inesperados en situaciones en las que se usan claves de tipo no admitido (claves FLOAT) con los operadoresGREATER_OR_EQUALS_THANoLESS_OR_EQUALS_THAN. Valida los tipos de los campos que se utilizan. - Se ha observado que algunas combinaciones de teclas no devuelven resultados aunque el filtro no haya devuelto un error de la API de McAfee.

Ámbito de la entidad de acción

Esta acción se ejecuta en todas las entidades.

Resultados de la acción

Resultado de la secuencia de comandos

| Nombre del resultado del script | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

Panel de casos

Si la acción ha agotado el tiempo de espera: "Error al ejecutar la acción "Enviar consulta a ESM". Motivo: la acción ha iniciado la consulta, pero se ha agotado el tiempo de espera durante la recuperación de datos. Aumenta el tiempo de espera en el IDE y vuelve a intentarlo".

| Tipo de resultado | Valor/Descripción | Texto |

|---|---|---|

| Mensaje de salida* | La acción no debe fallar ni detener la ejecución de una guía: Si el código de estado es 200 (is_success=true): "Se han recuperado correctamente los datos de la consulta proporcionada en McAfee ESM". Si no hay datos de una entidad (is_success=true): "No se han encontrado datos para la consulta proporcionada en McAfee ESM". Mensaje asíncrono: "Esperando a que termine la consulta…" La acción debería fallar y detener la ejecución de la guía: Si se informa de un error crítico: "Error al ejecutar la acción "Enviar consulta a ESM". Motivo: {0}".format(error.Stacktrace) Si se devuelve el código de estado 400 o 500:"Error al ejecutar la acción "Enviar consulta a ESM". Motivo: {0}".format(response) |

General |

| Tabla del panel de casos | Todos los campos de la respuesta. | General |

Enviar consulta de entidad a ESM

Descripción de la acción

Envía una consulta a ESM basada en entidades. Entidades admitidas: dirección IP y nombre de host.

Uso de acciones

Usa esta acción para profundizar en la alerta de Google SecOps sobre las entidades. Puedes obtener información sobre eventos, recursos y flujos. A diferencia de la acción Enviar consulta a ESM, esta acción también añade un filtro de entidad como parte de la consulta.

Parámetros de configuración de la acción

Usa los siguientes parámetros para configurar la acción:

| Nombre del parámetro | Tipo | Valor predeterminado | Obligatorio | Descripción | |

|---|---|---|---|---|---|

| Clave de entidad de dirección IP | Cadena | Alert.SrcIP | Sí | Especifica la clave que se usará con la entidad Dirección IP durante el filtrado. Si se proporciona una clave no válida, la acción seguirá devolviendo resultados, pero serán inesperados. |

|

| Clave de entidad de nombre de host | Cadena | N/A | Sí | Especifica la clave que se usa con la entidad HostName durante el filtrado. Si se proporciona una clave no válida, la acción seguirá devolviendo resultados, pero serán inesperados. |

|

| Periodo | Lista desplegable | LAST_HOUR Posibles valores:

|

Sí | Especifica un periodo para los resultados. Si se selecciona Custom, también debe proporcionar el parámetro Hora de inicio. |

|

| Hora de inicio | Cadena | N/A | No | Especifica la hora de inicio de los resultados. Este parámetro es obligatorio si se selecciona Formato: ISO 8601 |

|

| Hora de finalización | Cadena | N/A | No | Especifica la hora de finalización de los resultados. Formato: ISO 8601. Si no se proporciona nada y se selecciona |

|

| Nombre del campo de filtro | Cadena | N/A | Sí | Especifica el nombre del campo que se usará para filtrar. | |

| Operador de filtro | Lista desplegable | EQUALS Valores posibles:

| Sí | Especifica el operador que se debe usar en el filtro. | |

| Valores de filtro | Cadena | N/A | Sí | Especifica una lista de valores separados por comas que se utilizarán en el filtro. | |

| Campos que se van a obtener | CSV | N/A | No | Especifica una lista separada por comas de los campos que deben devolverse. Si no se proporciona nada, la acción usa los campos predefinidos. |

|

| Campo de ordenación | Cadena | N/A | No | Especifica qué parámetro se debe usar para ordenar. Este parámetro espera el campo en el formato {tabla}.{nombre_clave}. Si el parámetro se proporciona en otro formato, la acción lo omitirá. Ejemplo: Alert.LastTime |

|

| Orden de clasificación | Lista desplegable | Ascendente Posibles valores:

|

No | Especifica el orden de clasificación. | |

| Número máximo de resultados que se devolverán | Entero | 50 | Sí | Especifica el número de resultados que se devolverán. Valor predeterminado del parámetro: 50. El valor máximo del parámetro es 200. |

Trabajar con el parámetro Intervalo de tiempo

El parámetro Periodo especifica el periodo que se usará al ejecutar la consulta. La acción admite muchos valores predefinidos que puedes seleccionar. También puedes definir un periodo personalizado.

Para definir el periodo personalizado, debe asignar el valor Custom al parámetro Time Range y proporcionar un valor ISO 8601 para el parámetro Start Time. De forma predeterminada, el parámetro Hora de finalización apunta a la hora actual.

Especifica los campos de los parámetros Nombre del campo de filtro, Campos que se van a obtener y Campo de ordenación.

Para especificar los campos de los parámetros Filter Field Name (Nombre del campo de filtro), Fields To Fetch (Campos que se van a obtener) y Sort Field (Campo de orden), sigue estos pasos:

- Inicia sesión en la interfaz de usuario de McAfee ESM y abre Herramientas para desarrolladores en tu navegador.

Ve a la pestaña Red.

Haz clic en Añadir pestaña y añade una vista.

Haz clic en Añadir widget.

En el cuadro de diálogo Configuración del widget, haga lo siguiente:

- En la sección Campos, selecciona todos los campos que te interesen.

- Introduce un título personalizado y define Fuente de consulta como

Events. En el caso de los recursos, seleccionaAssetsy, en el de los flujos,Flows.

Cuando haya seleccionado todos los campos que necesite, haga clic en Crear.

En Herramientas para desarrolladores, verás la solicitud

runningQuery. Consulta los detalles de esta solicitud y ve a la sección Solicitud. Verás una lista con todos los nombres de las APIs de los campos que has proporcionado.

Trabajar con los parámetros de clave de entidad de dirección IP y de clave de entidad de nombre de host

Los parámetros Clave de entidad de dirección IP y Clave de entidad de nombre de host definen la clave que se usa en el filtro. Por ejemplo, si el parámetro Clave de entidad de dirección IP se define como Alert.SrcIP, la acción crea un filtro de direcciones IP con la clave Alert.SrcIP. En función de tu caso práctico, puedes modificar la clave que se utiliza.

Problemas conocidos

- La API de McAfee ESM que usa la acción para enviar consultas (

qryExecuteDetail) tiene comportamientos inesperados en situaciones en las que se usan claves de tipo no admitido (claves FLOAT) con los operadoresGREATER_OR_EQUALS_THANoLESS_OR_EQUALS_THAN. Valida los tipos de los campos que se utilizan. - Se ha observado que algunas combinaciones de teclas no devuelven resultados aunque el filtro no haya devuelto un error de la API de McAfee.

Ámbito de la entidad de acción

Esta acción se ejecuta en las siguientes entidades:

- Dirección IP

- Nombre de host

Resultados de la acción

Resultado de la secuencia de comandos

| Nombre del resultado del script | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

Panel de casos

| Tipo de resultado | Valor o descripción | Tipo |

|---|---|---|

| Mensaje de salida* | La acción no debe fallar ni detener la ejecución de una guía: Si se informa del código de estado 200(is_success=true): "Se han recuperado correctamente los datos de las siguientes entidades en McAfee ESM: {entity.identifier}" Si no hay datos de todas las entidades: "No se han encontrado datos en McAfee ESM para las siguientes entidades: {entity.id}." Si se informa del código de estado 400 o 500 para una entidad específica: "No se han ejecutado consultas en McAfee ESM para las siguientes entidades: {entity.id}. Comprueba la configuración". Si no hay datos de ninguna entidad (is_success=true): "No se han encontrado datos de las entidades proporcionadas en McAfee ESM" Mensaje asíncrono: "Esperando a que la entidad termine de procesarse..."

La acción debería fallar y detener la ejecución de la guía: Si se informa de un error crítico: "Error al ejecutar la acción "Send Entity Query To ESM". Motivo: {0}''.format(error.Stacktrace)." Si se devuelve el código de estado 400 o 500 para todas las entidades: "Error al ejecutar la acción "Send Entity Query To ESM". Motivo: {response}' Si la acción ha agotado el tiempo de espera: "Error al ejecutar la acción "Send Entity Query To ESM". Motivo: la acción ha iniciado la consulta, pero se ha agotado el tiempo de espera durante la recuperación de datos de las siguientes entidades: {entity.identifier}. Aumenta el tiempo de espera en el IDE y vuelve a intentarlo. Nota: Si vuelves a intentarlo, se enviará otro mensaje". |

General |

| Tabla del panel de casos | Todos los campos de la respuesta. | Entidad |

Conectores

Actualización de conectores: versión de integración 34.0

Los conectores se han renovado en la versión 34.0 de la integración. Se han optimizado para que sean menos propensos a errores y más fáciles de mantener. También se han añadido nuevas funciones.

Si quieres actualizar el conector a la versión 34.0, te recomendamos que primero te familiarices con los parámetros de configuración del conector. La actualización del conector no afecta a las guías.

Conector McAfeeESM

Descripción del conector

Extrae información sobre las alarmas de McAfee ESM.

Uso de conectores

Usa el conector para ingerir correlaciones y eventos relacionados en Google SecOps. En este conector, una alerta de Google SecOps se representa mediante un evento de correlación.

Los eventos de Google SecOps se crean a partir de los datos de los siguientes objetos:

- Datos de alarma

- Datos de eventos de correlación: la correlación es un evento de activación creado a partir de reglas de correlación.

- Datos de eventos de origen: eventos base que han provocado una correlación o una alarma.

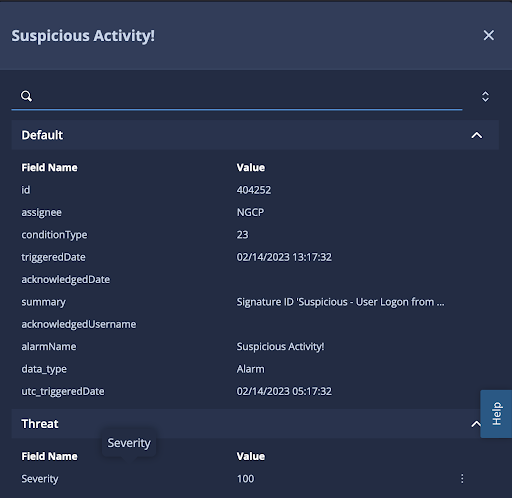

Ejemplo de evento de Google SecOps basado en datos de alarma:

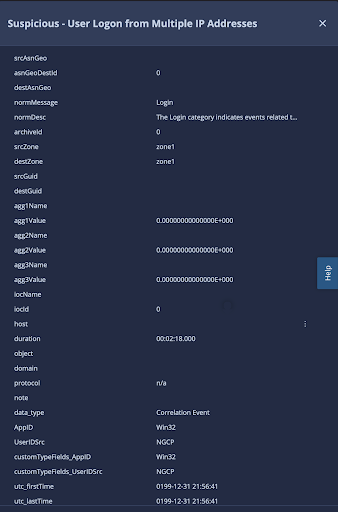

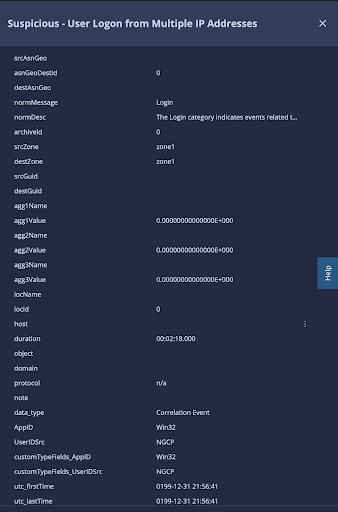

Ejemplo del evento de Google SecOps basado en datos de eventos de correlación o de origen:

Cada evento de Google SecOps contiene información sin procesar de la API junto con claves adicionales que se han añadido para facilitar la asignación. Para distinguir los diferentes tipos de eventos de Google SecOps, hay una clave data_type personalizada.

Esta clave puede contener los siguientes valores:

- Alarma

- Evento de correlación

- Evento de origen

Campos de tipo personalizado en eventos de Google SecOps

Los eventos de correlación o de origen de McAfee ESM pueden incluir campos personalizados para los que la representación de la API sin procesar no es adecuada para fines de asignación.

Ejemplo de los datos sin procesar del tipo personalizado:

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

En el evento de Google SecOps, los mismos campos se representan de la siguiente manera:

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

Te recomendamos que uses marcadores de posición con la clave customTypeFields, ya que los valores de marcador de posición representan correctamente el campo personalizado. Los campos personalizados que se representan en el nivel superior pueden contener información engañosa. Si ya existía una clave con el mismo nombre antes de añadir el campo personalizado, se usarán los datos de la clave original, ya que no puede haber claves duplicadas en el archivo JSON.

Configurar el conector en Google SecOps

Para obtener instrucciones detalladas sobre cómo configurar un conector en Google SecOps, consulta el artículo Configurar el conector.

Parámetros de configuración del conector

Utiliza los siguientes parámetros para configurar el conector:

| Nombre del parámetro | Tipo | Valor predeterminado | Obligatorio | Descripción |

|---|---|---|---|---|

| Nombre del campo de producto | Cadena | data_type | Sí | Nombre del campo que se usa para determinar el producto del dispositivo. |

| Nombre del campo de evento | Cadena | alarmName | Sí | Nombre del campo que se usa para determinar el nombre del evento (subtipo). |

| Raíz de la API | Cadena | https://{ipaddress}/rs/ | Sí | La raíz de la API de la instancia de McAfee ESM. Formato: https://{dirección IP}/rs/ |

| Contraseña | Secret | N/A | Sí | Contraseña de la cuenta de McAfee ESM. |

| PythonProccessTimeout | Entero | 300 | Sí | Límite de tiempo de espera del proceso de Python que ejecuta la secuencia de comandos actual. |

| Versión del producto | Cadena | N/A | Sí | Versión de McAfee ESM. Valores posibles: 11.1, 11.2, 11.3, 11.4 y 11.5. |

| Nombre de usuario | Cadena | N/A | Sí | Nombre de usuario de la cuenta de McAfee ESM. |

| Inhabilitar Desbordamiento | Casilla | Desmarcada | No | Si se habilita esta opción, el conector inhabilitará el mecanismo de desbordamiento. Para obtener más información sobre este parámetro, consulte el artículo Trabajar con los parámetros Disable Overflow y Disable Overflow For Alarms. |

| Inhabilitar el desbordamiento de las alarmas | CSV | N/A | No | Lista de nombres de alarmas separados por comas para las que el conector ignorará el desbordamiento. Este parámetro requiere que el parámetro Inhabilitar desbordamiento esté habilitado. Para obtener más información sobre este parámetro, consulte el artículo Trabajar con los parámetros Disable Overflow y Disable Overflow For Alarms. |

| Nombre del campo de entorno | Cadena | srcZone | No | Describe el nombre del campo en el que se almacena el nombre del entorno. Si no se encuentra el campo de entorno, se utiliza el entorno predeterminado. |

| Patrón de regex de entorno | Cadena | :* | No | Una expresión regular que se aplica al valor del campo Nombre del campo de entorno. El valor predeterminado es .* para captar todos los valores y devolverlos sin cambios. Se usa para permitir que el usuario manipule el campo de entorno mediante lógica de expresiones regulares. Si el patrón de expresión regular es nulo o está vacío, o si el valor del entorno es nulo, el resultado final del entorno será el entorno predeterminado. |

| Ingest 0 Source Event Alarms | Casilla | Marcada | No | Si se habilita, el conector ingiere alarmas que tienen 0 eventos de origen. El conector esperará el tiempo indicado en el parámetro Tiempo de relleno. Para obtener más información sobre este parámetro, consulte Trabajar con el parámetro Ingest 0 Source Event Alarms. |

| Gravedad mínima que se va a obtener | Entero | 0 | No | La gravedad más baja que se debe usar para obtener las alarmas. Los valores posibles están comprendidos entre 0 y 100. Si no se especifica nada, el conector ingiere alarmas con todos los tipos de gravedad. |

| Número máximo de alarmas que se pueden obtener | Entero | 100 | No | Número de alarmas que se deben procesar por iteración de conector. Valor predeterminado del parámetro : 20. |

| Número máximo de horas hacia atrás | Entero | 1 | No | Número de horas a partir de las cuales se deben obtener las alarmas. |

| Tiempo de relleno | Entero | 1 | No | Número de horas que usa el conector para el relleno. Este parámetro describe el tiempo que espera el conector para ingerir la alarma con 0 eventos de origen si el parámetro Ingest 0 Source Event Alarms (Ingerir alarmas con 0 eventos de origen) está inhabilitado. El valor máximo del parámetro es de 6 horas. |

| Contraseña del proxy | Contraseña | N/A | No | La contraseña del proxy para autenticarte. |

| Dirección del servidor proxy | Cadena | N/A | No | Dirección del servidor proxy que se va a usar. |

| Nombre de usuario del proxy | Cadena | N/A | No | Nombre de usuario del proxy para autenticarse. |

| Nombre del campo del generador de reglas | Cadena | alarmName | No | Nombre del campo que se usa en el generador de reglas. El conector usa |

| Campo de producto del dispositivo secundario | Cadena | N/A | No | Nombre de campo de producto alternativo. |

| Formato de hora | Cadena | %m/%d/%Y %H:%M:%S | No | Formato de hora que se usa para leer la marca de tiempo proporcionada en McAfee ESM. Si no se proporciona nada o se proporciona un formato de hora no válido, el conector no realizará la transformación. Para obtener más información sobre este parámetro, consulta el artículo Trabajar con los parámetros Time Zone y Time Format. |

| Zona horaria | Cadena | N/A | No | Zona horaria del evento de origen. Este parámetro es necesario para transformar la marca de tiempo al formato que refleja la hora UTC+0. Este parámetro se ignora si se proporcionan valores no válidos en el parámetro Formato de hora o si no se proporciona ningún valor. Para obtener más información sobre este parámetro, consulta el artículo Trabajar con los parámetros Time Zone y Time Format. |

| Usar una lista dinámica como lista de bloqueo | Casilla | Desmarcada | No | Si se habilita, la lista dinámica se usa como lista de bloqueo. |

| Verificar SSL | Casilla | Desmarcada | No | Si está habilitada, verifica que el certificado SSL de la conexión al servidor McAfee ESM sea válido. |

Trabajar con el parámetro Ingest 0 Source Event Alarms

En McAfee ESM, es posible tener correlaciones con 0 eventos, lo que significa que la alerta de Google SecOps contiene solo un evento de Google SecOps basado en la información de correlación. No se recomienda ingerir correlaciones con 0 eventos de origen, ya que se perderá el contexto.

Si el parámetro Ingest 0 Source Event Alarms (Ingerir alarmas de eventos de origen con valor 0) está habilitado, el conector ingiere todas las correlaciones en el sistema de Google SecOps, aunque no haya eventos relacionados. Si este parámetro está inhabilitado, el conector espera hasta que aparezca al menos un evento de origen en McAfee ESM. El tiempo de espera se define mediante el parámetro Periodo de relleno.

El parámetro Periodo de relleno especifica el número de horas hacia atrás (el valor máximo es 6) que el conector obtiene datos en cada iteración. Por ejemplo, si el parámetro Periodo de relleno se define en 2, el conector siempre obtiene datos de las 2 horas anteriores y empieza a gestionar los datos a partir de ese momento. Lógicamente, el Tiempo de relleno representa el número de horas que espera el conector a que se produzca el evento para poder ingerirlo.

Hay una excepción para dos tipos de alarmas:

- Estado del dispositivo

- Se ha superado el límite de frecuencia de EPS

Estas alarmas proceden de la configuración predeterminada de McAfee ESM y nunca tendrán eventos relacionados. El conector siempre los ingiere, independientemente del valor del parámetro de configuración Ingest 0 Source Event Alarms (Ingerir 0 alarmas de eventos de origen).

Trabajar con los parámetros Zona horaria y Formato de hora

A veces, la hora y las zonas horarias a nivel del servidor McAfee ESM se pueden configurar con formatos diferentes. Esto puede suponer algunos problemas, ya que, por ejemplo, la API de McAfee ESM no devuelve información sobre la zona horaria. De forma predeterminada, el conector trata la marca de tiempo que procede de la API como UTC. Esto puede alterar la hora de las alertas y los eventos de Google SecOps, ya que se aplican los ajustes de localización.

Por ejemplo, la API sin procesar devolvió una marca de tiempo en UTC+8. El conector ingirió la alarma y, a continuación, la localización también se configuró en UTC+8. En esta situación, la marca de tiempo de la alerta de SecOps de Google es del futuro.

Para superar este problema, usa el parámetro Zona horaria. Este parámetro define los requisitos para obtener la marca de tiempo en formato UTC. Si McAfee ESM devuelve una marca de tiempo en formato UTC+8, debe asignar el valor -8 al parámetro Zona horaria del conector.

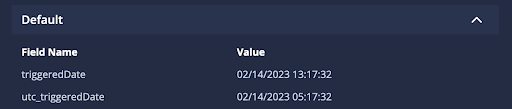

En los eventos de Google SecOps, se han añadido tres nuevas claves:

- las claves

utc_firstTimeyutc_lastTimedel evento en función de los datos del evento de correlación o de origen. - la clave

utc_triggeredDatedel evento en función de los datos de la alarma.

Trabajar con los parámetros Disable Overflow y Disable Overflow For Alarm Names

A veces, McAfee ESM puede generar mucho ruido y crear muchos eventos de correlación. En Google SecOps, hay un mecanismo de desbordamiento para evitar que se creen demasiadas alertas de Google SecOps en un breve periodo.

Este mecanismo puede ser perjudicial si crees que todas las alarmas son importantes y deben clasificarse. No recomendamos inhabilitar el mecanismo de desbordamiento. Sin embargo, si es necesario, puedes usar los parámetros Disable Overflow y Disable Overflow For Alarm Names para ello.

La solución preferida es usar el parámetro Disable Overflow For Alarm Names (Inhabilitar desbordamiento para nombres de alarma), ya que te permite proporcionar nombres de alarma específicos que deben ignorar las reglas de desbordamiento en lugar de inhabilitar el desbordamiento para todas las alarmas.

Conector de correlaciones de McAfeeESM

Descripción del conector

Extrae información sobre las correlaciones de McAfee ESM.

Uso de conectores

Usa el conector para ingerir correlaciones y eventos relacionados en Google SecOps. En este conector, una alerta de Google SecOps se representa mediante un evento de correlación.

Los eventos de Google SecOps se crean a partir de los datos de los siguientes objetos:

- Datos de eventos de correlación: la correlación es un evento de activación creado a partir de reglas de correlación.

- Datos de eventos de origen: eventos base que han provocado una correlación.

Ejemplo del evento de Google SecOps basado en datos de eventos de correlación o de origen:

Cada evento de Google SecOps contiene información sin procesar de la API junto con claves adicionales que se han añadido para facilitar la asignación. Para distinguir los diferentes tipos de eventos de Google SecOps, hay una clave data_type personalizada.

Esta clave puede contener los siguientes valores:

- Evento de correlación

- Evento de origen

Campos de tipo personalizado en eventos de Google SecOps

Los eventos de correlación o de origen de McAfee ESM pueden incluir campos personalizados para los que la representación de la API sin procesar no es adecuada para fines de asignación.

Ejemplo de los datos sin procesar del tipo personalizado:

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

En el evento de Google SecOps, los mismos campos se representan de la siguiente manera:

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

Te recomendamos que uses marcadores de posición con la clave customTypeFields, ya que los valores de marcador de posición representan correctamente el campo personalizado. Los campos personalizados que se representan en el nivel superior pueden contener información engañosa. Si ya existía una clave con el mismo nombre antes de añadir el campo personalizado, se usarán los datos de la clave original, ya que no puede haber claves duplicadas en el archivo JSON.

Configurar el conector en Google SecOps

Para obtener instrucciones detalladas sobre cómo configurar un conector en Google SecOps, consulta el artículo Configurar el conector.

Parámetros del conector

Utiliza los siguientes parámetros para configurar el conector:

| Nombre del parámetro | Tipo | Valor predeterminado | Obligatorio | Descripción |

|---|---|---|---|---|

| Nombre del campo de producto | Cadena | data_type | Sí | Introduce el nombre del campo de origen para obtener el nombre del campo de producto. |

| Nombre del campo de evento | Cadena | sigId | Sí | Introduzca el nombre del campo de origen para obtener el nombre del campo de evento. |

| Nombre del campo de entorno | Cadena | srcZone | No | Describe el nombre del campo en el que se almacena el nombre del entorno. Si no se encuentra el campo de entorno, se utiliza el entorno predeterminado. |

| Patrón de regex de entorno | Cadena | :* | No | Una expresión regular que se aplica al valor del campo Nombre del campo de entorno. El valor predeterminado es .* para captar todos los valores y devolverlos sin cambios. Se usa para permitir que el usuario manipule el campo de entorno mediante lógica de expresiones regulares. Si el patrón de expresión regular es nulo o está vacío, o si el valor del entorno es nulo, el resultado final del entorno será el entorno predeterminado. |

| PythonProcessTimeout | Cadena | 300 | Sí | Límite de tiempo de espera del proceso de Python que ejecuta la secuencia de comandos actual. |

| Raíz de la API | Cadena | https://{ipaddress}/rs/ | Sí | La raíz de la API de la instancia de McAfee ESM. Formato: https://{dirección IP}/rs/ |

| Nombre de usuario | Cadena | N/A | No | Nombre de usuario de la cuenta de McAfee ESM. |

| Contraseña | Secret | N/A | No | Contraseña de la cuenta de McAfee ESM. |

| Versión del producto | Cadena | N/A | Sí | Versión de McAfee ESM. Valores posibles: 11.1, 11.2, 11.3, 11.4 y 11.5. |

| Gravedad media más baja que se va a obtener | Entero | 0 | No | La gravedad media más baja que se debe usar para obtener correlaciones. Los valores posibles están comprendidos entre 0 y 100. Si no se especifica nada, el conector ingiere correlaciones con todos los tipos de gravedad. |

| Ingest 0 Source Event Correlations | Casilla | Desmarcada | No | Si se habilita, el conector ingiere correlaciones que tienen 0 eventos de origen. Este parámetro puede influir en los valores que proceden de los parámetros Nombre del campo de producto, Nombre del campo de evento y Nombre del campo del generador de reglas. Si se inhabilita, el conector espera el tiempo especificado en el parámetro Tiempo de relleno. Para obtener más información sobre este parámetro, consulte el artículo Trabajar con el parámetro Ingest 0 Source Event Correlations. |

| Tiempo de relleno | Entero | 1 | No | Número de horas que usa el conector para el relleno. Este parámetro describe el tiempo que esperará el conector para ingerir la correlación con 0 eventos de origen si el parámetro Ingerir correlaciones de eventos de origen 0 está inhabilitado. El valor máximo del parámetro es de 6 horas. |

| Número máximo de horas hacia atrás | Entero | 1 | No | Número de horas a partir de las cuales se deben obtener las alarmas. |

| Número máximo de correlaciones que se van a obtener | Entero | 20 | No | Número de alarmas que se deben procesar por iteración de conector. Valor predeterminado del parámetro: 20. |

| Filtro de IPSIDs | N/A | No | Lista separada por comas de IPSIDs que se usa para obtener datos. Si no se proporciona nada, el conector usa el IPSID predeterminado. |

|

| Filtro de SIGIDs | CSV | N/A | No | Lista separada por comas de los IDs de firma que se usan durante la ingestión. Si no se proporciona nada, el conector ingiere correlaciones de todas las reglas. |

| Usar una lista dinámica como lista de bloqueo | Casilla | Desmarcada | No | Si se habilita, la lista dinámica se usa como lista de bloqueo. |

| Formato de hora | Cadena | %m/%d/%Y %H:%M:%S | No | Formato de hora que se usa para leer la marca de tiempo proporcionada en McAfee ESM. Si no se proporciona nada o se proporciona un formato de hora no válido, el conector no realiza la transformación. Para obtener más información sobre este parámetro, consulta el artículo Trabajar con los parámetros Time Zone y Time Format. |

| Zona horaria | Cadena | N/A | No | Zona horaria del evento de origen. Este parámetro es necesario para transformar la marca de tiempo al formato que refleja la hora UTC+0. Este parámetro se ignora si se proporcionan valores no válidos en el parámetro Formato de hora o si no se proporciona ningún valor. Para obtener más información sobre este parámetro, consulta el artículo Trabajar con los parámetros Time Zone y Time Format. |

| Nombre del campo del generador de reglas | Cadena | aplicación | No | Nombre del campo que se usa en el generador de reglas. La acción usa |

| Campo de producto del dispositivo secundario | Cadena | N/A | No | Nombre de campo de producto alternativo. |

| Inhabilitar Desbordamiento | Casilla | Desmarcada | No | Si se habilita, el conector inhabilita el mecanismo de desbordamiento. Para obtener más información sobre este parámetro, consulte Trabajar con los parámetros Disable Overflow y Disable Overflow For SigIDs. |

| Inhabilitar desbordamiento para SigIDs | CSV | N/A | No | Lista separada por comas de los IDs de firma para los que el conector ignora el desbordamiento. Este parámetro requiere que el parámetro Inhabilitar desbordamiento esté habilitado. Para obtener más información sobre este parámetro, consulte Trabajar con los parámetros Disable Overflow y Disable Overflow For SigIDs. |

| Verificar SSL | Casilla | Desmarcada | Sí | Si está habilitada, verifica que el certificado SSL de la conexión al servidor McAfee ESM sea válido. |

| Dirección del servidor proxy | Cadena | N/A | No | Dirección del servidor proxy que se va a usar. |

| Nombre de usuario del proxy | Cadena | N/A | No | Nombre de usuario del proxy para autenticarse. |

| Contraseña del proxy | Contraseña | N/A | No | La contraseña del proxy para autenticarte. |

Trabajar con el parámetro Ingest 0 Source Event Correlations

En McAfee ESM, es posible tener correlaciones con 0 eventos, lo que significa que la alerta de Google SecOps contiene solo un evento de Google SecOps basado en la información de correlación. No se recomienda ingerir correlaciones con 0 eventos de origen, ya que se perderá el contexto.

Si el parámetro Ingest 0 Source Event Correlations está habilitado, el conector ingiere todas las correlaciones en el sistema de Google SecOps, aunque no haya eventos relacionados. Si este parámetro está inhabilitado, el conector espera hasta que aparezca al menos un evento de origen en McAfee ESM. El tiempo de espera se define mediante el parámetro Periodo de relleno.

El parámetro Periodo de relleno especifica el número de horas hacia atrás (el valor máximo es 6) que el conector obtiene los datos en cada iteración. Por ejemplo, si el parámetro Periodo de relleno se define en 2, el conector siempre obtiene datos de las 2 horas anteriores y empieza a gestionar los datos a partir de ese momento. Lógicamente, el tiempo de relleno representa el número de horas que espera el conector a que se produzca el evento para poder ingerirlo.

Trabajar con los parámetros Zona horaria y Formato de hora

A veces, la hora y las zonas horarias a nivel del servidor McAfee ESM se pueden configurar con formatos diferentes. Esto puede suponer algunos problemas, ya que, por ejemplo, la API de McAfee ESM no devuelve información sobre la zona horaria. De forma predeterminada, el conector trata la marca de tiempo que procede de la API como UTC. Esto puede alterar la hora de las alertas y los eventos de Google SecOps, ya que se aplican los ajustes de localización.

Por ejemplo, la API sin procesar devolvió una marca de tiempo en UTC+8. El conector ingirió la alarma y, a continuación, la localización también se configuró en UTC+8. En esta situación, la marca de tiempo de la alerta de SecOps de Google es del futuro.

Para superar este problema, usa el parámetro Zona horaria. Este parámetro define los requisitos para obtener la marca de tiempo en formato UTC. Si McAfee ESM devuelve una marca de tiempo en formato UTC+8, debe asignar el valor -8 al parámetro Zona horaria del conector.

En los eventos de Google SecOps, se han añadido dos claves nuevas: utc_firstTime y tc_lastTime, que corresponden al evento basado en los datos de evento de correlación o de origen.

Trabajar con los parámetros Disable Overflow y Disable Overflow For SigIDs

A veces, McAfee ESM puede generar mucho ruido y crear muchos eventos de correlación. En Google SecOps, hay un mecanismo de desbordamiento para evitar que se creen demasiadas alertas de Google SecOps en un breve periodo.

Este mecanismo puede ser perjudicial si crees que todas las alarmas son importantes y deben clasificarse. No recomendamos inhabilitar el mecanismo de desbordamiento. Sin embargo, si es necesario, puede usar los parámetros Disable Overflow y Disable Overflow For SigIDs para ello.

La solución preferida es usar el parámetro Disable Overflow For SigIDs (Inhabilitar desbordamiento para SigIDs), ya que te permite proporcionar IDs de firma específicos que deben ignorar las reglas de desbordamiento en lugar de inhabilitar el desbordamiento para todas las correlaciones.

¿Necesitas más ayuda? Recibe respuestas de los miembros de la comunidad y de los profesionales de Google SecOps.