McAfee ESM

Integrationsversion: 41.0

Anwendungsfälle für die Integration

- Alarme oder Korrelationen in Google Security Operations aufnehmen

- Mit der Integration können Sie Informationen aus McAfee ESM in Google SecOps aufnehmen. Insbesondere zum Erfassen von Alarmen und Korrelationen, die später auf der SOAR-Plattform priorisiert werden können. Dies kann mit dem McAfee ESM-Connector für die Aufnahme von Alarmen und dem McAfee ESM-Correlations-Connector für die Aufnahme von Korrelationen erreicht werden.

- Weitere Informationen zum Sicherheitsvorfall abrufen

- Die Integration unterstützt mehrere Aktionen, mit denen Sie benutzerdefinierte Abfragen ausführen (Get Similar Events, Send Advanced Query, Send Query To ESM, Send Entity Query To ESM) und Ereignisinformationen abrufen können. Außerdem gibt es die Aktion Get Similar Events (Ähnliche Ereignisse abrufen), mit der Ereignisse im Zusammenhang mit den IP-Adressen, Hostnamen und Nutzern in der Google SecOps-Benachrichtigung abgefragt werden.

- IOCs mit Beobachtungslisten im Blick behalten

- Die Integration unterstützt das Hinzufügen und Entfernen von Elementen aus Beobachtungslisten. So können Sie eine Beobachtungsliste ständig mit verdächtigen IP-Adressen oder Hashes aktualisieren.

Netzwerk

API-Zugriff von Google SecOps auf McAfee ESM: Lassen Sie Traffic über Port 443 (HTTPS) zu (oder wie in Ihrer Umgebung konfiguriert).

Sitzungsverwaltung

McAfee ESM hat einen globalen Parameter, der die Anzahl der Sitzungen pro Nutzer begrenzt.

In Google SecOps gibt es einen vollständigen Mechanismus für die Sitzungsverwaltung, sodass für die gesamte Integration dieselbe Sitzung verwendet wird. Sitzungswerte werden verschlüsselt im Datenbankeintrag McAfee_ESM_Action_Sessions_*.json und McAffee_ESM_Connector_Sessions_*.json gespeichert.

Empfehlungen:

- Verwenden Sie einen Nutzer für Aktionen und einen für Connectors.

- Pro Nutzer sollten mindestens zwei Sitzungen verfügbar sein.

Diese Empfehlungen sind erforderlich, damit die Integration stabil ist.

Kompatibilität der Integration

| Produktname | Version | Bereitstellung | Hinweise |

|---|---|---|---|

| McAfee ESM | 11.1-11.5 | Lokal | Die Integration wurde mit den Produktversionen 11.1 bis 11.5 getestet und die in der Integration verwendete API wurde nicht geändert. Wenn die API in den neueren Versionen nicht aktualisiert wurde, funktioniert die Integration weiterhin. |

McAfeeESM-Integration in Google SecOps konfigurieren

Eine detaillierte Anleitung zum Konfigurieren einer Integration in Google SecOps finden Sie unter Integrationen konfigurieren.

Parameter für die Konfiguration der Integration

Verwenden Sie die folgenden Parameter, um die Integration zu konfigurieren:

| Parametername | Typ | Standardwert | Erforderlich | Beschreibung |

|---|---|---|---|---|

| API-Stamm | Sring | https://{ip}/rs/ | Ja | API-Stammverzeichnis für die Instanz. |

| Nutzername | String | – | Ja | Nutzername der Instanz. |

| Passwort | Passwort | – | Ja | Das Passwort für die Instanz. |

| Produktversion | String | 11.5 | Ja | Produktversion. Mögliche Werte: 11.1–11.5 |

| SSL überprüfen | Kästchen | Aktiviert | Ja | Wenn diese Option aktiviert ist, wird geprüft, ob das SSL-Zertifikat für die Verbindung zum McAfee ESM-Server gültig ist. |

Aktionen

Werte zur Beobachtungsliste hinzufügen

Aktionsbeschreibung

Fügen Sie einer Beobachtungsliste in McAfee ESM Werte hinzu.

Aktionsnutzung

Mit dieser Aktion können Sie die Beobachtungsliste mit neuen Werten aktualisieren. Wenn Sie beispielsweise eine Beobachtungsliste für schädliche Hashes haben, können Sie diese Aktion verwenden, um die Beobachtungsliste auf dem neuesten Stand zu halten.

Parameter für die Aktionskonfiguration

Verwenden Sie die folgenden Parameter, um die Aktion zu konfigurieren:

| Parametername | Typ | Standardwert | Erforderlich | Beschreibung |

|---|---|---|---|---|

| Name der Beobachtungsliste | String | – | Ja | Geben Sie den Namen der Beobachtungsliste an, die aktualisiert werden muss. |

| Werte, die hinzugefügt werden sollen | CSV | – | Ja | Geben Sie eine durch Kommas getrennte Liste von Werten an, die einer Beobachtungsliste hinzugefügt werden müssen. |

Aktionsentitätsbereich

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

N/A

Fall-Repository

| Ergebnistyp | Wert/Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Wenn der Statuscode 200 gemeldet wird (is_success=true): „Successfully added value to the watchlist.“ (Wert wurde erfolgreich der Beobachtungsliste hinzugefügt.) Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn ein schwerwiegender Fehler gemeldet wird, z. B. falsche Anmeldedaten oder keine Verbindung zum Server: „Fehler beim Ausführen der Aktion ‚Werte zur Beobachtungsliste hinzufügen‘. Grund: {0}".format(error.Stacktrace) Wenn in der Antwort Fehler gemeldet werden: „Fehler beim Ausführen der Aktion ‚Werte zur Beobachtungsliste hinzufügen‘. Grund: {message}. |

Allgemein |

Ähnliche Veranstaltungen finden

Aktionsbeschreibung

Ereignisse abrufen, die sich auf die Entitäten in McAfee ESM beziehen Unterstützte Einheiten: Hostname, IP-Adresse, Nutzer.

Parameter für die Aktionskonfiguration

Verwenden Sie die folgenden Parameter, um die Aktion zu konfigurieren:

| Parametername | Typ | Standardwert | Erforderlich | Beschreibung |

|---|---|---|---|---|

| Stunden zurück | String | 1 | Ja | Geben Sie an, wie viele Stunden zurück Sie suchen möchten. |

| IPS-ID | String | 144115188075855872/8 | Nein | Geben Sie die IP-SID für die Suche an. |

| Ergebnislimit | String | 50 | Nein | Geben Sie die Anzahl der zurückzugebenden Ergebnisse an. Der maximale Parameterwert beträgt 200 pro Entität. |

Aktionsentitätsbereich

Diese Aktion wird für die folgenden Einheiten ausgeführt:

- IP-Adresse

- Hostname

- Nutzer

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

[

{

"EntityResult":

[{

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383521",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:18:10",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}, {

"Alert.DstPort": "0",

"Rule.msg": "User Logon",

"Alert.IPSIDAlertID": "144115188075855872|383519",

"Action.Name": "success",

"Alert.SrcIP": "1.1.1.1",

"Alert.LastTime": "05/28/2019 14:16:16",

"Alert.Protocol": "n/a",

"Alert.SrcPort": "0",

"Alert.DstIP": "1.1.1.1"

}],

"Entity": "1.1.1.1"

}

]

Entitätsanreicherung

| Name des Anreicherungsfelds | Logik – Wann anwenden? |

|---|---|

| Alert.DstPort | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Rule.msg | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Alert.IPSIDAlertID | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Alert.SrcIP | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Alert.LastTime | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Alert.Protocol | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Alert.SrcPort | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Alert.DstIP | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

Fall-Repository

| Ergebnistyp | Wert/Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Wenn der Statuscode 200 für eine Entität gemeldet wird (is_success=true): „Successfully retrieved events for the following entities in McAfee ESM: {entities}“ (Ereignisse für die folgenden Entitäten in McAfee ESM wurden erfolgreich abgerufen: {entities}) Wenn keine Daten für eine Entität vorhanden sind (is_success=true): „Die Aktion konnte keine Ereignisse für die folgenden Entitäten in McAfee ESM abrufen: {entities}.“ Wenn keine Daten für alle Entitäten vorhanden sind (is_success=false): „Für die angegebenen Entitäten wurden in McAfee ESM keine Ereignisse gefunden.“ Asynchrone Nachricht: „Warten auf den Abschluss der Abfrage für {pending entities}.“ Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn ein kritischer Fehler gemeldet wird: „Fehler beim Ausführen der Aktion ‚Ähnliche Ereignisse abrufen‘. Grund: {0}".format(error.Stacktrace) Wenn für die Aktion ein Zeitlimit überschritten wurde: „Fehler beim Ausführen der Aktion ‚Ähnliche Ereignisse abrufen‘. Grund: Die Aktion hat die Abfrage initiiert, es kam aber beim Abrufen der Daten zu einer Zeitüberschreitung. Erhöhen Sie das Zeitlimit in der IDE und versuchen Sie es noch einmal.“ |

Allgemein |

| Tabelle „Fall-Repository“ | Alle Felder aus der Antwort. | Entität |

Ping

Aktionsbeschreibung

Testen Sie die Verbindung zu McAfee ESM mit den Parametern, die auf der Seite für die Integrationskonfiguration auf dem Tab „Google Security Operations Marketplace“ angegeben sind.

Parameter für die Aktionskonfiguration

Für diese Aktion sind keine obligatorischen Eingabeparameter erforderlich.

Aktionsentitätsbereich

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

N/A

Fall-Repository

| Ergebnistyp | Wert/Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg: „Successfully connected to the McAfee ESM server with the provided connection parameters!“ (Mit den angegebenen Verbindungsparametern wurde eine Verbindung zum McAfee ESM-Server hergestellt.) Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn das nicht funktioniert: „Verbindung zum McAfee ESM-Server konnte nicht hergestellt werden. Fehler: {0}".format(exception.stacktrace) |

Allgemein |

Werte aus der Merkliste entfernen

Aktionsbeschreibung

Werte aus einer Beobachtungsliste in McAfee ESM entfernen

Aktionsnutzung

Mit dieser Aktion können Sie bestimmte Werte aus der Merkliste entfernen. Wenn Sie beispielsweise eine Beobachtungsliste für schädliche Hashes haben und feststellen, dass einer der Hashes harmlos ist, können Sie ihn aus der Beobachtungsliste entfernen.

Parameter für die Aktionskonfiguration

Verwenden Sie die folgenden Parameter, um die Aktion zu konfigurieren:

| Parametername | Typ | Standardwert | Erforderlich | Beschreibung |

|---|---|---|---|---|

| Name der Beobachtungsliste | String | – | Ja | Geben Sie den Namen der Beobachtungsliste an, die aktualisiert werden muss. |

| Zu entfernende Werte | CSV | – | Ja | Geben Sie eine durch Kommas getrennte Liste von Werten an, die aus einer Beobachtungsliste entfernt werden müssen. |

Aktionsentitätsbereich

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

N/A

Fall-Repository

| Ergebnistyp | Wert/Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Wenn der Statuscode 200 gemeldet wird (is_success=true): „Successfully added value to the watchlist.“ (Wert wurde erfolgreich der Beobachtungsliste hinzugefügt.) Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn ein schwerwiegender Fehler gemeldet wird, z. B. falsche Anmeldedaten oder keine Verbindung zum Server: „Fehler beim Ausführen der Aktion ‚Werte aus der Beobachtungsliste entfernen‘. Grund: {0}".format(error.Stacktrace) Wenn in der Antwort Fehler gemeldet werden: „Fehler beim Ausführen der Aktion ‚Werte aus der Beobachtungsliste entfernen‘. Grund: {message}.“ | Allgemein |

Erweiterte Abfrage an ESM senden

Aktionsbeschreibung

Senden Sie eine erweiterte Anfrage an ESM.

Aktionsnutzung

Dies ist eine erweiterte Aktion, mit der Sie beliebige Abfragen in McAfee ESM ausführen können. Für diese Aktion wird die vollständige Abfragenutzlast als Eingabe verwendet. Die Aktion gibt unabhängig vom Inhalt der Nutzlast maximal 200 Datensätze zurück.

Parameter für die Aktionskonfiguration

Verwenden Sie die folgenden Parameter, um die Aktion zu konfigurieren:

| Parametername | Typ | Standardwert | Erforderlich | Beschreibung |

|---|---|---|---|---|

| Abfragenutzlast | String | – | Ja | Geben Sie das JSON-Objekt an, das ausgeführt werden muss. Die Aktion gibt maximal 200 Ergebnisse zurück. |

Abfragenutzlast erstellen

So erstellen Sie eine Abfrage-Payload:

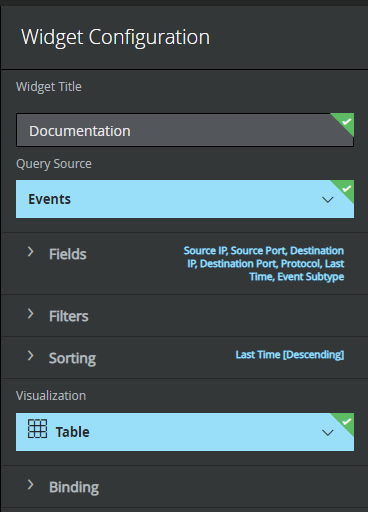

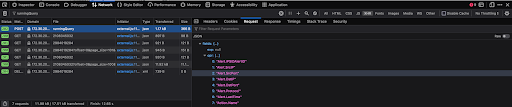

- Melden Sie sich in der McAfee ESM-Benutzeroberfläche an und öffnen Sie die Entwicklertools in Ihrem Browser.

- Rufen Sie den Tab Netzwerk auf.

- Klicken Sie auf Tab hinzufügen und fügen Sie eine neue Ansicht hinzu.

- Klicken Sie auf Widget hinzufügen.

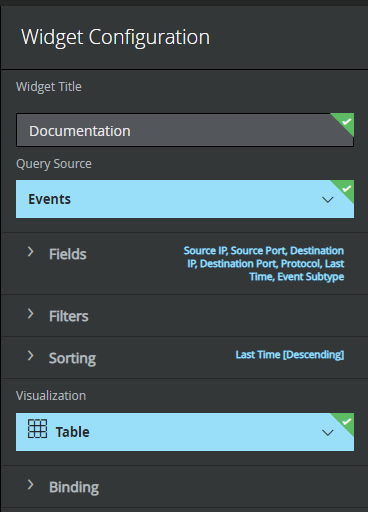

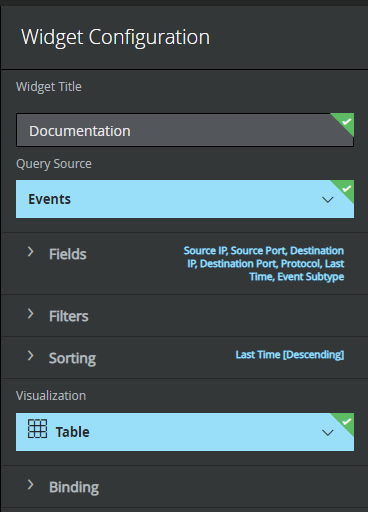

Geben Sie im Dialogfeld Widget-Konfiguration den Widget-Titel ein und wählen Sie die auszuführende Abfrage aus.

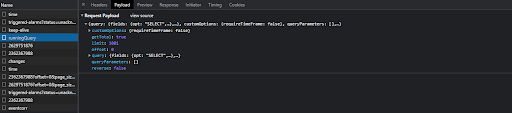

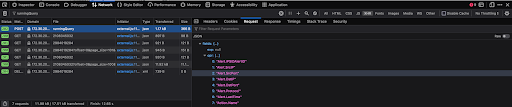

In den Entwicklertools sehen Sie die

runningQueryAPI-Anfrage.Rufen Sie den Tab Nutzlast auf und klicken Sie auf Quelle ansehen.

Kopieren Sie die Nutzlast und fügen Sie sie in das Parameterfeld Query Payload (Abfragenutzlast) ein.

Aktionsentitätsbereich

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

[

{

"Rule.msg": "* Latest Kubernetes 1.18 beta is now available for your laptop, NUC, cloud",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Message of the Day...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Message of the Day.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "https://xxxxxxxx.run/",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "* Multipass 1.1 adds proxy support for developers behind enterprise",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "sudo snap install microk8s --channel=1.18/beta --classic",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Starting Daily apt upgrade and clean activities...",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Started Daily apt upgrade and clean activities.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "firewalls. Rapid prototyping for cloud operations just got easier.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "instance or Raspberry Pi, with automatic updates to the final GA release.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center : Telmetry Posting",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Send Password Expiry Notification",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Data Center: Telemetry Notifier to Collect Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Update successful",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "8198-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "1003-software protection platform service",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Time Provider NtpClient is Currently Receiving Valid Time Data",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Time service now synchronizing system time",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "1",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "autorefresh.go:397: auto-refresh: all snaps are up-to-date",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "storehelpers.go:436: cannot refresh: snap has no updates available: \\\"amazon-ssm-agent\\\", \\\"core\\\"",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The Windows Security Center Service could not start Windows Defender",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "2",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "A user's local group membership was enumerated",

"COUNT(*)": "2",

"SUM(Alert.EventCount)": "2","Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The System Time Has Changed",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "The system time was changed.",

"COUNT(*)": "1",

"SUM(Alert.EventCount)": "3",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "User Logon",

"COUNT(*)": "4",

"SUM(Alert.EventCount)": "4",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16384-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "16394-software protection platform service",

"COUNT(*)": "7",

"SUM(Alert.EventCount)": "7",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session opened",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux crond Session closed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux cron Scheduled Command Executed",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "10",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "DHCPACK of xx.x.x.xxx from xx.x.x.x",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux dhclient Renewal",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Linux DHCP Client Request",

"COUNT(*)": "19",

"SUM(Alert.EventCount)": "19",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special Privileges Assigned",

"COUNT(*)": "28",

"SUM(Alert.EventCount)": "28",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Special privileges assigned to new logon.",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "An account was successfully logged on",

"COUNT(*)": "21",

"SUM(Alert.EventCount)": "30",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Endpoint Security Firewall Property Translator",

"COUNT(*)": "40",

"SUM(Alert.EventCount)": "40",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Retrieve broker health information",

"COUNT(*)": "41",

"SUM(Alert.EventCount)": "41",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "5379-microsoft-windows-security-auditing",

"COUNT(*)": "10",

"SUM(Alert.EventCount)": "90",

"Alert.DSIDSigID": "12345-2223334445"

},{

"Rule.msg": "Returns a list of DXL Registered Services",

"COUNT(*)": "43",

"SUM(Alert.EventCount)": "164",

"Alert.DSIDSigID": "12345-2223334445"

}

]

Fall-Repository

Wenn bei der Ausführung der Aktion ein Zeitlimit überschritten wurde: „Fehler beim Ausführen der Aktion ‚Erweiterte Anfrage an ESM senden‘. Grund: Die Aktion hat die Abfrage initiiert, es kam aber beim Abrufen der Daten zu einer Zeitüberschreitung. Erhöhen Sie das Zeitlimit in der IDE und versuchen Sie es noch einmal.“

| Ergebnistyp | Wert/Beschreibung | Text |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Wenn der Statuscode 200 (is_success=true) lautet: „Successfully retrieved data for the provided query in McAfee ESM.“ (Die Daten für die angegebene Abfrage in McAfee ESM wurden erfolgreich abgerufen.) Wenn keine Daten für eine Einheit vorhanden sind (is_success=true): „No data was found for the provided query in McAfee ESM.“ (Für die angegebene Abfrage wurden in McAfee ESM keine Daten gefunden.) Asynchrone Nachricht: „Warte, bis die Anfrage abgeschlossen ist…“ Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn ein kritischer Fehler gemeldet wird: „Fehler beim Ausführen der Aktion ‚Erweiterte Anfrage an ESM senden‘. Grund: {0}".format(error.Stacktrace) Wenn der Statuscode 400 oder 500 gemeldet wird: „Fehler beim Ausführen der Aktion ‚Erweiterte Anfrage an ESM senden‘. Grund: {0}";.format(response) |

Allgemein |

| Tabelle „Fall-Repository“ | Alle Felder aus der Antwort. | Allgemein |

Anfrage an ESM senden

Aktionsbeschreibung

Senden Sie eine Anfrage an ESM.

Aktionsnutzung

Mit dieser Aktion können Sie zusätzliche Analysen der Google SecOps-Warnung durchführen. Sie können Ereignisse, Assets und Informationen zum Ablauf abrufen.

Parameter für die Aktionskonfiguration

Verwenden Sie die folgenden Parameter, um die Aktion zu konfigurieren:

| Parametername | Typ | Standardwert | Erforderlich | Beschreibung |

|---|---|---|---|---|

| Zeitraum | Drop-down-Liste | LAST_24_HOURS Mögliche Werte:

|

Ja | Geben Sie einen Zeitraum für die Ergebnisse an. Wenn |

| Beginn | String | – | Nein | Geben Sie die Startzeit für die Ergebnisse an. Dieser Parameter ist obligatorisch, wenn Format: ISO 8601 |

| Ende | String | – | Nein | Geben Sie die Endzeit für die Ergebnisse an. Format: ISO 8601. Wenn nichts angegeben ist und |

| Name des Filterfelds | String | – | Ja | Geben Sie den Feldnamen an, der zum Filtern verwendet werden soll. |

| Filteroperator | Drop-down-Liste | GLEICH Mögliche Werte:

| Ja | Geben Sie den Operator an, der im Filter verwendet werden soll. |

| Werte filtern | String | – | Ja | Geben Sie eine durch Kommas getrennte Liste von Werten an, die im Filter verwendet werden sollen. |

| Abzurufende Felder | CSV | – | Nein | Geben Sie eine durch Kommas getrennte Liste der Felder an, die zurückgegeben werden sollen. Wenn nichts angegeben ist, werden die vordefinierten Felder verwendet. |

| Sortierfeld | String | – | Nein | Geben Sie an, welcher Parameter für die Sortierung verwendet werden soll. Für diesen Parameter wird das Feld im Format {table}.{key name} erwartet. Wenn der Parameter in einem anderen Format angegeben wird, wird er von der Aktion übersprungen. Beispiel: Alert.LastTime |

| Sortierreihenfolge | Drop-down-Liste | ASC Mögliche Werte:

|

Nein | Geben Sie die Sortierreihenfolge an. |

| Abfragetyp | Drop-down-Liste | EVENT Mögliche Werte:

|

Ja | Geben Sie an, was abgefragt werden soll. |

| Maximale Anzahl zurückzugebender Ergebnisse | Ganzzahl | 50 | Ja | Geben Sie die Anzahl der zurückzugebenden Ergebnisse an. Der Standardwert des Parameters ist 50. Der maximale Parameterwert ist 200. |

Mit dem Parameter „Zeitbereich“ arbeiten

Mit dem Parameter Zeitraum wird der Zeitraum angegeben, der beim Ausführen der Abfrage verwendet werden soll. Die Aktion unterstützt viele vordefinierte Werte, die Sie auswählen können. Sie können auch einen benutzerdefinierten Zeitraum festlegen.

Wenn Sie den benutzerdefinierten Zeitraum festlegen möchten, müssen Sie den Parameter Zeitraum auf Custom festlegen und einen ISO 8601-Wert für den Parameter Startzeit angeben. Standardmäßig verweist der Parameter Ende auf die aktuelle Zeit.

Geben Sie Felder für die Parameter „Name des Filterfelds“, „Abzurufende Felder“ und „Sortierfeld“ an.

Führen Sie die folgenden Schritte aus, um Felder für die Parameter Feldname, Abzurufende Felder und Sortierfeld des Filters anzugeben:

- Melden Sie sich in der McAfee ESM-Benutzeroberfläche an und öffnen Sie die Entwicklertools in Ihrem Browser.

Rufen Sie den Tab Netzwerk auf.

Klicken Sie auf Tab hinzufügen und fügen Sie eine neue Ansicht hinzu.

Klicken Sie auf Widget hinzufügen.

Im Dialogfeld Widget-Konfiguration:

- Wählen Sie im Bereich Felder alle Felder aus, die Sie interessieren.

- Geben Sie einen benutzerdefinierten Titel ein und legen Sie Abfragequelle auf

Eventsfest. Wählen Sie für AssetsAssetsund für FlowsFlowsaus.

Wenn Sie alle benötigten Felder ausgewählt haben, klicken Sie auf Erstellen.

In den Entwicklertools wird die

runningQuery-Anfrage angezeigt. Rufen Sie die Details zu dieser Anfrage auf und gehen Sie zum Abschnitt Anfrage. Dort sehen Sie eine Liste aller API-Namen für die von Ihnen angegebenen Felder.

Bekannte Probleme

- Die McAfee ESM API, die von der Aktion zum Senden von Abfragen (

qryExecuteDetail) verwendet wird, weist in Szenarien, in denen ein Schlüssel vom nicht unterstützten Typ (FLOAT-Schlüssel) mit den OperatorenGREATER_OR_EQUALS_THANoderLESS_OR_EQUALS_THANverwendet wird, unerwartetes Verhalten auf. Prüfen Sie die Typen der verwendeten Felder. - Es wurde beobachtet, dass für einige Schlüsselkombinationen keine Ergebnisse zurückgegeben werden, obwohl der Filter keinen McAfee API-Fehler zurückgegeben hat.

Aktionsentitätsbereich

Diese Aktion wird für alle Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

Fall-Repository

Wenn für die Aktion ein Zeitlimit überschritten wurde: „Fehler beim Ausführen der Aktion ‚Anfrage an ESM senden‘. Grund: Die Aktion hat die Abfrage initiiert, es kam aber beim Abrufen der Daten zu einer Zeitüberschreitung. Erhöhen Sie das Zeitlimit in der IDE und versuchen Sie es noch einmal.“

| Ergebnistyp | Wert/Beschreibung | Text |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Wenn der Statuscode 200 (is_success=true) lautet: „Successfully retrieved data for the provided query in McAfee ESM.“ (Die Daten für die angegebene Abfrage in McAfee ESM wurden erfolgreich abgerufen.) Wenn keine Daten für eine Einheit vorhanden sind (is_success=true): „No data was found for the provided query in McAfee ESM.“ (Für die angegebene Abfrage wurden in McAfee ESM keine Daten gefunden.) Asynchrone Nachricht: „Warte, bis die Anfrage abgeschlossen ist…“ Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn ein kritischer Fehler gemeldet wird: „Fehler beim Ausführen der Aktion ‚Anfrage an ESM senden‘. Grund: {0}".format(error.Stacktrace) Wenn der Statuscode 400 oder 500 gemeldet wird: „Fehler beim Ausführen der Aktion ‚Anfrage an ESM senden‘. Grund: {0}".format(response) |

Allgemein |

| Tabelle „Fall-Repository“ | Alle Felder aus der Antwort. | Allgemein |

Entitätsanfrage an ESM senden

Aktionsbeschreibung

Senden Sie eine Anfrage an ESM basierend auf Entitäten. Unterstützte Einheiten: IP-Adresse, Hostname.

Aktionsnutzung

Mit dieser Aktion können Sie zusätzliche Analysen für die Google SecOps-Benachrichtigung zu den Entitäten durchführen. Sie können Ereignisse, Assets und Informationen zum Ablauf abrufen. Im Gegensatz zur Aktion Send Query To ESM wird bei dieser Aktion auch ein Entity-Filter als Teil der Abfrage hinzugefügt.

Parameter für die Aktionskonfiguration

Verwenden Sie die folgenden Parameter, um die Aktion zu konfigurieren:

| Parametername | Typ | Standardwert | Erforderlich | Beschreibung | |

|---|---|---|---|---|---|

| IP-Adress-Entitätsschlüssel | String | Alert.SrcIP | Ja | Geben Sie den Schlüssel an, der beim Filtern für die IP-Adressen-Entität verwendet wird. Wenn ein ungültiger Schlüssel angegeben wird, gibt die Aktion trotzdem Ergebnisse zurück, die jedoch unerwartet sind. |

|

| Entitätsschlüssel für Hostname | String | – | Ja | Geben Sie den Schlüssel an, der beim Filtern mit der Hostname-Entität verwendet wird. Wenn ein ungültiger Schlüssel angegeben wird, gibt die Aktion trotzdem Ergebnisse zurück, die jedoch unerwartet sind. |

|

| Zeitraum | Drop-down-Liste | LAST_HOUR Mögliche Werte:

|

Ja | Geben Sie einen Zeitraum für die Ergebnisse an. Wenn Custom ausgewählt ist, müssen Sie auch den Parameter Start Time (Startzeit) angeben. |

|

| Beginn | String | – | Nein | Geben Sie die Startzeit für die Ergebnisse an. Dieser Parameter ist obligatorisch, wenn Format: ISO 8601 |

|

| Ende | String | – | Nein | Geben Sie die Endzeit für die Ergebnisse an. Format: ISO 8601. Wenn nichts angegeben ist und |

|

| Name des Filterfelds | String | – | Ja | Geben Sie den Feldnamen an, der zum Filtern verwendet werden soll. | |

| Filteroperator | Drop-down-Liste | GLEICH Mögliche Werte:

| Ja | Geben Sie den Operator an, der im Filter verwendet werden soll. | |

| Werte filtern | String | – | Ja | Geben Sie eine durch Kommas getrennte Liste von Werten an, die im Filter verwendet werden sollen. | |

| Abzurufende Felder | CSV | – | Nein | Geben Sie eine durch Kommas getrennte Liste der Felder an, die zurückgegeben werden sollen. Wenn nichts angegeben ist, werden die vordefinierten Felder verwendet. |

|

| Sortierfeld | String | – | Nein | Geben Sie an, welcher Parameter für die Sortierung verwendet werden soll. Für diesen Parameter wird das Feld im Format {table}.{key name} erwartet. Wenn der Parameter in einem anderen Format angegeben wird, wird er von der Aktion übersprungen. Beispiel: Alert.LastTime |

|

| Sortierreihenfolge | Drop-down-Liste | ASC Mögliche Werte:

|

Nein | Geben Sie die Sortierreihenfolge an. | |

| Maximale Anzahl zurückzugebender Ergebnisse | Ganzzahl | 50 | Ja | Geben Sie die Anzahl der zurückzugebenden Ergebnisse an. Der Standardwert des Parameters ist 50. Der maximale Parameterwert ist 200. |

Mit dem Parameter „Zeitbereich“ arbeiten

Mit dem Parameter Zeitraum wird der Zeitraum angegeben, der beim Ausführen der Abfrage verwendet werden soll. Die Aktion unterstützt viele vordefinierte Werte, die Sie auswählen können. Sie können auch einen benutzerdefinierten Zeitraum festlegen.

Wenn Sie den benutzerdefinierten Zeitraum festlegen möchten, müssen Sie den Parameter Zeitraum auf Custom festlegen und einen ISO 8601-Wert für den Parameter Startzeit angeben. Standardmäßig verweist der Parameter Ende auf die aktuelle Zeit.

Geben Sie Felder für die Parameter „Name des Filterfelds“, „Abzurufende Felder“ und „Sortierfeld“ an.

Führen Sie die folgenden Schritte aus, um Felder für die Parameter Filter Field Name, Fields To Fetch und Sort Field anzugeben:

- Melden Sie sich in der McAfee ESM-Benutzeroberfläche an und öffnen Sie die Entwicklertools in Ihrem Browser.

Rufen Sie den Tab Netzwerk auf.

Klicken Sie auf Tab hinzufügen und fügen Sie eine neue Ansicht hinzu.

Klicken Sie auf Widget hinzufügen.

Im Dialogfeld Widget-Konfiguration:

- Wählen Sie im Bereich Felder alle Felder aus, die Sie interessieren.

- Geben Sie einen benutzerdefinierten Titel ein und legen Sie Abfragequelle auf

Eventsfest. Wählen Sie für AssetsAssetsund für FlowsFlowsaus.

Wenn Sie alle benötigten Felder ausgewählt haben, klicken Sie auf Erstellen.

In den Entwicklertools wird die

runningQuery-Anfrage angezeigt. Rufen Sie die Details zu dieser Anfrage auf und gehen Sie zum Abschnitt Anfrage. Dort sehen Sie eine Liste aller API-Namen für die von Ihnen angegebenen Felder.

Mit den Parametern „IP Address Entity Key“ und „Hostname Entity Key“ arbeiten

Mit den Parametern IP Address Entity Key und Hostname Entity Key wird der Schlüssel definiert, der im Filter verwendet wird. Wenn der Parameter IP Address Entity Key (Entitätsschlüssel für IP-Adresse) beispielsweise auf Alert.SrcIP festgelegt ist, wird mit der Aktion ein IP-Adressfilter mit dem Schlüssel Alert.SrcIP erstellt. Je nach Anwendungsfall können Sie den verwendeten Schlüssel ändern.

Bekannte Probleme

- Die McAfee ESM API, die von der Aktion zum Senden von Abfragen (

qryExecuteDetail) verwendet wird, weist in Szenarien, in denen ein Schlüssel vom nicht unterstützten Typ (FLOAT-Schlüssel) mit den OperatorenGREATER_OR_EQUALS_THANoderLESS_OR_EQUALS_THANverwendet wird, unerwartetes Verhalten auf. Prüfen Sie die Typen der verwendeten Felder. - Es wurde beobachtet, dass für einige Schlüsselkombinationen keine Ergebnisse zurückgegeben werden, obwohl der Filter keinen McAfee API-Fehler zurückgegeben hat.

Aktionsentitätsbereich

Diese Aktion wird für die folgenden Einheiten ausgeführt:

- IP-Adresse

- Hostname

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

[

{

"Rule.msg": "McAfee EDB database server state change alert",

"Alert.AvgSeverity": "25",

"Alert.SrcIP": "::",

"Alert.EventCount": "1",

"Alert.LastTime": "02/12/2019 20:45:45",

"Alert.Protocol": "n/a",

"Action.Name": "informational",

"Alert.IPSIDAlertID": "144115188075855872|1",

"Alert.DstIP": "10.0.0.10"

}

]

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Wenn der Statuscode 200 gemeldet wird (is_success=true): „Successfully retrieved data for the following entities in McAfee ESM: {entity.identifier}“ (Daten für die folgenden Einheiten in McAfee ESM wurden erfolgreich abgerufen: {entity.identifier}) Wenn keine Daten für alle Entitäten vorhanden sind: „In McAfee ESM wurden keine Daten für die folgenden Entitäten gefunden: {entity.id}.“ Wenn der Statuscode 400 oder 500 für eine bestimmte Einheit gemeldet wird: „Abfragen wurden in McAfee ESM für die folgenden Einheiten nicht ausgeführt: {entity.id}. Bitte überprüfen Sie die Konfiguration.“ Wenn keine Daten für alle Entitäten vorhanden sind (is_success=true): „No data was found for the provided entities in McAfee ESM“ (Für die angegebenen Entitäten wurden in McAfee ESM keine Daten gefunden) Asynchrone Meldung: „Warten Sie, bis die Verarbeitung der Entität abgeschlossen ist…“

Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn ein kritischer Fehler gemeldet wird: „Fehler beim Ausführen der Aktion ‚Send Entity Query To ESM‘. Grund: {0}''.format(error.Stacktrace)." Wenn der Statuscode 400 oder 500 für alle Einheiten gemeldet wird: „Fehler beim Ausführen der Aktion ‚Einheitenabfrage an ESM senden‘. Grund: {response}' Wenn für die Aktion ein Zeitlimit überschritten wurde: „Fehler beim Ausführen der Aktion ‚Send Entity Query To ESM‘. Grund: Durch die Aktion wurde die Abfrage initiiert, aber beim Abrufen von Daten für die folgenden Entitäten ist ein Zeitlimit aufgetreten: {entity.identifier}. Erhöhen Sie das Zeitlimit in der IDE und versuchen Sie es noch einmal. Hinweis: Wenn Sie es noch einmal versuchen, wird eine weitere Nachricht gesendet.“ |

Allgemein |

| Tabelle „Fall-Repository“ | Alle Felder aus der Antwort. | Entität |

Connectors

Connectors-Upgrade – Integrationsversion: 34.0

Die Connectors wurden in der Integrationsversion 34.0 überarbeitet. Sie wurden optimiert, um weniger anfällig für Fehler und einfacher zu warten zu sein. Außerdem wurden neue Funktionen hinzugefügt.

Wenn Sie den Connector auf Version 34.0 aktualisieren möchten, empfehlen wir, sich zuerst mit den Konfigurationsparametern des Connectors vertraut zu machen. Das Connector-Upgrade hat keine Auswirkungen auf Playbooks.

McAfeeESM Connector

Connector-Beschreibung

Informationen zu Alarmen aus McAfee ESM abrufen

Connector-Nutzung

Mit dem Connector können Sie Korrelationen und zugehörige Ereignisse in Google SecOps aufnehmen. In diesem Connector wird eine Google SecOps-Benachrichtigung durch ein Korrelationsereignis dargestellt.

Google SecOps-Ereignisse werden auf Grundlage von Daten aus den folgenden Objekten erstellt:

- Alarmdaten

- Korrelationsereignisdaten:Die Korrelation ist ein Triggerereignis, das aus Korrelationsregeln erstellt wird.

- Quellereignisdaten:Basisereignisse, die eine Korrelation oder einen Alarm ausgelöst haben

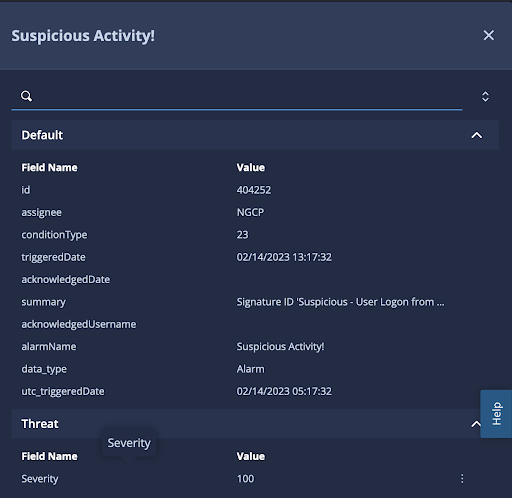

Beispiel für das Google SecOps-Ereignis basierend auf Alarmdaten:

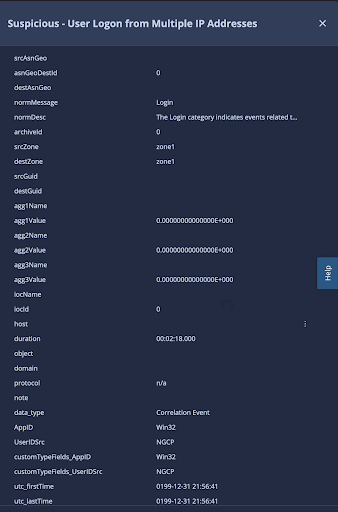

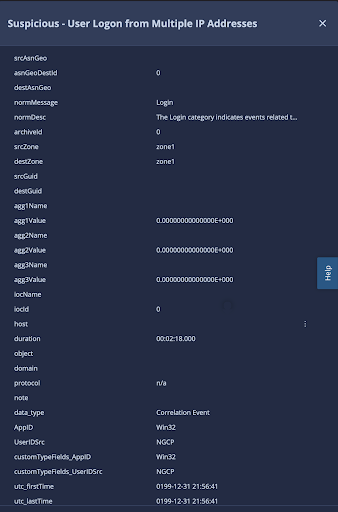

Beispiel für das Google SecOps-Ereignis basierend auf Korrelations- oder Quellereignisdaten:

Jedes Google SecOps-Ereignis enthält Rohinformationen aus der API sowie zusätzliche Schlüssel, die hinzugefügt wurden, um die Zuordnung zu erleichtern. Um die verschiedenen Arten von Google SecOps-Ereignissen zu unterscheiden, gibt es einen benutzerdefinierten data_type-Schlüssel.

Dieser Schlüssel kann die folgenden Werte enthalten:

- Alarm

- Korrelationsereignis

- Quellereignis

Felder für benutzerdefinierte Typen in Google SecOps-Ereignissen

McAfee ESM-Korrelations-/Quellereignisse können benutzerdefinierte Felder enthalten, für die die Roh-API-Darstellung nicht für die Zuordnung geeignet ist.

Beispiel für die Rohdaten des benutzerdefinierten Typs:

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

Im Google SecOps-Ereignis werden dieselben Felder so dargestellt:

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

Wir empfehlen, Platzhalter mit dem Schlüssel customTypeFields zu verwenden, da die Platzhalterwerte das benutzerdefinierte Feld korrekt darstellen. Die benutzerdefinierten Felder, die auf der Ebene oben dargestellt werden, können irreführende Informationen enthalten. Wenn vor dem Hinzufügen des benutzerdefinierten Felds bereits ein Schlüssel mit demselben Namen vorhanden war, werden die Daten aus dem ursprünglichen Schlüssel verwendet, da in der JSON-Datei keine doppelten Schlüssel vorhanden sein dürfen.

Connector in Google SecOps konfigurieren

Eine ausführliche Anleitung zum Konfigurieren eines Connectors in Google SecOps finden Sie unter Connector konfigurieren.

Konfigurationsparameter für Connectors

Verwenden Sie die folgenden Parameter, um den Connector zu konfigurieren:

| Parametername | Typ | Standardwert | Erforderlich | Beschreibung |

|---|---|---|---|---|

| Produktfeldname | String | data_type | Ja | Der Feldname, der zur Bestimmung des Geräteprodukts verwendet wird. |

| Name des Ereignisfelds | String | alarmName | Ja | Der Feldname, der zum Bestimmen des Ereignisnamens (Untertyp) verwendet wird. |

| API-Stamm | String | https://{ipaddress}/rs/ | Ja | Der API-Stamm der McAfee ESM-Instanz. Format: https://{IP-Adresse}/rs/ |

| Passwort | Secret | – | Ja | Das Passwort des McAfee ESM-Kontos. |

| PythonProccessTimeout | Ganzzahl | 300 | Ja | Zeitlimit für den Python-Prozess, in dem das aktuelle Skript ausgeführt wird. |

| Produktversion | String | – | Ja | Version von McAfee ESM. Mögliche Werte: 11.1, 11.2, 11.3, 11.4, 11.5. |

| Nutzername | String | – | Ja | Nutzername des McAfee ESM-Kontos. |

| Überlauf deaktivieren | Kästchen | Deaktiviert | Nein | Wenn diese Option aktiviert ist, wird der Überlaufmechanismus deaktiviert. Weitere Informationen zu diesem Parameter finden Sie unter Mit den Parametern „Disable Overflow“ und „Disable Overflow For Alarms“ arbeiten. |

| Überlauf für Wecker deaktivieren | CSV | – | Nein | Eine durch Kommas getrennte Liste von Alarmnamen, für die der Connector Überlauf ignoriert. Für diesen Parameter muss der Parameter Disable Overflow aktiviert sein. Weitere Informationen zu diesem Parameter finden Sie unter Mit den Parametern „Disable Overflow“ und „Disable Overflow For Alarms“ arbeiten. |

| Name des Umgebungsfelds | String | srcZone | Nein | Beschreibt den Namen des Felds, in dem der Umgebungsname gespeichert ist. Wenn das Feld „environment“ nicht gefunden wird, ist die Umgebung die Standardumgebung. |

| Regex-Muster für Umgebung | String | :* | Nein | Ein regulärer Ausdruck, der auf den Wert angewendet wird, der im Feld „Name des Umgebungsfelds“ gefunden wurde. Der Standardwert ist „.*“, um alle Werte zu erfassen und unverändert zurückzugeben. Ermöglicht es dem Nutzer, das Feld „environment“ (Umgebung) über Regex-Logik zu bearbeiten. Wenn das reguläre Ausdrucksmuster null oder leer ist oder der Umgebungswert null ist, ist das endgültige Umgebungsergebnis die Standardumgebung. |

| Alarme für 0 Quellereignisse aufnehmen | Kästchen | Aktiviert | Nein | Wenn diese Option aktiviert ist, werden Alarme mit 0 Quellereignissen vom Connector aufgenommen. Der Connector wartet die Zeit, die im Parameter Padding Time (Pufferzeit) angegeben ist. Weitere Informationen zu diesem Parameter finden Sie unter Mit dem Parameter „Ingest 0 Source Event Alarms“ arbeiten. |

| Niedrigster abzurufender Schweregrad | Ganzzahl | 0 | Nein | Der niedrigste Schweregrad, der zum Abrufen von Alarmen verwendet werden muss. Mögliche Werte liegen zwischen 0 und 100. Wenn nichts angegeben ist, werden Alarme mit allen Schweregraden aufgenommen. |

| Maximale Anzahl der abzurufenden Wecker | Ganzzahl | 100 | Nein | Die Anzahl der Alarme, die pro Connector-Iteration verarbeitet werden sollen. Der Standardwert des Parameters ist 20. |

| Maximale Stunden zurück | Ganzzahl | 1 | Nein | Die Anzahl der Stunden, ab denen Alarme abgerufen werden sollen. |

| Pufferzeit | Ganzzahl | 1 | Nein | Die Anzahl der Stunden, die der Connector für das Auffüllen verwendet. Dieser Parameter beschreibt, wie lange der Connector wartet, bis er den Alarm mit 0 Quellereignissen aufnimmt, wenn der Parameter Alarme mit 0 Quellereignissen aufnehmen deaktiviert ist. Der maximale Parameterwert beträgt 6 Stunden. |

| Proxy-Passwort | Passwort | – | Nein | Das Proxy-Passwort für die Authentifizierung. |

| Proxyserveradresse | String | – | Nein | Die Adresse des zu verwendenden Proxyservers. |

| Proxy-Nutzername | String | – | Nein | Der Proxy-Nutzername für die Authentifizierung. |

| Feldname des Regelgenerators | String | alarmName | Nein | Der Name des Felds, das im Regelgenerator verwendet wird. Der Connector verwendet |

| Produktfeld für sekundäres Gerät | String | – | Nein | Name des Fallback-Produktfelds. |

| Zeitformat | String | %m/%d/%Y %H:%M:%S | Nein | Das Zeitformat, das zum Lesen des in McAfee ESM bereitgestellten Zeitstempels verwendet wird. Wenn nichts angegeben wird oder ein ungültiges Zeitformat angegeben wird, führt der Connector die Transformation nicht aus. Weitere Informationen zu diesem Parameter finden Sie unter Mit den Parametern „Zeitzone“ und „Zeitformat“ arbeiten. |

| Zeitzone | String | – | Nein | Zeitzone des Quellereignisses. Dieser Parameter ist erforderlich, um den Zeitstempel in das Format umzuwandeln, das UTC+0 entspricht. Dieser Parameter wird ignoriert, wenn im Parameter Zeitformat ungültige Werte angegeben werden oder nichts angegeben wird. Weitere Informationen zu diesem Parameter finden Sie unter Mit den Parametern „Zeitzone“ und „Zeitformat“ arbeiten. |

| Dynamische Liste als Sperrliste verwenden | Kästchen | Deaktiviert | Nein | Wenn diese Option aktiviert ist, wird die dynamische Liste als Blockierliste verwendet. |

| SSL überprüfen | Kästchen | Deaktiviert | Nein | Wenn diese Option aktiviert ist, wird geprüft, ob das SSL-Zertifikat für die Verbindung zum McAfee ESM-Server gültig ist. |

Mit dem Parameter „Ingest 0 Source Event Alarms“ arbeiten

In McAfee ESM sind Korrelationen mit 0 Ereignissen möglich. Das bedeutet, dass die Google SecOps-Benachrichtigung nur ein Google SecOps-Ereignis basierend auf den Korrelationsinformationen enthält. Es wird nicht empfohlen, Korrelationen mit 0 Quellereignissen aufzunehmen, da der Kontext verloren geht.

Wenn der Parameter Ingest 0 Source Event Alarms (Alarme für 0 Quellereignisse aufnehmen) aktiviert ist, werden alle Korrelationen in das Google SecOps-System aufgenommen, auch wenn keine zugehörigen Ereignisse vorhanden sind. Wenn dieser Parameter deaktiviert ist, wartet der Connector, bis mindestens ein Quellereignis in McAfee ESM angezeigt wird. Die Wartezeit wird durch den Parameter Padding Period (Zeitraum für Auffüllen) definiert.

Der Parameter Padding Period gibt die Anzahl der Stunden an, die der Connector in jeder Iteration zurückliegend abruft (maximaler Wert ist 6). Wenn der Parameter Padding Period beispielsweise auf 2 festgelegt ist, ruft der Connector immer Daten ab, die 2 Stunden zurückliegen, und beginnt ab diesem Zeitpunkt mit der Verarbeitung der Daten. Logisch gesehen steht Padding Time für die Anzahl der Stunden, die der Connector wartet, bis das Ereignis eintritt, damit er es erfassen kann.

Für zwei Alarmtypen gibt es eine Ausnahme:

- Gerätestatus

- EPS-Rate überschritten

Diese Benachrichtigungen stammen aus der McAfee ESM-Standardkonfiguration und es sind nie Ereignisse damit verknüpft. Der Connector nimmt sie immer auf, unabhängig von der Einstellung des Konfigurationsparameters Ingest 0 Source Event Alarms (Alarme für 0-Quellereignisse aufnehmen).

Mit den Parametern „Zeitzone“ und „Zeitformat“ arbeiten

Manchmal können Zeit und Zeitzonen auf McAfee ESM-Serverebene in verschiedenen Formaten konfiguriert werden. Das kann einige Herausforderungen mit sich bringen, da die McAfee ESM API beispielsweise keine Informationen zur Zeitzone zurückgibt. Standardmäßig behandelt der Connector den Zeitstempel, der von der API stammt, als UTC. Dies kann die Zeit in den Google SecOps-Benachrichtigungen und ‑Ereignissen beeinträchtigen, da Lokalisierungseinstellungen angewendet werden.

Beispiel: Die Rohdaten-API hat einen Zeitstempel in UTC+8 zurückgegeben. Der Connector hat den Alarm aufgenommen und die Lokalisierung wurde auf UTC+8 festgelegt. In diesem Fall liegt der Zeitstempel der Google SecOps-Benachrichtigung in der Zukunft.

Um dieses Problem zu beheben, verwenden Sie den Parameter Time Zone (Zeitzone). Dieser Parameter definiert Anforderungen für den Zeitstempel im UTC-Format. Wenn McAfee ESM einen Zeitstempel im Format UTC+8 zurückgibt, müssen Sie den Connector-Parameter Time Zone auf -8 festlegen.

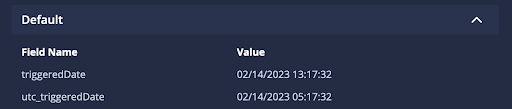

In Google SecOps-Ereignissen wurden drei neue Schlüssel hinzugefügt:

- die Schlüssel

utc_firstTimeundutc_lastTimefür das Ereignis basierend auf den Daten für das Korrelations-/Quellereignis. - Der

utc_triggeredDate-Schlüssel für das Ereignis basierend auf den Alarmdaten.

Mit den Parametern „Disable Overflow“ und „Disable Overflow For Alarm Names“ arbeiten

Manchmal kann McAfee ESM sehr viele Korrelationsereignisse generieren. In Google SecOps gibt es einen Überlaufmechanismus, um zu verhindern, dass in kurzer Zeit zu viele Google SecOps-Benachrichtigungen erstellt werden.

Dieser Mechanismus kann schädlich sein, wenn Sie der Meinung sind, dass alle Benachrichtigungen wichtig sind und priorisiert werden müssen. Wir raten davon ab, den Überlaufmechanismus zu deaktivieren. Bei Bedarf können Sie jedoch die Parameter Disable Overflow (Überlauf deaktivieren) und Disable Overflow For Alarm Names (Überlauf für Alarmnamen deaktivieren) verwenden.

Die bevorzugte Lösung ist die Verwendung des Parameters Disable Overflow For Alarm Names, da Sie damit bestimmte Alarmnamen angeben können, für die die Überlaufregeln ignoriert werden sollen, anstatt den Überlauf für alle Alarme zu deaktivieren.

McAfeeESM Correlations Connector

Connector-Beschreibung

Informationen zu Korrelationen aus McAfee ESM abrufen

Connector-Nutzung

Mit dem Connector können Sie Korrelationen und zugehörige Ereignisse in Google SecOps aufnehmen. In diesem Connector wird eine Google SecOps-Benachrichtigung durch ein Korrelationsereignis dargestellt.

Google SecOps-Ereignisse werden auf Grundlage von Daten aus den folgenden Objekten erstellt:

- Korrelationsereignisdaten:Die Korrelation ist ein Triggerereignis, das aus Korrelationsregeln erstellt wird.

- Quellereignisdaten:Basisereignisse, die eine Korrelation verursacht haben

Beispiel für das Google SecOps-Ereignis basierend auf Korrelations- oder Quellereignisdaten:

Jedes Google SecOps-Ereignis enthält Rohinformationen aus der API sowie zusätzliche Schlüssel, die hinzugefügt wurden, um die Zuordnung zu erleichtern. Um die verschiedenen Arten von Google SecOps-Ereignissen zu unterscheiden, gibt es einen benutzerdefinierten data_type-Schlüssel.

Dieser Schlüssel kann die folgenden Werte enthalten:

- Korrelationsereignis

- Quellereignis

Felder für benutzerdefinierte Typen in Google SecOps-Ereignissen

McAfee ESM-Korrelations-/Quellereignisse können benutzerdefinierte Felder enthalten, für die die Roh-API-Darstellung nicht für die Zuordnung geeignet ist.

Beispiel für die Rohdaten des benutzerdefinierten Typs:

"customTypes": [

{

"fieldId": 1,

"fieldName": "AppID",

"definedFieldNumber": 1,

"unformattedValue": "374385694492",

"formatedValue": "WIN"

},

{

"fieldId": 7,

"fieldName": "UserIDSrc",

"definedFieldNumber": 7,

"unformattedValue": "22018731010750406",

"formatedValue": "NGCP"

},

{

"fieldId": 4259842,

"fieldName": "Message_Text",

"definedFieldNumber": 9,

"unformattedValue": "11049395522927265911",

"formatedValue": "User Log In succeeded"

}

]

Im Google SecOps-Ereignis werden dieselben Felder so dargestellt:

{

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue",

"customTypeFields": {

"{fieldName}": "{formatedValue}",

"AppID": "WIN",

"UserIDSrc": "NGCP",

"Message_Text": "formatedValue"

}

}

Wir empfehlen, Platzhalter mit dem Schlüssel customTypeFields zu verwenden, da die Platzhalterwerte das benutzerdefinierte Feld korrekt darstellen. Die benutzerdefinierten Felder, die auf der Ebene oben dargestellt werden, können irreführende Informationen enthalten. Wenn vor dem Hinzufügen des benutzerdefinierten Felds bereits ein Schlüssel mit demselben Namen vorhanden war, werden die Daten aus dem ursprünglichen Schlüssel verwendet, da in der JSON-Datei keine doppelten Schlüssel vorhanden sein dürfen.

Connector in Google SecOps konfigurieren

Eine ausführliche Anleitung zum Konfigurieren eines Connectors in Google SecOps finden Sie unter Connector konfigurieren.

Connector-Parameter

Verwenden Sie die folgenden Parameter, um den Connector zu konfigurieren:

| Parametername | Typ | Standardwert | Erforderlich | Beschreibung |

|---|---|---|---|---|

| Produktfeldname | String | data_type | Ja | Geben Sie den Namen des Quellfelds ein, um den Namen des Produktfelds abzurufen. |

| Name des Ereignisfelds | String | sigId | Ja | Geben Sie den Namen des Quellfelds ein, um den Namen des Ereignisfelds abzurufen. |

| Name des Umgebungsfelds | String | srcZone | Nein | Beschreibt den Namen des Felds, in dem der Umgebungsname gespeichert ist. Wenn das Feld „environment“ nicht gefunden wird, ist die Umgebung die Standardumgebung. |

| Regex-Muster für Umgebung | String | :* | Nein | Ein regulärer Ausdruck, der auf den Wert angewendet wird, der im Feld „Name des Umgebungsfelds“ gefunden wurde. Der Standardwert ist „.*“, um alle Werte zu erfassen und unverändert zurückzugeben. Ermöglicht es dem Nutzer, das Feld „environment“ (Umgebung) über Regex-Logik zu bearbeiten. Wenn das reguläre Ausdrucksmuster null oder leer ist oder der Umgebungswert null ist, ist das endgültige Umgebungsergebnis die Standardumgebung. |

| PythonProcessTimeout | String | 300 | Ja | Zeitlimit für den Python-Prozess, in dem das aktuelle Skript ausgeführt wird. |

| API-Stamm | String | https://{ipaddress}/rs/ | Ja | Der API-Stamm der McAfee ESM-Instanz. Format: https://{IP-Adresse}/rs/ |

| Nutzername | String | – | Nein | Nutzername des McAfee ESM-Kontos. |

| Passwort | Secret | – | Nein | Das Passwort des McAfee ESM-Kontos. |

| Produktversion | String | – | Ja | Version von McAfee ESM. Mögliche Werte: 11.1, 11.2, 11.3, 11.4, 11.5. |

| Niedrigster durchschnittlicher Schweregrad für den Abruf | Ganzzahl | 0 | Nein | Der niedrigste durchschnittliche Schweregrad, der zum Abrufen von Korrelationen verwendet werden muss. Mögliche Werte liegen zwischen 0 und 100. Wenn nichts angegeben ist, werden Korrelationen mit allen Schweregraden aufgenommen. |

| Korrelationen für 0 Quellereignisse aufnehmen | Kästchen | Deaktiviert | Nein | Wenn diese Option aktiviert ist, werden Korrelationen mit 0 Quellereignissen vom Connector aufgenommen. Dieser Parameter kann sich auf die Werte aus den Parametern Name des Produktfelds, Name des Ereignisfelds und Name des Regelgeneratorfelds auswirken. Wenn diese Option deaktiviert ist, wartet der Connector die im Parameter Padding Time (Pufferzeit) angegebene Zeit ab. Weitere Informationen zu diesem Parameter finden Sie unter Mit dem Parameter „Ingest 0 Source Event Correlations“ arbeiten. |

| Pufferzeit | Ganzzahl | 1 | Nein | Die Anzahl der Stunden, die der Connector für das Auffüllen verwendet. Dieser Parameter beschreibt, wie lange der Connector wartet, bis er die Korrelation mit 0 Quellereignissen aufnimmt, wenn der Parameter „Ingest 0 Source Event Correlations“ deaktiviert ist. Der maximale Parameterwert beträgt 6 Stunden. |

| Maximale Stunden zurück | Ganzzahl | 1 | Nein | Die Anzahl der Stunden, ab denen Alarme abgerufen werden sollen. |

| Maximale Anzahl abzurufender Korrelationen | Ganzzahl | 20 | Nein | Die Anzahl der Alarme, die pro Connector-Iteration verarbeitet werden sollen. Der Standardwert des Parameters ist 20. |

| IPSIDs-Filter | – | Nein | Durch Kommas getrennte Liste von IPSIDs, die zum Abrufen von Daten verwendet wird. Wenn nichts angegeben ist, verwendet der Connector die Standard-IPSID. |

|

| Filter für SIGIDs | CSV | – | Nein | Durch Kommas getrennte Liste der Signatur-IDs, die während der Aufnahme verwendet werden. Wenn nichts angegeben ist, werden Korrelationen aus allen Regeln aufgenommen. |

| Dynamische Liste als Sperrliste verwenden | Kästchen | Deaktiviert | Nein | Wenn diese Option aktiviert ist, wird die dynamische Liste als Blockierliste verwendet. |

| Zeitformat | String | %m/%d/%Y %H:%M:%S | Nein | Das Zeitformat, das zum Lesen des in McAfee ESM bereitgestellten Zeitstempels verwendet wird. Wenn nichts angegeben wird oder ein ungültiges Zeitformat angegeben wird, führt der Connector die Transformation nicht aus. Weitere Informationen zu diesem Parameter finden Sie unter Mit den Parametern „Zeitzone“ und „Zeitformat“ arbeiten. |

| Zeitzone | String | – | Nein | Zeitzone des Quellereignisses. Dieser Parameter ist erforderlich, um den Zeitstempel in das Format umzuwandeln, das UTC+0 entspricht. Dieser Parameter wird ignoriert, wenn im Parameter Zeitformat ungültige Werte angegeben werden oder nichts angegeben wird. Weitere Informationen zu diesem Parameter finden Sie unter Mit den Parametern „Zeitzone“ und „Zeitformat“ arbeiten. |

| Feldname des Regelgenerators | String | App | Nein | Der Name des Felds, das im Regelgenerator verwendet wird. Die Aktion verwendet |

| Produktfeld für sekundäres Gerät | String | – | Nein | Name des Fallback-Produktfelds. |

| Überlauf deaktivieren | Kästchen | Deaktiviert | Nein | Wenn aktiviert, wird der Überlaufmechanismus durch den Connector deaktiviert. Weitere Informationen zu diesem Parameter finden Sie unter Mit den Parametern „Disable Overflow“ und „Disable Overflow For SigIDs“ arbeiten. |

| Überlauf für SigIDs deaktivieren | CSV | – | Nein | Eine durch Kommas getrennte Liste von Signatur-IDs, für die der Connector Überlauf ignoriert. Für diesen Parameter muss der Parameter Disable Overflow aktiviert sein. Weitere Informationen zu diesem Parameter finden Sie unter Mit den Parametern „Disable Overflow“ und „Disable Overflow For SigIDs“ arbeiten. |

| SSL überprüfen | Kästchen | Deaktiviert | Ja | Wenn diese Option aktiviert ist, wird geprüft, ob das SSL-Zertifikat für die Verbindung zum McAfee ESM-Server gültig ist. |

| Proxyserveradresse | String | – | Nein | Die Adresse des zu verwendenden Proxyservers. |

| Proxy-Nutzername | String | – | Nein | Der Proxy-Nutzername für die Authentifizierung. |

| Proxy-Passwort | Passwort | – | Nein | Das Proxy-Passwort für die Authentifizierung. |

Mit dem Parameter „Ingest 0 Source Event Correlations“ arbeiten

In McAfee ESM sind Korrelationen mit 0 Ereignissen möglich. Das bedeutet, dass die Google SecOps-Benachrichtigung nur ein Google SecOps-Ereignis basierend auf den Korrelationsinformationen enthält. Es wird nicht empfohlen, Korrelationen mit 0 Quellereignissen aufzunehmen, da der Kontext verloren geht.

Wenn der Parameter Ingest 0 Source Event Correlations (Korrelationen mit 0 Quellereignissen aufnehmen) aktiviert ist, werden alle Korrelationen in das Google SecOps-System aufgenommen, auch wenn es keine zugehörigen Ereignisse gibt. Wenn dieser Parameter deaktiviert ist, wartet der Connector, bis mindestens ein Quellereignis in McAfee ESM angezeigt wird. Die Wartezeit wird durch den Parameter Padding Period (Auffüllungszeitraum) definiert.

Der Parameter Padding Period gibt die Anzahl der Stunden an, die der Connector in jeder Iteration zurückholt (maximaler Wert ist 6). Wenn der Parameter Padding Period beispielsweise auf 2 festgelegt ist, ruft der Connector immer Daten ab, die 2 Stunden zurückliegen, und beginnt ab diesem Zeitpunkt mit der Verarbeitung der Daten. Logischerweise steht die Pufferzeit für die Anzahl der Stunden, die der Connector wartet, bis das Ereignis eintritt, damit er es aufnehmen kann.

Mit den Parametern „Zeitzone“ und „Zeitformat“ arbeiten

Manchmal können Zeit und Zeitzonen auf McAfee ESM-Serverebene in verschiedenen Formaten konfiguriert werden. Das kann einige Herausforderungen mit sich bringen, da die McAfee ESM API beispielsweise keine Informationen zur Zeitzone zurückgibt. Standardmäßig behandelt der Connector den Zeitstempel, der von der API stammt, als UTC. Dies kann die Zeit in den Google SecOps-Benachrichtigungen und ‑Ereignissen beeinträchtigen, da Lokalisierungseinstellungen angewendet werden.

Beispiel: Die Rohdaten-API hat einen Zeitstempel in UTC+8 zurückgegeben. Der Connector hat den Alarm aufgenommen und die Lokalisierung wurde auf UTC+8 festgelegt. In diesem Fall liegt der Zeitstempel der Google SecOps-Benachrichtigung in der Zukunft.

Um dieses Problem zu beheben, verwenden Sie den Parameter Time Zone (Zeitzone). Dieser Parameter definiert Anforderungen für den Zeitstempel im UTC-Format. Wenn McAfee ESM einen Zeitstempel im Format UTC+8 zurückgibt, müssen Sie den Connector-Parameter Time Zone auf -8 festlegen.

In Google SecOps-Ereignissen werden zwei neue Schlüssel hinzugefügt: die Schlüssel utc_firstTime und utc_lastTime für das Ereignis basierend auf den Daten des Korrelations-/Quellereignisses.

Mit den Parametern „Disable Overflow“ und „Disable Overflow For SigIDs“ arbeiten

Manchmal kann McAfee ESM sehr viele Korrelationsereignisse generieren. In Google SecOps gibt es einen Überlaufmechanismus, um zu verhindern, dass in kurzer Zeit zu viele Google SecOps-Benachrichtigungen erstellt werden.

Dieser Mechanismus kann schädlich sein, wenn Sie der Meinung sind, dass alle Benachrichtigungen wichtig sind und priorisiert werden müssen. Wir raten davon ab, den Overflow-Mechanismus zu deaktivieren. Bei Bedarf können Sie jedoch die Parameter Disable Overflow und Disable Overflow For SigIDs verwenden.

Die bevorzugte Lösung ist die Verwendung des Parameters Disable Overflow For SigIDs, da Sie damit bestimmte Signatur-IDs angeben können, für die Überschreibungsregeln ignoriert werden sollen, anstatt die Überschreibung für alle Korrelationen zu deaktivieren.

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten