FireEye Helix

통합 버전: 13.0

사용 사례

- Trellix Helix 알림을 수집하고 이를 사용하여 Google Security Operations 알림을 만듭니다. 그런 다음 Google SecOps에서 알림을 사용하여 플레이북이나 수동 분석으로 오케스트레이션을 수행할 수 있습니다.

- 차단 목록에 항목 추가와 같은 수정 작업 실행

제품 권한

토큰을 생성하고 모든 요청의 특수 헤더의 일부로 사용합니다.

GET /helix/id/hexqsj477/api/v3/appliances/health HTTP/1.1

Host: helix.eu.fireeye.com

x-fireeye-api-key: xxxxxxxxxxxxxxxxxxxxx

API 토큰을 생성하는 방법

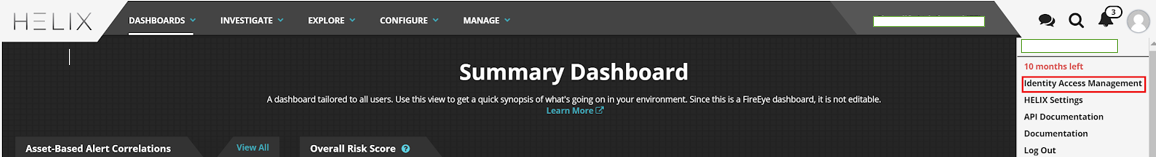

ID 액세스 관리로 이동합니다.

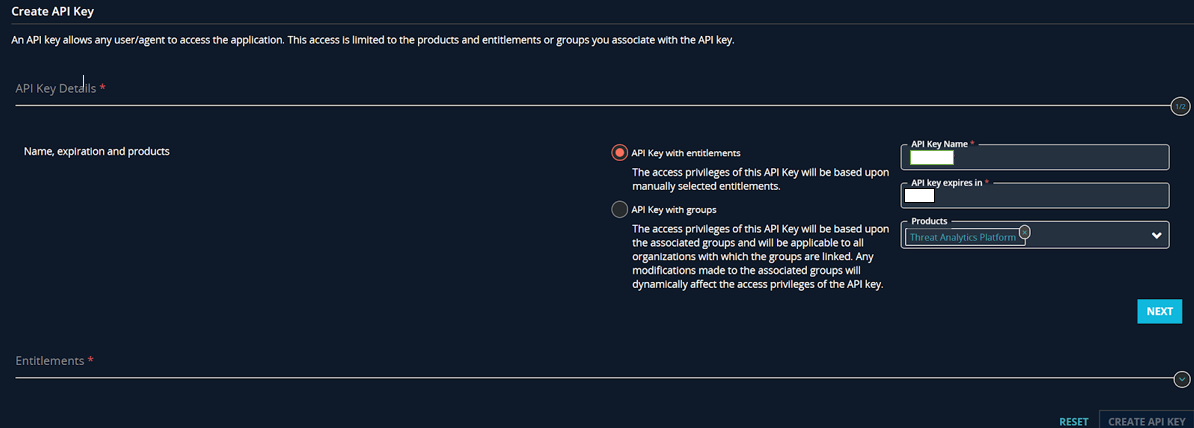

API 키로 이동하여 API 키 만들기를 클릭합니다.

'API 키 이름', '만료일', '제품'을 설정하고 '다음'을 누릅니다.

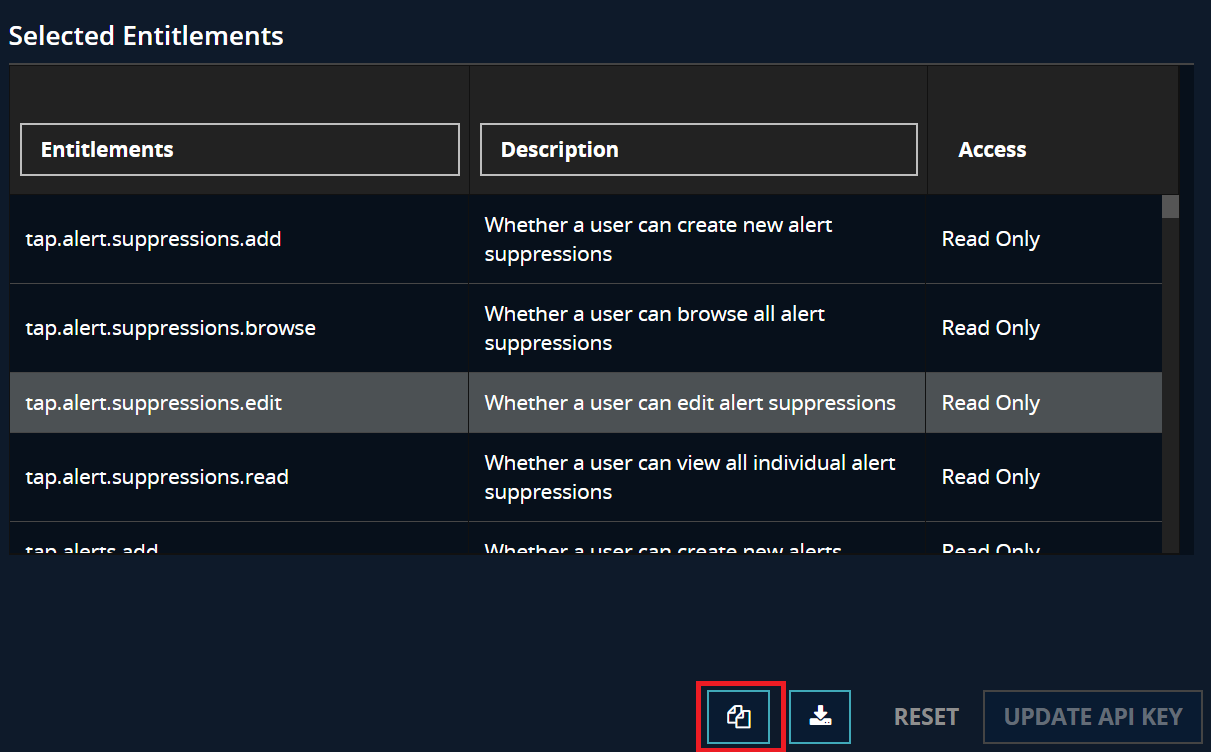

통합을 위해 다음 권한을 추가합니다.

- tap.alert.suppressions.add

- tap.alert.suppressions.browse

- tap.alert.suppressions.edit

- tap.alert.suppressions.read

- tap.alerts.browse

- tap.alerts.edit

- tap.alerts.read

- tap.appliances.browse

- tap.appliances.read

- tap.archivesearch.add

- tap.archivesearch.browse

- tap.assets.browse

- tap.assets.read

- tap.lists.add

- tap.lists.browse

- tap.lists.edit

- tap.lists.read

- tap.search.browse

- tap.search.regex

API 토큰을 복사합니다.

Google SecOps에서 FireEye HELIX 통합 구성

Google SecOps에서 통합을 구성하는 방법에 대한 자세한 내용은 통합 구성을 참고하세요.

통합 매개변수

다음 매개변수를 사용하여 통합을 구성합니다.

| 매개변수 | 유형 | 기본값 | 필수 항목 | 설명 |

|---|---|---|---|---|

| 인스턴스 이름 | 문자열 | 해당 사항 없음 | No | 통합을 구성할 인스턴스의 이름입니다. |

| 설명 | 문자열 | 해당 사항 없음 | No | 인스턴스에 대한 설명입니다. |

| API 루트 | 문자열 | https://helix.eu.fireeye.com/helix/id/{id}/ | 예 | Trellix Helix 인스턴스의 API 루트입니다. |

| API 토큰 | 문자열 | 해당 사항 없음 | 예 | Trellix Helix의 API 토큰입니다. |

| SSL 확인 | 체크박스 | 선택 해제 | 아니요 | 사용 설정하면 Trellix Helix 서버 연결에 사용되는 SSL 인증서가 유효한지 확인합니다. |

| 원격 실행 | 체크박스 | 선택 해제 | No | 구성된 통합을 원격으로 실행하려면 필드를 선택합니다. 선택하면 원격 사용자(에이전트)를 선택하는 옵션이 나타납니다. |

작업

핑

설명

Google Security Operations Marketplace 탭의 통합 구성 페이지에서 제공된 매개변수를 사용하여 Trellix Helix에 대한 연결을 테스트합니다.

매개변수

해당 사항 없음

플레이북 사용 사례 예시

이 작업은 Google Security Operations Marketplace 탭의 통합 구성 페이지에서 연결을 테스트하는 데 사용되며 플레이북에 사용되지 않는 직접 조치로 실행될 수 있습니다.

실행

작업이 항목에서 실행되지 않거나 필수 입력 매개변수가 없습니다.

작업 결과

스크립트 결과

| 스크립트 결과 이름 | 값 옵션 | 예시 |

|---|---|---|

| is_success | True/False | is_success:False |

케이스 월

| 결과 유형 | 값 / 설명 | 유형 |

|---|---|---|

| 출력 메시지* | 작업이 실패하거나 플레이북 실행을 중지하지 않습니다. 성공한 경우: '제공된 연결 매개변수를 사용하여 Trellix Helix 서버에 성공적으로 연결되었습니다.' 출력 작업이 실패하고 플레이북 실행을 중지합니다. 잘못된 사용자 인증 정보 또는 연결 손실과 같은 중대한 오류의 경우: 'Trellix Helix 서버에 연결할 수 없습니다. 오류: {0}".format(exception.stacktrace) |

일반 |

알림 숨기기

설명

시간은 분 단위입니다. 현재 시간에 관련 시간을 더해야 합니다. 생성된 값은 요청의 'endDate' 매개변수에 사용됩니다.

매개변수

| 매개변수 표시 이름 | 유형 | 기본값 | 필수 항목 | 설명 |

|---|---|---|---|---|

| 알림 ID | 정수 | 해당 사항 없음 | 예 | Trellix Helix에서 억제해야 하는 알림의 ID를 지정합니다. |

| 기간 | 정수 | 해당 사항 없음 | 예 | 알림을 억제할 시간을 분 단위로 지정합니다. |

실행

작업이 항목에서 실행되지 않거나 필수 입력 매개변수가 없습니다.

작업 결과

스크립트 결과

| 스크립트 결과 이름 | 값 옵션 | 예시 |

|---|---|---|

| is_success | True/False | is_success:False |

케이스 월

| 결과 유형 | 값 / 설명 | 유형 |

|---|---|---|

| 출력 메시지* | 작업이 실패하거나 플레이북 실행을 중지하지 않습니다. 성공한 경우: 알림 ID를 찾을 수 없는 경우: '작업이 Trellix Helix에서 ID가 {ID}인 알림을 {duration}분 동안 억제할 수 없습니다. 이유: ID가 {ID}인 알림을 찾을 수 없습니다.' 작업이 실패하고 플레이북 실행을 중지합니다. 실패한 경우: '알림 억제' 작업을 실행하는 동안 오류가 발생했습니다.'가 출력됩니다. 이유: {0}'.format(error.Stacktrace) |

일반 |

알림 닫기

설명

Trellix Helix에서 알림을 닫습니다.

매개변수

| 매개변수 표시 이름 | 유형 | 기본값 | 필수 항목 | 설명 |

|---|---|---|---|---|

| 알림 ID | 정수 | 해당 사항 없음 | 예 | Trellix Helix에서 닫아야 하는 알림의 ID를 지정합니다. |

| 버전 참고사항 | 문자열 | 해당 사항 없음 | 아니요 | 알림의 수정사항 메모를 지정합니다. |

실행

작업이 항목에서 실행되지 않거나 필수 입력 매개변수가 없습니다.

작업 결과

스크립트 결과

| 스크립트 결과 이름 | 값 옵션 | 예시 |

|---|---|---|

| is_success | True/False | is_success:False |

케이스 월

| 결과 유형 | 값 / 설명 | 유형 |

|---|---|---|

| 출력 메시지* | 작업이 실패하거나 플레이북 실행을 중지하지 않습니다. 성공한 경우: 알림 ID를 찾을 수 없는 경우: '작업이 Trellix Helix에서 ID가 {ID}인 알림을 닫을 수 없습니다. 이유: ID가 {ID}인 알림을 찾을 수 없습니다.' 작업이 실패하고 플레이북 실행을 중지합니다. 실패한 경우: '알림 닫기 작업 실행 중에 오류가 발생했습니다.'가 출력됩니다. 이유: {0}'.format(error.Stacktrace) |

일반 |

알림에 메모 추가

설명

Trellix Helix에서 알림에 메모를 추가합니다.

매개변수

| 매개변수 표시 이름 | 유형 | 기본값 | 필수 항목 | 설명 |

|---|---|---|---|---|

| 알림 ID | 정수 | 해당 사항 없음 | 예 | Trellix Helix에서 억제해야 하는 알림의 ID를 지정합니다. |

| 참고 | 정수 | 해당 사항 없음 | 예 | 알림에 대한 메모를 지정합니다. |

실행

작업이 항목에서 실행되지 않거나 필수 입력 매개변수가 없습니다.

작업 결과

스크립트 결과

| 스크립트 결과 이름 | 값 옵션 | 예시 |

|---|---|---|

| is_success | True/False | is_success:False |

케이스 월

| 결과 유형 | 값 / 설명 | 유형 |

|---|---|---|

| 출력 메시지* | 작업이 실패하거나 플레이북 실행을 중지하지 않습니다. 성공한 경우: 알림 ID를 찾을 수 없는 경우: '작업이 Trellix Helix에서 ID가 {ID}인 알림에 메모를 추가할 수 없습니다. 이유: ID가 {ID}인 알림을 찾을 수 없습니다.' 작업이 실패하고 플레이북 실행을 중지합니다. 실패한 경우: '알림에 메모 추가' 작업을 실행하는 동안 오류가 발생했습니다.'가 출력됩니다. 이유: {0}'.format(error.Stacktrace) |

일반 |

목록 가져오기

설명

Trellix Helix 목록에 관한 정보를 반환합니다.

매개변수

| 매개변수 표시 이름 | 유형 | 기본값 | 필수 항목 | 설명 |

|---|---|---|---|---|

| 이름 | 문자열 | 해당 사항 없음 | 아니요 | 이름 필터를 지정합니다. |

| 닉네임 | 문자열 | 해당 사항 없음 | 아니요 | 닉네임 필터를 지정합니다. |

| 활성 | 체크박스 | 거짓 | 아니요 | 작업에서 활성 목록만 반환해야 하는지 지정합니다. |

| 내부 | 체크박스 | 거짓 | 아니요 | 작업에서 내부 목록만 반환해야 하는지 여부를 지정합니다. |

| 보호됨 | 체크박스 | 거짓 | 아니요 | 작업에서 보호 목록만 반환해야 하는지 지정합니다. |

| 정렬 기준 | DDL | 이름 가능한 값은 다음과 같습니다. 이름 닉네임 생성일 |

아니요 | 결과를 정렬하는 데 사용할 매개변수를 지정합니다. |

| 정렬 순서 | DDL | 오름차순 가능한 값은 다음과 같습니다. 오름차순 내림차순 |

아니요 | 결과의 정렬 순서를 지정합니다. |

| 반환할 최대 목록 수 | 정수 | 100 | 아니요 | 반환할 목록 수를 지정합니다. |

실행

작업이 항목에서 실행되지 않거나 필수 입력 매개변수가 없습니다.

작업 결과

스크립트 결과

| 스크립트 결과 이름 | 값 옵션 | 예시 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON 결과

"results": [

{

"id": 14387,

"short_name": "siemplify_atest",

"item_count": 0,

"types": [],

"created_by": {

"id": "0b48dde7-5c81-4899-978d-793540861a42",

"avatar": "https://secure.gravatar.com/avatar/0feb076e8da5a3dff2b62cf8e53525cd",

"name": "xxxxxxxx",

"username": "xxx.xxxxxx@xxxxxxxxx.xx",

"primary_email": "xxx.xxxxxx@xxxxxxxxx.xx"

},

"updated_by": {

"id": "0b48dde7-5c81-4899-978d-793540861a42",

"avatar": "https://secure.gravatar.com/avatar/0feb076e8da5a3dff2b62cf8e53525cd",

"name": "xxxxxxxx",

"username": "xxx.xxxxxx@xxxxxxxxx.xx",

"primary_email": "xxx.xxxxxx@xxxxxxxxx.xx"

},

"created_at": "2020-08-11T07:36:24.725168Z",

"updated_at": "2020-08-11T07:36:24.725168Z",

"name": "xxxxxxxx xxx",

"type": "default",

"description": "",

"usage": [],

"is_internal": false,

"is_protected": false,

"is_active": true,

"hash": ""

}

]

}

케이스 월

| 결과 유형 | 값 / 설명 | 유형 |

|---|---|---|

| 출력 메시지* | 작업이 실패하거나 플레이북 실행을 중지하지 않습니다. 성공한 경우: 목록이 없는 경우 (is_success=false): '설정된 기준과 일치하는 목록이 없습니다.'를 출력합니다. 작업이 실패하고 플레이북 실행을 중지합니다. 실패한 경우: '목록 가져오기' 작업을 실행하는 동안 오류가 발생했습니다.'가 출력됩니다. 이유: {0}'.format(error.Stacktrace) |

일반 |

| 케이스 월 | 이름: 'Trellix Helix 목록' 열:

|

일반 |

목록 항목 가져오기

설명

Trellix Helix 목록 항목에 관한 정보를 반환합니다.

매개변수

| 매개변수 표시 이름 | 유형 | 기본값 | 필수 항목 | 설명 |

|---|---|---|---|---|

| 목록 별칭 | 문자열 | 해당 사항 없음 | 예 | 목록의 약칭을 지정합니다. |

| 값 | 문자열 | 해당 사항 없음 | 아니요 | 항목의 값 필터를 지정합니다. |

| 유형 | DDL | 전체 가능한 값: 이메일 FQDN IPv4 IPv6 MD5 기타 SHA-1 |

아니요 | 항목의 유형 필터를 지정합니다. |

| 정렬 기준 | DDL | 값 가능한 값은 다음과 같습니다. 값 유형 위험 |

아니요 | 결과를 정렬하는 데 사용할 매개변수를 지정합니다. |

| 정렬 순서 | DDL | 오름차순 가능한 값은 다음과 같습니다. 오름차순 내림차순 |

아니요 | 결과의 정렬 순서를 지정합니다. |

| 반환할 최대 항목 수 | 정수 | 100 | 아니요 | 반환할 항목 수를 지정합니다. |

실행

작업이 항목에서 실행되지 않거나 필수 입력 매개변수가 없습니다.

작업 결과

스크립트 결과

| 스크립트 결과 이름 | 값 옵션 | 예시 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON 결과

"results": [

{

"id": 45404223,

"value": "xxxxxxxxx.xx",

"type": "misc",

"risk": "Low",

"notes": "",

"list": 4969

}

]

}

케이스 월

| 결과 유형 | 값 / 설명 | 유형 |

|---|---|---|

| 출력 메시지* | 작업이 실패하거나 플레이북 실행을 중지하지 않습니다. 성공한 경우: 목록을 찾을 수 없는 경우 (is_success=false): '이름이 '{short_name}'인 목록을 Trellix Helix에서 찾을 수 없습니다.'를 출력합니다. 목록에 항목이 없는 경우 (is_success=false): 'Trellix Helix에서 닉네임이 '{short_name}'인 목록에 항목이 없습니다.'를 출력합니다. 작업이 실패하고 플레이북 실행을 중지합니다. 실패한 경우: '목록 항목 가져오기' 작업을 실행하는 동안 오류가 발생했습니다.'가 출력됩니다. 이유: {0}'.format(error.Stacktrace) |

일반 |

목록에 항목 추가

설명

Trellix Helix 목록에 Google SecOps 항목을 추가합니다.

매개변수

| 매개변수 표시 이름 | 유형 | 기본값 | 필수 항목 | 설명 |

|---|---|---|---|---|

| 목록 별칭 | 문자열 | 해당 사항 없음 | 아니요 | 목록의 약칭을 지정합니다. |

| 위험 | DDL | 보통 가능한 값은 다음과 같습니다. 낮음 중간 높음 심각 |

아니요 | 상품의 위험을 지정합니다. |

| 참고 | 문자열 | 해당 사항 없음 | 아니요 | 상품에 추가할 메모를 지정합니다. |

실행

이 작업은 모든 항목에서 실행됩니다.

작업 결과

스크립트 결과

| 스크립트 결과 이름 | 값 옵션 | 예시 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON 결과

{

"id": 45417477,

"value": "misc/email/fqdn/ipv4/ipv6/md5/shaa1aa",

"type": "misc",

"risk": "Critical",

"notes": "Asd",

"list": 14387

}

케이스 월

| 결과 유형 | 값 / 설명 | 유형 |

|---|---|---|

| 출력 메시지* | 작업이 실패하거나 플레이북 실행을 중지하지 않습니다. 성공하고 제공된 항목 중 하나 이상이 추가된 경우(is_success = true): 특정 항목을 보강하지 못한 경우(is_success = true): '작업이 짧은 이름이 '{0}'인 Trellix Helix 목록에 다음 항목을 추가할 수 없습니다.\n: {1}'.format(List Short Name, [entity.identifier])를 출력합니다. 추가된 항목이 없는 경우 (is_success=false): 'Trellix Helix의 짧은 이름이 '{short_name}'인 목록에 추가된 항목이 없습니다.'를 출력합니다. 작업이 실패하고 플레이북 실행을 중지합니다. 실패한 경우: '목록에 항목 추가' 작업을 실행하는 동안 오류가 발생했습니다.'가 출력됩니다. 이유: {0}'.format(error.Stacktrace) |

일반 |

색인 검색

설명

Trellix Helix에서 색인 검색을 실행합니다.

매개변수

| 매개변수 표시 이름 | 유형 | 기본값 | 필수 항목 | 설명 |

|---|---|---|---|---|

| 쿼리 | 문자열 | 해당 사항 없음 | 예 | 검색어를 지정합니다(예: srcserver=172.30.202.130). |

| 기간 | 문자열 | 해당 사항 없음 | 아니요 | 검색 기간을 지정합니다. 시간 및 일만 지원됩니다. 이는 Trellix Helix 제한사항입니다. 값의 예: 1d - 1일 |

| 반환할 최대 결과 수 | 정수 | 100 | 아니요 | 반환할 결과 수를 지정합니다. |

실행

작업이 항목에서 실행되지 않거나 필수 입력 매개변수가 없습니다.

작업 결과

스크립트 결과

| 스크립트 결과 이름 | 값 옵션 | 예시 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON 결과

"results": {

"hits": {

"hits": [

{

"_score": 0.0,

"_type": "_doc",

"_id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"_source": {

"dstusagetype": "cdn",

"_eventid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcisp": "private ip address lan",

"meta_uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcipv4": "x.x.x.x",

"alert_version": "x.x.x.x",

"cnchost": [

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx"

],

"detect_rulenames": [

"fireeye nx alert [malware-object]"

],

"dstdomain": "xxxxxxxx.xxx",

"dstregion": "california",

"meta_ts": "2020-08-13T08:34:12.000Z",

"dstipv4": "x.x.x.x",

"meta_rule": "fireeye_cms_alert-ss-0.1.4",

"alert_product": "web mps",

"srcmac": "xx:xx:xx:xx:xx:xx",

"eventlog": "malware-object",

"eventtype": "ips",

"dstcountry": "united states of america",

"msr_ruleids": [],

"meta_alert_deviceid": "867A65B84172",

"root-infection": "19",

"dstlatitude": 37.775699615478516,

"version": "x.x.x.x",

"detect_rulematches": [

{

"confidence": "high",

"severity": "medium",

"tags": [

"fireeye",

"ids",

"helixcmsrule",

"md-none"

],

"ruleid": "1.1.2370",

"rulename": "fireeye nx alert [malware-object]",

"revision": 0

}

],

"msg": "extended",

"dstisp": "cloudflare inc.",

"dstport": 80,

"metaclass": "antivirus",

"alerturl": "https://fireeye-cm.xxxxxx.xxxxx/event_stream/events_for_bot?ma_id=166",

"md5": "47f9fdc617f8c98a6732be534d8dbe9a",

"eventid": "166",

"product": "cms",

"virus": [

"fetestevent",

"fe_ml_heuristic"

],

"devicename": "fireeye-cm.xxxxxx.xxxxx",

"dstlongitude": -122.39520263671875,

"explanation": {

"malware-detected": {

"malware": [

{

"name": "fetestevent",

"stype": "vm-bot-command",

"sid": "11111112"

},

{

"profile": "win7x64-sp1m",

"http-header": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"submitted-at": "2020-08-13t08:32:15z",

"name": "fe_ml_heuristic",

"downloaded-at": "2020-08-13t08:34:08z",

"md5sum": "47f9fdc617f8c98a6732be534d8dbe9a",

"executed-at": "2020-08-13t08:34:12z",

"application": "windows explorer",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"type": "exe",

"original": "test-infection.exe",

"stype": "malware-guard"

}

]

},

"cnc-services": {

"cnc-service": [

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: mil.fireeye.com::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

}

]

},

"anomaly": "229888",

"analysis": "binary"

},

"vlan": 0,

"detect_ruleids": [

"1.1.2370"

],

"alert": {

"ack": "no",

"ati-data": "{\"data\": [{\"extracted_from\": \"analysis\", \"observable_type\": \"hash\", \"context_api\": {\"threat_details\": {\"av_classifications\": [{\"first_seen\": \"2020-07-26t06:28:44.000000z\", \"av_vendor\": \"third-party-1\", \"av_product\": \"external products\", \"total_malicious\": 2, \"id\": \"av-results-type--b0ea2863-a6ec-3401-8892-3ccd59c9cbd8\", \"total_scanned\": 70}]}, \"name\": \"not_attributed\", \"sample_metadata\": {\"hashes\": {\"md5\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}, \"mime_type\": \"application/x-dosexec\"}, \"updated_at\": \"2020-08-04 00:15:37.000000z\", \"created_at\": \"2020-08-04 00:15:37.000000z\", \"third_party_context\": {\"av_results\": [{\"product\": \"external products\", \"scanned\": \"2020-07-26t06:28:44.000000z\", \"total_malicious\": 2, \"total_scanned\": 70}]}, \"analysis_conclusion\": \"indeterminate\", \"type\": \"malware-summary\", \"id\": \"malware-summary--1e92bab8-007a-39ec-8c85-0a8859a5793c\"}, \"observable_value\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}]}",

"sc-version": "1044.170"

},

"dstcountrycode": "us",

"meta_deviceid": "86F781D434CE",

"meta_sensor": "fireeye-nx1500v",

"alert_deviceid": "867a65b84172",

"class": "fireeye_nx_alert",

"severity": "majr",

"uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"__metadata__": {

"received": "2020-08-13T08:34:37.000Z",

"raw_batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"data_type": "passthrough",

"disable_index": false,

"dynamic_taxonomy": true,

"num_events": 1,

"source_type": "json",

"target_index": "alerts",

"batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"customer_id": "hexqsj477",

"id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sequence_number": 0

},

"sensor": "fireeye-nx1500v",

"srcport": 52903,

"srcserver": "x.x.x.x",

"rule": [

"vm-bot-command",

"malware-guard"

],

"srcusagetype": "rsv",

"deviceid": "86f781d434ce",

"action": "notified",

"attackinfo": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"dstcity": "san francisco"

},

"_index": "alerts"

}

],

"total": 9,

"max_score": 0.0

},

"_shards": {

"successful": 27,

"failed": 0,

"skipped": 0,

"total": 27

},

"took": 4,

"timed_out": false,

"metrics": {

"load": 0.9833333333333334,

"regex": false,

"list": false,

"aggregation": false,

"subsearch": false

},

"failures": []

}

}

케이스 월

| 결과 유형 | 값 / 설명 | 유형 |

|---|---|---|

| 출력 메시지* | 작업이 실패하거나 플레이북 실행을 중지하지 않습니다. 성공한 경우: hits/total=0인 경우 (is_success=false): '{query}' 검색어에 대한 검색 결과가 없습니다.'를 출력합니다. 작업이 실패하고 플레이북 실행을 중지합니다. 실패한 경우: '색인 검색 작업 실행 중에 오류가 발생했습니다.'가 출력됩니다. 이유: {0}'.format(error.Stacktrace) |

일반 |

자료실 검색

설명

Trellix Helix에서 보관 검색을 실행합니다.

매개변수

| 매개변수 표시 이름 | 유형 | 기본값 | 필수 항목 | 설명 |

|---|---|---|---|---|

| 쿼리 | 문자열 | 해당 사항 없음 | 예 | 검색어를 지정합니다(예: srcserver=172.30.202.130). |

| 기간 | 문자열 | 해당 사항 없음 | 예 | 검색 기간을 지정합니다. 시간 및 일만 지원됩니다. 이는 Trellix Helix 제한사항입니다. 값의 예: 1d - 1일 |

| 반환할 최대 결과 수 | 정수 | 100 | 아니요 | 반환할 결과 수를 지정합니다. |

실행

작업이 항목에서 실행되지 않거나 필수 입력 매개변수가 없습니다.

작업 결과

스크립트 결과

| 스크립트 결과 이름 | 값 옵션 | 예시 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON 결과

"results": {

"hits": {

"hits": [

{

"_score": 0.0,

"_type": "_doc",

"_id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"_source": {

"dstusagetype": "cdn",

"_eventid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcisp": "private ip address lan",

"meta_uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcipv4": "x.x.x.x",

"alert_version": "x.x.x.x",

"cnchost": [

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx"

],

"detect_rulenames": [

"fireeye nx alert [malware-object]"

],

"dstdomain": "cloudflare.com",

"dstregion": "california",

"meta_ts": "2020-08-13T08:34:12.000Z",

"dstipv4": "172.65.203.203",

"meta_rule": "fireeye_cms_alert-ss-0.1.4",

"alert_product": "web mps",

"srcmac": "x:x:x:x:x:x",

"eventlog": "malware-object",

"eventtype": "ips",

"dstcountry": "united states of america",

"msr_ruleids": [],

"meta_alert_deviceid": "867A65B84172",

"root-infection": "19",

"dstlatitude": 37.775699615478516,

"version": "9.0.0.916210",

"detect_rulematches": [

{

"confidence": "high",

"severity": "medium",

"tags": [

"fireeye",

"ids",

"helixcmsrule",

"md-none"

],

"ruleid": "1.1.2370",

"rulename": "fireeye nx alert [malware-object]",

"revision": 0

}

],

"msg": "extended",

"dstisp": "cloudflare inc.",

"dstport": 80,

"metaclass": "antivirus",

"alerturl": "https://fireeye-cm.xxxxxxxxxx.xxxxx/event_stream/events_for_bot?ma_id=166",

"md5": "47f9fdc617f8c98a6732be534d8dbe9a",

"eventid": "166",

"product": "cms",

"virus": [

"fetestevent",

"fe_ml_heuristic"

],

"devicename": "fireeye-cm.xxxxxxxxxx.xxxxx",

"dstlongitude": -122.39520263671875,

"explanation": {

"malware-detected": {

"malware": [

{

"name": "fetestevent",

"stype": "vm-bot-command",

"sid": "11111112"

},

{

"profile": "win7x64-sp1m",

"http-header": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"submitted-at": "2020-08-13t08:32:15z",

"name": "fe_ml_heuristic",

"downloaded-at": "2020-08-13t08:34:08z",

"md5sum": "47f9fdc617f8c98a6732be534d8dbe9a",

"executed-at": "2020-08-13t08:34:12z",

"application": "windows explorer",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"type": "exe",

"original": "test-infection.exe",

"stype": "malware-guard"

}

]

},

"cnc-services": {

"cnc-service": [

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: mil.fireeye.com::~~::~~get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: mil.fireeye.com::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

}

]

},

"anomaly": "229888",

"analysis": "binary"

},

"vlan": 0,

"detect_ruleids": [

"1.1.2370"

],

"alert": {

"ack": "no",

"ati-data": "{\"data\": [{\"extracted_from\": \"analysis\", \"observable_type\": \"hash\", \"context_api\": {\"threat_details\": {\"av_classifications\": [{\"first_seen\": \"2020-07-26t06:28:44.000000z\", \"av_vendor\": \"third-party-1\", \"av_product\": \"external products\", \"total_malicious\": 2, \"id\": \"av-results-type--b0ea2863-a6ec-3401-8892-3ccd59c9cbd8\", \"total_scanned\": 70}]}, \"name\": \"not_attributed\", \"sample_metadata\": {\"hashes\": {\"md5\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}, \"mime_type\": \"application/x-dosexec\"}, \"updated_at\": \"2020-08-04 00:15:37.000000z\", \"created_at\": \"2020-08-04 00:15:37.000000z\", \"third_party_context\": {\"av_results\": [{\"product\": \"external products\", \"scanned\": \"2020-07-26t06:28:44.000000z\", \"total_malicious\": 2, \"total_scanned\": 70}]}, \"analysis_conclusion\": \"indeterminate\", \"type\": \"malware-summary\", \"id\": \"malware-summary--1e92bab8-007a-39ec-8c85-0a8859a5793c\"}, \"observable_value\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}]}",

"sc-version": "1044.170"

},

"dstcountrycode": "us",

"meta_deviceid": "86F781D434CE",

"meta_sensor": "fireeye-nx1500v",

"alert_deviceid": "867a65b84172",

"class": "fireeye_nx_alert",

"severity": "majr",

"uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"__metadata__": {

"received": "2020-08-13T08:34:37.000Z",

"raw_batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"data_type": "passthrough",

"disable_index": false,

"dynamic_taxonomy": true,

"num_events": 1,

"source_type": "json",

"target_index": "alerts",

"batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"customer_id": "hexqsj477",

"id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sequence_number": 0

},

"sensor": "fireeye-nx1500v",

"srcport": 52903,

"srcserver": "x.x.x.x",

"rule": [

"vm-bot-command",

"malware-guard"

],

"srcusagetype": "rsv",

"deviceid": "86f781d434ce",

"action": "notified",

"attackinfo": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"dstcity": "san francisco"

},

"_index": "alerts"

}

],

"total": 9,

"max_score": 0.0

},

"_shards": {

"successful": 27,

"failed": 0,

"skipped": 0,

"total": 27

},

"took": 4,

"timed_out": false,

"metrics": {

"load": 0.9833333333333334,

"regex": false,

"list": false,

"aggregation": false,

"subsearch": false

},

"failures": []

}

}

케이스 월

| 결과 유형 | 값 / 설명 | 유형 |

|---|---|---|

| 출력 메시지* | 작업이 실패하거나 플레이북 실행을 중지하지 않습니다. 성공한 경우: 작업이 3번 일시중지된 경우 (is_success =false): '{query}' 보관 쿼리에 대한 결과가 없습니다. 이유: 보관 파일 검색 작업이 3회 이상 일시중지되었습니다.' 작업이 실패하고 플레이북 실행을 중지합니다. 실패한 경우: '보관 검색 작업 실행 중에 오류가 발생했습니다.'가 출력됩니다. 이유: {0}'.format(error.Stacktrace) 기간 매개변수에 잘못된 입력이 있는 경우: '보관 검색' 작업을 실행하는 동안 오류가 발생했습니다.'를 출력합니다. 이유: '기간' 매개변수에 예기치 않은 형식이 사용되었습니다. 지정된 값을 확인하세요. ''.format(error.Stacktrace) |

일반 |

알림 세부정보 가져오기

설명

Trellix Helix에서 알림에 관한 정보를 가져옵니다.

매개변수

| 매개변수 표시 이름 | 유형 | 기본값 | 필수 항목 | 설명 |

|---|---|---|---|---|

| 알림 ID | 정수 | 해당 사항 없음 | 예 | Trellix Helix에서 보강해야 하는 알림의 ID를 지정합니다. |

| 반환할 최대 메모 수 | 정수 | 50 | 아니요 | 반환할 연결된 메모 수를 지정합니다. |

실행

작업이 항목에서 실행되지 않거나 필수 입력 매개변수가 없습니다.

작업 결과

스크립트 결과

| 스크립트 결과 이름 | 값 옵션 | 예시 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON 결과

{

"alerts": [

{

"_assignedAt": null,

"_assignedTo": null,

"_createdBy": {

"id": "abd5feae-84fc-41e9-be61-336ec358c89a",

"avatar": "https://secure.gravatar.com/avatar/8267ad472cbc450380f270ee60d729b5",

"name": "System User",

"username": "system_user",

"primary_email": "xx.xxxxx@fireeye.com"

},

"_updatedBy": {

"id": "0b48dde7-5c81-4899-978d-793540861a42",

"avatar": "https://secure.gravatar.com/avatar/0feb076e8da5a3dff2b62cf8e53525cd",

"name": "xxxxxxxxx",

"username": "xxx.xxxxxx@xxxxxxx.xxx",

"primary_email": "xxx.xxxxxx@xxxxxxx.xxx"

},

"alertThreat": "Unknown",

"alertType": "fireeye_rule",

"alertTypeDetails": {

"source": "fireeye-domain",

"detail": {

"pid": 3808,

"result": "quarantined",

"lastmodifiedtime": "2020-08-17T11:18:09.274Z",

"processpath": "c:\\knowbe4\\rssimulator\\start.exe",

"confidence": "high",

"filename": "c:\\knowbe4\\rssimulator\\testfolder\\tests\\9\\1873917892.axp",

"hx_alert_id": 504,

"accountdomain": "xxxxxxx-xxx",

"method": "oas",

"username": "xxxxxxxxx",

"virus": "generic.mg.4a1aa9b759980343",

"agentdomain": "xxxxxx-xxx",

"createdtime": "2020-05-24T11:18:08.993Z",

"agenthostname": "xxxxxx-xxxxxx",

"md5": "4a1aa9b7599803432bfe85056f1dce06",

"sha1": "469cf073c0ffcdfd23c28d88a851b885422ab2ce",

"bytes": 224888,

"agentip": "x.x.x.x",

"deviceid": "86b7f11acf8d",

"malwaretype": "malware",

"lastaccessedtime": "2020-08-17T11:18:09.274Z",

"objecttype": "file"

},

"summary": {

"virus": "generic.mg.4a1aa9b759980343",

"malwaretype": "malware"

}

},

"classification": 30,

"closedState": "Unknown",

"confidence": "Medium",

"context": null,

"createDate": "2020-08-17T11:30:16.863577Z",

"customer_id": "hexqsj477",

"description": "FireEye HX detected and quarantined malware on this system using the AV engine.",

"displayId": 3564,

"distinguisherKey": "js2asebmwggfxt0ahvu034~,~malware~,~generic.mg.4a1aa9b759980343~,~quarantined",

"distinguishers": {

"virus": "generic.mg.4a1aa9b759980343",

"agentid": "js2asebmwggfxt0ahvu034",

"result": "quarantined",

"malwaretype": "malware"

},

"emailedAt": 737654,

"eventCount": 1,

"eventsThreshold": 1,

"firstEventAt": "2020-08-17T11:29:13.124000Z",

"lastEventAt": "2020-08-17T11:29:13.124000Z",

"external": [],

"externalCount": 0,

"externalId": "",

"id": "5f3a6a3777e949323809f5af",

"infoLinks": [],

"internal": [],

"internalCount": 0,

"isThreat": false,

"isTuned": false,

"killChain": [

"5 - Installation"

],

"lastSyncMs": 1597663799165,

"message": "FIREEYE HX [Malware Prevented]",

"notes": [],

"notesCount": 0,

"organization": "hexqsj477",

"originId": "MAP_RULE",

"queues": [

"Default Queue"

],

"revision": 0,

"revisions": [],

"revisionNotes": "",

"risk": "Medium",

"riskOrder": 2,

"search": "class=fireeye_hx_alert eventlog=mal result=quarantined NOT srcipv4:$exclusions.global.srcipv4",

"secondsThreshold": 60,

"severity": "Medium",

"sourceRevision": 0,

"sourceUrl": "",

"state": "Open",

"suppressed": true,

"tags": [

"fireeye",

"helixhxrule",

"malware",

"av",

"md-info"

],

"threatChangedAt": null,

"threatType": 50,

"triggerId": "1.1.2615",

"triggerRevision": 0,

"tuningSearch": "",

"updateDate": "2020-09-13T07:10:25.451790Z"

}

],

"meta": {

"count": 1,

"previous": null,

"offset": 0,

"limit": 30,

"next": null

}

}

케이스 월

| 결과 유형 | 값 / 설명 | 유형 |

|---|---|---|

| 출력 메시지* | 작업이 실패하거나 플레이북 실행을 중지하지 않습니다. 성공한 경우: 알림 ID를 찾을 수 없는 경우: '작업이 Trellix Helix에서 ID가 {ID}인 알림에 대한 정보를 반환할 수 없습니다. 이유: ID가 {ID}인 알림을 찾을 수 없습니다.' 작업이 실패하고 플레이북 실행을 중지합니다. 실패한 경우: '알림 세부정보 가져오기' 작업 실행 중에 오류가 발생했습니다.'가 출력됩니다. 이유: {0}'.format(error.Stacktrace) |

일반 |

| 케이스 월 | 표 이름: 메모 테이블 열:

|

일반 |

엔드포인트 보강

설명

호스트 이름으로 엔드포인트의 시스템 정보를 가져옵니다.

실행

이 작업은 호스트 이름 항목에서 실행됩니다.

작업 결과

항목 보강

| 보강 필드 이름 | 소스(JSON 키) | 로직 - 적용 시기 |

|---|---|---|

| FEHelix_risk_score | risk_score | JSON으로 제공되는 경우 |

| FEHelix_last_event_at | last_event_at | JSON으로 제공되는 경우 |

| FEHelix_severity | 줄이는 것을 | JSON으로 제공되는 경우 |

| FEHelix_status | asset_status | JSON으로 제공되는 경우 |

| FEHelix_source | source | JSON으로 제공되는 경우 |

| FEHelix_events_count | events_count | JSON으로 제공되는 경우 |

| FEHelix_is_vip_asset | is_vip_asset | JSON으로 제공되는 경우 |

| FEHelix_type | asset_type | JSON으로 제공되는 경우 |

| FEHelix_name | asset_name | JSON으로 제공되는 경우 |

| FEHelix_detections_count | 감지 | JSON으로 제공되는 경우 |

| FEHelix_uuid | asset_uuid | JSON으로 제공되는 경우 |

| FEHelix_department | asset_department | JSON으로 제공되는 경우 |

| FEHelix_id | id | JSON으로 제공되는 경우 |

| FEHelix_os | properties/os | JSON으로 제공되는 경우 |

스크립트 결과

| 스크립트 결과 이름 | 값 옵션 | 예시 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON 결과

{

"risk_score": 0,

"last_event_at": null,

"asset_job_title": null,

"severity": "Low",

"cidr_range": null,

"asset_status": "active",

"source": "detection",

"created_at": "2020-09-01T22:27:05.202322+00:00",

"events_count": 0,

"is_vip_asset": false,

"asset_type": "xxxx",

"asset_name": "xx-xxxx-xxxx",

"last_activity": "2020-09-01T22:27:05.202322+00:00",

"detections": 0,

"asset_uuid": "09aa70c9-f76e-4092-a3a6-040192d24231",

"location": null,

"properties": {

"os": "windows 10 enterprise evaluation"

},

"org": "hexqsj477",

"id": 856440,

"asset_department": null

}

케이스 월

| 결과 유형 | 값 / 설명 | 유형 |

|---|---|---|

| 출력 메시지* | 작업이 실패하거나 플레이북 실행을 중지하지 않습니다. 성공하고 제공된 항목 중 하나 이상이 보강된 경우 (is_success = true): 특정 항목을 보강하지 못한 경우(is_success = true): '작업이 Trellix Helix에서 다음 항목을 보강할 수 없습니다.\n: {0}'.format([entity.identifier])을 출력합니다. 보강된 항목이 없는 경우 (is_success=false): '보강된 항목이 없습니다.'를 출력합니다. 작업이 실패하고 플레이북 실행을 중지합니다. 실패한 경우: '엔드포인트 보강' 작업 실행 중에 오류가 발생했습니다.'가 출력됩니다. 이유: {0}'.format(error.Stacktrace) |

일반 |

사용자 보강

설명

Trellix Helix에서 사용자에 관한 정보를 가져옵니다.

실행

이 작업은 사용자 항목에서 실행됩니다.

작업 결과

항목 보강

| 보강 필드 이름 | 소스(JSON 키) | 로직 - 적용 시기 |

|---|---|---|

| FEHelix_risk_score | risk_score | JSON으로 제공되는 경우 |

| FEHelix_last_event_at | last_event_at | JSON으로 제공되는 경우 |

| FEHelix_severity | 줄이는 것을 | JSON으로 제공되는 경우 |

| FEHelix_status | asset_status | JSON으로 제공되는 경우 |

| FEHelix_source | source | JSON으로 제공되는 경우 |

| FEHelix_events_count | events_count | JSON으로 제공되는 경우 |

| FEHelix_is_vip_asset | is_vip_asset | JSON으로 제공되는 경우 |

| FEHelix_type | asset_type | JSON으로 제공되는 경우 |

| FEHelix_name | asset_name | JSON으로 제공되는 경우 |

| FEHelix_detections_count | 감지 | JSON으로 제공되는 경우 |

| FEHelix_uuid | asset_uuid | JSON으로 제공되는 경우 |

| FEHelix_department | asset_department | JSON으로 제공되는 경우 |

| FEHelix_id | id | JSON으로 제공되는 경우 |

스크립트 결과

| 스크립트 결과 이름 | 값 옵션 | 예시 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON 결과

{

"risk_score": 0,

"last_event_at": null,

"asset_job_title": null,

"severity": "Low",

"cidr_range": null,

"asset_status": "active",

"source": "detection",

"created_at": "2020-08-25T20:26:17.694104+00:00",

"events_count": 0,

"is_vip_asset": false,

"asset_type": "User",

"asset_name": "xxxxxxxx",

"last_activity": "2020-08-25T20:26:17.694104+00:00",

"detections": 0,

"asset_uuid": "066c934a-c768-4c4f-adf5-35d03e95fc95",

"location": null,

"properties": {},

"org": "hexqsj477",

"id": 1174213,

"asset_department": null

}

케이스 월

| 결과 유형 | 값 / 설명 | 유형 |

|---|---|---|

| 출력 메시지* | 작업이 실패하거나 플레이북 실행을 중지하지 않습니다. 성공하고 제공된 항목 중 하나 이상이 보강된 경우 (is_success = true): 특정 항목을 보강하지 못한 경우(is_success = true): '작업이 Trellix Helix에서 다음 항목을 보강할 수 없습니다.\n: {0}'.format([entity.identifier])을 출력합니다. 보강된 항목이 없는 경우 (is_success=false): '보강된 항목이 없습니다.'를 출력합니다. 작업이 실패하고 플레이북 실행을 중지합니다. 실패한 경우: '사용자 보강' 작업을 실행하는 동안 오류가 발생했습니다.'가 출력됩니다. 이유: {0}'.format(error.Stacktrace) |

일반 |

커넥터

FireEye Helix - Alerts Connector

설명

Trellix Helix에서 알림을 가져옵니다.

API 인증

API 인증은 API 키가 포함된 x-fireeye-api-key 헤더를 통해 이루어집니다.

Google SecOps에서 FireEye Helix - Alerts Connector 구성

Google SecOps에서 커넥터를 구성하는 방법에 대한 자세한 내용은 커넥터 구성을 참고하세요.

커넥터 매개변수

다음 매개변수를 사용하여 커넥터를 구성합니다.

| 매개변수 표시 이름 | 유형 | 기본값 | 필수 항목 | 설명 |

|---|---|---|---|---|

| 제품 필드 이름 | 문자열 | 제품 이름 | 예 | 제품 필드 이름을 가져오려면 소스 필드 이름을 입력합니다. |

| 이벤트 필드 이름 | 문자열 | eventtype | 예 | 이벤트 필드 이름을 가져오려면 소스 필드 이름을 입력합니다. |

| 환경 필드 이름 | 문자열 | "" | 아니요 | 환경 이름이 저장된 필드의 이름을 설명합니다. 환경 필드를 찾을 수 없으면 환경이 기본 환경입니다. |

| 환경 정규식 패턴 | 문자열 | .* | 아니요 | '환경 필드 이름' 필드에 있는 값에서 실행할 정규식 패턴입니다. 기본값은 .*로서 모두 포착하고 변경되지 않은 값을 반환합니다. 사용자가 정규식 로직을 통해 환경 필드를 조작할 수 있도록 허용하는 데 사용됩니다. 정규식 패턴이 null이거나 비어 있거나 환경 값이 null인 경우 최종 환경 결과는 기본 환경입니다. |

| 스크립트 제한 시간(초) | 정수 | 180 | 예 | 현재 스크립트를 실행하는 Python 프로세스의 제한 시간 한도입니다. |

| API 루트 | 문자열 | https://helix.eu.fireeye.com/helix/id/{id} | 예 | Trellix Helix 인스턴스의 API 루트입니다. 예: https://helix.eu.fireeye.com/helix/id/aaaqsj477 |

| API 토큰 | 문자열 | 해당 사항 없음 | 예 | Trellix Helix 계정의 API 토큰입니다. |

| 서버 시간대 | 문자열 | 해당 사항 없음 | 아니요 | UTC와 관련하여 Trellix Helix 서버에 설정된 시간대를 지정합니다. 예를 들어 +1, -1 등이 있습니다. 지정하지 않으면 커넥터는 UTC를 기본 시간대로 사용합니다. |

| 가져올 가장 낮은 위험도 | 문자열 | 보통 | 예 | 알림을 가져오는 데 사용할 가장 낮은 위험도입니다. 가능한 값: 보통 높음 심각 |

| 최대 시간을 뒤로 가져오기 | 정수 | 1 | 아니요 | 알림을 가져올 위치로부터의 시간입니다. |

| 가져올 최대 알림 수 | 정수 | 50 | 아니요 | 커넥터 반복당 처리할 알림 수입니다. |

| 허용 목록을 차단 목록으로 사용 | 체크박스 | 선택 해제 | 예 | 사용 설정하면 허용 목록이 차단 목록으로 사용됩니다. |

| SSL 확인 | 체크박스 | 선택 해제 | 예 | 사용 설정하면 Trellix Helix 서버 연결에 대한 SSL 인증서가 유효한지 확인합니다. |

| 프록시 서버 주소 | 문자열 | 해당 사항 없음 | 아니요 | 사용할 프록시 서버의 주소입니다. |

| 프록시 사용자 이름 | 문자열 | 해당 사항 없음 | 아니요 | 인증할 프록시 사용자 이름입니다. |

| 프록시 비밀번호 | 비밀번호 | 해당 사항 없음 | 아니요 | 인증할 프록시 비밀번호입니다. |

커넥터 규칙

프록시 지원

커넥터가 프록시를 지원합니다.

도움이 더 필요하신가요? 커뮤니티 회원 및 Google SecOps 전문가로부터 답변을 받으세요.