FireEye Helix

Version de l'intégration : 13.0

Cas d'utilisation

- Ingérez les alertes Trellix Helix et utilisez-les pour créer des alertes Google Security Operations. Ensuite, dans Google SecOps, les alertes peuvent être utilisées pour effectuer des orchestrations avec des playbooks ou des analyses manuelles.

- Effectuer des actions de correction, comme ajouter des entités à une liste de blocage

Autorisation du produit

Générez un jeton et utilisez-le dans un en-tête spécial pour chaque requête.

GET /helix/id/hexqsj477/api/v3/appliances/health HTTP/1.1

Host: helix.eu.fireeye.com

x-fireeye-api-key: xxxxxxxxxxxxxxxxxxxxx

Générer un jeton d'API

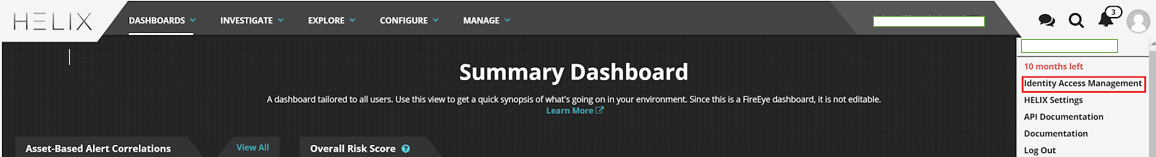

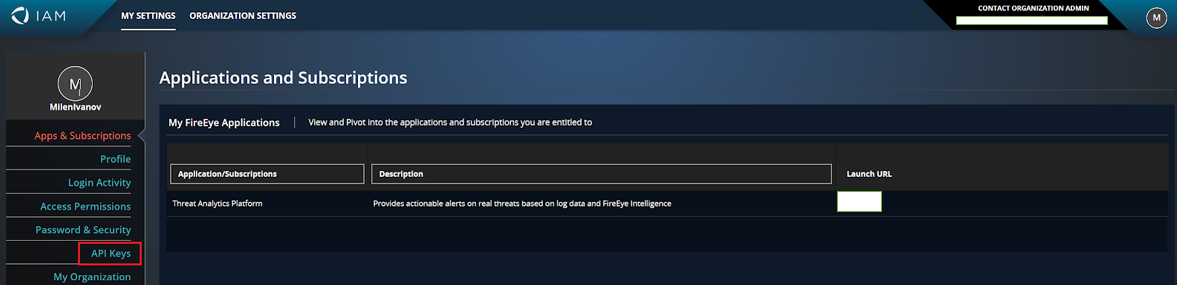

Accédez à Identity and Access Management.

Accédez à Clés API, puis cliquez sur Créer une clé API.

Définissez le nom de la clé API, la date d'expiration et les produits, puis cliquez sur "Suivant".

Ajoutez les autorisations suivantes pour l'intégration :

- tap.alert.suppressions.add

- tap.alert.suppressions.browse

- tap.alert.suppressions.edit

- tap.alert.suppressions.read

- tap.alerts.browse

- tap.alerts.edit

- tap.alerts.read

- tap.appliances.browse

- tap.appliances.read

- tap.archivesearch.add

- tap.archivesearch.browse

- tap.assets.browse

- tap.assets.read

- tap.lists.add

- tap.lists.browse

- tap.lists.edit

- tap.lists.read

- tap.search.browse

- tap.search.regex

Copiez le jeton d'API.

Configurer l'intégration FireEye HELIX dans Google SecOps

Pour obtenir des instructions détaillées sur la configuration d'une intégration dans Google SecOps, consultez Configurer des intégrations.

Paramètres d'intégration

Utilisez les paramètres suivants pour configurer l'intégration :

| Paramètres | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom de l'instance | Chaîne | N/A | Non | Nom de l'instance pour laquelle vous souhaitez configurer l'intégration. |

| Description | Chaîne | N/A | Non | Description de l'instance. |

| Racine de l'API | Chaîne | https://helix.eu.fireeye.com/helix/id/{id}/ | Oui | Racine de l'API de l'instance Trellix Helix. |

| Jeton d'API | Chaîne | N/A | Oui | Jeton d'API de Trellix Helix. |

| Vérifier le protocole SSL | Case à cocher | Décochée | Non | Si cette option est activée, elle vérifie que le certificat SSL pour la connexion au serveur Trellix Helix est valide. |

| Exécuter à distance | Case à cocher | Décochée | Non | Cochez le champ pour exécuter l'intégration configurée à distance. Une fois la case cochée, l'option permettant de sélectionner l'utilisateur distant (agent) s'affiche. |

Actions

Ping

Description

Testez la connectivité à Trellix Helix avec les paramètres fournis sur la page de configuration de l'intégration dans l'onglet Google Security Operations Marketplace.

Paramètres

N/A

Exemples de cas d'utilisation de playbooks

Cette action permet de tester la connectivité sur la page de configuration de l'intégration dans l'onglet "Google Security Operations Marketplace". Elle peut être exécutée manuellement, mais n'est pas utilisée dans les playbooks.

Exécuter sur

L'action ne s'exécute pas sur les entités et ne comporte pas de paramètres d'entrée obligatoires.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si l'opération réussit : Affichez le message "Successfully connected to the Trellix Helix server with the provided connection parameters!" (Connexion au serveur Trellix Helix réussie avec les paramètres de connexion fournis). L'action doit échouer et arrêter l'exécution d'un playbook : En cas d'erreur critique, comme des identifiants incorrects ou une perte de connectivité : Imprimez "Échec de la connexion au serveur Trellix Helix ! Error is {0}".format(exception.stacktrace) |

Général |

Supprimer l'alerte

Description

La durée est exprimée en minutes. Nous devons prendre l'heure actuelle et y ajouter la durée concernée. La valeur créée sera utilisée dans le paramètre "endDate" de la requête.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| ID d'alerte | Integer | N/A | Oui | Spécifiez l'ID de l'alerte à supprimer dans Trellix Helix. |

| Durée | Integer | N/A | Oui | Indiquez la durée (en minutes) pendant laquelle l'alerte doit être désactivée. |

Exécuter sur

L'action ne s'exécute pas sur les entités et ne comporte pas de paramètres d'entrée obligatoires.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : En cas de succès : Si l'ID d'alerte est introuvable : Imprimez "L'action n'a pas pu supprimer l'alerte portant l'ID {ID} pendant {duration} minutes dans Trellix Helix. Motif : L'alerte associée à l'ID {ID} est introuvable." L'action doit échouer et arrêter l'exécution d'un playbook : Si l'opération échoue : Imprimez "Erreur lors de l'exécution de l'action "Supprimer l'alerte". Raison : {0}''.format(error.Stacktrace) |

Général |

Fermer l'alerte

Description

Fermez l'alerte dans Trellix Helix.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| ID d'alerte | Integer | N/A | Oui | Spécifiez l'ID de l'alerte à fermer dans Trellix Helix. |

| Remarque sur la révision | Chaîne | N/A | Non | Spécifiez une note de révision pour l'alerte. |

Exécuter sur

L'action ne s'exécute pas sur les entités et ne comporte pas de paramètres d'entrée obligatoires.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si l'opération réussit : Si l'ID d'alerte est introuvable : Imprimez "L'action n'a pas pu fermer l'alerte portant l'ID {ID} dans Trellix Helix. Motif : L'alerte associée à l'ID {ID} est introuvable." L'action doit échouer et arrêter l'exécution d'un playbook : Si l'opération échoue : Imprimez "Erreur lors de l'exécution de l'action "Fermer l'alerte". Raison : {0}''.format(error.Stacktrace) |

Général |

Ajouter une note à une alerte

Description

Ajoutez une note à une alerte dans Trellix Helix.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| ID d'alerte | Integer | N/A | Oui | Spécifiez l'ID de l'alerte à supprimer dans Trellix Helix. |

| Remarque | Integer | N/A | Oui | Spécifiez une note pour l'alerte. |

Exécuter sur

L'action ne s'exécute pas sur les entités et ne comporte pas de paramètres d'entrée obligatoires.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : En cas de réussite : Si l'ID d'alerte est introuvable : Imprime "L'action n'a pas pu ajouter de note à l'alerte portant l'ID {ID} dans Trellix Helix. Motif : L'alerte associée à l'ID {ID} est introuvable." L'action doit échouer et arrêter l'exécution d'un playbook : Si l'opération échoue : Message "Erreur lors de l'exécution de l'action "Ajouter une note à l'alerte". Raison : {0}''.format(error.Stacktrace) |

Général |

Obtenir des listes

Description

Renvoie des informations sur les listes Trellix Helix.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Name | Chaîne | N/A | Non | Spécifiez le filtre de nom. |

| Nom court | Chaîne | N/A | Non | Spécifiez le filtre de nom court. |

| Actif | Case à cocher | Faux | Non | Indiquez si l'action ne doit renvoyer que les listes actives. |

| Interne | Case à cocher | Faux | Non | Indique si l'action ne doit renvoyer que des listes internes. |

| Protégée | Case à cocher | Faux | Non | Indique si l'action ne doit renvoyer que les listes protégées. |

| Trier par | LDD | Nom Valeurs possibles : Nom Nom court Création le |

Non | Spécifiez le paramètre à utiliser pour trier les résultats. |

| Ordre de tri | LDD | Croissant Valeurs possibles : Croissant Décroissant |

Non | Spécifiez l'ordre de tri des résultats. |

| Nombre maximal de listes à renvoyer | Integer | 100 | Non | Spécifiez le nombre de listes à renvoyer. |

Exécuter sur

L'action ne s'exécute pas sur les entités et ne comporte pas de paramètres d'entrée obligatoires.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

"results": [

{

"id": 14387,

"short_name": "siemplify_atest",

"item_count": 0,

"types": [],

"created_by": {

"id": "0b48dde7-5c81-4899-978d-793540861a42",

"avatar": "https://secure.gravatar.com/avatar/0feb076e8da5a3dff2b62cf8e53525cd",

"name": "xxxxxxxx",

"username": "xxx.xxxxxx@xxxxxxxxx.xx",

"primary_email": "xxx.xxxxxx@xxxxxxxxx.xx"

},

"updated_by": {

"id": "0b48dde7-5c81-4899-978d-793540861a42",

"avatar": "https://secure.gravatar.com/avatar/0feb076e8da5a3dff2b62cf8e53525cd",

"name": "xxxxxxxx",

"username": "xxx.xxxxxx@xxxxxxxxx.xx",

"primary_email": "xxx.xxxxxx@xxxxxxxxx.xx"

},

"created_at": "2020-08-11T07:36:24.725168Z",

"updated_at": "2020-08-11T07:36:24.725168Z",

"name": "xxxxxxxx xxx",

"type": "default",

"description": "",

"usage": [],

"is_internal": false,

"is_protected": false,

"is_active": true,

"hash": ""

}

]

}

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si l'opération réussit : Si aucune liste n'a été trouvée (is_success=false) : Imprimez "Aucune liste ne correspond aux critères définis." L'action doit échouer et arrêter l'exécution d'un playbook : Si l'opération échoue : Imprime "Erreur lors de l'exécution de l'action "Obtenir les listes". Raison : {0}''.format(error.Stacktrace) |

Général |

| Mur des cas | Nom : "Trellix Helix Lists" Colonne :

|

Général |

Obtenir les éléments de liste

Description

Renvoie des informations sur les éléments de liste Trellix Helix.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom court de la liste | Chaîne | N/A | Oui | Spécifiez le nom court de la liste. |

| Valeur | Chaîne | N/A | Non | Spécifiez un filtre de valeur pour les éléments. |

| Type | LDD | TOUT Valeurs possibles : Nom de domaine complet IPv4 IPv6 MD5 Divers SHA-1 |

Non | Spécifiez le filtre de type pour les éléments. |

| Trier par | LDD | Valeur Valeurs possibles : Valeur Type Risque |

Non | Spécifiez le paramètre à utiliser pour trier les résultats. |

| Ordre de tri | LDD | Croissant Valeurs possibles : Croissant Décroissant |

Non | Spécifiez l'ordre de tri des résultats. |

| Nombre maximal d'éléments à renvoyer | Integer | 100 | Non | Indiquez le nombre d'éléments à renvoyer. |

Exécuter sur

L'action ne s'exécute pas sur les entités et ne comporte pas de paramètres d'entrée obligatoires.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

"results": [

{

"id": 45404223,

"value": "xxxxxxxxx.xx",

"type": "misc",

"risk": "Low",

"notes": "",

"list": 4969

}

]

}

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : En cas de succès : Si aucune liste n'a été trouvée (is_success=false) : Imprimez "La liste portant le nom abrégé "{short_name}" est introuvable dans Trellix Helix." Si aucun élément ne figure dans la liste (is_success=false) : Imprimez "Aucun élément n'a été trouvé dans la liste portant le nom abrégé "{short_name}" dans Trellix Helix." L'action doit échouer et arrêter l'exécution d'un playbook : Si l'opération échoue : Imprime "Erreur lors de l'exécution de l'action "Obtenir les éléments de la liste". Raison : {0}''.format(error.Stacktrace) |

Général |

Ajouter des entités à une liste

Description

Ajoutez les entités Google SecOps à la liste Trellix Helix.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom court de la liste | Chaîne | N/A | Non | Spécifiez le nom court de la liste. |

| Risque | LDD | Moyenne Valeurs possibles : Faible Moyen Élevée Critique |

Non | Spécifiez le risque associé aux articles. |

| Remarque | Chaîne | N/A | Non | Spécifiez les notes à ajouter aux éléments. |

Exécuter sur

Cette action s'exécute sur toutes les entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"id": 45417477,

"value": "misc/email/fqdn/ipv4/ipv6/md5/shaa1aa",

"type": "misc",

"risk": "Critical",

"notes": "Asd",

"list": 14387

}

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si l'opération réussit et qu'au moins une des entités fournies a été ajoutée (is_success = true) : Si l'enrichissement de certaines entités échoue(is_success = true) : Imprimez "L'action n'a pas pu ajouter les entités suivantes à la liste Trellix Helix portant le nom abrégé "{0}" \n: {1}".format(List Short Name, [entity.identifier]) Si aucune entité n'a été ajoutée (is_success=false) : Imprimez "Aucune entité n'a été ajoutée à la liste portant le nom abrégé "{short_name}" dans Trellix Helix." L'action doit échouer et arrêter l'exécution d'un playbook : Si l'opération échoue : Imprimer "Erreur lors de l'exécution de l'action "Ajouter des entités à une liste". Raison : {0}''.format(error.Stacktrace) |

Général |

Recherche dans l'index

Description

Effectuez une recherche d'index dans Trellix Helix.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Query | Chaîne | N/A | Oui | Spécifiez la requête pour la recherche, par exemple : srcserver=172.30.202.130 |

| Période | Chaîne | N/A | Non | Spécifiez la période de recherche. Seules les heures et les jours sont acceptés. Il s'agit d'une limitation de Trellix Helix. Exemples de valeurs : 1j : un jour |

| Nombre maximal de résultats à renvoyer | Integer | 100 | Non | Spécifiez le nombre de résultats à renvoyer. |

Exécuter sur

L'action ne s'exécute pas sur les entités et ne comporte pas de paramètres d'entrée obligatoires.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

"results": {

"hits": {

"hits": [

{

"_score": 0.0,

"_type": "_doc",

"_id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"_source": {

"dstusagetype": "cdn",

"_eventid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcisp": "private ip address lan",

"meta_uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcipv4": "x.x.x.x",

"alert_version": "x.x.x.x",

"cnchost": [

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx"

],

"detect_rulenames": [

"fireeye nx alert [malware-object]"

],

"dstdomain": "xxxxxxxx.xxx",

"dstregion": "california",

"meta_ts": "2020-08-13T08:34:12.000Z",

"dstipv4": "x.x.x.x",

"meta_rule": "fireeye_cms_alert-ss-0.1.4",

"alert_product": "web mps",

"srcmac": "xx:xx:xx:xx:xx:xx",

"eventlog": "malware-object",

"eventtype": "ips",

"dstcountry": "united states of america",

"msr_ruleids": [],

"meta_alert_deviceid": "867A65B84172",

"root-infection": "19",

"dstlatitude": 37.775699615478516,

"version": "x.x.x.x",

"detect_rulematches": [

{

"confidence": "high",

"severity": "medium",

"tags": [

"fireeye",

"ids",

"helixcmsrule",

"md-none"

],

"ruleid": "1.1.2370",

"rulename": "fireeye nx alert [malware-object]",

"revision": 0

}

],

"msg": "extended",

"dstisp": "cloudflare inc.",

"dstport": 80,

"metaclass": "antivirus",

"alerturl": "https://fireeye-cm.xxxxxx.xxxxx/event_stream/events_for_bot?ma_id=166",

"md5": "47f9fdc617f8c98a6732be534d8dbe9a",

"eventid": "166",

"product": "cms",

"virus": [

"fetestevent",

"fe_ml_heuristic"

],

"devicename": "fireeye-cm.xxxxxx.xxxxx",

"dstlongitude": -122.39520263671875,

"explanation": {

"malware-detected": {

"malware": [

{

"name": "fetestevent",

"stype": "vm-bot-command",

"sid": "11111112"

},

{

"profile": "win7x64-sp1m",

"http-header": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"submitted-at": "2020-08-13t08:32:15z",

"name": "fe_ml_heuristic",

"downloaded-at": "2020-08-13t08:34:08z",

"md5sum": "47f9fdc617f8c98a6732be534d8dbe9a",

"executed-at": "2020-08-13t08:34:12z",

"application": "windows explorer",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"type": "exe",

"original": "test-infection.exe",

"stype": "malware-guard"

}

]

},

"cnc-services": {

"cnc-service": [

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: mil.fireeye.com::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

}

]

},

"anomaly": "229888",

"analysis": "binary"

},

"vlan": 0,

"detect_ruleids": [

"1.1.2370"

],

"alert": {

"ack": "no",

"ati-data": "{\"data\": [{\"extracted_from\": \"analysis\", \"observable_type\": \"hash\", \"context_api\": {\"threat_details\": {\"av_classifications\": [{\"first_seen\": \"2020-07-26t06:28:44.000000z\", \"av_vendor\": \"third-party-1\", \"av_product\": \"external products\", \"total_malicious\": 2, \"id\": \"av-results-type--b0ea2863-a6ec-3401-8892-3ccd59c9cbd8\", \"total_scanned\": 70}]}, \"name\": \"not_attributed\", \"sample_metadata\": {\"hashes\": {\"md5\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}, \"mime_type\": \"application/x-dosexec\"}, \"updated_at\": \"2020-08-04 00:15:37.000000z\", \"created_at\": \"2020-08-04 00:15:37.000000z\", \"third_party_context\": {\"av_results\": [{\"product\": \"external products\", \"scanned\": \"2020-07-26t06:28:44.000000z\", \"total_malicious\": 2, \"total_scanned\": 70}]}, \"analysis_conclusion\": \"indeterminate\", \"type\": \"malware-summary\", \"id\": \"malware-summary--1e92bab8-007a-39ec-8c85-0a8859a5793c\"}, \"observable_value\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}]}",

"sc-version": "1044.170"

},

"dstcountrycode": "us",

"meta_deviceid": "86F781D434CE",

"meta_sensor": "fireeye-nx1500v",

"alert_deviceid": "867a65b84172",

"class": "fireeye_nx_alert",

"severity": "majr",

"uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"__metadata__": {

"received": "2020-08-13T08:34:37.000Z",

"raw_batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"data_type": "passthrough",

"disable_index": false,

"dynamic_taxonomy": true,

"num_events": 1,

"source_type": "json",

"target_index": "alerts",

"batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"customer_id": "hexqsj477",

"id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sequence_number": 0

},

"sensor": "fireeye-nx1500v",

"srcport": 52903,

"srcserver": "x.x.x.x",

"rule": [

"vm-bot-command",

"malware-guard"

],

"srcusagetype": "rsv",

"deviceid": "86f781d434ce",

"action": "notified",

"attackinfo": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"dstcity": "san francisco"

},

"_index": "alerts"

}

],

"total": 9,

"max_score": 0.0

},

"_shards": {

"successful": 27,

"failed": 0,

"skipped": 0,

"total": 27

},

"took": 4,

"timed_out": false,

"metrics": {

"load": 0.9833333333333334,

"regex": false,

"list": false,

"aggregation": false,

"subsearch": false

},

"failures": []

}

}

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si la requête aboutit : Si hits/total=0 (is_success=false) : Imprimez "Aucun résultat n'a été trouvé pour la requête '{query}'." L'action doit échouer et arrêter l'exécution d'un playbook : Si l'opération échoue : Imprimez "Erreur lors de l'exécution de l'action "Index Search". Raison : {0}''.format(error.Stacktrace) |

Général |

Google Recherche d'archives

Description

Effectuez une recherche dans les archives de Trellix Helix.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Query | Chaîne | N/A | Oui | Spécifiez la requête de recherche, par exemple srcserver=172.30.202.130. |

| Période | Chaîne | N/A | Oui | Spécifiez la période de recherche. Seules les heures et les jours sont acceptés. Il s'agit d'une limitation de Trellix Helix. Exemples de valeurs : 1j : un jour |

| Nombre maximal de résultats à renvoyer | Integer | 100 | Non | Spécifiez le nombre de résultats à renvoyer. |

Exécuter sur

L'action ne s'exécute pas sur les entités et ne comporte pas de paramètres d'entrée obligatoires.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

"results": {

"hits": {

"hits": [

{

"_score": 0.0,

"_type": "_doc",

"_id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"_source": {

"dstusagetype": "cdn",

"_eventid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcisp": "private ip address lan",

"meta_uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcipv4": "x.x.x.x",

"alert_version": "x.x.x.x",

"cnchost": [

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx"

],

"detect_rulenames": [

"fireeye nx alert [malware-object]"

],

"dstdomain": "cloudflare.com",

"dstregion": "california",

"meta_ts": "2020-08-13T08:34:12.000Z",

"dstipv4": "172.65.203.203",

"meta_rule": "fireeye_cms_alert-ss-0.1.4",

"alert_product": "web mps",

"srcmac": "x:x:x:x:x:x",

"eventlog": "malware-object",

"eventtype": "ips",

"dstcountry": "united states of america",

"msr_ruleids": [],

"meta_alert_deviceid": "867A65B84172",

"root-infection": "19",

"dstlatitude": 37.775699615478516,

"version": "9.0.0.916210",

"detect_rulematches": [

{

"confidence": "high",

"severity": "medium",

"tags": [

"fireeye",

"ids",

"helixcmsrule",

"md-none"

],

"ruleid": "1.1.2370",

"rulename": "fireeye nx alert [malware-object]",

"revision": 0

}

],

"msg": "extended",

"dstisp": "cloudflare inc.",

"dstport": 80,

"metaclass": "antivirus",

"alerturl": "https://fireeye-cm.xxxxxxxxxx.xxxxx/event_stream/events_for_bot?ma_id=166",

"md5": "47f9fdc617f8c98a6732be534d8dbe9a",

"eventid": "166",

"product": "cms",

"virus": [

"fetestevent",

"fe_ml_heuristic"

],

"devicename": "fireeye-cm.xxxxxxxxxx.xxxxx",

"dstlongitude": -122.39520263671875,

"explanation": {

"malware-detected": {

"malware": [

{

"name": "fetestevent",

"stype": "vm-bot-command",

"sid": "11111112"

},

{

"profile": "win7x64-sp1m",

"http-header": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"submitted-at": "2020-08-13t08:32:15z",

"name": "fe_ml_heuristic",

"downloaded-at": "2020-08-13t08:34:08z",

"md5sum": "47f9fdc617f8c98a6732be534d8dbe9a",

"executed-at": "2020-08-13t08:34:12z",

"application": "windows explorer",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"type": "exe",

"original": "test-infection.exe",

"stype": "malware-guard"

}

]

},

"cnc-services": {

"cnc-service": [

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: mil.fireeye.com::~~::~~get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: mil.fireeye.com::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

}

]

},

"anomaly": "229888",

"analysis": "binary"

},

"vlan": 0,

"detect_ruleids": [

"1.1.2370"

],

"alert": {

"ack": "no",

"ati-data": "{\"data\": [{\"extracted_from\": \"analysis\", \"observable_type\": \"hash\", \"context_api\": {\"threat_details\": {\"av_classifications\": [{\"first_seen\": \"2020-07-26t06:28:44.000000z\", \"av_vendor\": \"third-party-1\", \"av_product\": \"external products\", \"total_malicious\": 2, \"id\": \"av-results-type--b0ea2863-a6ec-3401-8892-3ccd59c9cbd8\", \"total_scanned\": 70}]}, \"name\": \"not_attributed\", \"sample_metadata\": {\"hashes\": {\"md5\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}, \"mime_type\": \"application/x-dosexec\"}, \"updated_at\": \"2020-08-04 00:15:37.000000z\", \"created_at\": \"2020-08-04 00:15:37.000000z\", \"third_party_context\": {\"av_results\": [{\"product\": \"external products\", \"scanned\": \"2020-07-26t06:28:44.000000z\", \"total_malicious\": 2, \"total_scanned\": 70}]}, \"analysis_conclusion\": \"indeterminate\", \"type\": \"malware-summary\", \"id\": \"malware-summary--1e92bab8-007a-39ec-8c85-0a8859a5793c\"}, \"observable_value\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}]}",

"sc-version": "1044.170"

},

"dstcountrycode": "us",

"meta_deviceid": "86F781D434CE",

"meta_sensor": "fireeye-nx1500v",

"alert_deviceid": "867a65b84172",

"class": "fireeye_nx_alert",

"severity": "majr",

"uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"__metadata__": {

"received": "2020-08-13T08:34:37.000Z",

"raw_batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"data_type": "passthrough",

"disable_index": false,

"dynamic_taxonomy": true,

"num_events": 1,

"source_type": "json",

"target_index": "alerts",

"batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"customer_id": "hexqsj477",

"id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sequence_number": 0

},

"sensor": "fireeye-nx1500v",

"srcport": 52903,

"srcserver": "x.x.x.x",

"rule": [

"vm-bot-command",

"malware-guard"

],

"srcusagetype": "rsv",

"deviceid": "86f781d434ce",

"action": "notified",

"attackinfo": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"dstcity": "san francisco"

},

"_index": "alerts"

}

],

"total": 9,

"max_score": 0.0

},

"_shards": {

"successful": 27,

"failed": 0,

"skipped": 0,

"total": 27

},

"took": 4,

"timed_out": false,

"metrics": {

"load": 0.9833333333333334,

"regex": false,

"list": false,

"aggregation": false,

"subsearch": false

},

"failures": []

}

}

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si l'opération réussit : Si la tâche a été suspendue trois fois (is_success =false) : Imprimez "Aucun résultat trouvé pour la requête d'archive '{query}'. Motif : la tâche de recherche dans l'archive a été suspendue plus de trois fois." L'action doit échouer et arrêter l'exécution d'un playbook : Si l'opération échoue : Imprime "Erreur lors de l'exécution de l'action "Archiver la recherche". Raison : {0}''.format(error.Stacktrace) Si l'entrée est incorrecte dans le paramètre "Période" : print "Error executing action "Archive Search". Raison : Un format inattendu est utilisé dans le paramètre "Période". Veuillez vérifier la valeur spécifiée. ''.format(error.Stacktrace) |

Général |

Obtenir les détails d'une alerte

Description

Récupérez des informations sur l'alerte à partir de Trellix Helix.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| ID d'alerte | Integer | N/A | Oui | Spécifiez l'ID de l'alerte à enrichir dans Trellix Helix. |

| Nombre maximal de notes à renvoyer | Integer | 50 | Non | Indiquez le nombre de notes associées à renvoyer. |

Exécuter sur

L'action ne s'exécute pas sur les entités et ne comporte pas de paramètres d'entrée obligatoires.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"alerts": [

{

"_assignedAt": null,

"_assignedTo": null,

"_createdBy": {

"id": "abd5feae-84fc-41e9-be61-336ec358c89a",

"avatar": "https://secure.gravatar.com/avatar/8267ad472cbc450380f270ee60d729b5",

"name": "System User",

"username": "system_user",

"primary_email": "xx.xxxxx@fireeye.com"

},

"_updatedBy": {

"id": "0b48dde7-5c81-4899-978d-793540861a42",

"avatar": "https://secure.gravatar.com/avatar/0feb076e8da5a3dff2b62cf8e53525cd",

"name": "xxxxxxxxx",

"username": "xxx.xxxxxx@xxxxxxx.xxx",

"primary_email": "xxx.xxxxxx@xxxxxxx.xxx"

},

"alertThreat": "Unknown",

"alertType": "fireeye_rule",

"alertTypeDetails": {

"source": "fireeye-domain",

"detail": {

"pid": 3808,

"result": "quarantined",

"lastmodifiedtime": "2020-08-17T11:18:09.274Z",

"processpath": "c:\\knowbe4\\rssimulator\\start.exe",

"confidence": "high",

"filename": "c:\\knowbe4\\rssimulator\\testfolder\\tests\\9\\1873917892.axp",

"hx_alert_id": 504,

"accountdomain": "xxxxxxx-xxx",

"method": "oas",

"username": "xxxxxxxxx",

"virus": "generic.mg.4a1aa9b759980343",

"agentdomain": "xxxxxx-xxx",

"createdtime": "2020-05-24T11:18:08.993Z",

"agenthostname": "xxxxxx-xxxxxx",

"md5": "4a1aa9b7599803432bfe85056f1dce06",

"sha1": "469cf073c0ffcdfd23c28d88a851b885422ab2ce",

"bytes": 224888,

"agentip": "x.x.x.x",

"deviceid": "86b7f11acf8d",

"malwaretype": "malware",

"lastaccessedtime": "2020-08-17T11:18:09.274Z",

"objecttype": "file"

},

"summary": {

"virus": "generic.mg.4a1aa9b759980343",

"malwaretype": "malware"

}

},

"classification": 30,

"closedState": "Unknown",

"confidence": "Medium",

"context": null,

"createDate": "2020-08-17T11:30:16.863577Z",

"customer_id": "hexqsj477",

"description": "FireEye HX detected and quarantined malware on this system using the AV engine.",

"displayId": 3564,

"distinguisherKey": "js2asebmwggfxt0ahvu034~,~malware~,~generic.mg.4a1aa9b759980343~,~quarantined",

"distinguishers": {

"virus": "generic.mg.4a1aa9b759980343",

"agentid": "js2asebmwggfxt0ahvu034",

"result": "quarantined",

"malwaretype": "malware"

},

"emailedAt": 737654,

"eventCount": 1,

"eventsThreshold": 1,

"firstEventAt": "2020-08-17T11:29:13.124000Z",

"lastEventAt": "2020-08-17T11:29:13.124000Z",

"external": [],

"externalCount": 0,

"externalId": "",

"id": "5f3a6a3777e949323809f5af",

"infoLinks": [],

"internal": [],

"internalCount": 0,

"isThreat": false,

"isTuned": false,

"killChain": [

"5 - Installation"

],

"lastSyncMs": 1597663799165,

"message": "FIREEYE HX [Malware Prevented]",

"notes": [],

"notesCount": 0,

"organization": "hexqsj477",

"originId": "MAP_RULE",

"queues": [

"Default Queue"

],

"revision": 0,

"revisions": [],

"revisionNotes": "",

"risk": "Medium",

"riskOrder": 2,

"search": "class=fireeye_hx_alert eventlog=mal result=quarantined NOT srcipv4:$exclusions.global.srcipv4",

"secondsThreshold": 60,

"severity": "Medium",

"sourceRevision": 0,

"sourceUrl": "",

"state": "Open",

"suppressed": true,

"tags": [

"fireeye",

"helixhxrule",

"malware",

"av",

"md-info"

],

"threatChangedAt": null,

"threatType": 50,

"triggerId": "1.1.2615",

"triggerRevision": 0,

"tuningSearch": "",

"updateDate": "2020-09-13T07:10:25.451790Z"

}

],

"meta": {

"count": 1,

"previous": null,

"offset": 0,

"limit": 30,

"next": null

}

}

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si l'opération réussit : Si l'ID d'alerte est introuvable : Affichez "L'action n'a pas pu renvoyer d'informations sur l'alerte portant l'ID {ID} depuis Trellix Helix. Motif : L'alerte associée à l'ID {ID} est introuvable." L'action doit échouer et arrêter l'exécution d'un playbook : Si l'opération échoue : Imprimez "Erreur lors de l'exécution de l'action "Obtenir les détails de l'alerte". Raison : {0}''.format(error.Stacktrace) |

Général |

| Mur des cas | Nom de la table : Notes Colonnes du tableau :

|

Général |

Point de terminaison Enrich

Description

Récupérer les informations système du point de terminaison par son nom d'hôte.

Exécuter sur

Cette action s'exécute sur l'entité "Nom d'hôte".

Résultats de l'action

Enrichissement d'entités

| Nom du champ d'enrichissement | Source (clé JSON) | Logique : quand les utiliser ? |

|---|---|---|

| FEHelix_risk_score | risk_score | Lorsqu'il est disponible au format JSON |

| FEHelix_last_event_at | last_event_at | Lorsqu'il est disponible au format JSON |

| FEHelix_severity | de gravité, | Lorsqu'il est disponible au format JSON |

| FEHelix_status | asset_status | Lorsqu'il est disponible au format JSON |

| FEHelix_source | source | Lorsqu'il est disponible au format JSON |

| FEHelix_events_count | events_count | Lorsqu'il est disponible au format JSON |

| FEHelix_is_vip_asset | is_vip_asset | Lorsqu'il est disponible au format JSON |

| FEHelix_type | asset_type | Lorsqu'il est disponible au format JSON |

| FEHelix_name | asset_name | Lorsqu'il est disponible au format JSON |

| FEHelix_detections_count | détections | Lorsqu'il est disponible au format JSON |

| FEHelix_uuid | asset_uuid | Lorsqu'il est disponible au format JSON |

| FEHelix_department | asset_department | Lorsqu'il est disponible au format JSON |

| FEHelix_id | id | Lorsqu'il est disponible au format JSON |

| FEHelix_os | properties/os | Lorsqu'il est disponible au format JSON |

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"risk_score": 0,

"last_event_at": null,

"asset_job_title": null,

"severity": "Low",

"cidr_range": null,

"asset_status": "active",

"source": "detection",

"created_at": "2020-09-01T22:27:05.202322+00:00",

"events_count": 0,

"is_vip_asset": false,

"asset_type": "xxxx",

"asset_name": "xx-xxxx-xxxx",

"last_activity": "2020-09-01T22:27:05.202322+00:00",

"detections": 0,

"asset_uuid": "09aa70c9-f76e-4092-a3a6-040192d24231",

"location": null,

"properties": {

"os": "windows 10 enterprise evaluation"

},

"org": "hexqsj477",

"id": 856440,

"asset_department": null

}

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si l'opération réussit et qu'au moins une des entités fournies a été enrichie (is_success = true) : Si l'enrichissement de certaines entités échoue(is_success = true) : Imprimez "L'action n'a pas pu enrichir les entités suivantes dans Trellix Helix\n: {0}".format([entity.identifier]) Si aucune entité n'a été enrichie (is_success=false) : Imprimez "Aucune entité n'a été enrichie." L'action doit échouer et arrêter l'exécution d'un playbook : Si l'opération échoue : Imprimez "Erreur lors de l'exécution de l'action "Enrich Endpoint". Raison : {0}''.format(error.Stacktrace) |

Général |

Enrichir l'utilisateur

Description

Récupérez des informations sur les utilisateurs depuis Trellix Helix.

Exécuter sur

Cette action s'exécute sur l'entité "Utilisateur".

Résultats de l'action

Enrichissement d'entités

| Nom du champ d'enrichissement | Source (clé JSON) | Logique : quand les utiliser ? |

|---|---|---|

| FEHelix_risk_score | risk_score | Lorsqu'il est disponible au format JSON |

| FEHelix_last_event_at | last_event_at | Lorsqu'il est disponible au format JSON |

| FEHelix_severity | de gravité, | Lorsqu'il est disponible au format JSON |

| FEHelix_status | asset_status | Lorsqu'il est disponible au format JSON |

| FEHelix_source | source | Lorsqu'il est disponible au format JSON |

| FEHelix_events_count | events_count | Lorsqu'il est disponible au format JSON |

| FEHelix_is_vip_asset | is_vip_asset | Lorsqu'il est disponible au format JSON |

| FEHelix_type | asset_type | Lorsqu'il est disponible au format JSON |

| FEHelix_name | asset_name | Lorsqu'il est disponible au format JSON |

| FEHelix_detections_count | détections | Lorsqu'il est disponible au format JSON |

| FEHelix_uuid | asset_uuid | Lorsqu'il est disponible au format JSON |

| FEHelix_department | asset_department | Lorsqu'il est disponible au format JSON |

| FEHelix_id | id | Lorsqu'il est disponible au format JSON |

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"risk_score": 0,

"last_event_at": null,

"asset_job_title": null,

"severity": "Low",

"cidr_range": null,

"asset_status": "active",

"source": "detection",

"created_at": "2020-08-25T20:26:17.694104+00:00",

"events_count": 0,

"is_vip_asset": false,

"asset_type": "User",

"asset_name": "xxxxxxxx",

"last_activity": "2020-08-25T20:26:17.694104+00:00",

"detections": 0,

"asset_uuid": "066c934a-c768-4c4f-adf5-35d03e95fc95",

"location": null,

"properties": {},

"org": "hexqsj477",

"id": 1174213,

"asset_department": null

}

Mur des cas

| Type de résultat | Valeur / Description | Type |

|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook : Si l'opération réussit et qu'au moins une des entités fournies a été enrichie (is_success = true) : Si l'enrichissement de certaines entités échoue(is_success = true) : Imprimez "L'action n'a pas pu enrichir les entités suivantes dans Trellix Helix\n: {0}".format([entity.identifier]) Si aucune entité n'a été enrichie (is_success=false) : Imprimez "Aucune entité n'a été enrichie." L'action doit échouer et arrêter l'exécution d'un playbook : Si l'opération échoue : Imprimez "Erreur lors de l'exécution de l'action "Enrichir l'utilisateur". Raison : {0}''.format(error.Stacktrace) |

Général |

Connecteurs

Connecteur FireEye Helix – Alertes

Description

Extraire les alertes de Trellix Helix.

Authentification auprès des API

L'authentification de l'API s'effectue via l'en-tête x-fireeye-api-key, qui contient la clé API.

Configurer le connecteur d'alertes FireEye Helix dans Google SecOps

Pour obtenir des instructions détaillées sur la configuration d'un connecteur dans Google SecOps, consultez Configurer le connecteur.

Paramètres du connecteur

Utilisez les paramètres suivants pour configurer le connecteur :

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom du champ de produit | Chaîne | Nom du produit | Oui | Saisissez le nom du champ source pour récupérer le nom du champ produit. |

| Nom du champ d'événement | Chaîne | eventtype | Oui | Saisissez le nom du champ source pour récupérer le nom du champ d'événement. |

| Nom du champ "Environnement" | Chaîne | "" | Non | Décrit le nom du champ dans lequel le nom de l'environnement est stocké. Si le champ "environment" (environnement) est introuvable, l'environnement est celui par défaut. |

| Modèle d'expression régulière de l'environnement | Chaîne | .* | Non | Expression régulière à exécuter sur la valeur trouvée dans le champ "Nom du champ d'environnement". La valeur par défaut est ".*" pour tout capturer et renvoyer la valeur inchangée. Permet à l'utilisateur de manipuler le champ "environnement" à l'aide de la logique des expressions régulières. Si le modèle d'expression régulière est nul ou vide, ou si la valeur d'environnement est nulle, l'environnement par défaut est utilisé comme résultat final. |

| Délai avant expiration du script (en secondes) | Integer | 180 | Oui | Délai avant expiration du processus Python exécutant le script actuel. |

| Racine de l'API | Chaîne | https://helix.eu.fireeye.com/helix/id/{id} | Oui | Racine de l'API de l'instance Trellix Helix. Exemple : https://helix.eu.fireeye.com/helix/id/aaaqsj477 |

| Jeton d'API | Chaîne | N/A | Oui | Jeton d'API du compte Trellix Helix. |

| Fuseau horaire du serveur | Chaîne | N/A | Non | Spécifiez le fuseau horaire défini sur le serveur Trellix Helix par rapport à UTC. Par exemple, +1, -1, etc. Si rien n'est spécifié, le connecteur utilisera UTC comme fuseau horaire par défaut. |

| Risque le plus faible pour la récupération | Chaîne | Moyenne | Oui | Risque le plus faible qui sera utilisé pour récupérer l'alerte. Valeurs possibles : Moyenne Élevée Critique |

| Récupérer les heures Max en arrière | Integer | 1 | Non | Nombre d'heures à partir duquel récupérer les alertes. |

| Nombre maximal d'alertes à récupérer | Integer | 50 | Non | Nombre d'alertes à traiter par itération de connecteur. |

| Utiliser la liste blanche comme liste noire | Case à cocher | Décochée | Oui | Si cette option est activée, la liste blanche sera utilisée comme liste noire. |

| Vérifier le protocole SSL | Case à cocher | Décochée | Oui | Si cette option est activée, vérifiez que le certificat SSL pour la connexion au serveur Trellix Helix est valide. |

| Adresse du serveur proxy | Chaîne | N/A | Non | Adresse du serveur proxy à utiliser. |

| Nom d'utilisateur du proxy | Chaîne | N/A | Non | Nom d'utilisateur du proxy pour l'authentification. |

| Mot de passe du proxy | Mot de passe | N/A | Non | Mot de passe du proxy pour l'authentification. |

Règles du connecteur

Assistance de proxy

Le connecteur est compatible avec le proxy.

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.