Office 365 Cloud App Security

統合バージョン: 19.0

ユースケース

- Office 365 環境のアラートをモニタリングする

- CloudApp Security のデータを使用して、セキュリティ インシデントを調査します。

Google Security Operations と連携するように Office 365 Cloud App Security を構成する

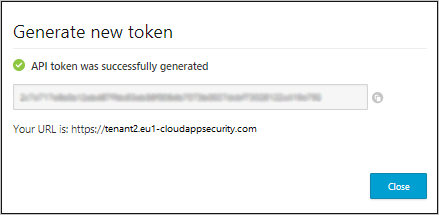

API リクエストを行うには、Cloud App Security API トークンを使用して認証できる必要があります。このトークンは、Cloud App Security が API リクエストを行うときにヘッダーに含まれます。

セキュリティ API トークンを取得するには、Microsoft Cloud App Security ポータルにログインします。

[設定] メニューで、[セキュリティ拡張機能]、[API トークン] の順に選択します。

プラスボタンをクリックして新しいトークンを生成し、後でトークンを識別するための名前を指定します。[次へ] をクリックします。

![Office 365 Cloud App Security の [Generate new token] ダイアログ](https://docs.cloud.google.com/static/chronicle/images/integrations/office-365-cloudapp-security-generate-new-token.png?hl=ja)

新しいトークンを生成すると、Cloud App Security ポータルへのアクセスに使用する新しい URL が提供されます。

Google SecOps で Office 365 Cloud App Security の統合を構成する

Google SecOps で統合を構成する方法について詳しくは、統合を構成するをご覧ください。

統合のパラメータ

次のパラメータを使用して統合を構成します。

| パラメータの表示名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| インスタンス名 | 文字列 | なし | いいえ | 統合を構成するインスタンスの名前。 |

| 説明 | 文字列 | なし | いいえ | インスタンスの説明。 |

| Cloud App Security ポータルの URL | 文字列 | なし | はい | Cloud App Security ポータルの URL アドレス。 |

| Cloud App Security API トークン | 文字列 | なし | はい | API に接続するための Cloud App Security API トークンを指定するパラメータ。詳細については、API トークン(https://go.microsoft.com/fwlink/?linkid=851419)を参照してください。 |

| リモートで実行 | チェックボックス | オフ | いいえ | 構成した統合をリモートで実行するには、フィールドのチェックボックスをオンにします。オンにすると、リモート ユーザー(エージェント)を選択するオプションが表示されます。 |

操作

アラートの一括解決

説明

このアクションは、1 つ以上のアラートが調査され、リスクが軽減された後に、アラートを解決するために使用されます。

パラメータ

| パラメータの表示名 | タイプ | デフォルト値 | 必須 | Description |

|---|---|---|---|---|

| アラート ID | 文字列 | なし | はい | アラートの一意の識別子。複数の ID をカンマ区切りで指定できます。 |

| コメント | 文字列 | 解決済み | いいえ | アラートが解決された理由を説明するコメント。 |

ユースケース

Office 365 Cloud App Security が、不可能な移動に関するアラートを発行します。ユーザーがアラートを調査しましたが、不明な場所からログインしたユーザーを特定できませんでした。ユーザーは、ログインに使用されたユーザーを追って通知があるまで一時停止することにしました。そのため、ユーザーはアラートの解決に進みます。

Google SecOps の手順:

- アラートがコネクタによってシステムに取り込まれます。

- ユーザーがアラートを開いた後、調査を行っても、関係するユーザーのユーザー名とログイン元の場所を確認できない。

- ユーザー ID とログオン場所に不満があるため、ユーザーを一時停止し、アラートを解決済みに設定します。

実行

このアクションはエンティティに対しては実行されません。

アクションの結果

エンティティ拡充

なし

分析情報

なし

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

N/A

ケースウォール

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | 成功した場合: 「次のアラートが正常に解決されました:{アラート ID}

エラーが発生した場合: 「エラーが発生しました。ログを確認してください。」 失敗した場合: 「解決されたアラートはありません」 |

全般 |

アラートを閉じる

説明

このアクションは、クラウド アプリ セキュリティで、重要または関連性がないと見なされたアラートを閉じるために使用されます。

パラメータ

| パラメータの表示名 | タイプ | デフォルト値 | 必須 | Description |

|---|---|---|---|---|

| アラート ID | 文字列 | なし | はい | アラートの一意の識別子。このパラメータは単一のアラート ID を受け取ります。 |

| コメント | 文字列 | なし | いいえ | アラートを閉じる理由を説明するコメント。 |

ユースケース

2 人の異なるユーザーが、2 つの異なる国から同じアカウントを使用して Office 365 Cloud App Security にログインします。これにより、システムは不可能な移動が発生したというアラートを発行します。ただし、これらの 2 人のユーザーはすでに認識されており、確認済みであるため、アラートは無関係です。そのため、アラートは閉じられます。

Google SecOps の手順:

- アラートがコネクタによってシステムに取り込まれます。

- ユーザーはアラートを開き、調査して、関係するユーザーのユーザー名とログイン元の場所を確認します。

- ユーザーは、自分の身元と位置情報に満足して、アラートを閉じます。

実行

このアクションはエンティティに対しては実行されません。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

N/A

ケースウォール

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | 成功した場合: 「次のアラートを閉じました:{アラート ID} エラーが発生した場合: 「エラーが発生しました。ログを確認してください。」 失敗した場合: 「アラートは閉じられませんでした」 |

全般 |

IP 関連のアクティビティを取得する

説明

このアクションは、IP に関連するアクティビティを表示するために使用されます。

パラメータ

| パラメータの表示名 | タイプ | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| アクティビティの表示上限 | 文字列 | 10 | いいえ | 表示するアクティビティ数の上限。 |

| プロダクト名 | 文字列 | すべて | いいえ | ユーザーが Cloud App Security に接続されたアプリを選択して、選択した特定のアプリの IP 関連のアクティビティを取得できるようにするプロダクト リスト。プロダクト名は、アクション フィルタのプロダクト コードに変換/マッピングされます。たとえば、Office 365 が選択されている場合は 11161 に変換する必要があります。 |

| 期間 | 文字列 | 24 | はい | 指定した値(時間)前に発生したアクティビティの数を取得する値を指定します。 |

ユースケース

「頻繁にアクセスされない国からのアクティビティ」に関するアラートが表示されます。アクティビティに関与した IP アドレスがアラートに示されており、ユーザーは調査を支援するために、この IP に関与したアクティビティの詳細を確認したいと考えています。

Google SecOps の手順:

- システムがアラートを受信します。

- アラート イベントからイベントデータでより多くのエンリッチメントを取得し、使用された IP アドレスを調査することにしました。

- ユーザーは、IP エンリッチメントで過去のアクティビティを確認します。

実行

このアクションは IP アドレス エンティティに対して実行されます。

アクションの結果

エンティティ拡充

| 拡充フィールド名 | ロジック - 適用するタイミング |

|---|---|

| uid | JSON の結果に存在する場合に返す |

| eventRouting | JSON の結果に存在する場合に返す |

| appName | JSON の結果に存在する場合に返す |

| eventType | JSON の結果に存在する場合に返す |

| 内部 | JSON の結果に存在する場合に返す |

| aadTenantId | JSON の結果に存在する場合に返す |

| セッション | JSON の結果に存在する場合に返す |

| createdRaw | JSON の結果に存在する場合に返す |

| userAgent | JSON の結果に存在する場合に返す |

| resolvedActor | JSON の結果に存在する場合に返す |

| 説明 | JSON の結果に存在する場合に返す |

| インスタンス化 | JSON の結果に存在する場合に返す |

| 重要度 | JSON の結果に存在する場合に返す |

| saasId | JSON の結果に存在する場合に返す |

| ロケーション | JSON の結果に存在する場合に返す |

| timestampRaw | JSON の結果に存在する場合に返す |

| eventTypeValue | JSON の結果に存在する場合に返す |

| description_id | JSON の結果に存在する場合に返す |

| timestamp | JSON の結果に存在する場合に返す |

| eventTypeName | JSON の結果に存在する場合に返す |

| ユーザー | JSON の結果に存在する場合に返す |

| appId | JSON の結果に存在する場合に返す |

| device | JSON の結果に存在する場合に返す |

| description_metadata | JSON の結果に存在する場合に返す |

| 分類 | JSON の結果に存在する場合に返す |

| created | JSON の結果に存在する場合に返す |

| entityData | JSON の結果に存在する場合に返す |

| tenantId | JSON の結果に存在する場合に返す |

| instantiationRaw | JSON の結果に存在する場合に返す |

| confidenceLevel | JSON の結果に存在する場合に返す |

| mainInfo | JSON の結果に存在する場合に返す |

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

[

{

"EntityResult": [

{

"uid": "88814735_1574155880562_520d653579254156823c4f21fe09a522",

"eventRouting":

{

"auditing": true

},

"appName": "Microsoft Cloud App Security",

"eventType": 917504,

"internals":

{

"otherIPs": ["8.8.8.8"]

},

"aadTenantId": "d48f52ca-5b1a-4708-8ed0-ebb98a26a46a",

"session":

{

"sessionId": "ad0bd5e207f2aaa97e7438ec2f6086310e2577842e711cb2a101b724d83ddd83"

},

"createdRaw": 1574156346552,

"userAgent":

{

"major": "78",

"family": "CHROME",

"nativeBrowser": false,

"os": "mac_os",

"typeName": "Browser",

"version": "78.0.3904.97",

"deviceType": "DESKTOP",

"browser": "CHROME",

"type": "Browser",

"operatingSystem":

{

"name": "OS X",

"family": "Mac OS"

},

"minor": "0",

"name": "Chrome"

},

"resolvedActor":

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": "0",

"saasId": "11161",

"role": "4",

"objType": "23",

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"description": "Log on",

"instantiation": 1574156346470,

"severity": "INFO",

"saasId": 20595,

"location":

{

"category": 0,

"city": "SomeCity",

"countryCode": "AM",

"region": "SomeCity",

"longitude": 11.1111,

"anonymousProxy": false,

"regionCode": "ER",

"isSatelliteProvider": false,

"latitude": 11.1111,

"categoryValue": "NONE",

"organizationSearchable": "GNC-Alfa CJSC"

},

"timestampRaw": 1574155880562,

"eventTypeValue": "EVENT_ADALLOM_LOGIN",

"description_id": "EVENT_DESCRIPTION_LOGIN",

"timestamp": 1574155880562,

"eventTypeName": "EVENT_CATEGORY_LOGIN",

"user":

{

"userName": "SomeCity",

"userTags": ["5da46fb69eb3f06b037b409a"]

},

"appId": 20595,

"device":

{

"userAgent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.97 Safari/537.36",

"clientIP": "8.8.8.8",

"countryCode\": "AM"

},

"description_metadata":

{

"dash": " ",

"colon": " ",

"event_category": "Log on"

},

"classifications": ["access"],

"created": 1574156346552,

"entityData":

{

"1": null,

"0":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161, "inst": 0,

"id": "SomeCity"

}},

"2":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}}},

"tenantId": 88814735,

"instantiationRaw": 1574156346470,

"confidenceLevel": 30,

"mainInfo":

{

"eventObjects": [

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": [],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 21,

"link": -407163459,

"id": "SomeCity"

}, {

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 23,

"link": -407163459,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}],

"rawOperationName": "login",

"activityResult":

{

"isSuccess": true

},

"type": "login",

"prettyOperationName": "login"

},

"_id": "88814735_1574155880562_520d653579254156823c4f21fe09a522",

"genericEventType": "ENUM_ACTIVITY_GENERIC_TYPE_LOGIN"

}],

"Entity": "7.7.7.7"

}

]

Case Wall

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | 成功した場合: 「次のユーザーのユーザー関連アクティビティが取得されました:{username}」

エラーが発生した場合: 「エラーが発生しました。ログを確認してください。」 失敗した場合: 「No alert related activities were found」 |

全般 |

| テーブル | 列: アクティビティ、ユーザー、場所、IP アドレス、デバイス、日付 | 全般 |

ユーザー関連のアクティビティを取得する

説明

このアクションは、ユーザーに関連するアクティビティを表示するために使用されます。このアクションではユーザーのユーザー名が使用されます。

パラメータ

| パラメータの表示名 | タイプ | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| アクティビティの表示上限 | 文字列 | 10 | いいえ | 表示するアクティビティ数の上限。 |

| 期間 | 文字列 | 24 | はい | 指定した値(時間)前に発生したアクティビティの数を取得する値を指定します。 |

| プロダクト名 | 文字列 | すべて | いいえ | ユーザーがクラウドアプリ セキュリティに接続されたアプリを選択して、特定の選択したアプリのユーザー関連のアクティビティを取得できるようにするプロダクト リスト。プロダクト名は、アクション フィルタのプロダクト コードに変換/マッピングされます。たとえば、Office 365 が選択された場合は 11161 に変換されます。 |

ユースケース

「頻繁にアクセスされない国からのアクティビティ」に関するアラートが表示されます。関連するユーザー名が記録され、ユーザーは調査を支援するために、関連するユーザー名に関するアクティビティをさらに確認したいと考えています。

Google SecOps の手順:

- システムがアラートを受信します。

- アラート イベントから、ユーザーのユーザー名などの詳細情報を取得して、異常なアクティビティの調査に役立てます。

- ユーザーは、ユーザーが以前に関与したアクティビティの観点からユーザー エンリッチメントを探します。

実行

このアクションはユーザー エンティティに対して実行されます。

アクションの結果

エンティティ拡充

| 拡充フィールド名 | ロジック - 適用するタイミング |

|---|---|

| uid | JSON の結果に存在する場合に返す |

| eventRouting | JSON の結果に存在する場合に返す |

| appName | JSON の結果に存在する場合に返す |

| eventType | JSON の結果に存在する場合に返す |

| 内部 | JSON の結果に存在する場合に返す |

| aadTenantId | JSON の結果に存在する場合に返す |

| セッション | JSON の結果に存在する場合に返す |

| createdRaw | JSON の結果に存在する場合に返す |

| userAgent | JSON の結果に存在する場合に返す |

| resolvedActor | JSON の結果に存在する場合に返す |

| 説明 | JSON の結果に存在する場合に返す |

| インスタンス化 | JSON の結果に存在する場合に返す |

| 重要度 | JSON の結果に存在する場合に返す |

| saasId | JSON の結果に存在する場合に返す |

| ロケーション | JSON の結果に存在する場合に返す |

| timestampRaw | JSON の結果に存在する場合に返す |

| eventTypeValue | JSON の結果に存在する場合に返す |

| description_id | JSON の結果に存在する場合に返す |

| timestamp | JSON の結果に存在する場合に返す |

| eventTypeName | JSON の結果に存在する場合に返す |

| ユーザー | JSON の結果に存在する場合に返す |

| appId | JSON の結果に存在する場合に返す |

| device | JSON の結果に存在する場合に返す |

| description_metadata | JSON の結果に存在する場合に返す |

| 分類 | JSON の結果に存在する場合に返す |

| created | JSON の結果に存在する場合に返す |

| entityData | JSON の結果に存在する場合に返す |

| tenantId | JSON の結果に存在する場合に返す |

| instantiationRaw | JSON の結果に存在する場合に返す |

| confidenceLevel | JSON の結果に存在する場合に返す |

| mainInfo | JSON の結果に存在する場合に返す |

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

[

{

"EntityResult": [

{

"uid": "88814735_1574244328290_714fdcea1316483e88072f0f2a068ec7",

"eventRouting":

{

"auditing": true,

"adminEvent": true

},

"appName": "Microsoft Cloud App Security",

"eventType": 917544,

"internals":

{

"otherIPs": ["8.8.8.8"]

},

"aadTenantId": "d48f52ca-5b1a-4708-8ed0-ebb98a26a46a",

"session":

{

"sessionId": "e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855"

},

"createdRaw": 1574244328339,

"userAgent":

{

"nativeBrowser": false,

"family": "UNKNOWN",

"os": "OTHER",

"typeName": "Unknown",

"deviceType": "OTHER",

"browser": "UNKNOWN",

"type": "Unknown",

"operatingSystem":

{

"name": "Unknown",

"family": "Unknown"

},

"name": "Unknown"

},

"resolvedActor":

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": "0",

"saasId": "11161",

"role": "4",

"objType": "23",

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"description": "Dismiss alert <b>Impossible travel activity</b>",

"instantiation": 1574244328322,

"severity": "INFO",

"saasId": 20595,

"location":

{

"category": 0,

"countryCode": "CY",

"longitude": 33.0,

"anonymousProxy": false,

"isSatelliteProvider": false,

"latitude": 11.0,

"categoryValue": "NONE",

"organizationSearchable": "SomeOrganization Ltd."

},

"adallom":

{

"alertSeverityValue": 1,

"count": 1,

"sendFeedback": false,

"feedback": " ",

"alertDate": "2019-11-13T14:29:06.0520000Z",

"title": "Impossible travel activity",

"alertTypeId": 15859716,

"handledByUser": "some@address2.email",

"alertSeverity": 1,

"alertBulk": false,

"alertMongoId": "5dcc13ab47654055292459d7",

"alertTitle": "Impossible travel activity",

"contact_email": " ",

"allowContact": false,

"licenses": ["AdallomDiscovery",

"AdallomStandalone",

"AdallomForO365",

"AdallomForAATP"],

"isBulkDismissed": false,

"dismissId": "5dd50fe869d303b914d188ca",

"alertTimestamp": 1573655346052,

"alertUid": "VelocityDetection|88814735_11161_0_8ef1de18-71c0-4a88-88da-019c1fbf1308|[2019-11-13]_[(SK,US)]",

"alertScore": "32",

"alertActor": "11161|0|8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"timestampRaw": 1574244328290,

"eventTypeValue": "EVENT_ADALLOM_ALERT_DISMISSED",

"tags": ["000000110000000000000000"],

"description_id": "EVENT_ADALLOM_ALERT_DISMISSED",

"timestamp": 1574244328290,

"eventTypeName": "EVENT_CATEGORY_DISMISS_ALERT",

"user":

{

"userName": "some@address2.email",

"userTags": ["5da46fb69eb3f06b037b409a"]

},

"appId": 20595,

"device":

{

"userAgent": "unknown",

"clientIP": "8.8.8.8",

"countryCode": "CY"

},

"description_metadata":

{

"adallom_title": "Impossible travel activity"

},

"classifications": [],

"created": 1574244328339,

"entityData":

{

"1": null,

"0":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "some@address2.email"

}},

"2":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}}},

"tenantId": 88814735,

"instantiationRaw": 1574244328322,

"mainInfo":

{

"eventObjects": [

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": [],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 21,

"link": -407163459,

"id": "some@address2.email"

}, {

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 23,

"link": -407163459,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}],

"type": "unknown"

},

"_id": "88814735_1574244328290_714fdcea1316483e88072f0f2a068ec7",

"genericEventType": "ENUM_ACTIVITY_GENERIC_TYPE_UNKNOWN"

},

"Entity": "some@email.address"

}

]

ケースウォール

| 結果のタイプ | 値 / 説明 | タイプ |

|---|---|---|

| 出力メッセージ * | 成功した場合: 次の IP の関連するアラート アクティビティが取得されました:{ip}

エラーが発生した場合: 「エラーが発生しました。ログを確認してください。」 失敗した場合: 「No alert related activities were found」 |

全般 |

| テーブル | 列: アクティビティ、ユーザー、場所、IP アドレス、デバイス、日付 | 全般 |

Ping

説明

このアクションは接続のテストに使用されます。

パラメータ

なし

ユースケース

ユーザーがシステム構成を変更し、新しい構成での接続が成功するかどうかをテストしたい。

Google SecOps の手順:

- システム構成を変更します。

- 接続をテストします。

実行

このアクションはすべてのエンティティに対して実行されます。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

N/A

アラートをクローズする

説明

Microsoft Cloud App Security でアラートを閉じます。

パラメータ

| パラメータの表示名 | タイプ | デフォルト値 | 必須 | Description |

|---|---|---|---|---|

| アラート ID | 文字列 | なし | はい | 閉じて安全とマークする必要があるアラートの ID を指定します。 |

| コメント | 文字列 | なし | いいえ | アラートが閉じられ、良性としてマークされた理由に関するコメントを指定します。 |

| 状態 | DDL | 真陽性 有効な値: 良性 偽陽性 真陽性 |

はい | アラートの状態を指定します。 |

| 理由 | DDL | 理由なし 有効な値: 理由なし 実際の重大度が低い その他 エンドユーザーに確認済み テストによってトリガーされた Not Of Interest(関心がない) 似たようなアラートが多すぎる アラートが正確でない |

いいえ | アラートをクローズする理由を指定します。注: 状態が「True Positive」の場合、このパラメータは影響しません。 |

実行

このアクションはエンティティに対しては実行されません。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

Case Wall

| 結果のタイプ | 値 / 説明 | タイプ |

|---|---|---|

出力メッセージ* |

アクションが失敗したり、ハンドブックの実行が停止したりすることはありません。 closed_benign/close_false_positive/close_true_positive == 0 の場合: 「アクション「{}」の実行中にエラーが発生しました。理由: Microsoft Cloud App Security で ID {アラート ID} のアラートが見つかりませんでした」 状態「Benign」の理由が正しくない場合: 「アクション「{}」の実行中にエラーが発生しました。理由: 状態「Benign」の「理由」パラメータで無効な値が選択されました。有効な値: No Reason、Actual Severity Is Lower、Other、Confirmed With End User、Triggered By Test。」 状態「False Positive」の理由が正しくない場合:「アクション「{}」の実行エラー。理由: 状態「False Positive」の「理由」パラメータで無効な値が選択されました。有効な値: No Reason、Not Of Interest、Too Many Similar Alerts、Alert Is Not Accurate、Other。」 |

全般 |

エンティティの拡充

説明

Microsoft Cloud App Security の情報を使用してエンティティを拡充します。サポートされるエンティティ: ユーザー名。

パラメータ

なし

実行

このアクションはユーザー名エンティティに対して実行されます。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

{

"type": 2,

"status": 2,

"displayName": "Aviel",

"id": "2600d017-84a1-444f-94ba-4bebed30b09e",

"_id": "5ea18b77c84b3e8dd20ead9b",

"userGroups": [

{

"_id": "5da46fb69eb3f06b037b409b",

"id": "5da46fb69eb3f06b037b409a",

"name": "Office 365 administrator",

"description": "Company administrators, user account administrators, helpdesk administrators, service support administrators, and billing administrators",

"usersCount": 20,

"appId": 11161

}

],

"identifiers": [],

"sid": null,

"appData": {

"appId": 11161,

"name": "Office 365",

"saas": 11161,

"instance": 0

},

"isAdmin": true,

"isExternal": false,

"email": "john.doe@siemplifycyarx.onmicrosoft.com",

"role": "Global Administrator",

"organization": null,

"domain": "siemplifycyarx.onmicrosoft.com",

"scoreTrends": {

"20220609": {}

},

"subApps": [],

"threatScore": 0,

"idType": 1,

"isFake": false,

"ii": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"actions": [

{

"task_name": "ConfirmUserCompromisedTask",

"display_title": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_TITLE",

"type": "user",

"governance_type": null,

"bulk_support": null,

"has_icon": true,

"display_description": {

"template": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_DESCRIPTION_O365",

"parameters": {

"user": "john.doe@siemplifycyarx.onmicrosoft.com"

}

},

"bulk_display_description": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_BULK_DISPLAY_DESCRIPTION_O365",

"preview_only": false,

"display_alert_text": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_ALERT_TEXT",

"display_alert_success_text": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_ALERT_SUCCESS_TEXT",

"is_blocking": null,

"confirm_button_style": "red",

"optional_notify": null,

"uiGovernanceCategory": null,

"alert_display_title": null,

"confirmation_button_text": null,

"confirmation_link": null

}

],

"username": "{\"id\": \"2600d017-84a1-444f-94ba-4bebed30b09e\", \"saas\": 11161, \"inst\": 0}",

"sctime": 1655255102926,

"accounts": [

{

"_id": "fa-5ea18b77c84b3e8dd20ead9b-12260",

"i": "2600d017-84a1-444f-94ba-4bebed30b09e",

"ii": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"inst": 0,

"saas": 12260,

"t": 1,

"dn": "Aviel",

"ext": false,

"s": 2,

"aliases": [

"2600d017-84a1-444f-94ba-4bebed30b09e",

"aviel",

"john.doe@siemplifycyarx.onmicrosoft.com",

"john.doe"

],

"isFake": true,

"pa": "john.doe@siemplifycyarx.onmicrosoft.com",

"em": "john.doe@siemplifycyarx.onmicrosoft.com",

"sublst": [],

"p": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"appData": {

"appId": 12260,

"name": "Microsoft Azure"

},

"actions": []

}

],

"threatScoreHistory": [

{

"dateFormatted": "20220719",

"dateUtc": 1658238168000,

"score": 0,

"percentile": 0,

"breakdown": {}

}

]

}

エンティティの拡充 - 接頭辞 MCAS_

| 拡充フィールド名 | ロジック - 適用するタイミング | |

|---|---|---|

| is_admin | isAdmin | JSON で利用可能な場合 |

| is_external | isExternal | JSON で利用可能な場合 |

| ロール | ロール | JSON で利用可能な場合 |

| メール | メール | JSON で利用可能な場合 |

| ドメイン | ドメイン | JSON で利用可能な場合 |

| threat_score | threatScore | JSON で利用可能な場合 |

| is_fake | isFake | JSON で利用可能な場合 |

ケースウォール

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | アクションが失敗したり、ハンドブックの実行を停止したりすることはありません。 1 つのエンティティにデータが利用可能な場合(is_success=true): 「Microsoft Cloud App Security の情報を使用して次のエンティティを拡充しました: {entity.identifier}」 1 つのエンティティにデータが利用できない場合(is_success=true): 「アクションは、Microsoft Cloud App Security の情報を使用して次のエンティティを拡充できませんでした: {entity.identifier}」 すべてのエンティティでデータが利用可能でない場合(is_success=false): 「指定されたエンティティが拡充されませんでした。」 アクションが失敗し、ハンドブックの実行が停止します。 認証情報が誤っているなどの致命的なエラーで、サーバーへの接続がない場合、その他の情報が報告されます: 「"エンティティの拡充" アクションの実行中にエラーが発生しました。理由: {0}」.format(error.Stacktrace) |

一般 |

| Case Wall テーブル | テーブル名: {entity.identifier} テーブル列:

|

エンティティ |

IP アドレス範囲を作成する

説明

Microsoft Cloud App Security で IP アドレス範囲を作成します。

パラメータ

| パラメータの表示名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| 名前 | 文字列 | なし | はい | IP アドレス範囲の名前を指定します。 |

| カテゴリ | DDL | 企業 有効な値:

|

はい | IP アドレス範囲のカテゴリを指定します。 |

| 組織 | 文字列 | なし | いいえ | IP アドレス範囲の組織を指定します。 |

| サブネット | CSV | なし | はい | IP アドレス範囲のサブネットのカンマ区切りのリストを指定します。 |

| タグ | CSV | なし | いいえ | IP アドレス範囲のタグのカンマ区切りリストを指定します。 |

実行

このアクションはエンティティに対しては実行されません。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Case Wall

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | アクションが失敗したり、ハンドブックの実行を停止したりすることはありません。 ステータス コード 200 が報告された場合(is_success=true): 「Microsoft Cloud App Security で IP アドレス範囲が正常に作成されました。」 アクションが失敗し、ハンドブックの実行が停止します。 重大なエラーが報告された場合: 「アクション「{}」の実行中にエラーが発生しました。理由: {}」format(exception.stacktrace) レスポンスでエラーが報告された場合: 「アクション「{}」の実行中にエラーが発生しました。理由: 「{}」.format(エラー/エラーの CSV) |

全般 |

IP アドレス範囲に IP を追加する

説明

Microsoft Cloud App Security で IP アドレス範囲に IP アドレスを追加します。サポートされるエンティティ: IP アドレス。

パラメータ

| パラメータの表示名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| 名前 | 文字列 | なし | はい | 更新する必要がある IP アドレス範囲の名前を指定します。 |

実行

このアクションは IP アドレス エンティティに対して実行されます。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Case Wall

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | アクションが失敗したり、ハンドブックの実行を停止したりすることはありません。 1 つのエンティティで成功した場合(is_success=true): 「次の IP を Microsoft Cloud App Security の {name} IP アドレス範囲に正常に追加しました: {entity.identifier}」。 1 つのエンティティで成功しなかった場合(is_success=true): 「アクションによって、Microsoft Cloud App Security の {name} IP アドレス範囲に次の IP を追加できませんでした: {entity.identifier}」。 IP アドレスがすでに存在する場合(is_success=true): 「次の IP は、Microsoft Cloud App Security の {name} IP アドレス範囲にすでに含まれています: {entity.identifier}」。 IP が追加されていない場合(is_success=false): print "None of the IPs were added to the IP Address Range in Microsoft Cloud App Security." アクションが失敗し、ハンドブックの実行が停止します。 重大なエラーが報告された場合: 「アクション「{}」の実行中にエラーが発生しました。理由: {}」format(exception.stacktrace) IP アドレス範囲が見つからない場合: 「アクション「{}」の実行中にエラーが発生しました。理由: IP アドレス範囲 {name} が Microsoft Cloud App Security に見つかりませんでした。スペルを確認してください。」{0}".format(exception.stacktrace) |

全般 |

IP アドレス範囲から IP を削除する

説明

Microsoft Cloud App Security の IP アドレス範囲から IP アドレスを削除します。サポートされるエンティティ: IP アドレス。

パラメータ

| パラメータの表示名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| 名前 | 文字列 | なし | はい | 更新する必要がある IP アドレス範囲の名前を指定します。 |

実行

このアクションは IP アドレス エンティティに対して実行されます。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Case Wall

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | アクションが失敗したり、ハンドブックの実行を停止したりすることはありません。 1 つのエンティティで成功した場合(is_success=true):「Microsoft Cloud App Security の {name} IP アドレス範囲から次の IP を正常に削除しました: {entity.identifier}。」 1 つのエンティティで成功しなかった場合(is_success=true): 「アクションによって、Microsoft Cloud App Security の {name} IP アドレス範囲から次の IP を見つけて削除できませんでした: {entity.identifier}。」 すべてのエンティティで成功しなかった場合(is_success=true): 「Microsoft Cloud App Security で IP が見つからず、削除されました」。 アクションが失敗し、ハンドブックの実行が停止します。 重大なエラーが報告された場合: 「アクション「{}」の実行中にエラーが発生しました。理由: {}」format(exception.stacktrace) アドレス範囲が見つからない場合: 「アクション「{}」の実行中にエラーが発生しました。理由: IP アドレス範囲 {name} が Microsoft Cloud App Security に見つかりませんでした。スペルを確認してください。」{0}".format(exception.stacktrace) |

全般 |

ファイルの一覧表示

説明

Microsoft Cloud App Security で利用可能なファイルを一覧表示します。

パラメータ

| パラメータの表示名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| フィルタ キー | DDL | 1 つ選択 有効な値:

|

いいえ | ファイルのフィルタリングに使用する必要があるキーを指定します。 [ファイル形式] に指定できる値は、Other、Document、Spreadsheet、Presentation、Text、Image、Folder です。 [共有ステータス] の有効な値: Public(インターネット)、Public、External、Internal、Private。 |

| フィルタ ロジック | DDL | 指定なし 有効な値:

|

いいえ | 適用するフィルタ ロジックを指定します。 フィルタリング ロジックは、「フィルタ キー」パラメータで指定される値に基づいています。 注: 「ファイル名」と「ID」のフィルタ キーのみが「Contains」ロジックで機能します。 |

| フィルタ値 | 文字列 | なし | いいえ | フィルタで使用する値を指定します。 「Equal」が選択されている場合、アクションは結果から完全一致を探します。 「Contains」が選択されている場合、アクションは指定された部分文字列を含む結果を検索します。 このパラメータに何も指定しない場合、フィルタは適用されません。 フィルタリング ロジックは、「フィルタ キー」パラメータで指定される値に基づいています。 |

| 返されるレコードの最大数 | 整数 | 50 | いいえ | 返すレコードの数を指定します。 何も指定しないと、アクションで 50 件のレコードが返されます。 注: 包含ロジックの場合、コネクタは一致する結果を 1, 000 件のみ確認します。 |

実行

このアクションはエンティティに対しては実行されません。

アクションの結果

スクリプトの結果

| スクリプトの結果名 | 値のオプション | 例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON の結果

{

"_id": "62cffdf1c0ff22b978334963",

"_tid": 88814735,

"appId": 15600,

"id": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|187525f2-5280-4076-adc7-c85311daed1a",

"alternateLink": "https://siemplifycyarx-my.sharepoint.com/personal/james_bond_siemplifycyarx_onmicrosoft_com/Documents/Malvertisement-master",

"collaborators": [],

"createdDate": 1657797767000,

"domains": [

"siemplifycyarx.onmicrosoft.com"

],

"driveId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|eca285b0-1cc1-49e5-a178-7a77507cbdea",

"effectiveParents": [

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955",

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|eca285b0-1cc1-49e5-a178-7a77507cbdea"

],

"emails": [

"james.bond@siemplifycyarx.onmicrosoft.com"

],

"externalShares": [],

"facl": 0,

"fileAccessLevel": [

0,

"PRIVATE"

],

"filePath": "/personal/james_bond_siemplifycyarx_onmicrosoft_com/Documents/Malvertisement-master",

"fileSize": null,

"fileStatus": [

0,

"EXISTS"

],

"fstat": 0,

"graphId": "016XQ77WHSEV2RRACSOZAK3R6IKMI5V3I2",

"groupIds": [],

"groups": [],

"instId": 0,

"isFolder": true,

"isForeign": false,

"listId": "374dcd9b-dcff-46c6-b927-ad5411695361",

"modifiedDate": 1657797768000,

"name": "Malvertisement-master",

"noGovernance": false,

"ownerAddress": "james.bond@siemplifycyarx.onmicrosoft.com",

"ownerExternal": false,

"ownerName": "ג'יימס בונד",

"parentId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955",

"parentIds": [

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955"

],

"saasId": 15600,

"scanVersion": 4,

"sharepointItem": {

"UniqueId": "187525f2-5280-4076-adc7-c85311daed1a",

"hasUniqueRoleAssignments": false,

"Author": {

"name": "ג'יימס בונד",

"idInSiteCollection": "4",

"sipAddress": "james.bond@siemplifycyarx.onmicrosoft.com",

"sourceBitmask": 0,

"trueEmail": "james.bond@siemplifycyarx.onmicrosoft.com",

"externalUser": false,

"oneDriveEmail": "james.bond@siemplifycyarx.onmicrosoft.com",

"LoginName": "i:0#.f|membership|james.bond@siemplifycyarx.onmicrosoft.com",

"Email": "james.bond@siemplifycyarx.onmicrosoft.com",

"Title": "ג'יימס בונד"

}

},

"siteCollection": "/personal/james_bond_siemplifycyarx_onmicrosoft_com",

"siteCollectionId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0",

"sitePath": "/personal/james_bond_siemplifycyarx_onmicrosoft_com",

"snapshotLastModifiedDate": "2022-07-14T13:12:14.906Z",

"spDomain": "https://siemplifycyarx-my.sharepoint.com",

"unseenScans": 0,

"cabinetMatchedRuleVersions": [

"605362e8dace7f169f3b05b0"

],

"cabinetState": [

"605362e8dace7f169f3b05b1"

],

"lastGlobalMatchDate": "2022-07-14T11:29:11.206Z",

"name_l": "malvertisement-master",

"originalId": "62cffdf1c0ff22b978334963",

"dlpScanResults": [],

"fTags": [],

"enriched": true,

"display_collaborators": [],

"appName": "Microsoft OneDrive for Business",

"actions": [

{

"task_name": "RescanFileTask",

"display_title": "TASKS_ADALIBPY_RESCAN_FILE_DISPLAY_TITLE",

"type": "file",

"governance_type": null,

"bulk_support": true,

"has_icon": true,

"display_description": null,

"bulk_display_description": null,

"preview_only": false,

"display_alert_text": null,

"display_alert_success_text": null,

"is_blocking": null,

"confirm_button_style": "red",

"optional_notify": null,

"uiGovernanceCategory": 0,

"alert_display_title": null,

"confirmation_button_text": null,

"confirmation_link": null

}

]

}

Case Wall

| 結果のタイプ | 値 / 説明 | 種類 |

|---|---|---|

| 出力メッセージ * | アクションが失敗したり、ハンドブックの実行を停止したりすることはありません。 データが利用可能な場合(is_success=true):「Microsoft Cloud App Security で指定された条件に該当するファイルが正常に見つかりました。」 データが利用できない場合(is_success=false):「Microsoft Cloud App Security で指定された条件に該当するファイルが見つかりませんでした。」 「フィルタ値」パラメータが空の場合(is_success=true): 「パラメータ「フィルタ値」の値が空であるため、フィルタは適用されませんでした。」 アクションが失敗し、ハンドブックの実行が停止します。 「フィルタ キー」が「1 つ選択」に設定され、「フィルタ ロジック」が「Equal」または「Contains」に設定されている場合: アクション「{action name}」の実行エラー。理由: 「フィルタキー」パラメータからフィールドを選択する必要があります。 「返される最大レコード数」パラメータに無効な値が指定されている場合:「アクション「{action name}」の実行エラー。理由: 「返さえる最大レコード数」に無効な値が指定されました。正の数を指定してください」と表示されます。 認証情報が誤っている、サーバーへの接続がないなど、致命的なエラーが報告された場合: 「アクション「{アクション名}」の実行エラー。理由: {0}」.format(error.Stacktrace) 「フィルタ キー」が「共有ステータス」または「ファイルタイプ」に設定され、「フィルタ ロジック」が「Contains」に設定されている場合:「アクション「{action name}」の実行エラー。理由: 「含む」フィルタのロジックでは「ID」と「ファイル名」のみがサポートされています。」 「共有ステータス」パラメータに無効な値が指定された場合:「アクション「{action name}」の実行エラー。理由: 「共有ステータス」フィルタに無効な値が指定されました。有効な値: Public(インターネット)、Public、External、Internal、Private。」 「共有ステータス」パラメータに無効な値が指定された場合:「アクション「{action name}」の実行エラー。理由: 「共有ステータス」フィルタに無効な値が指定されました。「ファイル形式」の値: その他、ドキュメント、スプレッドシート、プレゼンテーション、テキスト、画像、フォルダ。」 |

全般 |

| Case Wall テーブル | テーブル名: Available Files テーブル列:

|

全般 |

コネクタ

Office 365 Cloud App Security コネクタ

説明

Office 365 Cloud App Security コネクタは、Office 365 CloudApp Security プラットフォームで生成されたアラートを Google SecOps サーバーに取り込みます。

Google SecOps で Office 365 Cloud App Security コネクタを構成する

Google SecOps でコネクタを構成する方法の詳細については、コネクタの構成をご覧ください。

コネクタ パラメータ

次のパラメータを使用してコネクタを構成します。

| パラメータの表示名 | 種類 | デフォルト値 | 必須 | 説明 |

|---|---|---|---|---|

| 環境 | DDL | なし | ○ | 必要な環境を選択します。例: 「Customer One」 アラートの [環境] フィールドが空の場合、このアラートはこの環境に挿入されます。 |

| 実行間隔 | 整数 | 0:0:0:10 | いいえ | 接続を実行する時間を選択します。 |

| プロダクト フィールド名 | 文字列 | サポート対象外 | はい | 現在はサポートされていません。プロダクトには、アラートのサービスタイプ エンティティのラベルが入力されます。 |

| イベント フィールド名 | 文字列 | 説明 | はい | イベント名(サブタイプ)を特定するために使用されるフィールド名。 |

| スクリプトのタイムアウト(秒) | 文字列 | 60 | はい | 現在のスクリプトを実行している Python プロセスのタイムアウト上限(秒単位)。 |

| Cloud App Security ポータルの URL | 文字列 | なし | はい | Office 365 Cloud App Security ポータルの URL。 |

| API トークン | パスワード | なし | はい | Office 365 Cloud App Security の認証に使用される API トークン。 |

| SSL を確認する | チェックボックス | オフ | いいえ | Office 365 Cloud App Security への HTTPS リクエストの SSL 証明書を検証します。 |

| 1 サイクルあたりの最大アラート数 | Integer | 10 | はい | 1 回のコネクタ実行で処理するアラートの数。デフォルト: 10。 |

| オフセット時間(時間) | Integer | 24 | はい | X 時間前から遡ってアラートを取得します。デフォルト値: 24 時間。 |

| 環境フィールド名 | 文字列 | なし | いいえ | 環境名が保存されるフィールドの名前を記述します。 |

| 環境の正規表現パターン | Integer | なし | いいえ | 定義されている場合、コネクタは「環境フィールド」のデータに特定の正規表現パターンを実装して、特定の文字列を抽出します。例 - 送信者のアドレスからドメインを抽出する: "(?<=@)(\S+$) |

| プロキシ サーバーのアドレス | 文字列 | なし | いいえ | 使用するプロキシ サーバーのアドレス。 |

| プロキシのユーザー名 | 文字列 | なし | いいえ | 認証に使用するプロキシのユーザー名。 |

| プロキシ パスワード | パスワード | なし | いいえ | 認証に使用するプロキシ パスワード。 |

コネクタルール

プロキシのサポート

コネクタでプロキシがサポートされます。

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。