Office 365 Cloud App Security

Versión de la integración: 19.0

Casos de uso

- Supervisa las alertas del entorno de Office 365

- Usar los datos de Cloud App Security para investigar incidentes de seguridad

Configura Office 365 Cloud App Security para que funcione con Google Security Operations

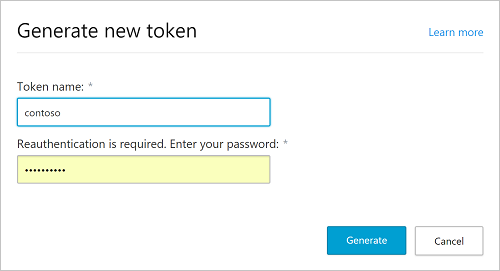

Para realizar solicitudes a la API, debes poder autenticarte con un token de la API de Cloud App Security. Este token se incluirá en el encabezado cuando Cloud App Security realice solicitudes a la API.

Para obtener tu token de la API de seguridad, accede al portal de Microsoft Cloud App Security.

En el menú Configuración, selecciona Extensiones de seguridad y, luego, Tokens de API.

Haz clic en el botón de signo más para generar un token nuevo y asignarle un nombre para identificarlo en el futuro. Haz clic en Siguiente.

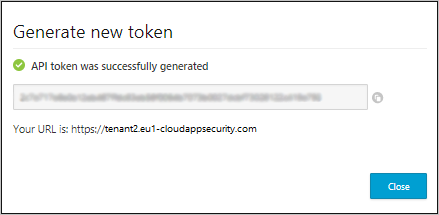

Después de generar un token nuevo, se te proporcionará una URL nueva para acceder al portal de Cloud App Security.

Configura la integración de Office 365 Cloud App Security en Google SecOps

Si quieres obtener instrucciones detalladas para configurar una integración en Google SecOps, consulta Configura integraciones.

Parámetros de integración

Usa los siguientes parámetros para configurar la integración:

| Nombre visible del parámetro | Tipo | Valor predeterminado | Es obligatorio | Descripción |

|---|---|---|---|---|

| Nombre de la instancia | String | N/A | No | Nombre de la instancia para la que deseas configurar la integración. |

| Descripción | String | N/A | No | Es la descripción de la instancia. |

| URL del portal de Cloud App Security | String | N/A | Sí | Dirección URL del portal de Cloud App Security. |

| Token de la API de Cloud App Security | String | N/A | Sí | Es un parámetro para especificar el token de la API de Cloud App Security para conectarse a la API. Para obtener más información, consulta Tokens de API: https://go.microsoft.com/fwlink/?linkid=851419 |

| Ejecutar de forma remota | Casilla de verificación | Desmarcado | No | Marca la casilla para ejecutar la integración configurada de forma remota. Una vez que se marca, aparece la opción para seleccionar al usuario remoto (agente). |

Acciones

Alerta de resolución masiva

Descripción

La acción se usa para resolver una o más alertas una vez que se investigan y se mitigan los riesgos.

Parámetros

| Nombre visible del parámetro | Tipo | Valor predeterminado | Es obligatorio | Descripción |

|---|---|---|---|---|

| ID de alerta | String | N/A | Sí | Es el identificador único de la alerta. Puede tomar varios IDs separados por comas. |

| Comentario | String | Resuelto | No | Un comentario para explicar por qué se resolvieron las alertas |

Casos de uso

Office 365 Cloud App Security genera una alerta sobre un viaje imposible. El usuario investiga la alerta y no puede identificar al usuario que accedió desde una ubicación desconocida. El usuario decide suspender al usuario que se usó para acceder hasta nuevo aviso. Por lo tanto, el usuario procede a resolver la alerta.

Pasos en Google SecOps:

- El conector incorpora la alerta al sistema.

- Después de una investigación, el usuario abre la alerta y no puede confirmar los nombres de usuario de las personas involucradas ni las ubicaciones desde las que acceden.

- Insatisfecho con la identidad del usuario y la ubicación de acceso, el usuario suspende al usuario y establece la alerta como resuelta.

Ejecutar en

Esta acción no se ejecuta en entidades.

Resultados de la acción

Enriquecimiento de entidades

N/A

Estadísticas

N/A

Resultado de secuencia de comandos

| Nombre del resultado de la secuencia de comandos | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

N/A

Muro de casos

| Tipo de resultado | Valor o descripción | Tipo |

|---|---|---|

| Mensaje de salida* | Si la operación se realiza correctamente, haz lo siguiente: 'Las siguientes alertas se resolvieron correctamente:{IDs de alerta}

Si hay errores, haz lo siguiente: “Se produjeron algunos errores. Revisa el registro". Si no funciona, haz lo siguiente: "No se resolvieron alertas" |

General |

Descartar alerta

Descripción

La acción se usa para descartar una alerta en la seguridad de la app en la nube que no se considera interesante o pertinente.

Parámetros

| Nombre visible del parámetro | Tipo | Valor predeterminado | Es obligatorio | Descripción |

|---|---|---|---|---|

| ID de alerta | String | N/A | Sí | Es el identificador único de la alerta. El parámetro toma un solo ID de alerta. |

| Comentario | String | N/A | No | Es un comentario para explicar por qué se descarta una alerta. |

Casos de uso

Dos usuarios diferentes acceden a Office 365 Cloud App Security con la misma cuenta desde dos países diferentes. Esto hace que el sistema genere una alerta de que se produjo un viaje imposible. Sin embargo, estos dos usuarios ya se conocen y se confirmó que la alerta es irrelevante. Por lo tanto, se descarta la alerta.

Pasos en Google SecOps:

- El conector incorpora la alerta al sistema.

- El usuario abre la alerta y realiza una investigación para confirmar los nombres de usuario de las personas involucradas y las ubicaciones desde las que acceden.

- Satisfecho con su identidad y ubicación, el usuario descarta la alerta.

Ejecutar en

Esta acción no se ejecuta en entidades.

Resultados de la acción

Resultado de secuencia de comandos

| Nombre del resultado de la secuencia de comandos | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

N/A

Muro de casos

| Tipo de resultado | Valor o descripción | Tipo |

|---|---|---|

| Mensaje de salida* | Si la operación se realiza correctamente, haz lo siguiente: "Se descartó correctamente la siguiente alerta:{ID de alerta} Si hay errores, haz lo siguiente: “Se produjeron algunos errores. Revisa el registro". Si no funciona, haz lo siguiente: "No se descartó ninguna alerta" |

General |

Obtén actividades relacionadas con la IP

Descripción

La acción se usa para ver las actividades relacionadas con una IP.

Parámetros

| Nombre visible del parámetro | Tipo | Valor predeterminado | Es obligatorio | Descripción |

|---|---|---|---|---|

| Límite de visualización de la actividad | String | 10 | No | Es el límite de la cantidad de actividades que se pueden mostrar. |

| Nombre del producto | String | TODOS | No | Lista de productos en la que el usuario puede seleccionar una app conectada a la seguridad de CloudApp para habilitar la obtención de actividades relacionadas con la IP de una app seleccionada específica. El nombre del producto se debe convertir o asignar al código del producto en los filtros de acción. Por ejemplo, si se selecciona Office 365, se debe convertir a 11161. |

| Período | String | 24 | Sí | Especifica el valor para recuperar la cantidad de actividades que ocurrieron según el valor especificado de hace horas. |

Casos de uso

El sistema genera una alerta sobre una "actividad de un país poco frecuente". La alerta indica la dirección IP involucrada en la actividad, y el usuario desea verificar más actividad relacionada con esta IP para ayudar en la investigación.

Pasos en Google SecOps:

- El sistema recibe la alerta.

- A partir del evento de alerta, el usuario obtiene más enriquecimientos de los datos del evento y decide investigar la dirección IP utilizada.

- El usuario busca el enriquecimiento de IP para verificar las actividades anteriores en las que participó.

Ejecutar en

Esta acción se ejecuta en la entidad Dirección IP.

Resultados de la acción

Enriquecimiento de entidades

| Nombre del campo de enriquecimiento | Lógica: Cuándo aplicar |

|---|---|

| uid | Devuelve si existe en el resultado JSON. |

| eventRouting | Devuelve si existe en el resultado JSON. |

| appName | Devuelve si existe en el resultado JSON. |

| eventType | Devuelve si existe en el resultado JSON. |

| Internos | Devuelve si existe en el resultado JSON. |

| aadTenantId | Devuelve si existe en el resultado JSON. |

| sesión | Devuelve si existe en el resultado JSON. |

| createdRaw | Devuelve si existe en el resultado JSON. |

| userAgent | Devuelve si existe en el resultado JSON. |

| resolvedActor | Devuelve si existe en el resultado JSON. |

| descripción | Devuelve si existe en el resultado JSON. |

| instanciación | Devuelve si existe en el resultado JSON. |

| gravedad, | Devuelve si existe en el resultado JSON. |

| saasId | Devuelve si existe en el resultado JSON. |

| ubicación | Devuelve si existe en el resultado JSON. |

| timestampRaw | Devuelve si existe en el resultado JSON. |

| eventTypeValue | Devuelve si existe en el resultado JSON. |

| description_id | Devuelve si existe en el resultado JSON. |

| timestamp | Devuelve si existe en el resultado JSON. |

| eventTypeName | Devuelve si existe en el resultado JSON. |

| usuario | Devuelve si existe en el resultado JSON. |

| appId | Devuelve si existe en el resultado JSON. |

| dispositivo | Devuelve si existe en el resultado JSON. |

| description_metadata | Devuelve si existe en el resultado JSON. |

| clasificaciones | Devuelve si existe en el resultado JSON. |

| created | Devuelve si existe en el resultado JSON. |

| entityData | Devuelve si existe en el resultado JSON. |

| tenantId | Devuelve si existe en el resultado JSON. |

| instantiationRaw | Devuelve si existe en el resultado JSON. |

| confidenceLevel | Devuelve si existe en el resultado JSON. |

| mainInfo | Devuelve si existe en el resultado JSON. |

Resultado de secuencia de comandos

| Nombre del resultado de la secuencia de comandos | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

[

{

"EntityResult": [

{

"uid": "88814735_1574155880562_520d653579254156823c4f21fe09a522",

"eventRouting":

{

"auditing": true

},

"appName": "Microsoft Cloud App Security",

"eventType": 917504,

"internals":

{

"otherIPs": ["8.8.8.8"]

},

"aadTenantId": "d48f52ca-5b1a-4708-8ed0-ebb98a26a46a",

"session":

{

"sessionId": "ad0bd5e207f2aaa97e7438ec2f6086310e2577842e711cb2a101b724d83ddd83"

},

"createdRaw": 1574156346552,

"userAgent":

{

"major": "78",

"family": "CHROME",

"nativeBrowser": false,

"os": "mac_os",

"typeName": "Browser",

"version": "78.0.3904.97",

"deviceType": "DESKTOP",

"browser": "CHROME",

"type": "Browser",

"operatingSystem":

{

"name": "OS X",

"family": "Mac OS"

},

"minor": "0",

"name": "Chrome"

},

"resolvedActor":

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": "0",

"saasId": "11161",

"role": "4",

"objType": "23",

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"description": "Log on",

"instantiation": 1574156346470,

"severity": "INFO",

"saasId": 20595,

"location":

{

"category": 0,

"city": "SomeCity",

"countryCode": "AM",

"region": "SomeCity",

"longitude": 11.1111,

"anonymousProxy": false,

"regionCode": "ER",

"isSatelliteProvider": false,

"latitude": 11.1111,

"categoryValue": "NONE",

"organizationSearchable": "GNC-Alfa CJSC"

},

"timestampRaw": 1574155880562,

"eventTypeValue": "EVENT_ADALLOM_LOGIN",

"description_id": "EVENT_DESCRIPTION_LOGIN",

"timestamp": 1574155880562,

"eventTypeName": "EVENT_CATEGORY_LOGIN",

"user":

{

"userName": "SomeCity",

"userTags": ["5da46fb69eb3f06b037b409a"]

},

"appId": 20595,

"device":

{

"userAgent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.97 Safari/537.36",

"clientIP": "8.8.8.8",

"countryCode\": "AM"

},

"description_metadata":

{

"dash": " ",

"colon": " ",

"event_category": "Log on"

},

"classifications": ["access"],

"created": 1574156346552,

"entityData":

{

"1": null,

"0":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161, "inst": 0,

"id": "SomeCity"

}},

"2":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}}},

"tenantId": 88814735,

"instantiationRaw": 1574156346470,

"confidenceLevel": 30,

"mainInfo":

{

"eventObjects": [

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": [],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 21,

"link": -407163459,

"id": "SomeCity"

}, {

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 23,

"link": -407163459,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}],

"rawOperationName": "login",

"activityResult":

{

"isSuccess": true

},

"type": "login",

"prettyOperationName": "login"

},

"_id": "88814735_1574155880562_520d653579254156823c4f21fe09a522",

"genericEventType": "ENUM_ACTIVITY_GENERIC_TYPE_LOGIN"

}],

"Entity": "7.7.7.7"

}

]

Muro de casos

| Tipo de resultado | Valor/Descripción | Tipo |

|---|---|---|

| Mensaje de salida* | Si la operación se realiza correctamente, haz lo siguiente: "Se recuperaron las actividades relacionadas con el siguiente usuario:{username}".

Si hay errores, haz lo siguiente: “Se produjeron algunos errores. Revisa el registro". Si no funciona, haz lo siguiente: "No se encontraron actividades relacionadas con la alerta" |

General |

| Tabla | Columnas: Actividad, Usuario, Ubicación, Dirección IP, Dispositivo, Fecha | General |

Obtén actividades relacionadas con el usuario

Descripción

La acción se usa para ver las actividades relacionadas con un usuario. En esta acción, se usa el nombre de usuario del usuario.

Parámetros

| Nombre visible del parámetro | Tipo | Valor predeterminado | Es obligatorio | Descripción |

|---|---|---|---|---|

| Límite de visualización de la actividad | String | 10 | No | Es el límite de la cantidad de actividades que se pueden mostrar. |

| Período | String | 24 | Sí | Especifica el valor para recuperar la cantidad de actividades que ocurrieron según el valor especificado de hace horas. |

| Nombre del producto | String | TODOS | No | Lista de productos en la que el usuario puede seleccionar una app conectada a la seguridad de Cloudapp para permitirle obtener actividades relacionadas con el usuario de una app seleccionada específica. El nombre del producto se debe convertir o asignar al código del producto en los filtros de acción. Por ejemplo, si se selecciona Office 365, se debe convertir a 11161. |

Casos de uso

El sistema genera una alerta sobre una "actividad de un país poco frecuente". Se indica el nombre de usuario involucrado, y el usuario desea verificar más actividad sobre el nombre de usuario involucrado para ayudar en la investigación.

Pasos en Google SecOps:

- El sistema recibe la alerta.

- A partir del evento de alerta, el usuario obtiene más enriquecimientos con el nombre de usuario, lo que ayudará a investigar la actividad anómala.

- El usuario busca un enriquecimiento del usuario en términos de las actividades anteriores en las que participó.

Ejecutar en

Esta acción se ejecuta en la entidad User.

Resultados de la acción

Enriquecimiento de entidades

| Nombre del campo de enriquecimiento | Lógica: Cuándo aplicar |

|---|---|

| uid | Devuelve si existe en el resultado JSON. |

| eventRouting | Devuelve si existe en el resultado JSON. |

| appName | Devuelve si existe en el resultado JSON. |

| eventType | Devuelve si existe en el resultado JSON. |

| Internos | Devuelve si existe en el resultado JSON. |

| aadTenantId | Devuelve si existe en el resultado JSON. |

| sesión | Devuelve si existe en el resultado JSON. |

| createdRaw | Devuelve si existe en el resultado JSON. |

| userAgent | Devuelve si existe en el resultado JSON. |

| resolvedActor | Devuelve si existe en el resultado JSON. |

| descripción | Devuelve si existe en el resultado JSON. |

| instanciación | Devuelve si existe en el resultado JSON. |

| gravedad, | Devuelve si existe en el resultado JSON. |

| saasId | Devuelve si existe en el resultado JSON. |

| ubicación | Devuelve si existe en el resultado JSON. |

| timestampRaw | Devuelve si existe en el resultado JSON. |

| eventTypeValue | Devuelve si existe en el resultado JSON. |

| description_id | Devuelve si existe en el resultado JSON. |

| timestamp | Devuelve si existe en el resultado JSON. |

| eventTypeName | Devuelve si existe en el resultado JSON. |

| usuario | Devuelve si existe en el resultado JSON. |

| appId | Devuelve si existe en el resultado JSON. |

| dispositivo | Devuelve si existe en el resultado JSON. |

| description_metadata | Devuelve si existe en el resultado JSON. |

| clasificaciones | Devuelve si existe en el resultado JSON. |

| created | Devuelve si existe en el resultado JSON. |

| entityData | Devuelve si existe en el resultado JSON. |

| tenantId | Devuelve si existe en el resultado JSON. |

| instantiationRaw | Devuelve si existe en el resultado JSON. |

| confidenceLevel | Devuelve si existe en el resultado JSON. |

| mainInfo | Devuelve si existe en el resultado JSON. |

Resultado de secuencia de comandos

| Nombre del resultado de la secuencia de comandos | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

[

{

"EntityResult": [

{

"uid": "88814735_1574244328290_714fdcea1316483e88072f0f2a068ec7",

"eventRouting":

{

"auditing": true,

"adminEvent": true

},

"appName": "Microsoft Cloud App Security",

"eventType": 917544,

"internals":

{

"otherIPs": ["8.8.8.8"]

},

"aadTenantId": "d48f52ca-5b1a-4708-8ed0-ebb98a26a46a",

"session":

{

"sessionId": "e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855"

},

"createdRaw": 1574244328339,

"userAgent":

{

"nativeBrowser": false,

"family": "UNKNOWN",

"os": "OTHER",

"typeName": "Unknown",

"deviceType": "OTHER",

"browser": "UNKNOWN",

"type": "Unknown",

"operatingSystem":

{

"name": "Unknown",

"family": "Unknown"

},

"name": "Unknown"

},

"resolvedActor":

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": "0",

"saasId": "11161",

"role": "4",

"objType": "23",

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"description": "Dismiss alert <b>Impossible travel activity</b>",

"instantiation": 1574244328322,

"severity": "INFO",

"saasId": 20595,

"location":

{

"category": 0,

"countryCode": "CY",

"longitude": 33.0,

"anonymousProxy": false,

"isSatelliteProvider": false,

"latitude": 11.0,

"categoryValue": "NONE",

"organizationSearchable": "SomeOrganization Ltd."

},

"adallom":

{

"alertSeverityValue": 1,

"count": 1,

"sendFeedback": false,

"feedback": " ",

"alertDate": "2019-11-13T14:29:06.0520000Z",

"title": "Impossible travel activity",

"alertTypeId": 15859716,

"handledByUser": "some@address2.email",

"alertSeverity": 1,

"alertBulk": false,

"alertMongoId": "5dcc13ab47654055292459d7",

"alertTitle": "Impossible travel activity",

"contact_email": " ",

"allowContact": false,

"licenses": ["AdallomDiscovery",

"AdallomStandalone",

"AdallomForO365",

"AdallomForAATP"],

"isBulkDismissed": false,

"dismissId": "5dd50fe869d303b914d188ca",

"alertTimestamp": 1573655346052,

"alertUid": "VelocityDetection|88814735_11161_0_8ef1de18-71c0-4a88-88da-019c1fbf1308|[2019-11-13]_[(SK,US)]",

"alertScore": "32",

"alertActor": "11161|0|8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"timestampRaw": 1574244328290,

"eventTypeValue": "EVENT_ADALLOM_ALERT_DISMISSED",

"tags": ["000000110000000000000000"],

"description_id": "EVENT_ADALLOM_ALERT_DISMISSED",

"timestamp": 1574244328290,

"eventTypeName": "EVENT_CATEGORY_DISMISS_ALERT",

"user":

{

"userName": "some@address2.email",

"userTags": ["5da46fb69eb3f06b037b409a"]

},

"appId": 20595,

"device":

{

"userAgent": "unknown",

"clientIP": "8.8.8.8",

"countryCode": "CY"

},

"description_metadata":

{

"adallom_title": "Impossible travel activity"

},

"classifications": [],

"created": 1574244328339,

"entityData":

{

"1": null,

"0":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "some@address2.email"

}},

"2":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}}},

"tenantId": 88814735,

"instantiationRaw": 1574244328322,

"mainInfo":

{

"eventObjects": [

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": [],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 21,

"link": -407163459,

"id": "some@address2.email"

}, {

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 23,

"link": -407163459,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}],

"type": "unknown"

},

"_id": "88814735_1574244328290_714fdcea1316483e88072f0f2a068ec7",

"genericEventType": "ENUM_ACTIVITY_GENERIC_TYPE_UNKNOWN"

},

"Entity": "some@email.address"

}

]

Muro de casos

| Tipo de resultado | Valor / Descripción | Tipo |

|---|---|---|

| Mensaje de salida* | Si la operación se realiza correctamente, haz lo siguiente: Se recuperaron las actividades relacionadas con las alertas para la siguiente IP:{ip}'

Si hay errores, haz lo siguiente: “Se produjeron algunos errores. Revisa el registro". Si no funciona, haz lo siguiente: "No se encontraron actividades relacionadas con la alerta" |

General |

| Tabla | Columnas: Actividad, Usuario, Ubicación, Dirección IP, Dispositivo, Fecha | General |

Ping

Descripción

La acción se usa para probar la conectividad.

Parámetros

N/A

Casos de uso

El usuario cambia la configuración del sistema y desea probar si la conectividad con la nueva configuración es exitosa.

Pasos en Google SecOps:

- Modificar la configuración del sistema

- Prueba la conectividad.

Ejecutar en

Esta acción se ejecuta en todas las entidades.

Resultados de la acción

Resultado de secuencia de comandos

| Nombre del resultado de la secuencia de comandos | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultados de JSON

N/A

Cerrar la alerta

Descripción

Cierra la alerta en Microsoft Cloud App Security.

Parámetros

| Nombre visible del parámetro | Tipo | Valor predeterminado | Is Mandatory | Descripción |

|---|---|---|---|---|

| ID de alerta | String | N/A | Sí | Especifica el ID de la alerta que se debe cerrar y marcar como benigna. |

| Comentario | String | N/A | No | Especifica un comentario sobre por qué se cerraron las alertas y se marcaron como benignas. |

| Estado | DDL | Verdadero positivo Valores posibles: Benigno Falso positivo Verdadero positivo |

Sí | Especifica cuál debería ser el estado de la alerta. |

| Motivo | DDL | Sin motivo Valores posibles: Sin motivo La gravedad real es menor Otro Confirmado con el usuario final Activado por la prueba No me interesa Demasiadas alertas similares La alerta no es precisa |

No | Especifica un motivo por el que se debe cerrar la alerta. Nota: Este parámetro no tiene impacto si el estado es "Verdadero positivo". |

Ejecutar en

Esta acción no se ejecuta en entidades.

Resultados de la acción

Resultado de secuencia de comandos

| Nombre del resultado de la secuencia de comandos | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Muro de casos

| Tipo de resultado | Valor/Descripción | Tipo |

|---|---|---|

Mensaje de salida* |

La acción no debe fallar ni detener la ejecución de una guía: Si closed_benign/close_false_positive/close_true_positive == 0: "Error executing action "{}". Reason: alert with ID {alert ID} was not found in Microsoft Cloud App Security" Si el motivo del estado "Benigno" es incorrecto: "Error al ejecutar la acción "{}". Motivo: Se seleccionó un valor no válido en el parámetro "Motivo" para el estado "Benigno". Valores válidos: No Reason, Actual Severity Is Lower, Other, Confirmed With End User, Triggered By Test". Si el motivo del estado "Falso positivo" es incorrecto: "Error al ejecutar la acción "{}". Motivo: Se seleccionó un valor no válido en el parámetro "Motivo" para el estado "Falso positivo". Los valores válidos son: No Reason, Not Of Interest, Too Many Similar Alerts, Alert Is Not Accurate, Other". |

General |

Enriquece entidades

Descripción

Enriquece las entidades con información de Microsoft Cloud App Security. Entidades admitidas: Nombre de usuario.

Parámetros

N/A

Fecha de ejecución

Esta acción se ejecuta en la entidad Username.

Resultados de la acción

Resultado de secuencia de comandos

| Nombre del resultado de la secuencia de comandos | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

{

"type": 2,

"status": 2,

"displayName": "Aviel",

"id": "2600d017-84a1-444f-94ba-4bebed30b09e",

"_id": "5ea18b77c84b3e8dd20ead9b",

"userGroups": [

{

"_id": "5da46fb69eb3f06b037b409b",

"id": "5da46fb69eb3f06b037b409a",

"name": "Office 365 administrator",

"description": "Company administrators, user account administrators, helpdesk administrators, service support administrators, and billing administrators",

"usersCount": 20,

"appId": 11161

}

],

"identifiers": [],

"sid": null,

"appData": {

"appId": 11161,

"name": "Office 365",

"saas": 11161,

"instance": 0

},

"isAdmin": true,

"isExternal": false,

"email": "john.doe@siemplifycyarx.onmicrosoft.com",

"role": "Global Administrator",

"organization": null,

"domain": "siemplifycyarx.onmicrosoft.com",

"scoreTrends": {

"20220609": {}

},

"subApps": [],

"threatScore": 0,

"idType": 1,

"isFake": false,

"ii": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"actions": [

{

"task_name": "ConfirmUserCompromisedTask",

"display_title": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_TITLE",

"type": "user",

"governance_type": null,

"bulk_support": null,

"has_icon": true,

"display_description": {

"template": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_DESCRIPTION_O365",

"parameters": {

"user": "john.doe@siemplifycyarx.onmicrosoft.com"

}

},

"bulk_display_description": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_BULK_DISPLAY_DESCRIPTION_O365",

"preview_only": false,

"display_alert_text": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_ALERT_TEXT",

"display_alert_success_text": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_ALERT_SUCCESS_TEXT",

"is_blocking": null,

"confirm_button_style": "red",

"optional_notify": null,

"uiGovernanceCategory": null,

"alert_display_title": null,

"confirmation_button_text": null,

"confirmation_link": null

}

],

"username": "{\"id\": \"2600d017-84a1-444f-94ba-4bebed30b09e\", \"saas\": 11161, \"inst\": 0}",

"sctime": 1655255102926,

"accounts": [

{

"_id": "fa-5ea18b77c84b3e8dd20ead9b-12260",

"i": "2600d017-84a1-444f-94ba-4bebed30b09e",

"ii": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"inst": 0,

"saas": 12260,

"t": 1,

"dn": "Aviel",

"ext": false,

"s": 2,

"aliases": [

"2600d017-84a1-444f-94ba-4bebed30b09e",

"aviel",

"john.doe@siemplifycyarx.onmicrosoft.com",

"john.doe"

],

"isFake": true,

"pa": "john.doe@siemplifycyarx.onmicrosoft.com",

"em": "john.doe@siemplifycyarx.onmicrosoft.com",

"sublst": [],

"p": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"appData": {

"appId": 12260,

"name": "Microsoft Azure"

},

"actions": []

}

],

"threatScoreHistory": [

{

"dateFormatted": "20220719",

"dateUtc": 1658238168000,

"score": 0,

"percentile": 0,

"breakdown": {}

}

]

}

Enriquecimiento de entidades: prefijo MCAS_

| Nombre del campo de enriquecimiento | Lógica: Cuándo aplicar | |

|---|---|---|

| is_admin | isAdmin | Cuando está disponible en JSON |

| is_external | isExternal | Cuando está disponible en JSON |

| rol | rol | Cuando está disponible en JSON |

| correo electrónico | correo electrónico | Cuando está disponible en JSON |

| dominio | dominio | Cuando está disponible en JSON |

| threat_score | threatScore | Cuando está disponible en JSON |

| is_fake | isFake | Cuando está disponible en JSON |

Muro de casos

| Tipo de resultado | Valor o descripción | Tipo |

|---|---|---|

| Mensaje de salida* | La acción no debe fallar ni detener la ejecución de una guía: Si hay datos disponibles para una entidad (is_success=true): "Se enriquecieron correctamente las siguientes entidades con información de Microsoft Cloud App Security: {entity.identifier}". Si los datos no están disponibles para una entidad (is_success=true): "La acción no pudo enriquecer las siguientes entidades con información de Microsoft Cloud App Security: {entity.identifier}". Si los datos no están disponibles para todas las entidades (is_success=false): "Ninguna de las entidades proporcionadas se enriqueció". La acción debería fallar y detener la ejecución de la guía: Si se informa un error fatal, como credenciales incorrectas, falta de conexión con el servidor o algún otro: "Error al ejecutar la acción "Enrich Entities". Reason: {0}''.format(error.Stacktrace) |

General |

| Tabla del muro de casos | Nombre de la tabla: {entity.identifier} Columnas de la tabla:

|

Entidad |

Crea un rango de direcciones IP

Descripción

Crea un rango de direcciones IP en Microsoft Cloud App Security.

Parámetros

| Nombre visible del parámetro | Tipo | Valor predeterminado | Es obligatorio | Descripción |

|---|---|---|---|---|

| Nombre | String | N/A | Sí | Especifica el nombre del rango de direcciones IP. |

| Categoría | DDL | Corporativo Valores posibles:

|

Sí | Especifica la categoría del rango de direcciones IP. |

| Organización | String | N/A | No | Especifica la organización para el rango de direcciones IP. |

| Subredes | CSV | N/A | Sí | Especifica una lista de subredes separadas por comas para el rango de direcciones IP. |

| Etiquetas | CSV | N/A | No | Especifica una lista de etiquetas separadas por comas para el rango de direcciones IP. |

Fecha de ejecución

Esta acción no se ejecuta en entidades.

Resultados de la acción

Resultado de secuencia de comandos

| Nombre del resultado de la secuencia de comandos | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Muro de casos

| Tipo de resultado | Valor o descripción | Tipo |

|---|---|---|

| Mensaje de salida* | La acción no debe fallar ni detener la ejecución de una guía: Si se informa el código de estado 200 (is_success=true): "Se creó correctamente un rango de direcciones IP en Microsoft Cloud App Security ". La acción debería fallar y detener la ejecución de la guía: Si se informa un error crítico: "Error al ejecutar la acción "{}". Motivo: " {0}".format(exception.stacktrace) Si se informa un error en la respuesta: "Error al ejecutar la acción "{}". Motivo: " {0}".format(csv of errors/error) |

General |

Agregar IP al rango de direcciones IP

Descripción

Agrega la dirección IP al rango de direcciones IP en Microsoft Cloud App Security. Entidades admitidas: Dirección IP.

Parámetros

| Nombre visible del parámetro | Tipo | Valor predeterminado | Es obligatorio | Descripción |

|---|---|---|---|---|

| Nombre | String | N/A | Sí | Especifica el nombre del rango de direcciones IP que se debe actualizar. |

Fecha de ejecución

Esta acción se ejecuta en la entidad Dirección IP.

Resultados de la acción

Resultado de secuencia de comandos

| Nombre del resultado de la secuencia de comandos | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Muro de casos

| Tipo de resultado | Valor o descripción | Tipo |

|---|---|---|

| Mensaje de salida* | La acción no debe fallar ni detener la ejecución de una guía: Si la operación se realiza correctamente para una entidad (is_success=true), haz lo siguiente: "Se agregaron correctamente las siguientes IPs al rango de direcciones IP de {name} en Microsoft Cloud App Security: {entity.identifier}". Si no se realiza correctamente para una entidad (is_success=true): "No se pudo agregar las siguientes IPs al rango de direcciones IP {name} en Microsoft Cloud App Security: {entity.identifier}". Si la dirección IP ya existe (is_success=true): "Las siguientes IPs ya forman parte del rango de direcciones IP {name} en Microsoft Cloud App Security: {entity.identifier}". Si no se agrega ninguna IP (is_success=false): print "None of the IPs were added to the IP Address Range in Microsoft Cloud App Security." La acción debería fallar y detener la ejecución de la guía: Si se informa un error crítico: "Error al ejecutar la acción "{}". Motivo: " {0}".format(exception.stacktrace) Si no se encuentra el rango de direcciones IP: "Error al ejecutar la acción "{}". Motivo: No se encontró el rango de direcciones IP {name} en Microsoft Cloud App Security. Revisa la ortografía". {0}".format(exception.stacktrace) |

General |

Quitar IP del rango de direcciones IP

Descripción

Quita la dirección IP del rango de direcciones IP en Microsoft Cloud App Security. Entidades admitidas: Dirección IP.

Parámetros

| Nombre visible del parámetro | Tipo | Valor predeterminado | Es obligatorio | Descripción |

|---|---|---|---|---|

| Nombre | String | N/A | Sí | Especifica el nombre del rango de direcciones IP que se debe actualizar. |

Fecha de ejecución

Esta acción se ejecuta en la entidad Dirección IP.

Resultados de la acción

Resultado de secuencia de comandos

| Nombre del resultado de la secuencia de comandos | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Muro de casos

| Tipo de resultado | Valor o descripción | Tipo |

|---|---|---|

| Mensaje de salida* | La acción no debe fallar ni detener la ejecución de una guía: Si la operación se realiza correctamente para una entidad (is_success=true): "Se quitaron correctamente las siguientes IPs del rango de direcciones IP de {name} en Microsoft Cloud App Security: {entity.identifier}". Si no se realiza correctamente para una entidad (is_success=true): "La acción no pudo encontrar ni quitar las siguientes IPs del rango de direcciones IP {name} en Microsoft Cloud App Security: {entity.identifier}". Si no se completó correctamente para todas las entidades (is_success=true): "No se encontró ni quitó ninguna IP en Microsoft Cloud App Security". La acción debería fallar y detener la ejecución de la guía: Si se informa un error crítico: "Error al ejecutar la acción "{}". Motivo: " {0}".format(exception.stacktrace) Si no se encuentra el rango de direcciones: "Error al ejecutar la acción "{}". Motivo: No se encontró el rango de direcciones IP {name} en Microsoft Cloud App Security. Revisa la ortografía". {0}".format(exception.stacktrace) |

General |

Enumerar archivos

Descripción

Enumera los archivos disponibles en Microsoft Cloud App Security.

Parámetros

| Nombre visible del parámetro | Tipo | Valor predeterminado | Es obligatorio | Descripción |

|---|---|---|---|---|

| Clave de filtro | DDL | Selecciona una opción Valores posibles:

|

No | Especifica la clave que se debe usar para filtrar archivos. Valores posibles para "Tipo de archivo": Otro,Documento,Hoja de cálculo,Presentación,Texto,Imagen,Carpeta. Valores posibles para "Estado de uso compartido": Público (Internet), Público, Externo, Interno y Privado. |

| Lógica de filtro | DDL | No especificado Valores posibles:

|

No | Especifica la lógica del filtro que se debe aplicar. La lógica de filtrado se basa en el valor proporcionado en el parámetro "Clave de filtro". Nota: Solo las claves de filtro "Nombre de archivo" y "ID" funcionan con la lógica "Contiene". |

| Valor del filtro | String | N/A | No | Especifica el valor que se debe usar en el filtro. Si se selecciona "Igual a", la acción intenta encontrar la coincidencia exacta entre los resultados. Si se selecciona "Contiene", la acción intentará encontrar resultados que contengan esa subcadena. Si no se proporciona nada en este parámetro, no se aplica el filtro. La lógica de filtrado se basa en el valor proporcionado en el parámetro "Clave de filtro". |

| Cantidad máxima de registros que se pueden devolver | Número entero | 50 | No | Especifica la cantidad de registros que se devolverán. Si no se proporciona nada, la acción devuelve 50 registros. Nota: Para la lógica de "contiene", el conector solo busca coincidencias en 1,000 resultados. |

Fecha de ejecución

Esta acción no se ejecuta en entidades.

Resultados de la acción

Resultado de secuencia de comandos

| Nombre del resultado de la secuencia de comandos | Opciones de valor | Ejemplo |

|---|---|---|

| is_success | Verdadero/Falso | is_success:False |

Resultado de JSON

{

"_id": "62cffdf1c0ff22b978334963",

"_tid": 88814735,

"appId": 15600,

"id": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|187525f2-5280-4076-adc7-c85311daed1a",

"alternateLink": "https://siemplifycyarx-my.sharepoint.com/personal/james_bond_siemplifycyarx_onmicrosoft_com/Documents/Malvertisement-master",

"collaborators": [],

"createdDate": 1657797767000,

"domains": [

"siemplifycyarx.onmicrosoft.com"

],

"driveId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|eca285b0-1cc1-49e5-a178-7a77507cbdea",

"effectiveParents": [

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955",

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|eca285b0-1cc1-49e5-a178-7a77507cbdea"

],

"emails": [

"james.bond@siemplifycyarx.onmicrosoft.com"

],

"externalShares": [],

"facl": 0,

"fileAccessLevel": [

0,

"PRIVATE"

],

"filePath": "/personal/james_bond_siemplifycyarx_onmicrosoft_com/Documents/Malvertisement-master",

"fileSize": null,

"fileStatus": [

0,

"EXISTS"

],

"fstat": 0,

"graphId": "016XQ77WHSEV2RRACSOZAK3R6IKMI5V3I2",

"groupIds": [],

"groups": [],

"instId": 0,

"isFolder": true,

"isForeign": false,

"listId": "374dcd9b-dcff-46c6-b927-ad5411695361",

"modifiedDate": 1657797768000,

"name": "Malvertisement-master",

"noGovernance": false,

"ownerAddress": "james.bond@siemplifycyarx.onmicrosoft.com",

"ownerExternal": false,

"ownerName": "ג'יימס בונד",

"parentId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955",

"parentIds": [

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955"

],

"saasId": 15600,

"scanVersion": 4,

"sharepointItem": {

"UniqueId": "187525f2-5280-4076-adc7-c85311daed1a",

"hasUniqueRoleAssignments": false,

"Author": {

"name": "ג'יימס בונד",

"idInSiteCollection": "4",

"sipAddress": "james.bond@siemplifycyarx.onmicrosoft.com",

"sourceBitmask": 0,

"trueEmail": "james.bond@siemplifycyarx.onmicrosoft.com",

"externalUser": false,

"oneDriveEmail": "james.bond@siemplifycyarx.onmicrosoft.com",

"LoginName": "i:0#.f|membership|james.bond@siemplifycyarx.onmicrosoft.com",

"Email": "james.bond@siemplifycyarx.onmicrosoft.com",

"Title": "ג'יימס בונד"

}

},

"siteCollection": "/personal/james_bond_siemplifycyarx_onmicrosoft_com",

"siteCollectionId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0",

"sitePath": "/personal/james_bond_siemplifycyarx_onmicrosoft_com",

"snapshotLastModifiedDate": "2022-07-14T13:12:14.906Z",

"spDomain": "https://siemplifycyarx-my.sharepoint.com",

"unseenScans": 0,

"cabinetMatchedRuleVersions": [

"605362e8dace7f169f3b05b0"

],

"cabinetState": [

"605362e8dace7f169f3b05b1"

],

"lastGlobalMatchDate": "2022-07-14T11:29:11.206Z",

"name_l": "malvertisement-master",

"originalId": "62cffdf1c0ff22b978334963",

"dlpScanResults": [],

"fTags": [],

"enriched": true,

"display_collaborators": [],

"appName": "Microsoft OneDrive for Business",

"actions": [

{

"task_name": "RescanFileTask",

"display_title": "TASKS_ADALIBPY_RESCAN_FILE_DISPLAY_TITLE",

"type": "file",

"governance_type": null,

"bulk_support": true,

"has_icon": true,

"display_description": null,

"bulk_display_description": null,

"preview_only": false,

"display_alert_text": null,

"display_alert_success_text": null,

"is_blocking": null,

"confirm_button_style": "red",

"optional_notify": null,

"uiGovernanceCategory": 0,

"alert_display_title": null,

"confirmation_button_text": null,

"confirmation_link": null

}

]

}

Muro de casos

| Tipo de resultado | Valor o descripción | Tipo |

|---|---|---|

| Mensaje de salida* | La acción no debe fallar ni detener la ejecución de una guía: Si hay datos disponibles (is_success=true): "Se encontraron correctamente archivos para los criterios proporcionados en Microsoft Cloud App Security". Si los datos no están disponibles (is_success=false): "No se encontraron archivos para los criterios proporcionados en Microsoft Cloud App Security" Si el parámetro "Filter Value" está vacío (is_success=true): "No se aplicó el filtro porque el parámetro "Valor del filtro" tiene un valor vacío". La acción debería fallar y detener la ejecución de la guía: Si el "Filtro clave" está configurado como "Seleccionar uno" y la "Lógica del filtro" está configurada como "Igual a" o "Contiene": Se produjo un error al ejecutar la acción "{nombre de la acción}". Motivo: Debes seleccionar un campo del parámetro "Clave de filtro". Si se proporciona un valor no válido para el parámetro "Max Records to Return": "Error executing action "{action name}". Motivo: Se proporcionó un valor no válido para "Max Records to Return": . Se debe proporcionar un número positivo". Si se informa un error fatal, como credenciales incorrectas, falta de conexión con el servidor o algún otro problema: "Error al ejecutar la acción "{action name}". Reason: {0}''.format(error.Stacktrace) Si el "Filtro clave" se establece en "Estado de uso compartido" o "Tipo de archivo", y la "Lógica del filtro" se establece en"Contiene": "Error al ejecutar la acción "{nombre de la acción}". Motivo: Solo se admiten "ID" y "Nombre de archivo" para la lógica del filtro "Contiene". Si se proporciona un valor no válido para el parámetro "Estado de uso compartido": "Error al ejecutar la acción "{nombre de la acción}". Motivo: Se proporcionó un valor no válido para el filtro "Estado de uso compartido". Los valores posibles son: Público (Internet), Público, Externo, Interno y Privado". Si se proporciona un valor no válido para el parámetro "Estado de uso compartido": "Error al ejecutar la acción "{nombre de la acción}". Motivo: Se proporcionó un valor no válido para el filtro "Estado de uso compartido". Valores posibles de "Tipo de archivo": Otro, Documento, Hoja de cálculo, Presentación, Texto, Imagen, Carpeta". |

General |

| Tabla del muro de casos | Nombre de la tabla: Archivos disponibles Columnas de la tabla:

|

General |

Conectores

Conector de Office 365 Cloud App Security

Descripción

El conector de Office 365 Cloud App Security ingiere las alertas generadas en la plataforma de Office 365 Cloud App Security en el servidor de SecOps de Google.

Configura el conector de seguridad de la app de Office 365 Cloud en Google SecOps

Si quieres obtener instrucciones detalladas para configurar un conector en Google SecOps, consulta Cómo configurar el conector.

Parámetros del conector

Usa los siguientes parámetros para configurar el conector:

| Nombre visible del parámetro | Tipo | Valor predeterminado | Es obligatorio | Descripción |

|---|---|---|---|---|

| Entorno | DDL | N/A | Sí | Selecciona el entorno requerido. Por ejemplo, "Cliente uno". Si el campo Environment de la alerta está vacío, esta alerta se inyectará en este entorno. |

| Ejecutar cada | Número entero | 0:0:0:10 | No | Selecciona la hora en la que se ejecutará la conexión. |

| Nombre del campo del producto | String | No es compatible | Sí | Actualmente, NO SE ADMITE. El producto se completará con la etiqueta de la entidad de tipo de servicio de la alerta. |

| Nombre del campo del evento | String | descripción | Sí | Es el nombre del campo que se usa para determinar el nombre del evento (subtipo). |

| Tiempo de espera de la secuencia de comandos (segundos) | String | 60 | Sí | Es el límite de tiempo de espera (en segundos) para el proceso de Python que ejecuta la secuencia de comandos actual. |

| URL del portal de Cloud App Security | String | N/A | Sí | Es la URL del portal de Microsoft Cloud App Security. |

| Token de API | Contraseña | N/A | Sí | Es el token de API que se usará para la autenticación con Office 365 Cloud App Security. |

| Verificar SSL | Casilla de verificación | Desmarcado | No | Verifica los certificados SSL para las solicitudes HTTPS a Office 365 Cloud App Security. |

| Cantidad máxima de alertas por ciclo | Número entero | 10 | Sí | Cantidad de alertas que se deben procesar durante una ejecución del conector. Cantidad predeterminada: 10. |

| Compensación de tiempo en horas | Número entero | 24 | Sí | Recupera alertas de X horas hacia atrás. El valor predeterminado es de 24 horas. |

| Nombre del campo del entorno | String | N/A | No | Describe el nombre del campo en el que se almacena el nombre del entorno. |

| Patrón de expresión regular del entorno | Número entero | N/A | No | Si se define, el conector implementará el patrón de RegEx específico en los datos del "campo de entorno" para extraer una cadena específica. Por ejemplo, para extraer el dominio de la dirección del remitente, usa la siguiente expresión regular: "(?<=@)(\S+$) |

| Dirección del servidor proxy | String | N/A | No | Es la dirección del servidor proxy que se usará. |

| Nombre de usuario del proxy | String | N/A | No | Nombre de usuario del proxy con el que se realizará la autenticación. |

| Contraseña de proxy | Contraseña | N/A | No | Contraseña del proxy para la autenticación. |

Reglas del conector

Compatibilidad con proxy

El conector admite proxy.

¿Necesitas más ayuda? Obtén respuestas de miembros de la comunidad y profesionales de Google SecOps.