Office 365 Cloud App Security

Integrationsversion: 19.0

Anwendungsbereiche

- Benachrichtigungen aus der Office 365-Umgebung im Blick behalten

- CloudApp Security-Daten zur Untersuchung von Sicherheitsvorfällen verwenden

Office 365 Cloud App Security für die Zusammenarbeit mit Google Security Operations konfigurieren

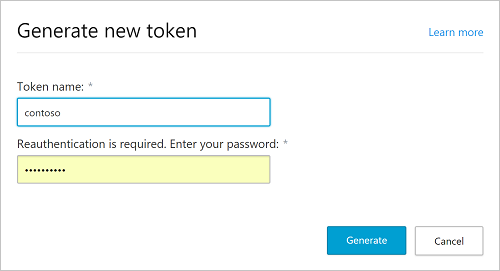

Wenn Sie API-Anfragen stellen möchten, müssen Sie sich mit einem Cloud App Security API-Token authentifizieren können. Dieses Token wird in den Header aufgenommen, wenn Cloud App Security API-Anfragen stellt.

Melden Sie sich im Microsoft Cloud App Security-Portal an, um Ihr Security API-Token zu erhalten.

Wählen Sie im Menü Einstellungen die Option Sicherheitserweiterungen und dann API-Tokens aus.

Klicken Sie auf das Pluszeichen, um ein neues Token zu generieren, und geben Sie einen Namen ein, damit Sie das Token später identifizieren können. Klicken Sie auf Weiter.

Nachdem Sie ein neues Token generiert haben, erhalten Sie eine neue URL für den Zugriff auf das Cloud App Security-Portal.

Office 365 Cloud App Security-Integration in Google SecOps konfigurieren

Eine detaillierte Anleitung zum Konfigurieren einer Integration in Google SecOps finden Sie unter Integrationen konfigurieren.

Integrationsparameter

Verwenden Sie die folgenden Parameter, um die Integration zu konfigurieren:

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Instanzname | String | – | Nein | Name der Instanz, für die Sie die Integration konfigurieren möchten. |

| Beschreibung | String | – | Nein | Beschreibung der Instanz. |

| Cloud App Security-Portal-URL | String | – | Ja | URL-Adresse des Cloud App Security-Portals. |

| Cloud App Security API-Token | String | – | Ja | Ein Parameter zum Angeben des Cloud App Security API-Tokens für die Verbindung zur API. Weitere Informationen finden Sie unter API-Tokens: https://go.microsoft.com/fwlink/?linkid=851419. |

| Remote ausführen | Kästchen | Deaktiviert | Nein | Aktivieren Sie das Feld, um die konfigurierte Integration remote auszuführen. Nachdem Sie das Kästchen angekreuzt haben, wird die Option zum Auswählen des Remote-Nutzers (Kundenservicemitarbeiters) angezeigt. |

Aktionen

Warnungen im Bulk beheben

Beschreibung

Mit der Aktion werden ein oder mehrere Benachrichtigungen behoben, nachdem sie untersucht und das Risiko minimiert wurde.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Benachrichtigungs-ID | String | – | Ja | Eindeutige Benachrichtigungs-ID. Es können mehrere durch Kommas getrennte IDs angegeben werden. |

| Kommentar | String | Behoben | Nein | Ein Kommentar, in dem erläutert wird, warum Benachrichtigungen behoben wurden. |

Anwendungsfälle

In Office 365 Cloud App Security wird eine Warnung zu einer unmöglichen Reise ausgegeben. Der Nutzer untersucht die Benachrichtigung und kann den Nutzer, der sich von einem unbekannten Standort aus angemeldet hat, nicht identifizieren. Der Nutzer entscheidet, den Nutzer, der für die Anmeldung verwendet wurde, bis auf Weiteres zu sperren. Der Nutzer behebt die Warnung.

Schritte in Google SecOps:

- Die Benachrichtigung wird vom Connector in das System aufgenommen.

- Der Nutzer öffnet die Benachrichtigung und kann nach einer Untersuchung die Nutzernamen der beteiligten Nutzer und die Standorte, von denen sie sich anmelden, nicht bestätigen.

- Der Nutzer ist mit der Nutzeridentität und dem Anmeldestandort nicht zufrieden, sperrt den Nutzer und markiert die Benachrichtigung als behoben.

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Entitätsanreicherung

–

Statistiken

–

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

N/A

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Bei Erfolg: „Die folgenden Warnungen wurden behoben:{Alert IDs}

Bei Fehlern: „Es sind einige Fehler aufgetreten. Bitte überprüfen Sie das Protokoll.“ Wenn das nicht funktioniert: „Es wurden keine Benachrichtigungen behoben“ |

Allgemein |

Benachrichtigung schließen

Beschreibung

Mit der Aktion wird eine Benachrichtigung in der Cloud-App-Sicherheit geschlossen, die nicht als interessant oder relevant gilt.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Benachrichtigungs-ID | String | – | Ja | Eindeutige Benachrichtigungs-ID. Der Parameter akzeptiert einzelne Warnungs-IDs. |

| Kommentar | String | – | Nein | Ein Kommentar, in dem erklärt wird, warum eine Benachrichtigung geschlossen wird. |

Anwendungsfälle

Zwei verschiedene Nutzer melden sich mit demselben Konto aus zwei verschiedenen Ländern bei Office 365 Cloud App Security an. Das System gibt dann eine Warnung aus, dass eine unmögliche Reise stattgefunden hat. Diese beiden Nutzer sind jedoch bereits bekannt und bestätigt, sodass die Benachrichtigung irrelevant ist. Die Benachrichtigung wird daher geschlossen.

Schritte in Google SecOps:

- Die Benachrichtigung wird vom Connector in das System aufgenommen.

- Der Nutzer öffnet die Benachrichtigung und prüft, ob die Nutzernamen der beteiligten Nutzer und die Orte, von denen sie sich anmelden, korrekt sind.

- Der Nutzer ist mit seiner Identität und seinem Standort zufrieden und schließt die Benachrichtigung.

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

N/A

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Bei Erfolg: „Die folgende Benachrichtigung wurde geschlossen:{Alert ID} Bei Fehlern: „Es sind einige Fehler aufgetreten. Bitte überprüfen Sie das Protokoll.“ Wenn das nicht funktioniert: „Es wurden keine Benachrichtigungen geschlossen“ |

Allgemein |

IP-bezogene Aktivitäten abrufen

Beschreibung

Mit der Aktion können Sie Aktivitäten im Zusammenhang mit einer IP-Adresse aufrufen.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Anzeigelimit für Aktivitäten | String | 10 | Nein | Beschränkung der Anzahl der anzuzeigenden Aktivitäten. |

| Produktname | String | ALLE | Nein | Produktliste, in der der Nutzer eine mit Cloud-App-Sicherheit verbundene App auswählen kann, um IP-bezogene Aktivitäten einer bestimmten ausgewählten App zu erhalten. Der Produktname muss in den Aktionsfiltern in den Produktcode konvertiert bzw. diesem zugeordnet werden. Wenn beispielsweise Office 365 ausgewählt ist, sollte der Wert in 11161 konvertiert werden. |

| Zeitraum | String | 24 | Ja | Geben Sie den Wert an, für den die Anzahl der Aktivitäten abgerufen werden soll, die vor der angegebenen Anzahl von Stunden stattgefunden haben. |

Anwendungsfälle

Das System gibt eine Warnung zu einer „Aktivität aus einem seltenen Land“ aus. Die IP-Adresse, die an der Aktivität beteiligt ist, wird in der Benachrichtigung angegeben. Der Nutzer möchte weitere Aktivitäten im Zusammenhang mit dieser IP-Adresse prüfen, um die Untersuchung zu unterstützen.

Schritte in Google SecOps:

- Das System empfängt eine Benachrichtigung.

- Aus dem Benachrichtigungsereignis erhält der Nutzer weitere Informationen aus Ereignisdaten und beschließt, die verwendete IP-Adresse zu untersuchen.

- Der Nutzer sucht nach IP-Anreicherung, um die bisherigen Aktivitäten zu prüfen, an denen er beteiligt war.

Ausführen am

Diese Aktion wird für die IP-Adressen-Entität ausgeführt.

Aktionsergebnisse

Entitätsanreicherung

| Name des Anreicherungsfelds | Logik – Wann anwenden? |

|---|---|

| uid | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| eventRouting | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| appName | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| eventType | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Interna | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| aadTenantId | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Sitzung | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| createdRaw | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| userAgent | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| resolvedActor | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Beschreibung | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Instanziierung | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| die Ausprägung | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| saasId | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Standort | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| timestampRaw | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| eventTypeValue | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| description_id | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| timestamp | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| eventTypeName | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Nutzer | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| appId | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Gerät | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| description_metadata | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Klassifizierungen | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| erstellt | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| entityData | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| tenantId | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| instantiationRaw | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| confidenceLevel | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| mainInfo | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

[

{

"EntityResult": [

{

"uid": "88814735_1574155880562_520d653579254156823c4f21fe09a522",

"eventRouting":

{

"auditing": true

},

"appName": "Microsoft Cloud App Security",

"eventType": 917504,

"internals":

{

"otherIPs": ["8.8.8.8"]

},

"aadTenantId": "d48f52ca-5b1a-4708-8ed0-ebb98a26a46a",

"session":

{

"sessionId": "ad0bd5e207f2aaa97e7438ec2f6086310e2577842e711cb2a101b724d83ddd83"

},

"createdRaw": 1574156346552,

"userAgent":

{

"major": "78",

"family": "CHROME",

"nativeBrowser": false,

"os": "mac_os",

"typeName": "Browser",

"version": "78.0.3904.97",

"deviceType": "DESKTOP",

"browser": "CHROME",

"type": "Browser",

"operatingSystem":

{

"name": "OS X",

"family": "Mac OS"

},

"minor": "0",

"name": "Chrome"

},

"resolvedActor":

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": "0",

"saasId": "11161",

"role": "4",

"objType": "23",

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"description": "Log on",

"instantiation": 1574156346470,

"severity": "INFO",

"saasId": 20595,

"location":

{

"category": 0,

"city": "SomeCity",

"countryCode": "AM",

"region": "SomeCity",

"longitude": 11.1111,

"anonymousProxy": false,

"regionCode": "ER",

"isSatelliteProvider": false,

"latitude": 11.1111,

"categoryValue": "NONE",

"organizationSearchable": "GNC-Alfa CJSC"

},

"timestampRaw": 1574155880562,

"eventTypeValue": "EVENT_ADALLOM_LOGIN",

"description_id": "EVENT_DESCRIPTION_LOGIN",

"timestamp": 1574155880562,

"eventTypeName": "EVENT_CATEGORY_LOGIN",

"user":

{

"userName": "SomeCity",

"userTags": ["5da46fb69eb3f06b037b409a"]

},

"appId": 20595,

"device":

{

"userAgent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.97 Safari/537.36",

"clientIP": "8.8.8.8",

"countryCode\": "AM"

},

"description_metadata":

{

"dash": " ",

"colon": " ",

"event_category": "Log on"

},

"classifications": ["access"],

"created": 1574156346552,

"entityData":

{

"1": null,

"0":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161, "inst": 0,

"id": "SomeCity"

}},

"2":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}}},

"tenantId": 88814735,

"instantiationRaw": 1574156346470,

"confidenceLevel": 30,

"mainInfo":

{

"eventObjects": [

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": [],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 21,

"link": -407163459,

"id": "SomeCity"

}, {

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 23,

"link": -407163459,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}],

"rawOperationName": "login",

"activityResult":

{

"isSuccess": true

},

"type": "login",

"prettyOperationName": "login"

},

"_id": "88814735_1574155880562_520d653579254156823c4f21fe09a522",

"genericEventType": "ENUM_ACTIVITY_GENERIC_TYPE_LOGIN"

}],

"Entity": "7.7.7.7"

}

]

Fall-Repository

| Ergebnistyp | Wert/Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Bei Erfolg: „Nutzerbezogene Aktivitäten für den folgenden Nutzer wurden abgerufen:{username}“

Bei Fehlern: „Es sind einige Fehler aufgetreten. Bitte überprüfen Sie das Protokoll.“ Wenn das nicht funktioniert: „Es wurden keine Aktivitäten im Zusammenhang mit Benachrichtigungen gefunden“ |

Allgemein |

| Tabelle | Spalten:Aktivität, Nutzer, Standort, IP-Adresse, Gerät, Datum | Allgemein |

Nutzerbezogene Aktivitäten abrufen

Beschreibung

Mit dieser Aktion können Sie Aktivitäten im Zusammenhang mit einem Nutzer aufrufen. Der Nutzername des Nutzers wird in dieser Aktion verwendet.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Anzeigelimit für Aktivitäten | String | 10 | Nein | Beschränkung der Anzahl der anzuzeigenden Aktivitäten. |

| Zeitraum | String | 24 | Ja | Geben Sie den Wert an, für den die Anzahl der Aktivitäten abgerufen werden soll, die vor der angegebenen Anzahl von Stunden stattgefunden haben. |

| Produktname | String | ALLE | Nein | Produktliste, in der der Nutzer eine mit Cloud App Security verbundene App auswählen kann, um nutzerbezogene Aktivitäten einer bestimmten ausgewählten App abzurufen. Der Produktname muss in den Aktionsfiltern in den Produktcode konvertiert bzw. diesem zugeordnet werden. Wenn beispielsweise „Office 365“ ausgewählt ist, muss dies in „11161“ konvertiert werden. |

Anwendungsfälle

Das System gibt eine Warnung zu einer „Aktivität aus einem seltenen Land“ aus. Der betreffende Nutzername wird angegeben und der Nutzer möchte weitere Aktivitäten im Zusammenhang mit dem betreffenden Nutzernamen prüfen, um die Untersuchung zu unterstützen.

Schritte in Google SecOps:

- Das System empfängt eine Benachrichtigung.

- Aus dem Benachrichtigungsereignis erhält der Nutzer weitere Informationen mit dem Nutzernamen des Nutzers, die bei der Untersuchung der ungewöhnlichen Aktivität hilfreich sind.

- Der Nutzer sucht nach einer Anreicherung von Nutzerdaten in Bezug auf frühere Aktivitäten des Nutzers.

Ausführen am

Diese Aktion wird für die Nutzerentität ausgeführt.

Aktionsergebnisse

Entitätsanreicherung

| Name des Anreicherungsfelds | Logik – Wann anwenden? |

|---|---|

| uid | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| eventRouting | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| appName | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| eventType | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Interna | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| aadTenantId | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Sitzung | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| createdRaw | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| userAgent | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| resolvedActor | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Beschreibung | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Instanziierung | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| die Ausprägung | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| saasId | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Standort | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| timestampRaw | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| eventTypeValue | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| description_id | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| timestamp | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| eventTypeName | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Nutzer | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| appId | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Gerät | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| description_metadata | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| Klassifizierungen | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| erstellt | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| entityData | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| tenantId | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| instantiationRaw | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| confidenceLevel | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

| mainInfo | Gibt zurück, ob es im JSON-Ergebnis vorhanden ist |

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

[

{

"EntityResult": [

{

"uid": "88814735_1574244328290_714fdcea1316483e88072f0f2a068ec7",

"eventRouting":

{

"auditing": true,

"adminEvent": true

},

"appName": "Microsoft Cloud App Security",

"eventType": 917544,

"internals":

{

"otherIPs": ["8.8.8.8"]

},

"aadTenantId": "d48f52ca-5b1a-4708-8ed0-ebb98a26a46a",

"session":

{

"sessionId": "e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855"

},

"createdRaw": 1574244328339,

"userAgent":

{

"nativeBrowser": false,

"family": "UNKNOWN",

"os": "OTHER",

"typeName": "Unknown",

"deviceType": "OTHER",

"browser": "UNKNOWN",

"type": "Unknown",

"operatingSystem":

{

"name": "Unknown",

"family": "Unknown"

},

"name": "Unknown"

},

"resolvedActor":

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": "0",

"saasId": "11161",

"role": "4",

"objType": "23",

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"description": "Dismiss alert <b>Impossible travel activity</b>",

"instantiation": 1574244328322,

"severity": "INFO",

"saasId": 20595,

"location":

{

"category": 0,

"countryCode": "CY",

"longitude": 33.0,

"anonymousProxy": false,

"isSatelliteProvider": false,

"latitude": 11.0,

"categoryValue": "NONE",

"organizationSearchable": "SomeOrganization Ltd."

},

"adallom":

{

"alertSeverityValue": 1,

"count": 1,

"sendFeedback": false,

"feedback": " ",

"alertDate": "2019-11-13T14:29:06.0520000Z",

"title": "Impossible travel activity",

"alertTypeId": 15859716,

"handledByUser": "some@address2.email",

"alertSeverity": 1,

"alertBulk": false,

"alertMongoId": "5dcc13ab47654055292459d7",

"alertTitle": "Impossible travel activity",

"contact_email": " ",

"allowContact": false,

"licenses": ["AdallomDiscovery",

"AdallomStandalone",

"AdallomForO365",

"AdallomForAATP"],

"isBulkDismissed": false,

"dismissId": "5dd50fe869d303b914d188ca",

"alertTimestamp": 1573655346052,

"alertUid": "VelocityDetection|88814735_11161_0_8ef1de18-71c0-4a88-88da-019c1fbf1308|[2019-11-13]_[(SK,US)]",

"alertScore": "32",

"alertActor": "11161|0|8ef1de18-71c0-4a88-88da-019c1fbf1308"

},

"timestampRaw": 1574244328290,

"eventTypeValue": "EVENT_ADALLOM_ALERT_DISMISSED",

"tags": ["000000110000000000000000"],

"description_id": "EVENT_ADALLOM_ALERT_DISMISSED",

"timestamp": 1574244328290,

"eventTypeName": "EVENT_CATEGORY_DISMISS_ALERT",

"user":

{

"userName": "some@address2.email",

"userTags": ["5da46fb69eb3f06b037b409a"]

},

"appId": 20595,

"device":

{

"userAgent": "unknown",

"clientIP": "8.8.8.8",

"countryCode": "CY"

},

"description_metadata":

{

"adallom_title": "Impossible travel activity"

},

"classifications": [],

"created": 1574244328339,

"entityData":

{

"1": null,

"0":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "some@address2.email"

}},

"2":

{

"resolved": true,

"displayName": "User Name - Test User Spec",

"id":

{

"saas": 11161,

"inst": 0,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}}},

"tenantId": 88814735,

"instantiationRaw": 1574244328322,

"mainInfo":

{

"eventObjects": [

{

"resolved": true,

"name": "User Name - Test User Spec",

"tags": [],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 21,

"link": -407163459,

"id": "some@address2.email"

}, {

"resolved": true,

"name": "User Name - Test User Spec",

"tags": ["5da46fb69eb3f06b037b409a"],

"instanceId": 0,

"saasId": 11161,

"role": 4,

"objType": 23,

"link": -407163459,

"id": "8ef1de18-71c0-4a88-88da-019c1fbf1308"

}],

"type": "unknown"

},

"_id": "88814735_1574244328290_714fdcea1316483e88072f0f2a068ec7",

"genericEventType": "ENUM_ACTIVITY_GENERIC_TYPE_UNKNOWN"

},

"Entity": "some@email.address"

}

]

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Bei Erfolg: Es wurden Benachrichtigungen zu Aktivitäten für die folgende IP-Adresse abgerufen:{ip}

Bei Fehlern: „Es sind einige Fehler aufgetreten. Bitte überprüfen Sie das Protokoll.“ Wenn das nicht funktioniert: „Es wurden keine Aktivitäten im Zusammenhang mit Benachrichtigungen gefunden“ |

Allgemein |

| Tabelle | Spalten:Aktivität, Nutzer, Standort, IP-Adresse, Gerät, Datum | Allgemein |

Ping

Beschreibung

Mit der Aktion wird die Verbindung getestet.

Parameter

–

Anwendungsfälle

Der Nutzer ändert Systemkonfigurationen und möchte testen, ob die Verbindung mit den neuen Konfigurationen erfolgreich ist.

Schritte in Google SecOps:

- Systemkonfigurationen ändern

- Verbindung testen

Ausführen am

Diese Aktion wird für alle Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnisse

N/A

Benachrichtigung schließen

Beschreibung

Schließen Sie die Benachrichtigung in Microsoft Cloud App Security.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Pflichtfeld | Beschreibung |

|---|---|---|---|---|

| Benachrichtigungs-ID | String | – | Ja | Geben Sie die ID der Benachrichtigung an, die geschlossen und als harmlos gekennzeichnet werden soll. |

| Kommentar | String | – | Nein | Geben Sie einen Kommentar dazu an, warum die Benachrichtigungen geschlossen und als harmlos markiert wurden. |

| Bundesland | DDL | Richtig positives Ergebnis Mögliche Werte: Gutartig Falsch-positiv Richtig positives Ergebnis |

Ja | Geben Sie an, welchen Status die Benachrichtigung haben soll. |

| Grund | DDL | Kein Grund Mögliche Werte: Kein Grund Tatsächlicher Schweregrad ist niedriger Sonstiges Vom Endnutzer bestätigt Durch Test ausgelöst Nicht von Interesse Zu viele ähnliche Warnungen Die Benachrichtigung ist nicht korrekt. |

Nein | Geben Sie einen Grund an, warum die Benachrichtigung geschlossen werden sollte. Hinweis: Dieser Parameter hat keine Auswirkungen, wenn der Status „Richtig positiv“ ist. |

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

Fall-Repository

| Ergebnistyp | Wert/Beschreibung | Typ |

|---|---|---|

Ausgabemeldung* |

Die Aktion darf nicht fehlschlagen und die Ausführung eines Playbooks nicht beenden: Wenn closed_benign/close_false_positive/close_true_positive == 0: „Fehler beim Ausführen der Aktion ‚{}‘. Grund: Die Benachrichtigung mit der ID {alert ID} wurde in Microsoft Cloud App Security nicht gefunden.“ Falscher Grund für den Status „Gutartig“: „Fehler beim Ausführen der Aktion ‚{}‘. Grund: Im Parameter ‚Grund‘ wurde für den Status ‚Gutartig‘ ein ungültiger Wert ausgewählt. Gültige Werte: „No Reason“, „Actual Severity Is Lower“, „Other“, „Confirmed With End User“, „Triggered By Test“. Falscher Grund für den Status „Falsch positiv“: „Fehler beim Ausführen der Aktion ‚{}‘. Grund: Im Parameter ‚Grund‘ für den Status ‚Falsch positiv‘ wurde ein ungültiger Wert ausgewählt. Gültige Werte: „No Reason“, „Not Of Interest“, „Too Many Similar Alerts“, „Alert Is Not Accurate“, „Other“. |

Allgemein |

Entitäten anreichern

Beschreibung

Entitäten mit Informationen aus Microsoft Cloud App Security anreichern Unterstützte Einheiten: Nutzername.

Parameter

–

Ausführen am

Diese Aktion wird für die Entität „Nutzername“ ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

{

"type": 2,

"status": 2,

"displayName": "Aviel",

"id": "2600d017-84a1-444f-94ba-4bebed30b09e",

"_id": "5ea18b77c84b3e8dd20ead9b",

"userGroups": [

{

"_id": "5da46fb69eb3f06b037b409b",

"id": "5da46fb69eb3f06b037b409a",

"name": "Office 365 administrator",

"description": "Company administrators, user account administrators, helpdesk administrators, service support administrators, and billing administrators",

"usersCount": 20,

"appId": 11161

}

],

"identifiers": [],

"sid": null,

"appData": {

"appId": 11161,

"name": "Office 365",

"saas": 11161,

"instance": 0

},

"isAdmin": true,

"isExternal": false,

"email": "john.doe@siemplifycyarx.onmicrosoft.com",

"role": "Global Administrator",

"organization": null,

"domain": "siemplifycyarx.onmicrosoft.com",

"scoreTrends": {

"20220609": {}

},

"subApps": [],

"threatScore": 0,

"idType": 1,

"isFake": false,

"ii": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"actions": [

{

"task_name": "ConfirmUserCompromisedTask",

"display_title": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_TITLE",

"type": "user",

"governance_type": null,

"bulk_support": null,

"has_icon": true,

"display_description": {

"template": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_DESCRIPTION_O365",

"parameters": {

"user": "john.doe@siemplifycyarx.onmicrosoft.com"

}

},

"bulk_display_description": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_BULK_DISPLAY_DESCRIPTION_O365",

"preview_only": false,

"display_alert_text": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_ALERT_TEXT",

"display_alert_success_text": "TASKS_ADALIBPY_CONFIRM_USER_COMPROMISED_DISPLAY_ALERT_SUCCESS_TEXT",

"is_blocking": null,

"confirm_button_style": "red",

"optional_notify": null,

"uiGovernanceCategory": null,

"alert_display_title": null,

"confirmation_button_text": null,

"confirmation_link": null

}

],

"username": "{\"id\": \"2600d017-84a1-444f-94ba-4bebed30b09e\", \"saas\": 11161, \"inst\": 0}",

"sctime": 1655255102926,

"accounts": [

{

"_id": "fa-5ea18b77c84b3e8dd20ead9b-12260",

"i": "2600d017-84a1-444f-94ba-4bebed30b09e",

"ii": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"inst": 0,

"saas": 12260,

"t": 1,

"dn": "Aviel",

"ext": false,

"s": 2,

"aliases": [

"2600d017-84a1-444f-94ba-4bebed30b09e",

"aviel",

"john.doe@siemplifycyarx.onmicrosoft.com",

"john.doe"

],

"isFake": true,

"pa": "john.doe@siemplifycyarx.onmicrosoft.com",

"em": "john.doe@siemplifycyarx.onmicrosoft.com",

"sublst": [],

"p": "11161|0|2600d017-84a1-444f-94ba-4bebed30b09e",

"appData": {

"appId": 12260,

"name": "Microsoft Azure"

},

"actions": []

}

],

"threatScoreHistory": [

{

"dateFormatted": "20220719",

"dateUtc": 1658238168000,

"score": 0,

"percentile": 0,

"breakdown": {}

}

]

}

Anreicherung von Entitäten – Präfix MCAS_

| Name des Anreicherungsfelds | Logik – Wann anwenden? | |

|---|---|---|

| is_admin | isAdmin | Wenn in JSON verfügbar |

| is_external | isExternal | Wenn in JSON verfügbar |

| Rolle | Rolle | Wenn in JSON verfügbar |

| Wenn in JSON verfügbar | ||

| Domain | Domain | Wenn in JSON verfügbar |

| threat_score | threatScore | Wenn in JSON verfügbar |

| is_fake | isFake | Wenn in JSON verfügbar |

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Wenn Daten für eine Entität verfügbar sind (is_success=true): „Die folgenden Entitäten wurden mit Informationen aus Microsoft Cloud App Security angereichert: {entity.identifier}“. Wenn für eine Einheit keine Daten verfügbar sind (is_success=true): „Action wasn't able to enrich the following entities using information from Microsoft Cloud App Security: {entity.identifier}“ (Die Aktion konnte die folgenden Einheiten nicht mit Informationen aus Microsoft Cloud App Security anreichern: {entity.identifier}). Wenn für nicht alle Entitäten Daten verfügbar sind (is_success=false): „None of the provided entities were enriched.“ (Keine der angegebenen Entitäten wurde angereichert.) Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn ein schwerwiegender Fehler gemeldet wird, z. B. falsche Anmeldedaten, keine Verbindung zum Server oder ein anderer Fehler: „Fehler beim Ausführen der Aktion ‚Enrich Entities‘. Grund: {0}''.format(error.Stacktrace) |

Allgemein |

| Tabelle „Fall-Repository“ | Tabellenname: {entity.identifier} Tabellenspalten:

|

Entität |

IP-Adressbereich erstellen

Beschreibung

Erstellen Sie einen IP-Adressbereich in Microsoft Cloud App Security.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Name | String | – | Ja | Geben Sie den Namen für den IP-Adressbereich an. |

| Kategorie | DDL | Geschäftlich Mögliche Werte:

|

Ja | Geben Sie die Kategorie für den IP-Adressbereich an. |

| Organisation | String | – | Nein | Geben Sie die Organisation für den IP-Adressbereich an. |

| Subnetze | CSV | – | Ja | Geben Sie eine durch Kommas getrennte Liste von Subnetzen für den IP-Adressbereich an. |

| Tags | CSV | – | Nein | Geben Sie eine durch Kommas getrennte Liste von Tags für den IP-Adressbereich an. |

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Wenn der Statuscode 200 gemeldet wird (is_success=true): „Successfully created an IP Address Range in Microsoft Cloud App Security“ (Es wurde erfolgreich ein IP-Adressbereich in Microsoft Cloud App Security erstellt). Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn ein schwerwiegender Fehler gemeldet wird: „Error executing action "{}". Reason: " {0}".format(exception.stacktrace)“ (Fehler beim Ausführen der Aktion „{}“. Grund: „{0}“.format(exception.stacktrace)) Wenn in der Antwort ein Fehler gemeldet wird: „Fehler beim Ausführen der Aktion ‚{}‘. Grund: {0}.format(csv of errors/error)“ |

Allgemein |

IP-Adresse zum IP-Adressbereich hinzufügen

Beschreibung

Fügen Sie dem IP-Adressbereich in Microsoft Cloud App Security eine IP-Adresse hinzu. Unterstützte Einheiten: IP-Adresse.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Name | String | – | Ja | Geben Sie den Namen des IP-Adressbereichs an, der aktualisiert werden muss. |

Ausführen am

Diese Aktion wird für die IP-Adressen-Entität ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Wenn die Aktion für eine Entität erfolgreich ist (is_success=true): „Die folgenden IPs wurden dem IP-Adressbereich {name} in Microsoft Cloud App Security hinzugefügt: {entity.identifier}“. Wenn die Aktualisierung für eine Entität nicht erfolgreich ist (is_success=true): „Die folgenden IPs konnten nicht dem IP-Adressbereich {name} in Microsoft Cloud App Security hinzugefügt werden: {entity.identifier}“. Wenn die IP-Adresse bereits vorhanden ist (is_success=true): „Die folgenden IPs sind bereits Teil des IP-Adressbereichs {name} in Microsoft Cloud App Security: {entity.identifier}.“ Wenn keine IPs hinzugefügt werden (is_success=false): print "None of the IPs were added to the IP Address Range in Microsoft Cloud App Security." Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn ein schwerwiegender Fehler gemeldet wird: „Error executing action "{}". Reason: " {0}".format(exception.stacktrace)“ (Fehler beim Ausführen der Aktion „{}“. Grund: „{0}“.format(exception.stacktrace)) Wenn der IP-Adressbereich nicht gefunden wird: „Fehler beim Ausführen der Aktion ‚{}‘. Grund: Der IP-Adressbereich {name} wurde in Microsoft Cloud App Security nicht gefunden. Bitte überprüfen Sie die Rechtschreibung.“ {0}".format(exception.stacktrace) |

Allgemein |

IP-Adresse aus IP-Adressbereich entfernen

Beschreibung

Entfernen Sie die IP-Adresse aus dem IP-Adressbereich in Microsoft Cloud App Security. Unterstützte Einheiten: IP-Adresse.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Name | String | – | Ja | Geben Sie den Namen des IP-Adressbereichs an, der aktualisiert werden muss. |

Ausführen am

Diese Aktion wird für die IP-Adressen-Entität ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

{

"_id": "62d684ac92adb26e3a84dd52",

"name": "range name",

"subnets": [

{

"mask": 120,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0100",

"originalString": "192.168.1.0/24"

},

{

"mask": 112,

"address": "0000:0000:0000:0000:0000:ffff:c0a8:0000",

"originalString": "192.168.2.0/16"

}

],

"location": null,

"organization": "Microsoft",

"tags": [

{

"_id": "62d684ac6025f11b4b3a4a3b",

"_tid": 88814735,

"name": "existing tag",

"target": 1,

"type": 0,

"id": "62d684ac92adb26e3a84dd51",

"status": 0

}

],

"category": 5,

"lastModified": 1658225836921.4104,

"_tid": 88814735

}

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg für eine Entität (is_success=true): „Die folgenden IPs wurden erfolgreich aus dem IP-Adressbereich {name} in Microsoft Cloud App Security entfernt: {entity.identifier}“. Wenn die Aktualisierung für eine Entität nicht erfolgreich ist (is_success=true): „Die Aktion konnte die folgenden IP-Adressen im IP-Adressbereich {name} in Microsoft Cloud App Security nicht finden und entfernen: {entity.identifier}“. Wenn die Aktualisierung nicht für alle Rechtspersönlichkeiten erfolgreich ist (is_success=true): „Keine der IPs wurde in Microsoft Cloud App Security gefunden und entfernt.“ Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn ein schwerwiegender Fehler gemeldet wird: „Error executing action "{}". Reason: " {0}".format(exception.stacktrace)“ (Fehler beim Ausführen der Aktion „{}“. Grund: „{0}“.format(exception.stacktrace)) Wenn der Adressbereich nicht gefunden wird: „Fehler beim Ausführen der Aktion ‚{}‘. Grund: Der IP-Adressbereich {name} wurde in Microsoft Cloud App Security nicht gefunden. Bitte überprüfen Sie die Rechtschreibung.“ {0}".format(exception.stacktrace) |

Allgemein |

Dateien auflisten

Beschreibung

Verfügbare Dateien in Microsoft Cloud App Security auflisten.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Filterschlüssel | DDL | Wählen Sie eine Option aus. Mögliche Werte:

|

Nein | Geben Sie den Schlüssel an, der zum Filtern von Dateien verwendet werden muss. Mögliche Werte für „Dateityp“: „Other“, „Document“, „Spreadsheet“, „Presentation“, „Text“, „Image“, „Folder“. Mögliche Werte für „Freigabestatus“: „Öffentlich (Internet)“, „Öffentlich“, „Extern“, „Intern“, „Privat“. |

| Filterlogik | DDL | Nicht angegeben Mögliche Werte:

|

Nein | Geben Sie die Filterlogik an, die angewendet werden soll. Die Filterlogik basiert auf dem Wert, der im Parameter „Filterschlüssel“ angegeben ist. Hinweis:Nur die Filterschlüssel „Dateiname“ und „ID“ funktionieren mit der Logik „Enthält“. |

| Filterwert | String | – | Nein | Geben Sie den Wert an, der im Filter verwendet werden soll. Wenn „Gleich“ ausgewählt ist, wird in der Aktion versucht, die genaue Übereinstimmung unter den Ergebnissen zu finden. Wenn „Enthält“ ausgewählt ist, versucht die Aktion, Ergebnisse zu finden, die diesen Teilstring enthalten. Wenn für diesen Parameter nichts angegeben wird, wird der Filter nicht angewendet. Die Filterlogik basiert auf dem Wert, der im Parameter „Filterschlüssel“ angegeben ist. |

| Maximale Anzahl zurückzugebender Datensätze | Ganzzahl | 50 | Nein | Geben Sie die Anzahl der zurückzugebenden Datensätze an. Wenn nichts angegeben wird, werden 50 Datensätze zurückgegeben. Hinweis:Bei der „Enthält“-Logik werden nur 1.000 Ergebnisse für den Abgleich berücksichtigt. |

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

{

"_id": "62cffdf1c0ff22b978334963",

"_tid": 88814735,

"appId": 15600,

"id": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|187525f2-5280-4076-adc7-c85311daed1a",

"alternateLink": "https://siemplifycyarx-my.sharepoint.com/personal/james_bond_siemplifycyarx_onmicrosoft_com/Documents/Malvertisement-master",

"collaborators": [],

"createdDate": 1657797767000,

"domains": [

"siemplifycyarx.onmicrosoft.com"

],

"driveId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|eca285b0-1cc1-49e5-a178-7a77507cbdea",

"effectiveParents": [

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955",

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|eca285b0-1cc1-49e5-a178-7a77507cbdea"

],

"emails": [

"james.bond@siemplifycyarx.onmicrosoft.com"

],

"externalShares": [],

"facl": 0,

"fileAccessLevel": [

0,

"PRIVATE"

],

"filePath": "/personal/james_bond_siemplifycyarx_onmicrosoft_com/Documents/Malvertisement-master",

"fileSize": null,

"fileStatus": [

0,

"EXISTS"

],

"fstat": 0,

"graphId": "016XQ77WHSEV2RRACSOZAK3R6IKMI5V3I2",

"groupIds": [],

"groups": [],

"instId": 0,

"isFolder": true,

"isForeign": false,

"listId": "374dcd9b-dcff-46c6-b927-ad5411695361",

"modifiedDate": 1657797768000,

"name": "Malvertisement-master",

"noGovernance": false,

"ownerAddress": "james.bond@siemplifycyarx.onmicrosoft.com",

"ownerExternal": false,

"ownerName": "ג'יימס בונד",

"parentId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955",

"parentIds": [

"c58ea974-5511-4cf3-b12b-e1e0cabce8a0|862dfe31-b358-4e27-9660-52ed97fb4955"

],

"saasId": 15600,

"scanVersion": 4,

"sharepointItem": {

"UniqueId": "187525f2-5280-4076-adc7-c85311daed1a",

"hasUniqueRoleAssignments": false,

"Author": {

"name": "ג'יימס בונד",

"idInSiteCollection": "4",

"sipAddress": "james.bond@siemplifycyarx.onmicrosoft.com",

"sourceBitmask": 0,

"trueEmail": "james.bond@siemplifycyarx.onmicrosoft.com",

"externalUser": false,

"oneDriveEmail": "james.bond@siemplifycyarx.onmicrosoft.com",

"LoginName": "i:0#.f|membership|james.bond@siemplifycyarx.onmicrosoft.com",

"Email": "james.bond@siemplifycyarx.onmicrosoft.com",

"Title": "ג'יימס בונד"

}

},

"siteCollection": "/personal/james_bond_siemplifycyarx_onmicrosoft_com",

"siteCollectionId": "c58ea974-5511-4cf3-b12b-e1e0cabce8a0",

"sitePath": "/personal/james_bond_siemplifycyarx_onmicrosoft_com",

"snapshotLastModifiedDate": "2022-07-14T13:12:14.906Z",

"spDomain": "https://siemplifycyarx-my.sharepoint.com",

"unseenScans": 0,

"cabinetMatchedRuleVersions": [

"605362e8dace7f169f3b05b0"

],

"cabinetState": [

"605362e8dace7f169f3b05b1"

],

"lastGlobalMatchDate": "2022-07-14T11:29:11.206Z",

"name_l": "malvertisement-master",

"originalId": "62cffdf1c0ff22b978334963",

"dlpScanResults": [],

"fTags": [],

"enriched": true,

"display_collaborators": [],

"appName": "Microsoft OneDrive for Business",

"actions": [

{

"task_name": "RescanFileTask",

"display_title": "TASKS_ADALIBPY_RESCAN_FILE_DISPLAY_TITLE",

"type": "file",

"governance_type": null,

"bulk_support": true,

"has_icon": true,

"display_description": null,

"bulk_display_description": null,

"preview_only": false,

"display_alert_text": null,

"display_alert_success_text": null,

"is_blocking": null,

"confirm_button_style": "red",

"optional_notify": null,

"uiGovernanceCategory": 0,

"alert_display_title": null,

"confirmation_button_text": null,

"confirmation_link": null

}

]

}

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Wenn Daten verfügbar sind (is_success=true): „Successfully found files for the provided criteria in Microsoft Cloud App Security“ (Es wurden Dateien für die angegebenen Kriterien in Microsoft Cloud App Security gefunden). Wenn keine Daten verfügbar sind (is_success=false): „Für die angegebenen Kriterien wurden in Microsoft Cloud App Security keine Dateien gefunden.“ Wenn der Parameter „Filter Value“ leer ist (is_success=true): „Der Filter wurde nicht angewendet, da der Parameter ‚Filterwert‘ einen leeren Wert hat.“ Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn der „Filterschlüssel“ auf „Einen auswählen“ und die „Filterlogik“ auf „Gleich“ oder „Enthält“ festgelegt ist: Fehler beim Ausführen der Aktion „{action name}“. Grund: Sie müssen ein Feld für den Parameter „Filterschlüssel“ auswählen. Wenn ein ungültiger Wert für den Parameter „Max. zurückzugebende Datensätze“ angegeben wird: „Fehler beim Ausführen der Aktion {action name}. Grund: Für „Max. zurückzugebende Datensätze“ wurde ein ungültiger Wert angegeben: . Es muss eine positive Zahl angegeben werden.“ Wenn ein schwerwiegender Fehler gemeldet wird, z. B. falsche Anmeldedaten, keine Verbindung zum Server oder ein anderer Fehler: „Fehler beim Ausführen der Aktion ‚{action name}‘. Grund: {0}''.format(error.Stacktrace) Wenn der „Filterschlüssel“ auf „Freigabestatus“ oder „Dateityp“ und die „Filterlogik“ auf „Enthält“ festgelegt ist: „Fehler beim Ausführen der Aktion ‚{action name}‘. Grund: Für die Filterlogik „Enthält“ werden nur „ID“ und „Dateiname“ unterstützt.“ Wenn ein ungültiger Wert für den Parameter „Freigabestatus“ angegeben wird: „Fehler beim Ausführen der Aktion ‚{action name}‘. Grund: Für den Filter „Freigabestatus“ wurde ein ungültiger Wert angegeben. Mögliche Werte: Public (Internet), Public, External, Internal, Private.“ Wenn ein ungültiger Wert für den Parameter „Freigabestatus“ angegeben wird: „Fehler beim Ausführen der Aktion ‚{action name}‘. Grund: Für den Filter „Freigabestatus“ wurde ein ungültiger Wert angegeben. Mögliche Werte für „Dateityp“: „Other“, „Document“, „Spreadsheet“, „Presentation“, „Text“, „Image“, „Folder“. |

Allgemein |

| Tabelle „Fall-Repository“ | Tabellenname:Verfügbare Dateien Tabellenspalten:

|

Allgemein |

Connectors

Office 365 Cloud App Security Connector

Beschreibung

Der Office 365 Cloud App Security-Connector erfasst Warnungen, die auf der Office 365 Cloud App Security-Plattform generiert wurden, und überträgt sie an den Google SecOps-Server.

Office 365 Cloud App Security-Connector in Google SecOps konfigurieren

Eine ausführliche Anleitung zum Konfigurieren eines Connectors in Google SecOps finden Sie unter Connector konfigurieren.

Connector-Parameter

Verwenden Sie die folgenden Parameter, um den Connector zu konfigurieren:

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Umgebung | DDL | – | Ja | Wählen Sie die gewünschte Umgebung aus. Beispiel: „Kunde 1“. Wenn das Umgebungsfeld der Benachrichtigung leer ist, wird die Benachrichtigung in diese Umgebung eingefügt. |

| Ausführung alle | Ganzzahl | 0:0:0:10 | Nein | Wählen Sie die Uhrzeit aus, zu der die Verbindung hergestellt werden soll. |

| Produktfeldname | String | Nicht unterstützt | Ja | Derzeit NICHT UNTERSTÜTZT. Das Produkt wird mit dem Label der Diensttyp-Entität der Benachrichtigung gefüllt. |

| Name des Ereignisfelds | String | Beschreibung | Ja | Der Feldname, der zum Bestimmen des Ereignisnamens (Untertyp) verwendet wird. |

| Zeitlimit für Script (Sekunden) | String | 60 | Ja | Das Zeitlimit (in Sekunden) für den Python-Prozess, in dem das aktuelle Skript ausgeführt wird. |

| Cloud App Security-Portal-URL | String | – | Ja | Die URL des Office 365 Cloud App Security-Portals. |

| API-Token | Passwort | – | Ja | API-Token, das zur Authentifizierung bei Office 365 Cloud App Security verwendet wird. |

| SSL überprüfen | Kästchen | Deaktiviert | Nein | SSL-Zertifikate für HTTPS-Anfragen an Office 365 Cloud App Security überprüfen |

| Maximale Anzahl an Benachrichtigungen pro Zyklus | Ganzzahl | 10 | Ja | Gibt an, wie viele Benachrichtigungen bei einem Connector-Lauf verarbeitet werden sollen. Der Standardwert ist 10. |

| Zeitverschiebung in Stunden | Ganzzahl | 24 | Ja | Rufe Benachrichtigungen ab, die bis zu X Stunden zurückliegen. Standardwert: 24 Stunden. |

| Name des Umgebungsfelds | String | – | Nein | Beschreibt den Namen des Felds, in dem der Umgebungsname gespeichert ist. |

| Regex-Muster für Umgebung | Ganzzahl | – | Nein | Falls definiert, wendet der Connector das spezifische reguläre Ausdrucksmuster auf die Daten aus dem Feld „environment“ an, um einen bestimmten String zu extrahieren. Beispiel: Domain aus der Adresse des Absenders extrahieren: „(?<=@)(\S+$) |

| Proxyserveradresse | String | – | Nein | Die Adresse des zu verwendenden Proxyservers. |

| Proxy-Nutzername | String | – | Nein | Der Proxy-Nutzername für die Authentifizierung. |

| Proxy-Passwort | Passwort | – | Nein | Das Proxy-Passwort für die Authentifizierung. |

Connector-Regeln

Proxyunterstützung.

Der Connector unterstützt Proxys.

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten