McAfee TIE DXL

集成版本:6.0

配置 McAfee TIE DXL 集成以与 Google Security Operations 搭配使用

生成证书

首先,您需要创建证书,以便 Trellix ePO 和 DXL 能够与 Google SecOps 系统正常通信。请按照以下说明生成证书,以便此集成正常运行。

通过 SSH 连接到您的 Google SecOps 服务器。

发出以下命令:

pip install dxlclient将目录更改为 /etc/pki/tls/:

cd /etc/pki/tls/将用户切换到脚本模式:

su -l scripting为新证书创建一个目录,然后打开该新目录:

mkdir tiedxl cd tiedxl

请按照此处的说明生成证书:

- https://opendxl.github.io/opendxl-client

- python/pydoc/basiccliprovisioning.html#basiccliprovisioning

将证书添加到 Trellix ePO

按照导入 ePO 证书授权机构 (CA) 中的说明将 ca-bundle.crt 文件添加到您的 Trellix ePO 实例。

如需了解详情,请参阅命令行配置(基本)。 它包含一个脚本,用于创建集成所需的文件。

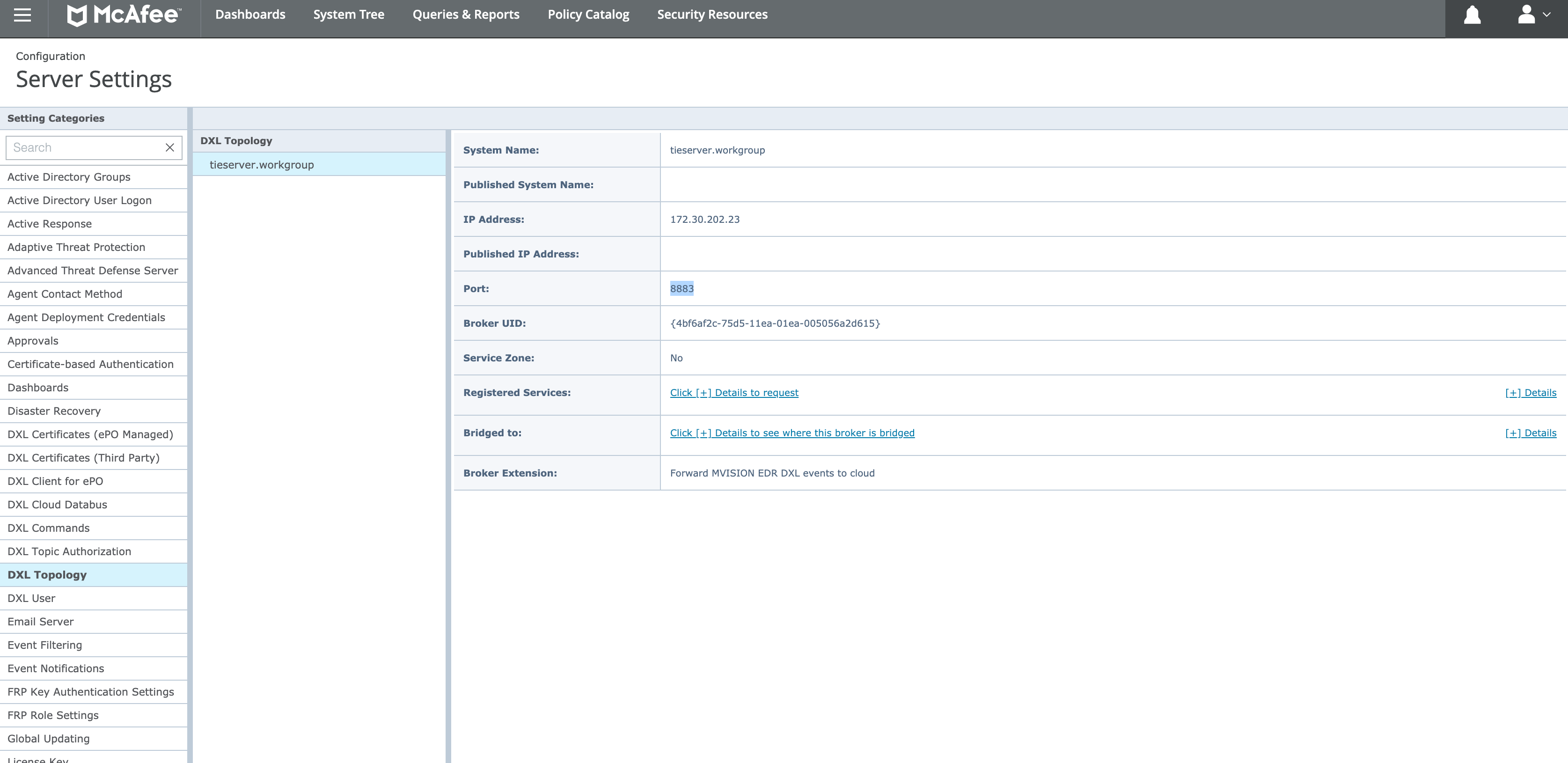

此外,如下图所示,在 Trellix ePO 中,我们可以找到代理的地址及其端口(服务器设置 > DXL 拓扑)。在“DXL 证书”标签页中,我们可以管理证书文件(如上述链接中所述)。

在 Google SecOps 中配置 McAfee TIE DXL 集成

有关如何在 Google SecOps 中配置集成的详细说明,请参阅配置集成。

操作

添加标记

说明

向端点添加标记。(仅限系统中已有的标记)。

参数

| 参数 | 类型 | 默认值 | 说明 |

|---|---|---|---|

| 标记名称 | 字符串 | 不适用 | 要添加的标记的名称。 |

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON 结果

N/A

比较服务器 DAT 和代理 DAT

说明

比较服务器 DAT 和代理 DAT。

参数

不适用

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| agent_dat_status | 不适用 | 不适用 |

JSON 结果

N/A

获取代理信息

说明

获取有关 Trellix ePO 端点的信息。

参数

不适用

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

| 扩充项字段名称 | 逻辑 - 应用场景 |

|---|---|

| LastUpdate | 返回 JSON 结果中是否存在相应值 |

| ManagedState | 返回 JSON 结果中是否存在相应值 |

| 标记 | 返回 JSON 结果中是否存在相应值 |

| ExcludedTags | 返回 JSON 结果中是否存在相应值 |

| AgentVersion | 返回 JSON 结果中是否存在相应值 |

| AgentGUID | 返回 JSON 结果中是否存在相应值 |

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON 结果

[{

"EntityResult":

{

"LastUpdate": "2019-01-22T13:04:49+02:00",

"ManagedState": "1",

"Tags": "Server, Workstation",

"ExcludedTags": "",

"AgentVersion": "1.1.1.1",

"AgentGUID": "F673D1DF-786C-41E5-A84D-1676A39F7AE8"

},

"Entity": "1.1.1.1"

}]

Dat 版本

说明

检索端点上安装的 DAT 版本。

参数

不适用

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| Dat 版本 | 不适用 | 不适用 |

JSON 结果

N/A

获取哈希的事件

说明

获取 MD5 哈希的事件详细信息。

参数

| 参数 | 类型 | 默认值 | 说明 |

|---|---|---|---|

| 从 EPExtendedEvent 表中提取事件 | 复选框 | 不适用 | 是否从 EPExtendedEvent 表中提取事件。 |

运行于

此操作在 Filehash 实体上运行。

操作执行结果

实体扩充

| 扩充项字段名称 | 逻辑 - 应用场景 |

|---|---|

| EPOEvents.ThreatCategory | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.TargetUserName | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.TargetPort | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.TargetFileName | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.TargetIPV4 | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.ThreatName | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.SourceUserName | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.TargetProcessName | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.SourceProcessName | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.ThreatType | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.SourceIPV4 | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.TargetProtocol | 返回 JSON 结果中是否存在相应值 |

| VSECustomEvent.MD5 | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.SourceURL | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.ThreatActionTaken | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.TargetHostName | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.ThreatHandled | 返回 JSON 结果中是否存在相应值 |

| EPOEvents.SourceHostName | 返回 JSON 结果中是否存在相应值 |

数据分析

是

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| null | 不适用 | 不适用 |

JSON 结果

[{

"EntityResult":

[{

"EPOEvents.ThreatCategory": "av.detect",

"EPOEvents.TargetUserName": "VM-EPOAGENTTEST\\\\\\\\Admin",

"EPOEvents.TargetPort": "None",

"EPOEvents.TargetFileName": "C:\\\\\\\\Users\\\\\\\\Admin\\\\\\\\Desktop\\\\\\\\eicar.txt",

"EPOEvents.TargetIPV4": -1979711347,

"EPOEvents.ThreatName": "EICAR test file",

"EPOEvents.SourceUserName": "None",

"EPOEvents.TargetProcessName": "None",

"EPOEvents.SourceProcessName": "None",

"EPOEvents.ThreatType": "test",

"EPOEvents.SourceIPV4": -1979711347,

"EPOEvents.TargetProtocol": "None",

"VSECustomEvent.MD5": "44d88612fea8a8f36de82e1278abb02f",

"EPOEvents.SourceURL": "None",

"EPOEvents.ThreatActionTaken": "deleted",

"EPOEvents.TargetHostName": "VM-EPOAGENTTEST",

"EPOEvents.ThreatHandled": "True",

"EPOEvents.SourceHostName": "_"

}, {

"EPOEvents.ThreatCategory": "av.detect",

"EPOEvents.TargetUserName": "VM-EPOAGENTTEST\\\\\\\\Admin",

"EPOEvents.TargetPort": "None",

"EPOEvents.TargetFileName": "C:\\\\\\\\Users\\\\\\\\Admin\\\\\\\\Desktop\\\\\\\\eicar.txt",

"EPOEvents.TargetIPV4": -1979711347,

"EPOEvents.ThreatName": "EICAR test file",

"EPOEvents.SourceUserName": "None",

"EPOEvents.TargetProcessName": "None",

"EPOEvents.SourceProcessName": "None",

"EPOEvents.ThreatType": "test",

"EPOEvents.SourceIPV4": -1979711347,

"EPOEvents.TargetProtocol": "None",

"VSECustomEvent.MD5": "44d88612fea8a8f36de82e1278abb02f",

"EPOEvents.SourceURL": "None",

"EPOEvents.ThreatActionTaken": "deleted",

"EPOEvents.TargetHostName": "VM-EPOAGENTTEST",

"EPOEvents.ThreatHandled": "True",

"EPOEvents.SourceHostName": "_"

}],

"Entity": "44d88612fea8a8f36de82e1278abb02f"

}]

获取主机 IP 状态

说明

获取主机的 IP 的状态。

参数

不适用

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| is_status_received | True/False | is_status_received:False |

JSON 结果

N/A

获取主机网络 IP 状态

说明

获取宿主网络的 IP 的状态。

参数

不适用

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| is_status_received | True/False | is_status_received:False |

JSON 结果

N/A

获取主机固态核心状态

说明

检索有关主机的固态核心的状态。

参数

不适用

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| is_status_received | True/False | is_status_received:False |

JSON 结果

N/A

获取上次通信时间

说明

接收主机的上次通信时间。

参数

不适用

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| isSuccess | True/False | isSuccess:False |

JSON 结果

N/A

获取 McAfee EPO 代理版本

说明

检索 Trellix ePO 的代理版本。

参数

不适用

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| McAfee Agent 版本 | 不适用 | 不适用 |

JSON 结果

N/A

获取系统信息

说明

从 Trellix ePO 获取端点上的系统信息。

参数

不适用

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

| 扩充项字段名称 | 逻辑 - 应用场景 |

|---|---|

| FreeDiskSpace | 返回 JSON 结果中是否存在相应值 |

| 用户名 | 返回 JSON 结果中是否存在相应值 |

| DomainName | 返回 JSON 结果中是否存在相应值 |

| LastAgentHandler | 返回 JSON 结果中是否存在相应值 |

| IPV4x | 返回 JSON 结果中是否存在相应值 |

| OSBitMode | 返回 JSON 结果中是否存在相应值 |

| IPV6 | 返回 JSON 结果中是否存在相应值 |

| OSType | 返回 JSON 结果中是否存在相应值 |

| SysvolFreeSpace | 返回 JSON 结果中是否存在相应值 |

| IPHostName | 返回 JSON 结果中是否存在相应值 |

| CPUSerialNum | 返回 JSON 结果中是否存在相应值 |

| IPSubnetMask | 返回 JSON 结果中是否存在相应值 |

| SysvolTotalSpace | 返回 JSON 结果中是否存在相应值 |

| IPSubnet | 返回 JSON 结果中是否存在相应值 |

| 说明 | 返回 JSON 结果中是否存在相应值 |

| FreeMemory | 返回 JSON 结果中是否存在相应值 |

| CPUSpeed | 返回 JSON 结果中是否存在相应值 |

| SubnetMask | 返回 JSON 结果中是否存在相应值 |

| IPAddress | 返回 JSON 结果中是否存在相应值 |

| DefaultLangID | 返回 JSON 结果中是否存在相应值 |

| OSPlatform | 返回 JSON 结果中是否存在相应值 |

| ComputerName | 返回 JSON 结果中是否存在相应值 |

| OSOEMID | 返回 JSON 结果中是否存在相应值 |

| NetAddress | 返回 JSON 结果中是否存在相应值 |

| TotalDiskSpace | 返回 JSON 结果中是否存在相应值 |

| SubnetAddress | 返回 JSON 结果中是否存在相应值 |

| NumOfCPU | 返回 JSON 结果中是否存在相应值 |

| TimeZone | 返回 JSON 结果中是否存在相应值 |

| SystemDescription | 返回 JSON 结果中是否存在相应值 |

| Vdi | 返回 JSON 结果中是否存在相应值 |

| OSBuildNum | 返回 JSON 结果中是否存在相应值 |

| OSVersion | 返回 JSON 结果中是否存在相应值 |

| IsPortable | 返回 JSON 结果中是否存在相应值 |

| TotalPhysicalMemory | 返回 JSON 结果中是否存在相应值 |

| IPXAddress | 返回 JSON 结果中是否存在相应值 |

| UserProperty7 | 返回 JSON 结果中是否存在相应值 |

| UserProperty6 | 返回 JSON 结果中是否存在相应值 |

| UserProperty5 | 返回 JSON 结果中是否存在相应值 |

| UserProperty4 | 返回 JSON 结果中是否存在相应值 |

| UserProperty3 | 返回 JSON 结果中是否存在相应值 |

| UserProperty2 | 返回 JSON 结果中是否存在相应值 |

| UserProperty1 | 返回 JSON 结果中是否存在相应值 |

| ParentID | 返回 JSON 结果中是否存在相应值 |

| CPUType | 返回 JSON 结果中是否存在相应值 |

| UserProperty8 | 返回 JSON 结果中是否存在相应值 |

数据分析

是

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON 结果

[{

"EntityResult":

{

"FreeDiskSpace": "444316",

"UserName": "Admin",

"OSServicePackVer": "",

"DomainName": "WORKGROUP",

"LastAgentHandler": "1",

"IPV4x": "-1979711239",

"OSBitMode": "1",

"IPV6": "0:0:0:0:0:FFFF:A00:F9",

"OSType": "Windows Server 2012 R2",

"SysvolFreeSpace": "94782",

"IPHostName": "McAfee-ePO",

"CPUSerialNum": "N/A",

"IPSubnetMask": "0:0:0:0:0:FFFF:FFFF:FE00",

"SysvolTotalSpace": "161647",

"IPSubnet": "0:0:0:0:0:FFFF:A00:0",

"Description": "None",

"FreeMemory": "1626767360",

"CPUSpeed": "2400",

"SubnetMask": "",

"IPAddress": "1.1.1.1",

"DefaultLangID": "0409",

"OSPlatform": "Server",

"ComputerName": "MCAFEE-EPO",

"OSOEMID": "00252-00112-26656-AA653",

"NetAddress": "005056A56847",

"TotalDiskSpace": "511646",

"SubnetAddress": "",

"NumOfCPU": "4",

"TimeZone": "Jerusalem Standard Time",

"SystemDescription": "N/A",

"Vdi": "0",

"OSBuildNum": "9600",

"OSVersion": "6.3",

"IsPortable": "0",

"TotalPhysicalMemory": "6441984000",

"IPXAddress": "N/A",

"UserProperty7": "",

"UserProperty6": "",

"UserProperty5": "",

"UserProperty4": "",

"UserProperty3": "",

"UserProperty2": "",

"UserProperty1": "",

"ParentID": "8",

"CPUType": "Intel(R) Xeon(R) CPU E5-2630 v3 @ 2.40GHz",

"UserProperty8": ""

},

"Entity": "1.1.1.1"

}]

获取病毒引擎代理版本

说明

检索 Trellix ePO 的引擎版本。

参数

不适用

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| 病毒引擎代理版本 | 不适用 | 不适用 |

JSON 结果

N/A

Ping

说明

测试连接。

参数

不适用

运行于

此操作会在所有实体上运行。

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| null | 不适用 | 不适用 |

JSON 结果

N/A

移除代码

说明

从端点中移除标记。

参数

| 参数 | 类型 | 默认值 | 说明 |

|---|---|---|---|

| 标记名称 | 字符串 | 不适用 | 要移除的标记的名称。 |

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| is_success | True/False | is_success:False |

JSON 结果

N/A

运行全面扫描

说明

在端点上运行完整扫描。

参数

| 参数 | 类型 | 默认值 | 说明 |

|---|---|---|---|

| 标记名称 | 字符串 | 不适用 | 要运行的任务的名称。 |

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| RunTask_Status | 不适用 | 不适用 |

JSON 结果

N/A

更新 McAfee Agent

说明

运行任务以更新 McAfee 代理。

参数

| 参数 | 类型 | 默认值 | 说明 |

|---|---|---|---|

| 标记名称 | 字符串 | 不适用 | 要运行的任务的名称。 |

运行于

此操作适用于以下实体:

- IP 地址

- 主机名

操作执行结果

实体扩充

不适用

数据分析

不适用

脚本结果

| 脚本结果名称 | 值选项 | 示例 |

|---|---|---|

| Update_Status | 不适用 | 不适用 |

JSON 结果

N/A

需要更多帮助?从社区成员和 Google SecOps 专业人士那里获得解答。