FireEye Helix

Integrationsversion: 13.0

Anwendungsbereiche

- Trellix Helix-Warnungen aufnehmen und damit Google Security Operations-Warnungen erstellen. In Google SecOps können dann mit Benachrichtigungen Orchestrierungen mit Playbooks oder manuelle Analysen durchgeführt werden.

- Abhilfemaßnahmen ergreifen, z. B. Entitäten einer Sperrliste hinzufügen

Produktberechtigung

Generieren Sie ein Token und verwenden Sie es als Teil eines speziellen Headers für jede Anfrage.

GET /helix/id/hexqsj477/api/v3/appliances/health HTTP/1.1

Host: helix.eu.fireeye.com

x-fireeye-api-key: xxxxxxxxxxxxxxxxxxxxx

API-Token generieren

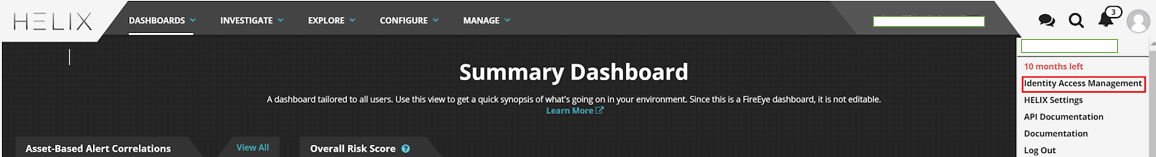

Rufen Sie die Identitäts- und Zugriffsverwaltung auf.

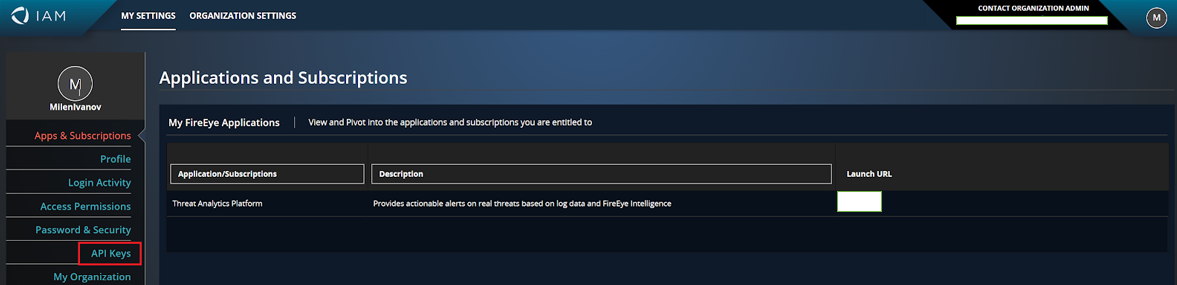

Rufen Sie API-Schlüssel auf und klicken Sie auf API-Schlüssel erstellen.

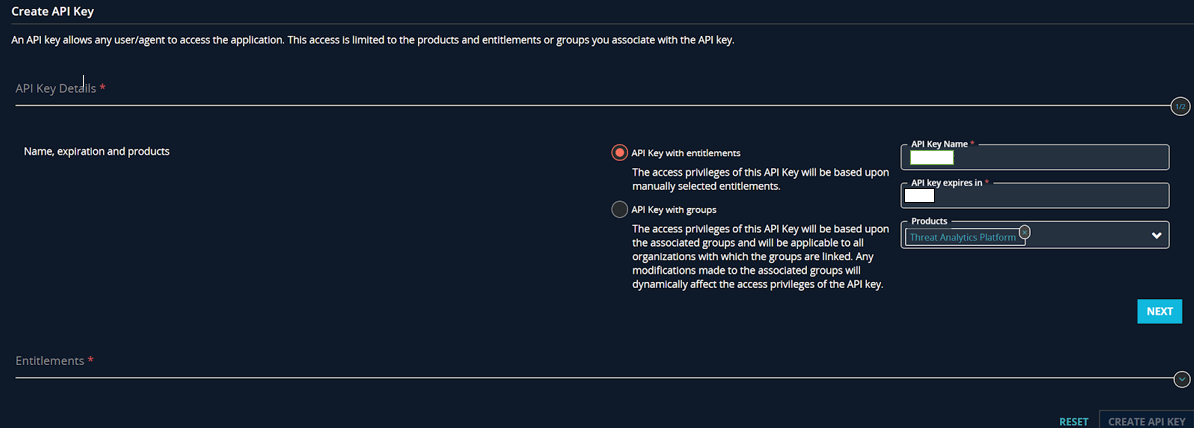

Legen Sie „API Key Name“ (Name des API-Schlüssels), „Expiration Date“ (Ablaufdatum) und „Products“ (Produkte) fest und klicken Sie auf „Next“ (Weiter).

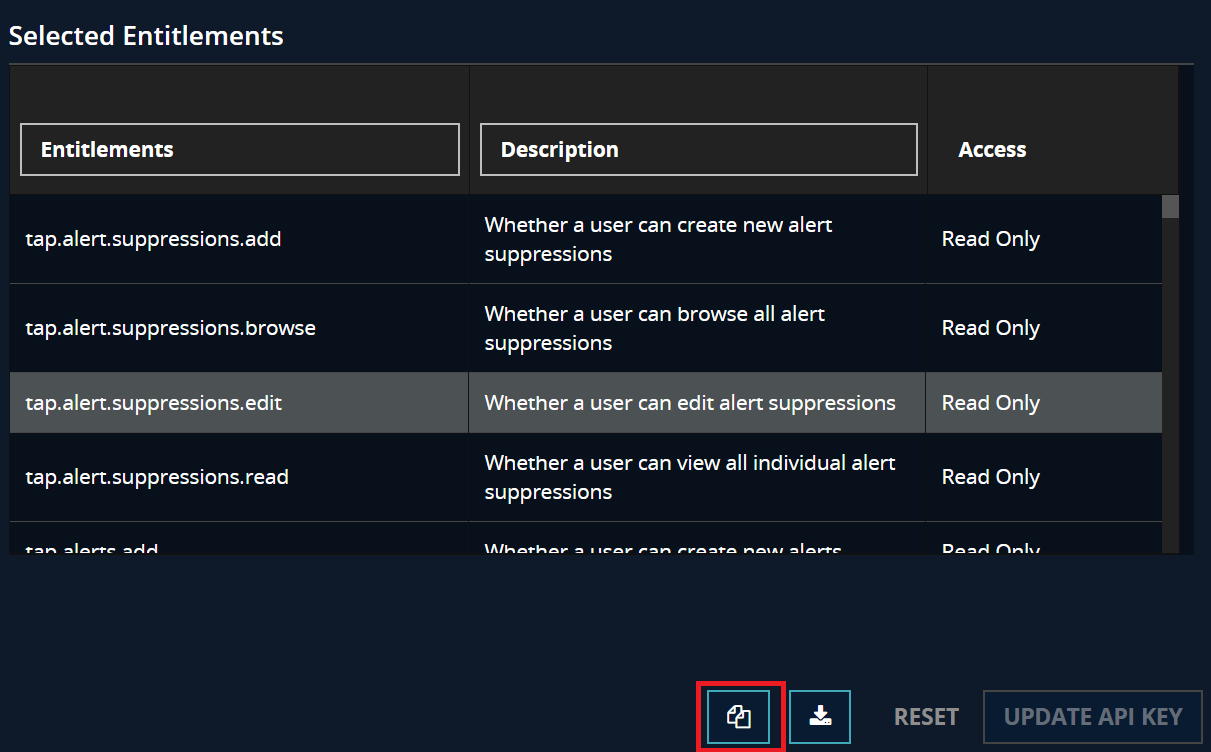

Fügen Sie die folgenden Berechtigungen für die Integration hinzu:

- tap.alert.suppressions.add

- tap.alert.suppressions.browse

- tap.alert.suppressions.edit

- tap.alert.suppressions.read

- tap.alerts.browse

- tap.alerts.edit

- tap.alerts.read

- tap.appliances.browse

- tap.appliances.read

- tap.archivesearch.add

- tap.archivesearch.browse

- tap.assets.browse

- tap.assets.read

- tap.lists.add

- tap.lists.browse

- tap.lists.edit

- tap.lists.read

- tap.search.browse

- tap.search.regex

Kopieren Sie das API-Token.

FireEye HELIX-Integration in Google SecOps konfigurieren

Eine detaillierte Anleitung zum Konfigurieren einer Integration in Google SecOps finden Sie unter Integrationen konfigurieren.

Integrationsparameter

Verwenden Sie die folgenden Parameter, um die Integration zu konfigurieren:

| Parameter | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Instanzname | String | – | Nein | Name der Instanz, für die Sie die Integration konfigurieren möchten. |

| Beschreibung | String | – | Nein | Beschreibung der Instanz. |

| API-Stamm | String | https://helix.eu.fireeye.com/helix/id/{id}/ | Ja | API-Stammverzeichnis der Trellix Helix-Instanz. |

| API-Token | String | – | Ja | API-Token von Trellix Helix. |

| SSL überprüfen | Kästchen | Deaktiviert | Nein | Wenn diese Option aktiviert ist, wird überprüft, ob das SSL-Zertifikat für die Verbindung zum Trellix Helix-Server gültig ist. |

| Remote ausführen | Kästchen | Deaktiviert | Nein | Aktivieren Sie das Feld, um die konfigurierte Integration remote auszuführen. Nachdem Sie das Kästchen angekreuzt haben, wird die Option zum Auswählen des Remote-Nutzers (Kundenservicemitarbeiters) angezeigt. |

Aktionen

Ping

Beschreibung

Testen Sie die Verbindung zu Trellix Helix mit Parametern, die auf der Seite für die Integrationskonfiguration auf dem Tab „Google Security Operations Marketplace“ angegeben sind.

Parameter

–

Beispiele für Anwendungsfälle von Playbooks

Die Aktion wird verwendet, um die Konnektivität auf der Seite „Integrationskonfiguration“ auf dem Tab „Google Security Operations Marketplace“ zu testen. Sie kann als manuelle Aktion ausgeführt werden und wird nicht in Playbooks verwendet.

Ausführen am

Die Aktion wird nicht für Entitäten ausgeführt und hat keine erforderlichen Eingabeparameter.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg: Geben Sie „Successfully connected to the Trellix Helix server with the provided connection parameters!“ (Erfolgreiche Verbindung zum Trellix Helix-Server mit den angegebenen Verbindungsparametern) aus. Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Bei kritischen Fehlern wie falschen Anmeldedaten oder Verbindungsverlust: Geben Sie „Failed to connect to the Trellix Helix server! Fehler: {0}".format(exception.stacktrace) |

Allgemein |

Benachrichtigung unterdrücken

Beschreibung

Die Dauer wird in Minuten angegeben. Wir müssen die aktuelle Zeit nehmen und die entsprechende Zeit hinzufügen. Der erstellte Wert wird im Parameter „endDate“ der Anfrage verwendet.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Benachrichtigungs-ID | Ganzzahl | – | Ja | Geben Sie die ID des Alerts an, der in Trellix Helix unterdrückt werden soll. |

| Dauer | Ganzzahl | – | Ja | Geben Sie an, wie lange die Benachrichtigung in Minuten unterdrückt werden soll. |

Ausführen am

Die Aktion wird nicht für Entitäten ausgeführt und hat keine erforderlichen Eingabeparameter.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg Wenn die Benachrichtigungs-ID nicht gefunden wird: Gibt „Action wasn't able to suppress the alert with ID {ID} for {duration} minutes in Trellix Helix.“ (Die Aktion konnte die Benachrichtigung mit der ID {ID} für {duration} Minuten in Trellix Helix nicht unterdrücken.) aus. Grund: Die Warnung mit der ID {ID} wurde nicht gefunden.“ Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn das nicht funktioniert: Gibt „Error executing action ‚Suppress Alert‘“ (Fehler beim Ausführen der Aktion „Warnung unterdrücken“) aus. Grund: {0}''.format(error.Stacktrace) |

Allgemein |

Benachrichtigung schließen

Beschreibung

Schließen Sie die Benachrichtigung in Trellix Helix.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Benachrichtigungs-ID | Ganzzahl | – | Ja | Geben Sie die ID der Benachrichtigung an, die in Trellix Helix geschlossen werden soll. |

| Revisionshinweis | String | – | Nein | Geben Sie eine Überarbeitungsanmerkung für die Benachrichtigung an. |

Ausführen am

Die Aktion wird nicht für Entitäten ausgeführt und hat keine erforderlichen Eingabeparameter.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg Wenn die Benachrichtigungs-ID nicht gefunden wird: Gibt „Action wasn't able to close the alert with ID {ID} in Trellix Helix. Grund: Die Warnung mit der ID {ID} wurde nicht gefunden.“ Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn das nicht funktioniert: Gib „Error executing action ‚Close Alert‘“ (Fehler beim Ausführen der Aktion „Benachrichtigung schließen“) aus. Grund: {0}''.format(error.Stacktrace) |

Allgemein |

Notiz zur Benachrichtigung hinzufügen

Beschreibung

Fügen Sie dem Alert in Trellix Helix eine Notiz hinzu.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Benachrichtigungs-ID | Ganzzahl | – | Ja | Geben Sie die ID des Alerts an, der in Trellix Helix unterdrückt werden soll. |

| Hinweis | Ganzzahl | – | Ja | Geben Sie eine Notiz für die Benachrichtigung an. |

Ausführen am

Die Aktion wird nicht für Entitäten ausgeführt und hat keine erforderlichen Eingabeparameter.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg Wenn die Benachrichtigungs-ID nicht gefunden wird: Gibt „Action wasn't able to add a note to the alert with ID {ID} in Trellix Helix.“ aus. Grund: Die Warnung mit der ID {ID} wurde nicht gefunden.“ Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn das nicht funktioniert: „Error executing action ‚Add Note To Alert‘“ (Fehler beim Ausführen der Aktion „Hinweis zur Benachrichtigung hinzufügen“) wird ausgegeben. Grund: {0}''.format(error.Stacktrace) |

Allgemein |

Listen abrufen

Beschreibung

Gibt Informationen zu Trellix Helix-Listen zurück.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Name | String | – | Nein | Geben Sie einen Namensfilter an. |

| Kurzform | String | – | Nein | Geben Sie einen Filter für den Kurznamen an. |

| Aktiv | Kästchen | Falsch | Nein | Geben Sie an, ob die Aktion nur aktive Listen zurückgeben soll. |

| Intern | Kästchen | Falsch | Nein | Gibt an, ob die Aktion nur interne Listen zurückgeben soll. |

| Geschützt | Kästchen | Falsch | Nein | Geben Sie an, ob die Aktion nur geschützte Listen zurückgeben soll. |

| Sortieren nach | DDL | Name Mögliche Werte: Name Kurzform Erstellt am |

Nein | Geben Sie an, welcher Parameter zum Sortieren der Ergebnisse verwendet werden soll. |

| Sortierreihenfolge | DDL | Aufsteigend Mögliche Werte: Aufsteigend Absteigend |

Nein | Geben Sie die Sortierreihenfolge für die Ergebnisse an. |

| Maximale Anzahl zurückzugebender Listen | Ganzzahl | 100 | Nein | Geben Sie an, wie viele Listen zurückgegeben werden sollen. |

Ausführen am

Die Aktion wird nicht für Entitäten ausgeführt und hat keine erforderlichen Eingabeparameter.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

"results": [

{

"id": 14387,

"short_name": "siemplify_atest",

"item_count": 0,

"types": [],

"created_by": {

"id": "0b48dde7-5c81-4899-978d-793540861a42",

"avatar": "https://secure.gravatar.com/avatar/0feb076e8da5a3dff2b62cf8e53525cd",

"name": "xxxxxxxx",

"username": "xxx.xxxxxx@xxxxxxxxx.xx",

"primary_email": "xxx.xxxxxx@xxxxxxxxx.xx"

},

"updated_by": {

"id": "0b48dde7-5c81-4899-978d-793540861a42",

"avatar": "https://secure.gravatar.com/avatar/0feb076e8da5a3dff2b62cf8e53525cd",

"name": "xxxxxxxx",

"username": "xxx.xxxxxx@xxxxxxxxx.xx",

"primary_email": "xxx.xxxxxx@xxxxxxxxx.xx"

},

"created_at": "2020-08-11T07:36:24.725168Z",

"updated_at": "2020-08-11T07:36:24.725168Z",

"name": "xxxxxxxx xxx",

"type": "default",

"description": "",

"usage": [],

"is_internal": false,

"is_protected": false,

"is_active": true,

"hash": ""

}

]

}

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg: Wenn keine Listen gefunden wurden (is_success=false): Gib „Es wurden keine Listen gefunden, die den festgelegten Kriterien entsprechen“ aus. Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn das nicht funktioniert: Gib „Fehler beim Ausführen der Aktion ‚Listen abrufen‘“ aus. Grund: {0}''.format(error.Stacktrace) |

Allgemein |

| Fall-Repository | Name: „Trellix Helix Lists“ Spalte:

|

Allgemein |

Listenelemente abrufen

Beschreibung

Gibt Informationen zu Trellix Helix-Listenelementen zurück.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Kurzname der Liste | String | – | Ja | Geben Sie den Kurznamen der Liste an. |

| Wert | String | – | Nein | Geben Sie einen Wertfilter für die Elemente an. |

| Typ | DDL | ALLE Mögliche Werte: FQDN IPv4 IPv6 MD5 Sonstige SHA-1 |

Nein | Geben Sie einen Typfilter für die Elemente an. |

| Sortieren nach | DDL | Wert Mögliche Werte: Wert Typ Risiko |

Nein | Geben Sie an, welcher Parameter zum Sortieren der Ergebnisse verwendet werden soll. |

| Sortierreihenfolge | DDL | Aufsteigend Mögliche Werte: Aufsteigend Absteigend |

Nein | Geben Sie die Sortierreihenfolge für die Ergebnisse an. |

| Maximale Anzahl zurückzugebender Elemente | Ganzzahl | 100 | Nein | Geben Sie an, wie viele Elemente zurückgegeben werden sollen. |

Ausführen am

Die Aktion wird nicht für Entitäten ausgeführt und hat keine erforderlichen Eingabeparameter.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

"results": [

{

"id": 45404223,

"value": "xxxxxxxxx.xx",

"type": "misc",

"risk": "Low",

"notes": "",

"list": 4969

}

]

}

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg: Wenn keine Liste gefunden wurde (is_success=false): Gib „Die Liste mit dem Kurznamen ‚{short_name}‘ wurde in Trellix Helix nicht gefunden.“ aus. Wenn keine Elemente in der Liste sind (is_success=false): Gib „In der Liste mit dem Kurznamen ‚{short_name}‘ in Trellix Helix wurden keine Elemente gefunden.“ aus. Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn das nicht funktioniert: Gibt „Error executing action ‚Get List Items‘“ (Fehler beim Ausführen der Aktion ‚Get List Items‘) aus. Grund: {0}''.format(error.Stacktrace) |

Allgemein |

Einer Liste Entitäten hinzufügen

Beschreibung

Fügen Sie der Trellix Helix-Liste Google SecOps-Entitäten hinzu.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Kurzname der Liste | String | – | Nein | Geben Sie den Kurznamen der Liste an. |

| Risiko | DDL | Mittel Mögliche Werte: Niedrig Mittel Hoch Kritisch |

Nein | Geben Sie das Risiko der Artikel an. |

| Hinweis | String | – | Nein | Geben Sie Notizen an, die den Elementen hinzugefügt werden sollen. |

Ausführen am

Diese Aktion wird für alle Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

{

"id": 45417477,

"value": "misc/email/fqdn/ipv4/ipv6/md5/shaa1aa",

"type": "misc",

"risk": "Critical",

"notes": "Asd",

"list": 14387

}

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg und wenn mindestens eine der angegebenen Einheiten hinzugefügt wurde (is_success = true) Wenn bestimmte Einheiten nicht angereichert werden können(is_success = true): Gib Folgendes aus: „Die Aktion konnte die folgenden Elemente nicht der Trellix Helix-Liste mit dem Kurznamen ‚{0}‘ hinzufügen: \n{1}“.format(List Short Name, [entity.identifier]) Wenn keine Entitäten hinzugefügt wurden (is_success=false): Gib „Es wurden keine Entitäten mit dem Kurznamen ‚{short_name}‘ in Trellix Helix zur Liste hinzugefügt.“ aus. Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn das nicht funktioniert: Gib „Fehler beim Ausführen der Aktion ‚Entitäten einer Liste hinzufügen‘“ aus. Grund: {0}''.format(error.Stacktrace) |

Allgemein |

Indexsuche

Beschreibung

Indexsuche in Trellix Helix durchführen

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Abfrage | String | – | Ja | Geben Sie die Suchanfrage an, z. B. srcserver=172.30.202.130. |

| Zeitraum | String | – | Nein | Geben Sie den Zeitraum für die Suche an. Es werden nur Stunden und Tage unterstützt. Dies ist eine Einschränkung von Trellix Helix. Beispiele für die Werte: 1d – 1 Tag |

| Maximale Anzahl zurückzugebender Ergebnisse | Ganzzahl | 100 | Nein | Geben Sie an, wie viele Ergebnisse zurückgegeben werden sollen. |

Ausführen am

Die Aktion wird nicht für Entitäten ausgeführt und hat keine erforderlichen Eingabeparameter.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

"results": {

"hits": {

"hits": [

{

"_score": 0.0,

"_type": "_doc",

"_id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"_source": {

"dstusagetype": "cdn",

"_eventid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcisp": "private ip address lan",

"meta_uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcipv4": "x.x.x.x",

"alert_version": "x.x.x.x",

"cnchost": [

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx"

],

"detect_rulenames": [

"fireeye nx alert [malware-object]"

],

"dstdomain": "xxxxxxxx.xxx",

"dstregion": "california",

"meta_ts": "2020-08-13T08:34:12.000Z",

"dstipv4": "x.x.x.x",

"meta_rule": "fireeye_cms_alert-ss-0.1.4",

"alert_product": "web mps",

"srcmac": "xx:xx:xx:xx:xx:xx",

"eventlog": "malware-object",

"eventtype": "ips",

"dstcountry": "united states of america",

"msr_ruleids": [],

"meta_alert_deviceid": "867A65B84172",

"root-infection": "19",

"dstlatitude": 37.775699615478516,

"version": "x.x.x.x",

"detect_rulematches": [

{

"confidence": "high",

"severity": "medium",

"tags": [

"fireeye",

"ids",

"helixcmsrule",

"md-none"

],

"ruleid": "1.1.2370",

"rulename": "fireeye nx alert [malware-object]",

"revision": 0

}

],

"msg": "extended",

"dstisp": "cloudflare inc.",

"dstport": 80,

"metaclass": "antivirus",

"alerturl": "https://fireeye-cm.xxxxxx.xxxxx/event_stream/events_for_bot?ma_id=166",

"md5": "47f9fdc617f8c98a6732be534d8dbe9a",

"eventid": "166",

"product": "cms",

"virus": [

"fetestevent",

"fe_ml_heuristic"

],

"devicename": "fireeye-cm.xxxxxx.xxxxx",

"dstlongitude": -122.39520263671875,

"explanation": {

"malware-detected": {

"malware": [

{

"name": "fetestevent",

"stype": "vm-bot-command",

"sid": "11111112"

},

{

"profile": "win7x64-sp1m",

"http-header": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"submitted-at": "2020-08-13t08:32:15z",

"name": "fe_ml_heuristic",

"downloaded-at": "2020-08-13t08:34:08z",

"md5sum": "47f9fdc617f8c98a6732be534d8dbe9a",

"executed-at": "2020-08-13t08:34:12z",

"application": "windows explorer",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"type": "exe",

"original": "test-infection.exe",

"stype": "malware-guard"

}

]

},

"cnc-services": {

"cnc-service": [

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: mil.fireeye.com::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

}

]

},

"anomaly": "229888",

"analysis": "binary"

},

"vlan": 0,

"detect_ruleids": [

"1.1.2370"

],

"alert": {

"ack": "no",

"ati-data": "{\"data\": [{\"extracted_from\": \"analysis\", \"observable_type\": \"hash\", \"context_api\": {\"threat_details\": {\"av_classifications\": [{\"first_seen\": \"2020-07-26t06:28:44.000000z\", \"av_vendor\": \"third-party-1\", \"av_product\": \"external products\", \"total_malicious\": 2, \"id\": \"av-results-type--b0ea2863-a6ec-3401-8892-3ccd59c9cbd8\", \"total_scanned\": 70}]}, \"name\": \"not_attributed\", \"sample_metadata\": {\"hashes\": {\"md5\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}, \"mime_type\": \"application/x-dosexec\"}, \"updated_at\": \"2020-08-04 00:15:37.000000z\", \"created_at\": \"2020-08-04 00:15:37.000000z\", \"third_party_context\": {\"av_results\": [{\"product\": \"external products\", \"scanned\": \"2020-07-26t06:28:44.000000z\", \"total_malicious\": 2, \"total_scanned\": 70}]}, \"analysis_conclusion\": \"indeterminate\", \"type\": \"malware-summary\", \"id\": \"malware-summary--1e92bab8-007a-39ec-8c85-0a8859a5793c\"}, \"observable_value\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}]}",

"sc-version": "1044.170"

},

"dstcountrycode": "us",

"meta_deviceid": "86F781D434CE",

"meta_sensor": "fireeye-nx1500v",

"alert_deviceid": "867a65b84172",

"class": "fireeye_nx_alert",

"severity": "majr",

"uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"__metadata__": {

"received": "2020-08-13T08:34:37.000Z",

"raw_batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"data_type": "passthrough",

"disable_index": false,

"dynamic_taxonomy": true,

"num_events": 1,

"source_type": "json",

"target_index": "alerts",

"batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"customer_id": "hexqsj477",

"id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sequence_number": 0

},

"sensor": "fireeye-nx1500v",

"srcport": 52903,

"srcserver": "x.x.x.x",

"rule": [

"vm-bot-command",

"malware-guard"

],

"srcusagetype": "rsv",

"deviceid": "86f781d434ce",

"action": "notified",

"attackinfo": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"dstcity": "san francisco"

},

"_index": "alerts"

}

],

"total": 9,

"max_score": 0.0

},

"_shards": {

"successful": 27,

"failed": 0,

"skipped": 0,

"total": 27

},

"took": 4,

"timed_out": false,

"metrics": {

"load": 0.9833333333333334,

"regex": false,

"list": false,

"aggregation": false,

"subsearch": false

},

"failures": []

}

}

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg: Wenn „erfolgreiche Treffer“ / „Gesamt“ = 0 (is_success=false): Gib „Für die Anfrage ‚{query}‘ wurden keine Ergebnisse gefunden.“ aus. Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn das nicht funktioniert: Gibt „Error executing action ‚Index Search‘“ (Fehler beim Ausführen der Aktion „Index Search“) aus. Grund: {0}''.format(error.Stacktrace) |

Allgemein |

Archivsuche

Beschreibung

Führen Sie eine Archivsuche in Trellix Helix durch.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Abfrage | String | – | Ja | Geben Sie die Abfrage für die Suche an, z. B. srcserver=172.30.202.130. |

| Zeitraum | String | – | Ja | Geben Sie den Zeitraum für die Suche an. Es werden nur Stunden und Tage unterstützt. Dies ist eine Einschränkung von Trellix Helix. Beispiele für die Werte: 1d – 1 Tag |

| Maximale Anzahl zurückzugebender Ergebnisse | Ganzzahl | 100 | Nein | Geben Sie an, wie viele Ergebnisse zurückgegeben werden sollen. |

Ausführen am

Die Aktion wird nicht für Entitäten ausgeführt und hat keine erforderlichen Eingabeparameter.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

"results": {

"hits": {

"hits": [

{

"_score": 0.0,

"_type": "_doc",

"_id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"_source": {

"dstusagetype": "cdn",

"_eventid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcisp": "private ip address lan",

"meta_uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"srcipv4": "x.x.x.x",

"alert_version": "x.x.x.x",

"cnchost": [

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx",

"xxx.xxxxxxx.xxx"

],

"detect_rulenames": [

"fireeye nx alert [malware-object]"

],

"dstdomain": "cloudflare.com",

"dstregion": "california",

"meta_ts": "2020-08-13T08:34:12.000Z",

"dstipv4": "172.65.203.203",

"meta_rule": "fireeye_cms_alert-ss-0.1.4",

"alert_product": "web mps",

"srcmac": "x:x:x:x:x:x",

"eventlog": "malware-object",

"eventtype": "ips",

"dstcountry": "united states of america",

"msr_ruleids": [],

"meta_alert_deviceid": "867A65B84172",

"root-infection": "19",

"dstlatitude": 37.775699615478516,

"version": "9.0.0.916210",

"detect_rulematches": [

{

"confidence": "high",

"severity": "medium",

"tags": [

"fireeye",

"ids",

"helixcmsrule",

"md-none"

],

"ruleid": "1.1.2370",

"rulename": "fireeye nx alert [malware-object]",

"revision": 0

}

],

"msg": "extended",

"dstisp": "cloudflare inc.",

"dstport": 80,

"metaclass": "antivirus",

"alerturl": "https://fireeye-cm.xxxxxxxxxx.xxxxx/event_stream/events_for_bot?ma_id=166",

"md5": "47f9fdc617f8c98a6732be534d8dbe9a",

"eventid": "166",

"product": "cms",

"virus": [

"fetestevent",

"fe_ml_heuristic"

],

"devicename": "fireeye-cm.xxxxxxxxxx.xxxxx",

"dstlongitude": -122.39520263671875,

"explanation": {

"malware-detected": {

"malware": [

{

"name": "fetestevent",

"stype": "vm-bot-command",

"sid": "11111112"

},

{

"profile": "win7x64-sp1m",

"http-header": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"submitted-at": "2020-08-13t08:32:15z",

"name": "fe_ml_heuristic",

"downloaded-at": "2020-08-13t08:34:08z",

"md5sum": "47f9fdc617f8c98a6732be534d8dbe9a",

"executed-at": "2020-08-13t08:34:12z",

"application": "windows explorer",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"type": "exe",

"original": "test-infection.exe",

"stype": "malware-guard"

}

]

},

"cnc-services": {

"cnc-service": [

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"type": "networkanomaly",

"sname": "fetestevent",

"protocol": "udp",

"port": "53",

"address": "xxx.xxxxxxx.xxx"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: mil.fireeye.com::~~::~~get /appliance-test/alert.html http/1.1::~~cache-control: no-cache::~~connection: keep-alive::~~pragma: no-cache::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"sid": "11111112",

"type": "vmsigmatch",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

},

{

"sname": "fetestevent",

"protocol": "tcp",

"url": "hxxp:///appliance-test/alert.html",

"address": "xxx.xxxxxxx.xxx",

"type": "networkanomaly",

"port": "80",

"channel": "get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: xxx.xxxxxxx.xxx::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~get /appliance-test/alert.html http/1.1::~~user-agent: winhttp example/1.0::~~host: mil.fireeye.com::~~connection: keep-alive::~~cache-control: no-cache::~~pragma: no-cache::~~::~~"

}

]

},

"anomaly": "229888",

"analysis": "binary"

},

"vlan": 0,

"detect_ruleids": [

"1.1.2370"

],

"alert": {

"ack": "no",

"ati-data": "{\"data\": [{\"extracted_from\": \"analysis\", \"observable_type\": \"hash\", \"context_api\": {\"threat_details\": {\"av_classifications\": [{\"first_seen\": \"2020-07-26t06:28:44.000000z\", \"av_vendor\": \"third-party-1\", \"av_product\": \"external products\", \"total_malicious\": 2, \"id\": \"av-results-type--b0ea2863-a6ec-3401-8892-3ccd59c9cbd8\", \"total_scanned\": 70}]}, \"name\": \"not_attributed\", \"sample_metadata\": {\"hashes\": {\"md5\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}, \"mime_type\": \"application/x-dosexec\"}, \"updated_at\": \"2020-08-04 00:15:37.000000z\", \"created_at\": \"2020-08-04 00:15:37.000000z\", \"third_party_context\": {\"av_results\": [{\"product\": \"external products\", \"scanned\": \"2020-07-26t06:28:44.000000z\", \"total_malicious\": 2, \"total_scanned\": 70}]}, \"analysis_conclusion\": \"indeterminate\", \"type\": \"malware-summary\", \"id\": \"malware-summary--1e92bab8-007a-39ec-8c85-0a8859a5793c\"}, \"observable_value\": \"47f9fdc617f8c98a6732be534d8dbe9a\"}]}",

"sc-version": "1044.170"

},

"dstcountrycode": "us",

"meta_deviceid": "86F781D434CE",

"meta_sensor": "fireeye-nx1500v",

"alert_deviceid": "867a65b84172",

"class": "fireeye_nx_alert",

"severity": "majr",

"uuid": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sha256": "b009f4c1b52cbe6db873fd601b68735a05b0721556eea73690b704f77f04b17e",

"__metadata__": {

"received": "2020-08-13T08:34:37.000Z",

"raw_batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"data_type": "passthrough",

"disable_index": false,

"dynamic_taxonomy": true,

"num_events": 1,

"source_type": "json",

"target_index": "alerts",

"batch_id": "ff9eb053-d43f-43ef-82ec-bf8b8ca169b0",

"customer_id": "hexqsj477",

"id": "e7afc97f-f3fb-4e1b-9915-a648f00b9c5f",

"sequence_number": 0

},

"sensor": "fireeye-nx1500v",

"srcport": 52903,

"srcserver": "x.x.x.x",

"rule": [

"vm-bot-command",

"malware-guard"

],

"srcusagetype": "rsv",

"deviceid": "86f781d434ce",

"action": "notified",

"attackinfo": "get /appliance-test/test-infection.exe http/1.1\r\nhost: fedeploycheck.fireeye.com\r\nuser-agent: mozilla/5.0 (windows nt 10.0; win64; x64; rv:79.0) gecko/20100101 firefox/79.0\r\naccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\naccept-language: en-us,en;q=0.5\r\naccept-encoding: gzip, deflate\r\nconnection: keep-alive\r\nupgrade-insecure-requests: 1\r\n\r\n http/1.1 200 ok\r\ndate: thu, 13 aug 2020 08:34:22 gmt\r\nserver: apache\r\nlast-modified: tue, 17 apr 2012 22:12:28 gmt\r\netag: \"40011-7000-4bde73bf74b00\"\r\naccept-ranges: bytes\r\ncontent-length: 28672\r\ncache-control: max-age=0\r\nexpires: thu, 13 aug 2020 08:34:22 gmt\r\nconnection: close\r\ncontent-type: application/octet-stream",

"dstcity": "san francisco"

},

"_index": "alerts"

}

],

"total": 9,

"max_score": 0.0

},

"_shards": {

"successful": 27,

"failed": 0,

"skipped": 0,

"total": 27

},

"took": 4,

"timed_out": false,

"metrics": {

"load": 0.9833333333333334,

"regex": false,

"list": false,

"aggregation": false,

"subsearch": false

},

"failures": []

}

}

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg: Wenn der Job dreimal angehalten wurde (is_success =false): Gib „Für die Archivabfrage ‚{query}‘ wurden keine Ergebnisse gefunden.“ aus. Grund: Der Archivsuchauftrag wurde mehr als dreimal pausiert.“ Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn das nicht funktioniert: Gibt „Error executing action ‚Archive Search‘“ (Fehler beim Ausführen der Aktion ‚Archivsuche‘) aus. Grund: {0}''.format(error.Stacktrace) Bei ungültiger Eingabe im Parameter „Zeitraum“: print "Error executing action "Archive Search". Grund: Im Parameter „Zeitrahmen“ wird ein unerwartetes Format verwendet. Bitte prüfen Sie den angegebenen Wert. ''.format(error.Stacktrace) |

Allgemein |

Benachrichtigungsdetails abrufen

Beschreibung

Informationen zu einer Benachrichtigung aus Trellix Helix abrufen

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Benachrichtigungs-ID | Ganzzahl | – | Ja | Geben Sie die ID der Benachrichtigung an, die in Trellix Helix angereichert werden muss. |

| Maximale Anzahl der zurückzugebenden Notizen | Ganzzahl | 50 | Nein | Geben Sie an, wie viele zugehörige Notizen zurückgegeben werden sollen. |

Ausführen am

Die Aktion wird nicht für Entitäten ausgeführt und hat keine erforderlichen Eingabeparameter.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

{

"alerts": [

{

"_assignedAt": null,

"_assignedTo": null,

"_createdBy": {

"id": "abd5feae-84fc-41e9-be61-336ec358c89a",

"avatar": "https://secure.gravatar.com/avatar/8267ad472cbc450380f270ee60d729b5",

"name": "System User",

"username": "system_user",

"primary_email": "xx.xxxxx@fireeye.com"

},

"_updatedBy": {

"id": "0b48dde7-5c81-4899-978d-793540861a42",

"avatar": "https://secure.gravatar.com/avatar/0feb076e8da5a3dff2b62cf8e53525cd",

"name": "xxxxxxxxx",

"username": "xxx.xxxxxx@xxxxxxx.xxx",

"primary_email": "xxx.xxxxxx@xxxxxxx.xxx"

},

"alertThreat": "Unknown",

"alertType": "fireeye_rule",

"alertTypeDetails": {

"source": "fireeye-domain",

"detail": {

"pid": 3808,

"result": "quarantined",

"lastmodifiedtime": "2020-08-17T11:18:09.274Z",

"processpath": "c:\\knowbe4\\rssimulator\\start.exe",

"confidence": "high",

"filename": "c:\\knowbe4\\rssimulator\\testfolder\\tests\\9\\1873917892.axp",

"hx_alert_id": 504,

"accountdomain": "xxxxxxx-xxx",

"method": "oas",

"username": "xxxxxxxxx",

"virus": "generic.mg.4a1aa9b759980343",

"agentdomain": "xxxxxx-xxx",

"createdtime": "2020-05-24T11:18:08.993Z",

"agenthostname": "xxxxxx-xxxxxx",

"md5": "4a1aa9b7599803432bfe85056f1dce06",

"sha1": "469cf073c0ffcdfd23c28d88a851b885422ab2ce",

"bytes": 224888,

"agentip": "x.x.x.x",

"deviceid": "86b7f11acf8d",

"malwaretype": "malware",

"lastaccessedtime": "2020-08-17T11:18:09.274Z",

"objecttype": "file"

},

"summary": {

"virus": "generic.mg.4a1aa9b759980343",

"malwaretype": "malware"

}

},

"classification": 30,

"closedState": "Unknown",

"confidence": "Medium",

"context": null,

"createDate": "2020-08-17T11:30:16.863577Z",

"customer_id": "hexqsj477",

"description": "FireEye HX detected and quarantined malware on this system using the AV engine.",

"displayId": 3564,

"distinguisherKey": "js2asebmwggfxt0ahvu034~,~malware~,~generic.mg.4a1aa9b759980343~,~quarantined",

"distinguishers": {

"virus": "generic.mg.4a1aa9b759980343",

"agentid": "js2asebmwggfxt0ahvu034",

"result": "quarantined",

"malwaretype": "malware"

},

"emailedAt": 737654,

"eventCount": 1,

"eventsThreshold": 1,

"firstEventAt": "2020-08-17T11:29:13.124000Z",

"lastEventAt": "2020-08-17T11:29:13.124000Z",

"external": [],

"externalCount": 0,

"externalId": "",

"id": "5f3a6a3777e949323809f5af",

"infoLinks": [],

"internal": [],

"internalCount": 0,

"isThreat": false,

"isTuned": false,

"killChain": [

"5 - Installation"

],

"lastSyncMs": 1597663799165,

"message": "FIREEYE HX [Malware Prevented]",

"notes": [],

"notesCount": 0,

"organization": "hexqsj477",

"originId": "MAP_RULE",

"queues": [

"Default Queue"

],

"revision": 0,

"revisions": [],

"revisionNotes": "",

"risk": "Medium",

"riskOrder": 2,

"search": "class=fireeye_hx_alert eventlog=mal result=quarantined NOT srcipv4:$exclusions.global.srcipv4",

"secondsThreshold": 60,

"severity": "Medium",

"sourceRevision": 0,

"sourceUrl": "",

"state": "Open",

"suppressed": true,

"tags": [

"fireeye",

"helixhxrule",

"malware",

"av",

"md-info"

],

"threatChangedAt": null,

"threatType": 50,

"triggerId": "1.1.2615",

"triggerRevision": 0,

"tuningSearch": "",

"updateDate": "2020-09-13T07:10:25.451790Z"

}

],

"meta": {

"count": 1,

"previous": null,

"offset": 0,

"limit": 30,

"next": null

}

}

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg: Wenn die Benachrichtigungs-ID nicht gefunden wird: Gibt „Action wasn't able to return information about the alert with ID {ID} from Trellix Helix“ (Die Aktion konnte keine Informationen zur Benachrichtigung mit der ID {ID} von Trellix Helix zurückgeben) aus. Grund: Die Warnung mit der ID {ID} wurde nicht gefunden.“ Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn das nicht funktioniert: Gib „Error executing action ‚Get Alert Details‘“ (Fehler beim Ausführen der Aktion „Get Alert Details“) aus. Grund: {0}''.format(error.Stacktrace) |

Allgemein |

| Fall-Repository | Tabellenname:Notes Tabellenspalten:

|

Allgemein |

Endpunkt für die Anreicherung

Beschreibung

Ruft die Systeminformationen des Fetch-Endpunkts anhand des Hostnamens ab.

Ausführen am

Diese Aktion wird für die Hostname-Entität ausgeführt.

Aktionsergebnisse

Entitätsanreicherung

| Name des Anreicherungsfelds | Quelle (JSON-Schlüssel) | Logik – Wann anwenden? |

|---|---|---|

| FEHelix_risk_score | risk_score | Wenn in JSON verfügbar |

| FEHelix_last_event_at | last_event_at | Wenn in JSON verfügbar |

| FEHelix_severity | die Ausprägung | Wenn in JSON verfügbar |

| FEHelix_status | asset_status | Wenn in JSON verfügbar |

| FEHelix_source | source | Wenn in JSON verfügbar |

| FEHelix_events_count | events_count | Wenn in JSON verfügbar |

| FEHelix_is_vip_asset | is_vip_asset | Wenn in JSON verfügbar |

| FEHelix_type | asset_type | Wenn in JSON verfügbar |

| FEHelix_name | asset_name | Wenn in JSON verfügbar |

| FEHelix_detections_count | Erkennungen | Wenn in JSON verfügbar |

| FEHelix_uuid | asset_uuid | Wenn in JSON verfügbar |

| FEHelix_department | asset_department | Wenn in JSON verfügbar |

| FEHelix_id | id | Wenn in JSON verfügbar |

| FEHelix_os | properties/os | Wenn in JSON verfügbar |

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

{

"risk_score": 0,

"last_event_at": null,

"asset_job_title": null,

"severity": "Low",

"cidr_range": null,

"asset_status": "active",

"source": "detection",

"created_at": "2020-09-01T22:27:05.202322+00:00",

"events_count": 0,

"is_vip_asset": false,

"asset_type": "xxxx",

"asset_name": "xx-xxxx-xxxx",

"last_activity": "2020-09-01T22:27:05.202322+00:00",

"detections": 0,

"asset_uuid": "09aa70c9-f76e-4092-a3a6-040192d24231",

"location": null,

"properties": {

"os": "windows 10 enterprise evaluation"

},

"org": "hexqsj477",

"id": 856440,

"asset_department": null

}

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg und wenn mindestens eine der bereitgestellten Entitäten angereichert wurde (is_success = true): Wenn bestimmte Einheiten nicht angereichert werden können(is_success = true): Print "Action was not able to enrich the following entities in Trellix Helix\n: {0}".format([entity.identifier]) Wenn keine Entitäten angereichert wurden (is_success=false): Geben Sie „Es wurden keine Entitäten angereichert.“ aus. Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn das nicht funktioniert: Gibt „Error executing action ‚Enrich Endpoint‘“ (Fehler beim Ausführen der Aktion „Enrich Endpoint“) aus. Grund: {0}''.format(error.Stacktrace) |

Allgemein |

Nutzer anreichern

Beschreibung

Informationen zu Nutzern aus Trellix Helix abrufen.

Ausführen am

Diese Aktion wird für die Nutzerentität ausgeführt.

Aktionsergebnisse

Entitätsanreicherung

| Name des Anreicherungsfelds | Quelle (JSON-Schlüssel) | Logik – Wann anwenden? |

|---|---|---|

| FEHelix_risk_score | risk_score | Wenn in JSON verfügbar |

| FEHelix_last_event_at | last_event_at | Wenn in JSON verfügbar |

| FEHelix_severity | die Ausprägung | Wenn in JSON verfügbar |

| FEHelix_status | asset_status | Wenn in JSON verfügbar |

| FEHelix_source | source | Wenn in JSON verfügbar |

| FEHelix_events_count | events_count | Wenn in JSON verfügbar |

| FEHelix_is_vip_asset | is_vip_asset | Wenn in JSON verfügbar |

| FEHelix_type | asset_type | Wenn in JSON verfügbar |

| FEHelix_name | asset_name | Wenn in JSON verfügbar |

| FEHelix_detections_count | Erkennungen | Wenn in JSON verfügbar |

| FEHelix_uuid | asset_uuid | Wenn in JSON verfügbar |

| FEHelix_department | asset_department | Wenn in JSON verfügbar |

| FEHelix_id | id | Wenn in JSON verfügbar |

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/falsch | is_success:False |

JSON-Ergebnis

{

"risk_score": 0,

"last_event_at": null,

"asset_job_title": null,

"severity": "Low",

"cidr_range": null,

"asset_status": "active",

"source": "detection",

"created_at": "2020-08-25T20:26:17.694104+00:00",

"events_count": 0,

"is_vip_asset": false,

"asset_type": "User",

"asset_name": "xxxxxxxx",

"last_activity": "2020-08-25T20:26:17.694104+00:00",

"detections": 0,

"asset_uuid": "066c934a-c768-4c4f-adf5-35d03e95fc95",

"location": null,

"properties": {},

"org": "hexqsj477",

"id": 1174213,

"asset_department": null

}

Fall-Repository

| Ergebnistyp | Wert / Beschreibung | Typ |

|---|---|---|

| Ausgabemeldung* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen. Bei Erfolg und wenn mindestens eine der bereitgestellten Entitäten angereichert wurde (is_success = true): Wenn bestimmte Einheiten nicht angereichert werden können(is_success = true): Print "Action was not able to enrich the following entities in Trellix Helix\n: {0}".format([entity.identifier]) Wenn keine Entitäten angereichert wurden (is_success=false): Geben Sie „Es wurden keine Entitäten angereichert.“ aus. Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden: Wenn das nicht funktioniert: „Error executing action ‚Enrich User‘“ (Fehler beim Ausführen der Aktion „Nutzer anreichern“) ausgeben. Grund: {0}''.format(error.Stacktrace) |

Allgemein |

Connectors

FireEye Helix – Alerts Connector

Beschreibung

Warnungen aus Trellix Helix abrufen

API-Authentifizierung

Die API-Authentifizierung erfolgt über den Header „x-fireeye-api-key“, der den API-Schlüssel enthält.

FireEye Helix-Connector für Benachrichtigungen in Google SecOps konfigurieren

Eine ausführliche Anleitung zum Konfigurieren eines Connectors in Google SecOps finden Sie unter Connector konfigurieren.

Connector-Parameter

Verwenden Sie die folgenden Parameter, um den Connector zu konfigurieren:

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Produktfeldname | String | Produktname | Ja | Geben Sie den Namen des Quellfelds ein, um den Namen des Produktfelds abzurufen. |

| Name des Ereignisfelds | String | eventtype | Ja | Geben Sie den Namen des Quellfelds ein, um den Namen des Ereignisfelds abzurufen. |

| Name des Umgebungsfelds | String | "" | Nein | Beschreibt den Namen des Felds, in dem der Umgebungsname gespeichert ist. Wenn das Feld „environment“ nicht gefunden wird, ist die Umgebung die Standardumgebung. |

| Regex-Muster für Umgebung | String | .* | Nein | Ein regulärer Ausdruck, der auf den Wert im Feld „Name des Umgebungsfelds“ angewendet wird. Der Standardwert ist „.*“, um alle Werte zu erfassen und unverändert zurückzugeben. Damit kann der Nutzer das Feld „environment“ über Regex-Logik bearbeiten. Wenn das reguläre Ausdrucksmuster null oder leer ist oder der Umgebungswert null ist, ist das endgültige Umgebungsergebnis die Standardumgebung. |

| Zeitlimit für Script (Sekunden) | Ganzzahl | 180 | Ja | Zeitlimit für den Python-Prozess, in dem das aktuelle Skript ausgeführt wird. |

| API-Stamm | String | https://helix.eu.fireeye.com/helix/id/{id} | Ja | API-Stammverzeichnis der Trellix Helix-Instanz. Beispiel: https://helix.eu.fireeye.com/helix/id/aaaqsj477 |

| API-Token | String | – | Ja | API-Token des Trellix Helix-Kontos. |

| Serverzeitzone | String | – | Nein | Geben Sie an, welche Zeitzone auf dem Trellix Helix-Server in Bezug auf UTC festgelegt ist. Beispiele: +1, -1. Wenn nichts angegeben ist, wird UTC als Standardzeitzone verwendet. |

| Geringstes Risiko beim Abrufen | String | Mittel | Ja | Das niedrigste Risiko, das zum Abrufen von Benachrichtigungen verwendet wird. Mögliche Werte: Mittel Hoch Kritisch |

| Maximale Stunden rückwärts abrufen | Ganzzahl | 1 | Nein | Anzahl der Stunden, ab denen Benachrichtigungen abgerufen werden sollen. |

| Max. Anzahl der abzurufenden Benachrichtigungen | Ganzzahl | 50 | Nein | Die Anzahl der Warnungen, die pro Connector-Iteration verarbeitet werden sollen. |

| Zulassungsliste als Sperrliste verwenden | Kästchen | Deaktiviert | Ja | Wenn diese Option aktiviert ist, wird die Zulassungsliste als Sperrliste verwendet. |

| SSL überprüfen | Kästchen | Deaktiviert | Ja | Wenn diese Option aktiviert ist, prüfen Sie, ob das SSL-Zertifikat für die Verbindung zum Trellix Helix-Server gültig ist. |

| Proxyserveradresse | String | – | Nein | Die Adresse des zu verwendenden Proxyservers. |

| Proxy-Nutzername | String | – | Nein | Der Proxy-Nutzername für die Authentifizierung. |

| Proxy-Passwort | Passwort | – | Nein | Das Proxy-Passwort für die Authentifizierung. |

Connector-Regeln

Proxyunterstützung

Der Connector unterstützt Proxys.

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten