QRadar

Integrationsversion: 56.0

Unterstützte QRadar-Bereitstellungen

Diese Integration unterstützt sowohl lokale als auch Cloud-QRadar-Bereitstellungen.

Netzwerkzugriff auf QRadar

API-Zugriff von Google Security Operations auf QRadar: Lassen Sie Traffic über Port 443 (HTTPS) oder wie in Ihrer Umgebung konfiguriert zu.

QRadar-Berechtigungen festlegen

Wenn Sie einen dedizierten Google SecOps-Nutzer und ein Sicherheitsprofil in QRadar erstellen (wie in den folgenden Schritten beschrieben), erhalten Sie eine detailliertere Kontrolle über Berechtigungen. Diese Vorgehensweise ist optional, wird aber empfohlen.

Eine QRadar-Integration kann auch mit einem vorhandenen Administratorkonto funktionieren.

Google SecOps-Nutzer erstellen {:.hide-from-toc}

Klicken Sie in QRadar oben links auf das Symbol.

Klicken Sie auf Verwaltung und dann auf Nutzer.

Klicken Sie auf Neu und geben Sie die Informationen ein, um einen neuen Administratornutzer zu erstellen.

Google SecOps-Sicherheitsprofil erstellen

Rufen Sie Admin > Nutzerverwaltung > Sicherheitsprofile auf.

Erstellen Sie ein Profil mit den folgenden Einstellungen:

- Vorrang von Berechtigungen: Keine Einschränkungen

- Logquellen: Alle Logquellengruppen

- Netzwerk: Alle

- Domains: Alle Domains

Änderungen bereitstellen

Klicken Sie auf dem Bildschirm auf Bereitstellen.

Autorisierten Dienst für den Zugriff auf die API erstellen

Klicken Sie auf Admin > Nutzerverwaltung > Autorisierte Dienste.

Erstellen Sie einen Dienst mit den folgenden Einstellungen:

- Dienstname: Siemplify_Application_User

- Nutzerrolle: Administrator

- Sicherheitsprofil: Administrator

- Ablaufdatum: Kein Ablaufdatum

Kopieren Sie den generierten Authentifizierungsschlüssel und verwenden Sie ihn in den Google SecOps-Integrationseinstellungen (Bereitstellungsassistent).

QRadar-Integration in Google SecOps konfigurieren

Eine detaillierte Anleitung zum Konfigurieren einer Integration in Google SecOps finden Sie unter Integrationen konfigurieren.

Integrationsparameter

Verwenden Sie die folgenden Parameter, um die Integration zu konfigurieren:

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Instanzname | String | – | Nein | Name der Instanz, für die Sie die Integration konfigurieren möchten. |

| Beschreibung | String | – | Nein | Beschreibung der Instanz. |

| API-Stamm | String | https://IP_ADDRESS |

Ja | Der URL-Pfad, der auf den QRadar-Server verweist. |

| API-Token | Passwort | – | Ja | Das API-Sicherheitstoken für die Authentifizierung. |

| API-Version | String | – | Nein | Die verwendete API-Version. |

| Remote ausführen | Kästchen | Deaktiviert | Nein | Aktivieren Sie das Feld, um die konfigurierte Integration remote auszuführen. Nachdem Sie das Kästchen angekreuzt haben, wird die Option zum Auswählen des Remote-Nutzers (Kundenservicemitarbeiters) angezeigt. |

Aktionen

Ähnliche Abläufe – Abfrage

Beschreibung

Führen Sie eine vordefinierte AQL-Abfrage aus, um Flows zu finden, die mit der angegebenen Google SecOps-IP-Adressentität zusammenhängen.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Zeitdifferenz in Minuten | Ganzzahl | 10 | Nein | Rufe Flows für die letzten x Minuten ab. Für den Parameter sind numerische Werte zulässig, z. B. 10. |

| Limit für abzurufende Flows | Ganzzahl | 23 | Ja | Beschränken Sie die Flows, die von der Aktion zurückgegeben werden können. Für den Parameter sind numerische Werte zulässig, z. B. 10. |

| Anzuzeigende Felder | String | – | Nein | Felder, die zusätzlich zu den vordefinierten Feldern aus dem Flow abgerufen werden sollen. Wenn nichts festgelegt ist, werden von der Aktion vordefinierte Felder für den Ablauf zurückgegeben. |

| Feldname für Quell-IP-Adresse | String | – | Nein | Felder, die das Feld „Quell-IP-Adresse“ des Flows darstellen. |

| Feldname für Ziel-IP-Adresse | String | – | Nein | Felder, die das Feld „Ziel-IP-Adresse“ des Flows darstellen. |

Beispiel für einen Anwendungsfall für ein Playbook

Ruft Informationen aus QRadar zu Flows ab, die für die angegebene IP-Adresse in den letzten x Minuten registriert wurden.

Ausführen am

Diese Aktion wird für die IP-Adressen-Entität ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

{

"flows": [

{

"destinationflags": 27,

"destinationpackets": 5.0,

"sourcebytes": 522.0,

"protocolid": 6,

"sourceip": "195.200.72.148",

"destinationbytes": 571.0,

"lastpackettime": 1585057251000,

"sourceflags": 27,

"sourcepackets": 5.0,

"qid": 53268795,

"flowtype": 0,

"destinationip": "37.28.155.22",

"firstpackettime": 1585057224000,

"category": 18448,

"source hostname": null,

"destination hostname": null

},

{

"destinationflags": null,

"destinationpackets": 0.0,

"sourcebytes": 78.0,

"protocolid": 17,

"sourceip": "195.200.72.148",

"destinationbytes": 0.0,

"lastpackettime": 1585057220000,

"sourceflags": null,

"sourcepackets": 1.0,

"qid": 53258563,

"flowtype": 0,

"destinationip": "8.8.8.8",

"firstpackettime": 1585057177000,

"category": 18438,

"source hostname": null,

"destination hostname": null

},

...

]

}

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen.

Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

| Tabelle | Ähnliche Abläufe für die Entität: {0}".format(Siemplify.entity.identifier) Header:... |

Entität |

Abfrage für ähnliche Ereignisse

Beschreibung

Führen Sie eine vordefinierte AQL-Abfrage aus, um Ereignisse zu finden, die mit den angegebenen Google SecOps-IP-Adressen, Hostnamen oder Nutzernamen zusammenhängen.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Zeitdifferenz in Minuten | Ganzzahl | 10 | Nein | Rufe Flows für die letzten x Minuten ab. Für den Parameter sind numerische Werte zulässig, z. B. 10. |

| Limit für abzurufende Ereignisse | Ganzzahl | 25 | Ja | Die Anzahl der Ereignisse, die von der Aktion zurückgegeben werden können, begrenzen. Der Parameter akzeptiert numerische Werte, z. B. 25. |

| Anzuzeigende Felder | CSV | – | Nein | Felder, die zusätzlich zu den vordefinierten Feldern aus dem Ereignis abgerufen werden sollen. Wenn nicht festgelegt, werden durch die Aktion vordefinierte Felder für das Ereignis zurückgegeben. |

| Hostname Field Name (Hostname-Feldname) | String | – | Nein | Feld, das das Feld „Hostname“ des Ereignisses darstellt. |

| Feldname für Quell-IP-Adresse | String | – | Nein | Felder, die das Feld „Quell-IP-Adresse“ des Flows darstellen. |

| Feldname für Ziel-IP-Adresse | String | – | Nein | Felder, die das Feld „Ziel-IP-Adresse“ des Flows darstellen. |

| Feldname für Nutzernamen | String | – | Nein | Felder, die das Feld „Nutzername“ des Ereignisses darstellen. |

Beispiel für Anwendungsfälle

Informationen aus QRadar zu Ereignissen abrufen, die für die angegebene Einheit in den letzten x Minuten registriert wurden.

Ausführen am

Diese Aktion wird für die folgenden Einheiten ausgeführt:

- IP-Adresse

- Hostname

- Nutzer

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

{

"events": [

{

"starttime": 1585288010745,

"protocolid": 255,

"sourceip": "10.0.100.250",

"logsourceid": 62,

"qid": 18750001,

"sourceport": 0,

"eventcount": 1,

"magnitude": 10,

"identityip": "0.0.0.0",

"destinationip": "10.0.100.250",

"destinationport": 0,

"category": 10008,

"username": null,

"hostname": null

},

{

"starttime": 1585288010745,

"protocolid": 255,

"sourceip": "10.0.100.250",

"logsourceid": 62,

"qid": 18750001,

"sourceport": 0,

"eventcount": 1,

"magnitude": 10,

"identityip": "0.0.0.0",

"destinationip": "10.0.100.250",

"destinationport": 0,

"category": 10008,

"username": null,

"hostname": null

},

...

]

}

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen.

Die Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

| Tabelle | Ähnliche Abläufe für die Entität: {0}".format(Siemplify.entity.identifier) Header:... |

Entität |

QRadar AQL-Suche

Beschreibung

Führt eine beliebige AQL-Abfrage für die QRadar-Instanz aus. Die Aktion gibt eine Ausgabe im CSV-Format zurück.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Abfrageformat | String | – | Ja | Abfrageformat, das ausgeführt werden soll, z. B. „Select * from flows limit 10 last 10 minutes“. |

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| Ergebnisse | – | – |

JSON-Ergebnis

{

"events": [

{

"username": "None",

"category": 4003,

"starttime": 1548682790158,

"destinationip": "1.1.1.1",

"eventcount": 13,

"qid": 20257872,

"magnitude": 3,

"destinationport": 53,

"protocolid": 17,

"sourceport": 50597,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}, {

"username": "None",

"category": 8053,

"starttime": 1548682800217,

"destinationip": "1.1.1.1",

"eventcount": 1,

"qid": 20280296,

"magnitude": 3,

"destinationport": 443,

"protocolid": 6,

"sourceport": 49230,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}

]

}

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen.

Die Aktion sollte fehlschlagen und die Ausführung eines Playbooks beenden:

|

Allgemein |

| Tabelle | „Abfrageergebnisse“ Header: |

Allgemein |

Ping

Beschreibung

Verbindung zu einer QRadar-Instanz testen

Parameter

–

Vorgesehene Anwendungsfälle

Testen, ob der Zugriff auf das Zielsystem mit den Parametern, die in der Integrationskonfiguration auf der Google Security Operations Marketplace-Seite angegeben sind, erfolgreich ist.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* | Die Aktion darf nicht fehlschlagen und darf die Ausführung eines Playbooks nicht stoppen.

Die Aktion sollte fehlschlagen und die Ausführung eines Playbooks beenden:

|

Allgemein |

Nach einem Wert im Referenzset suchen

Beschreibung

Prüft, ob ein Wert in einer bestimmten Referenzmenge aufgeführt ist.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Name | String | – | Ja | Der Name des Referenzsets, mit dem ein Wert verglichen werden soll. |

| Wert | String | – | Ja | Der Wert, der in einem referenzierten Set geprüft werden soll. |

Beispiel für einen Anwendungsfall für ein Playbook

Eine IP-Adresse wird bei der Ausführung des Playbooks als schädlich eingestuft. Prüfen Sie, ob sie in der Referenzgruppe „Malicious_IPs“ aufgeführt ist.

Ausführen am

Diese Aktion wird nicht für Google SecOps-Entitäten ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

{

"timeout_type": "FIRST_SEEN",

"number_of_elements": 1,

"data": [

{

"last_seen": 1611149814345,

"first_seen": 1611149814345,

"source": "admin",

"value": "192.168.10.230",

"domain_id": null

}

],

"creation_time": 1440695740583,

"name": "Critical Assets",

"namespace": "SHARED",

"element_type": "IP",

"collection_id": 20

}

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* | Diese Aktion sollte nicht fehlschlagen und die Playbook-Ausführung nicht stoppen:

Diese Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

Nach einem Wert in der Referenzzuordnung suchen

Beschreibung

Prüfen, ob ein Wert in einer bestimmten Referenzkarte aufgeführt ist.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Name | String | – | Ja | Der Name der Referenzkarte, für die ein Wert geprüft werden soll. |

| Wert | String | – | Ja | Der Wert, der in einer referenzierten Karte geprüft werden soll. |

Beispiel für einen Anwendungsfall für ein Playbook

Prüft, ob ein Nutzername basierend auf den Werten der Referenzkarte auf eine bestimmte IP-Adresse zugreifen darf.

Ausführen am

Diese Aktion wird nicht für Google SecOps-Entitäten ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

{

"data": {

"1001": {

"last_seen": 1583903726952,

"first_seen": 1583903726952,

"source": "reference data api",

"value": "jack"

}

}

}

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* | Diese Aktion sollte nicht fehlschlagen und die Playbook-Ausführung nicht stoppen:

Diese Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

Nach einem Wert in der Referenzzuordnung von Sets suchen

Beschreibung

Prüft, ob ein Wert in einer bestimmten Referenzzuordnung von Sets aufgeführt ist.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Name | String | – | Ja | Der Name der Referenzzuordnung von Sets, mit der ein Wert geprüft werden soll. |

| Wert | String | – | Ja | Der Wert, der in einer referenzierten Menge von Mengen geprüft werden soll. |

Beispiel für Anwendungsfälle

Prüfen Sie, ob ein Nutzername basierend auf der Referenzkarte der Setvalues auf eine bestimmte IP-Adresse zugreifen darf.

Ausführen am

Diese Aktion wird für die Google SecOps-Entitäten ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

"data": {

"192.168.1.1": [

{

"last_seen": 1583912905418,

"first_seen": 1583912905418,

"source": "reference data api",

"value": "jack, john, huey"

},

{

"last_seen": 1583913398524,

"first_seen": 1583913398524,

"source": "reference data api",

"value": "zz"

},

{

"last_seen": 1583913639025,

"first_seen": 1583913639025,

"source": "reference data api",

"value": "jane"

}

]

}

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* | Diese Aktion sollte nicht fehlschlagen und die Playbook-Ausführung nicht stoppen:

Diese Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

Nach einem Wert in Referenztabellen suchen

Beschreibung

Prüfen, ob ein Wert in einer bestimmten Referenztabelle aufgeführt ist

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Name | String | – | Ja | Der Name der Referenztabelle, in der ein Wert geprüft werden soll. |

| Wert | String | – | Ja | Der Wert, der in einer referenzierten Tabelle geprüft werden soll. |

Ausführen am

Diese Aktion wird für alle Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

{

"data": {

"Source_IP": {

"port": {

"last_seen": 1583933682283,

"first_seen": 1583933682283,

"source": "reference data api",

"value": "8080"

}

},

"192.168.1.1": {

"port": {

"last_seen": 1583990995600,

"first_seen": 1583990995600,

"source": "reference data api",

"value": "8080"

}

}

}

}

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* | Diese Aktion sollte nicht fehlschlagen und die Playbook-Ausführung nicht stoppen:

Diese Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

Nach einem Schlüssel in der Referenzkarte suchen

Beschreibung

Prüfen Sie, ob ein Schlüssel in einer bestimmten Referenzkarte aufgeführt ist.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Name | String | – | Ja | Der Name der Referenzkarte, für die ein Wert geprüft werden soll. |

| Schlüssel | String | – | Ja | Der in einer Referenzkarte zu prüfende Schlüssel. |

Beispiel für Anwendungsfälle

Prüft, ob ein Nutzername basierend auf den Werten der Referenzkarte auf eine bestimmte IP-Adresse zugreifen darf.

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

{

"data": {

"1001": {

"last_seen": 1583903726952,

"first_seen": 1583903726952,

"source": "reference data api",

"value": "jack"

}

}

}

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* | Diese Aktion sollte nicht fehlschlagen und die Playbook-Ausführung nicht stoppen:

Diese Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

Nach einem Schlüssel in der Referenzzuordnung von Sets suchen

Beschreibung

Prüfen, ob ein Schlüssel in einer bestimmten Referenzkarte von Sets aufgeführt ist.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Name | String | – | Ja | Der Name der Referenzzuordnung von Sets, mit der ein Wert geprüft werden soll. |

| Schlüssel | String | – | Ja | Der Schlüssel, der in einer referenzierten Menge von Mengen geprüft werden soll. |

Beispiel für Anwendungsfälle

Prüft anhand einer Referenzzuordnung festgelegter Werte, ob ein Nutzername auf eine bestimmte IP-Adresse zugreifen darf.

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

"data": {

"192.168.1.1": [

{

"last_seen": 1583912905418,

"first_seen": 1583912905418,

"source": "reference data api",

"value": "jack, john, huey"

},

{

"last_seen": 1583913398524,

"first_seen": 1583913398524,

"source": "reference data api",

"value": "zz"

},

{

"last_seen": 1583913639025,

"first_seen": 1583913639025,

"source": "reference data api",

"value": "jane"

}

]

}

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* |

Diese Aktion sollte nicht fehlschlagen und die Playbook-Ausführung nicht stoppen:

Diese Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

Referenzsets auflisten

Beschreibung

Listet die in QRadar verfügbaren Referenzsets auf.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Zurückzugebende Felder | String | – | Nein | Geben Sie die Felder an, die von der Aktion zurückgegeben werden sollen. Wenn nichts angegeben ist, werden standardmäßig alle verfügbaren Felder zurückgegeben. Der Parameter akzeptiert mehrere durch Kommas getrennte Werte. |

| Filterbedingung | String | – | Nein | Geben Sie eine Filterbedingung an, um nur bestimmte Elemente zurückzugeben, z. B. „element_type = IP“. |

| Anzahl der zurückzugebenden Elemente | Ganzzahl | 25 | Ja | Geben Sie eine maximale Anzahl von Elementen an, die von der Aktion zurückgegeben werden sollen. |

Beispiel für Anwendungsfälle

Listet die verfügbaren Elemente für die Referenz auf.

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

[

{

"name": "Critical Assets",

"element_type": "IP"

},

{

"name": "Asset Reconciliation IPv4 Blocklist",

"element_type": "IP"

},

{

"name": "Proxy Servers",

"element_type": "IP"

}

]

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* |

Diese Aktion sollte nicht fehlschlagen und die Playbook-Ausführung nicht stoppen:

Diese Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

Referenzkarten auflisten

Beschreibung

Referenzkarten auflisten, die in QRadar verfügbar sind.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Zurückzugebende Felder | String | – | Nein | Geben Sie die Felder an, die von der Aktion zurückgegeben werden sollen. Wenn nichts angegeben ist, werden standardmäßig alle verfügbaren Felder zurückgegeben. Für diesen Parameter können mehrere durch Kommas getrennte Werte angegeben werden. |

| Filterbedingung | String | – | Nein | Geben Sie eine Filterbedingung an, um nur bestimmte Elemente zurückzugeben, z. B. „element_type = ALNIC“. |

| Anzahl der zurückzugebenden Elemente | Ganzzahl | 25 | Ja | Geben Sie eine maximale Anzahl von Elementen an, die von der Aktion zurückgegeben werden sollen. |

Beispiel für Anwendungsfälle

Listet die verfügbaren Elemente für die Referenz auf.

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

[

{

"name": "User1",

"element_type": "ALNIC"

},

{

"name": "User",

"element_type": "ALNIC"

}

]

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* |

Diese Aktion sollte nicht fehlschlagen und die Playbook-Ausführung nicht stoppen:

Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

Referenzkarten von Sets auflisten

Beschreibung

Liste der Referenzkarten von Sets, die in QRadar verfügbar sind.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Zurückzugebende Felder | String | – | Nein | Geben Sie die Felder an, die von der Aktion zurückgegeben werden sollen. Wenn nichts angegeben ist, werden standardmäßig alle verfügbaren Felder zurückgegeben. Für diesen Parameter können mehrere durch Kommas getrennte Werte angegeben werden. |

| Filterbedingung | String | – | Nein | Geben Sie eine Filterbedingung an, um nur bestimmte Elemente zurückzugeben, z. B. element_type = ALN. |

| Anzahl der zurückzugebenden Elemente | Ganzzahl | 25 | Ja | Geben Sie eine maximale Anzahl von Elementen an, die von der Aktion zurückgegeben werden sollen. |

Beispiel für Anwendungsfälle

Listet die verfügbaren Elemente für die Referenz auf.

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

[

{

"name": "CorrelatedAttackMap",

"element_type": "ALN"

},

{

"name": "TestMapOfSets",

"element_type": "ALN"

}

]

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* |

Diese Aktion sollte nicht fehlschlagen und die Playbook-Ausführung nicht stoppen:

Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

Referenztabellen auflisten

Beschreibung

Listet Referenztabellen auf, die in QRadar verfügbar sind.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Zurückzugebende Felder | String | – | Nein | Geben Sie die Felder an, die von der Aktion zurückgegeben werden sollen. Wenn nichts angegeben ist, werden standardmäßig alle verfügbaren Felder zurückgegeben. Der Parameter akzeptiert mehrere durch Kommas getrennte Werte. |

| Filterbedingung | String | – | Nein | Geben Sie eine Filterbedingung an, um nur bestimmte Elemente zurückzugeben, z. B. element_type = ALN. |

| Anzahl der zurückzugebenden Elemente | Ganzzahl | 25 | Ja | Geben Sie eine maximale Anzahl von Elementen an, die von der Aktion zurückgegeben werden sollen. |

Beispiel für Anwendungsfälle

Listet die verfügbaren Elemente für die Referenz auf.

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

[

{

"name": "TestTable2",

"element_type": "ALN"

},

{

"name": "TestTable3",

"element_type": "ALN"

}

]

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* |

Diese Aktion sollte nicht fehlschlagen und die Playbook-Ausführung nicht stoppen:

Diese Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

Hinweis zum Verstoß hinzufügen

Beschreibung

Fügen Sie einem QRadar-Verstoß eine Notiz hinzu.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| ID des Verstoßes | Ganzzahl | – | Ja | Die ID des Verstoßes, dem eine Notiz hinzugefügt werden soll. |

| Notiztext | String | – | Ja | Hinweis-Text, der dem Verstoß hinzugefügt werden soll. |

Beispiel für Anwendungsfälle für Playbooks

Fügen Sie einen Hinweis zu einem QRadar-Verstoß aus Google SecOps hinzu.

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* |

Diese Aktion sollte nicht fehlschlagen und die Playbook-Ausführung nicht stoppen:

Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

Offensive aktualisieren

Beschreibung

Aktualisieren Sie den QRadar-Offense.

Parameter

| Anzeigename des Parameters | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| ID des Verstoßes | Ganzzahl | – | Ja | Die ID des Verstoßes, der aktualisiert werden soll. |

| Zugewiesen zu | String | – | Nein | Nutzeranmeldung, der der Verstoß zugewiesen werden soll. |

| Status | DDL | " " | Nein | Neuer Status des Verstoßes. |

| Grund für das Schließen | String | – | Nein | Wenn der Status des Verstoßes auf „Geschlossen“ gesetzt ist, müssen Sie einen Schließungsgrund für QRadar angeben. |

| Follow-up | Kästchen | Kästchen nicht angeklickt | Nein | Gibt an, ob der Verstoß als Folgeverstoß gekennzeichnet werden soll. |

| Geschützt | Kästchen | Kästchen nicht angeklickt | Nein | Geben Sie an, ob der Verstoß als geschützt markiert werden soll. |

Beispiel für Anwendungsfälle für Playbooks

Aktualisieren Sie den QRadar-Verstoß von Google SecOps, damit der Status des QRadar-Verstoßes mit Google SecOps synchronisiert wird.

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

{

"last_persisted_time": 1611143659000,

"username_count": 0,

"description": "Web\n",

"rules": [

{

"id": 100555,

"type": "CRE_RULE"

}

],

"event_count": 0,

"flow_count": 4,

"assigned_to": "admin",

"security_category_count": 1,

"follow_up": true,

"source_address_ids": [

50

],

"source_count": 1,

"inactive": true,

"protected": true,

"closing_user": null,

"destination_networks": [

"other"

],

"source_network": "other",

"category_count": 1,

"close_time": null,

"remote_destination_count": 1,

"start_time": 1610451749000,

"magnitude": 0,

"last_updated_time": 1610451887000,

"credibility": 0,

"id": 93,

"categories": [

"Web"

],

"severity": 0,

"policy_category_count": 0,

"log_sources": [],

"closing_reason_id": null,

"device_count": 0,

"first_persisted_time": 1610451722000,

"offense_type": 1,

"relevance": 0,

"domain_id": 0,

"offense_source": "37.28.155.22",

"local_destination_address_ids": [],

"local_destination_count": 0,

"status": "OPEN"

}

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* |

Diese Aktion sollte nicht fehlschlagen und die Playbook-Ausführung nicht stoppen:

Diese Aktion sollte fehlschlagen und die Playbook-Ausführung beenden:

|

Allgemein |

MITRE-Abdeckung für Regeln erhalten

Beschreibung

MITRE-Details zu Regeln in QRadar mit der Use Case Manager-Anwendung abrufen

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Regelnamen | CSV | Ja | Geben Sie eine durch Kommas getrennte Liste von Regelnamen an, für die die Aktion MITRE-Details zurückgeben soll. | |

| Insight erstellen | Boolesch | Richtig | Nein | Wenn diese Option aktiviert ist, wird durch die Aktion ein Insight mit Informationen zur MITRE-Abdeckung der Regeln erstellt. |

Ausführen am

Diese Aktion wird nicht für Elemente ausgeführt.

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| is_success | Wahr/Falsch | is_success:False |

JSON-Ergebnis

[{

"rulename": "Excessive Database Connections"

"id": "SYSTEM-1431",

"has_ibm_default": true,

"last_updated": 1591634177302,

"mapping": {

"Discovery": {

"confidence": "medium",

"user_override": false,

"enabled": true,

"ibm_default": true,

"id": "TA0007",

"techniques": {}

},

"Initial Access": {

"confidence": "low",

"user_override": false,

"enabled": true,

"ibm_default": true,

"id": "TA0001",

"techniques": {}

}

},

"min-mitre-version": 7

}

}]

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* |

Diese Aktion sollte nicht fehlschlagen und die Ausführung eines Playbooks nicht stoppen:

Diese Aktion sollte fehlschlagen und die Ausführung eines Playbooks beenden:

|

Allgemein |

| Tabelle mit Fall-Repository | Tabellenname : MITRE-Abdeckung Tabellenspalten :

|

Einfache AQL-Suche in QRadar

Beschreibung

Eine AQL-Abfrage basierend auf Parametern in QRadar ausführen.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Tabellenname | DDL |

Abläufe Mögliche Werte:

|

Ja | Geben Sie die Tabelle an, die abgefragt werden soll. |

| Zurückzugebende Felder | CSV | * | Nein | Geben Sie die Felder an, die zurückgegeben werden sollen. Wenn nichts angegeben ist, werden alle Felder zurückgegeben. Platzhalter werden ebenfalls unterstützt. |

| Where-Filter | String | Nein | Geben Sie den WHERE-Filter für die auszuführende Abfrage an.

Sie müssen keinen Zeitfilter, keine Einschränkung und keine Sortierung angeben. Außerdem müssen Sie keinen WHERE-String in der Nutzlast angeben. |

|

| Zeitraum | DDL |

Letzte Stunde Mögliche Werte:

|

Nein | Geben Sie den Zeitraum für die Ergebnisse an. Wenn „Benutzerdefiniert“ ausgewählt ist, müssen Sie auch „Beginn“ angeben. |

| Beginn | String | Nein | Geben Sie die Startzeit für die Ergebnisse an. Dieser Parameter ist erforderlich, wenn für den Parameter „Zeitrahmen“ die Option „Benutzerdefiniert“ ausgewählt ist. Format: ISO 8601. Beispiel: 2021-04-23T12:38Z | |

| Ende | String | Nein | Geben Sie die Endzeit für die Ergebnisse an. Format: ISO 8601. Wenn nichts angegeben ist und für den Parameter „Zeitrahmen“ die Option „Benutzerdefiniert“ ausgewählt ist, wird für diesen Parameter die aktuelle Zeit verwendet. | |

| Sortierfeld | String | Nein | Geben Sie den Parameter an, der für die Sortierung verwendet werden soll. | |

| Sortierreihenfolge | DDL |

ASC Mögliche Werte:

|

Nein | Geben Sie die Sortierreihenfolge an. Erfordert die Angabe des Parameters „Sortierfeld“. |

| Maximale Anzahl zurückzugebender Ergebnisse | Ganzzahl | 50 | Nein | Geben Sie die Anzahl der zurückzugebenden Ergebnisse an. |

Aktionsergebnisse

Scriptergebnis

| Name des Scriptergebnisses | Wertoptionen | Beispiel |

|---|---|---|

| Ergebnisse | – | – |

JSON-Ergebnis

{

"events": [

{

"username": "None",

"category": 4003,

"starttime": 1548682790158,

"destinationip": "1.1.1.1",

"eventcount": 13,

"qid": 20257872,

"magnitude": 3,

"destinationport": 53,

"protocolid": 17,

"sourceport": 50597,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}, {

"username": "None",

"category": 8053,

"starttime": 1548682800217,

"destinationip": "1.1.1.1",

"eventcount": 1,

"qid": 20280296,

"magnitude": 3,

"destinationport": 443,

"protocolid": 6,

"sourceport": 49230,

"identityip": "1.1.1.1",

"sourceip": "1.1.1.1",

"logsourceid": 71

}

]

}

Fall-Repository

| Ergebnistyp | Beschreibung | Typ |

|---|---|---|

| Ausgabenachricht* |

Diese Aktion sollte nicht fehlschlagen und die Ausführung eines Playbooks nicht stoppen:

Diese Aktion sollte fehlschlagen und die Ausführung eines Playbooks beenden:

|

Allgemein |

| Tabelle mit Fall-Repository | Tabellenname : Ergebnisse |

Connectors

Weitere Informationen zum Konfigurieren von Connectors in Google SecOps finden Sie unter Daten aufnehmen (Connectors).

QRadar Correlation Events Connector V2

Beschreibung

Empfohlener Connector Ruft QRadar-Verstöße ab und erstellt Google SecOps-Benachrichtigungen für jede QRadar-Regel, die der dynamischen Liste in Google SecOps hinzugefügt wird. Der Connector ruft nur die Verstöße für Regeln ab, die der dynamischen Liste von Google SecOps hinzugefügt werden. Für den Connector ist mindestens die QRadar API-Version 10.1 erforderlich. Der Connector erstellt Google SecOps-Benachrichtigungen basierend auf dem Regelnamen des QRadar-Verstoßes, nicht auf dem Namen des Verstoßes.

Voraussetzungen für Connectors

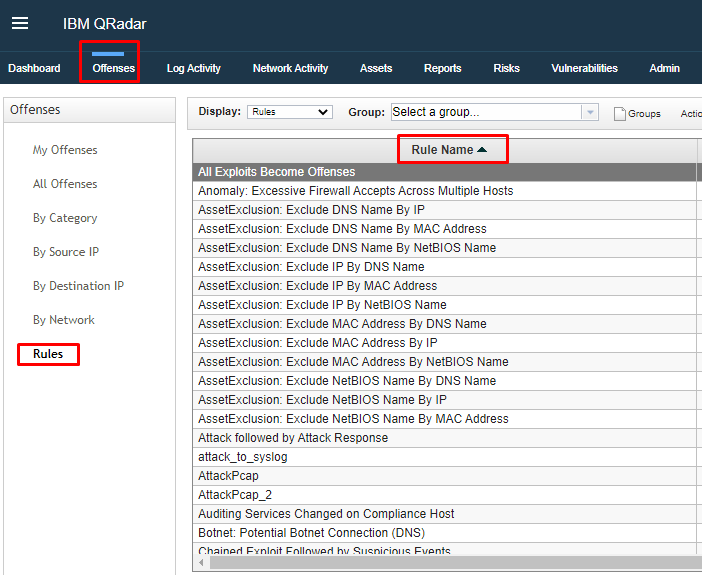

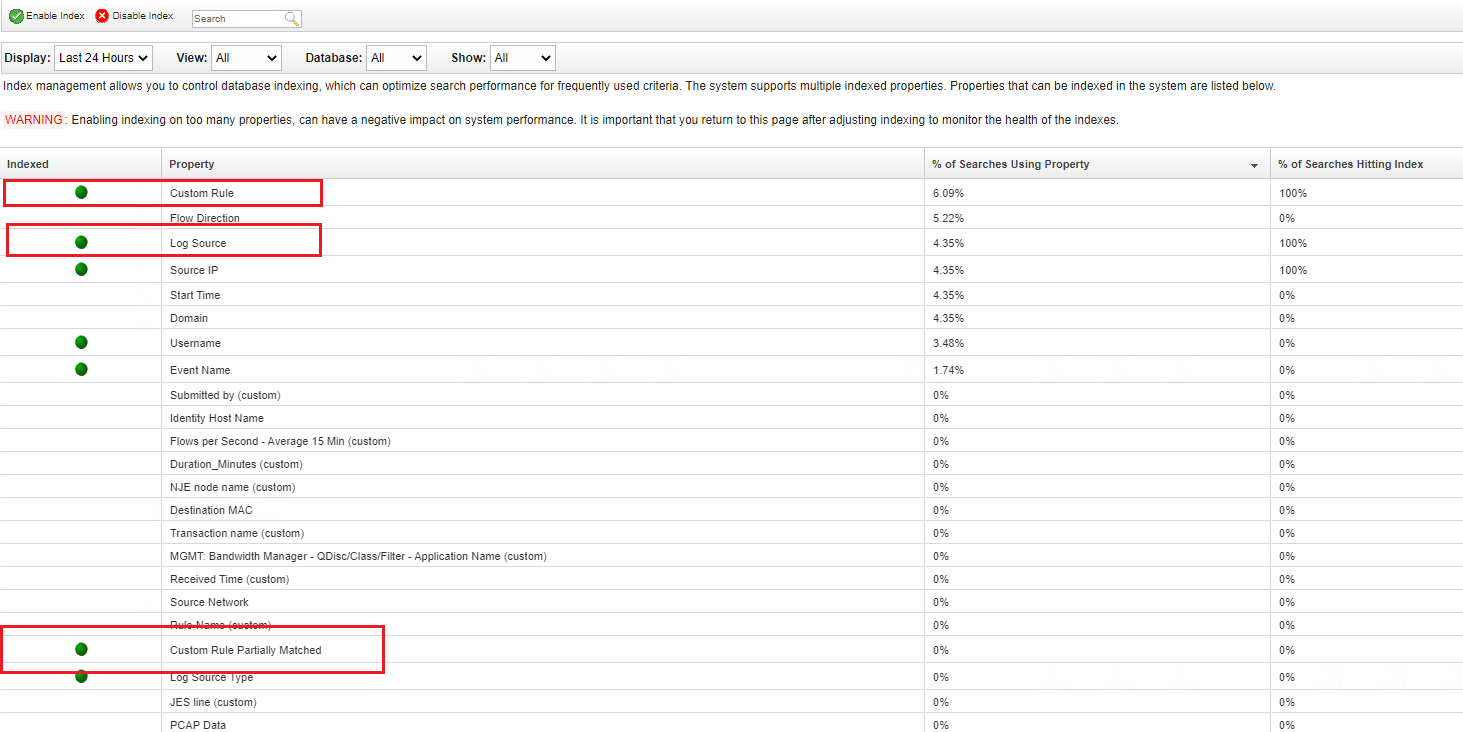

QRadar-Indizes für erforderliche Felder Der Connector „QRadar New Correlation Events Connector V2“ verwendet zusätzliche Felder für die Ereignisse, die mit den folgenden Verstößen verknüpft sind: „logsource_id“, „creEventList“ und „Custom Rule Partially Matched“. Diese Felder sollten standardmäßig in QRadar indexiert werden. Es ist jedoch erforderlich, sicherzustellen, dass diese Indexe derzeit aktiviert sind. Um zu prüfen, ob sie aktiviert sind, rufen Sie in der QRadar-Web-UI Admin > Index Management auf. Im geöffneten Fenster finden Sie die folgenden Indexe. Achten Sie darauf, dass sie aktiviert sind:

- Benutzerdefinierte Regel

- Protokollquelle

- Benutzerdefinierte Regel teilweise erfüllt

Weitere Informationen finden Sie unter Indexverwaltung.

Max Days Backwards Recommendations: Der Parameterwert des Connectors „Max Days Backwards“ sollte mit Vorsicht verwendet werden. QRadar-Verstöße können viele Ereignisse enthalten. Wenn Sie versuchen, diese über den Connector abzurufen, kann dies zu einer übermäßigen Belastung des QRadar-Servers und/oder zu Zeitüberschreitungen bei Anfragen führen. Daher wird empfohlen, den Parameter „Max Days Backwards“ auf einen ausreichend kleinen Wert festzulegen, damit der Connector QRadar nach Ereignissen für den konfigurierten Zeitraum abfragen kann.

Hinweise zur Verwendung von Connectors

Beachten Sie bei der Verwendung des Connectors Folgendes:

Der QRadar Correlation Events Connector v2 erfasst jedes Ereignis, das pro Offense aufgenommen wird. Dazu wird eine Hash-Summe von Ereignissen mit allen Ereignisdaten (jedes Feld für Ereignisse, die von der QRadar-API zurückgegeben werden) berechnet und als eindeutige Kennung des Ereignisses für den Verstoß verwendet. Daher werden Ereignisse, bei denen alle Felder identisch sind, nicht für den Verstoß erfasst. Das erste Ereignis wird aufgenommen und der zugehörigen Straftat hinzugefügt. Die folgenden werden jedoch als Duplikate verworfen. Das liegt an der QRadar-Architektur, da Ereignisse in QRadar keine eindeutigen Kennungen haben.

Der QRadar Correlation Events Connector v2 erstellt Benachrichtigungen basierend auf den dynamischen Listenregeln, die für den Verstoß vorhanden sind, nicht für die Verstöße selbst. Wenn ein Ereignis im Verstoß durch mehrere Regeln für dynamische Listen gekennzeichnet wird, wird es daher mehreren Google SecOps-Benachrichtigungen für die entsprechenden Regeln für dynamische Listen hinzugefügt.

IBM QRadar verwendet Regeln, um die Ereignisse und Flows in Ihrem Netzwerk zu überwachen und Sicherheitsbedrohungen zu erkennen. Wenn die Ereignisse und Abläufe die in den Regeln definierten Testkriterien erfüllen, wird ein Verstoß erstellt, um anzuzeigen, dass ein Sicherheitsangriff oder ein Richtlinienverstoß vermutet wird.

Mit dem neuen Connector werden Verstöße nur anhand von übereinstimmenden Regeln in Google SecOps aufgenommen. Diese Regeln werden vom Nutzer definiert und müssen der dynamischen Liste hinzugefügt werden, damit Google SecOps nur Verstöße aufnimmt, die für den Nutzer relevant sind. Wenn ein neuer Verstoß erstellt wird, prüft der Connector die Regeln, die den Verstoß ausgelöst haben (die Regelfilterung wurde in QRadar API-Version 9+ eingeführt). Wenn die Regeln Teil der dynamischen Liste sind, bereitet der Connector den Verstoß für die Aufnahme vor.

Anwendungsfall für Connector

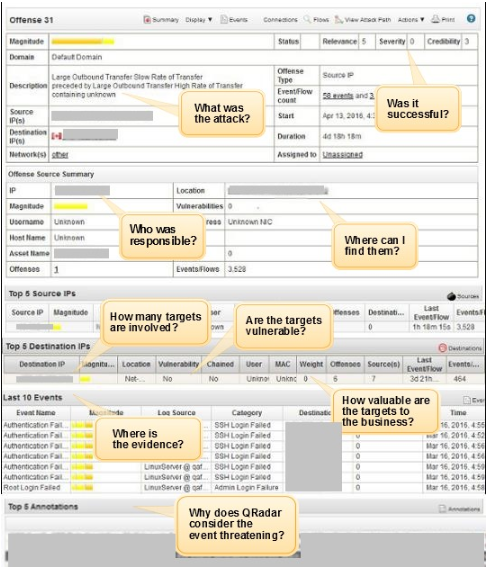

Verstoß untersuchen

IBM QRadar verwendet Regeln, um die Ereignisse und Flows in Ihrem Netzwerk zu überwachen und Sicherheitsbedrohungen zu erkennen. Wenn die Ereignisse und Abläufe die in den Regeln definierten Testkriterien erfüllen, wird ein Verstoß erstellt, um anzuzeigen, dass ein Sicherheitsangriff oder ein Richtlinienverstoß vermutet wird. Die Kenntnis, dass ein Verstoß vorliegt, ist jedoch nur der erste Schritt. Um herauszufinden, wie und wo es passiert ist und wer es getan hat, sind einige Ermittlungen erforderlich.

Das Fenster „Zusammenfassung der Verstöße“ hilft Ihnen, mit der Untersuchung von Verstößen zu beginnen. Es bietet Kontext, damit Sie nachvollziehen können, was passiert ist, und das Problem eingrenzen und beheben können.

Connector-Parameter

Verwenden Sie die folgenden Parameter, um den Connector zu konfigurieren:

| Parametername | Typ | Standardwert | Beschreibung |

|---|---|---|---|

| Name des Produktfelds | String | – | Beschreibt den Namen des Felds, in dem der Produktname gespeichert ist. |

| Name des Ereignisfelds | String | – | Beschreibt den Namen des Felds, in dem der Ereignisname gespeichert ist. |

| Name des Umgebungsfelds | String | domain_name | Beschreibt den Namen des Felds, in dem der Umgebungsname gespeichert ist. Wenn das Feld „environment“ nicht gefunden wird, ist die Umgebung „“. |

| Regex-Muster für Umgebung | String | .* | Ein regulärer Ausdruck, der auf den Wert im Feld „Name des Umgebungsfelds“ angewendet wird. |

| API-Stamm | String | https://IP_ADDRESS:port |

Die Adresse des QRadar-Servers. |

| API-Token | String | – | Das API-Authentifizierungstoken. |

| API-Version | String | 10.1 | Die zu verwendende QRadar-API-Version. Der Connector unterstützt API-Versionen ab 10.1. |

| Domainfilter | String (CSV) | – | Geben Sie die QRadar-Domains an, aus denen Verstöße aufgenommen werden sollen. Wenn keine Werte angegeben sind, werden Verstöße aus allen Domains aufgenommen. Der Parameter akzeptiert mehrere Werte als durch Kommas getrennten String. |

| Ereignislimit pro Siemplify-Benachrichtigung | Ganzzahl | 25 | Maximale Anzahl von Ereignissen, die pro Google SecOps-Benachrichtigung und Zyklus abgerufen werden sollen. Kann erhöht werden, um die Ausführung des Connectors zu beschleunigen, wenn für den angegebenen Zeitraum für die Pufferung von Verstößen ständig eine große Anzahl von Ereignissen zurückgegeben wird. |

| Seitengröße für Connector-Ereignisse | Ganzzahl | 100 | Die Größe der Seite, die vom Connector zum Verarbeiten von Ereignissen in Batches verwendet wird. |

| Maximale Anzahl von Verstößen pro Zyklus | Ganzzahl | 10 | Maximale Anzahl der zu verarbeitenden Verstöße pro Connector-Ausführung.

Um eine optimale Leistung zu erzielen, sollten Sie keinen Wert unter 10 festlegen. |

| Zeitlimit für Script (Sekunden) | Ganzzahl | 300 | Zeitlimit für den Python-Prozess, in dem das aktuelle Skript ausgeführt wird. |

| Max. Tage zurück | Ganzzahl | 5 | Maximale Anzahl von Tagen, für die Daten zu Verstößen rückwirkend abgerufen werden sollen. |

| Kulanzzeitraum für Verstöße | Ganzzahl | 60 | Zeitrahmen in Minuten zum Abrufen von Verstößen. |

| Zeitraum für das Auffüllen von Ereignissen | Ganzzahl | 1 | Zeitraum in Tagen zum Abrufen von Ereignisdaten. |

| Benutzerdefinierte Felder | String | – | Benutzerdefinierte Felder, die vom Nutzer in QRadar konfiguriert werden. Die Werte sind durch Kommas getrennt. Beispiel: Feld A, Feld B |

| Welchen Wert soll ich für das Namensfeld der Siemplify-Benachrichtigung verwenden? | String | custom_rule | Geben Sie an, in welchem Format Namen für die vom Connector erstellten Benachrichtigungen generiert werden sollen.

Mögliche Werte sind: custom_rule oder offense_description. |

| Welchen Wert soll ich für das Feld „Rule Generator“ der Siemplify-Benachrichtigung verwenden? | String | custom_rule | Geben Sie an, welches Format für das Feld „rule_generator“ für die vom Connector erstellten Benachrichtigungen verwendet werden soll.

Mögliche Werte sind: custom_rule oder offense_description. |

| „Cannot Fetch Events for the Offense“-Anfragen erstellen? | Kästchen | Geprüft | Wenn diese Option aktiviert ist, werden vom Connector Warnfälle vom Typ „Ereignisse für den Verstoß können nicht abgerufen werden“ erstellt, wenn er während des Auffüllungszeitraums für Verstöße keine Ereignisse für die aktualisierten Verstöße abrufen kann. |

| Proxyserveradressen | String | – | Adresse des Proxyservers. |

| Proxy-Nutzername | String | – | Proxy-Nutzername. |

| Proxy-Passwort | Passwort | – | Proxy-Passwort. |

| Ereignislimit pro QRadar-Regel für Verstöße | Ganzzahl | 100 | Geben Sie ein Limit für die Anzahl der Ereignisse an, die pro Regel in einem QRadar-Verstoß aufgenommen werden sollen. Sobald dieses Limit erreicht ist, werden keine neuen Ereignisse mehr in den Verstoß für die zugehörige QRadar-Regel aufgenommen. Beispiel: 100 |

| Ereignislimit für Connector zum Abfragen in einem Connector-Lauf | Ganzzahl | – | Geben Sie ein Limit für die Anzahl der Ereignisse an, die ein einzelner Offense-Connector bei einer Connector-Ausführung von QRadar abfragen soll. Beispiel: 100.

Der im Parameter angegebene Wert darf nicht niedriger sein als der Wert, der im Parameter „Events Limit per QRadar Offense Rule“ (Ereignislimit pro QRadar-Regel für Sicherheitsrisiken) angegeben ist. Außerdem werden Ereignisse, die älter sind und außerhalb des Limits liegen, aufgrund der Art und Weise, wie der Connector Ereignisse abruft, nicht in Google SecOps abgerufen. Der Connector ruft die neuesten Ereignisse ab, bis das im Parameter „Events Limit per QRadar Offense Rule“ (Ereignislimit pro QRadar-Regel für Sicherheitsverstöße) angegebene Limit erreicht ist. |

| Zulassungsliste als Sperrliste verwenden | Kästchen | Deaktiviert | Wenn diese Option aktiviert ist, wird die dynamische Liste als Blockierliste verwendet. |

| Überlauf deaktivieren | Kästchen | Deaktiviert | Wenn diese Option aktiviert ist, wird der Connector-Überlaufmechanismus für die erstellten Benachrichtigungen nicht geprüft, die „Überlauf“-Benachrichtigungen werden nicht erstellt und der Connector versucht, alle von QRadar zurückgegebenen Verstöße abzurufen. |

| Timer für die erneute Synchronisierung von QRadar-Offense-Regeln | Ganzzahl | 10 | Geben Sie in Minuten an, wie oft die Liste der QRadar-Regeln für Verstöße neu synchronisiert werden soll. Wenn der Parameter nicht festgelegt oder auf 0 gesetzt ist, wird der Connector bei jeder Ausführung neu synchronisiert. |

| Hostname-Lookup für 0.0.0.0 ignorieren | Kästchen | Deaktiviert | Wenn diese Option ausgewählt ist, ruft der Connector keine Hostnamen für 0.0.0.0-Adressen ab.

Dies wird nur für QRadar API-Version 10.1 und höher unterstützt. |

Connector-Regeln

Sperrliste und dynamische Liste

Der Connector erfasst Verstöße in Google SecOps basierend auf übereinstimmenden Regeln. Diese Regeln werden vom Nutzer definiert und einer dynamischen Liste hinzugefügt, damit Google SecOps nur Verstöße erfasst, die für den Nutzer von Interesse oder wichtig sind.

| RuleType (dynamische Liste oder Blockierungsliste) | RuleName (String) |

|---|---|

| Dynamische Liste | Lokal: SSH oder Telnet auf Nicht-Standard-Port erkannt |

| Dynamische Liste | Mehrere fehlgeschlagene Anmeldeversuche von derselben Quelle |

Proxyunterstützung.

Der Connector unterstützt Proxys.

Verschlüsselte Kommunikation

Der Connector unterstützt verschlüsselte Kommunikation (SSL/TLS).

Unicode-Unterstützung

Der Connector unterstützt die Unicode-Codierung für die verarbeiteten Benachrichtigungen.

QRadar Offenses Connector

Beschreibung

Der QRadar-Connector für Verstöße wird verwendet, um Verstöße abzurufen und Google SecOps-Benachrichtigungen basierend auf den QRadar-Verstößen selbst zu erstellen. Das ist anders als bei anderen Integrationsconnectors, die auf den QRadar-Regelnamen basieren. Der Connector hat ein Limit für die Gesamtzahl der Ereignisse, die er pro QRadar-Offense abruft. Wenn dieses Limit erreicht ist, werden keine neuen Ereignisse aufgenommen. Der Connector verwendet die dynamische Liste von Google SecOps. Wenn standardmäßig keine Regeln für dynamische Listen festgelegt sind, werden alle von der QRadar API zurückgegebenen Verstöße abgerufen. Für den Connector ist die QRadar API-Version 10.1 oder höher erforderlich.

Der Connector ist einfacher zu konfigurieren und zu verwenden und kann verwendet werden, wenn nicht alle QRadar-Offense-Ereignisse erfasst und in Google SecOps aufgenommen werden müssen (wie bei Integrationskorrelationsconnectors).

Connector-Parameter

Verwenden Sie die folgenden Parameter, um den Connector zu konfigurieren:

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| Name des Produktfelds | String | – | Ja | Beschreibt den Namen des Felds, in dem der Produktname gespeichert ist. |

| Name des Ereignisfelds | String | – | Ja | Beschreibt den Namen des Felds, in dem der Ereignisname gespeichert ist. |

| Name des Umgebungsfelds | String | domain_name | Nein | Beschreibt den Namen des Felds, in dem der Umgebungsname gespeichert ist. Wenn das Feld „environment“ nicht gefunden wird, ist die Umgebung „“. |

| Regex-Muster für Umgebung | String | .* | Nein | Ein regulärer Ausdruck, der auf den Wert im Feld „Name des Umgebungsfelds“ angewendet wird. |

| API-Stamm | String | https://IP_ADDRESS:port |

Ja | Die API-Serveradresse. |

| API-Token | String | – | Ja | Das API-Authentifizierungstoken. |

| API-Version | String | 10.1 | Ja | Die zu verwendende QRadar-API-Version. Der Connector unterstützt API-Versionen ab 10.1. |

| Gesamtlimit für Ereignisse pro Verstoß | Ganzzahl | 100 | Ja | Geben Sie an, wie viele Ereignisse pro QRadar-Offense insgesamt vom Connector aufgenommen werden sollen. Wenn dieses Limit erreicht ist, werden keine neuen Ereignisse für die Offense aufgenommen. |

| Ereignislimit pro QRadar-Regel für Verstöße | Ganzzahl | – | Nein | Geben Sie ein optionales Limit für die Anzahl der Ereignisse an, die pro einzelner Regel in QRadar-Offense erfasst werden sollen. Sobald dieses Limit erreicht ist, werden keine neuen Ereignisse für die zugehörige QRadar-Regel in die Offense aufgenommen. Das Limit darf nicht größer sein als „Gesamtlimit für Ereignisse pro Verstoß“. |

| Seitengröße für Connector-Ereignisse | Ganzzahl | 100 | Ja | Die Größe der Seite, die vom Connector zum Verarbeiten von Ereignissen in Batches verwendet wird. |

| Maximale Anzahl von Verstößen pro Zyklus | Ganzzahl | 10 | Ja | Maximale Anzahl der zu verarbeitenden Verstöße pro Connector-Ausführung.

Um eine optimale Leistung zu erzielen, sollten Sie keinen Wert unter 10 festlegen. |

| Zeitlimit für Script (Sekunden) | Ganzzahl | 300 | Ja | Zeitlimit für den Python-Prozess, in dem das aktuelle Skript ausgeführt wird. |

| Max. Tage zurück | Ganzzahl | 5 | Nein | Maximale Anzahl an Tagen, für die Daten zu Verstößen rückwirkend abgerufen werden sollen |

| Kulanzzeitraum für Verstöße | Ganzzahl | 60 | Ja | Zeitrahmen in Minuten zum Abrufen von Verstößen. |

| Zeitraum für das Auffüllen von Ereignissen | Ganzzahl | 1 | Ja | Zeitraum in Tagen zum Abrufen von Ereignisdaten. |

| Benutzerdefinierte Felder | String | – | Nein | Benutzerdefinierte Felder, die vom Nutzer in QRadar konfiguriert werden, durch Kommas getrennt, z. B. Feld A, Feld B. |

| Domainfilter | String | – | Nein | Geben Sie die QRadar-Domains an, aus denen Verstöße aufgenommen werden sollen. Wenn keine Werte angegeben sind, werden Verstöße aus allen Domains aufgenommen. Der Parameter akzeptiert mehrere Werte als durch Kommas getrennten String. |

| Magnitude-Filter | Ganzzahl | – | Nein | Geben Sie einen Schweregrad für Verstöße an, die aufgenommen werden sollen. Verstöße mit dem angegebenen oder einem höheren Schweregrad werden in Google SecOps aufgenommen. |

| Welchen Wert soll ich für das Namensfeld der Siemplify-Benachrichtigung verwenden? | String | custom_alert_name | Nein | Geben Sie an, in welchem Format Namen für die vom Connector erstellten Benachrichtigungen generiert werden sollen.

Mögliche Werte sind: custom_alert_name oder offense_description. |

| Zulassungsliste als Sperrliste verwenden | Kästchen | Deaktiviert | Nein | Wenn diese Option aktiviert ist, wird die dynamische Liste als Blockierliste verwendet. Wenn das Kästchen nicht aktiviert ist und keine dynamischen Listenregeln festgelegt sind, ruft der Connector alle Verstöße ab, die von der QRadar API zurückgegeben werden. |

| Überlauf deaktivieren | Kästchen | Deaktiviert | Nein | Wenn diese Option aktiviert ist, wird der Connector-Überlaufmechanismus für die erstellten Benachrichtigungen nicht geprüft. Es werden keine Überlaufbenachrichtigungen erstellt und der Connector versucht, alle von QRadar zurückgegebenen Verstöße abzurufen. |

| Proxyserveradressen | String | Nein | Adresse des Proxyservers. | |

| Proxy-Nutzername | String | – | Nein | Proxy-Nutzername. |

| Proxy-Passwort | Passwort | – | Nein | Proxy-Passwort. |

| Timer für die erneute Synchronisierung von QRadar-Offense-Regeln | Ganzzahl | 10 | Nein | Geben Sie in Minuten an, wie oft die Liste der QRadar-Offense-Regeln neu synchronisiert werden soll. Wenn der Parameter nicht festgelegt oder auf 0 gesetzt ist, wird der Connector bei jeder Ausführung neu synchronisiert. |

Connector-Regeln

Proxy-Unterstützung

Der Connector unterstützt Proxys.

QRadar Baseline Offenses Connector

Der Connector ruft Verstöße ab und erstellt Google SecOps-Benachrichtigungen basierend auf den Namen von QRadar-Verstößen.

Mit dem Connector wird pro QRadar-Offense eine einzelne Google SecOps-Benachrichtigung erstellt. Wenn neue Ereignisse aus QRadar eingehen, werden keine zusätzlichen Google SecOps-Benachrichtigungen erstellt.

Der Connector verwendet die dynamische Liste von Google SecOps. Wenn keine Regeln für dynamische Listen festgelegt sind, ruft der Connector standardmäßig alle von der QRadar-API zurückgegebenen Verstöße ab.

Connector-Parameter

| Parameter | |

|---|---|

| Name des Produktfelds | Erforderlich

Der Name des Felds, in dem der Produktname gespeichert ist. |

| Name des Ereignisfelds | Erforderlich

Der Name des Felds, in dem der Ereignisname gespeichert ist. |

| Name des Umgebungsfelds | Optional

Der Name des Felds, in dem der Name der Umgebung gespeichert ist. Wenn das Feld „environment“ nicht gefunden wird, wird die Umgebung auf |

| Regex-Muster für Umgebung | Optional

Ein reguläres Ausdrucksmuster, das auf den Wert im Feld Der Standardwert ist |

| API-Stamm | Erforderlich

Die API-Serveradresse. |

| API-Token | Erforderlich

Das API-Authentifizierungstoken. |

| API-Version | Erforderlich

Die QRadar-API-Version. Der Connector unterstützt die API-Versionen 10.1 und höher. |

| Gesamtlimit für Ereignisse pro Verstoß | Erforderlich

Gibt an, wie viele Ereignisse pro QRadar-Offense insgesamt vom Connector aufgenommen werden sollen. Nach Erreichen des festgelegten Limits werden keine neuen Ereignisse für den Verstoß erfasst. Der Standardwert ist 100. |

| Ereignislimit pro QRadar-Offense-Regel | Optional

Gibt ein optionales Limit für die Anzahl der Ereignisse an, die pro einzelner Regel in eine QRadar-Offense aufgenommen werden sollen. Sobald das durch diesen Parameter festgelegte Limit erreicht ist, werden keine neuen Ereignisse in den Verstoß für die zugehörige QRadar-Regel aufgenommen. |

| Seitengröße für Connector-Ereignisse | Erforderlich

Die Größe der Seite, die der Connector zum Verarbeiten von Ereignissen in Batches verwendet. Der Standardwert ist 100. |

| Maximale Anzahl von Verstößen pro Zyklus | Erforderlich Maximale Anzahl der zu verarbeitenden Verstöße pro Connector-Ausführung. Um eine optimale Leistung zu erzielen, sollten Sie keinen Wert unter 10 festlegen. Der Standardwert ist 10. |

| Zeitlimit für Script (Sekunden) | Erforderlich

Das Zeitlimit für den Python-Prozess, in dem das aktuelle Skript ausgeführt wird. Der Standardwert beträgt 300 Sekunden. |

| Max. Tage zurück | Optional

Maximale Anzahl von Tagen, ab denen die Daten zu Verstößen abgerufen werden sollen. Der Standardwert ist 5 Tage. |

| Kulanzzeitraum für Verstöße | Erforderlich

Zeitrahmen in Minuten zum Abrufen von Verstößen. Der Standardwert ist 60 Minuten. |

| Zeitraum für das Auffüllen von Ereignissen | Erforderlich

Zeitraum in Tagen zum Abrufen von Ereignisdaten. Der Standardwert ist ein Tag. |

| Benutzerdefinierte Felder | Optional

Benutzerdefinierte kommagetrennte Felder, die vom Nutzer in QRadar konfiguriert werden, z. B. |

| Domainfilter | Optional

Gibt die QRadar-Domains an, aus denen Verstöße aufgenommen werden sollen. Wenn keine Werte angegeben sind, werden Verstöße aus allen Domains aufgenommen. Der Parameter akzeptiert mehrere Werte als durch Kommas getrennten String. |

| Magnitude-Filter | Optional

Gibt die Größe eines Verstoßes an, der erfasst werden soll. Verstöße mit einer Schwere, die größer oder gleich der angegebenen ist, werden in Google SecOps aufgenommen. |

| Welchen Wert soll ich für das Namensfeld der Siemplify-Benachrichtigung verwenden? | Optional

Gibt an, welches Format zum Generieren von Namen für die vom Connector erstellten Benachrichtigungen verwendet werden soll. Der Standardwert ist Mögliche Werte:

|

| Dynamische Liste als Sperrliste verwenden | Optional

Wenn diese Option aktiviert ist, wird die dynamische Liste als Blockierliste verwendet. Wenn das Kontrollkästchen deaktiviert ist und keine Regeln für dynamische Listen festgelegt sind, ruft der Connector alle von der QRadar-API zurückgegebenen Verstöße ab. Diese Option ist standardmäßig nicht angeklickt. |

| Überlauf deaktivieren | Optional

Wenn diese Option aktiviert ist, wird der Connector-Überlaufmechanismus für die erstellten Benachrichtigungen nicht geprüft. Die „Überlauf“-Benachrichtigungen werden also nicht erstellt und der Connector ruft alle von QRadar zurückgegebenen Verstöße ab. Diese Option ist standardmäßig nicht angeklickt. |

| Proxyserveradressen | Optional

Die Adresse des Proxyservers. |

| Proxy-Nutzername | Optional

Der Proxy-Nutzername. |

| Proxy-Passwort | Optional

Das Proxy-Passwort. |

| Timer für die erneute Synchronisierung von QRadar-Offense-Regeln | Optional

Gibt das Intervall in Minuten an, in dem der Connector die Liste der QRadar-Offense-Regeln neu synchronisiert. Wenn der Parameter nicht festgelegt oder auf 0 gesetzt ist, wird der Connector bei jeder Ausführung neu synchronisiert. Der Standardwert ist 10 Minuten. |

| SOAR-Benachrichtigungen für Verstöße mit 0 Ereignissen erstellen | Optional

Wenn diese Option aktiviert ist, erstellt der Connector für Verstöße, die ohne Ereignisse abgerufen werden, eine Google SecOps-Benachrichtigung mit den QRadar-Verstoßdaten für Benachrichtigung und Ereignis. Diese Option ist standardmäßig nicht angeklickt. |

| Timer für die Erstellung von Verstößen (Minuten) | Optional

Gibt an, wie lange der Connector wartet, bevor er Ereignisdaten für einen neu erstellten QRadar-Verstoß abruft. |

Connector-Regeln

Der Connector unterstützt Proxy.

Connector-Ereignisse

Beispiel für ein Ereignis:

{

"events": [

{

"CREName": null,

"CREDescription": null,

"EventName": "WinCollect Info",

"EventDescription": "WinCollect Info",

"rulename_creEventList": [

"Destination Asset Weight is Low",

"Source Asset Weight is Low",

"Events from Windows Host - Second Rule",

"Context is Local to Local"

],

"partialmatchlist": [],

"qid": 63500003,

"category": 8052,

"sourceHostname": null,

"destinationHostname": null,

"creEventList": [

100205,

100211,

100409,

100199

],

"credibility": 5,

"destinationMAC": "01:23:45:ab:cd:ef",

"destinationIP": "192.0.2.1",

"destinationPort": 0,

"destinationv6": "2001:db8:1:1:1:1:1:1",

"deviceTime": 1583158321000,

"deviceProduct": "WinCollect",

"domainID": 0,

"duration": 10000,

"endTime": 1583165521106,

"eventCount": 1,

"eventDirection": "L2L",

"processorId": 8,

"hasIdentity": false,

"hasOffense": true,

"highLevelCategory": 8000,

"isCREEvent": false,

"magnitude": 6,

"utf8_payload": "<13>Mar 02 16:12:01 DESKTOP IBM|WinCollect|src=DESKTOP\tos=Windows 10 (Build 18363 64-bit)\tdst=\tsev=3\tlog=Code.SSLConfigServerConnection\tmsg=ApplicationHeartbeat",

"postNatDestinationIP": "198.51.100.255",

"postNatDestinationPort": 0,

"postNatSourceIP": "198.51.100.1",

"postNatSourcePort": 0,

"preNatDestinationIP": "198.0.2.255",

"preNatDestinationPort": 0,

"preNatSourceIP": "192.0.2.255",

"preNatSourcePort": 0,

"protocolName": "Reserved",

"protocolID": 255,

"relevance": 9,

"severity": 3,

"sourceIP": "192.0.2.1",

"sourceMAC": "ab:cd:ef:01:23:45",

"sourcePort": 0,

"sourcev6": "2001:db8:2:2:2:2:2:2",

"startTime": 1583165521106,

"isunparsed": false,

"userName": null

}

]

}

Jobs

SyncCloseOffenses

Beschreibung

Schließt zugehörige QRadar-Offenses für geschlossene Google SecOps-Benachrichtigungen.

Parameter

| Parametername | Typ | Standardwert | Ist obligatorisch | Beschreibung |

|---|---|---|---|---|

| API-Stamm | String | https://IP_ADDRESS |

Ja | Der URL-Pfad, der auf den QRadar-Server verweist. |

| API-Token | Passwort | – | Ja | Das API-Sicherheitstoken für die Authentifizierung. |

| API-Version | String | – | Nein | Die verwendete API-Version. |

| Tage zurück | Ganzzahl | – | Nein | Anzahl der Tage, die zurückgerechnet werden sollen, um Verstöße zu ermitteln. |

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten