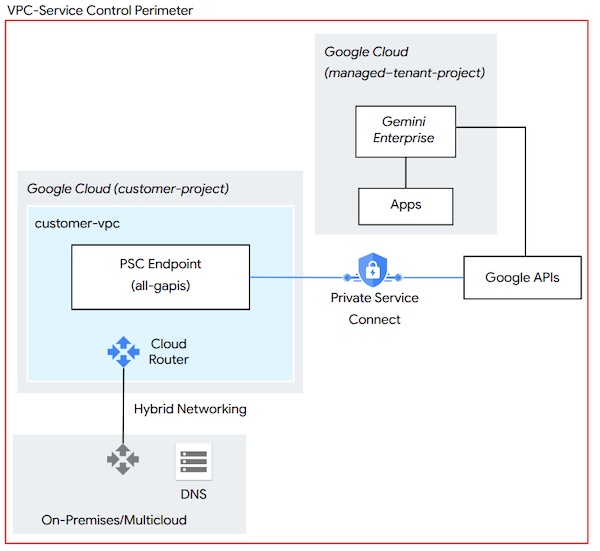

根據預設,使用者會透過公用網際網路存取 Gemini Enterprise 介面,使用代理程式、助理和 NotebookLM Enterprise 等功能。為符合機構安全規定,您可以使用 Cloud VPN 或 Cloud Interconnect 等混合式網路解決方案,建立私有 UI 存取權。

如要設定 Gemini Enterprise 的私人連線,您必須透過 Private Service Connect (PSC) 端點,將Google Cloud API 流量路由傳送。使用者可透過虛擬私有雲 (VPC) 內的內部 IP 位址存取 Gemini Enterprise 介面,不必經過公用網際網路。

在本參考架構中,地端或多雲使用者會連線至 PSC 端點,以便透過Google Cloud Virtual Private Cloud 中使用者定義的內部 IP 位址存取 Google API。此外,您必須設定內部 DNS,將 Gemini Enterprise 網域解析為 PSC 端點的 IP 位址。

限制

Deep Research 和影片生成功能會使用 discoveryengine.clients6.google.com 網域。Private Service Connect 不支援這個網域。如要使用這些功能,您的網路必須允許discoveryengine.clients6.google.com網域進行公開 DNS 解析和存取網際網路。

事前準備

設定私人 UI 存取權前,請確認您具備下列項目:

透過 Cloud Router 連接至內部部署網路的虛擬私有雲網路,使用 Cloud VPN 或 Cloud Interconnect。 Google Cloud

建立 Private Service Connect 端點及管理 Cloud Router 自訂路徑的權限。

設定 Private Service Connect

用於 Private Google Access 的私人和受限制虛擬 IP 位址 (VIP) 不支援私下存取 Gemini Enterprise 使用者介面。如要確保功能正常運作,您必須將 Gemini Enterprise 網域解析為使用 all-apis 套件設定的 Private Service Connect 端點。

在與用於混合式網路的 Cloud Router 相同的虛擬私有雲中,建立新的 PSC 端點。

以「Google API 系列」API 套件為目標。這個套裝組合可存取大多數 Google API,包括

*.googleapis.com服務端點。VPC-SC API 套裝組合不支援所有 Gemini Enterprise 網域。

設定網路路由

PSC 端點使用的 /32 IP 位址並非來自標準 VPC 子網路,且不會顯示在內部部署或多雲網路中。您必須設定 Cloud Router 來通告 IP 位址。如要進一步瞭解 Private Service Connect 端點的 IP 位址規定,請參閱「IP 位址規定」。

找出您指派給 PSC 端點的 IP 位址。

在 Cloud Router 設定中,為 IP 位址建立自訂路徑。如要進一步瞭解如何在 Cloud Router 上指定自訂通告路徑,請參閱「通告自訂位址範圍」。

更新地端部署或多雲端防火牆,允許輸出流量傳送至 IP 位址。

更新 DNS 設定

最後,請更新 DNS 設定,使用 PSC 端點解析 Gemini Enterprise 網域。詳情請參閱「使用預設 DNS 名稱建立 DNS 記錄」。

設定內部部署或雲端網路 DNS 記錄,將下列 Gemini Enterprise 網域解析為 PSC 端點的內部 IP 位址:

vertexaisearch.cloud.google.comnotebooklm.cloud.google.comdiscoveryengine.googleapis.comdiscoveryengine.mtls.googleapis.comdiscoveryengine.mtls.clients6.google.comaccounts.googleapis.com

如果您的環境需要嚴格的資料外洩防護界線,請將

discoveryengine.googleapis.com網域設定為 VPC-SC 套裝組合 IP 位址。

關於使用 VPC Service Controls 保護應用程式

如要進一步提升安全性,您可以導入 VPC Service Controls (VPC-SC),防止他人從 Gemini Enterprise 和 BigQuery 等代管服務竊取資料。與控管誰可存取資料的身分與存取權管理不同,VPC-SC 控管機制會規定資料可存取和移動的位置。

如果考慮採用這種做法,請注意以下幾點:

雖然是選用功能,但使用 VPC Service Controls 是最佳做法,可封鎖透過

googleapis.com公開存取 Google 服務。新增至 VPC-SC 範圍的服務 (例如

discoveryengine.googleapis.com) 會遭到封鎖,無法公開存取,包括透過 Google Cloud 控制台存取。如要允許存取 VPC-SC 範圍內的受保護服務,管理員必須使用 VPC-SC 輸入規則或使用 Access Context Manager 定義存取層級,明確允許輸入。

如要進一步瞭解如何使用 VPC-SC 和 Access Context Manager 保護 Gemini Enterprise 應用程式,請參閱「使用 VPC Service Controls 保護應用程式」。