このページでは、 Google Cloud コンソールの Security Command Center の概要、ナビゲーションについて説明し、最上位ページの概要を示します。

Security Command Center を設定していない場合は、次のいずれかで有効にする方法の手順をご覧ください。

- スタンダード ティアまたはプレミアム ティアを有効にするには、Security Command Center の有効化の概要をご覧ください。

- エンタープライズ ティアを有効にするには、Security Command Center エンタープライズ ティアを有効にするをご覧ください。

Security Command Center の概要については、Security Command Center の概要をご覧ください。

必要な IAM 権限

すべてのサービスティアで Security Command Center を使用するには、適切な権限を含む Identity and Access Management(IAM)ロールが必要です。

スタンダード

- セキュリティ センター管理閲覧者(

roles/securitycenter.adminViewer)は、Security Command Center を表示できます。 - セキュリティ センター管理編集者(

roles/securitycenter.adminEditor)は、Security Command Center を表示して変更を行うことができます。

プレミアム

- セキュリティ センター管理閲覧者(

roles/securitycenter.adminViewer)は、Security Command Center を表示できます。 - セキュリティ センター管理編集者(

roles/securitycenter.adminEditor)は、Security Command Center を表示して変更を行うことができます。

エンタープライズ

- セキュリティ センター管理閲覧者(

roles/securitycenter.adminViewer)は、Security Command Center を表示できます。 - セキュリティ センター管理編集者(

roles/securitycenter.adminEditor)は、Security Command Center を表示して変更を行うことができます。 - Chronicle サービス閲覧者(

roles/chroniclesm.viewer)は、関連付けられた Google SecOps インスタンスを表示できます。

次のいずれかの IAM ロールも必要です。

- Chronicle SOAR 管理者(

roles/chronicle.soarAdmin) - Chronicle SOAR 脅威マネージャー(

roles/chronicle.soarThreatManager) - Chronicle SOAR 脆弱性マネージャー(

roles/chronicle.soarVulnerabilityManager)

SOAR 関連の機能へのアクセスを有効にするには、[設定] > [SOAR 設定] ページで、これらの Identity and Access Management ロールを SOC ロール、権限グループ、環境にマッピングすることも必要です。詳細については、IAM を使用してユーザーをマッピングして承認するをご覧ください。

組織のポリシーがドメインごとに ID を制限するように設定されている場合は、許可されたドメインのアカウントで Google Cloud コンソールにログインする必要があります。

Security Command Center の IAM ロールは、組織レベル、フォルダレベル、またはプロジェクト レベルで付与できます。検出結果、アセット、セキュリティ ソースを表示、編集、作成、更新する権限は、アクセス権が付与されているレベルによって異なります。Security Command Center のロールの詳細については、アクセス制御をご覧ください。

Security Command Center にアクセスする

Google Cloud コンソールで Security Command Center にアクセスするには:

Security Command Center に移動します。

データ所在地が有効になっており、組織が法域の Google Cloud コンソールを使用している場合は、法域の Google Cloud コンソールについてをご覧ください。

表示するプロジェクトまたは組織を選択します。

選択した組織またはプロジェクトで Security Command Center がアクティブな場合は、[リスク概要] ページが表示されます。

Security Command Center が有効になっていない場合は、有効にするように指示されます。Security Command Center の有効化の詳細については、次のいずれかをご覧ください。

- スタンダードまたはプレミアム: Security Command Center の有効化の概要。

- エンタープライズ: Security Command Center のエンタープライズ ティアを有効にする

Security Command Center のナビゲーション

以下では Security Command Center のナビゲーションについて説明します。ナビゲーションは、Security Command Center のサービスティアによって異なります。実行できるタスクは、有効になっているサービスと付与されている IAM 権限によっても異なります。

リンクをクリックすると、ページの説明が表示されます。

スタンダード

以下では Security Command Center Standard のナビゲーションについて説明します。

プレミアム

以下では Security Command Center Premium のナビゲーションについて説明します。

エンタープライズ

Security Command Center Enterprise の左側のナビゲーションには、Security Command Center Enterprise を有効化する際に構成された Google Security Operations テナントのページへのリンクが表示されます。

また、Security Command Center Enterprise を有効化する際に構成された Google Security Operations テナントには、 Google Cloud コンソール ページの一部へのリンクが表示されます。

Google Security Operations で使用できる機能については、Security Command Center Enterprise から Security Operations コンソールへのリンクをご覧ください。

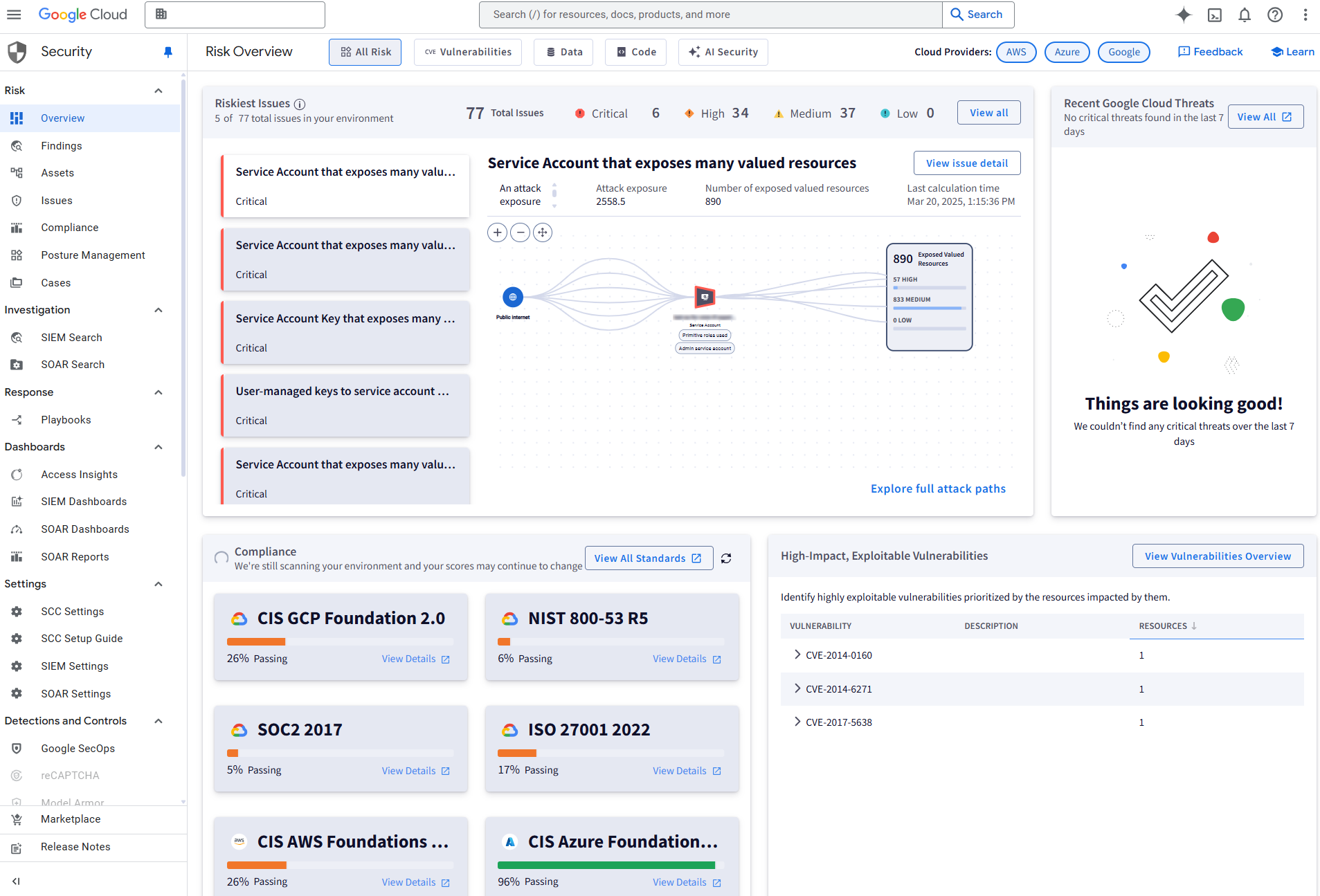

リスクの概要

[リスク概要] ページは、すべての組み込みサービスと統合サービスによって特定された、クラウド環境で優先度の高いリスクをハイライト表示する、最初にアクセスするセキュリティ ダッシュボードとして機能します。

[リスクの概要] ページのビューは、サービスティアによって異なります。

スタンダード

[リスクの概要] ページには、次のパネルが表示されます。

- [リソースタイプ別の脆弱性] には、プロジェクトまたは組織内のリソースに対する未対応の脆弱性がグラフで表示されます。

- [未対応の脆弱性] には、脆弱性の検出結果がカテゴリ名、影響を受けるリソース、プロジェクト別に表形式で表示されます。各ビューは、検出結果の重大度で並べ替えることができます。

プレミアム

次のいずれかのビューを選択して、各調査ビューの詳細を確認します。

エンタープライズ

次のいずれかのビューを選択して、各調査ビューの詳細を確認します。

アセット

[アセット] ページには、プロジェクトまたは組織内のすべての Google Cloudリソース(アセットとも呼ばれます)の詳細が表示されます。

[アセット] ページでアセットを操作する方法について詳しくは、コンソールでリソースを操作するをご覧ください。

コンプライアンス

デフォルトでは、Security Command Center を有効にすると、コンプライアンス マネージャーが有効になります。[コンプライアンス] ページには、[構成(新規)]、[モニタリング(新規)]、[監査(新規)] のタブが表示されます。これらのタブを使用すると、クラウド コントロールとフレームワークを作成して適用し、環境のモニタリングを行い、監査を完了することができます。

コンプライアンス マネージャーが一般提供される前に Security Command Center を有効にしており、コンプライアンス マネージャーを有効にしていない場合、[コンプライアンス] ページには [モニタリング] タブのみが表示されます。このタブには、Security Health Analytics を使用して Security Command Center でサポートされているすべての業界ベンチマークと、ベンチマーク コントロールの合格率が表示されます。Compliance Manager が有効になっていない場合に Security Command Center がコンプライアンス管理をサポートする方法について詳しくは、Compliance Manager を使用せずにコンプライアンスを評価するをご覧ください。

検出結果

[検出結果] ページでは、Security Command Center の検出結果(Security Command Center サービスが環境内のセキュリティ問題を検出した際に作成するレコード)のクエリ、レビュー、ミュート、マークを行うことができます。[検出結果] ページで検出結果を操作する方法については、検出結果を確認して管理するをご覧ください。

問題

問題は、Security Command Center がクラウド環境で検出した最も重要なセキュリティ リスクであり、脆弱性や脅威に迅速に対応するための機会が付与されます。Security Command Center は、仮想レッドチームとルールベースの検出によって問題を検出します。問題の調査については、問題の概要をご覧ください。

ポスチャーの管理

[ポスチャー] ページでは、組織で作成したセキュリティ ポスチャーの詳細を表示し、ポスチャーを組織、フォルダまたはプロジェクトに適用できます。使用可能な事前定義のポスチャー テンプレートを表示することもできます。

SCC の設定

Security Command Center Enterprise では、ナビゲーションの [SCC 設定] リンクから [設定] ページを開きます。Security Command Center Standard と Premium では、ヘッダーの [設定] リンクからページを開きます。

[設定] ページでは、Security Command Center を構成できます。構成できる内容は次のとおりです。

SCC 設定ガイド

[設定ガイド] ページでは、Security Command Center Enterprise を有効にして、追加のサービスを構成できます。詳細については、Security Command Center のエンタープライズ ティアを有効にするをご覧ください。

ソース

[ソース] ページには、有効にしたセキュリティ ソースのアセットと検出結果の概要を示すカードが表示されます。セキュリティ ソースのカードには、そのソースの検出結果の一部が表示されます。検出カテゴリ名をクリックすると、そのカテゴリのすべての検出結果を表示できます。

検出結果(ソース別)

[検出結果(ソース別)] カードには、有効になっているセキュリティ ソースから提示された検出結果の各カテゴリの数が表示されます。

- 特定のソースからの検出結果の詳細を表示するには、ソース名をクリックします。

- すべての検出結果の詳細を表示するには、[検出結果] ページをクリックします。ここで、検出結果をグループ化したり、個々の検出結果の詳細を表示できます。

ソースの概要

[検出結果(ソース別)] カードの下に、有効になっている組み込みソース、統合ソース、サードパーティ ソースの個別のカードが表示されます。各カードには、そのソースで有効な検出結果の数が表示されます。

脅威

脅威とは、クラウド リソースに存在する有害な可能性があるイベントです。Security Command Center では、サービスティアに応じて異なるビューで脅威が表示されます。

スタンダード

[脅威] ページは、Security Command Center Standard ではサポートされていません。脅威の検出結果は、[検出結果] ページで確認できます。

プレミアム

Security Command Center Premium では、[脅威] ナビゲーション リンクをクリックすると、[リスクの概要] > [脅威] ダッシュボードが開きます。

エンタープライズ

Security Command Center Enterprise では、[リスクの概要] > [脅威] ダッシュボードで脅威を確認します。

以前の [脆弱性] ページ

以前の [脆弱性] ページには、Security Command Center の組み込み検出サービスがクラウド環境で実行する構成ミスとソフトウェアの脆弱性の検出結果がすべて表示されます。一覧表示されるそれぞれの検出機能について、アクティブな検出結果の数が表示されます。

Security Command Center で [脆弱性] ページを表示するには、次の操作を行います。

スタンダード

Google Cloud コンソールで、[脆弱性] ページに移動します。

プレミアム

Google Cloud コンソールで、[リスクの概要] ページに移動します。

[リスクの概要] ページで、[脆弱性] をクリックします。

[脆弱性] ダッシュボードで、[以前のページに移動] をクリックします。

エンタープライズ

Google Cloud コンソールで、[リスクの概要] ページに移動します。

[リスクの概要] ページで、[脆弱性] をクリックします。

[脆弱性] ダッシュボードで、[以前のページに移動] をクリックします。

脆弱性検出サービス

[脆弱性] ページには、Security Command Center の次の組み込み検出サービスの検出機能が表示されます。

- Notebook Security Scanner(プレビュー)。

- Security Health Analytics

- Amazon Web Services(AWS)の脆弱性評価

- Web Security Scanner

Security Command Center と統合されている他の Google Cloud サービスも、ソフトウェアの脆弱性と構成ミスを検出します。これらのサービスの一部から検出された結果は、[脆弱性] ページにも表示されます。Security Command Center で脆弱性の検出結果を生成するサービスの詳細については、検出サービスをご覧ください。

脆弱性検出機能のカテゴリに関する情報

[脆弱性] ページには、構成ミスまたはソフトウェアの脆弱性検出機能ごとに次の情報が表示されます。

- ステータス: 検出機能が有効かどうか、対処の必要がある検出結果が検出されたかどうかを示すアイコンが表示されます。ステータス アイコンの上にポインタを置くと、検出機能が結果を検出した日時または推奨事項の検証方法に関する情報がツールチップに表示されます。

- 前回のスキャン日時: 検出機能が最後にスキャンを行った日時。

- カテゴリ: 脆弱性のカテゴリまたはタイプ。各 Security Command Center サービスが検出するカテゴリのリストについては、以下をご覧ください。

推奨: 検出結果の修正方法の概要。詳しくは次の記事をご覧ください。

有効: カテゴリの検出結果の合計数。

標準: 検出結果カテゴリが適用されるコンプライアンス ベンチマーク(該当する場合)。ベンチマークの詳細については、脆弱性の検出結果をご覧ください。

脆弱性の検出結果のフィルタリング

大規模な組織では、デプロイメント全体で確認、優先順位付け、追跡が必要な脆弱性の検出結果が大量に表示される場合があります。 Google Cloud コンソールの Security Command Center の [脆弱性] ページと [検出] ページで利用可能なフィルタを使用して、組織全体で最も重大度の高い脆弱性に重点を置き、アセットのタイプやプロジェクトなどに応じて脆弱性を確認できます。

脆弱性の検出結果のフィルタリングの詳細については、Security Command Center で脆弱性の検出結果をフィルタするをご覧ください。

Security Command Center Enterprise から Security Operations コンソールへのリンク

Security Command Center のエンタープライズ ティアには、 Google Cloud コンソールのページと Security Operations コンソールのページの両方で使用できる機能が含まれています。

Google Cloud コンソールにログインし、 Google Cloud コンソールのナビゲーションから Security Operations コンソールのページに移動します。このセクションでは、各ページで実行できるタスクと、Security Operations コンソールのページを開くナビゲーション リンクについて説明します。

Google Cloud コンソール ページ

Google Cloud コンソール ページでは、次のようなタスクを実行できます。

- Security Command Center を有効にする。

- すべての Security Command Center ユーザーに Identity and Access Management(IAM)の権限を設定する。

- 他のクラウド環境に接続して、リソースと構成データを収集する。

- 検出結果を処理してエクスポートする。

- 攻撃の発生可能性スコアを使用してリスクを評価する。

- Security Command Center Enterprise がクラウド環境で検出した最も重要なセキュリティ リスクである問題に対処する。

- Sensitive Data Protection を使用して機密性の高いデータを特定する。

- 個別の検出結果を調査して修正する。

- Security Health Analytics、Web Security Scanner、その他の Google Cloud統合サービスを構成する。

- セキュリティ ポスチャーを管理する。

- クラウド コントロールとフレームワークを構成する。

- データ セキュリティ ポスチャーを管理する。

- 一般的なセキュリティ基準やベンチマークの遵守状況を評価して報告する。

- Google Cloud アセットを表示して検索する。

次の画像は、Google Cloud コンソールの Security Command Center のコンテンツを示しています。

Security Operations コンソールのページ

Security Operations コンソール ページを使用すると、次のようなタスクを実行できます。

- 他のクラウド環境に接続して、セキュリティ情報およびイベント管理(SIEM)のキュレートされた検出用のログデータを収集する。

- セキュリティ オーケストレーション、自動化、対応(SOAR)の設定を構成する。

- インシデントとケース管理用にユーザーとグループを構成する。

- 検出結果のグループ化、チケットの割り当て、アラートの操作などのケースを処理する。

- ハンドブックと呼ばれる自動化された一連の手順を使用して問題を修正する。

- Workdesk を使用して、未解決のケースとハンドブックから待機するアクションとタスクを管理する。

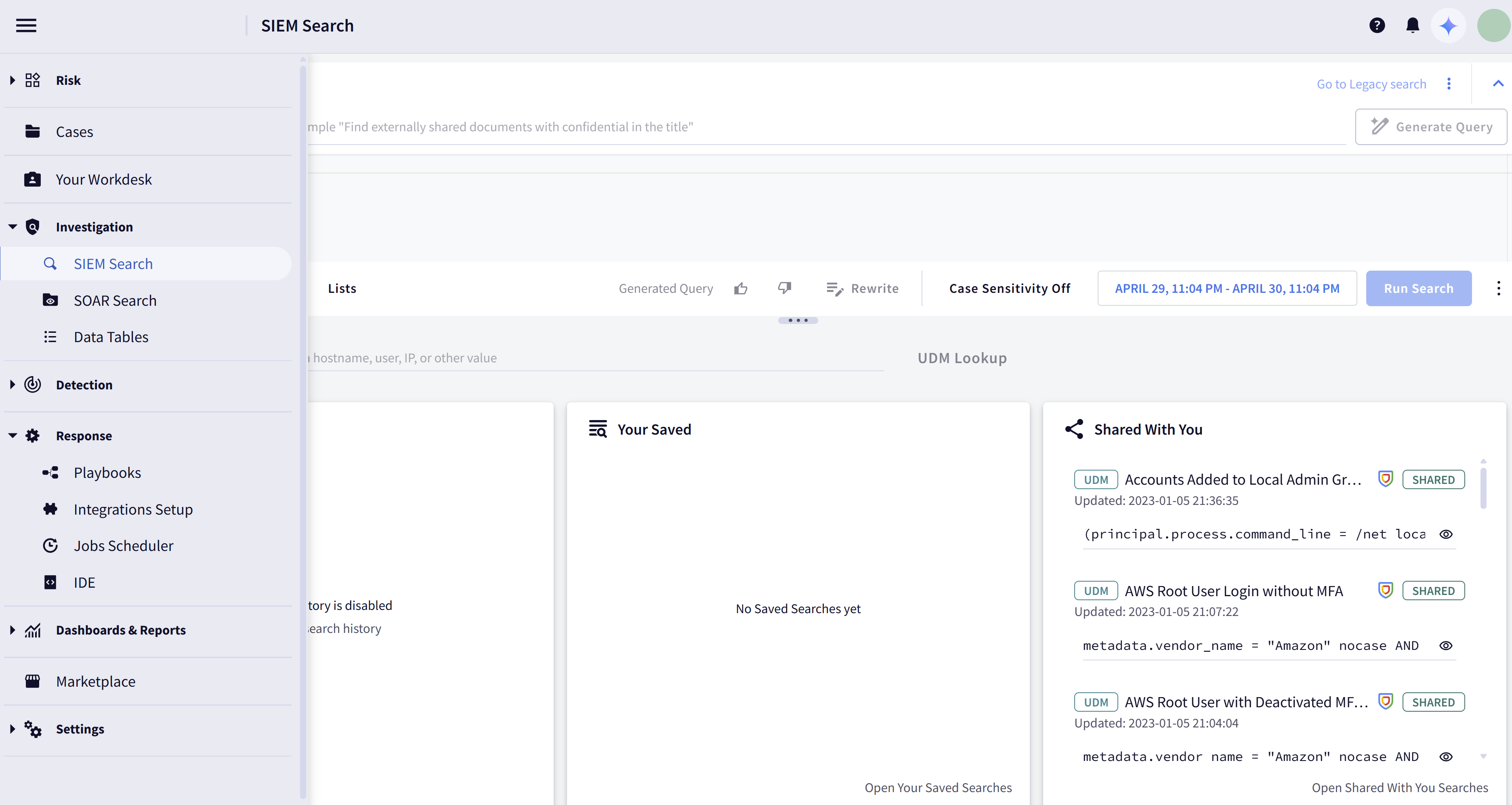

次の画像は、Security Operations コンソールを示しています。

Security Operations コンソールのページには、次のようなパターンの URL があります。

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/cases

ここで、CUSTOMER_SUBDOMAIN はお客様固有の識別子です。

アラートと IOC

この Security Operations コンソール ページでは、キュレートされた検出とカスタムルールによって作成されたアラートを表示できます。アラートの調査については、Google Security Operations のドキュメントで次の項目をご覧ください。

- キュレートされた検出によって生成された GCTI アラートを調査する。

- アラートの調査。

ケース

Security Operations コンソールでは、ケースを使用して検出結果の詳細情報を取得し、検出結果のアラートにハンドブックを関連付け、自動脅威レスポンスを適用して、セキュリティに関する問題の修正を追跡します。

詳細については、Google Security Operations ドキュメントのケースの概要をご覧ください。

ハンドブック

この Security Operations コンソールのページでは、SCC Enterprise - Cloud Orchestration and Remediation ユースケースに含まれるハンドブックを管理できます。

このユースケースで利用できる統合については、Security Command Center のサービスティアをご覧ください。

利用可能なハンドブックについては、Enterprise ユースケースを更新するをご覧ください。

Security Operations コンソールの [ハンドブック] ページの使用については、Google Security Operations のドキュメントのハンドブック ページの内容をご覧ください。

ルールと検出

この Security Operations コンソール ページでは、キュレーテッド検出を有効にして、セキュリティ運用コンソールのログデータ収集メカニズムを使用して収集されたデータのパターンを識別するためのカスタムルールを作成できます。Security Command Center Enterprise で利用可能なキュレーテッド検出については、キュレートされた検出で脅威を調査するをご覧ください。

SIEM ダッシュボード

この Security Operations コンソールのページでは、Google Security Operations SIEM ダッシュボードを表示して、Google Security Operations ルールによって作成されたアラートと、セキュリティ運用コンソールのログデータ収集機能を使用して収集されたデータを分析できます。

SIEM ダッシュボードの使用の詳細については、Google Security Operations のドキュメントのダッシュボードの概要をご覧ください。

SIEM 検索

この Security Operations コンソールのページでは、Google Security Operations インスタンス内の統合データモデル(UDM)のイベントとアラートを検索できます。詳細については、Google Security Operations のドキュメントの SIEM 検索をご覧ください。

SIEM 設定

この Security Operations コンソール ページでは、Google Security Operations SIEM に関連する機能の構成を変更できます。これらの機能の使用については、Google Security Operations のドキュメントをご覧ください。

SOAR ダッシュボード

この Security Operations コンソールのページでは、レスポンスとケースの分析に使用できる SOAR データを使用して、ダッシュボードを表示および作成できます。SOAR ダッシュボードの使用については、Google Security Operations のドキュメントの SOAR ダッシュボードの概要をご覧ください。

SOAR レポート

この Security Operations コンソール ページでは、SOAR データのレポートを表示できます。SOAR レポートの使用について詳しくは、Google Security Operations のドキュメントの SOAR レポートについてをご覧ください。

SOAR 検索

この Security Operations コンソール ページでは、Google Security Operations SOAR によってインデックス登録された特定のケースまたはエンティティを検索できます。詳細については、Google Security Operations のドキュメントの SOAR の検索ページを操作するをご覧ください。

SOAR 設定

この Security Operations コンソール ページでは、Google Security Operations SOAR に関連する機能の構成を変更できます。これらの機能の使用については、Google Security Operations のドキュメントをご覧ください。

次のステップ

- 検出サービスについて確認する。

- セキュリティ マークの使用方法を確認する。

- Security Command Center サービスの構成方法を確認する。