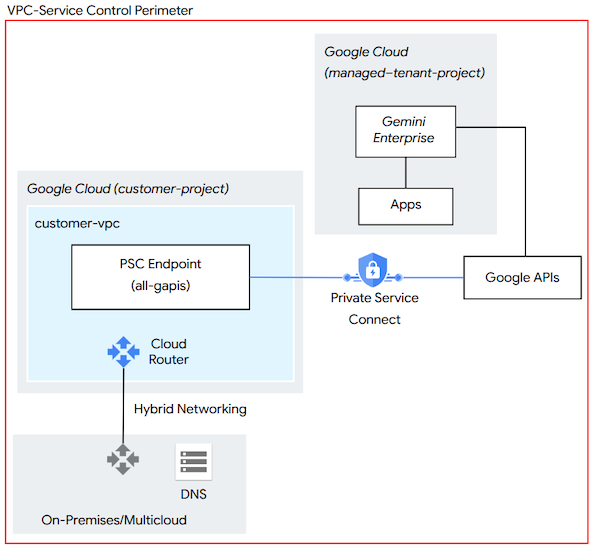

Por padrão, os usuários acessam as interfaces do Gemini Enterprise para recursos como agentes, o assistente e o NotebookLM Enterprise pela Internet pública. Para atender aos requisitos de segurança da organização, é possível estabelecer acesso privado UI usando soluções de rede híbrida, como Cloud VPN ou Cloud Interconnect.

Para configurar a conectividade particular com o Gemini Enterprise, encaminhe o tráfego da APIGoogle Cloud por um endpoint do Private Service Connect (PSC). Isso permite que os usuários acessem as interfaces do Gemini Enterprise por um endereço IP interno na sua nuvem privada virtual (VPC), evitando a Internet pública.

Nesta arquitetura de referência, os usuários locais ou multicloud se conectam a um endpoint do PSC, que permite o acesso às APIs do Google por um endereço IP interno definido pelo usuário naGoogle Cloud nuvem privada virtual. Além disso, você precisa configurar seu DNS interno para resolver domínios do Gemini Enterprise para o endereço IP do endpoint do PSC.

Limitações

A pesquisa avançada e a geração de vídeos dependem do domínio discoveryengine.clients6.google.com. Esse domínio não é compatível com o Private Service Connect. Para usar esses recursos, sua rede precisa permitir a resolução de DNS público e o acesso à Internet para o domínio discoveryengine.clients6.google.com.

Antes de começar

Antes de configurar o acesso UI particular, verifique se você tem o seguinte:

Uma rede de Google Cloud nuvem privada virtual conectada à sua rede local pelo Cloud Router, usando o Cloud VPN ou o Cloud Interconnect.

Permissões para criar endpoints do Private Service Connect e gerenciar rotas personalizadas do Cloud Router.

Configure o Private Service Connect

Os endereços IP virtuais (VIPs) privados e restritos usados para o Acesso privado do Google não oferecem suporte ao acesso privado à interface do Gemini Enterprise. Para garantir a funcionalidade completa, resolva os domínios do Gemini Enterprise para um endpoint do Private Service Connect

configurado com o pacote all-apis.

Crie um endpoint do PSC na mesma nuvem privada virtual que o Cloud Router usado para rede híbrida.

Segmentar o pacote de APIs Todas as APIs do Google. Esse pacote oferece acesso à maioria das APIs do Google, incluindo endpoints de serviço

*.googleapis.com. O pacote de APIs VPC-SC não é compatível com todos os domínios do Gemini Enterprise.

Configurar o roteamento de rede

O endpoint do PSC usa um endereço IP /32 que não é originado de uma sub-rede VPC padrão e não fica visível em redes locais ou multicloud. Você precisa configurar o Cloud Router para anunciar o endereço IP. Para mais

informações sobre os requisitos de endereço IP para endpoints do Private Service Connect, consulte

Requisitos de endereço IP.

Identifique o endereço IP atribuído ao endpoint do PSC.

Na configuração do Cloud Router, crie uma rota personalizada para o endereço IP. Para mais informações sobre como especificar rotas anunciadas personalizadas em um Cloud Router, consulte Divulgar intervalos de endereços personalizados.

Atualize os firewalls locais ou multicloud para permitir o tráfego de saída para o endereço IP.

Atualizar as configurações de DNS

Por fim, atualize as configurações de DNS para resolver os domínios do Gemini Enterprise usando o endpoint da PSC. Saiba mais em Criar registros DNS usando nomes DNS padrão.

Configure registros DNS de rede local ou de nuvem internos para resolver os seguintes domínios do Gemini Enterprise para o endereço IP interno do endpoint do PSC:

vertexaisearch.cloud.google.comnotebooklm.cloud.google.comdiscoveryengine.googleapis.comdiscoveryengine.mtls.googleapis.comdiscoveryengine.mtls.clients6.google.comaccounts.googleapis.com

Se o ambiente exigir limites rígidos de proteção contra exfiltração de dados, configure o domínio

discoveryengine.googleapis.compara o endereço IP do pacote do VPC-SC.

Sobre como proteger seu app com o VPC Service Controls

Para segurança avançada, implemente o VPC Service Controls (VPC-SC) para evitar a exfiltração de dados de serviços gerenciados, como o Gemini Enterprise e o BigQuery. Ao contrário do Identity and Access Management, que controla quem pode acessar os dados, os controles do serviço VPC determinam onde os dados podem ser acessados e movidos.

Se você estiver considerando essa abordagem, lembre-se do seguinte:

Embora seja opcional, usar o VPC Service Controls é uma prática recomendada para bloquear o acesso público aos serviços do Google expostos pelo

googleapis.com.Entre outras implicações, os serviços (como

discoveryengine.googleapis.com) adicionados a um perímetro do VPC-SC são bloqueados para todo o acesso público, incluindo o acesso pelo console Google Cloud .Para permitir o acesso a serviços protegidos em um perímetro do VPC-SC, os administradores precisam permitir explicitamente a entrada usando regras de entrada do VPC-SC ou definindo níveis de acesso com o Access Context Manager.

Para mais informações sobre como proteger seu app do Gemini Enterprise usando o VPC-SC e o Access Context Manager, consulte Proteger seu app com o VPC Service Controls.