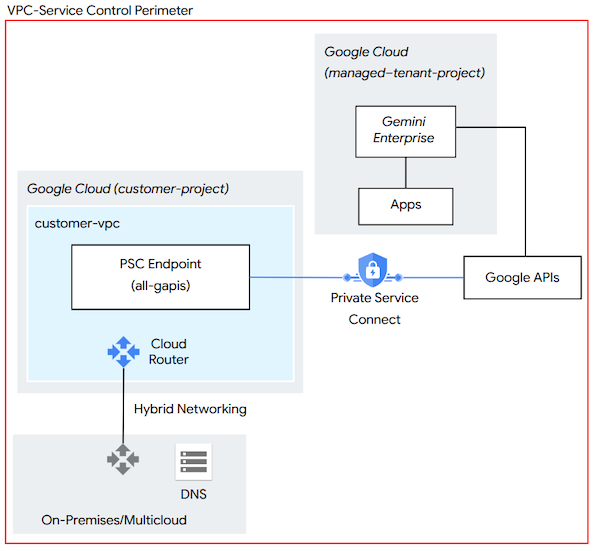

Per impostazione predefinita, gli utenti accedono alle interfacce Gemini Enterprise per funzionalità come agenti, assistente e NotebookLM Enterprise tramite internet pubblico. Per soddisfare i requisiti di sicurezza dell'organizzazione, puoi stabilire l'accesso privato alla UI utilizzando soluzioni di networking ibrido come Cloud VPN o Cloud Interconnect.

Per configurare la connettività privata a Gemini Enterprise, devi instradare il traffico APIGoogle Cloud tramite un endpoint Private Service Connect (PSC). In questo modo, gli utenti possono accedere alle interfacce di Gemini Enterprise tramite un indirizzo IP interno all'interno del tuo Virtual Private Cloud (VPC), evitando internet pubblico.

In questa architettura di riferimento, gli utenti on-premise o multicloud si connettono a un endpoint PSC, che consente l'accesso alle API di Google tramite un indirizzo IP interno definito dall'utente all'interno del tuoGoogle Cloud Virtual Private Cloud. Inoltre, devi configurare il DNS interno per risolvere i domini Gemini Enterprise nell'indirizzo IP dell'endpoint PSC.

Limitazioni

Deep Research e la generazione di video si basano sul dominio discoveryengine.clients6.google.com. Questo dominio non è supportato da

Private Service Connect. Per utilizzare queste funzionalità, la tua rete deve consentire

la risoluzione DNS pubblica e l'accesso a internet per il

dominio discoveryengine.clients6.google.com.

Prima di iniziare

Prima di configurare l'accesso privato all'interfaccia utente, assicurati di disporre di quanto segue:

Una rete Virtual Private Cloud connessa alla tua rete on-premise tramite router Cloud, utilizzando Cloud VPN o Cloud Interconnect. Google Cloud

Autorizzazioni per creare endpoint Private Service Connect e gestire le route personalizzate del router Cloud.

Configurazione di Private Service Connect

Gli indirizzi IP virtuali (VIP) privati e con limitazioni utilizzati per l'accesso privato Google non supportano l'accesso privato all'interfaccia utente di Gemini Enterprise. Per garantire la piena funzionalità, devi risolvere i domini Gemini Enterprise in un endpoint Private Service Connect

configurato con il bundle all-apis.

Crea un nuovo endpoint PSC nello stesso Virtual Private Cloud del router Cloud utilizzato per il networking ibrido.

Targetizza il bundle di API Tutte le API di Google. Questo bundle fornisce l'accesso alla maggior parte delle API di Google, inclusi gli endpoint di servizio

*.googleapis.com. Il bundle di API VPC-SC non supporta tutti i domini Gemini Enterprise.

Configura il routing di rete

L'endpoint PSC utilizza un indirizzo IP /32 che non ha origine da una subnet VPC standard e non sarà visibile dalle reti on-premise o multicloud. Devi

configurare il router Cloud in modo che annunci l'indirizzo IP. Per ulteriori informazioni sui requisiti degli indirizzi IP per gli endpoint Private Service Connect, consulta Requisiti degli indirizzi IP.

Identifica l'indirizzo IP che hai assegnato all'endpoint PSC.

Nella configurazione del router Cloud, crea una route personalizzata per l'indirizzo IP. Per saperne di più su come specificare route annunciate personalizzate su un router Cloud, consulta Annunciare intervalli di indirizzi personalizzati.

Aggiorna i firewall on-premise o multicloud per consentire il traffico in uscita verso l'indirizzo IP.

Aggiornare le impostazioni DNS

Infine, aggiorna le impostazioni DNS per risolvere i domini Gemini Enterprise utilizzando l'endpoint PSC. Per saperne di più, consulta Crea record DNS utilizzando i nomi DNS predefiniti.

Configura i record DNS della rete on-premise o cloud interna per risolvere i seguenti domini Gemini Enterprise nell'indirizzo IP interno dell'endpoint PSC:

vertexaisearch.cloud.google.comnotebooklm.cloud.google.comdiscoveryengine.googleapis.comdiscoveryengine.mtls.googleapis.comdiscoveryengine.mtls.clients6.google.comaccounts.googleapis.com

Se il tuo ambiente richiede limiti di protezione rigorosi per l'esfiltrazione di dati, configura il dominio

discoveryengine.googleapis.comcon l'indirizzo IP del bundle VPC-SC.

Informazioni sulla protezione dell'app con i Controlli di servizio VPC

Per una sicurezza avanzata, puoi implementare i Controlli di servizio VPC (VPC-SC) per impedire l'esfiltrazione di dati da servizi gestiti come Gemini Enterprise e BigQuery. A differenza di Identity and Access Management, che controlla chi può accedere ai dati, i controlli di servizio VPC stabiliscono dove è possibile accedere ai dati e spostarli.

Se prendi in considerazione questo approccio, tieni presente quanto segue:

Sebbene sia facoltativo, l'utilizzo dei Controlli di servizio VPC è una best practice per bloccare l'accesso pubblico ai servizi Google esposti tramite

googleapis.com.Tra le altre implicazioni, i servizi (come

discoveryengine.googleapis.com) aggiunti a un perimetro VPC-SC sono bloccati per tutti gli accessi pubblici, incluso l'accesso tramite la console Google Cloud .Per consentire l'accesso ai servizi protetti all'interno di un perimetro VPC-SC, gli amministratori devono consentire esplicitamente l'accesso in entrata utilizzando le regole in entrata VPC-SC o definendo i livelli di accesso utilizzando Gestore contesto accesso.

Per saperne di più sulla protezione dell'app Gemini Enterprise utilizzando VPC-SC e Gestore contesto accesso, consulta Proteggere l'app con i Controlli di servizio VPC.