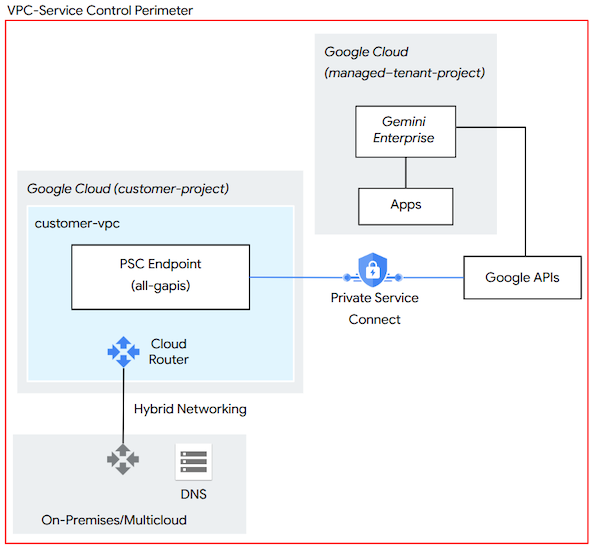

Par défaut, les utilisateurs accèdent aux interfaces Gemini Enterprise pour des fonctionnalités telles que les agents, l'assistant et NotebookLM Enterprise via l'Internet public. Pour répondre aux exigences de sécurité de votre organisation, vous pouvez établir un accès privé à l'interface utilisateur à l'aide de solutions de mise en réseau hybride telles que Cloud VPN ou Cloud Interconnect.

Pour configurer une connectivité privée à Gemini Enterprise, vous devez acheminer le trafic de l'APIGoogle Cloud via un point de terminaison Private Service Connect (PSC). Cela permet aux utilisateurs d'accéder aux interfaces Gemini Enterprise via une adresse IP interne à votre cloud privé virtuel (VPC), en évitant l'Internet public.

Dans cette architecture de référence, les utilisateurs sur site ou multicloud se connectent à un point de terminaison PSC, qui permet d'accéder aux API Google via une adresse IP interne définie par l'utilisateur dans votreGoogle Cloud cloud privé virtuel. De plus, vous devez configurer votre DNS interne pour résoudre les domaines Gemini Enterprise en adresse IP du point de terminaison PSC.

Limites

La recherche approfondie et la génération de vidéos s'appuient sur le domaine discoveryengine.clients6.google.com. Ce domaine n'est pas compatible avec Private Service Connect. Pour utiliser ces fonctionnalités, votre réseau doit autoriser la résolution DNS publique et l'accès à Internet pour le domaine discoveryengine.clients6.google.com.

Avant de commencer

Avant de configurer l'accès privé à l'UI, assurez-vous de disposer des éléments suivants :

Un réseau de cloud privé virtuel Google Cloud connecté à votre réseau sur site via Cloud Router, à l'aide de Cloud VPN ou Cloud Interconnect.

Autorisations permettant de créer des points de terminaison Private Service Connect et de gérer les routes personnalisées Cloud Router.

Configurer Private Service Connect

Les adresses IP virtuelles privées et à accès restreint utilisées pour l'accès privé à Google ne sont pas compatibles avec l'accès privé à l'interface utilisateur Gemini Enterprise. Pour garantir une fonctionnalité complète, vous devez résoudre les domaines Gemini Enterprise en un point de terminaison Private Service Connect configuré avec le bundle all-apis.

Créez un point de terminaison PSC dans le même cloud privé virtuel que le routeur Cloud Router utilisé pour la mise en réseau hybride.

Ciblez le bundle d'API Toutes les API Google. Ce bundle permet d'accéder à la plupart des API Google, y compris aux points de terminaison de service

*.googleapis.com. Le bundle d'API VPC-SC n'est pas compatible avec tous les domaines Gemini Enterprise.

Configurer le routage réseau

Le point de terminaison PSC utilise une adresse IP /32 qui ne provient pas d'un sous-réseau VPC standard et qui ne sera pas visible depuis les réseaux multicloud ou sur site. Vous devez configurer votre routeur Cloud Router pour qu'il annonce l'adresse IP. Pour en savoir plus sur les exigences relatives aux adresses IP pour les points de terminaison Private Service Connect, consultez Exigences relatives aux adresses IP.

Identifiez l'adresse IP que vous avez attribuée à votre point de terminaison PSC.

Dans la configuration de votre routeur Cloud Router, créez une route personnalisée pour l'adresse IP. Pour savoir comment spécifier des routes annoncées personnalisées sur un routeur Cloud Router, consultez Annoncer des plages d'adresses personnalisées.

Mettez à jour les pare-feu sur site ou multicloud pour autoriser le trafic sortant vers l'adresse IP.

Mettre à jour les paramètres DNS

Enfin, mettez à jour vos paramètres DNS pour résoudre les domaines Gemini Enterprise à l'aide du point de terminaison PSC. Pour en savoir plus, consultez Créer des enregistrements DNS à l'aide de noms DNS par défaut.

Configurez les enregistrements DNS du réseau interne sur site ou cloud pour résoudre les domaines Gemini Enterprise suivants sur l'adresse IP interne du point de terminaison PSC :

vertexaisearch.cloud.google.comnotebooklm.cloud.google.comdiscoveryengine.googleapis.comdiscoveryengine.mtls.googleapis.comdiscoveryengine.mtls.clients6.google.comaccounts.googleapis.com

Si votre environnement nécessite des limites de protection strictes contre l'exfiltration de données, configurez le domaine

discoveryengine.googleapis.comsur l'adresse IP du bundle VPC-SC.

À propos de la sécurisation de votre application avec VPC Service Controls

Pour une sécurité avancée, vous pouvez implémenter VPC Service Controls (VPC-SC) afin d'empêcher l'exfiltration de données à partir de services gérés tels que Gemini Enterprise et BigQuery. Contrairement à Identity and Access Management, qui contrôle qui peut accéder aux données, les contrôles de service VPC déterminent où les données peuvent être consultées et déplacées.

Si vous envisagez cette approche, gardez à l'esprit les points suivants :

Bien que facultatif, l'utilisation de VPC Service Controls est une bonne pratique pour bloquer l'accès public aux services Google exposés via

googleapis.com.Entre autres implications, les services (tels que

discoveryengine.googleapis.com) ajoutés à un périmètre VPC-SC sont bloqués pour tout accès public, y compris l'accès via la console Google Cloud .Pour autoriser l'accès aux services protégés dans un périmètre VPC-SC, les administrateurs doivent autoriser explicitement l'entrée à l'aide des règles d'entrée VPC-SC ou en définissant des niveaux d'accès à l'aide d'Access Context Manager.

Pour en savoir plus sur la sécurisation de votre application Gemini Enterprise à l'aide de VPC-SC et d'Access Context Manager, consultez Sécuriser votre application avec VPC Service Controls.