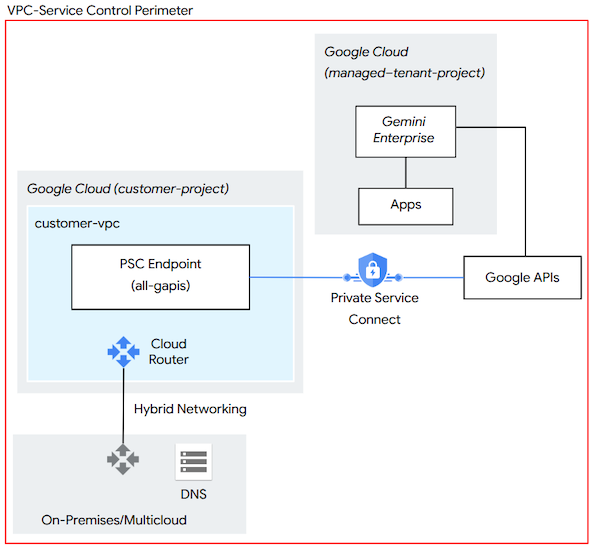

De forma predeterminada, los usuarios acceden a las interfaces de Gemini Enterprise para funciones como los agentes, el asistente y NotebookLM Enterprise a través de Internet pública. Para cumplir con los requisitos de seguridad de la organización, puedes establecer acceso privado a la IU con soluciones de redes híbridas, como Cloud VPN o Cloud Interconnect.

Para configurar la conectividad privada a Gemini Enterprise, debes enrutar el tráfico de la API deGoogle Cloud a través de un extremo de Private Service Connect (PSC). Esto permite que los usuarios accedan a las interfaces de Gemini Enterprise a través de una dirección IP interna dentro de tu nube privada virtual (VPC), lo que evita el uso de Internet público.

En esta arquitectura de referencia, los usuarios locales o de varias nubes se conectan a un extremo de PSC, lo que permite el acceso a las APIs de Google a través de una dirección IP interna definida por el usuario dentro de tuGoogle Cloud nube privada virtual. Además, debes configurar tu DNS interno para que resuelva los dominios de Gemini Enterprise en la dirección IP del extremo de PSC.

Limitaciones

Deep Research y la generación de videos dependen del dominio discoveryengine.clients6.google.com. Private Service Connect no admite este dominio. Para usar estas funciones, tu red debe permitir la resolución de DNS pública y el acceso a Internet para el dominio discoveryengine.clients6.google.com.

Antes de comenzar

Antes de configurar el acceso privado a la IU, asegúrate de tener lo siguiente:

Una red de Google Cloud nube privada virtual conectada a tu red local a través de Cloud Router, con Cloud VPN o Cloud Interconnect.

Permisos para crear extremos de Private Service Connect y administrar rutas personalizadas de Cloud Router

Configura Private Service Connect

Las direcciones IP virtuales (VIP) privadas y restringidas que se usan para el Acceso privado a Google no admiten el acceso privado a la IU de Gemini Enterprise. Para garantizar la funcionalidad completa, debes resolver los dominios de Gemini Enterprise en un extremo de Private Service Connect configurado con el paquete all-apis.

Crea un extremo de PSC nuevo en la misma nube privada virtual que el Cloud Router que se usa para las redes híbridas.

Segmenta el paquete de la API de All Google APIs. Este paquete proporciona acceso a la mayoría de las APIs de Google, incluidos los extremos del servicio

*.googleapis.com. El paquete de APIs de VPC-SC no admite todos los dominios de Gemini Enterprise.

Configura el enrutamiento de red

El extremo de PSC usa una dirección IP /32 que no se origina en una subred de VPC estándar y no será visible desde redes locales o de varias nubes. Debes configurar tu Cloud Router para que anuncie la dirección IP. Para obtener más información sobre los requisitos de direcciones IP para los extremos de Private Service Connect, consulta Requisitos de direcciones IP.

Identifica la dirección IP que le asignaste a tu extremo de PSC.

En la configuración de tu Cloud Router, crea una ruta personalizada para la dirección IP. Para obtener más información sobre cómo especificar rutas anunciadas personalizadas en un Cloud Router, consulta Anuncia rangos de direcciones personalizados.

Actualiza los firewalls locales o de varias nubes para permitir el tráfico de salida a la dirección IP.

Actualiza la configuración de DNS

Por último, actualiza la configuración de DNS para resolver los dominios de Gemini Enterprise con el extremo de PSC. Para obtener más información, consulta Crea registros DNS con nombres DNS predeterminados.

Configura los registros DNS de la red local o de la nube interna para resolver los siguientes dominios de Gemini Enterprise en la dirección IP interna del extremo de PSC:

vertexaisearch.cloud.google.comnotebooklm.cloud.google.comdiscoveryengine.googleapis.comdiscoveryengine.mtls.googleapis.comdiscoveryengine.mtls.clients6.google.comaccounts.googleapis.com

Si tu entorno requiere límites estrictos de protección robo de datos, configura el dominio

discoveryengine.googleapis.comen la dirección IP del paquete de VPC-SC.

Acerca de la protección de tu app con los Controles del servicio de VPC

Para una seguridad avanzada, puedes implementar los Controles del servicio de VPC (VPC-SC) para evitar el robo de datos de servicios administrados, como Gemini Enterprise y BigQuery. A diferencia de Identity and Access Management, que controla quién puede acceder a los datos, los VPC-SC dictan dónde se puede acceder a los datos y dónde se pueden mover.

Si consideras este enfoque, ten en cuenta lo siguiente:

Si bien es opcional, usar los Controles del servicio de VPC es una práctica recomendada para bloquear el acceso público a los servicios de Google expuestos a través de

googleapis.com.Entre otras implicaciones, los servicios (como

discoveryengine.googleapis.com) que se agregan a un perímetro de VPC-SC se bloquean para todo acceso público, incluido el acceso a través de la consola de Google Cloud .Para permitir el acceso a los servicios protegidos dentro de un perímetro de los Controles del servicio de VPC, los administradores deben permitir explícitamente la entrada con reglas de entrada de los Controles del servicio de VPC o definiendo niveles de acceso con Access Context Manager.

Para obtener más información sobre cómo proteger tu app de Gemini Enterprise con los Controles del servicio de VPC y Access Context Manager, consulta Protege tu app con los Controles del servicio de VPC.