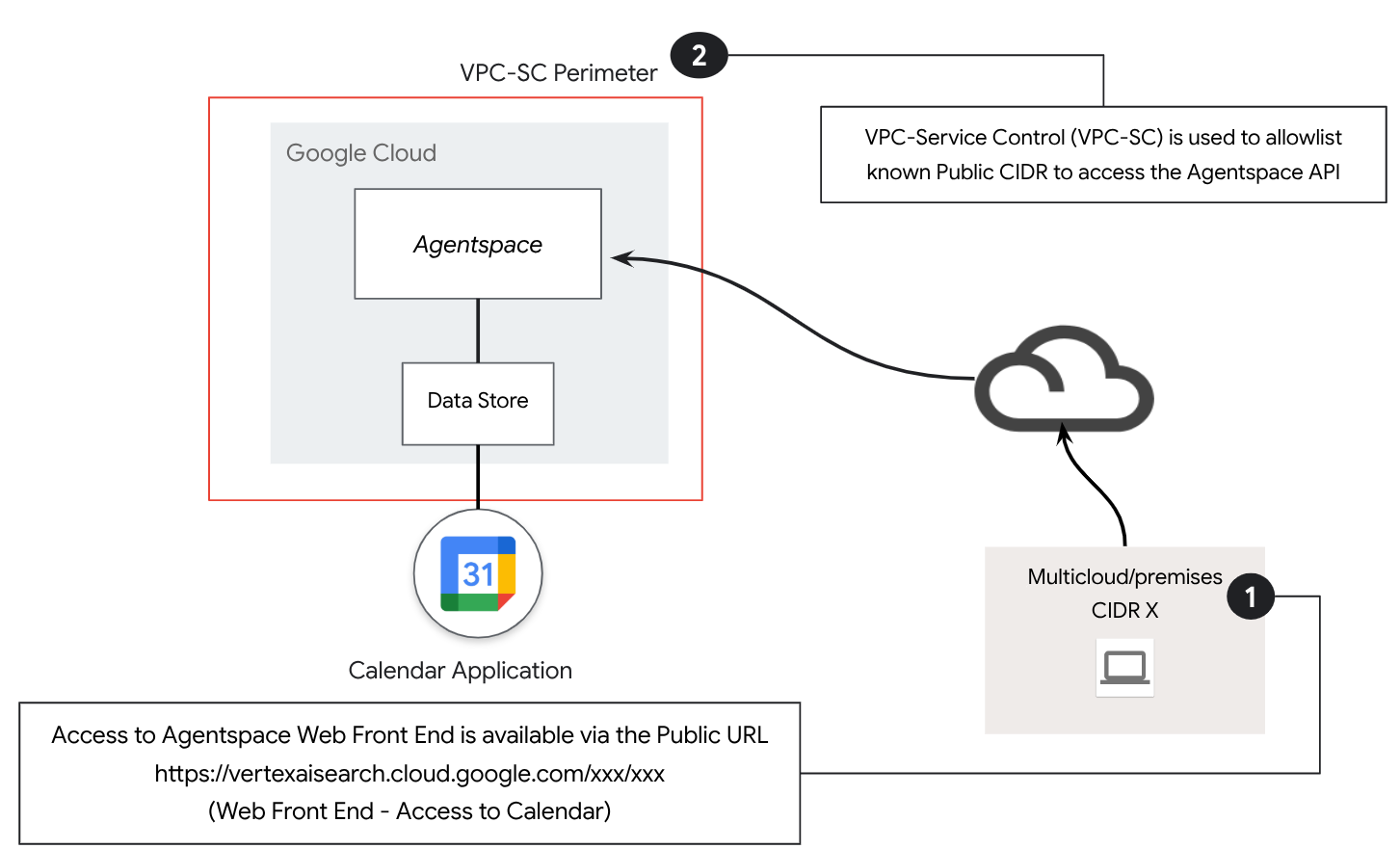

Para proteger correctamente una app de Gemini Enterprise y mitigar el riesgo de robo de datos, debes configurar un perímetro de Controles del servicio de VPC. Con los Controles del servicio de VPC y el Administrador de contextos de acceso, puedes proteger y controlar el acceso a tu app de Gemini Enterprise y a los datos empresariales conectados.

Configura los Controles del servicio de VPC con Gemini Enterprise

Para proteger tus recursos de Gemini Enterprise con los Controles del servicio de VPC, haz lo siguiente:

Asegúrate de tener configurado un perímetro de Controles del servicio de VPC. Puedes crear un perímetro nuevo específicamente para tu app de Gemini Enterprise o usar uno existente que contenga recursos relacionados.

Para obtener información sobre los perímetros de servicio, consulta Configuración y detalles del perímetro de servicio.

Agrega el proyecto Google Cloud que contiene tu app de Gemini Enterprise a la lista de recursos protegidos dentro del perímetro de servicio.

Agrega las siguientes APIs a la lista de servicios restringidos del perímetro:

- API de Discovery Engine:

discoveryengine.googleapis.com

- API de Discovery Engine:

Después de habilitar el perímetro de servicio y de que la API de Discovery Engine aparezca como un servicio restringido, los Controles del servicio de VPC implementan las siguientes medidas de seguridad:

Ya no se puede acceder a la API de

discoveryengine.googleapis.comdesde Internet pública.Se bloquea el acceso a la interfaz de usuario de Gemini Enterprise, excepto cuando lo permiten las reglas de entrada.

Las acciones de Gemini Enterprise están bloqueadas y no se pueden crear ni usar hasta que te comuniques con tu representante de Google y le pidas que agregue cada servicio a la lista de entidades permitidas. Para obtener más información, consulta Usa acciones después de habilitar los Controles del servicio de VPC.

Restringe el acceso público con Access Context Manager

Las aplicaciones de Gemini Enterprise son accesibles públicamente a través de Internet. De forma predeterminada, Gemini Enterprise requiere que los usuarios se autentiquen y autoricen el acceso. Los Controles del servicio de VPC y Access Context Manager proporcionan controles adicionales que puedes usar para restringir el acceso.

Con Access Context Manager, puedes definir un control de acceso detallado basado en atributos para proyectos y recursos en Google Cloud. Para ello, debes definir una política de acceso, que es un contenedor en toda la organización para los niveles de acceso y los perímetros de servicio.

Los niveles de acceso describen los requisitos que se deben cumplir para que se respete una solicitud. Por ejemplo, puedes restringir las solicitudes según lo siguiente:

- Tipo de dispositivo y sistema operativo (requiere una licencia de Chrome Enterprise Premium)

- Dirección IP

- Identidad de usuario

En esta arquitectura de referencia, se usa un nivel de acceso de subred con IP pública para compilar la política de acceso de los Controles del servicio de VPC.

Para restringir el acceso a Gemini Enterprise con Access Context Manager, sigue las instrucciones que se encuentran en Crea un nivel de acceso básico para crear un nivel de acceso básico. Especifica las siguientes opciones:

En Crear condiciones en, elige Modo básico.

En el campo Título del nivel de acceso ingresa

corp-public-block.En la sección Condiciones, para Cuando se cumpla la condición, devolver, selecciona VERDADERO.

En Subredes de IP, selecciona IP pública.

Para el rango de direcciones IP, especifica tu dirección IP externa.

Usa acciones después de habilitar los Controles del servicio de VPC

El objetivo principal de los Controles del servicio de VPC es evitar el robo de datos mediante la creación de un perímetro de servicio seguro alrededor de tus proyectos y recursos. Las acciones de Gemini Enterprise, como enviar un correo electrónico o crear un ticket de Jira, se consideran posibles rutas para que los datos salgan de este perímetro seguro. Debido a que estas acciones pueden interactuar con servicios externos o acceder a datos sensibles, los Controles del servicio de VPC las bloquean para garantizar la integridad de tu límite de seguridad.

Cuando habilitas los Controles del servicio de VPC en un proyecto que contiene una app de Gemini Enterprise, la creación y el uso de acciones del asistente de Gemini Enterprise se bloquean de forma predeterminada, y la IU te impide crear acciones nuevas. Google Cloud Comunícate con tu representante de Google y solicita que el servicio se agregue a una lista de entidades permitidas y se habilite para su uso dentro de tu perímetro de servicio.

Solo los almacenes de datos y los dominios de la lista de entidades permitidas de un proyecto pueden ejecutar y realizar llamadas de red que salgan del perímetro seguro. Es fundamental tener en cuenta que agregar una conexión a la lista de entidades permitidas también agrega dominios conocidos y esenciales que requiere ese almacén de datos, como graph.microsoft.com y api.atlassian.com.

Los dominios únicos para ti, como your-company.atlassian.net o your-company.com, también requieren una entrada en la lista de entidades permitidas. Debes proporcionar estos dominios cuando te comuniques con tu representante de Google para que los agregue a la lista de entidades permitidas.