Esta página oferece uma vista geral do Security Command Center na Google Cloud consola, descreve a navegação e apresenta uma vista geral das páginas de nível superior.

Se não configurou o Security Command Center, consulte uma das seguintes opções para ver instruções sobre como o ativar:

- Para ativar o nível Standard ou Premium, consulte o artigo Vista geral da ativação do Security Command Center.

- Para ativar o nível Enterprise, consulte o artigo Ative o nível Enterprise do Security Command Center.

Para uma vista geral do Security Command Center, consulte o artigo Vista geral do Security Command Center.

Autorizações de IAM necessárias

Para usar o Security Command Center com todos os níveis de serviço, tem de ter uma função de gestão de identidade e de acesso (IAM) que inclua as autorizações adequadas:

Standard

- O visualizador de administração do centro de segurança (

roles/securitycenter.adminViewer) permite-lhe ver o centro de comandos de segurança. - Editor de administrador do Centro de segurança (

roles/securitycenter.adminEditor) permite-lhe ver o Centro de comandos de segurança e fazer alterações.

Premium

- O visualizador de administração do centro de segurança (

roles/securitycenter.adminViewer) permite-lhe ver o centro de comandos de segurança. - Editor de administrador do Centro de segurança (

roles/securitycenter.adminEditor) permite-lhe ver o Centro de comandos de segurança e fazer alterações.

Empresarial

- O visualizador de administração do centro de segurança (

roles/securitycenter.adminViewer) permite-lhe ver o centro de comandos de segurança. - Editor de administrador do Centro de segurança (

roles/securitycenter.adminEditor) permite-lhe ver o Centro de comandos de segurança e fazer alterações. - O Chronicle Service Viewer (

roles/chroniclesm.viewer) permite-lhe ver a instância do Google SecOps associada.

Também precisa de qualquer uma das seguintes funções do IAM:

- Administrador do Chronicle SOAR (

roles/chronicle.soarAdmin) - Chronicle SOAR Threat Manager (

roles/chronicle.soarThreatManager) - Chronicle SOAR Vulnerability Manager

(

roles/chronicle.soarVulnerabilityManager)

Para ativar o acesso a funcionalidades relacionadas com o SOAR, também tem de mapear estas funções de gestão de identidades e acessos para uma função do SOC, um grupo de autorizações e um ambiente na página Definições > Definições do SOAR. Para mais informações, consulte o artigo Mapeie e autorize utilizadores através do IAM.

Se as políticas da sua organização estiverem definidas para restringir identidades por domínio, tem de ter sessão iniciada na Google Cloud consola numa conta que esteja num domínio permitido.

As funções do IAM para o Security Command Center podem ser concedidas ao nível da organização, da pasta ou do projeto. A sua capacidade de ver, editar, criar ou atualizar resultados, recursos e origens de segurança depende do nível para o qual lhe é concedido acesso. Para saber mais sobre as funções do Security Command Center, consulte o artigo Controlo de acesso.

Aceda ao Security Command Center

Para aceder ao Security Command Center na consola Google Cloud :

Aceda ao Centro de comandos de segurança:

Aceder ao Security Command Center

Se a residência de dados estiver ativada e a sua organização usar a consola Google Cloud jurisdicional, consulte o artigo Acerca da consola Google Cloud jurisdicional.

Selecione o projeto ou a organização que quer ver.

Se o Security Command Center estiver ativo na organização ou no projeto que selecionar, é apresentada a página Vista geral de riscos.

Se o Security Command Center não estiver ativo, é convidado a ativá-lo. Para mais informações sobre a ativação do Security Command Center, consulte um dos seguintes artigos:

- Padrão ou Premium: vista geral da ativação do Security Command Center.

- Enterprise: ative o nível Enterprise do Security Command Center.

Navegação no Security Command Center

A seguinte descrição refere-se à navegação no Security Command Center. A navegação difere consoante o seu nível de serviço do Security Command Center. As tarefas que pode realizar também dependem dos serviços ativados e das autorizações do IAM que lhe são concedidas.

Clique num link para ver uma explicação da página.

Standard

A secção seguinte descreve a navegação no Security Command Center Standard.

- Vista geral dos riscos

- Página Problemas: pede-lhe que atualize para o nível de serviço Premium.

- Ameaças: pede-lhe que atualize para o nível de serviço Premium.

- Conformidade: pede-lhe que faça a atualização para o nível de serviço Premium.

- Assets

- Resultados

- Fontes

- Gestão de postura: pede-lhe que atualize para o nível de serviço Premium.

- Definições

Premium

A descrição seguinte descreve a navegação no Security Command Center Premium.

Empresarial

A navegação do lado esquerdo do Security Command Center Enterprise inclui links para páginas no inquilino do Google Security Operations que foi configurado durante a ativação do Security Command Center Enterprise.

Além disso, o inquilino do Google Security Operations configurado durante a ativação do Security Command Center Enterprise inclui links para um subconjunto de Google Cloud páginas da consola.

Para informações sobre as funcionalidades disponíveis no Google Security Operations, consulte o artigo O Security Command Center Enterprise estabelece ligações à consola do Security Operations.

| Nome da secção | Nome da associação |

|---|---|

| Risco | |

| Investigação | |

| Deteção | |

| Resposta | |

| Painéis de controlo | |

| Definições |

Descrição geral dos riscos

A página Vista geral de riscos funciona como o seu painel de controlo de segurança de primeiro contacto, realçando os riscos de alta prioridade nos seus ambientes de nuvem identificados por todos os serviços incorporados e integrados.

As visualizações na página Vista geral do risco variam consoante o seu nível de serviço.

Standard

Selecione uma das seguintes vistas para saber mais acerca de cada vista de investigação:

- Todos os riscos: mostra os resultados de erros de configuração.

- Vulnerabilidades: apresenta vulnerabilidades e informações de CVE relacionadas.

- Identidade: mostra um resumo das conclusões de identidade e acesso por categoria.

- Ameaças: pede-lhe que atualize para o nível de serviço Premium.

Premium

Selecione uma das seguintes vistas para saber mais sobre cada vista de investigação:

- Todo o risco: mostra todos os dados.

- Vulnerabilidades: apresenta vulnerabilidades e informações de CVE relacionadas.

- Identidade: mostra um resumo das conclusões de identidade e acesso por categoria.

- Dados: apresenta informações sobre a sua postura de segurança de dados.

- Segurança de IA: mostra as conclusões relacionadas com a IA e os dados da postura de segurança.

- Ameaças: mostra conclusões relacionadas com ameaças.

Empresarial

Selecione uma das seguintes vistas para saber mais sobre cada vista de investigação:

- Todo o risco: mostra todos os dados.

- Vulnerabilidades: apresenta vulnerabilidades e informações de CVE relacionadas.

- Dados: apresenta informações sobre a sua postura de segurança de dados.

- Código: mostra as conclusões de segurança relacionadas com o código (pré-visualização).

- Segurança de IA: mostra conclusões relacionadas com a IA e dados da postura de segurança.

Recursos

A página Recursos apresenta uma visualização detalhada de todos os Google Cloud recursos, também denominados recursos, no seu projeto ou organização.

Para mais informações sobre como trabalhar com recursos na página Recursos, consulte o artigo Trabalhe com recursos na consola.

Conformidade

Por predefinição, quando ativa o Security Command Center, ativa o Gestor de conformidade. A página Conformidade mostra os seguintes separadores: Configurar (novo), Monitorizar (novo) e Auditoria (novo). Estes separadores permitem-lhe criar e aplicar controlos e frameworks na nuvem, monitorizar o seu ambiente e concluir auditorias.

Se ativou o Security Command Center antes de o Compliance Manager estar geralmente disponível e não ativar o Compliance Manager, a página Conformidade mostra apenas um separador Monitorizar. Este separador mostra todas as referências da indústria que o Security Command Center suporta através do Security Health Analytics e a percentagem de controlos de referências aprovados. Para mais informações sobre como o Security Command Center suporta a gestão da conformidade se o Gestor de conformidade não estiver ativado, consulte o artigo Avalie a conformidade sem o Gestor de conformidade.

Descobertas

Na página Resultados, pode consultar, rever, ignorar e marcar resultados do Security Command Center, os registos que os serviços do Security Command Center criam quando detetam um problema de segurança no seu ambiente. Para mais informações sobre como trabalhar com as descobertas na página Descobertas, consulte o artigo Reveja e faça a gestão das descobertas.

Problemas

Os problemas são os riscos de segurança mais importantes que o Security Command Center encontra nos seus ambientes de nuvem, o que lhe dá a oportunidade de responder rapidamente a vulnerabilidades e ameaças. O Security Command Center descobre problemas através de red team virtual e deteções baseadas em regras. Para obter informações sobre a investigação de problemas, consulte o artigo Vista geral dos problemas.

Gestão da postura

Na página Postura, pode ver detalhes sobre as posturas de segurança que criou na sua organização e aplicar as posturas a uma organização, uma pasta ou um projeto. Também pode ver os modelos de postura predefinidos disponíveis.

Definições

Abra a página Definições através do link Definições na navegação. A página Definições permite-lhe configurar o Security Command Center, incluindo o seguinte:

- Serviços adicionais do Security Command Center

- Conetores multinuvem

- Conjuntos de recursos de elevado valor

- Regras de desativação de som de resultados

- Exportações de dados contínuas

Guia de configuração do SCC

A página Guia de configuração permite-lhe ativar o Security Command Center Enterprise e configurar serviços adicionais. Para mais informações, consulte o artigo Ative o nível Enterprise do Security Command Center.

Fontes

A página Fontes contém cartões que fornecem um resumo dos recursos e das descobertas das fontes de segurança que ativou. O cartão de cada origem de segurança mostra algumas das conclusões dessa origem. Pode clicar no nome da categoria de deteção para ver todas as deteções nessa categoria.

Resultados por origem

O cartão Resultados por origem apresenta uma contagem de cada categoria de resultado fornecida pelas suas origens de segurança ativadas.

- Para ver detalhes sobre as conclusões de uma origem específica, clique no nome da origem.

- Para ver detalhes sobre todas as conclusões, clique na página Conclusões, onde pode agrupar conclusões ou ver detalhes sobre uma conclusão individual.

Resumos das fontes

Abaixo do cartão Resultados por origem, aparecem cartões separados para todas as origens incorporadas, integradas e de terceiros que ativou. Cada cartão apresenta as quantidades de resultados ativos para essa origem.

Ameaças

As ameaças são eventos potencialmente prejudiciais nos seus recursos na nuvem. O Security Command Center apresenta ameaças em diferentes vistas, consoante o seu nível de serviço.

Standard

A página Ameaças não é suportada no Security Command Center Standard. Pode ver as conclusões de ameaças na página Conclusões.

Premium

No Security Command Center Premium, o link de navegação Ameaças abre o Painel de controlo de riscos > Painel de controlo de ameaças.

Empresarial

No Security Command Center Enterprise, pode ver as ameaças no Resumo de riscos > Painel de controlo de ameaças.

Página Vulnerabilidades antigas

A página Vulnerabilidades antiga apresenta todas as conclusões de erros de configuração e vulnerabilidades de software que os serviços de deteção incorporados do Security Command Center executam nos seus ambientes de nuvem. Para cada detetor apresentado, é apresentado o número de resultados ativos.

Para ver a página Vulnerabilidades no Security Command Center, faça o seguinte:

Na Google Cloud consola, aceda à página Vista geral dos riscos.

Na página Vista geral de riscos, clique em Vulnerabilidades.

No painel de controlo Vulnerabilidades, clique em Aceder à página antiga.

Serviços de deteção de vulnerabilidades

A página Vulnerabilidades apresenta uma lista de detetores para os seguintes serviços de deteção incorporados do Security Command Center:

- Leitor de segurança para portáteis (pré-visualização)

- Security Health Analytics

- Avaliação de vulnerabilidades para Amazon Web Services (AWS)

- Web Security Scanner

Outros Google Cloud serviços integrados com o Security Command Center também detetam vulnerabilidades de software e configurações incorretas. As conclusões de uma seleção destes serviços também são apresentadas na página Vulnerabilidades. Para mais informações acerca dos serviços que produzem resultados de vulnerabilidades no Security Command Center, consulte Serviços de deteção.

Informações sobre as categorias do detetor de vulnerabilidades

Para cada configuração incorreta ou detetor de vulnerabilidades de software, a página Vulnerabilidades mostra as seguintes informações:

- Estado: um ícone indica se o detetor está ativo e se o detetor encontrou uma descoberta que tem de ser resolvida. Quando mantém o ponteiro sobre o ícone de estado, é apresentada uma sugestão com a data e a hora em que o detetor encontrou o resultado ou informações sobre como validar a recomendação.

- Última procura: a data e a hora da última procura do detetor.

- Categoria: a categoria ou o tipo de vulnerabilidade. Para ver uma lista das categorias que cada serviço do Security Command Center deteta, consulte o seguinte:

Recomendação: um resumo de como corrigir a descoberta. Para mais informações, consulte o seguinte:

Ativas: o número total de resultados na categoria.

Normas: a referência de conformidade à qual a categoria de constatação se aplica, se existir. Para mais informações sobre as referências, consulte o artigo Resultados de vulnerabilidades.

Filtrar resultados de vulnerabilidades

Uma organização grande pode ter muitas conclusões de vulnerabilidades na respetiva implementação para rever, classificar e acompanhar. Ao usar os filtros disponíveis nas páginas Vulnerabilidades e Descobertas do Security Command Center na Google Cloud consola, pode focar-se nas vulnerabilidades de gravidade mais elevada na sua organização e rever as vulnerabilidades por tipo de recurso, projeto e muito mais.

Para mais informações sobre a filtragem de resultados de vulnerabilidades, consulte o artigo Filtre resultados de vulnerabilidades no Security Command Center.

Links para a consola do Security Operations

O nível Enterprise do Centro de comandos de segurança inclui funcionalidades disponíveis nas páginas da consola e nas páginas da consola de operações de segurança. Google Cloud

Inicia sessão na Google Cloud consola e navega para as páginas da consola Security Operations a partir da navegação da Google Cloud consola. Esta secção descreve as tarefas que pode realizar em cada página e os links de navegação que abrem as páginas da consola de operações de segurança.

Google Cloud páginas da consola

As páginas da consola permitem-lhe realizar tarefas como as seguintes: Google Cloud

- Ative o Security Command Center.

- Configure as autorizações da gestão de identidade e de acesso (IAM) para todos os utilizadores do Security Command Center.

- Estabeleça ligação a outros ambientes na nuvem para recolher dados de recursos e de configuração.

- Trabalhe com as conclusões e exporte-as.

- Avalie os riscos com as pontuações de exposição a ataques.

- Trabalhe com problemas, os riscos de segurança mais importantes que o Security Command Center Enterprise encontrou nos seus ambientes de nuvem.

- Identifique dados de alta sensibilidade com a proteção de dados confidenciais.

- Investigue e corrija conclusões individuais.

- Configure o Security Health Analytics, o Web Security Scanner e outros Google Cloud serviços integrados.

- Faça a gestão das posturas de segurança.

- Configure controlos e frameworks na nuvem.

- Faça a gestão de uma postura de segurança de dados.

- Avalie e crie relatórios sobre a sua conformidade com as normas de segurança comuns ou as referências.

- Veja e pesquise os seus Google Cloud recursos.

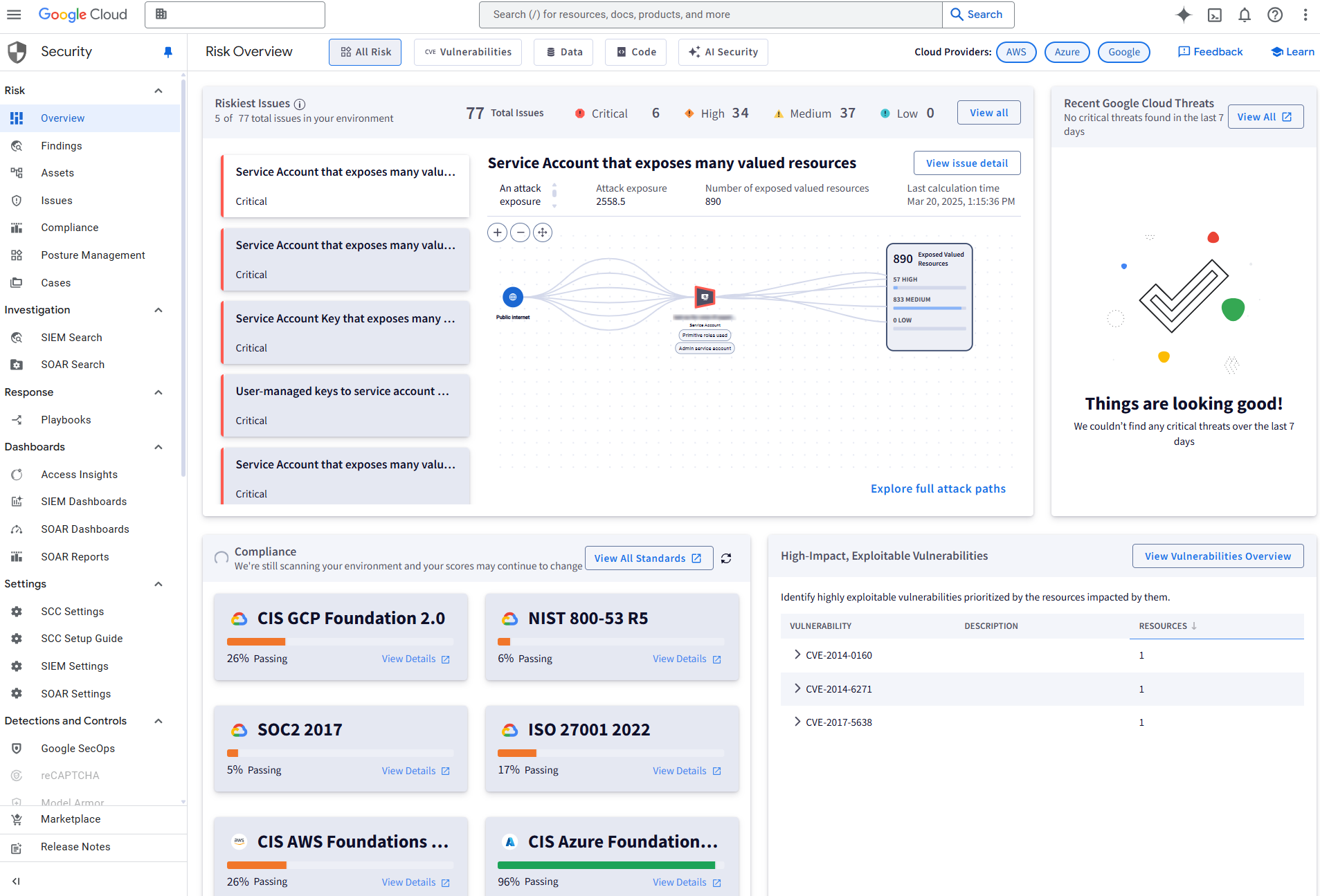

A imagem seguinte mostra o conteúdo do Security Command Center na Google Cloud consola.

Páginas da consola de operações de segurança

A página da consola de operações de segurança permite-lhe realizar tarefas como as seguintes:

- Estabeleça ligação a outros ambientes na nuvem para recolher dados de registo para deteções organizadas na gestão de eventos e informações de segurança (SIEM).

- Configure as definições de orquestração, automatização e resposta de segurança (SOAR).

- Configure utilizadores e grupos para a gestão de incidentes e registos.

- Trabalhe com registos, o que inclui agrupar resultados, atribuir pedidos e trabalhar com alertas.

- Usar uma sequência automatizada de passos conhecida como playbooks para corrigir problemas.

- Use o Workdesk para gerir ações e tarefas pendentes de casos abertos e manuais de soluções.

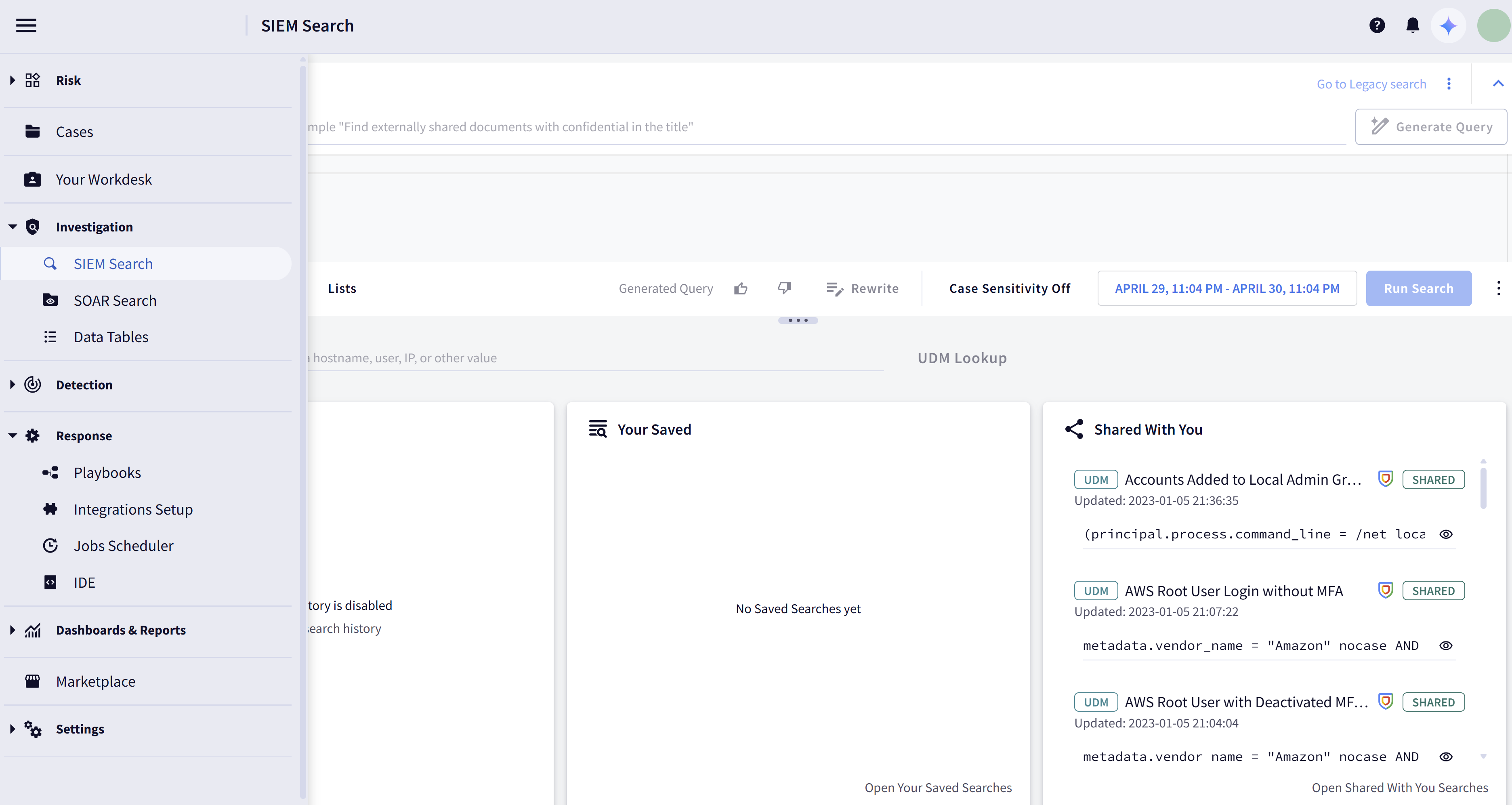

A imagem seguinte mostra a consola de operações de segurança.

As páginas da consola de operações de segurança têm um URL semelhante ao seguinte padrão.

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/cases

Onde CUSTOMER_SUBDOMAIN é o identificador específico do cliente.

Alertas e IOCs

Esta página da consola Security Operations permite-lhe ver alertas criados por deteções preparadas e regras personalizadas. Para obter informações sobre a investigação de alertas, consulte o seguinte na documentação do Google Security Operations:

- Investigar um alerta da GCTI gerado por deteções organizadas.

- Investigar um alerta.

Casos

Na consola Security Operations, usa exemplos de utilização para obter detalhes sobre as conclusões, anexar guias interativos a alertas de conclusões, aplicar respostas automáticas a ameaças e monitorizar a remediação de problemas de segurança.

Para mais informações, consulte o artigo Vista geral dos registos na documentação do Google Security Operations.

Guias interativos

Esta página da consola de operações de segurança permite-lhe gerir os manuais de procedimentos incluídos no exemplo de utilização SCC Enterprise - Orquestração e remediação na nuvem.

Para informações sobre as integrações disponíveis neste exemplo de utilização, consulte os níveis de serviço do Security Command Center.

Para ver informações sobre os manuais disponíveis, consulte o artigo Atualize o exemplo de utilização empresarial.

Para obter informações sobre a utilização da página Playbooks da consola Security Operations, consulte O que está na página Playbooks? na documentação do Google Security Operations.

Regras e deteções

Esta página da consola de operações de segurança permite-lhe ativar deteções preparadas e criar regras personalizadas para identificar padrões nos dados recolhidos através dos mecanismos de recolha de dados de registo da consola de operações de segurança. Para obter informações sobre as deteções preparadas disponíveis com o Security Command Center Enterprise, consulte o artigo Investigue ameaças com deteções preparadas.

Painéis de controlo do SIEM

Esta página da consola do Security Operations permite-lhe ver painéis de controlo do SIEM do Google Security Operations para analisar alertas criados por regras do Google Security Operations e dados recolhidos através das capacidades de recolha de dados de registo da consola do Security Operations.

Para mais informações sobre a utilização de painéis de controlo de SIEM, consulte a Vista geral dos painéis de controlo na documentação do Google Security Operations.

Pesquisa de SIEM

Esta página da consola do Security Operations permite-lhe encontrar eventos e alertas do modelo de dados unificado (UDM) na sua instância do Google Security Operations. Para mais informações, consulte a pesquisa de SIEM na documentação do Google Security Operations.

Definições de SIEM

Esta página da consola do Security Operations permite-lhe alterar a configuração das funcionalidades relacionadas com o SIEM do Google Security Operations. Para obter informações sobre a utilização destas funcionalidades, consulte a documentação do Google Security Operations.

Painéis de controlo do SOAR

Esta página da consola de operações de segurança permite-lhe ver e criar painéis de controlo com dados SOAR que podem ser usados para analisar respostas e registos. Para mais informações sobre a utilização de painéis de controlo SOAR, consulte o artigo Vista geral do painel de controlo SOAR na documentação do Google Security Operations.

Relatórios SOAR

Esta página da consola Security Operations permite-lhe ver relatórios com base nos dados SOAR. Para mais informações sobre a utilização de relatórios SOAR, consulte o artigo Compreender os relatórios SOAR na documentação do Google Security Operations.

Pesquisa SOAR

Esta página da consola do Security Operations permite-lhe encontrar casos ou entidades específicos indexados pelo SOAR do Google Security Operations. Para mais informações, consulte o artigo Trabalhe com a página de pesquisa no SOAR na documentação do Google Security Operations.

Definições de SOAR

Esta página da consola do Security Operations permite-lhe alterar a configuração das funcionalidades relacionadas com o SOAR do Google Security Operations. Para obter informações sobre a utilização destas funcionalidades, consulte a documentação do Google Security Operations.

O que se segue?

- Saiba mais sobre os serviços de deteção.

- Saiba como usar marcas de segurança.

- Saiba como configurar os serviços do Security Command Center.