Esta página explica como gerir as conclusões da análise do estado de segurança através do Security Command Center.

O Security Health Analytics é um serviço integrado no Security Command Center que analisa os recursos no seu ambiente de nuvem e gera resultados para quaisquer configurações incorretas que detete.

Para receber resultados da Análise de estado de segurança, o serviço tem de estar ativado nas definições de Serviços do Security Command Center.

Para criar resultados relacionados com recursos dos Amazon Web Services (AWS), o Security Command Center tem de estar associado aos AWS.

Os resultados dos detetores da análise de estado de segurança são pesquisáveis na Google Cloud consola e através da API Security Command Center.

As análises começam aproximadamente uma hora após a ativação do Security Command Center. Quando ativado Google Cloud, as análises são executadas em dois modos: modo de lote, que é executado automaticamente uma vez por dia para todas as organizações e projetos inscritos, e modo em tempo real, que executa análises em relação às alterações de configuração dos recursos. Para o Security Command Center Standard, a análise de carregamento é executada a cada 48 horas, o que pode resultar numa latência de atualização de 72 horas

Todos os detetores estão agendados para serem executados para todas as organizações ou projetos inscritos uma vez por dia.

Os detetores do Security Health Analytics que não suportam o modo de análise em tempo real estão listados na vista geral da latência do Security Command Center.

A análise de segurança do Security Health Analytics analisa outras plataformas na nuvem apenas no modo de lote.

Antes de começar

Para receber as autorizações de que precisa para gerir as conclusões do Security Health Analytics, peça ao seu administrador que lhe conceda as seguintes funções do IAM na sua organização, pasta ou projeto:

-

Ative e desative detetores:

Editor de definições do centro de segurança (

roles/securitycenter.settingsEditor) -

Veja e filtre as conclusões:

Visualizador de conclusões do Centro de segurança (

roles/securitycenter.findingsViewer) -

Faça a gestão das regras de desativação do som:

Editor de configurações de desativação do som do centro de segurança (

roles/securitycenter.muteConfigsEditor) -

Gerir marcas de segurança:

Security Center Finding Security Marks Writer (

roles/securitycenter.findingSecurityMarksWriter) -

Faça a gestão das conclusões de forma programática:

Editor de conclusões do Centro de segurança (

roles/securitycenter.findingsEditor) -

Conceda acesso de entrada a um perímetro de serviço dos VPC Service Controls:

Editor do Access Context Manager (

roles/accesscontextmanager.policyEditor) -

Conclua todas as tarefas nesta página:

Administrador das definições do centro de segurança (

roles/securitycenter.settingsAdmin)

Para mais informações sobre a atribuição de funções, consulte o artigo Faça a gestão do acesso a projetos, pastas e organizações.

Também pode conseguir as autorizações necessárias através de funções personalizadas ou outras funções predefinidas.

Ative e desative detetores

A desativação de detetores pode afetar o estado das descobertas ativas. Quando um detetor é desativado, as deteções existentes são automaticamente marcadas como inativas.

Quando ativa o Security Command Center ao nível da organização, pode desativar o Security Health Analytics ou detetores específicos para pastas ou projetos específicos. Se a análise de saúde da segurança ou os detetores estiverem desativados para pastas e projetos, todas as conclusões existentes anexadas a recursos nesses recursos são marcadas como inativas.

Os seguintes detetores do Security Health Analytics para Google Cloud estão desativados por predefinição:

ALLOYDB_AUTO_BACKUP_DISABLEDALLOYDB_CMEK_DISABLEDBIGQUERY_TABLE_CMEK_DISABLEDBUCKET_CMEK_DISABLEDCLOUD_ASSET_API_DISABLEDDATAPROC_CMEK_DISABLEDDATASET_CMEK_DISABLEDDISK_CMEK_DISABLEDDISK_CSEK_DISABLEDNODEPOOL_BOOT_CMEK_DISABLEDPUBSUB_CMEK_DISABLEDSQL_CMEK_DISABLEDSQL_NO_ROOT_PASSWORDSQL_WEAK_ROOT_PASSWORDVPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED

Para ativar ou desativar um módulo de deteção do Security Health Analytics, faça o seguinte:

Consola

Se o serviço Security Health Analytics estiver ativado, pode definir o estado de ativação dos respetivos módulos individuais.

- Na Google Cloud consola, aceda à página Módulos do Security Health Analytics.

- Selecione a sua organização ou projeto.

- No separador Módulos, na coluna Estado, selecione o estado atual

do módulo que quer ativar ou desativar e, de seguida, selecione uma

das seguintes opções:

- Ativar: ative o módulo.

- Desativar: desative o módulo.

gcloud

Para ativar um detetor, também conhecido como módulo, execute o comando gcloud alpha scc settings services modules enable.

Se ativou o Security Command Center ao nível da organização, execute o seguinte comando:

gcloud alpha scc settings services modules enable \

--organization=ORGANIZATION_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Substitua o seguinte:

ORGANIZATION_ID: o ID da sua organizaçãoDETECTOR_NAME: o nome do detetor que quer ativar

Se ativou o Security Command Center ao nível do projeto, execute o seguinte comando:

gcloud alpha scc settings services modules enable \

--project=PROJECT_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Substitua o seguinte:

PROJECT_ID: o ID do seu projetoDETECTOR_NAME: o nome do detetor que quer ativar

Para desativar um detetor, execute o comando

gcloud alpha scc settings services modules disable.

Se ativou o Security Command Center ao nível da organização, execute o seguinte comando:

gcloud alpha scc settings services modules disable \

--organization=ORGANIZATION_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Substitua o seguinte:

ORGANIZATION_ID: o ID da sua organizaçãoDETECTOR_NAME: o nome do detetor que quer desativar

Se ativou o Security Command Center ao nível do projeto, execute o seguinte comando:

gcloud alpha scc settings services modules disable \

--project=PROJECT_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Substitua o seguinte:

PROJECT_ID: o ID do seu projetoDETECTOR_NAME: o nome do detetor que quer desativar

Para mais informações sobre os estados no Security Health Analytics, consulte o artigo Encontrar estados.

Filtrar resultados na Google Cloud consola

Uma organização grande pode ter muitas conclusões de vulnerabilidades na respetiva implementação para rever, classificar e acompanhar. Ao usar os filtros disponíveis nas páginas Vulnerabilidades e Descobertas do Security Command Center na Google Cloud consola, pode focar-se nas vulnerabilidades de gravidade mais elevada na sua organização e rever as vulnerabilidades por tipo de recurso, projeto e muito mais.

Para mais informações sobre a filtragem de resultados de vulnerabilidades, consulte o artigo Filtre resultados de vulnerabilidades no Security Command Center.

Faça a gestão das descobertas com registos

O Security Command Center abre automaticamente um registo na consola do Security Operations para ameaças, combinações tóxicas e resultados relacionados com combinações tóxicas. Um único registo pode conter várias conclusões relacionadas.

Use o registo, que pode ser integrado com o seu sistema de pedidos preferido, para gerir a investigação e a correção das conclusões, atribuindo proprietários, revendo informações relacionadas e, com manuais de procedimentos, automatizando o seu fluxo de trabalho de resposta.

Se uma descoberta tiver um caso correspondente, pode encontrar um link para o respetivo caso na página de detalhes da descoberta. Abra a página de detalhes de uma descoberta na página Descobertas.

Para mais informações sobre registos, consulte o artigo Vista geral dos registos.

Desative o som dos resultados

Para controlar o volume de resultados na Google Cloud consola, pode desativar o som dos resultados individuais manual ou programaticamente, ou criar regras de desativação do som que desativam automaticamente o som dos resultados com base nos filtros que definir. Existem dois tipos de regras de exclusão de som que pode usar para controlar o volume de localização:

- Regras de desativação de som estáticas que desativam o som de futuros resultados indefinidamente.

- Regras de desativação de som dinâmicas que contêm uma opção para desativar temporariamente o som das conclusões atuais e futuras.

Recomendamos que use regras de desativação do som dinâmicas exclusivamente para reduzir o número de constatações que revê manualmente. Para evitar confusões, não recomendamos a utilização simultânea de regras de desativação do som estáticas e dinâmicas. Para uma comparação dos dois tipos de regras, consulte o artigo Tipos de regras de exclusão.

As descobertas que desativa na Google Cloud consola são ocultadas e silenciadas, mas continuam a ser registadas para fins de auditoria e conformidade. Pode ver as descobertas desativadas ou reativá-las em qualquer altura. Para saber mais, consulte o artigo Desative as descobertas no Security Command Center.

Marcar recursos e resultados com marcas de segurança

Pode adicionar propriedades personalizadas a resultados e recursos no Security Command Center usando marcas de segurança. As marcas de segurança permitem-lhe identificar áreas de interesse de alta prioridade, como projetos de produção, etiquetar resultados com números de seguimento de erros e incidentes, e muito mais.

Para recursos, só pode adicionar marcas de segurança aos recursos que o Security Command Center suporta. Para ver a lista de recursos suportados, consulte o artigo Tipos de recursos suportados no Security Command Center.

Adicione recursos a listas de autorizações

Embora não seja um método recomendado, pode suprimir as conclusões desnecessárias adicionando marcas de segurança dedicadas aos recursos para que os detetores do Security Health Analytics não criem conclusões de segurança para esses recursos.

A abordagem recomendada e mais eficaz para controlar o volume de resultados é desativar o som dos resultados. Desative as conclusões que não precisa de rever, porque são relativas a recursos isolados ou porque as conclusões estão dentro dos parâmetros empresariais aceitáveis.

Quando aplica marcas de segurança dedicadas aos recursos, estes são adicionados a uma lista de autorizações no Security Health Analytics, que marca todas as conclusões relativas a esses recursos como resolvidas durante a próxima análise em lote.

As marcas de segurança dedicadas têm de ser aplicadas diretamente aos recursos, e não às descobertas, conforme descrito em Como funcionam as listas de autorizações mais adiante nesta página. Se aplicar uma marca a uma descoberta, o recurso subjacente continua a poder gerar descobertas.

Como funcionam as listas de autorizações

Cada detetor do Security Health Analytics tem um tipo de marca dedicado para listas de autorizações, no formato allow_FINDING_TYPE:true. A adição desta marca dedicada a um recurso suportado pelo Security Command Center permite-lhe excluir o recurso da política de deteção.

Por exemplo, para excluir o tipo de descoberta SSL_NOT_ENFORCED, defina a marca de segurança allow_ssl_not_enforced:true na instância do Cloud SQL relacionada.

O detetor especificado não cria resultados para recursos marcados.

Para ver uma lista completa dos tipos de deteção, consulte a lista de detetores do Security Health Analytics. Para saber mais sobre as marcas de segurança e as técnicas para as usar, consulte o artigo Usar marcas de segurança.

Tipos de recursos

Esta secção descreve como funcionam as marcas de segurança para diferentes recursos.

Recursos da lista de autorizações: quando adiciona uma marca dedicada a um recurso, como um contentor do Cloud Storage ou uma firewall, a descoberta associada é marcada como resolvida quando a análise em lote seguinte é executada. O detetor não gera novas descobertas nem atualiza as descobertas existentes para o recurso até que a marca seja removida.

Projetos da lista de autorizações: quando adiciona uma marca a um recurso de projeto, as descobertas para as quais o próprio projeto é o recurso analisado ou de destino são resolvidas. No entanto, os recursos contidos no projeto, como máquinas virtuais ou chaves criptográficas, podem continuar a gerar resultados. Esta marca de segurança só está disponível se ativar o nível Premium do Security Command Center ao nível da organização.

Pastas da lista de autorizações: quando adiciona uma marca a um recurso de pasta, as descobertas para as quais a própria pasta é o recurso analisado ou de destino são resolvidas. No entanto, os recursos contidos na pasta, incluindo projetos, podem continuar a gerar resultados. Esta marca de segurança só está disponível se ativar o nível Premium do Security Command Center ao nível da organização.

Detetores que suportam vários recursos: se um detetor suportar mais do que um tipo de recurso, tem de aplicar a marca dedicada a cada recurso. Por exemplo, o detetor de

KMS_PUBLIC_KEYsuporta recursos doCryptoKeye doKeyRingCloud Key Management Service. Se aplicar a marcaallow_kms_public_key:trueao recursoCryptoKey, as conclusõesKMS_PUBLIC_KEYpara esse recurso são resolvidas. No entanto, ainda é possível gerar conclusões para o recursoKeyRing.

As marcas de segurança só são atualizadas durante as análises em lote e não durante as análises em tempo real. Se uma marca de segurança dedicada for removida e o recurso tiver uma vulnerabilidade, pode demorar até 24 horas antes de a marca ser eliminada e ser escrita uma descoberta.

Detector de casos especiais: chaves de encriptação fornecidas pelos clientes

O detetor

DISK_CSEK_DISABLED

não está ativado por predefinição. Para usar este detetor, tem de marcar os recursos para os quais quer usar chaves de encriptação autogeridas.

Para ativar o detetor de DISK_CSEK_DISABLED para recursos específicos,

aplique a marca de segurança

enforce_customer_supplied_disk_encryption_keys ao recurso com um valor de

true.

Visualizar a contagem de resultados ativos por tipo de resultado nos níveis Standard ou Premium

Pode usar a Google Cloud consola ou os comandos da CLI gcloud para ver as contagens de deteções ativas por tipo de deteção.

Consola

A Google Cloud consola permite-lhe ver uma contagem de descobertas ativas para cada tipo de descoberta.

Para ver as descobertas da análise do estado de segurança por tipo de descoberta, faça o seguinte:

Para apresentar as conclusões das estatísticas de estado de segurança, aceda à página Vulnerabilidades antiga.

Para ordenar as descobertas pelo número de descobertas ativas para cada tipo de descoberta, clique no cabeçalho da coluna Ativas.

gcloud

Para usar a CLI gcloud para obter uma contagem de todas as descobertas ativas, consulte o Security Command Center para obter o ID da origem do Security Health Analytics. Em seguida, use o ID de origem para consultar a quantidade de resultados ativos.

Passo 1: obtenha o ID da origem

Para obter o ID da origem, execute um dos seguintes comandos:

Se ativou o Security Command Center ao nível da organização, execute o seguinte comando:

gcloud scc sources describe organizations/ORGANIZATION_ID \ --source-display-name="Security Health Analytics"Se ativou o Security Command Center ao nível do projeto, execute o seguinte comando:

gcloud scc sources describe projects/PROJECT_ID \ --source-display-name="Security Health Analytics"

Se ainda não tiver ativado a API Security Command Center, é-lhe pedido que a ative. Quando a API Security Command Center estiver ativada, execute novamente o comando anterior. O comando deve apresentar um resultado semelhante ao seguinte:

description: Scans for deviations from a GCP security baseline.

displayName: Security Health Analytics

name: organizations/ORGANIZATION_ID/sources/SOURCE_ID

Tome nota do SOURCE_ID para usar no passo seguinte.

Passo 2: obtenha a contagem de resultados ativos

Use o SOURCE_ID que anotou no passo anterior para

filtrar as conclusões do Security Health Analytics. Os seguintes comandos da CLI gcloud devolvem uma contagem de resultados por categoria.

Se ativou o Security Command Center ao nível da organização, execute o seguinte comando:

gcloud scc findings group organizations/ORGANIZATION_ID/sources/SOURCE_ID \ --group-by=category --page-size=PAGE_SIZESe ativou o Security Command Center ao nível do projeto, execute o seguinte comando:

gcloud scc findings group projects/PROJECT_ID/sources/SOURCE_ID \ --group-by=category --page-size=PAGE_SIZE

Pode definir o tamanho da página para qualquer valor até 1000. O comando deve apresentar um resultado semelhante ao seguinte, com resultados da sua organização:

groupByResults:

- count: '1'

properties:

category: MFA_NOT_ENFORCED

- count: '3'

properties:

category: ADMIN_SERVICE_ACCOUNT

- count: '2'

properties:

category: API_KEY_APIS_UNRESTRICTED

- count: '1'

properties:

category: API_KEY_APPS_UNRESTRICTED

- count: '2'

properties:

category: API_KEY_EXISTS

- count: '10'

properties:

category: AUDIT_CONFIG_NOT_MONITORED

- count: '10'

properties:

category: AUDIT_LOGGING_DISABLED

- count: '1'

properties:

category: AUTO_UPGRADE_DISABLED

- count: '10'

properties:

category: BUCKET_IAM_NOT_MONITORED

- count: '10'

properties:

category: BUCKET_LOGGING_DISABLED

nextPageToken: TOKEN

readTime: '2023-08-05T21:56:13.862Z'

totalSize: 50

Faça a gestão programática das conclusões

A utilização da CLI Google Cloud com o SDK do Security Command Center permite-lhe automatizar quase tudo o que pode fazer com o Security Command Center naGoogle Cloud consola. Também pode corrigir muitas conclusões através da CLI gcloud. Para mais informações, reveja a documentação dos tipos de recursos descritos em cada descoberta:

- Apresentar resultados de segurança

- Criar, modificar e consultar marcas de segurança

- Criar e atualizar resultados de segurança

- Criar, atualizar e listar origens de localização

- Configurar as definições da organização

Para exportar ou listar recursos de forma programática, use a API Cloud Asset Inventory. Para mais informações, consulte o artigo Exporte o histórico e os metadados dos recursos.

Os métodos e os campos de recursos da API Security Command Center estão descontinuados e vão ser removidos a 26 de junho de 2024 ou após essa data.

Até serem removidos, os utilizadores que ativaram o Security Command Center antes de 26 de junho de 2023 podem usar os métodos de recursos da API Security Command Center para listar recursos, mas estes métodos suportam apenas os recursos que o Security Command Center suporta.

Para obter informações sobre a utilização dos métodos da API Asset descontinuados, consulte o artigo sobre a apresentação de recursos.

Analisar projetos protegidos por um perímetro de serviço

Esta funcionalidade só está disponível se ativar o nível Premium do Security Command Center ao nível da organização.

Se tiver um perímetro de serviço que bloqueia o acesso a determinados projetos e serviços, tem de conceder à conta de serviço do Security Command Center acesso de entrada a esse perímetro de serviço. Caso contrário, o Security Health Analytics não pode produzir resultados relacionados com os projetos e os serviços protegidos.

O identificador da conta de serviço é um endereço de email com o seguinte formato:

service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.com

Substitua ORGANIZATION_ID pelo identificador numérico da sua organização.

Para conceder a uma conta de serviço acesso de entrada a um perímetro de serviço, siga estes passos.

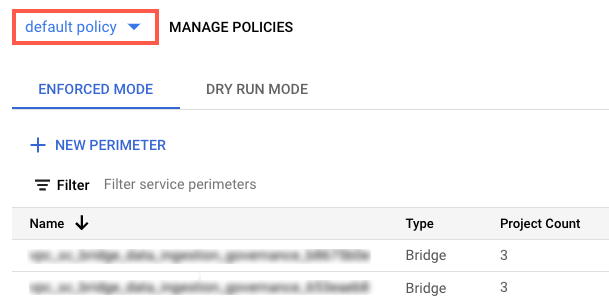

Aceda aos VPC Service Controls.

Na barra de ferramentas, selecione a sua Google Cloud organização.

Na lista pendente, selecione a política de acesso que contém o perímetro de serviço ao qual quer conceder acesso.

Os perímetros de serviço associados à política de acesso aparecem na lista.

Clique no nome do perímetro de serviço.

Clique em Editar perímetro

No menu de navegação, clique em Política de entrada.

Clique em Adicionar regra.

Configure a regra da seguinte forma:

Atributos DE do cliente API

- Em Origem, selecione Todas as origens.

- Para Identidade, selecione Identidades selecionadas.

- No campo Adicionar utilizador/conta de serviço, clique em Selecionar.

- Introduza o endereço de email da conta de serviço. Se tiver contas de serviço ao nível da organização e do projeto, adicione ambas.

- Clique em Guardar.

TO attributes of services/resources

-

Para Projeto, selecione Todos os projetos.

Para Serviços, selecione Todos os serviços ou selecione serviços específicos para os quais aparecem violações dos VPC Service Controls.

Se um perímetro de serviço restringir o acesso a um serviço necessário, o Security Health Analytics não pode produzir resultados para esse serviço.

No menu de navegação, clique em Guardar.

Para mais informações, consulte o artigo Configurar políticas de entrada e saída.

O que se segue?

- Saiba mais sobre os detetores e as conclusões do Security Health Analytics.

- Leia as recomendações para corrigir as conclusões das estatísticas de integridade de segurança.

- Saiba como usar as marcas de segurança do Security Command Center.

- Saiba mais sobre os registos.

- Saiba como usar o Security Command Center Standard ou Premium na Google Cloud consola para rever recursos e conclusões.

- Saiba como usar o Security Command Center Enterprise na Google Cloud consola.