Nesta página, explicamos como um administrador do Gemini Enterprise pode usar a API para gerenciar o controle de acesso refinado de apps individuais do Gemini Enterprise.

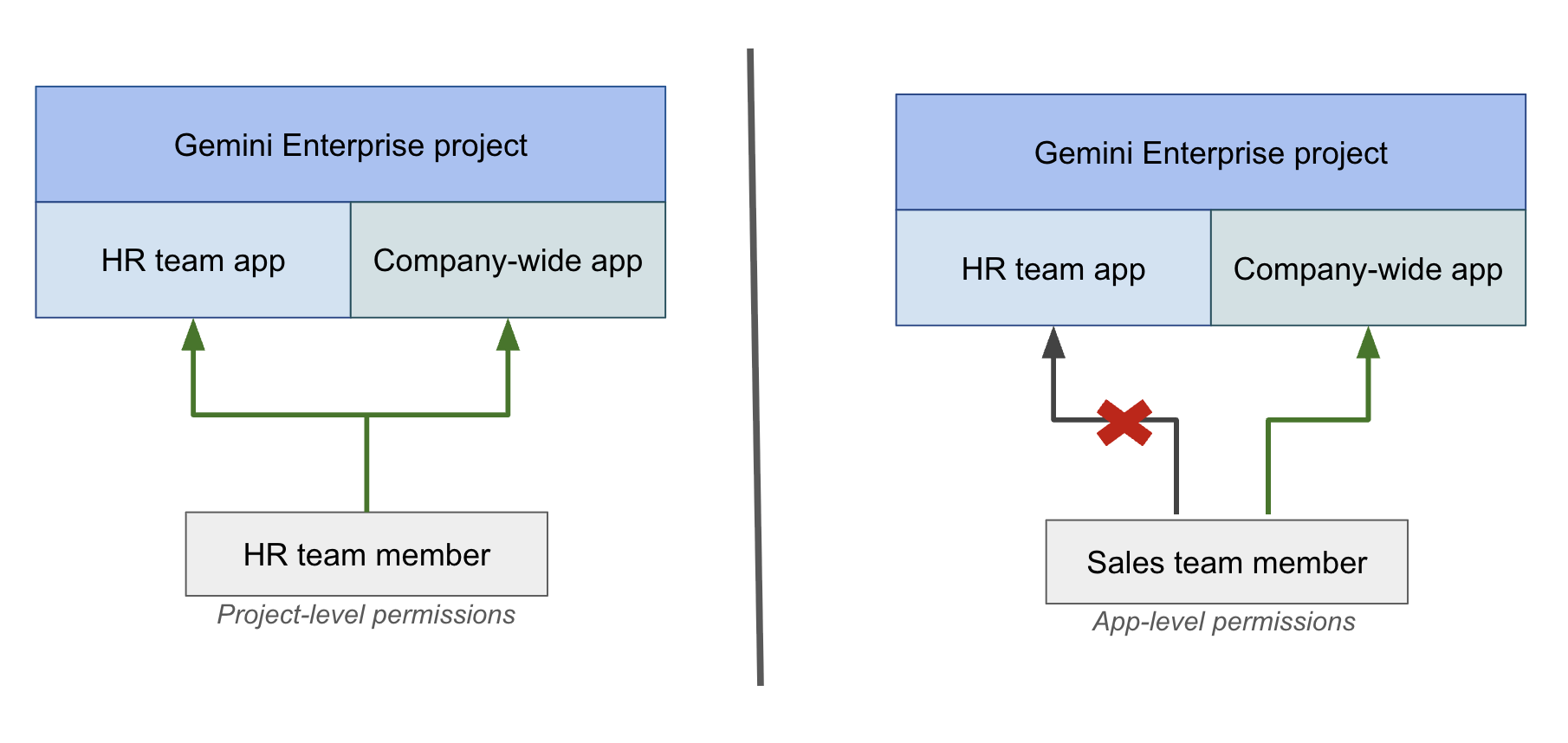

Por padrão, as permissões do IAM são gerenciadas no nível do projeto. O IAM no nível do app permite um controle mais granular, possibilitando que os administradores:

- Restrinja o acesso do usuário a apps específicos no mesmo projeto Google Cloud .

- Alinhe as permissões com as necessidades organizacionais e os silos de dados para suas implantações do Gemini Enterprise.

Por exemplo, considere uma organização com um app de RH e um app para toda a empresa. Um membro da equipe de RH com permissões para envolvidos no projeto pode acessar os dois apps. Por outro lado, ao usar uma política do IAM no nível do app, é possível conceder a um membro da equipe de vendas acesso apenas ao app de toda a empresa, impedindo que ele acesse o app de RH.

Antes de começar

Confirme se você tem a função de administrador do Gemini Enterprise.

Confirme se todos os usuários do Gemini Enterprise com uma licença válida têm a função Usuário restrito do Gemini Enterprise.

Gerenciar políticas do IAM para apps

Para gerenciar o acesso ao app Gemini Enterprise, use os métodos de API getIamPolicy

e setIamPolicy.

As etapas a seguir mostram como recuperar a política atual e atualizá-la para conceder ou revogar o acesso do usuário.

Receber a política de IAM do app

Receba a política do IAM atual do seu app usando o método

getIamPolicy. Recomendamos buscar a política atual primeiro para evitar

substituir as permissões atuais.

REST

curl -X GET \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/collections/default_collection/engines/APP_ID:getIamPolicy"

Substitua:

PROJECT_ID: ID do projeto.ENDPOINT_LOCATION: a multirregião da sua solicitação de API. Especifique um dos seguintes valores:uspara a multirregião dos EUAeupara a multirregião da UEglobalpara o local global

LOCATION: a multirregião do seu repositório de dados:global,usoueuAPP_ID: o ID do app que você quer configurar.

Atualizar a política de IAM do app

Para conceder ou revogar o acesso do usuário ao app, atualize a política do IAM

usando o método

setIamPolicy.

A política do IAM usa o papel Usuário do Gemini Enterprise (roles/discoveryengine.agentspaceUser) para conceder acesso direto ao app.

REST

curl -X POST \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-d '{

"policy": {

"etag": "ETAG",

"bindings": [

{

"role": "roles/discoveryengine.agentspaceUser",

"members": [

"user:USER_EMAIL_1",

"user:USER_EMAIL_2"

]

}

]

}

}' \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/collections/default_collection/engines/APP_ID:setIamPolicy"

Substitua:

ETAG: o valoretagque você recebeu como resposta ao usar o métodogetIamPolicy.USER_EMAIL_1,USER_EMAIL_2: um ou mais endereços de e-mail de usuário.Para conceder acesso, adicione os e-mails dos usuários à matriz

members, cada um com o prefixouser:Para revogar o acesso, remova os endereços de e-mail do usuário da matriz

members.

PROJECT_ID: ID do projeto.ENDPOINT_LOCATION: a multirregião da sua solicitação de API. Especifique um dos seguintes valores:uspara a multirregião dos EUAeupara a multirregião da UEglobalpara o local global

LOCATION: a multirregião do seu repositório de dados:global,usoueu.APP_ID: o ID do app que você quer configurar.

A seguir

Se você quiser excluir um app com uma política do IAM, remova os usuários da política antes de excluir o app. Para mais informações, consulte Práticas recomendadas para excluir um app com uma política do IAM.