Vertex AI LLM을 호출하는 생성형 AI 함수에 대한 권한 설정

이 문서에서는 생성형 AI 쿼리를 실행할 수 있는 권한을 설정하는 방법을 보여줍니다. 생성형 AI 쿼리에는 Vertex AI의 파운데이션 모델을 호출하는 AI.* 함수가 포함됩니다(예: AI.GENERATE).

AI.* 함수를 사용하는 쿼리를 실행할 수 있는 권한을 설정하는 방법에는 두 가지가 있습니다.

- 최종 사용자 인증 정보를 사용하여 쿼리 실행

- 서비스 계정을 사용하여 쿼리를 실행하는 BigQuery ML 연결 만들기

대부분의 경우 최종 사용자 인증 정보를 사용하고 CONNECTION 인수를 비워 둘 수 있습니다. 쿼리 작업이 48시간 이상 실행될 것으로 예상되는 경우 BigQuery 연결을 사용하고 CONNECTION 인수에 포함해야 합니다.

최종 사용자 인증 정보로 생성형 AI 쿼리 실행

최종 사용자 인증 정보를 사용하여 생성형 AI 쿼리를 실행하려면 Google Cloud 콘솔을 사용하여 필요한 권한을 구성합니다. 프로젝트 소유자는 필요한 모든 권한이 이미 있으므로 별도의 작업을 수행하지 않아도 됩니다.

필요한 역할

Vertex AI 모델을 호출하는 쿼리 작업을 실행하는 데 필요한 권한을 얻으려면 관리자에게 프로젝트에 대한 다음 IAM 역할을 부여해 달라고 요청하세요.

-

쿼리 작업 실행: BigQuery 작업 사용자(

roles/bigquery.jobUser) -

Vertex AI에서 파운데이션 모델에 액세스: Vertex AI 사용자(

roles/aiplatform.user)

역할 부여에 대한 자세한 내용은 프로젝트, 폴더, 조직에 대한 액세스 관리를 참조하세요.

커스텀 역할이나 다른 사전 정의된 역할을 통해 필요한 권한을 얻을 수도 있습니다.

사용자 또는 그룹에 필요한 역할 부여

Google Cloud 콘솔을 사용하여 주 구성원에 필요한 역할을 부여할 수 있습니다. 주 구성원은 AI.* 함수를 사용하여 Vertex AI 파운데이션 모델을 호출하는 쿼리를 실행하는 사용자나 그룹입니다.

Google Cloud 콘솔에서 IAM 페이지로 이동합니다.

프로젝트를 선택합니다.

주 구성원에게 역할을 부여하려면 다음 안내를 따르세요.

IAM 및 관리자 페이지로 이동합니다.

액세스 권한 부여를 클릭합니다.

주 구성원 추가 대화상자가 열립니다.

새 주 구성원 필드에 주 구성원 식별자를 입력합니다(예:

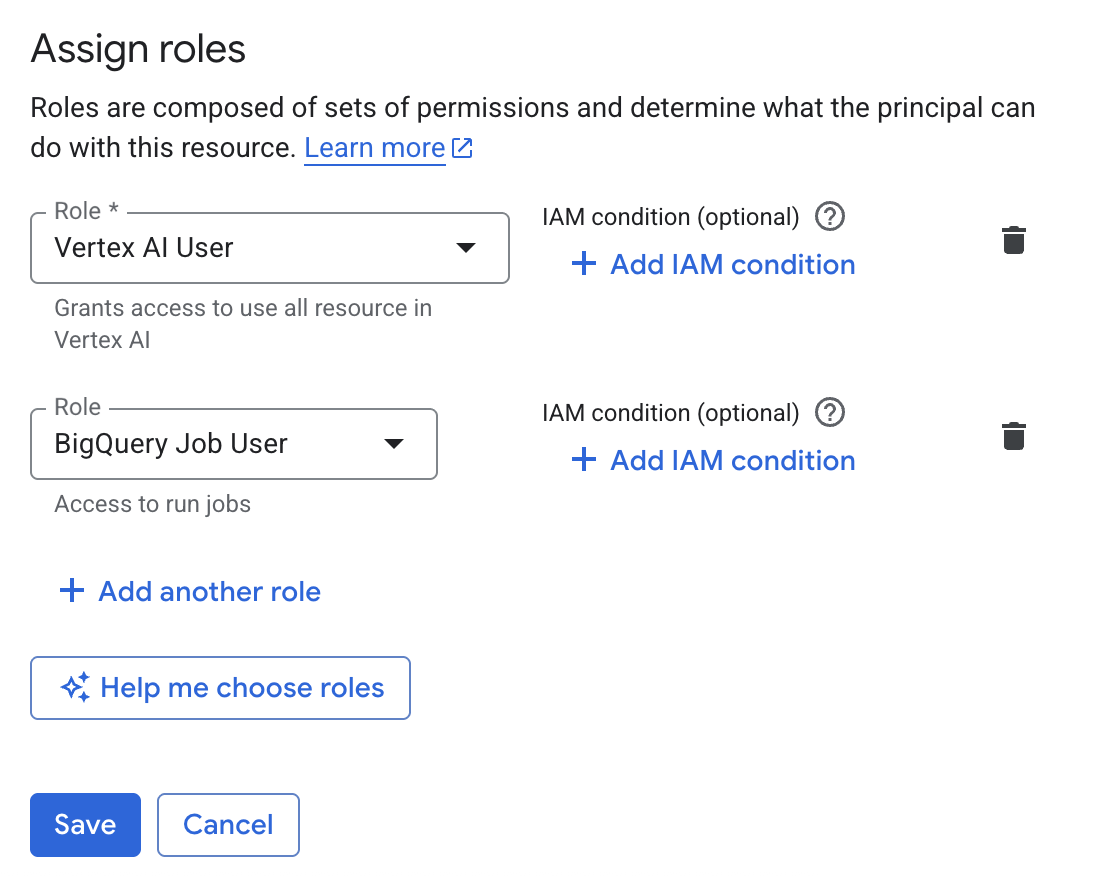

my-user@example.com또는//iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.com).역할 할당 섹션의 역할 선택에서 드롭다운 화살표를 클릭합니다.

Vertex AI 사용자 역할을 검색하여 선택합니다.

다른 역할 추가를 클릭합니다.

역할 할당 섹션의 역할 선택에서 드롭다운 화살표를 클릭합니다.

BigQuery 작업 사용자 역할을 검색하거나 찾아서 선택합니다.

저장을 클릭합니다.

프로젝트에 대한 역할이 이미 있는 주 구성원의 역할을 수정하려면 동일한 주 구성원에게 추가 역할 부여를 참조하세요.

주 구성원에게 프로젝트 수준 역할을 부여하는 다른 방법에 대한 자세한 내용은 프로그래매틱 방식으로 여러 IAM 역할 부여 또는 취소를 참조하세요.

BigQuery 연결로 생성형 AI 쿼리 실행

연결을 사용하여 생성형 AI 쿼리를 실행하려면 연결을 만든 후 연결에서 생성된 서비스 계정에 대한 액세스 권한을 부여합니다.

연결 만들기

AI.* 함수가 포함된 모든 생성형 AI 쿼리를 실행하도록 Cloud 리소스 연결을 설정할 수 있습니다. 연결을 만들 때 서비스 계정에 쿼리를 실행할 수 있는 권한을 부여합니다.

콘솔

BigQuery 페이지로 이동합니다.

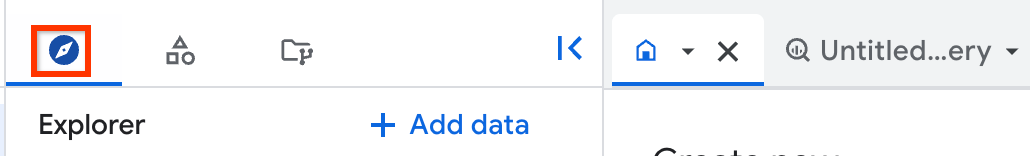

왼쪽 창에서 탐색기를 클릭합니다.

왼쪽 창이 표시되지 않으면 왼쪽 창 펼치기를 클릭하여 창을 엽니다.

탐색기 창에서 프로젝트 이름을 펼친 후 연결을 클릭합니다.

연결 페이지에서 연결 만들기를 클릭합니다.

연결 유형으로 Vertex AI 원격 모델, 원격 함수, BigLake, Spanner(Cloud 리소스)를 선택합니다.

연결 ID 필드에 연결 이름을 입력합니다.

위치 유형에서 연결 위치를 선택합니다. 연결은 데이터 세트와 같이 다른 리소스와 함께 배치해야 합니다.

연결 만들기를 클릭합니다.

연결로 이동을 클릭합니다.

연결 정보 창에서 이후 단계에 사용할 서비스 계정 ID를 복사합니다.

bq

명령줄 환경에서 연결을 만듭니다.

bq mk --connection --location=REGION --project_id=PROJECT_ID \ --connection_type=CLOUD_RESOURCE CONNECTION_ID

--project_id매개변수는 기본 프로젝트를 재정의합니다.다음을 바꿉니다.

REGION: 연결 리전PROJECT_ID: Google Cloud 프로젝트 IDCONNECTION_ID: 연결의 ID

연결 리소스를 만들면 BigQuery가 고유한 시스템 서비스 계정을 만들고 이를 연결에 연계합니다.

문제 해결: 다음 연결 오류가 발생하면 Google Cloud SDK를 업데이트하세요.

Flags parsing error: flag --connection_type=CLOUD_RESOURCE: value should be one of...

이후 단계에서 사용할 수 있도록 서비스 계정 ID를 가져와 복사합니다.

bq show --connection PROJECT_ID.REGION.CONNECTION_ID

출력은 다음과 비슷합니다.

name properties 1234.REGION.CONNECTION_ID {"serviceAccountId": "connection-1234-9u56h9@gcp-sa-bigquery-condel.iam.gserviceaccount.com"}

Python

이 샘플을 사용해 보기 전에 BigQuery 빠른 시작: 클라이언트 라이브러리 사용의 Python 설정 안내를 따르세요. 자세한 내용은 BigQuery Python API 참고 문서를 확인하세요.

BigQuery에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 클라이언트 라이브러리의 인증 설정을 참조하세요.

Node.js

이 샘플을 사용해 보기 전에 BigQuery 빠른 시작: 클라이언트 라이브러리 사용의 Node.js 설정 안내를 따르세요. 자세한 내용은 BigQuery Node.js API 참고 문서를 확인하세요.

BigQuery에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 클라이언트 라이브러리의 인증 설정을 참조하세요.

Terraform

google_bigquery_connection 리소스를 사용합니다.

BigQuery에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 클라이언트 라이브러리의 인증 설정을 참조하세요.

다음 예시에서는 US 리전에 my_cloud_resource_connection이라는 Cloud 리소스 연결을 만듭니다.

Google Cloud 프로젝트에 Terraform 구성을 적용하려면 다음 섹션의 단계를 완료하세요.

Cloud Shell 준비

- Cloud Shell을 실행합니다.

-

Terraform 구성을 적용할 기본 Google Cloud 프로젝트를 설정합니다.

이 명령어는 프로젝트당 한 번만 실행하면 되며 어떤 디렉터리에서도 실행할 수 있습니다.

export GOOGLE_CLOUD_PROJECT=PROJECT_ID

Terraform 구성 파일에서 명시적 값을 설정하면 환경 변수가 재정의됩니다.

디렉터리 준비

각 Terraform 구성 파일에는 자체 디렉터리(루트 모듈이라고도 함)가 있어야 합니다.

-

Cloud Shell에서 디렉터리를 만들고 해당 디렉터리 내에 새 파일을 만드세요. 파일 이름에는

.tf확장자가 있어야 합니다(예:main.tf). 이 튜토리얼에서는 파일을main.tf라고 합니다.mkdir DIRECTORY && cd DIRECTORY && touch main.tf

-

튜토리얼을 따라 하는 경우 각 섹션이나 단계에서 샘플 코드를 복사할 수 있습니다.

샘플 코드를 새로 만든

main.tf에 복사합니다.필요한 경우 GitHub에서 코드를 복사합니다. 이는 Terraform 스니펫이 엔드 투 엔드 솔루션의 일부인 경우에 권장됩니다.

- 환경에 적용할 샘플 파라미터를 검토하고 수정합니다.

- 변경사항을 저장합니다.

-

Terraform을 초기화합니다. 이 작업은 디렉터리당 한 번만 수행하면 됩니다.

terraform init

원하는 경우 최신 Google 공급업체 버전을 사용하려면

-upgrade옵션을 포함합니다.terraform init -upgrade

변경사항 적용

-

구성을 검토하고 Terraform에서 만들거나 업데이트할 리소스가 예상과 일치하는지 확인합니다.

terraform plan

필요에 따라 구성을 수정합니다.

-

다음 명령어를 실행하고 프롬프트에

yes를 입력하여 Terraform 구성을 적용합니다.terraform apply

Terraform에 '적용 완료' 메시지가 표시될 때까지 기다립니다.

- 결과를 보려면 Google Cloud 프로젝트를 엽니다. Google Cloud 콘솔에서 UI의 리소스로 이동하여 Terraform이 리소스를 만들었거나 업데이트했는지 확인합니다.

자세한 내용은 Cloud 리소스 연결 만들기 및 설정을 참조하세요.

서비스 계정에 액세스 권한 부여

Vertex AI 모델을 호출하는 생성형 AI.* 함수를 사용하는 쿼리를 실행하려면 연결을 만들 때 생성된 서비스 계정에 적절한 권한을 부여해야 합니다. Vertex AI 파운데이션 모델을 호출하는 함수를 실행하려면 Vertex AI 사용자 역할(roles/aiplatform.user)이 필요합니다.

다음 옵션 중 하나를 선택합니다.

콘솔

IAM 및 관리자 페이지로 이동합니다.

액세스 권한 부여를 클릭합니다.

주 구성원 추가 대화상자가 열립니다.

새 주 구성원 필드에 앞에서 복사한 서비스 계정 ID를 입력합니다.

역할 할당 섹션에서 역할 추가를 클릭합니다.

Vertex AI 사용자 역할을 검색하여 선택한 후 적용을 클릭합니다.

저장을 클릭합니다.

gcloud

gcloud projects add-iam-policy-binding 명령어를 사용합니다.

gcloud projects add-iam-policy-binding PROJECT_ID \ --member="serviceAccount:$(bq show --format=prettyjson --connection $PROJECT_ID.$REGION.$CONNECTION_ID | jq -r .cloudResource.serviceAccountId)" --role=roles/aiplatform.user

다음을 바꿉니다.

PROJECT_ID: 프로젝트의 이름REGION: 연결이 생성된 위치CONNECTION_ID: 생성된 연결의 이름

Terraform

google_bigquery_connection 리소스를 사용합니다.

BigQuery에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 클라이언트 라이브러리의 인증 설정을 참조하세요.

다음 예시에서는 Cloud 리소스 연결의 서비스 계정에 IAM 역할 액세스 권한을 부여합니다.

Google Cloud 프로젝트에 Terraform 구성을 적용하려면 다음 섹션의 단계를 완료하세요.

Cloud Shell 준비

- Cloud Shell을 실행합니다.

-

Terraform 구성을 적용할 기본 Google Cloud 프로젝트를 설정합니다.

이 명령어는 프로젝트당 한 번만 실행하면 되며 어떤 디렉터리에서도 실행할 수 있습니다.

export GOOGLE_CLOUD_PROJECT=PROJECT_ID

Terraform 구성 파일에서 명시적 값을 설정하면 환경 변수가 재정의됩니다.

디렉터리 준비

각 Terraform 구성 파일에는 자체 디렉터리(루트 모듈이라고도 함)가 있어야 합니다.

-

Cloud Shell에서 디렉터리를 만들고 해당 디렉터리 내에 새 파일을 만드세요. 파일 이름에는

.tf확장자가 있어야 합니다(예:main.tf). 이 튜토리얼에서는 파일을main.tf라고 합니다.mkdir DIRECTORY && cd DIRECTORY && touch main.tf

-

튜토리얼을 따라 하는 경우 각 섹션이나 단계에서 샘플 코드를 복사할 수 있습니다.

샘플 코드를 새로 만든

main.tf에 복사합니다.필요한 경우 GitHub에서 코드를 복사합니다. 이는 Terraform 스니펫이 엔드 투 엔드 솔루션의 일부인 경우에 권장됩니다.

- 환경에 적용할 샘플 파라미터를 검토하고 수정합니다.

- 변경사항을 저장합니다.

-

Terraform을 초기화합니다. 이 작업은 디렉터리당 한 번만 수행하면 됩니다.

terraform init

원하는 경우 최신 Google 공급업체 버전을 사용하려면

-upgrade옵션을 포함합니다.terraform init -upgrade

변경사항 적용

-

구성을 검토하고 Terraform에서 만들거나 업데이트할 리소스가 예상과 일치하는지 확인합니다.

terraform plan

필요에 따라 구성을 수정합니다.

-

다음 명령어를 실행하고 프롬프트에

yes를 입력하여 Terraform 구성을 적용합니다.terraform apply

Terraform에 '적용 완료' 메시지가 표시될 때까지 기다립니다.

- 결과를 보려면 Google Cloud 프로젝트를 엽니다. Google Cloud 콘솔에서 UI의 리소스로 이동하여 Terraform이 리소스를 만들었거나 업데이트했는지 확인합니다.