Pode associar o nível Enterprise do Security Command Center ao seu ambiente do Microsoft Azure para fazer o seguinte:

- Ativar a deteção de resultados relacionados com erros de configuração.

- Identifique potenciais caminhos de ataque da Internet pública para os seus recursos de elevado valor do Microsoft Azure.

- Mapeie a conformidade dos recursos do Microsoft Azure com várias normas e referências.

A ligação do Security Command Center ao Microsoft Azure cria um único local para a sua equipa gerir e corrigir configurações incorretas no Google Cloud e no Azure. Google Cloud

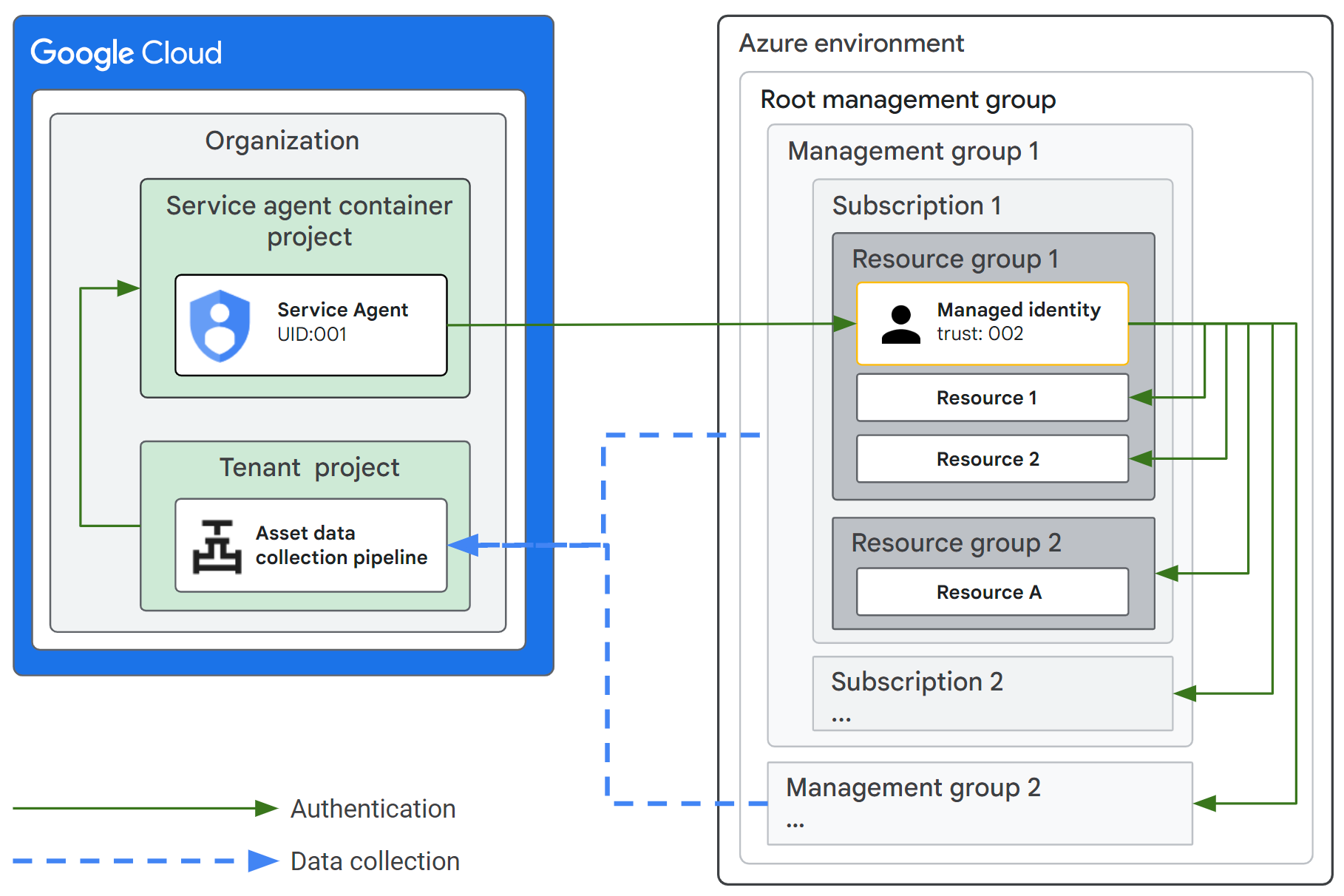

Configura uma associação de confiança entre o Security Command Center e o Azure, através de um Google Cloud agente de serviço e uma identidade gerida atribuída pelo utilizador do Microsoft Azure com acesso aos recursos do Azure que quer monitorizar. Faz a gestão e o controlo da configuração de confiança no seu ambiente do Microsoft Azure.

Pode criar uma associação do Azure para cada Google Cloud organização.

O Security Command Center usa esta ligação para recolher periodicamente dados sobre os recursos do Microsoft Azure que definir. Estes dados são processados da mesma forma que os dados de serviço, de acordo com o Aviso de Privacidade do Google Cloud. O conetor usa chamadas API para recolher dados de recursos do Azure. Estas chamadas de API podem incorrer em custos do Microsoft Azure.

Durante uma análise, o pipeline de recolha de dados depende do agente de serviço para autenticar no ambiente do Microsoft Azure através da identidade gerida atribuída pelo utilizador.

O diagrama seguinte mostra como a confiança é estabelecida entre o Security Command Center e o Azure.

Este documento descreve como configurar a associação com o Microsoft Azure. A um nível elevado, os passos são os seguintes:

Execute os passos prévios em Antes de começar.

Crie o conetor do Azure e configure as subscrições e as localizações a analisar. Precisa do ID do inquilino do Microsoft Azure para realizar estes passos. Esta ação cria o ID do agente do serviço.

Configure o ambiente do Azure para criar uma identidade gerida atribuída pelo utilizador dedicada com as seguintes funções:

Leitor no âmbito do grupo de gestão raiz do Microsoft Azure para ler recursos, subscrições e hierarquia do grupo de gestão.

Leitor do Key Vault no âmbito do grupo de gestão raiz do Microsoft Azure para ler metadados sobre cofres de chaves e certificados, chaves e segredos relacionados.

Leitor de dados do blob de armazenamento no âmbito do grupo de gestão raiz do Microsoft Azure para ler metadados sobre recursos. Conceda esta função se planear ativar a opção Conceder autorizações para a deteção de proteção de dados confidenciais quando configurar o conector do Azure.

Leitores de diretórios no Microsoft Entra ID para ler grupos e membros.

Leitor de segurança no Microsoft Entra ID para ler políticas de autorização.

O nome a apresentar predefinido para o grupo de gestão raiz é

Tenant root group.Estas autorizações são necessárias para que o Security Command Center identifique grupos de gestão, grupos com associações e definições de funções, que se encontram num nível superior ao das subscrições na hierarquia de recursos.

Também configura uma credencial de identidade federada para a identidade gerida atribuída pelo utilizador através de informações sobre o agente de serviço.

Pode fazer os passos manualmente ou usar o Terraform. Precisa do ID do agente de serviço quando executa os passos manualmente.

Conclua a configuração do conetor do Azure e teste a ligação. Use informações sobre a identidade gerida atribuída pelo utilizador para fazer estes passos.

O conector do Azure não carrega os registos do Azure necessários para as capacidades de deteção preparadas do SIEM no Security Command Center Enterprise. Para essas informações, consulte o artigo Estabeleça ligação ao Microsoft Azure para a recolha de dados de registo.

Antes de começar

As secções seguintes descrevem os pré-requisitos, as decisões e as informações necessárias antes de configurar a ligação entre o Security Command Center e o Microsoft Azure.

Reveja as funcionalidades do Microsoft Azure

Certifique-se de que conhece os seguintes conceitos e capacidades no Microsoft Azure:

Federação de identidades da carga de trabalho no Azure, credenciais federadas e configuração de uma identidade federada numa identidade gerida atribuída pelo utilizador.

Criar e gerir grupos de recursos através do portal do Microsoft Azure, da CLI do Azure, ou do Terraform.

Atribuir funções integradas do Azure e funções integradas do Microsoft Entra.

Planeie a recolha de dados

Quando planeia a estratégia de recolha de dados, faça o seguinte. Precisa destas informações quando realizar os passos descritos neste documento.

Crie ou identifique o grupo de recursos onde vai criar a identidade gerida definida pelo utilizador. Precisa do nome do grupo de recursos durante a configuração.

Substitua a variável RESOURCE_GROUP_NAME pelo nome do grupo de recursos para preencher o valor nos passos seguintes deste documento.

Identifique os recursos para os quais quer recolher dados. Se planeia recolher dados apenas de subscrições ou regiões específicas, identifique e registe-as durante o planeamento.

Também pode configurar o conector do Azure para descobrir recursos automaticamente em todas as subscrições e regiões.

Configure as autorizações no Google Cloud

No Google Cloud, para criar e gerir uma ligação aos

fornecedores de nuvem de terceiros, tem de lhe ser atribuída a função

Cloud Asset Owner (roles/cloudasset.owner)

na organização. Para mais informações sobre a concessão de funções, consulte o artigo

Gerir acesso.

Configure autorizações no Microsoft Azure

Para realizar os passos em Configure o Microsoft Azure manualmente ou Configure o Microsoft Azure através do Terraform, tem de ter uma identidade do Azure com, pelo menos, um grupo de recursos criado, além das seguintes autorizações para configurar políticas de IAM para o Microsoft Azure e o Microsoft Entra.

Autorização

Microsoft.Authorization/roleAssignments/writeno âmbito do grupo de gestão raiz. Esta opção está disponível numa das seguintes funções integradas: Administrador do controlo de acesso baseado em funções ou Administrador de acesso do utilizador.As seguintes autorizações no âmbito de um grupo de recursos onde a identidade gerida atribuída pelo utilizador vai ser criada:

Microsoft.ManagedIdentity/userAssignedIdentities/writeMicrosoft.ManagedIdentity/userAssignedIdentities/federatedIdentityCredentials/write

Estão disponíveis na função integrada Colaborador de identidade gerida.

A autorização do Microsoft Entra,

microsoft.directory/roleAssignments/allProperties/allTasks. Esta opção está disponível na função integrada do Microsoft Entra Administrador de funções privilegiadas.

Tem de ter acesso elevado para definir autorizações no âmbito do grupo de gestão raiz. Consulte o artigo Eleve o acesso para gerir todas as subscrições e grupos de gestão do Azure para ver os passos para elevar o acesso de um administrador global.

Ative e configure o conector do Azure do Security Command Center

Faça o seguinte para criar e configurar o conetor do Azure.

Certifique-se de que tem as autorizações definidas na secção Configure as autorizações no Google Cloud.

Certifique-se de que tem o ID do inquilino do Microsoft Azure de 36 carateres.

Abra o separador Conetores na página Definições.

Selecione a organização onde ativou o Security Command Center Enterprise.

Clique em Adicionar conetor > Microsoft Azure.

Na página Configurar conetor, introduza o ID do inquilino do Azure.

Para permitir que a proteção de dados confidenciais crie um perfil dos seus dados do Azure, mantenha a opção Conceder autorizações para a deteção da proteção de dados confidenciais selecionada. Esta opção adiciona a função de leitor de dados do blob de armazenamento no modelo do Terraform para a identidade gerida definida pelo utilizador.

Selecione uma das seguintes opções:

Adicionar subscrições automaticamente: O Security Command Center descobre e inclui automaticamente subscrições e grupos de gestão. Opcionalmente, pode excluir IDs de subscrições da recolha adicionando-os ao campo Excluir subscrições do Azure.

Adicione subscrições individualmente: o Security Command Center não descobre automaticamente as subscrições. Tem de definir, pelo menos, uma subscrição através do campo Adicionar subscrição do Azure.

Na secção Selecione localizações do Azure para recolher dados, selecione opcionalmente uma ou mais localizações do Microsoft Azure a partir das quais recolher dados. Deixe este campo vazio para recolher dados de todas as localizações. Quando seleciona uma localização no menu, as localizações desselecionadas são excluídas.

As definições recomendadas são Descobrir automaticamente as suas subscrições do Azure e usar todas as localizações do Microsoft Azure.

Clicar em Seguinte. É aberta a página Ligar ao Azure.

Deixe a página Associar ao Azure aberta e continue com a configuração do ambiente do Microsoft Azure.

Depois de configurar o Microsoft Azure, regressa a esta página para terminar a configuração do conetor do Azure.

Configure o ambiente do Microsoft Azure

Preencha uma das seguintes secções:

Configure o Microsoft Azure manualmente

A secção seguinte descreve os passos manuais de alto nível para configurar o ambiente do Azure que estabelece confiança entre o Security Command Center e o Microsoft Azure. Este procedimento não é exaustivo. Cada secção fornece links para a documentação do Microsoft Azure que explica como realizar essa tarefa.

Pré-requisitos

Certifique-se de que tem as autorizações definidas na secção Configure autorizações no Microsoft Azure.

Certifique-se de que tem o ID do agente de serviço, que foi gerado quando criou o conector do Azure do Security Command Center.

Passo 1: crie uma identidade gerida atribuída pelo utilizador num grupo de recursos

Siga os passos em Faça a gestão de identidades geridas atribuídas pelo utilizador para criar a identidade gerida atribuída pelo utilizador.

Quando criar a identidade, especifique o seguinte:

- Subscrição: selecione a subscrição onde a identidade vai ser gerida.

- Grupo de recursos: especifique o nome do grupo de recursos, RESOURCE_GROUP_NAME, onde a identidade vai ser gerida. Identificou isto quando planeou a recolha de dados.

- Região: selecione uma região, por exemplo,

East US. - Nome: introduza um nome para a identidade gerida atribuída pelo utilizador, por exemplo:

gcp-managed-identity. Substitua a variável USER_ASSIGNED_MANAGED_IDENTITY_NAME pelo nome da identidade, e esta será preenchida nos passos deste documento onde for necessário.

Registe as seguintes informações. Vai usá-lo nos passos seguintes.

- ID de cliente: o valor de 36 carateres atribuído à identidade.

- ID do objeto (principal): o valor de 36 carateres atribuído à identidade.

- Nome da identidade: o valor que definiu para o Nome.

Passo 2: crie uma credencial federada para a identidade gerida atribuída pelo utilizador

Para adicionar uma credencial federada na identidade gerida atribuída pelo utilizador, siga os passos em Configure uma identidade gerida atribuída pelo utilizador para confiar num fornecedor de identidade externo.

Use as orientações descritas no cenário de outro emissor e defina o seguinte:

- Cenário de credenciais federadas: escolha Outro: configure uma identidade gerida por um fornecedor OpenID Connect externo para aceder aos recursos do Microsoft Azure como esta aplicação.

- URL do emissor: introduza

https://accounts.google.com. - Identificador do assunto: introduza o ID do agente de serviço gerado quando criou o conetor do Azure do Security Command Center.

- Nome: introduza um nome para a credencial federada, por exemplo:

gcp-managed-identity-fic. - Público-alvo: introduza

https://cloud.google.com

Passo 3: atribua funções incorporadas do Microsoft Azure

Siga os passos em Atribua funções do Azure através do portal do Azure para atribuir as seguintes funções integradas do Microsoft Azure à identidade gerida atribuída pelo utilizador:

- Leitor do Key Vault

- Leitor

- Leitor de dados de blobs de armazenamento

Conceda estas funções no âmbito do grupo de gestão raiz.

Passo 4: atribua as funções incorporadas do Microsoft Entra ID

Siga os passos em Atribua funções do Microsoft Entra a utilizadores para atribuir as seguintes funções integradas do Microsoft Entra ID à identidade gerida atribuída pelo utilizador:

- Leitores de diretórios

- Leitor de segurança

Quando terminar, continue com a secção Conclua a configuração do conetor do Azure.

Configure o Microsoft Azure com o Terraform

Os seguintes passos de nível elevado descrevem como usar o Terraform para configurar o Microsoft Azure. Este procedimento não é exaustivo. Para ver mais detalhes sobre a utilização do Terraform para aprovisionar recursos, consulte a documentação do Terraform no Azure.

Abra a página Ligar ao Azure que deixou aberta quando criou o conetor do Azure.

Clique em Transferir modelos do Terraform. Esta ação transfere o

azure_terraform.zipficheiro que contém vários ficheiros JSON.Inicie sessão no Microsoft Azure e, em seguida, abra o Azure Cloud Shell com o BASH ou o Azure PowerShell.

Configure o Terraform de acordo com as políticas da sua organização através de uma das seguintes instruções:

Copie o ficheiro

azure_terraform.zippara o seu ambiente do Azure Cloud Shell e, em seguida, extraia o conteúdo. São apresentados os seguintes ficheiros:main.tf.json,outputs.tf.json,providers.tf.jsonevariables.tf.json.Crie cópias destes ficheiros num diretório separado.

- Crie um novo diretório para testar o código Terraform de exemplo e torne-o o diretório atual.

No diretório recém-criado, crie cópias dos ficheiros JSON extraídos com o mesmo nome do ficheiro original:

- Crie um novo ficheiro denominado

main.tf.jsone, de seguida, copie e cole o código do ficheiromain.tf.jsonextraído. - Crie um novo ficheiro denominado

providers.tf.jsone, de seguida, copie e cole o código do ficheiroproviders.tf.jsonextraído. - Crie um novo ficheiro denominado

outputs.tf.jsone, de seguida, copie e cole o código do ficheirooutputs.tf.jsonextraído. - Crie um novo ficheiro denominado

variables.tf.jsone, de seguida, copie e cole o código do ficheirovariables.tf.jsonextraído.

- Crie um novo ficheiro denominado

Execute o seguinte comando para inicializar a implementação do Terraform.

terraform init -upgradeExecute o seguinte comando para criar um plano de execução.

terraform plan -out main.tfplan -var="resource_group_name=RESOURCE_GROUP_NAME" -var="user_assigned_managed_identity_name=USER_ASSIGNED_MANAGED_IDENTITY_NAME"Substitua o seguinte:

RESOURCE_GROUP_NAME: o nome do grupo de recursos do Microsoft Azure onde a identidade gerida atribuída pelo utilizador vai ser criada.USER_ASSIGNED_MANAGED_IDENTITY_NAME: o nome da identidade gerida atribuída pelo utilizador a ser criada. Se não for especificado, o valor predefinido égoogle-cloud-managed-identity.

Execute o seguinte comando para aplicar o plano de execução à infraestrutura do Microsoft Azure.

terraform apply main.tfplanContinue com a secção Conclua a configuração do conetor do Azure.

Conclua a configuração do conetor do Azure

Certifique-se de que tem as seguintes informações sobre a identidade gerida atribuída pelo utilizador do Microsoft Azure:

- ID de cliente: o valor de 36 carateres atribuído à identidade.

- ID do objeto (principal): o valor de 36 carateres atribuído à identidade.

Para obter informações sobre como encontrar estas informações, consulte o artigo Liste as identidades geridas atribuídas pelo utilizador.

Abra a página Ligar ao Azure que deixou aberta quando criou o conetor do Azure.

Na secção Detalhes da identidade gerida do Azure, introduza o seguinte:

- ID de cliente da identidade gerida: este é o ID de cliente.

- ID do objeto de identidade gerido: este é o ID do objeto (principal).

Clique em Continuar.

Na página Testar conetor, clique em Testar conetor para verificar se o Security Command Center consegue estabelecer ligação ao ambiente do Microsoft Azure.

Se a ligação for bem-sucedida, Google Cloud o agente de serviço pode assumir a identidade gerida atribuída pelo utilizador do Microsoft Azure e tem as autorizações necessárias do Microsoft Azure e do Microsoft Entra. Se a ligação não for bem-sucedida, consulte o artigo Resolução de problemas de erros ao testar a ligação.

Clique em Guardar. É apresentada a página Conetores.

O conetor começa a procurar e a recolher dados das subscrições do Azure e das localizações que especificou. A apresentação das conclusões pode demorar até 24 horas.

Resolução de erros ao testar a ligação

A secção seguinte descreve os erros que podem ocorrer quando testa a ligação entre o Security Command Center e o Microsoft Azure, e como resolver cada um deles.

Erro AZURE_ENABLED_SUBSCRIPTIONS_NOT_FOUND

O conetor do Azure não encontrou subscrições ativadas no inquilino identificado pelo campo ID do inquilino do Azure. Verifique o seguinte:

- Se a opção Adicionar subscrições automaticamente estiver selecionada, verifique se o inquilino inclui subscrições no estado

Enablede que não aparecem no campo Excluir subscrições do Azure. - Se a opção Adicionar subscrições individualmente estiver selecionada, verifique se as subscrições especificadas têm o estado

Enabled.

Erro AZURE_FAILED_TO_ASSUME_MANAGED_IDENTITY

A ligação é inválida porque o agente do serviço Google Cloud não pode assumir a identidade gerida atribuída pelo utilizador do Microsoft Azure. Seguem-se algumas causas possíveis:

- A identidade gerida atribuída pelo utilizador especificada na ligação não existe ou a configuração está incorreta.

- A identidade gerida atribuída pelo utilizador especificada na associação pode não ter a credencial de identidade federada necessária para confiar no agente do serviço Google Cloud .

Para resolver este problema, faça o seguinte:

- Reveja as definições quando criou a identidade gerida atribuída pelo utilizador num grupo de recursos para garantir que essa identidade existe e que a configuração está correta.

- Reveja as definições definidas na credencial de identidade federada para garantir que a configuração está correta.

Erro AZURE_MANAGED_IDENTITY_MISSING_REQUIRED_PERMISSION

A associação é inválida porque a identidade gerida atribuída pelo utilizador do Azure não tem uma função necessária do Microsoft Azure ou Microsoft Entra. A mensagem de erro inclui a função em falta.

Para resolver este problema, reveja as definições que configurou quando configurou as funções incorporadas do Microsoft Azure e as funções incorporadas do Microsoft Entra para garantir que a configuração está correta.

AZURE_MANAGED_IDENTITY_ASSUMPTION_FAILED_AND_MISSING_REQUIRED_PERMISSION error

A ligação é inválida porque a identidade gerida atribuída pelo utilizador do Microsoft Azure não foi assumida pelo agente de serviço e, ao mesmo tempo, faltam algumas das funções necessárias do Microsoft Azure ou Microsoft Entra. Google Cloud

A mensagem de erro inclui detalhes sobre o âmbito que a identidade gerida atribuída pelo utilizador não conseguiu assumir e as funções em falta.

Para resolver este problema, faça o seguinte:

- Reveja as definições atribuídas quando criou a identidade gerida atribuída pelo utilizador num grupo de recursos para garantir que a identidade na associação existe e que as definições estão corretas.

- Reveja as definições que configurou quando configurou as funções incorporadas do Microsoft Azure e as funções incorporadas do Microsoft Entra para garantir que a configuração está correta.

Outras sugestões de resolução de problemas

A secção seguinte descreve os comportamentos e os possíveis passos para os resolver.

É devolvida uma descoberta para um recurso do Azure eliminado

Depois de um recurso do Azure ser eliminado, pode demorar até 40 horas para ser removido do sistema de inventário de recursos do Security Command Center. Se optar por resolver uma descoberta eliminando o recurso, pode ver a descoberta comunicada durante este período porque o recurso ainda não foi removido do sistema de inventário de recursos do Security Command Center.

O que se segue?

- Se estiver a configurar o Security Command Center Enterprise pela primeira vez, configure funcionalidades adicionais através do guia de configuração.

Também pode fazer o seguinte:

- Reveja e corrija as conclusões dos dados do Azure.

- Ver recursos relacionados com as conclusões na consola do Security Operations.

- Veja simulações de caminhos de ataque para recursos do Azure.