En esta página, se describe cómo usar Identity and Access Management (IAM) para controlar el acceso a los recursos en una activación de Security Command Center a nivel de la organización. Esta página es pertinente para ti si se cumple alguna de las siguientes condiciones:

- Security Command Center está activado a nivel de la organización y no a nivel del proyecto.

- Security Command Center Standard ya está activado a nivel de la organización. Además, tienes activada la versión Premium en uno o más proyectos.

Si activaste Security Command Center a nivel del proyecto y no de la organización, consulta IAM para activaciones a nivel del proyecto.

En una activación de Security Command Center a nivel de la organización, puedes controlar el acceso a los recursos en diferentes niveles de jerarquía. Security Command Center usa roles de IAM para permitirte controlar las actividades que puede hacer cada persona con los recursos, los hallazgos y las fuentes de seguridad del entorno de Security Command Center. Los roles se otorgan a personas y aplicaciones; cada una proporciona permisos específicos.

Permisos

Requisitos para la activación

Para activar Security Command Center, consulta uno de los siguientes recursos según tu nivel de servicio:

Activa el nivel Estándar de Security Command Center para una organización.

Activa el nivel Premium de Security Command Center para una organización.

Requisitos para la administración y el uso continuos

En esta sección, se describen los permisos necesarios para administrar y usar Security Command Center Premium y Standard. Para obtener información sobre la versión Enterprise, consulta Configura permisos para el uso continuo de Security Command Center Enterprise.

Para cambiar la configuración de tu organización, necesitas los siguientes dos roles a nivel de la organización:

-

Administrador de la organización (

roles/resourcemanager.organizationAdmin) -

Administrador del centro de seguridad (

roles/securitycenter.admin)

Si un usuario no requiere permisos de edición, considera otorgarle roles de visualizador.

Para ver todos los recursos, hallazgos y rutas de ataque en Security Command Center, los usuarios necesitan el rol Visualizador administrador del centro de seguridad (roles/securitycenter.adminViewer ) a nivel de la organización.

Para ver la configuración, los usuarios necesitan el rol

Administrador del Centro de seguridad (roles/securitycenter.admin) a nivel de la organización.

Para restringir el acceso a las carpetas y los proyectos individuales, no otorgues todos los roles a nivel de la organización. En su lugar, otorga las siguientes roles a nivel de carpeta o proyecto:

-

Visualizador de activos del centro de seguridad (

roles/securitycenter.assetsViewer) - Visualizador de hallazgos del centro de seguridad

(

roles/securitycenter.findingsViewer)

Cada servicio de detección puede requerir permisos adicionales para habilitarlo o configurarlo. Para obtener más información, consulta la documentación específica de cada servicio.

Roles a nivel de organización

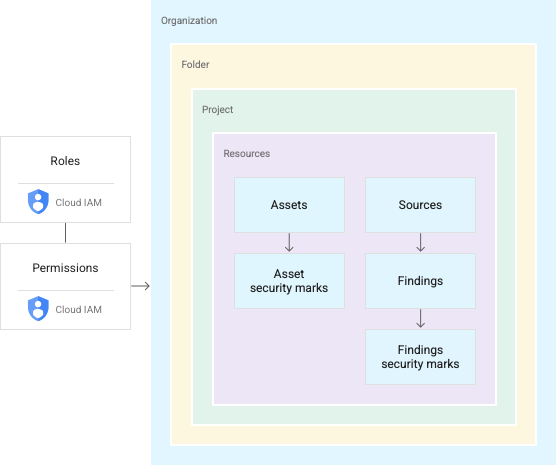

Cuando los roles de IAM se aplican a nivel de la organización, los proyectos y las carpetas de esa organización heredan sus vinculaciones de roles.

En la siguiente figura, se ilustra una jerarquía de recursos típica de Security Command Center con los roles otorgados a nivel de organización.

Los roles de IAM incluyen permisos para ver, editar, actualizar, crear o borrar recursos. Los roles otorgados a nivel de organización en Security Command Center te permiten realizar acciones prescritas en hallazgos, recursos y fuentes de seguridad en tu organización. Por ejemplo, un usuario con el rol Editor de hallazgos del centro de seguridad (roles/securitycenter.findingsEditor) puede ver o editar los hallazgos adjuntos a cualquier recurso en cualquier proyecto o carpeta de tu organización. Con esta estructura, no es necesario que otorgues roles del usuario en cada carpeta o proyecto.

Si deseas obtener instrucciones para administrar roles y permisos, consulta Administra accesos a proyectos, carpetas y organizaciones.

Los roles a nivel de la organización no son adecuados para todos los casos de uso, en especial para aplicaciones sensibles o estándares de cumplimiento que requieren controles de acceso estrictos. Para crear políticas de acceso detalladas, puedes otorgar roles a nivel de la carpeta y del proyecto.

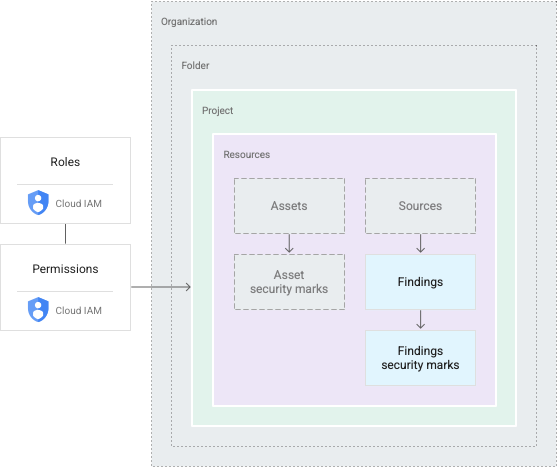

Roles a nivel de carpeta y de proyecto

La versión Premium te permite otorgar roles de IAM de Security Command Center para carpetas y proyectos específicos, lo que crea varias vistas o silos dentro de la organización. Otorgas a usuarios y grupos diferentes permisos de acceso y edición a carpetas y proyectos en toda tu organización.

En el siguiente video, se describe cómo otorgar roles a nivel de carpeta y de proyecto, y cómo administrarlos en la consola de Security Command Center.

Con los roles de carpeta y proyecto, los usuarios con roles de Security Command Center pueden administrar recursos y hallazgos en los proyectos o carpetas designados. Por ejemplo, se puede otorgar acceso limitado a un ingeniero de seguridad para que seleccione carpetas y proyectos, mientras que un administrador de seguridad puede administrar todos los recursos a nivel de la organización.

Los roles de carpeta y proyecto permiten que los permisos de Security Command Center se apliquen en los niveles inferiores de la jerarquía de recursos de la organización, pero no modifican esa jerarquía. En la siguiente figura, se ilustra a un usuario con permisos de Security Command Center para acceder a los hallazgos de un proyecto específico.

Los usuarios con roles de carpetas y proyectos visualizan un subconjunto de los recursos de una organización. Todas las acciones que realizan se limitan al mismo permiso. Por ejemplo, si un usuario tiene permisos para una carpeta, puede acceder a los recursos en cualquier proyecto en la carpeta. Los permisos de un proyecto permiten a los usuarios acceder a los recursos de ese proyecto.

Si deseas obtener instrucciones para administrar roles y permisos, consulta Administra accesos a proyectos, carpetas y organizaciones.

Restricciones de roles

Cuando se otorgan roles de Security Command Center a nivel de carpeta o de proyecto, los administradores de la versión Premium pueden hacer lo siguiente:

- Limitar la vista o los permisos de edición de Security Command Center a carpetas y proyectos específicos

- Otorgar permisos de lectura y edición a grupos de elementos o hallazgos para equipos o usuarios específicos

- Restringir la capacidad de ver o editar los detalles de los hallazgos, incluidas las actualizaciones de las marcas de seguridad y el estado de los hallazgos, a personas o grupos con acceso al hallazgo subyacente

- Controlar el acceso a la configuración de Security Command Center, que solo pueden ver las personas con roles a nivel de la organización

Funciones de Security Command Center

Las funciones de Security Command Center también están restringidas según los permisos de lectura y edición.

En la consola de Google Cloud , Security Command Center les permite a las personas sin permisos a nivel de la organización elegir solo los recursos a los que tienen acceso. Su selección actualiza todos los componentes de la interfaz de usuario, incluidos los elementos, los hallazgos y los controles de configuración. Los usuarios ven los privilegios adjuntos a sus roles y si pueden acceder o editar los hallazgos con su permiso actual.

La API de Security Command Center y Google Cloud CLI también restringen las funciones a los proyectos y las carpetas prescritos. Si las llamadas para enumerar o agrupar los elementos y hallazgos provienen de usuarios con roles de carpeta o proyecto, solo se muestran los hallazgos o recursos con esos permisos.

En el caso de las activaciones de Security Command Center a nivel de la organización, las llamadas para crear o actualizar los hallazgos y buscar notificaciones solo admiten el permiso de la organización. Necesitas roles a nivel de la organización para realizar estas tareas.

Para ver las rutas de ataque que generan las simulaciones de rutas de ataque, se deben otorgar los permisos correspondientes a nivel de la organización. La vista de la consola de Google Cloud se debe establecer en la organización.

Recursos superiores para hallazgos

Por lo general, los hallazgos se adjuntan a un recurso, como una máquina virtual (VM) o un firewall. Security Command Center adjunta los hallazgos al contenedor más inmediato para el recurso que los generó. Por ejemplo, si una VM genera un hallazgo, este se adjunta al proyecto que contiene la VM. Los hallazgos que no están conectados a un recurso de Google Cloud se adjuntan a la organización y son visibles para cualquier persona que tenga permisos de Security Command Center a nivel de la organización.

Roles de Security Command Center

Los siguientes roles de IAM están disponibles para Security Command Center. Puedes otorgar estos roles a nivel de la organización, la carpeta o el proyecto.

| Role | Permissions |

|---|---|

Security Center Admin( Admin(super user) access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Editor( Admin Read-write access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Viewer( Admin Read access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Asset Security Marks Writer( Write access to asset security marks Lowest-level resources where you can grant this role:

|

|

Security Center Assets Discovery Runner( Run asset discovery access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Assets Viewer( Read access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Attack Paths Reader( Read access to security center attack paths |

|

Attack Surface Management Scanner Service Agent( Gives Mandiant Attack Surface Management the ability to scan Cloud Platform resources. |

|

Security Center Automation Service Agent( Security Center automation service agent can configure GCP resources to enable security scanning. |

|

Security Center BigQuery Exports Editor( Read-Write access to security center BigQuery Exports |

|

Security Center BigQuery Exports Viewer( Read access to security center BigQuery Exports |

|

Security Center Compliance Reports Viewer Beta( Read access to security center compliance reports |

|

Security Center Compliance Snapshots Viewer Beta( Read access to security center compliance snapshots |

|

Security Center Control Service Agent( Security Center Control service agent can monitor and configure GCP resources and import security findings. |

|

Security Center External Systems Editor( Write access to security center external systems |

|

Security Center Finding Security Marks Writer( Write access to finding security marks Lowest-level resources where you can grant this role:

|

|

Security Center Findings Bulk Mute Editor( Ability to mute findings in bulk |

|

Security Center Findings Editor( Read-write access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Mute Setter( Set mute access to findings |

|

Security Center Findings State Setter( Set state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Viewer( Read access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Workflow State Setter Beta( Set workflow state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Integration Executor Service Agent( Gives Security Center access to execute Integrations. |

|

Security Center Issues Editor( Write access to security center issues |

|

Security Center Issues Viewer( Read access to security center issues |

|

Security Center Mute Configurations Editor( Read-Write access to security center mute configurations |

|

Security Center Mute Configurations Viewer( Read access to security center mute configurations |

|

Security Center Notification Configurations Editor( Write access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Configurations Viewer( Read access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Service Agent( Security Center service agent can publish notifications to Pub/Sub topics. |

|

Security Center Resource Value Configurations Editor( Read-Write access to security center resource value configurations |

|

Security Center Resource Value Configurations Viewer( Read access to security center resource value configurations |

|

Security Center Risk Reports Viewer( Read access to security center risk reports |

|

Security Health Analytics Custom Modules Tester( Test access to Security Health Analytics Custom Modules |

|

Security Health Analytics Service Agent( Security Health Analytics service agent can scan GCP resource metadata to find security vulnerabilities. |

|

Google Cloud Security Response Service Agent( Gives Playbook Runner permissions to execute all Google authored Playbooks. This role will keep evolving as we add more playbooks |

|

Security Center Service Agent( Security Center service agent can scan GCP resources and import security scans. |

|

Security Center Settings Admin( Admin(super user) access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Editor( Read-Write access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Viewer( Read access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Simulations Reader( Read access to security center simulations |

|

Security Center Sources Admin( Admin access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Editor( Read-write access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Viewer( Read access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Valued Resources Reader( Read access to security center valued resources |

|

Roles de la API de Management de Security Command Center

Los siguientes roles de IAM están disponibles para la API de Security Command Center Management. Puedes otorgar estos roles a nivel de la organización, la carpeta o el proyecto.

| Role | Permissions |

|---|---|

Security Center Management Admin( Full access to manage Cloud Security Command Center services and custom modules configuration. |

|

Security Center Management Custom Modules Editor( Full access to manage Cloud Security Command Center custom modules. |

|

Security Center Management Custom Modules Viewer( Readonly access to Cloud Security Command Center custom modules. |

|

Security Center Management Custom ETD Modules Editor( Full access to manage Cloud Security Command Center ETD custom modules. |

|

Security Center Management ETD Custom Modules Viewer( Readonly access to Cloud Security Command Center ETD custom modules. |

|

Security Center Management Services Editor( Full access to manage Cloud Security Command Center services configuration. |

|

Security Center Management Services Viewer( Readonly access to Cloud Security Command Center services configuration. |

|

Security Center Management Settings Editor( Full access to manage Cloud Security Command Center settings |

|

Security Center Management Settings Viewer( Readonly access to Cloud Security Command Center settings |

|

Security Center Management SHA Custom Modules Editor( Full access to manage Cloud Security Command Center SHA custom modules. |

|

Security Center Management SHA Custom Modules Viewer( Readonly access to Cloud Security Command Center SHA custom modules. |

|

Security Center Management Viewer( Readonly access to Cloud Security Command Center services and custom modules configuration. |

|

Roles de IAM en el Administrador de cumplimiento

A continuación, se incluye una lista de los roles y permisos de IAM disponibles para el servicio del Administrador de cumplimiento. Puedes otorgar estos roles a nivel de la organización, la carpeta o el proyecto.

| Role | Permissions |

|---|---|

Compliance Manager Admin Beta( Full access to Compliance Manager resources. |

|

Cloud Security Compliance Service Agent( Gives CSC Service Account access to consumer resources. |

|

Compliance Manager Viewer Beta( Readonly access to Compliance Manager resources. |

|

Roles de la API de Security Posture

Los siguientes roles de IAM están disponibles para la API de Security Posture y su función de validación de infraestructura como código (IaC). A excepción de lo que se indica, puedes otorgar estos roles a nivel de la organización, la carpeta o el proyecto.

| Role | Permissions |

|---|---|

Security Posture Admin( Full access to Security Posture service APIs. Lowest-level resources where you can grant this role:

|

|

Security Posture Deployer( Mutate and read permissions to the Posture Deployment resource. |

|

Security Posture Deployments Viewer( Read only access to the Posture Deployment resource. |

|

Security Posture Resource Editor( Mutate and read permissions to the Posture resource. |

|

Security Posture Resource Viewer( Read only access to the Posture resource. |

|

Security Posture Shift-Left Validator( Create access for Reports, e.g. IaC Validation Report. |

|

Security Posture Viewer( Read only access to all the SecurityPosture Service resources. |

|

Roles de IAM en la Administración de la postura de seguridad de los datos

A continuación, se incluye una lista de los roles y permisos de IAM disponibles para el servicio de la Administración de la postura de seguridad de los datos (DSPM). Puedes otorgar estos roles a nivel de la organización, la carpeta o el proyecto.

| Role | Permissions |

|---|---|

Data Security Posture Management Admin( Full access to Data Security Posture Management resources. |

|

DSPM Service Agent( Gives DSPM Service Account access to consumer resources. |

|

Data Security Posture Management Viewer( Readonly access to Data Security Posture Management resources. |

|

Roles del Agente de servicio

Un agente de servicio permite que un servicio acceda a tus recursos.

Después de activar Security Command Center, se crearán los siguientes agentes de servicio para ti:

service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.comEste agente de servicio requiere el rol de IAM

roles/securitycenter.serviceAgent.service-org-ORGANIZATION_ID@gcp-sa-ktd-hpsa.iam.gserviceaccount.comEste agente de servicio requiere el rol de IAM

roles/containerthreatdetection.serviceAgent.service-org-ORGANIZATION_ID@gcp-sa-csc-hpsa.iam.gserviceaccount.com(solo para el nivel Premium)Este agente de servicio requiere el rol de IAM

roles/cloudsecuritycompliance.serviceAgent.service-org-ORGANIZATION_ID@gcp-sa-dspm-hpsa.iam.gserviceaccount.com(solo para el nivel Premium)Este agente de servicio lo usa la Administración de la postura de seguridad de los datos (DSPM) y requiere el rol de IAM

roles/dspm.serviceAgent.

Durante el proceso de activación de Security Command Center, se te solicita que otorgues uno o más roles de IAM requeridos a cada agente de servicio. Es necesario otorgar los roles a cada agente de servicio para que Security Command Center funcione.

Para ver los permisos de cada rol, consulta los siguientes vínculos:

Para otorgar los roles, debes tener el rol roles/resourcemanager.organizationAdmin.

Si no tienes el rol roles/resourcemanager.organizationAdmin, el administrador de tu organización puede otorgar los roles a los agentes de servicio por ti con el siguiente comando de gcloud CLI:

gcloud organizations add-iam-policy-binding ORGANIZATION_ID \

--member="SERVICE_AGENT_NAME" \

--role="IAM_ROLE"

Reemplaza lo siguiente:

ORGANIZATION_ID: Es el ID de tu organización.SERVICE_AGENT_NAME: Es el nombre del agente de servicio al que le otorgas el rol. El nombre es uno de los siguientes nombres de agente de servicio:service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.comservice-org-ORGANIZATION_ID@gcp-sa-ktd-hpsa.iam.gserviceaccount.com

IAM_ROLE: Es el siguiente rol obligatorio que corresponde al agente de servicio especificado:roles/securitycenter.serviceAgentroles/containerthreatdetection.serviceAgent

Para obtener más información sobre los roles de IAM, consulta Comprende las funciones.

Roles de Web Security Scanner

Los siguientes roles de IAM están disponibles para Web Security Scanner. Puedes otorgar estos roles a nivel del proyecto.

| Role | Permissions |

|---|---|

Web Security Scanner Editor( Full access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Runner( Read access to Scan and ScanRun, plus the ability to start scans Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Viewer( Read access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Cloud Web Security Scanner Service Agent( Gives the Cloud Web Security Scanner service account access to compute engine details and app engine details. |

|