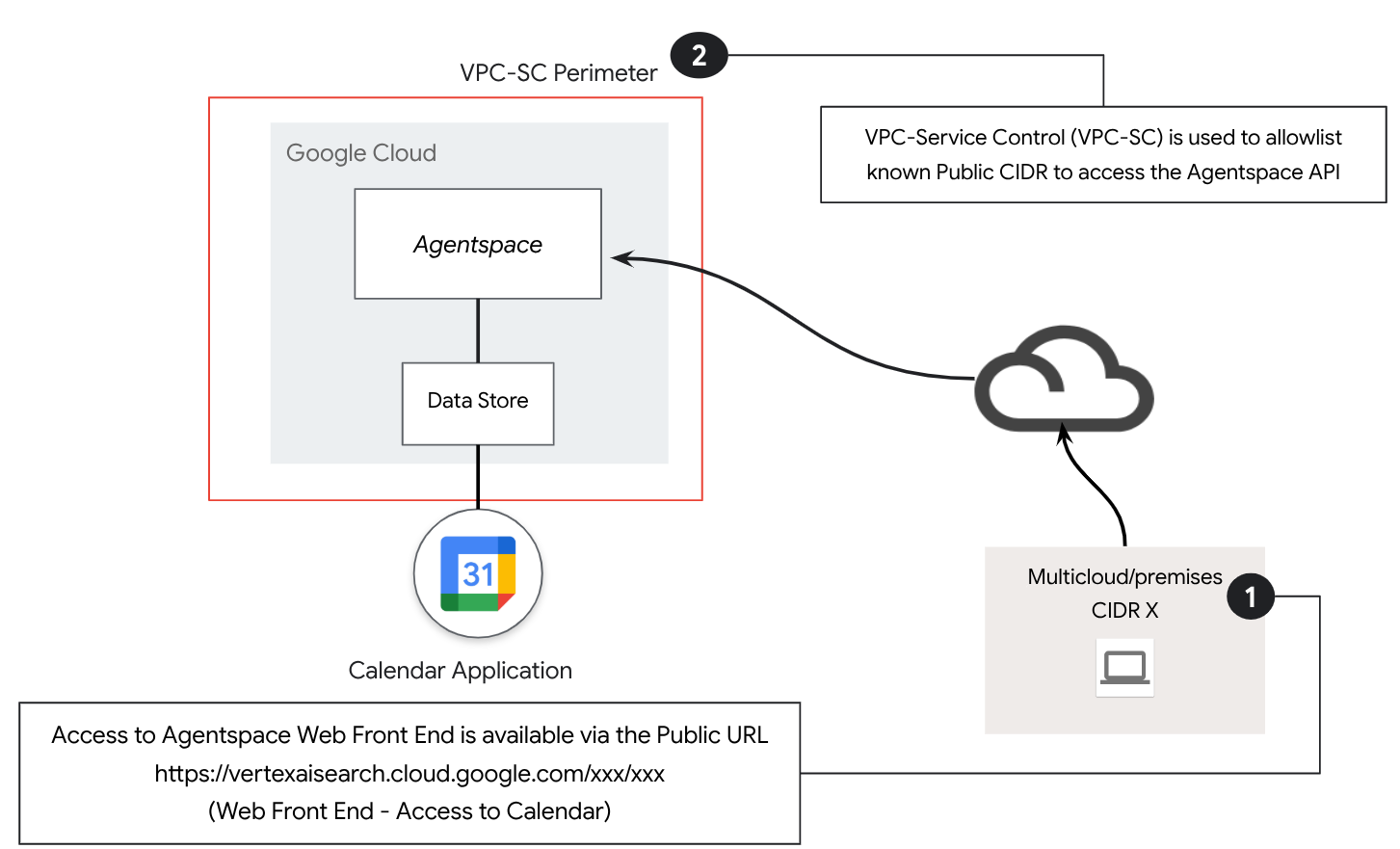

Per proteggere correttamente un'app Gemini Enterprise e mitigare il rischio di esfiltrazione di dati, devi configurare un perimetro dei Controlli di servizio VPC. Utilizzando i Controlli di servizio VPC e Gestore contesto accesso, puoi proteggere e controllare l'accesso all'app Gemini Enterprise e ai dati aziendali connessi.

Configura i Controlli di servizio VPC con Gemini Enterprise

Per proteggere le risorse Gemini Enterprise utilizzando i Controlli di servizio VPC:

Assicurati di aver configurato un perimetro dei Controlli di servizio VPC. Puoi creare un nuovo perimetro appositamente per la tua app Gemini Enterprise oppure utilizzare un perimetro esistente che contenga risorse correlate.

Per informazioni sui perimetri di servizio, consulta Dettagli e configurazione dei perimetri di servizio.

Aggiungi il progetto Google Cloud che contiene l'app Gemini Enterprise all'elenco delle risorse protette all'interno del perimetro di servizio.

Aggiungi le seguenti API all'elenco dei servizi limitati per il perimetro:

- API Discovery Engine:

discoveryengine.googleapis.com

- API Discovery Engine:

Una volta attivato il perimetro di servizio e l'API Discovery Engine elencata come servizio con limitazioni, Controlli di servizio VPC adotta le seguenti misure di sicurezza:

Non è più possibile accedere all'API

discoveryengine.googleapis.comda internet pubblico.L'accesso all'interfaccia utente di Gemini Enterprise è bloccato, tranne nei casi consentiti dalle regole in entrata.

Le azioni di Gemini Enterprise sono bloccate e non possono essere create o utilizzate finché non contatti il tuo rappresentante Google e chiedi che ogni servizio venga aggiunto alla lista consentita. Per saperne di più, consulta Utilizzare le azioni dopo aver attivato i Controlli di servizio VPC.

Limitare l'accesso pubblico utilizzando Gestore contesto accesso

Le applicazioni Gemini Enterprise sono rese accessibili pubblicamente a internet. Per impostazioni predefinite, Gemini Enterprise richiede l'autenticazione degli utenti e l'autorizzazione per l'accesso. I Controlli di servizio VPC e Gestore contesto accesso forniscono controlli aggiuntivi che puoi utilizzare per limitare l'accesso.

Utilizzando Gestore contesto accesso, puoi definire un controllo dell'accesso granulare e basato sugli attributi per progetti e risorse in Google Cloud. Per farlo, devi definire una policy di accesso, ovvero un contenitore a livello di organizzazione per i livelli di accesso e i perimetri di servizio.

I livelli di accesso descrivono i requisiti che devono essere soddisfatti affinché una richiesta venga accettata. Ad esempio, puoi limitare le richieste in base a quanto segue:

- Tipo di dispositivo e sistema operativo (richiede una licenza Chrome Enterprise Premium)

- Indirizzo IP

- Identità utente

In questa architettura di riferimento, viene utilizzato un livello di accesso alla subnet IP pubblico per creare la policy di accesso dei Controlli di servizio VPC.

Per controllare l'accesso a Gemini Enterprise utilizzando Gestore contesto accesso, segui le istruzioni riportate in Creazione di un livello di accesso di base per creare un livello di accesso di base. Specifica le seguenti opzioni:

Per Crea condizioni in, scegli Modalità di base.

Nel campo Titolo livello di accesso, inserisci

corp-public-block.Nella sezione Condizioni, per Se la condizione è soddisfatta, restituisci, seleziona TRUE.

In Subnet IP, seleziona IP pubblico.

Per l'intervallo di indirizzi IP, specifica il tuo indirizzo IP esterno.

Utilizzare le azioni dopo aver abilitato i Controlli di servizio VPC

L'obiettivo principale dei Controlli di servizio VPC è impedire l'esfiltrazione di dati creando un perimetro di servizio sicuro intorno ai tuoi progetti e alle tue risorse. Le azioni di Gemini Enterprise, come l'invio di un'email o la creazione di un ticket Jira, sono considerate potenziali percorsi per l'uscita dei dati da questo perimetro sicuro. Poiché queste azioni possono interagire con servizi esterni o accedere a dati sensibili, i Controlli di servizio VPC le bloccano per garantire l'integrità del perimetro di sicurezza.

Quando abiliti i Controlli di servizio VPC in un progetto Google Cloud contenente un'app Gemini Enterprise, la creazione e l'utilizzo delle azioni dell'assistente Gemini Enterprise sono bloccati per impostazione predefinita e la UI impedisce la creazione di nuove azioni. Contatta il tuo rappresentante di Google e chiedi che il servizio venga aggiunto a una lista consentita e attivato per l'utilizzo all'interno del perimetro del servizio.

Solo gli archivi e i domini nell'allowlist di un progetto possono essere eseguiti ed effettuare chiamate di rete in uscita dal perimetro sicuro. È fondamentale sottolineare che l'aggiunta di una connessione alla lista consentita aggiunge anche domini noti ed essenziali richiesti da questo datastore, come graph.microsoft.com e api.atlassian.com.

Anche i domini unici per te, come your-company.atlassian.net o your-company.com, richiedono una voce della lista consentita. Devi fornire questi domini quando contatti il tuo rappresentante di Google per aggiungerli alla lista consentita.