Questa pagina descrive come configurare una configurazione di terze parti prima di creare il datastore Jira Cloud.

Configurare l'autenticazione e le autorizzazioni

Devi configurare l'autenticazione e le autorizzazioni nel centro di amministrazione Atlassian. Questo è fondamentale per consentire al connettore di accedere ai dati e sincronizzarli. Il connettore Jira Cloud supporta vari metodi di autenticazione, ad esempio le credenziali client OAuth o i token API.

Crea un'app OAuth 2.0

Per creare un'app OAuth 2.0 per l'autenticazione, segui questi passaggi per configurare l'applicazione in Atlassian Developer Console e ottenere l'ID client e il client secret necessari.

Verificare l'accesso di amministratore dell'organizzazione Jira

Per verificare l'accesso di amministratore dell'organizzazione Jira:

Accedi ad Atlassian con le tue credenziali utente.

Seleziona l'app Jira.

Fai clic su Impostazioni.

Se vedi l'opzione System (Sistema) in Jira settings (Impostazioni Jira), hai accesso come amministratore dell'organizzazione Jira. In caso contrario, chiedi all'amministratore dell'organizzazione Jira di fornire l'accesso.

Crea un'app OAuth 2.0

Per creare un'app OAuth 2.0:

Accedi all'Atlassian Developer Console.

Fai clic sull'icona del profilo e seleziona Developer console (Console per gli sviluppatori).

Nella pagina Console, fai clic su Crea e seleziona Integrazione OAuth 2.0.

Nella pagina di creazione dell'app:

Inserisci un nome per l'app.

Seleziona la casella di controllo per accettare i termini per gli sviluppatori di Atlassian.

Fai clic su Crea.

Nella pagina dell'app:

Nel menu di navigazione, fai clic su Autorizzazione.

Nella tabella Authorization type (Tipo di autorizzazione), seleziona Add (Aggiungi) per OAuth 2.0 (3LO).

Nel campo Callback URL (URL di callback), inserisci l'URL in base alla modalità di connessione del datastore.

Ricerca federata e azioni:

https://vertexaisearch.cloud.google.com/oauth-redirect.Importazione e azioni sui dati:

https://vertexaisearch.cloud.google.com/console/oauth/jira_oauth.html.

Fai clic su Salva modifiche.

Ottieni l'ID client e il client secret

Per ottenere l'ID client e il client secret:

- Nella pagina dell'app, fai clic su Distribuzione nel menu di navigazione.

Nella pagina Distribuzione, segui questi passaggi:

- Nella sezione Controlli di distribuzione, seleziona Modifica.

- Nella sezione Stato della distribuzione, seleziona Condivisione per attivare la modifica di altri campi.

- Compila i seguenti campi obbligatori con le informazioni richieste:

- In Vendor (Fornitore), inserisci

Google. - In Privacy policy (Norme sulla privacy), inserisci

https://policies.google.com. - Per Does your app store personal data? (La tua app memorizza dati personali?), seleziona Yes (Sì).

- Seleziona la casella di controllo I confirm that I've implemented the personal data reporting API (Confermo di aver implementato l'API per la generazione di report sui dati personali). Per saperne di più, consulta Personal data reporting API (API per la generazione di report sui dati personali).

- In Vendor (Fornitore), inserisci

- Fai clic su Salva modifiche.

Nella pagina dell'app:

- Nel menu di navigazione, fai clic su Impostazioni.

- Nella pagina delle impostazioni, copia l'ID client e il client secret.

Ottenere un ID istanza e un URL istanza

Ottieni l'ID istanza:

- Apri una nuova scheda, copia l'URL dell'istanza e aggiungi

/_edge/tenant_infoall'URL dell'istanza. Ad esempio,https://YOUR_INSTANCE.atlassian.net/_edge/tenant_info. - Vai al link per trovare il valore di

cloudId.cloudIdè l'ID istanza.

- Apri una nuova scheda, copia l'URL dell'istanza e aggiungi

Ottieni l'URL dell'istanza:

- Vai su atlassian.net e accedi con il tuo account amministratore.

- Seleziona l'app che desideri sincronizzare. Ad esempio, sincronizza la prima app.

- Trova l'URL dell'istanza (il sottodominio nella barra degli indirizzi).

Ottieni la chiave del progetto

Per ottenere la chiave del progetto:

Accedi al tuo account Jira Cloud.

Dal menu di navigazione, seleziona Spazi.

Seleziona il progetto per cui ti serve l'ID progetto.

Apri un problema qualsiasi all'interno del progetto e fai clic su more_horiz Azioni.

Fai clic su Esporta XML e scarica il file.

Apri il file XML scaricato e cerca il tag contenente

project id. Copia il valore associato a questo tag per utilizzarlo in un secondo momento.

Concedi ruoli di amministratore

Per concedere all'amministratore Jira il ruolo Discovery Engine Editor nella console Google Cloud , segui questi passaggi:

- Nella console Google Cloud , vai alla pagina Gemini Enterprise.

Vai a IAM.

Individua l'account utente con accesso amministratore in Jira e fai clic sull'icona Modifica .

Concedi all'amministratore il ruolo Discovery Engine Editor.

Per concedere a un utente un ruolo di amministratore in Atlassian:

Accedi ad Atlassian utilizzando un account amministratore.

Fai clic sull'icona del menu e seleziona la tua organizzazione. In alternativa, puoi andare ad admin.atlassian.com.

Nella pagina Admin (Amministrazione), fai clic sul prodotto e seleziona il pulsante Manage users (Gestisci utenti).

Gestisci utenti Fai clic su Groups (Gruppi) in Manage users (Gestione utenti).

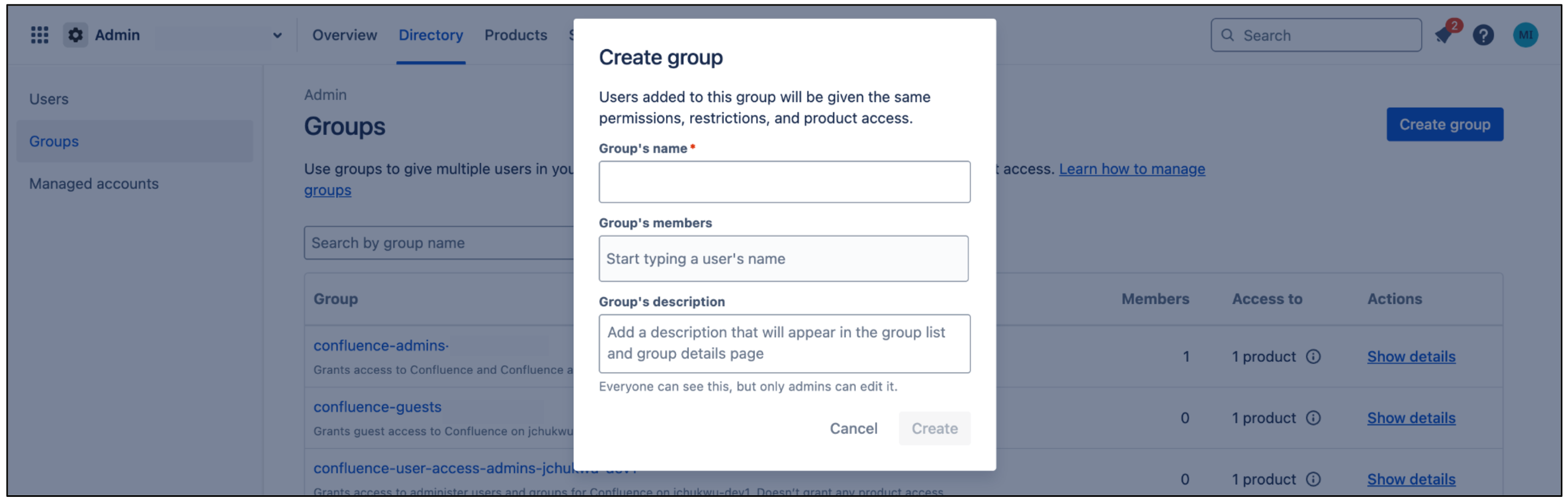

Nella pagina Groups (Gruppi):

- Fai clic su Crea gruppo.

- Inserisci un nome per il gruppo.

Crea gruppo

Questo gruppo riceve le autorizzazioni richieste dal connettore. Gli utenti aggiunti a questo gruppo ereditano queste autorizzazioni. Il connettore utilizza questo gruppo per autenticarsi e recuperare i documenti.

Nella pagina del gruppo, fai clic su Aggiungi prodotto.

Seleziona User access admin (Amministratore accesso utente) come ruolo per Jira.

Seleziona Product admin (Amministratore prodotto) come ruolo per Jira administration (Amministrazione Jira).

Amministratore accesso utente Jira Fai clic su Concedi l'accesso.

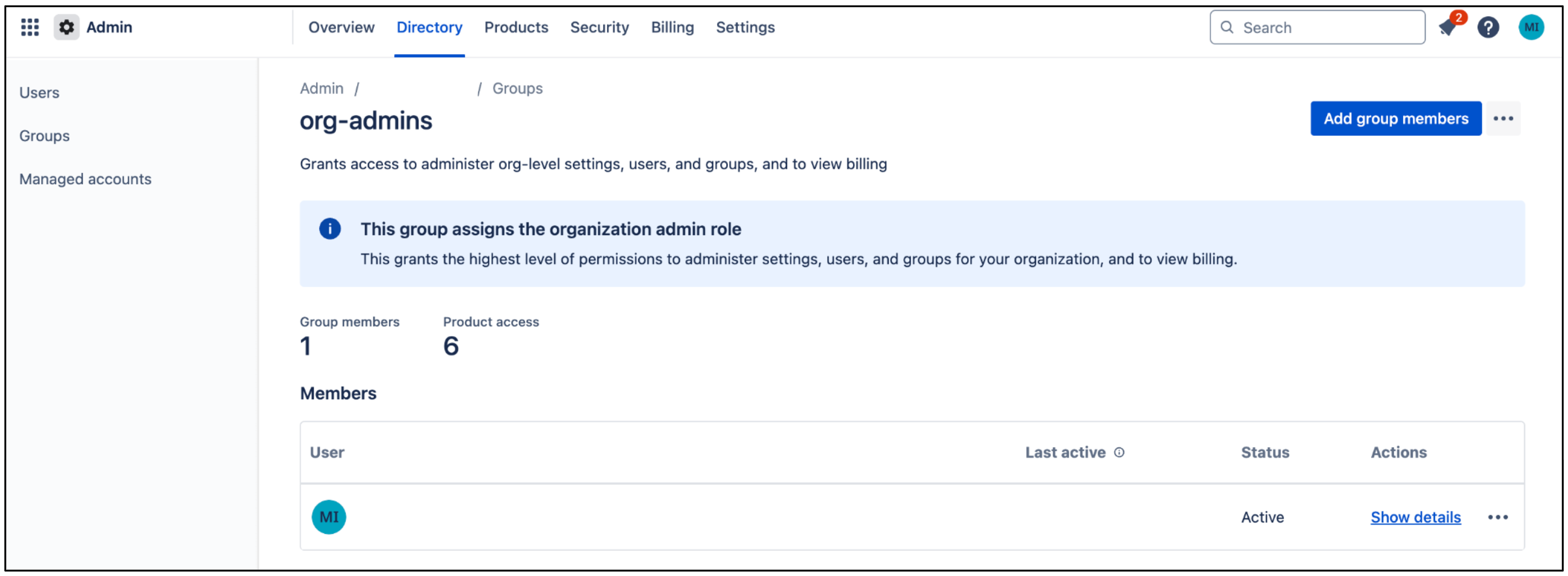

Fai clic su Add group members (Aggiungi membri del gruppo) per aggiungere un account utente o membri del gruppo che il connettore utilizza per l'autenticazione e l'accesso alle risorse richieste.

Aggiungere membri al gruppo

Gestisci la visibilità degli utenti

Per rendere visibile l'email dell'utente a chiunque abbia un account Atlassian, procedi nel seguente modo:

Accedi all'Atlassian Developer Console.

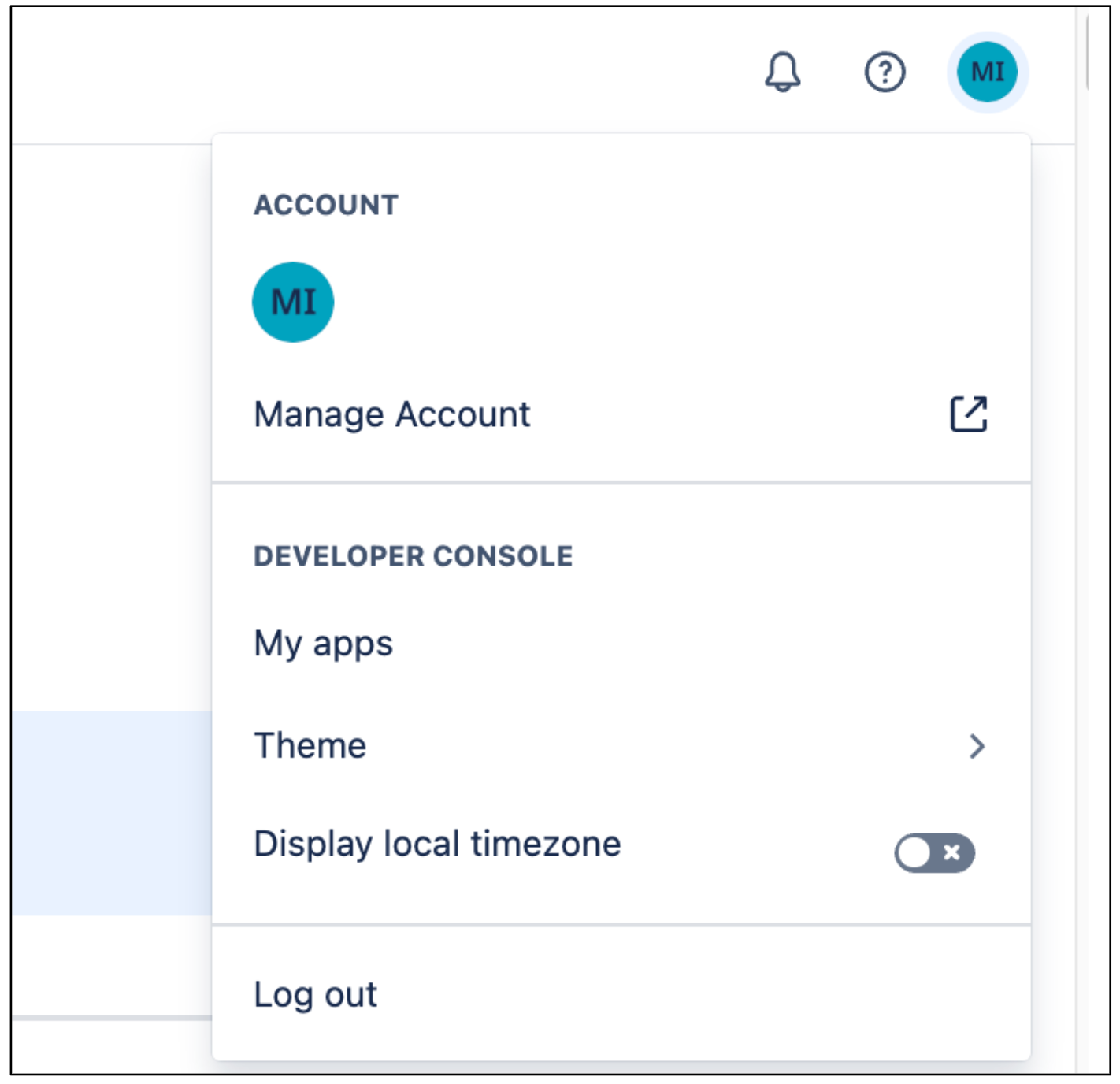

Fai clic sull'icona del profilo e seleziona Developer console (Console per gli sviluppatori).

Fai clic sull'icona del profilo utente e seleziona Manage account (Gestisci account).

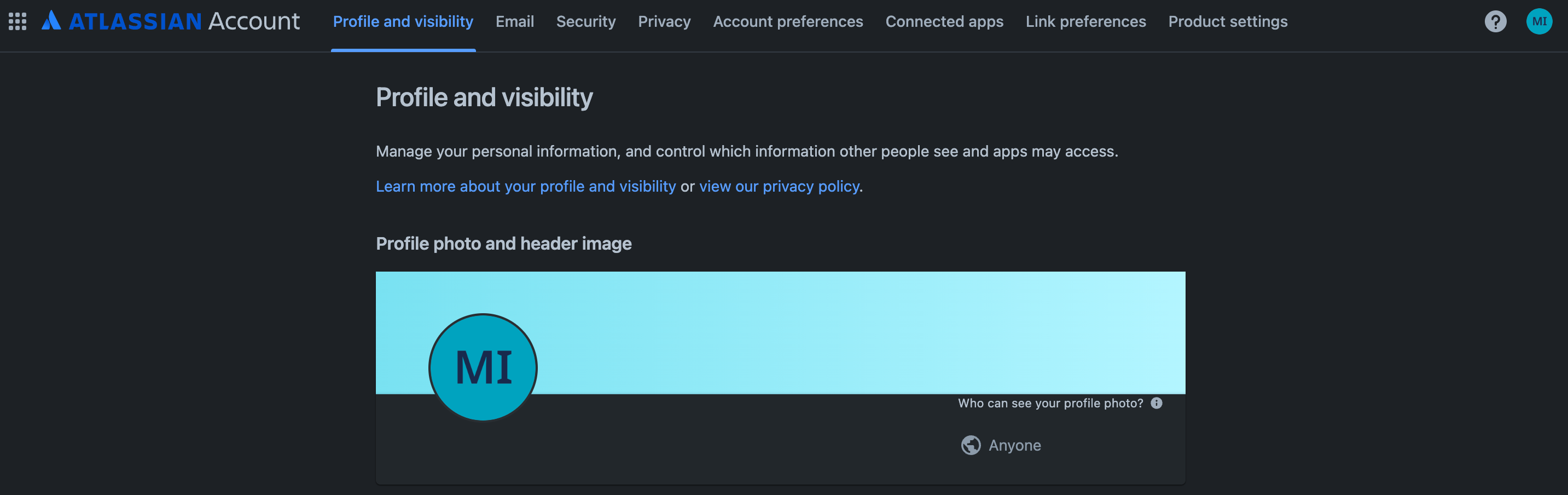

Gestisci account Vai a Profile and visibility (Profilo e visibilità).

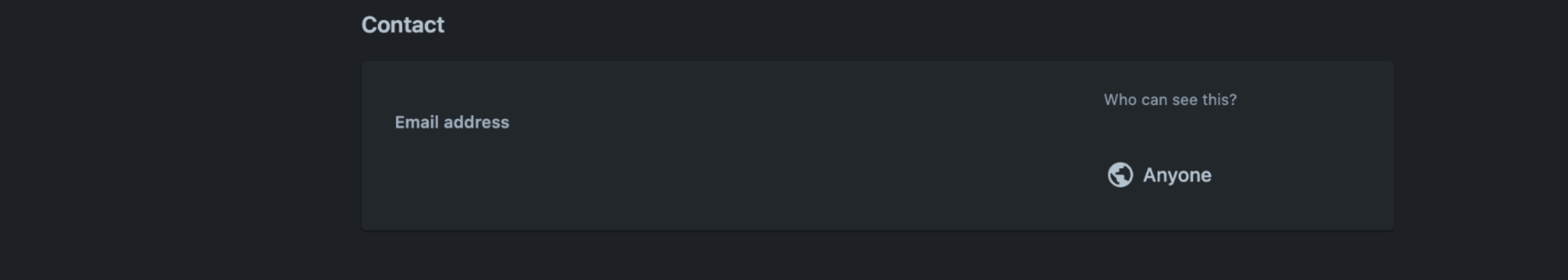

Profilo e visibilità Vai a Contact (Contatto) e imposta Who can see this (Chi può vedere questo) su Anyone (Chiunque).

Contatto

Per rendere visibile l'email dell'utente a chiunque in Jira:

Accedi ad Atlassian con le tue credenziali utente.

Seleziona un'app Jira.

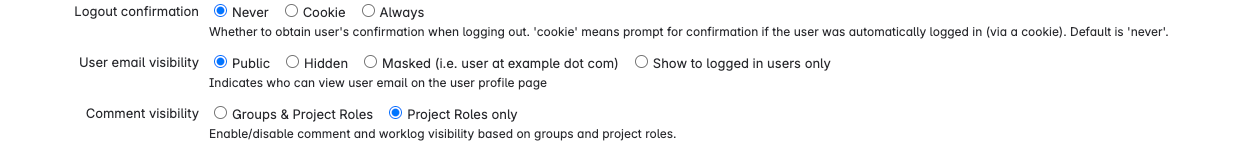

Fai clic su Settings (Impostazioni) > System (Sistema).

Seleziona General Configuration (Configurazione generale) nel riquadro a sinistra.

Fai clic su Edit Settings (Modifica impostazioni).

Per User email visibility (Visibilità email utente), seleziona Public (Pubblica).

Seleziona la visibilità dell'email Fai clic su Aggiorna.

Configura gli ambiti minimi dell'applicazione

Per eseguire le azioni definite, devi configurare le seguenti autorizzazioni per il connettore Jira Cloud nella piattaforma Atlassian.

Nella pagina dell'applicazione, fai clic su Permissions (Autorizzazioni).

Vai all'API Jira e fai clic su Add (Aggiungi).

Fai clic su Configura.

Vai alla scheda Classic scopes (Ambiti classici).

Fai clic su Modifica ambiti e seleziona gli ambiti classici in base alle tue esigenze dalla seguente tabella:

Modalità di connessione Autorizzazione Finalità Ricerca federata e azioni read:jira-user,read:jira-workConsente all'assistente di recuperare e visualizzare i risultati di ricerca e i dettagli dell'utente in tempo reale. write:jira-workConsente all'assistente di modificare gli elementi di lavoro (ad es. aggiornare i campi dei problemi) e gestire i commenti o i problemi. Solo ricerca federata read:jira-user,read:jira-workConsente all'assistente di cercare e visualizzare problemi, progetti e profili utente. Importazione e azioni sui dati read:jira-workConsente all'assistente di eseguire la scansione e l'indicizzazione generali dei dati degli elementi di lavoro. write:jira-workConsente all'assistente di eseguire azioni di scrittura (creazione, aggiornamenti, commenti) sugli elementi di lavoro all'interno dell'ambiente importato. Importazione dati read:jira-workConsente all'assistente di eseguire la scansione e l'indicizzazione dei contenuti Jira per la disponibilità della ricerca. Conferma che tutti gli ambiti siano selezionati e fai clic su Salva.

Vai alla scheda Granular scopes (Ambiti granulari).

Fai clic su Modifica ambiti e seleziona gli ambiti granulari in base alle tue esigenze dalla seguente tabella:

Modalità di connessione Autorizzazione Finalità Ricerca federata e azioni write:comment:jiraConsente al datastore di pubblicare nuovi commenti o risposte direttamente dall'interfaccia di ricerca. write:issue:jiraConsente al datastore di creare nuovi problemi o apportare modifiche importanti a quelli esistenti. write:attachment:jiraConsente al datastore di aggiungere allegati ai problemi Jira. read:issue:jiraConsente all'datastore di leggere i problemi. read:issue-type:jiraConsente all'datastore di leggere i tipi di problemi. read:comment:jiraConsente al datastore di leggere i commenti. read:comment.property:jiraConsente all'datastore di leggere le proprietà dei commenti relativi ai problemi. read:project:jiraConsente al datastore di leggere i progetti. read:priority:jiraConsente al datastore di leggere le priorità. read:issue.transition:jiraConsente al datastore di leggere le transizioni dei problemi. read:issue-meta:jiraConsente all'datastore di leggere i metadati dei problemi. read:board-scope.admin:jira-softwareConsente all'datastore di leggere la configurazione, le funzionalità del progetto, i filtri, le proprietà e i filtri rapidi per una bacheca. read:board-scope:jira-softwareConsente all'datastore di leggere le bacheche, i problemi in una bacheca, i problemi di un backlog, i report e le versioni. read:issue-details:jiraConsente all'datastore di leggere i dettagli del problema. read:jql:jiraConsente al datastore di leggere le query Jira Query Language (JQL). Solo ricerca federata read:issue:jiraConsente all'datastore di leggere i problemi. read:issue-type:jiraConsente all'datastore di leggere i tipi di problemi. read:comment:jiraConsente al datastore di leggere i commenti. read:comment.property:jiraConsente all'datastore di leggere le proprietà dei commenti relativi ai problemi. read:project:jiraConsente al datastore di leggere i progetti. read:priority:jiraConsente al datastore di leggere le priorità. read:issue.transition:jiraConsente al datastore di leggere le transizioni dei problemi. read:issue-meta:jiraConsente all'datastore di leggere i metadati dei problemi. read:board-scope.admin:jira-softwareConsente all'datastore di leggere la configurazione, le funzionalità del progetto, i filtri, le proprietà e i filtri rapidi per una bacheca. read:board-scope:jira-softwareConsente all'datastore di leggere le bacheche, i problemi in una bacheca, i problemi di un backlog, i report e le versioni. read:issue-details:jiraConsente all'datastore di leggere i dettagli del problema. read:jql:jiraConsente al datastore di leggere le query Jira Query Language (JQL). Importazione e azioni sui dati read:user:jira,read:group:jira,read:avatar:jiraConsente la sincronizzazione dei metadati di utenti/gruppi e la visualizzazione dei profili utente. read:issue-security-level:jira,read:issue-security-scheme:jiraConsente il controllo dell'accesso, garantendo che i dati importati rispettino i limiti di sicurezza di Jira. read:audit-log:jiraConsente di monitorare le modifiche ed eseguire sincronizzazioni incrementali per mantenere aggiornati i dati importati. write:comment:jiraConsente di aggiungere commenti ai problemi utilizzando il datastore. write:issue:jiraConsente all'assistente di creare o modificare i problemi. Importazione dati read:user:jira,read:group:jira,read:avatar:jiraConsente la scansione e l'indicizzazione dei contenuti Jira e delle relazioni utente. read:issue-security-level:jira,read:issue-security-scheme:jiraConsente di mappare le autorizzazioni in modo che solo gli utenti autorizzati possano cercare i dati importati. read:audit-log:jiraConsente al motore di sincronizzazione di identificare gli elementi aggiornati o eliminati. Conferma che tutti gli ambiti siano selezionati e fai clic su Salva.

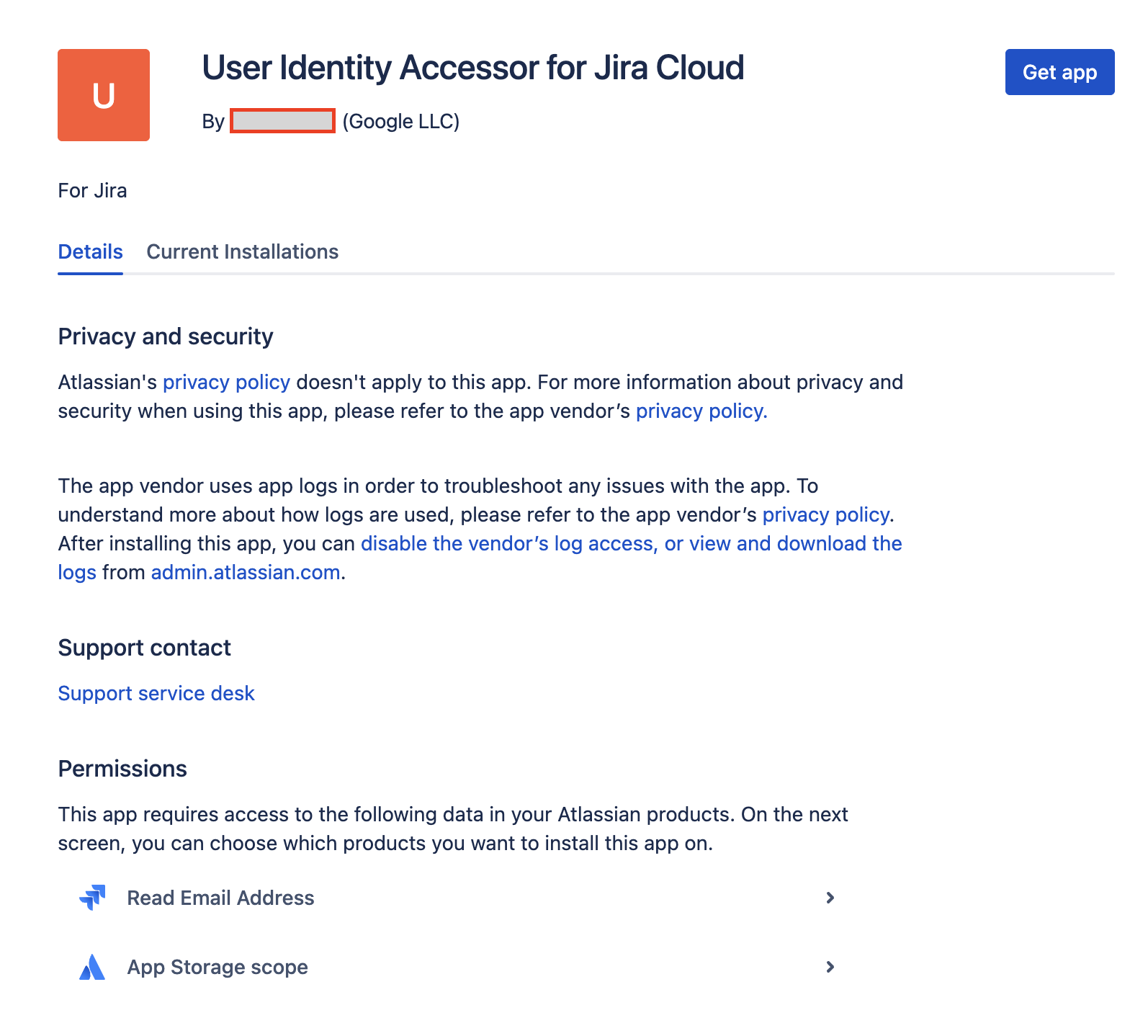

Installare User Identity Accessor

Per installare l'app User Identity Accessor for Jira Cloud (User Identity Accessor per Jira Cloud) sul tuo sito Jira Cloud, segui questi passaggi:

- Vai all'Atlassian Marketplace.

Fai clic su Scarica ora.

Scarica ora Dall'elenco Seleziona un sito, seleziona il sito Jira su cui vuoi installare l'app.

Fai clic su Rivedi per autorizzare le autorizzazioni richieste e accettare i Termini e condizioni.

Fai clic su Scarica per completare l'installazione dell'app.

Una volta completata l'installazione, viene visualizzato un messaggio di conferma: "L'app è stata aggiunta all'istanza ed è pronta per l'uso".

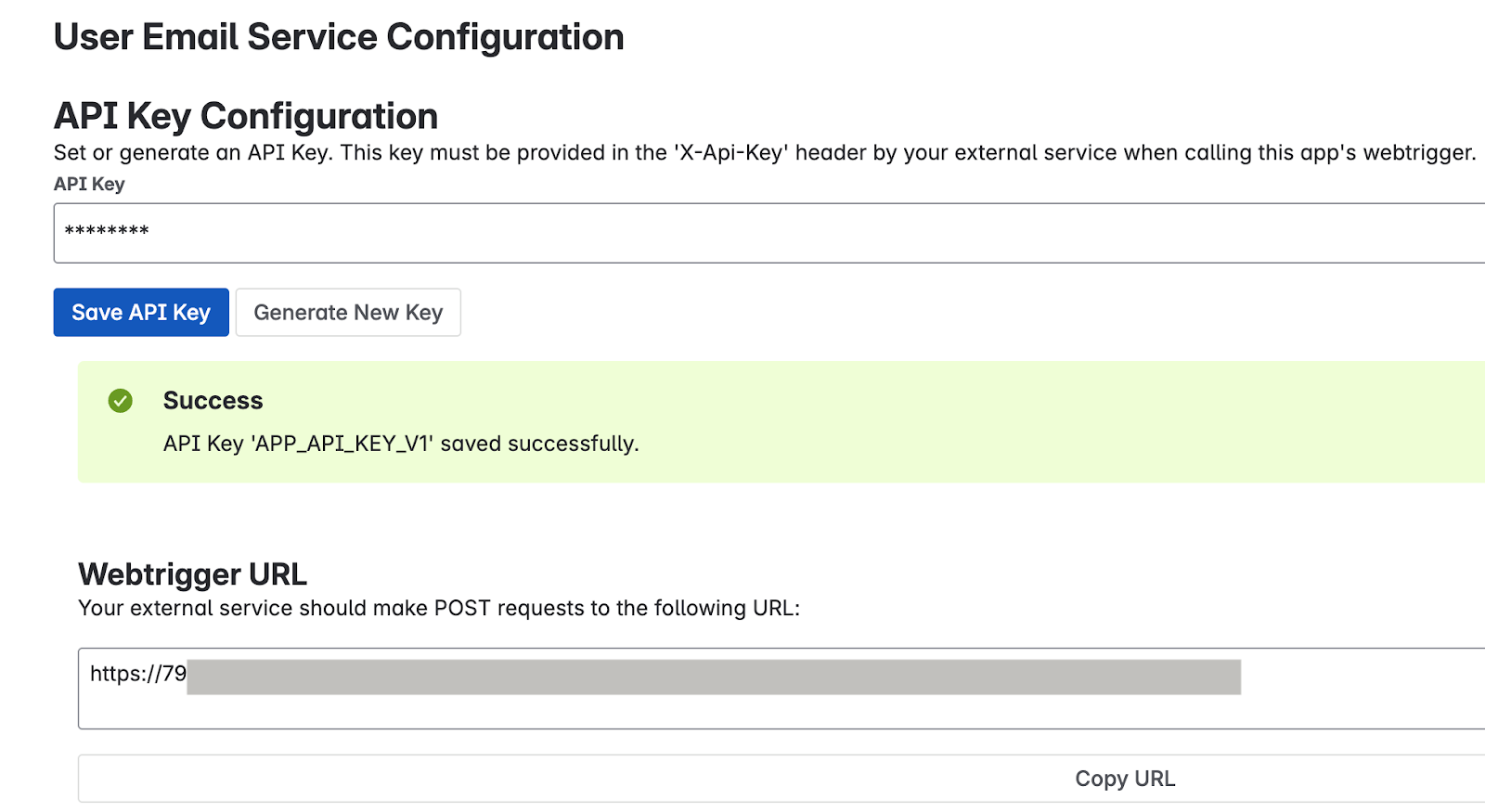

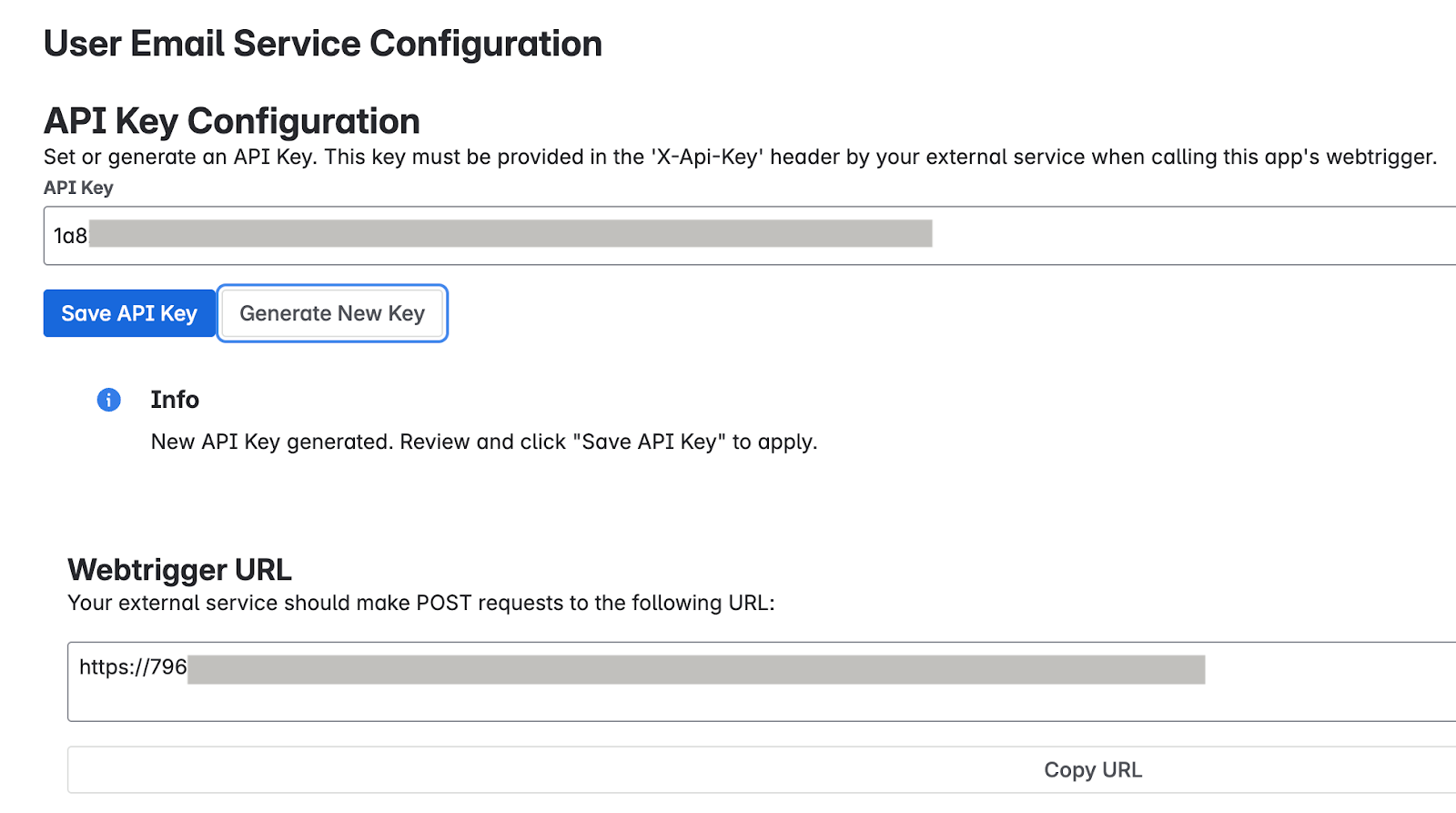

Configurare User Identity Accessor

Dopo aver installato l'app User Identity Accessor for Jira Cloud, configura una chiave API che il tuo sistema esterno (ad esempio, il tuo connettore Jira Cloud) utilizza per chiamare in modo sicuro il webtrigger dell'app per recuperare le email.

Accedi alla pagina di configurazione

Per accedere alla pagina di configurazione dell'app User Identity Accessor per Jira Cloud:

- Nella tua istanza Confluence Cloud, fai clic sull'icona Settings (Impostazioni) ⚙️ nel menu di navigazione.

- Seleziona Apps (App) dal menu.

- Nella pagina Apps administration (Amministrazione app), individua l'app User Identity Accessor per Jira Cloud nell'elenco Manage apps (Gestisci app).

Fai clic su Configure (Configura) o sul link associato alla tua app. Si apre la pagina di configurazione dedicata dell'app in Jira Cloud.

Configurare l'app User Identity Accessor per Jira Cloud

Configurare la chiave API

Per configurare la chiave API nella pagina di configurazione:

Nella sezione API Key Configuration (Configurazione chiave API), specifica la chiave segreta per autenticare le richieste al web trigger dell'app. Puoi autenticare le richieste utilizzando uno dei seguenti metodi:

Enter your own key (Inserisci la tua chiave): digita o incolla la tua chiave API univoca e complessa nel campo Chiave API. Utilizza una chiave di almeno 20-30 caratteri con una combinazione di lettere maiuscole, minuscole, numeri e simboli.

Inserisci la tua chiave Generate a key: fai clic sul pulsante Generate a key (Genera nuova chiave). Il sistema genera e visualizza una chiave casuale complessa nel campo.

Genera una chiave Importante: copia immediatamente la chiave API visualizzata nel campo. Per motivi di sicurezza, potresti non essere in grado di visualizzare di nuovo la chiave completa dopo averla salvata o dopo aver abbandonato la pagina. In caso di perdita, devi impostarne o generarne uno nuovo.

Fai clic su Save API Key (Salva chiave API). Un messaggio di operazione riuscita conferma che la chiave è stata salvata in modo sicuro.

Testa la configurazione dell'app

Verifica che l'app User Identity Accessor per Jira Cloud sia configurata correttamente inviando una richiesta dal tuo sistema esterno e confermando che gli indirizzi email degli utenti vengano restituiti correttamente.

Recuperare l'URL del web trigger

- Nella pagina Apps administration (Amministrazione app), individua la sezione Webtrigger URL (URL webtrigger), che mostra l'

URL univoco specifico per il tuo sito Jira e l'installazione di questa app:

- Il tuo sistema esterno deve chiamare questo URL per richiedere le email degli utenti.

- Esempio di URL:

https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/WEBTRIGGER_ID, doveYOUR_INSTANCE_IDè l'identificatore dell'istanza Jira Cloud eWEBTRIGGER_IDè l'identificatore unico dell'endpoint webtrigger generato per la tua app.

- Fai clic sul pulsante Copy URL (Copia URL) o copia l'intero URL.

Configura il sistema esterno

Configura il tuo sistema esterno che deve recuperare le email degli utenti Jira con la chiave API e l'URL del webtrigger ottenuti nei passaggi precedenti.

Endpoint URL: l'URL del web trigger che hai copiato.

Metodo HTTP:

POSTIntestazioni obbligatorie:

- Tipo di contenuti:

application/json X-Api-Key:

YOUR_API_KEYSostituisci

YOUR_API_KEYcon la chiave API che hai impostato o generato nella sezione Configurare la chiave API.

- Tipo di contenuti:

Comando curl di esempio

Questo esempio mostra la chiamata al web trigger User Identity Accessor per Jira Cloud, che accetta un array di ID account e restituisce gli indirizzi email.

curl --location --request POST 'https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/ENDPOINT_PATH' \

--header 'X-Api-Key: YOUR-API-KEY' \

--header 'Content-Type: application/json' \

--data-raw '{

"accountIds": [

"ACCOUNT_ID_1",

"ACCOUNT_ID_2"

]

}'

Sostituisci:

YOUR_INSTANCE_IDcon l'ID istanza Jira CloudENDPOINT_PATHcon il percorso dell'endpoint APIYOUR_API_KEYcon la chiave API che hai impostato o generato nella sezione Configura la chiave APIACCOUNT_IDcon gli ID account Atlassian che desideri come target

Risposta prevista

[{"accountId":"ACCOUNT_ID_1","emailAddress":"EMAIL_ADDRESS_1"},

{"accountId":"ACCOUNT_ID_2","emailAddress":"EMAIL_ADDRESS_2"}]

Sostituisci:

ACCOUNT_ID_Xcon gli ID account Atlassian effettiviUSER_EMAIL_Xcon gli indirizzi email degli utenti restituiti dalla chiamata API

Implementa le best practice per la sicurezza

Per confermare la sicurezza della tua chiave API, segui questi suggerimenti:

- Memorizza la chiave API in modo sicuro nella configurazione del connettore Jira Cloud.

- Verifica che tutte le comunicazioni con l'URL webhook avvengano tramite HTTPS. Questo è il valore predefinito per i web trigger User Identity Accessor per Jira Cloud.

Supporto per User Identity Accessor per Jira Cloud

Le offerte di assistenza sono disponibili a partire da Google per l'app User Identity Accessor per Jira Cloud, che può includere la manutenzione e aggiornamenti regolari per mantenere l'app aggiornata. Se riscontri problemi o hai domande specifiche sulle funzionalità dell'app, contatta l'assistenzaGoogle Cloud . Per saperne di più, consulta Assistenza clienti Google Cloud.