이 페이지에서는 Jira Cloud 데이터 스토어를 만들기 전에 서드 파티 구성을 설정하고 구성하는 방법을 설명합니다.

인증 및 권한 설정

Atlassian 관리자 계정 센터에서 인증 및 권한을 설정해야 합니다. 이는 커넥터가 데이터에 액세스하고 데이터를 동기화할 수 있도록 하는 데 중요합니다. Jira Cloud 커넥터는 OAuth 클라이언트 사용자 인증 정보 또는 API 토큰과 같은 다양한 인증 방법을 지원합니다.

OAuth 2.0 앱 만들기

인증을 위한 OAuth 2.0 앱을 만들려면 다음 단계에 따라 Atlassian 개발자 콘솔에서 애플리케이션을 설정하고 필요한 클라이언트 ID와 클라이언트 보안 비밀번호를 가져오세요.

Jira 조직 관리자 액세스 권한 확인

Jira 조직 관리자 액세스 권한을 확인하려면 다음 단계를 따르세요.

사용자 인증 정보로 Atlassian에 로그인합니다.

Jira 앱을 선택합니다.

설정을 클릭합니다.

Jira 설정 아래에 시스템 옵션이 표시되면 Jira 조직 관리자 액세스 권한이 있는 것입니다. 그렇지 않은 경우 Jira 조직 관리자에게 액세스 권한을 요청하세요.

OAuth 2.0 앱 만들기

OAuth 2.0 앱을 만들려면 다음 단계를 따르세요.

Atlassian 개발자 콘솔에 로그인합니다.

프로필 아이콘을 클릭하고 개발자 콘솔을 선택합니다.

콘솔 페이지에서 만들기를 클릭하고 OAuth 2.0 통합을 선택합니다.

앱 생성 페이지에서 다음을 수행합니다.

앱 이름을 입력합니다.

체크박스를 선택하여 Atlassian의 개발자 약관에 동의합니다.

만들기를 클릭합니다.

앱 페이지에서 다음을 수행합니다.

탐색 메뉴에서 승인을 클릭합니다.

승인 유형 테이블에서 OAuth 2.0(3LO)에 대해 추가를 선택합니다.

콜백 URL 필드에 데이터 스토어의 연결 모드에 따라 URL을 입력합니다.

통합 검색 및 작업:

https://vertexaisearch.cloud.google.com/oauth-redirect데이터 수집 및 작업:

https://vertexaisearch.cloud.google.com/console/oauth/jira_oauth.html

변경사항 저장을 클릭합니다.

클라이언트 ID 및 클라이언트 보안 비밀번호 가져오기

클라이언트 ID와 클라이언트 보안 비밀번호를 가져오려면 다음 단계를 따르세요.

- 앱 페이지의 탐색 메뉴에서 배포를 클릭합니다.

배포 페이지에서 다음을 수행합니다.

- 배포 관리 섹션에서 수정을 선택합니다.

- 배포 상태 섹션에서 공유를 선택하여 다른 필드 수정을 사용 설정합니다.

- 다음 필수 입력란에 정보를 입력합니다.

- 공급업체에

Google을 입력합니다. - 개인정보처리방침에

https://policies.google.com을 입력합니다. - 앱에서 개인 정보를 저장하나요?에 예를 선택합니다.

- 개인 정보 보고 API를 구현했음을 확인합니다 체크박스를 선택합니다. 자세한 내용은 개인 정보 보고 API를 참조하세요.

- 공급업체에

- 변경사항 저장을 클릭합니다.

앱 페이지에서 다음을 수행합니다.

- 탐색 메뉴에서 설정을 클릭합니다.

- 설정 페이지에서 클라이언트 ID와 클라이언트 보안 비밀번호를 복사합니다.

인스턴스 ID와 인스턴스 URL 가져오기

인스턴스 ID를 가져오려면 다음 단계를 따르세요.

- 새 탭을 열고, 인스턴스 URL을 복사하고,

/_edge/tenant_info를 인스턴스 URL에 추가합니다. 예를 들면https://YOUR_INSTANCE.atlassian.net/_edge/tenant_info입니다. - 링크로 이동하여

cloudId값을 찾습니다.cloudId는 인스턴스 ID입니다.

- 새 탭을 열고, 인스턴스 URL을 복사하고,

인스턴스 URL을 가져오려면 다음 단계를 따르세요.

- atlassian.net으로 이동하고 관리자 계정으로 로그인합니다.

- 동기화할 앱을 선택합니다. 예를 들어 첫 번째 앱을 동기화합니다.

- 인스턴스 URL(주소 표시줄의 하위 도메인)을 찾습니다.

프로젝트 키 가져오기

프로젝트 키를 가져오려면 다음 단계를 따르세요.

Jira Cloud 계정에 로그인합니다.

탐색 메뉴에서 스페이스를 선택합니다.

프로젝트 ID가 필요한 프로젝트를 선택합니다.

해당 프로젝트 내에서 문제를 열고 more_horiz 작업을 클릭합니다.

XML 내보내기를 클릭하고 파일을 다운로드합니다.

다운로드한 XML 파일을 열고

project id이 포함된 태그를 검색합니다. 나중에 사용할 수 있도록 이 태그와 연결된 값을 복사합니다.

관리자 역할 부여

Google Cloud 콘솔에서 Jira 관리자에게 검색 엔진 편집자 역할을 부여하려면 다음 단계를 따르세요.

- Google Cloud 콘솔에서 Gemini Enterprise 페이지로 이동합니다.

IAM으로 이동합니다.

Jira에서 관리자 액세스 권한이 있는 사용자 계정을 찾아 수정 아이콘 을 클릭합니다.

관리자에게 검색 엔진 편집자 역할을 부여합니다.

Atlassian에서 사용자에게 관리자 역할을 부여하려면 다음 단계를 따르세요.

조직 관리자 계정을 사용하여 Atlassian에 로그인합니다.

메뉴 아이콘을 클릭하고 조직을 선택합니다. 또는 admin.atlassian.com으로 이동할 수 있습니다.

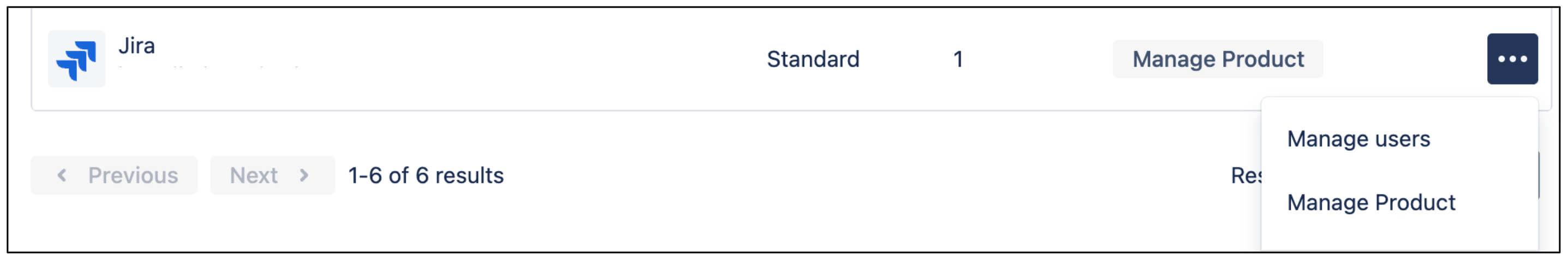

관리 페이지에서 제품을 클릭하고 사용자 관리 버튼을 선택합니다.

사용자 관리 사용자 관리에서 그룹을 클릭합니다.

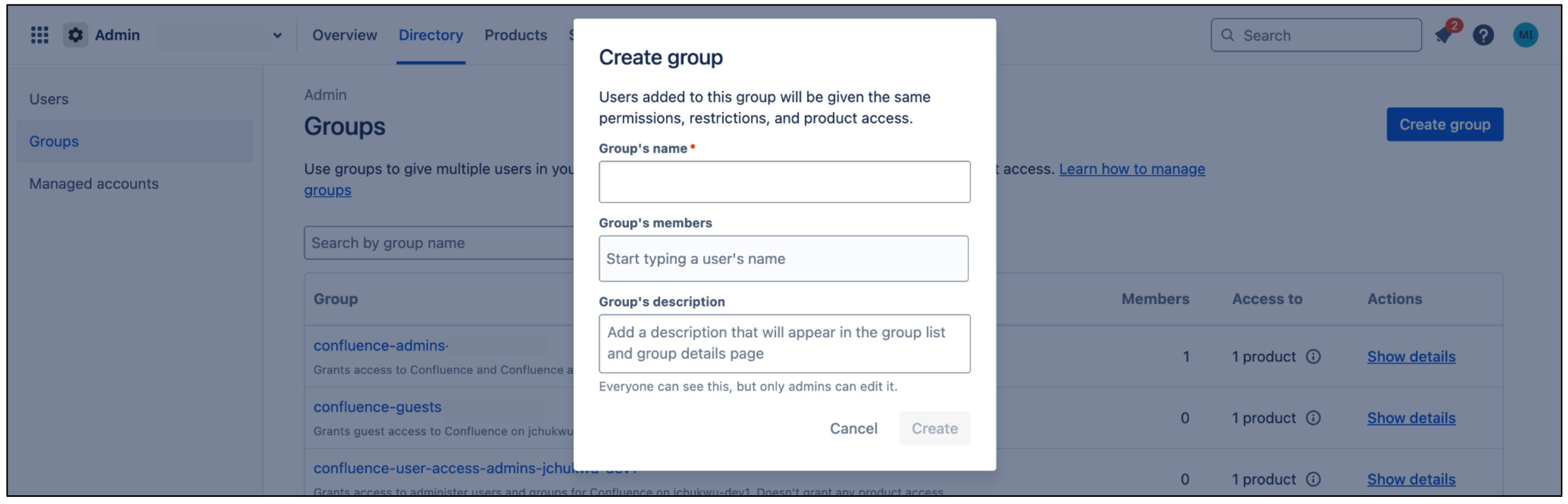

그룹 페이지에서 다음을 수행합니다.

- 그룹 만들기를 클릭합니다.

- 그룹 이름을 입력합니다.

그룹 만들기

이 그룹은 커넥터에 필요한 권한을 받습니다. 이 그룹에 추가된 사용자는 이러한 권한을 상속받습니다. 커넥터는 이 그룹을 사용하여 인증하고 문서를 가져옵니다.

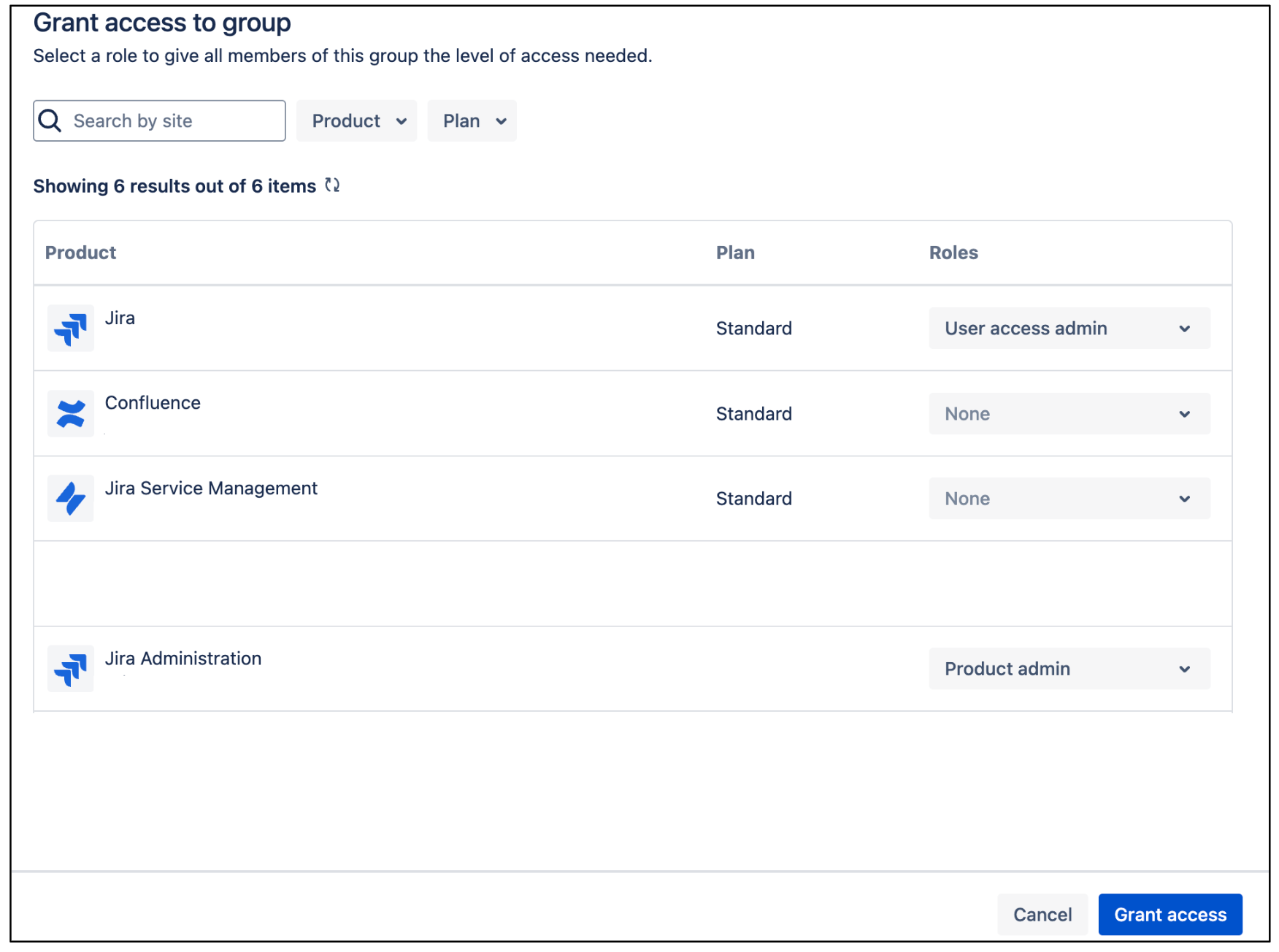

그룹 페이지에서 제품 추가를 클릭합니다.

Jira의 역할로 사용자 액세스 관리자를 선택합니다.

Jira 관리의 역할로 제품 관리자를 선택합니다.

Jira 사용자 액세스 관리자 액세스 권한 부여를 클릭합니다.

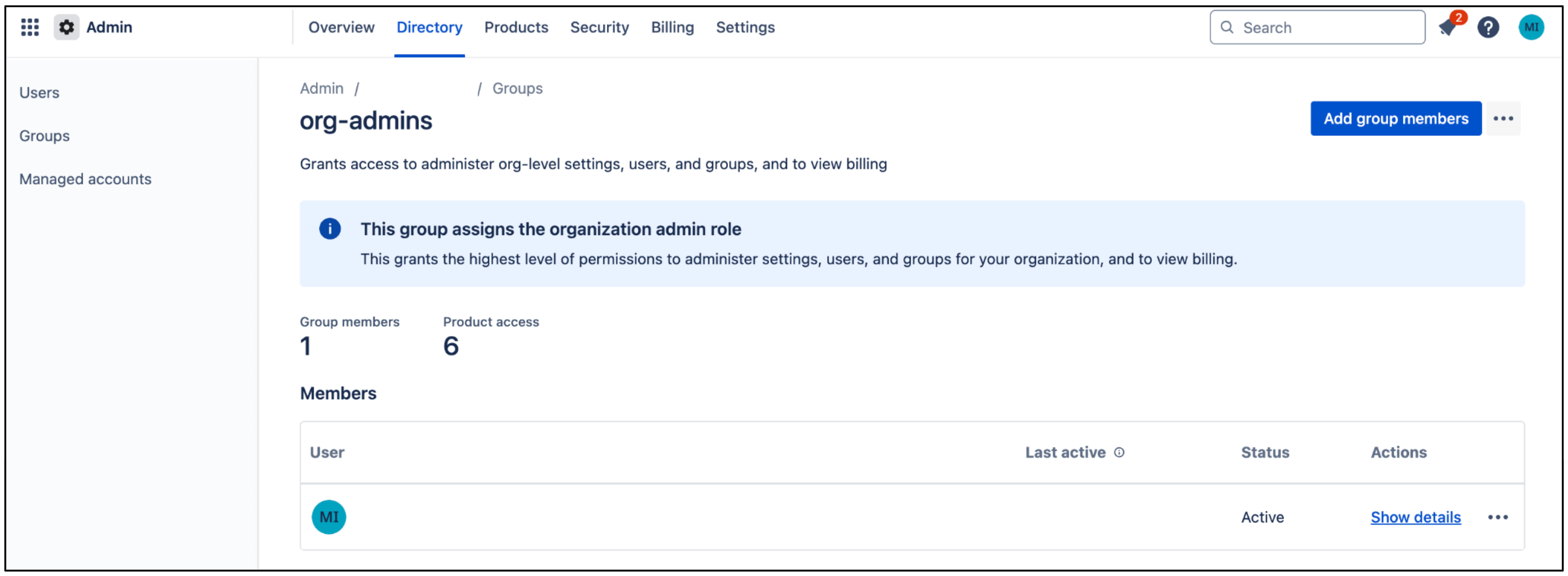

그룹 멤버 추가를 클릭하여 커넥터가 인증하고 필요한 리소스에 액세스하는 데 사용하는 사용자 계정 또는 그룹 멤버를 추가합니다.

그룹 구성원 추가

사용자 공개 상태 관리

Atlassian 계정의 모든 사용자에게 사용자의 이메일을 표시하려면 다음 단계를 따르세요.

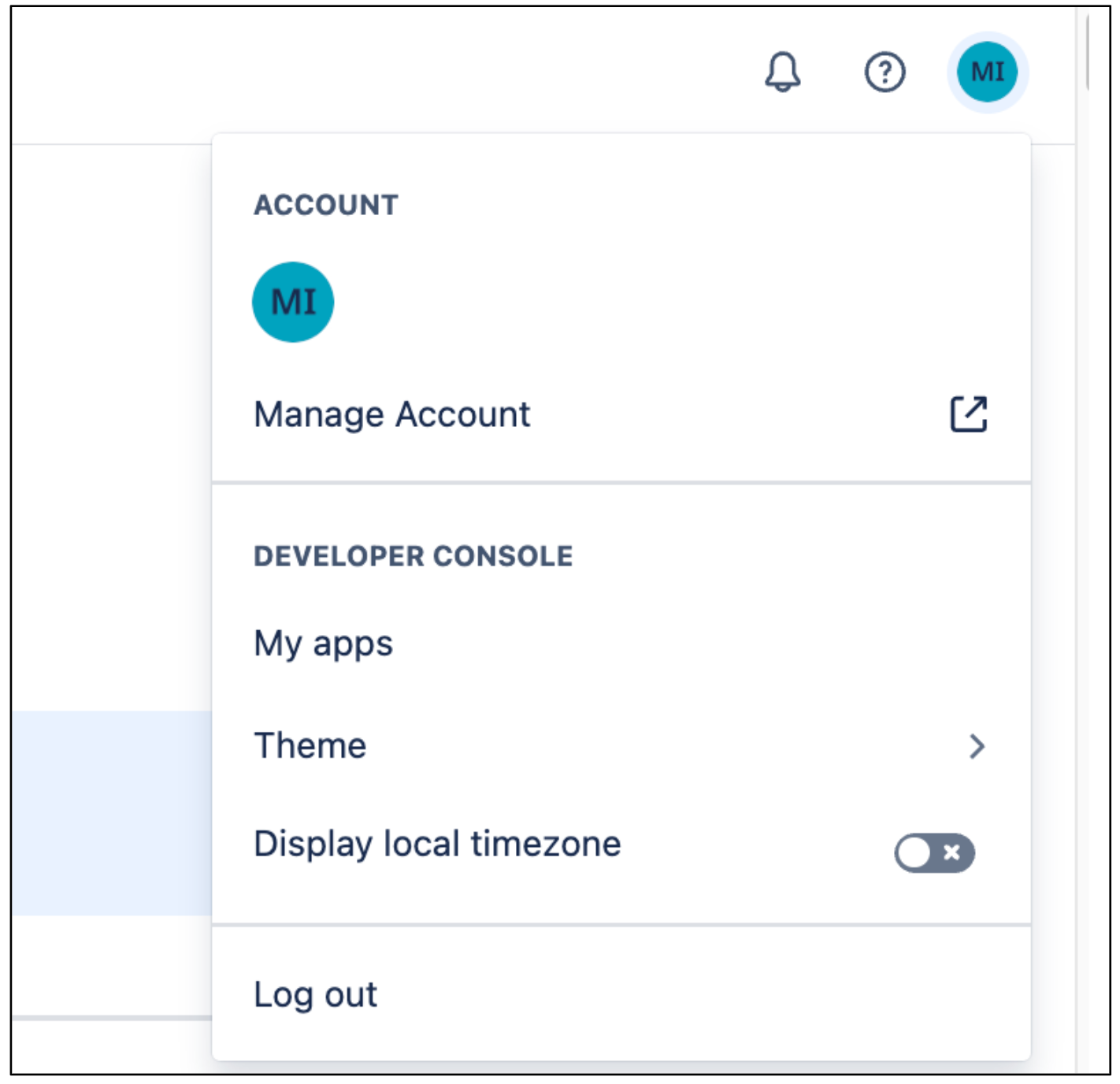

Atlassian 개발자 콘솔에 로그인합니다.

프로필 아이콘을 클릭하고 개발자 콘솔을 선택합니다.

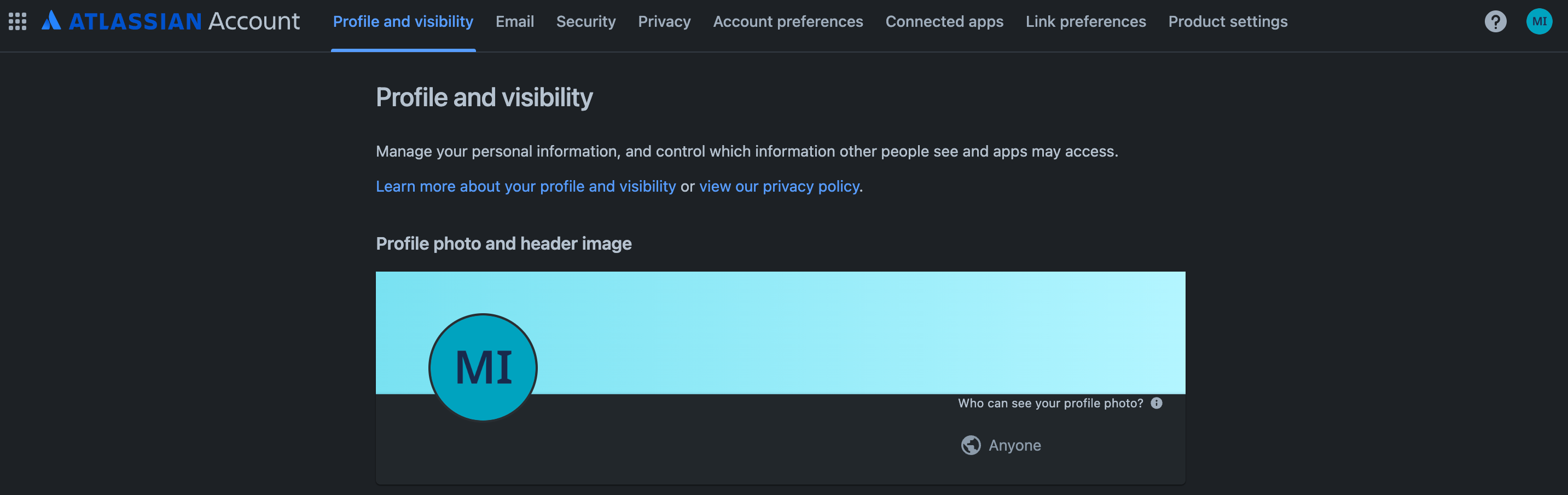

사용자 프로필 아이콘을 클릭하고 계정 관리를 선택합니다.

계정 관리 프로필 및 공개 상태로 이동합니다.

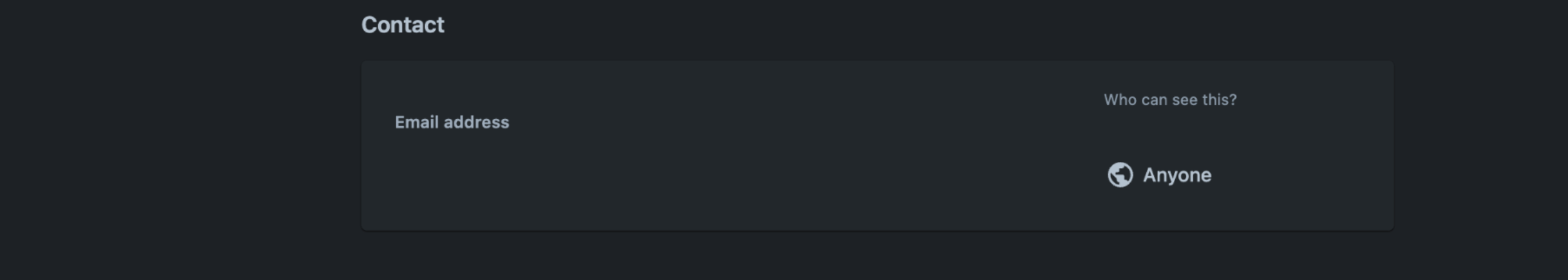

프로필 및 공개 상태 연락처로 이동하여 이 정보를 볼 수 있는 사용자를 모든 사용자로 설정합니다.

연락처

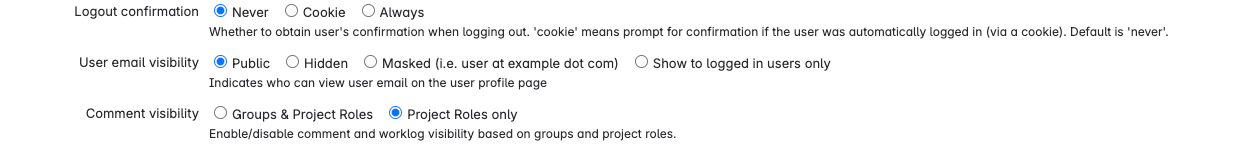

Jira의 모든 사용자에게 사용자의 이메일을 표시하려면 다음 단계를 따르세요.

사용자 인증 정보로 Atlassian에 로그인합니다.

Jira 앱을 선택합니다.

설정 > 시스템을 클릭합니다.

왼쪽 창에서 일반 구성을 선택합니다.

'설정 수정'을 클릭합니다.

사용자 이메일 공개 상태에서 공개를 선택합니다.

이메일 공개 상태 선택 업데이트를 클릭합니다.

최소 애플리케이션 범위 구성

정의된 작업을 실행하려면 Atlassian 플랫폼에서 Jira Cloud 커넥터에 대해 다음 권한을 설정해야 합니다.

애플리케이션 페이지에서 권한을 클릭합니다.

Jira API로 이동하여 추가를 클릭합니다.

구성을 클릭합니다.

기존 범위 탭으로 이동합니다.

범위 수정을 클릭하고 다음 표에서 요구사항에 따라 기존 범위를 선택합니다.

연결 모드 권한 목적 제휴 검색 및 작업 read:jira-user,read:jira-work어시스턴트가 검색 결과와 사용자 세부정보를 실시간으로 가져와 표시할 수 있도록 허용합니다. write:jira-work어시스턴트가 작업 항목을 수정 (예: 문제 필드 업데이트)하고 댓글이나 문제를 관리할 수 있도록 허용합니다. 제휴 검색만 read:jira-user,read:jira-work어시스턴트가 문제, 프로젝트, 사용자 프로필을 검색하고 볼 수 있도록 허용합니다. 데이터 수집 및 작업 read:jira-work어시스턴트가 작업 항목에 대한 광범위한 데이터 크롤링 및 색인 생성을 실행할 수 있도록 허용합니다. write:jira-work어시스턴트가 수집된 환경 내의 작업 항목에 쓰기 작업 (생성, 업데이트, 댓글)을 실행할 수 있도록 허용합니다. 데이터 수집 read:jira-work어시스턴트가 검색 가능하도록 Jira 콘텐츠를 크롤링하고 색인을 생성할 수 있습니다. 모든 범위가 선택되어 있는지 확인하고 저장을 클릭합니다.

세분화된 범위 탭으로 이동합니다.

범위 수정을 클릭하고 다음 표에서 요구사항에 따라 세분화된 범위를 선택합니다.

연결 모드 권한 목적 제휴 검색 및 작업 write:comment:jira데이터 스토어가 검색 인터페이스에서 직접 새 댓글이나 답글을 게시할 수 있습니다. write:issue:jira데이터 스토어가 새 문제를 만들거나 기존 문제를 대대적으로 수정할 수 있습니다. write:attachment:jira데이터 스토어가 Jira 문제에 첨부파일을 추가할 수 있도록 허용합니다. read:issue:jira데이터 스토어에서 문제를 읽을 수 있도록 허용합니다. read:issue-type:jira데이터 스토어에서 문제 유형을 읽을 수 있도록 허용합니다. read:comment:jira데이터 스토어에서 댓글을 읽을 수 있도록 허용합니다. read:comment.property:jira데이터 스토어가 문제 댓글 속성을 읽을 수 있도록 허용합니다. read:project:jira데이터 스토어가 프로젝트를 읽을 수 있도록 허용합니다. read:priority:jira데이터 저장소가 우선순위를 읽을 수 있도록 허용합니다. read:issue.transition:jira데이터 스토어에서 문제 전환을 읽을 수 있도록 허용합니다. read:issue-meta:jira데이터 스토어에서 문제 메타데이터를 읽을 수 있도록 허용합니다. read:board-scope.admin:jira-software데이터 저장소가 보드의 구성, 프로젝트 기능, 필터, 속성, 빠른 필터를 읽을 수 있도록 허용합니다. read:board-scope:jira-software데이터 스토어가 보드, 보드의 문제, 백로그의 문제, 보고서, 버전을 읽을 수 있도록 허용합니다. read:issue-details:jira데이터 스토어에서 문제 세부정보를 읽을 수 있도록 허용합니다. read:jql:jira데이터 스토어가 Jira 쿼리 언어 (JQL) 쿼리를 읽을 수 있도록 허용합니다. 제휴 검색만 read:issue:jira데이터 스토어에서 문제를 읽을 수 있도록 허용합니다. read:issue-type:jira데이터 스토어에서 문제 유형을 읽을 수 있도록 허용합니다. read:comment:jira데이터 스토어에서 댓글을 읽을 수 있도록 허용합니다. read:comment.property:jira데이터 스토어가 문제 댓글 속성을 읽을 수 있도록 허용합니다. read:project:jira데이터 스토어가 프로젝트를 읽을 수 있도록 허용합니다. read:priority:jira데이터 저장소가 우선순위를 읽을 수 있도록 허용합니다. read:issue.transition:jira데이터 스토어에서 문제 전환을 읽을 수 있도록 허용합니다. read:issue-meta:jira데이터 스토어에서 문제 메타데이터를 읽을 수 있도록 허용합니다. read:board-scope.admin:jira-software데이터 저장소가 보드의 구성, 프로젝트 기능, 필터, 속성, 빠른 필터를 읽을 수 있도록 허용합니다. read:board-scope:jira-software데이터 스토어가 보드, 보드의 문제, 백로그의 문제, 보고서, 버전을 읽을 수 있도록 허용합니다. read:issue-details:jira데이터 스토어에서 문제 세부정보를 읽을 수 있도록 허용합니다. read:jql:jira데이터 스토어가 Jira 쿼리 언어 (JQL) 쿼리를 읽을 수 있도록 허용합니다. 데이터 수집 및 작업 read:user:jira,read:group:jira,read:avatar:jira사용자/그룹 메타데이터를 동기화하고 사용자 프로필을 표시할 수 있습니다. read:issue-security-level:jira,read:issue-security-scheme:jira액세스 제어를 허용하여 수집된 데이터가 Jira의 보안 경계를 준수하도록 합니다. read:audit-log:jira변경사항을 추적하고 증분 동기화를 실행하여 수집된 데이터를 최신 상태로 유지할 수 있습니다. write:comment:jira데이터 스토어를 사용하여 문제에 댓글을 추가할 수 있습니다. write:issue:jira어시스턴트가 문제를 만들거나 수정할 수 있도록 허용합니다. 데이터 수집 read:user:jira,read:group:jira,read:avatar:jiraJira 콘텐츠 및 사용자 관계의 크롤링 및 색인 생성을 허용합니다. read:issue-security-level:jira,read:issue-security-scheme:jira권한을 매핑하여 승인된 사용자만 수집된 데이터를 검색할 수 있습니다. read:audit-log:jira동기화 엔진이 업데이트되거나 삭제된 항목을 식별할 수 있도록 허용합니다. 모든 범위가 선택되어 있는지 확인하고 저장을 클릭합니다.

사용자 ID 접근자 설치

Jira Cloud 사이트에 Jira Cloud용 사용자 ID 접근자 앱을 설치하려면 다음 단계를 따르세요.

- Atlassian Marketplace로 이동합니다.

지금 받기를 클릭합니다.

지금 다운로드 사이트 선택 목록에서 앱을 설치할 Jira 사이트를 선택합니다.

검토를 클릭하여 필수 권한을 승인하고 이용약관에 동의합니다.

지금 다운로드를 클릭하여 앱 설치를 완료합니다.

설치가 완료되면 '앱이 인스턴스에 추가되었으며 사용할 준비가 되었습니다'라는 확인 메시지가 표시됩니다.

사용자 ID 액세스 도구 구성

Jira Cloud용 사용자 ID 접근자 앱을 설치한 후 외부 시스템(예: Jira Cloud 커넥터)에서 앱의 웹 트리거를 안전하게 호출하여 이메일을 가져오는 데 사용하는 API 키를 구성합니다.ㄹ

구성 페이지에 액세스

Jira Cloud용 사용자 ID 접근자 앱의 구성 페이지에 액세스하려면 다음 단계를 따르세요.

- Jira Cloud 인스턴스에서 탐색 메뉴의 설정 ⚙️ 아이콘을 클릭합니다.

- 메뉴에서 앱을 선택합니다.

- 앱 관리 목록의 앱 관리 페이지에서 Jira Cloud용 사용자 ID 접근자 앱을 찾습니다.

구성 또는 앱과 연결된 링크를 클릭합니다. Jira Cloud 내에서 앱의 전용 구성 페이지가 열립니다.

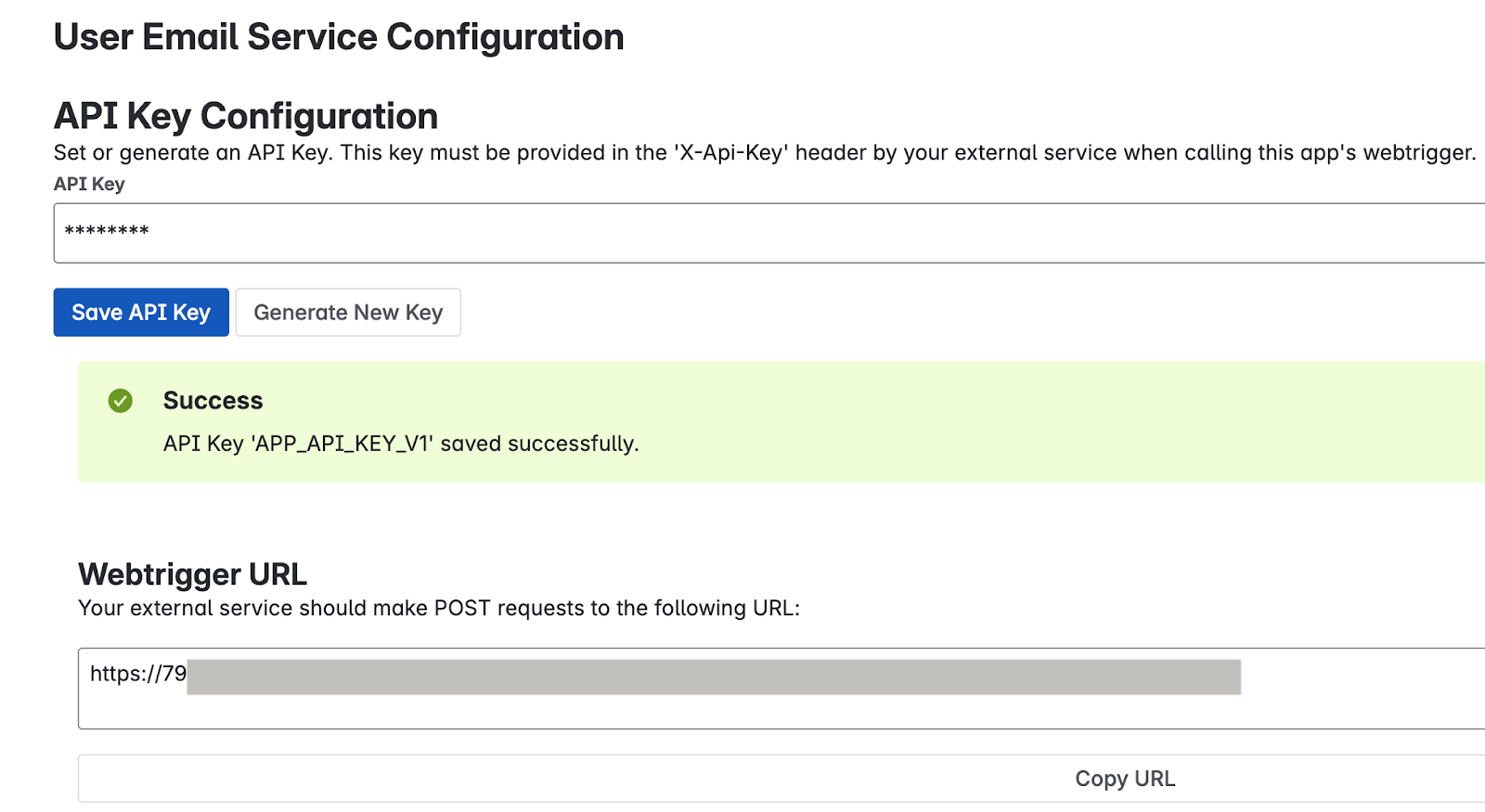

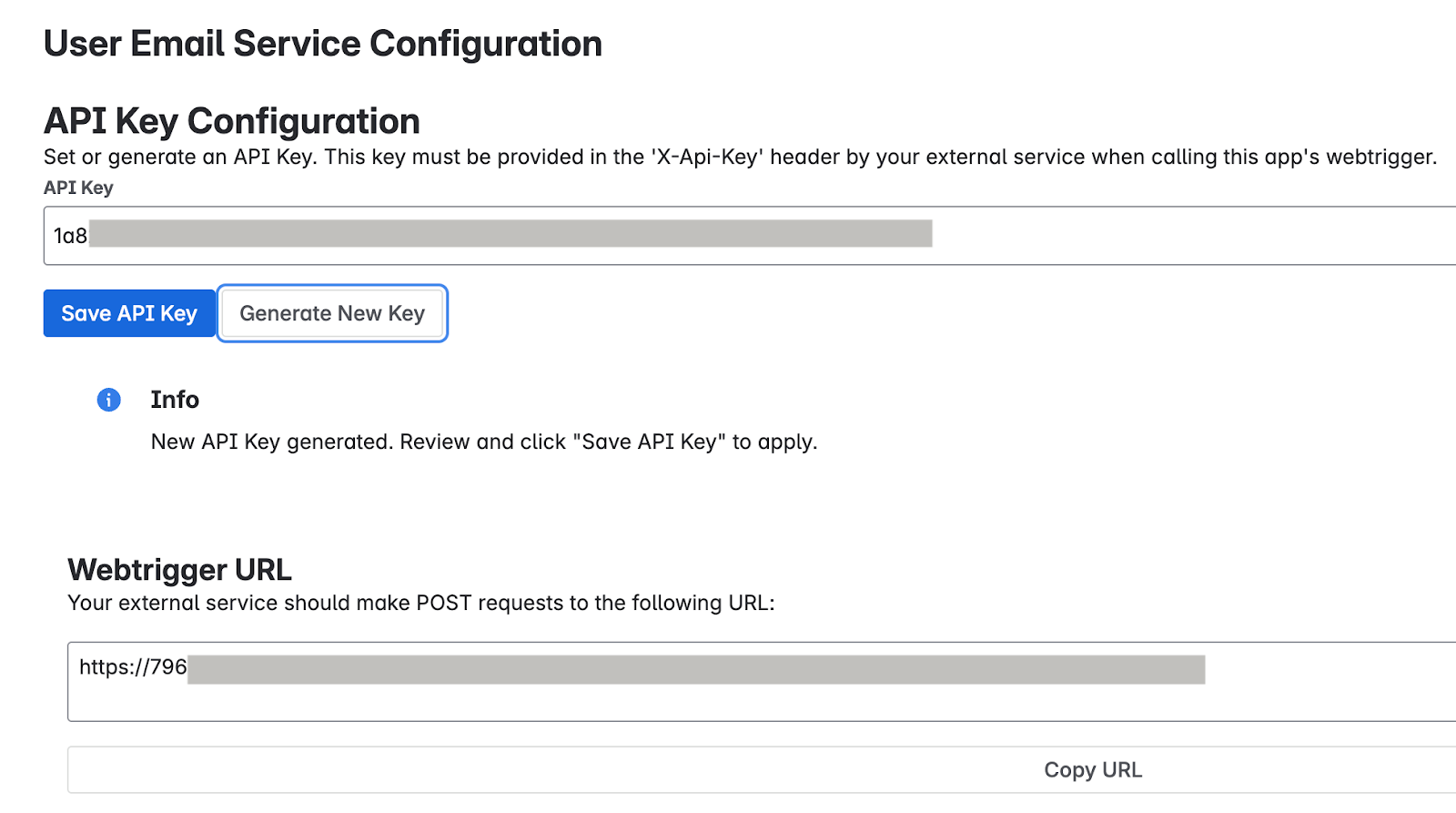

Jira Cloud용 사용자 ID 접근자 앱 구성

API 키 설정

구성 페이지에서 API 키를 설정하려면 다음 단계를 따르세요.

API 키 구성 섹션에서 앱의 웹 트리거에 대한 요청을 인증하는 데 사용할 보안 비밀 키를 지정합니다. 다음 방법 중 하나를 사용하여 요청을 인증할 수 있습니다.

자체 키 입력: 강력하고 고유한 API 키를 API 키 필드에 입력하거나 붙여넣습니다. 대문자, 소문자, 숫자, 기호를 조합하여 최소 20~30자 이상(영문 기준)의 키를 사용합니다.

자체 키 입력 키 생성: 새 키 생성 버튼을 클릭합니다. 시스템에서 강력한 무작위 키를 생성하여 필드에 표시합니다.

키 생성 중요: 필드에 표시된 API 키를 즉시 복사하세요. 보안상의 이유로 저장하거나 다른 곳으로 이동한 후에는 전체 키가 표시되지 않을 수 있습니다. 분실한 경우 새 키를 설정하거나 생성해야 합니다.

API 키 저장을 클릭합니다. 성공 메시지를 통해 키가 안전하게 저장되었음을 확인할 수 있습니다.

앱 구성 테스트

외부 시스템에서 요청을 전송하고 사용자 이메일 주소가 성공적으로 반환되는지 확인하여 Jira Cloud용 사용자 ID 접근자 앱이 올바르게 구성되었는지 확인합니다.

웹 트리거 URL 가져오기

- 앱 관리 페이지에서 Jira 사이트 및 이 앱 설치에 고유한 URL을 표시하는 웹 트리거 URL 섹션을 찾습니다.

- 외부 시스템은 이 URL을 호출하여 사용자 이메일을 요청해야 합니다.

- URL 예:

https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/WEBTRIGGER_ID. 여기서YOUR_INSTANCE_ID은 Jira Cloud 인스턴스 식별자이고WEBTRIGGER_ID은 앱에 대해 생성된 웹 트리거 엔드포인트의 고유 식별자입니다.

- URL 복사 버튼을 클릭하거나 전체 URL을 복사합니다.

외부 시스템 구성

이전 단계에서 획득한 API 키와 웹 트리거 URL을 사용하여 Jira 사용자 이메일을 가져와야 하는 외부 시스템을 구성합니다.

엔드포인트 URL: 복사한 웹 트리거 URL

HTTP 메서드:

POST필수 헤더:

- 콘텐츠 유형:

application/json X-Api-Key:

YOUR_API_KEYYOUR_API_KEY를 API 키 설정 섹션에서 설정하거나 생성한 API 키로 바꿉니다.

- 콘텐츠 유형:

curl 명령어 예시

이 예에서는 계정 ID 배열을 허용하고 이메일 주소를 반환하는 Jira Cloud용 사용자 ID 접근자 웹 트리거를 호출하는 방법을 보여줍니다.

curl --location --request POST 'https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/ENDPOINT_PATH' \

--header 'X-Api-Key: YOUR-API-KEY' \

--header 'Content-Type: application/json' \

--data-raw '{

"accountIds": [

"ACCOUNT_ID_1",

"ACCOUNT_ID_2"

]

}'

다음과 같이 바꿉니다.

YOUR_INSTANCE_ID를 Jira Cloud 인스턴스 ID로 바꿉니다.ENDPOINT_PATH를 API 엔드포인트 경로로 바꿉니다.YOUR_API_KEY를 API 키 설정 섹션에서 설정하거나 생성한 API 키로 바꿉니다.ACCOUNT_ID를 타겟팅하려는 Atlassian 계정 ID로 바꿉니다.

예상 대답

[{"accountId":"ACCOUNT_ID_1","emailAddress":"EMAIL_ADDRESS_1"},

{"accountId":"ACCOUNT_ID_2","emailAddress":"EMAIL_ADDRESS_2"}]

다음과 같이 바꿉니다.

ACCOUNT_ID_X를 실제 Atlassian 계정 ID로 바꿉니다.USER_EMAIL_X를 API 호출에서 반환된 사용자 이메일 주소로 바꿉니다.

보안 권장사항 구현

API 키의 보안을 확인하려면 다음 권장사항을 따르세요.

- API 키를 Jira Cloud 커넥터의 구성 내에 안전하게 저장합니다.

- 웹훅 URL과의 모든 통신이 HTTPS를 통해 이루어지는지 확인합니다. Jira Cloud용 사용자 ID 접근자 웹 트리거의 기본값입니다.

Jira Cloud용 사용자 ID 접근자 지원

Google 에서 Jira Cloud용 사용자 ID 접근자 앱에 대한 지원 서비스를 이용할 수 있으며, 여기에는 앱을 최신 상태로 유지하기 위한 유지보수 및 정기 업데이트가 포함될 수 있습니다. 문제가 발생하거나 앱 기능과 관련해 궁금한 점이 있으면 Google Cloud 지원팀에 문의하세요. 자세한 내용은 Cloud Customer Care 받기를 참조하세요.