Puoi utilizzare Private Service Connect per accedere a un'istanza di Looker (Google Cloud core) con connessioni private o connettere un'istanza di Looker (Google Cloud core) con connessioni private ad altri servizi interni o esterni. Per utilizzare Private Service Connect, l'istanza di Looker (Google Cloud core) deve soddisfare i seguenti criteri:

- Le versioni delle istanze devono essere Enterprise (

core-enterprise-annual) o Embed (core-embed-annual). - Private Service Connect deve essere abilitato al momento della creazione dell'istanza.

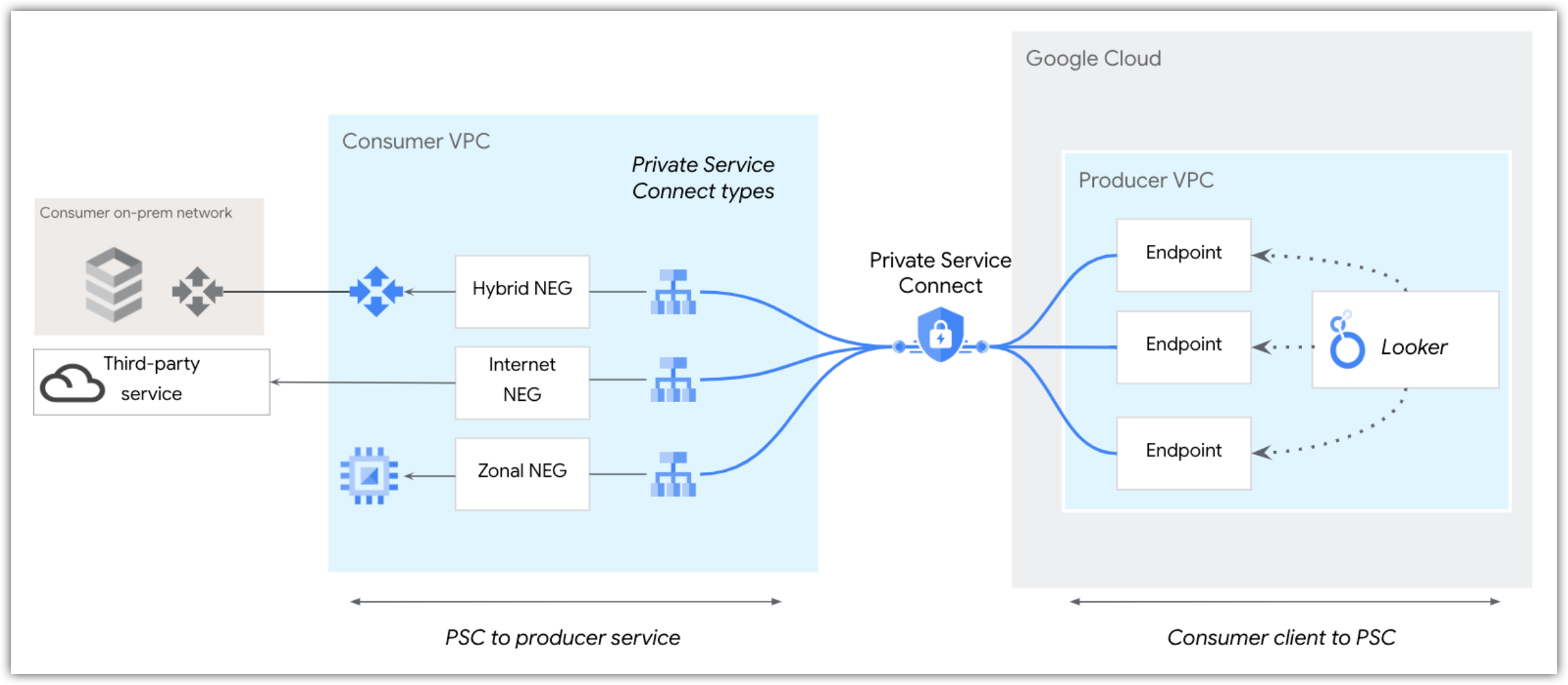

Private Service Connect consente l'accesso in entrata a Looker (Google Cloud core) tramite endpoint o backend. Una volta esposti come producer di servizi Private Service Connect, i gruppi di endpoint di rete (NEG) consentono a Looker (Google Cloud core) di accedere ai servizi internet, ai workload VPC, agli ambienti multi-cloud o alle risorse on-premise in uscita.

Per scoprire di più su Private Service Connect, guarda i video What is Private Service Connect? e Private Service Connect and Service Directory: A revolution to connect your application in Cloud.

Collegamento al servizio

Quando crei un'istanza di Looker (Google Cloud core) abilitata all'utilizzo di Private Service Connect, Looker (Google Cloud core) crea automaticamente un collegamento al servizio per l'istanza. Un collegamento al servizio è un punto di collegamento utilizzato dalle reti VPC per accedere all'istanza. Il collegamento al servizio ha un URI, che viene utilizzato per effettuare connessioni. Puoi trovare questo URI nella scheda Dettagli della pagina di configurazione dell'istanza della console Google Cloud .

Successivamente, creerai un backend Private Service Connect utilizzato da un'altra rete VPC per connettersi al collegamento al servizio. In questo modo la rete può accedere all'istanza di Looker (Google Cloud core).

Aggiornamento del collegamento al servizio

Per abilitare nuove funzionalità come l'accesso globale e i certificati gestiti da Google, gli endpoint o i backend Private Service Connect in entrata della tua istanza devono puntare a un collegamento al servizio aggiornato. Per ulteriori informazioni e istruzioni, consulta la pagina di documentazione Migrazione delle connessioni Private Service Connect al nuovo URI di collegamento del servizio.

Utilizzo dell'accesso globale

Le istanze di Looker (Google Cloud core) che utilizzano l'URI del collegamento del servizio Private Service Connect aggiornato supportano l'accesso globale. L'accesso globale ti consente di creare un endpoint Private Service Connect in una regione diversa da quella dell'istanza di Looker (Google Cloud core). Ad esempio, se la tua istanza si trova in us-central1, puoi creare un bilanciatore del carico con un gruppo di endpoint di rete (NEG) Private Service Connect in us-west1 per accedere all'istanza.

Per attivare questa funzionalità, seleziona Abilita accesso globale nella regola di forwarding per il tuo backend o endpoint Private Service Connect.

Accesso in entrata

I problemi di accesso in ingresso riguardano la configurazione del routing dai client a Looker (Google Cloud core). Looker (Google Cloud core) di cui è stato eseguito il deployment con Private Service Connect supporta le connessioni ai backend per l'accesso in entrata.

I consumer del servizio possono accedere alle istanze Private Service Connect di Looker (Google Cloud core) tramite un bilanciatore del carico delle applicazioni regionale esterno o in privato tramite un backend Private Service Connect. Tuttavia, Looker (Google Cloud core) supporta un solo dominio personalizzato, pertanto l'accesso in entrata a un'istanza di Looker (Google Cloud core) deve essere pubblico o privato, non entrambi.

Backend

Il deployment dei backend viene eseguito utilizzando i NEG, che consentono ai consumer di indirizzare il traffico pubblico e privato al proprio bilanciatore del carico prima che raggiunga un servizio Private Service Connect, oltre a offrire la terminazione dei certificati. Con un bilanciatore del carico, i backend forniscono le seguenti opzioni:

- Osservabilità (ogni connessione viene registrata)

- Integrazione con Cloud Armor

- Certificati lato client ed etichettatura privata dell'URL

- Decorazione della richiesta (aggiunta di intestazioni della richiesta personalizzate)

Utilizzo di certificati gestiti da Google con un dominio personalizzato

Ora puoi utilizzare un certificato gestito da Google per i domini personalizzati che utilizzano il formato *.private.looker.app. Per farlo, configura il DNS privato in modo che punti al tuo dominio personalizzato (ad esempio my-instance.private.looker.app) all'indirizzo IP del tuo endpoint PSC.

Poiché il certificato per il dominio *.private.looker.app è gestito da Google, non devi creare o gestire i tuoi certificati.

Puoi continuare a utilizzare altri domini personalizzati, ma devi gestirli e fornire i tuoi certificati. Per maggiori informazioni, consulta la pagina della documentazione Utilizzare un dominio personalizzato con certificati gestiti da Google.

Accedere ai servizi in uscita

Looker (Google Cloud core) agisce come consumatore del servizio quando stabilisce la comunicazione con altri servizi nel tuo VPC, nella tua rete multi-cloud o su internet. La connessione a questi servizi da Looker (Google Cloud core) è considerata traffico in uscita.

Se vuoi connetterti a un servizio esterno che utilizza il protocollo web standard HTTPS, con le porte 443 o 8443 disponibili, puoi utilizzare l'uscita nativa controllata di Looker (Google Cloud core) e l'impostazione FQDN globale per configurare la connessione. Tuttavia, se il servizio esterno utilizza un protocollo diverso, deve essere pubblicato utilizzando Private Service Connect per consentire la connessione all'istanza di Looker (Google Cloud core) utilizzando il FQDN locale.

Per connetterti ai servizi pubblicati, segui questi passaggi:

- Assicurati che il servizio sia pubblicato. Alcuni servizi Google Cloud potrebbero eseguire questa operazione per conto tuo: ad esempio, Cloud SQL offre un modo per creare un'istanza con Private Service Connect abilitato. In caso contrario, segui le istruzioni per pubblicare un servizio utilizzando Private Service Connect e consulta le indicazioni aggiuntive nelle istruzioni di Looker (Google Cloud core).

- Specifica la connessione in uscita da Looker (Google Cloud core) al servizio.

Quando accedi ai servizi con Private Service Connect, puoi utilizzare i NEG di connettività ibrida o i NEG di internet:

Un NEG di connettività ibrida fornisce l'accesso a endpoint privati, ad esempio endpoint on-premise o multi-cloud. Un NEG di connettività ibrida è la combinazione di un indirizzo IP e una porta configurata come backend a un bilanciatore del carico. Il relativo deployment viene eseguito nello stesso VPC del router Cloud. Questo deployment consente ai servizi nel tuo VPC di raggiungere endpoint instradabili tramite connettività ibrida, ad esempio Cloud VPN o Cloud Interconnect.

Un NEG di internet fornisce l'accesso a endpoint pubblici, ad esempio un endpoint GitHub. Un NEG di internet specifica un backend esterno per il bilanciatore del carico. Questo backend esterno a cui fa riferimento il NEG di internet è accessibile tramite internet.

Puoi stabilire una connessione in uscita da Looker (Google Cloud core) ai producer di servizi in qualsiasi regione. Ad esempio, se hai istanze Private Service Connect di Cloud SQL nelle regioni us-west1 e us-east4, puoi creare una connessione in uscita da un'istanza Private Service Connect di Looker (Google Cloud core) di cui è stato eseguito il deployment in us-central1.

I due collegamenti del servizio regionali con nomi di dominio univoci verranno specificati come segue. I flag --region fanno riferimento alla regione dell'istanza Private Service Connect di Looker (Google Cloud core), mentre le regioni delle istanze Cloud SQL sono incluse nei rispettivi URI dei collegamenti del servizio:

gcloud looker instances update looker-psc-instance \ --psc-service-attachment domain=sql.database1.com,attachment=projects/123/regions/us-west1/serviceAttachments/sql-database1-svc-attachment --region=us-central1 \ --psc-service-attachment domain=sql.database2.com,attachment=projects/123/regions/us-east4/serviceAttachment/sql-database2-svc-attachment --region=us-central1

L'accesso in uscita ai servizi gestiti non Google richiede l'abilitazione dell'accesso globale sul bilanciatore del carico del producer per consentire la comunicazione tra regioni.

Passaggi successivi

- Crea un'istanza Private Service Connect di Looker (Google Cloud core)

- Accedi a un'istanza di Looker (Google Cloud core) utilizzando Private Service Connect