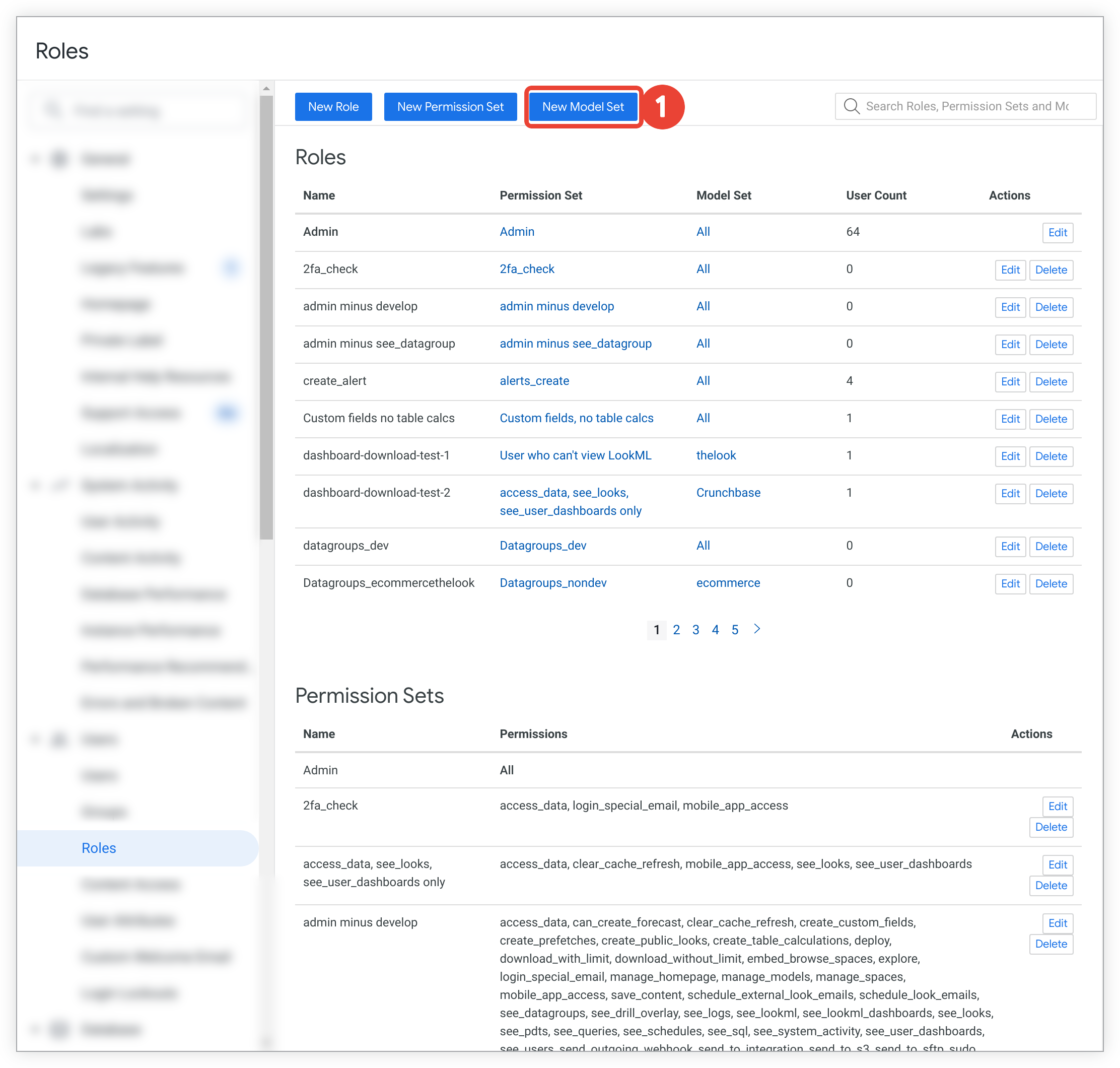

ロール、権限セット、モデルセットを一緒に使用して、ユーザーが実行できる操作と表示できる内容を管理します。[管理者] パネルの [ユーザー] セクションの [ロール] ページでは、ロール、権限セット、モデルセットを表示、構成、割り当てできます。

右上の検索ボックスに検索語を入力して Enter キーを押すことで、特定のロール、権限セット、モデルセットを検索できます。

定義

- ロールは、Looker の特定のモデルのセットに対して、ユーザーまたはグループに付与される権限を定義します。1つの権限セットを1つのモデルセットと組み合わせて、ロールを作成します。

- 権限セットは、ユーザーまたはグループが実行できることを定義します。ユーザーまたはグループに割り当てる権限の組み合わせを選択します。有効に機能するには、ロールの一部として使用する必要があります。

- モデルセットは、ユーザーまたはグループが表示できるデータと LookML フィールドを定義します。ユーザーまたはグループがアクセスできるようにするLookMLモデルの組み合わせを選択します。有効に機能するには、ロールの一部として使用する必要があります。

ロールの管理

ロールは、1つの権限セットと1つのモデルセットを組み合わせたものです。組織内では、ユーザーやグループ(管理者、Looker デベロッパー、財務チームなど)の種類に基づいて名前をつけるのが一般的ですが、独自の命名規則に厳密に従うこともできます。

Lookerでは1人のユーザーが複数のロールを持つことができます。これは、会社で複数の役割を担うユーザーがいる場合や、モデルへのアクセスの複雑なシステムを作成する場合に便利です。

ロールの作成、編集、削除

ネットワークを作成するには、こちらの手順をご参照ください。

- [ロール] ページの上部にある [新しいロール] ボタンをクリックします。

Looker に [新しいロール] ページが表示されます。ここで、次の設定を行うことができます。

必要なロールを構成したら、ページ下部にある [新しいロール] ボタンをクリックします。

ロールを作成した後は、[ロール] ページでロールの右側にある [編集] ボタンをクリックして編集できます。[編集] をクリックすると、そのロールの [ロールを編集] ページが表示され、名前、権限セット、モデルセット、ロールに割り当てられているグループまたはユーザーを編集できます。

ロールを削除するには、[ロール] ページでロールの右側にある [削除] ボタンをクリックします。

デフォルトの役割

Looker の新規インスタンスには、以下のデフォルト ロールが作成されます。各ロールには、同じ名前のデフォルト権限セットが含まれます。

- 管理者

- IAM による管理者

- デベロッパー

- Gemini

- Conversational Analytics Agent Manager

- 会話分析ユーザー

- サポートの高度な編集者

- サポート ベーシック編集者

- カスタマー エンジニアの詳細エディタ

- ユーザー

- 閲覧者

以降のセクションのデフォルト ロールには、使用条件があります。

IAM 経由の管理者

IAM 経由の管理者ロールは Looker(Google Cloud コア)でのみ使用でき、 Google Cloud コンソールでのみ管理できます。詳細については、OAuth と IAM による認証と認可と IAM を介した Looker の管理者ロールと Looker の管理者ロールのドキュメントをご覧ください。

IAM 経由の管理者ロールは、管理者権限セットを使用します。

Gemini

Gemini ロールの名前を変更したり、削除したりすることはできません。また、権限セットには gemini_in_looker 権限のみが含まれています。デフォルトでは、このロールの権限セットは Looker インスタンス上のすべてのモデルに適用されます。特定のモデルで Gemini in Looker 機能にアクセスできるようにユーザーを制限するには、これらのユーザーを Gemini ロールから削除し、選択したモデルに gemini_in_looker 権限を適用する新しいロールを作成します。これらのユーザーを Gemini のデフォルト ユーザー グループから削除してください。

このロールに含まれる gemini_in_looker 権限により、ユーザーは Gemini アシスタンスを使用して Looker インスタンスで次のタスクを実行できます。

- LookML を記述する - LookML プロジェクト内の少なくとも 1 つのモデルに対する

develop権限を含む Looker ロールも割り当てられている場合。 - カスタムの Looker 可視化を作成する -

can_override_vis_config権限を含む Looker ロールも付与されている場合。 - Looker で

explore権限が割り当てられていないユーザーでも、access_data権限を含む Looker ロールが割り当てられている場合は、Looker Studio で 会話分析を使用して Looker Explore データをクエリできます。

Looker で会話分析を使用するには、追加の権限が必要です。この権限は、会話分析エージェント管理者ロールまたは会話分析ユーザーロールのいずれかで付与できます。

Gemini in Looker の機能の詳細については、Gemini in Looker の概要をご覧ください。

会話分析エージェント マネージャー

会話分析エージェント マネージャー ロールは、Looker インスタンス上のすべてのモデルに対する会話分析エージェント マネージャー権限セットで構成されています。このロールを持つユーザーは、Looker Explore を使用する Conversational Analytics データ エージェントを作成、編集、共有、削除できます。

会話分析ユーザー

会話分析ユーザーロールは、Looker インスタンス上のすべてのモデルに対する会話分析ユーザー権限セットで構成されています。このロールを持つユーザーは、データ エージェントに対する表示アクセス権が付与されている限り、Looker の任意の会話分析データ エージェントとチャットできます。

サポート上級エディタとサポート基本エディタ

Looker 管理者が [階層型サポート アクセス] Labs 機能を無効にしている場合、これらのロールは Looker(オリジナル)インスタンスに表示されません。インスタンスがプライベート接続(プライベート サービス アクセスまたは Private Service Connect)ネットワーキングまたはハイブリッド接続ネットワーキングを使用している場合、これらのロールは Looker(Google Cloud コア)インスタンスに表示されません。

サポート上級編集者ロールとサポート基本編集者ロールは、サポート アクセス ユーザー以外のユーザーに割り当てたり、編集したり、削除したりすることはできません。

ユーザーにデフォルトのロールを割り当てる

個々のユーザーの設定を更新してデフォルトのロールを割り当てる手順は次のとおりです。

- [管理] パネルの [ユーザー] セクションにある [ユーザー] ページに移動します。

- 権限を変更するユーザーまたはグループを選択します。

- [ロール] プルダウン メニューからロール名を選択します。

- [保存] を選択して、これらの設定を保持します。

権限セット

権限セットでは、ユーザーまたはグループが実行できることを定義します。管理者は、Looker のデフォルトの権限セットを使用するか、権限の依存関係を考慮して元の権限セットを作成できます。

使用可能なすべての権限と権限の種類の詳細については、権限のリストをご覧ください。

デフォルト権限セット

新しいインストールについては、いくつかのデフォルト権限セットがLookerに用意されており、最初はこれらの権限セットから始めることができます。

これらの権限セットは、新しいロールを作成するときにオプションとして表示されます。いずれかの権限セットを選択すると、それに含まれる権限のリストが表示されます。

権限セットの作成

権限セットを作成するには、[ロール] ページの上部にある [新しい権限セット] ボタンをクリックします。権限セットの名前を入力し、それに含める必要がある権限を選択できるページが表示されます。必要なセットを構成したら、ページ下部にある [新しい権限セット] ボタンをクリックします。

権限セットを作成した後で編集または削除するには、[ロール] ページの権限セットの右にある [編集] または [削除] ボタンをクリックします。

権限と依存関係

権限の中には、適切に機能するために他の権限に依存するものがあります。例えば、当然のことながら、LookMLで開発を行うユーザーはまずLookMLを表示できる必要があります。

権限セットを作成する際には、インデントされたリストに使用可能な権限が表示されます。権限が別の(親)権限の下にインデントされて表示されている場合、最初に親権限を選択する必要があります。権限リストは次のようになります。

☑️ access_data

☑️ see_lookml_dashboards

☑️ see_looks

☑️ see_user_dashboards

この例では、Looker ではインデントを使用して次のことを示します。

access_data権限はいつでも選択できます。see_lookml_dashboards権限とsee_looks権限を付与するには、最初にaccess_data権限を選択する必要があります。- The

see_user_dashboards権限はsee_looks権限に依存し、同様にaccess_data権限に依存します。

子権限を選択するには、その前に親権限を選択する必要があります。

権限とLookerライセンス

Lookerライセンスでは、ユーザーは次の3タイプに分類されます。

- 開発者(管理者)

- 標準(製作者)

- 閲覧者

ユーザーに与えられた権限によって、当該Lookerライセンスにおけるそのユーザーの分類が決まります。

ユーザーが管理者のデフォルトロール、または次の権限のうち 1 つ以上を持っている場合、そのユーザーはデベロッパー(管理者)ユーザーに分類されます。

開発者(管理者)権限を持っていなくても、以下の権限のうち少なくとも1つを持っている場合、ユーザーは標準(クリエイター)に分類されます。

ユーザーが

access_data権限を持っているものの、デベロッパー(管理者)権限と標準(作成者)権限のいずれも持っていない場合、そのユーザーは閲覧者に分類されます。

権限リスト

権限は次の3つのタイプのいずれかに分類されます。

- モデル固有: このタイプの権限は、同じロールに含まれるモデルセットにのみ適用されます。この権限は、Lookerインスタンス全体ではなく、個々のモデルまたはモデルセットに適用されます。

- 接続固有: このタイプの権限は、接続レベルで適用されます。このタイプの権限を持つユーザーは、データアクセスのあるモデルに関連付けられた接続を使用する [管理者] パネルにページのコンテンツが表示されます。これは、データアクセス権限がない別のモデルでその接続が使用されている場合でも同様です。

- インスタンス全体: このタイプの権限は、Looker インスタンス全体に適用され、次の 3 つのタイプがあります。

- NN = コンテンツ アクセスなし、メニュー アクセスなし: これらの権限により、ユーザーは Looker インスタンス全体で特定の機能を実行できますが、ユーザーのロールのモデルセットに含まれていないモデルに基づくコンテンツにアクセスすることはできません。

- CN = コンテンツ アクセス、メニュー アクセスなし: これらの権限により、ユーザーは Looker インスタンス全体でコンテンツとクエリ情報にアクセスできます。ユーザーのロールのモデルセットに含まれていないモデルに基づくコンテンツとクエリにもアクセスできます。

- CM = コンテンツ アクセス、メニュー アクセス: これらの権限により、管理者以外のユーザーに管理メニューの一部が公開され、ユーザーのロールのモデルセットに含まれていないモデルに基づくコンテンツとクエリに関する情報がユーザーに表示されるようになります。

次のリストは、Looker で利用できるすべての権限について、[管理者] セクションの [新しい権限セット] ページに表示される順に説明します。

| 権限 | 依存関係 | タイプ | 定義 |

|---|---|---|---|

access_data |

なし | モデルに固有 | ユーザーは Looker のデータにアクセスできますが、管理者が指定したデータにのみアクセスできます。この権限は、ほぼすべての Looker 関数に必要です。この権限を持つユーザーは、特定のプロジェクトにある任意のモデルへのアクセス権が付与されると、そのプロジェクトの [データ] セクション内の任意のファイル(JSON カスタムマップ ファイルなど)にアクセスできます。この権限を持つ Looker Studio ユーザーは、Looker コネクタを使用する Looker Studio レポートで Looker データを表示できます。 |

see_lookml_dashboards |

access_data |

モデルに固有 | ユーザーは、すべての LookML ダッシュボードが格納されている、LookML |

see_looks |

access_data |

モデルに固有 | ユーザーは、フォルダ内に保存済みの Look(ダッシュボードを除く)を表示できます。ユーザーがこれらの Look を探索するには、関連するモデルに対する explore 権限が必要です。フォルダで Look を表示するには、ユーザーは表示コンテンツ アクセス レベルも必要になります。 |

see_user_dashboards |

see_looks |

モデルに固有 | ユーザーはフォルダ内のユーザー定義のダッシュボードを表示できますが、ダッシュボードを探索するには、関連するモデルに対する explore 権限が必要です。フォルダでダッシュボードを表示するには、ユーザーは表示コンテンツ アクセスも必要です。フォルダに対する save_dashboards 権限とアクセスの管理、編集のコンテンツ アクセスの両方を持つユーザーは、そのフォルダにユーザー定義のダッシュボードを作成できます。 |

explore |

see_looks |

モデルに固有 | ユーザーは、Look とダッシュボードを作成するために Explore ページにアクセスして使用できます。この権限がないユーザーは、保存済みダッシュボードの表示のみ可能です(see_lookml_dashboards または see_user_dashboards が付与されている場合)。この権限を持つ Looker Studio ユーザーは、Looker Explore に基づいて Looker Studio でデータソースを作成できます。また、Looker Studio でデータソースの構成を表示および編集することもできます。 |

create_table_calculations |

explore |

インスタンス全体 NN | ユーザーは、表計算を表示、編集、追加できます |

create_custom_fields |

explore |

インスタンス全体 NN | ユーザーはカスタム フィールドを表示、編集、追加できます。explore 権限のみを持つユーザーは、カスタムフィールドの表示のみ可能です。 |

can_create_forecast |

explore |

インスタンス全体 NN | ユーザーは、ビジュアリゼーションで予測を作成および編集できます。この権限のないユーザーは、アクセス権のあるコンテンツ内の既存の予測の表示のみ可能です。 |

can_override_vis_config |

explore |

インスタンス全体 NN | ユーザーはグラフ構成エディタにアクセスできます。このエディタでは、ビジュアリゼーションの Highchart API JSON 値の変更や、ビジュアリゼーションの外観と形式のカスタマイズができます。 |

save_content |

see_looks |

インスタンス全体 NN | この権限は、save_dashboards、save_looks、create_public_looks の親権限です。この権限は、save_dashboards または save_looks で付与する必要があります。 |

save_dashboards |

save_content |

インスタンス全体 NN | ユーザーはダッシュボードを保存、編集できます。ダッシュボードから探索するには、ユーザーは関連するモデルに対する explore 権限が必要です。ユーザーがコンテンツをダウンロードするには、download_with_limit 権限または download_without_limit 権限、あるいは両方が必要です。 |

save_looks |

save_content |

インスタンス全体 NN | ユーザーは Look を保存、編集できます。ユーザーがこれらの Look から探索するには、関連するモデルに対する explore 権限が必要です。ユーザーがコンテンツをダウンロードするには、download_with_limit 権限または download_without_limit 権限、あるいは両方が必要です。 |

create_public_looks |

save_looks |

モデルに固有 | ユーザーは、保存済みの Look を一般公開としてマークできます。これにより、その Look へのアクセスを許可する URL が認証なしで生成されます。 |

download_with_limit |

see_looks |

モデルに固有 | この権限は、Looker のルックとダッシュボード、および Looker コネクタを使用する Looker Studio のレポートに適用されます。 ユーザーはデータをダウンロードできますが、大規模なダウンロードによるメモリの問題を防ぐために、5,000 以下の行制限を指定する必要があります。 この権限を持つ Looker Studio Pro ユーザーは、Looker コネクタを使用する Looker Studio レポートをダウンロードできます。 |

download_without_limit |

see_looks |

モデルに固有 | この権限は、Looker のルックとダッシュボード、および Looker コネクタを使用する Looker Studio のレポートに適用されます。

この権限を持つ Looker Studio Pro ユーザーは、Looker コネクタを使用する Looker Studio レポートをダウンロードできます。 |

schedule_look_emails |

see_looks |

モデルに固有 | この権限は、Looker のルックとダッシュボード、および Looker コネクタを使用する Looker Studio のレポートに適用されます。ユーザーは、ビジュアリゼーションを使用して、メールへのデータアクセスがある宛先に、Look、ダッシュボード、クエリを配信するようにスケジュールできます。ユーザーは、データグループがトリガーされ、キャッシュを管理し、関連する PDT が再構築した後に、配信が行われるようスケジュールできます。システム アクティビティ ダッシュボードを送信またはスケジュールするには、ユーザーはすべてのモデルへのアクセス権が必要です。create_alerts 権限も持つユーザーは、メールアラート通知を送信できます。 Looker 管理者は、管理パネルの設定ページのメールドメインの許可リストで、Looker ユーザーと埋め込みユーザーがメールを配信できるメールドメインを管理できます。この権限を持つ Looker Studio Pro ユーザーは、Looker コネクタを使用する Looker Studio レポートの配信スケジュールを設定できます。 |

schedule_external_look_emails |

schedule_look_emails |

モデルに固有 | ユーザーは、ビジュアリゼーションを使用して、メールへのデータアクセスがある宛先に Looks、ダッシュボード、クエリを配信できます。ユーザーは、データグループがトリガーされ、キャッシュを管理し、関連する PDT が再構築した後に、配信が行われるようスケジュールできます。システム アクティビティ ダッシュボードを送信またはスケジュールするには、ユーザーはすべてのモデルへのアクセス権が必要です。create_alerts 権限も持つユーザーは、メールアラート通知を送信できます。ユーザーは、管理パネルの設定ページのメールドメインの許可リストにメール ドメインが含まれているかどうかに関係なく、任意のドメインをもつメールアドレスに、コンテンツ配信またはアラート通知をメールできます。 |

create_alerts |

see_looks |

インスタンス全体 NN | この権限は、Looker のダッシュボードと、Looker コネクタを使用する Looker Studio のグラフに適用されます。 ダッシュボード タイルから、アラートを作成、複製、削除できます。他のユーザーが [一般公開] とマークしたアラートを表示および複製できます。Slack通知を送るダッシュボードタイルアラートが表示されるは、ユーザーはSlackにログインしていなければなりません。ユーザーは、[アラートの管理] ユーザーページで、所有するアラートを表示、編集、無効化、有効化できます。 メール アラート通知を送信するには、 この権限を持つ Looker Studio Pro ユーザーは、Looker コネクタを使用する Looker Studio レポートでアラートを作成、複製、削除できます。 |

follow_alerts |

see_looks |

インスタンス全体 NN | ユーザーはアラートを表示してフォローできます。フォローしたアラート、または受信者としてリストに記載されているアラートは、[アラートを管理] ユーザー ページで確認できます。 |

send_to_s3 |

see_looks |

モデルに固有 | ユーザーは、ビジュアリゼーションを使用して、Amazon S3 バケットへのデータアクセスがある宛先に、Look、ダッシュボード、クエリを配信できます。ユーザーは、データグループがトリガーされ、キャッシュを管理し、関連する PDT が再構築した後に、配信が行われるようスケジュールできます。 この権限は、Lookerインスタンス全体ではなく、個々のモデルまたはモデルセットに適用されます。 |

send_to_sftp |

see_looks |

モデルに固有 | ユーザーは、ビジュアリゼーションを使用して、SFTP サーバーへのデータアクセスがある宛先に、Look、ダッシュボード、クエリを配信できます。ユーザーは、データグループがトリガーされ、キャッシュを管理し、関連する PDT が再構築した後に、配信が行われるようスケジュールできます。 この権限は、Lookerインスタンス全体ではなく、個々のモデルまたはモデルセットに適用されます。 |

send_outgoing_webhook |

see_looks |

モデルに固有 | ユーザーは、ビジュアリゼーションを使用して、Webhook へのデータアクセスがある宛先に、Look、ダッシュボード、クエリを配信できます。ユーザーは、データグループがトリガーされ、キャッシュを管理し、関連する PDT が再構築した後に、配信が行われるようスケジュールできます。 この権限は、Lookerインスタンス全体ではなく、個々のモデルまたはモデルセットに適用されます。 |

send_to_integration |

see_looks |

モデルに固有 | ユーザーは、ビジュアリゼーションを使用して、Looker Action Hub 経由で Looker と統合されたサードパーティ サービスへのデータアクセスがある宛先に、Look、ダッシュボード、クエリを配信できます。ユーザー属性を指定したカスタム アクションを使用している場合、アクションの配信先に Looker コンテンツを配信するためには、ユーザーはこの権限を持ち、かつ、指定されたユーザー属性に対して null 以外の有効なユーザー属性の値を持つ必要があります。この権限はデータ アクションとは無関係です。ユーザーは、データグループがトリガーされ、キャッシュを管理し、関連する PDT が再構築した後に、配信が行われるようスケジュールできます。 この権限は、Looker インスタンス全体ではなく、個々のモデルまたはモデルセットに適用されます。 |

see_sql |

see_looks |

モデルに固有 | ユーザーは、クエリを探索し、クエリによって発生した SQL エラーを探索するときに、[SQL] タブにアクセスできます。 |

see_lookml |

see_looks |

モデルに固有 | ユーザーは LookML への読み取り専用権限を持ちます。ユーザーは、管理パネルの [LookML に移動] リンクを表示するために、この権限が必要です。ユーザーが LookML を編集できるようにするには、ユーザーに develop 権限も付与する必要があります。

注: この権限とモデルセットが予期しない方法で影響し合う場合があります。ユーザーに see_lookml 権限を付与し、プロジェクトの一部であるすべてのモデルを表示できるようにすると、プロジェクト内のすべてのモデルの LookML を表示できるようになります。ただし、許可されていないモデルをクエリすることはできません。 |

develop |

see_looks |

モデルに固有 | ユーザーは、LookML に対してローカルな変更を加えることは可能ですが、deploy 権限を持っている場合を除き、すべての人にそれらの変更を適用することはできません。この権限は、[ヘルプ] メニューの [サポート] オプションを表示する場合や、Looker IDE のメタデータを表示するために必要です。ユーザーは、Explore の歯車メニューの [派生テーブルを再構築して実行する] オプションにアクセスするためにもこの権限が必要です。これはモデル固有ではないため、ユーザーが 1 つのモデルでこの権限を持っている場合は、すべてのモデルで派生テーブルを再構築して実行するにアクセスできます。注: この権限とモデルセットが予期しない方法で影響し合う場合があります。ユーザーに develop 権限を付与して、プロジェクトの一部である任意のモデルを表示できるようにすると、ユーザーは、プロジェクト内のすべてのモデルの LookML を開発できるようになります。ただし、許可されていないモデルをクエリすることはできません。 |

deploy |

develop |

インスタンス全体 NN | ユーザーは、ローカル LookML の変更内容を本番環境に push できるので、すべてのユーザーがその変更を利用できるようになります。 |

support_access_toggle |

develop |

インスタンス全体 NN | ユーザーは、Looker アナリストによる Looker インスタンスに対するアクセスを有効化または無効化できます。 |

manage_project_models |

develop |

モデルに固有 | ユーザーは、[モデル構成の編集] ページで、許可されたモデルのモデル構成を追加、編集、削除できます。モデルを構成する際に、ユーザーはプロジェクト スコープの接続のみを使用できます。注: この権限とモデルセットが予期しない方法で影響し合う場合があります。manage_project_models 権限を持つロールを作成すると、そのロールによって、そのロールのモデルセットのいずれかのモデルとプロジェクトを共有するすべてのモデルにアクセス権が付与されます。 |

use_global_connections |

manage_project_models |

モデルに固有 | ユーザーは、任意のプロジェクト スコープの接続またはインスタンス全体の接続で許可されたモデルを構成できます。 |

manage_project_connections_restricted |

develop |

モデルに固有の CM | ユーザーは、[管理者] メニューで [接続] ページを表示できます。モデルセットに含まれている任意のプロジェクトに対して、プロジェクト スコープの接続を表示、編集、作成できます。ただし、編集できるのは次の接続設定のみです。

manage_project_connections_restricted 権限を割り当てると、ユーザーはモデルセットに含まれるプロジェクトに対して、プロジェクト スコープの接続を表示、編集、作成できます。 |

manage_project_connections |

manage_project_connections_restricted |

モデルに固有の CM | ユーザーは、[管理者] メニューで [接続] ページを表示できます。モデルセットに含まれている任意のプロジェクトに対して、プロジェクト スコープの接続を表示、編集、作成できます。注: この権限とモデルセットが予期しない方法で影響し合う場合があります。ユーザーに manage_project_connections_restricted 権限を割り当てると、ユーザーはモデルセットに含まれるプロジェクトに対して、プロジェクト スコープの接続を表示、編集、作成できます。 |

see_ci |

develop |

インスタンス全体 NN | 25.6 で追加 ユーザーは、継続的インテグレーションの実行結果を表示したり、継続的インテグレーションのスイート ページを表示したり、テストスイートを実行したりできます。 |

manage_ci |

see_ci |

インスタンス全体 NN | 25.6 で追加 ユーザーは、継続的インテグレーション スイートを作成し、継続的インテグレーション ユーザーを管理し、継続的インテグレーションで git 接続を構成できます。Looker インスタンスで継続的インテグレーション機能を有効にできるのは管理者のみです。 |

use_sql_runner |

see_lookml |

モデルに固有 | ユーザーは、SQL Runner を使用して、許可された接続に対して生の SQL を実行できます。ユーザーは、download_with_limit 権限または download_without_limit 権限があるかどうかに関係なく、SQL Runner の歯車アイコンの [ダウンロード] オプションを使用して結果をダウンロードすることもできます。 |

certify_content |

access_data |

モデルに固有 | 25.20 で追加 ユーザーは、ダッシュボード、Look、セルフサービス Explore をcertifyできます。この権限は、インスタンスで [コンテンツ認証へのアクセス] の Labs 機能が有効になっている場合にのみ使用できます。 |

clear_cache_refresh |

access_data |

モデルに固有 | ユーザーはキャッシュを消去し、内部および埋め込みのダッシュボード、ダッシュボード タイル、Look、Explore を更新できます。see_user_dashboards、see_lookml_dashboards、explore のいずれかの権限を含む既存の権限セットに、clear_cache_refresh 権限が自動的に追加されます。clear_cache_refresh 権限は、どの埋め込みロールにも自動的に適用されるわけではありません。この権限を持つ Looker Studio ユーザーは、Looker コネクタを使用する Looker Studio レポートで Looker データを更新できます。 |

see_drill_overlay |

access_data |

モデルに固有 | ユーザーは、ダッシュボード タイルにドリルダウンした結果を表示できますが、結果を探索することはできません。explore が付与されている場合、この権限も自動的に付与されます(この権限が選択されていない場合も同様です)。ユーザーは、ドリル結果を PNG 形式でダウンロードするには、explore 権限も必要です。 |

manage_schedules |

なし | モデルに固有の CM | 25.2 で追加 ユーザーは指定したモデルのスケジュールページでスケジュールを再割り当ておよび削除できます。この権限では、[スケジュール履歴] ページを表示することはできません。 |

manage_spaces |

なし | インスタンス全体 CN | ユーザーは、フォルダの作成、編集、移動、削除を行うことができます。また、アクセス権の管理、編集 のコンテンツ アクセス権限も必要です。 |

manage_homepage |

なし | インスタンス全体 NN | ユーザーは、ビルド済みの Looker のホームページで、すべての Looker ユーザーに表示されるコンテンツを編集し、サイドバーに追加できます。 |

manage_models |

なし | インスタンス全体 CN | 各 LookML モデルは、[LookML プロジェクトの管理] ページで特定のデータベース接続のセットにマッピングされます。この権限を持つユーザーは、こうしたマッピングの設定、新しいプロジェクトの作成、プロジェクトの削除を行うことができます。この権限を付与された管理者以外のユーザーは、アクセス権限があるモデルで許可されたすべての接続にアクセスできるようになります。注: この権限とモデルセットが予期しない方法で影響し合う場合があります。ユーザーに manage_models 権限を割り当てると、ユーザーはインスタンス内のすべてのプロジェクトに含まれるすべてのモデルにアクセスできるようになります。 |

create_prefetches |

なし | インスタンス全体 | プリフェッチを使用しないことを強くおすすめします。代わりに データグループを使用することをおすすめします。 |

login_special_email |

なし | インスタンス全体 | その他のログイン メカニズム(Google、LDAP、SAML など)がインスタンスで有効になっている場合でも、ユーザーはメールとパスワードの認証情報を使用してログインできます。これは、通常の認証システムに含まれていない可能性があるコンサルタントなどのユーザーに便利です。 |

embed_browse_spaces |

なし | インスタンス全体 NN | |

embed_save_shared_space |

なし | インスタンス全体 | save_content権限を持つユーザーが、組織の共有フォルダがある場合に、そこにコンテンツを保存することを許可します。save_content 権限はあるものの embed_save_shared_space 権限はないユーザーは、個人用埋め込みフォルダにのみコンテンツを保存できます。 |

manage_embed_settings |

なし | インスタンス全体 CM | ユーザーは、[管理] メニューの [プラットフォーム] セクションにある [埋め込み] ページで埋め込み設定を編集できます。 |

manage_themes |

なし | インスタンス全体 CM | ユーザーは、[管理] メニューの [プラットフォーム] セクションにある [テーマ] ページで、埋め込みダッシュボード、Look、Explore のテーマ設定を構成できます。この権限は、インスタンスでテーマが有効になっている場合にのみ利用できます。 |

manage_internal_themes |

なし | インスタンス全体 CM | ユーザーは、Looker 内部(埋め込みではない)のダッシュボードのテーマ設定を、[管理] メニューの [プラットフォーム] セクションにある [テーマ] ページで構成できます。この権限は、インスタンスで [内部ダッシュボードのテーマ設定] の Labs 機能が有効になっている場合にのみ使用できます。 |

manage_privatelabel |

なし | インスタンス全体 CM | ユーザーは、[管理] メニューの [プラットフォーム] セクションにある [非公開ラベル] ページで非公開ラベル設定を構成できます。この権限は、インスタンスで非公開ラベルが有効になっている場合にのみ使用できます。 |

see_alerts |

なし | インスタンス全体 CM | ユーザーは [管理者] セクションで [アラート] と [アラートの履歴] ページにアクセスでき、Looker インスタンスのすべてのアラートを表示できます。ユーザーは、[アラート] 管理ページから、他のユーザーが所有するアラートの表示、フォロー、編集、自己割り当て、無効化を行えます。アラートのビジュアリゼーション([アラートの詳細] ページにある)から表示または探索する、またはそのダッシュボードに移動するには、ユーザーにアラートの元となるコンテンツへのアクセス権が付与されている必要があります。この権限では、ユーザーはダッシュボードタイルからアラートを表示、作成、フォロー、削除することはできません。 |

see_queries |

なし | インスタンス全体 CM | ユーザは、Looker の [管理者] セクションで [クエリ] ページを表示できます。この権限を付与されても、ユーザーは [クエリ] ページでクエリを終了することはできません。 |

see_logs |

なし | インスタンス全体 CM | ユーザーは、Looker の [管理者] セクションで [ログ] ページを表示できます。 |

see_users |

なし | インスタンス全体 CM | ユーザーは Looker の [管理者] セクションで [ユーザー] ページを表示できます(ただし [グループ] ページは表示できません)。この権限を付与されても、ユーザーは新しいユーザーの作成、API資格情報の表示や作成、パスワードのリセット、ユーザーや権限の変更を行うことはできません。この権限を付与されたユーザーは、クローズド システムであっても、インスタンスにあるすべてのグループのすべてのユーザーを表示できます。ユーザーはすべてのグループ名とロール名を表示できますが、これらは一部の会社では機密情報として扱われます。 |

sudo |

see_users |

インスタンス全体 CM | ユーザーは、[ユーザー] ページの [Sudo] ボタンをクリックして、別のユーザーの sudo を操作できます(つまり、別のユーザーの権限として機能し権限を一時的に継承します)。sudo 権限では、管理者以外のユーザーが sudo を管理者として使用することはできませんが、管理者以外のユーザーが sudo を使用して権限を昇格させる可能性があるため、注意が必要です。 |

manage_groups |

see_users |

インスタンス全体 CM | ユーザーは、[管理] メニューの [ユーザー] セクションの [グループ] ページでグループを作成、編集、削除できます。ただし、[管理者] ロールと関連付けられているグループを除きます。 |

manage_roles |

manage_groups |

インスタンス全体 CM | ユーザーは、[管理] メニューの [ユーザー] セクションの [ロール] ページでロールを作成、編集、削除できます。ただし、[管理者] ロールを除きます。ただし、権限セットやモデルセットの作成、編集、削除は依然としてできません。 |

manage_user_attributes |

see_users |

インスタンス全体 CM | ユーザーは、[管理] メニューの [ユーザー] セクションにある [ユーザー属性] ページで、ユーザー属性の作成、編集、削除を行えます。 |

see_schedules |

なし | インスタンス全体 CM | ユーザーは、Looker の [管理者] パネルから、[スケジュール] と [スケジュール履歴] を表示できます。この権限を付与されても、ユーザーは[スケジュール] ページと [スケジュール履歴] ページで他のユーザーのスケジュールを再割り当て、編集、削除できません。 |

see_pdts |

なし | 接続固有 | ユーザーは、Looker の [管理者] セクションの [永続的な派生テーブル] ページを表示し、データアクセスできるモデルに関連付けられた接続を使用するプロジェクトからの PDT に関する情報を確認できます。この権限は、新規 Looker インストール用の デベロッパーのデフォルトの権限セットに含まれています。この権限は、Looker インスタンス全体や、個々のモデルやモデルセットではなく、ユーザーがデータアクセスできる接続に適用されます。 |

see_datagroups |

なし | モデルに固有 | ユーザーは、Looker の [管理者] セクションで [データグループ] ページを表示できます。ユーザーは、データアクセスできるモデルで定義されたデータグループについて、接続名、モデル名、その他の情報を表示できます。この権限は、Looker インスタンス全体や接続へのアクセスではなく、個々のモデルやモデルセットに適用されます。 |

update_datagroups |

see_datagroups |

モデルに固有 | ユーザーは、Looker の [管理者] セクションの [データグループ] ページで、データグループのトリガーやキャッシュのリセットを行うことができます。see_datagroups 権限を持つユーザーと同様に、update_datagroups 権限を持つユーザーも、データアクセスできるモデルを使用するプロジェクトで定義されたデータグループを表示できます。この権限は、Looker インスタンス全体や接続へのアクセスではなく、個々のモデルやモデルセットに適用されます。 |

see_system_activity |

なし | インスタンス全体 CM | ユーザーは、システム アクティビティの Explore とダッシュボードにアクセスして、使用状況、履歴、および Looker インスタンスに関するその他のメタデータを確認できます。 |

see_admin |

なし | インスタンス全体 CM | ユーザーは、次のページを除き、管理者パネルのページなどの管理者リソースへの読み取り専用アクセス権を持つことができます。

|

mobile_app_access |

なし | インスタンス全体 NN | ユーザーは、Looker モバイルアプリを使用してモバイル デバイスでインスタンスにログインできます。ユーザーが Looker モバイルアプリにログインできるようにするには、Looker の管理者セクションの全般設定ページのモバイル アプリケーション アクセスオプションを最初に有効にする必要があります。mobile_app_access 権限は、新規または既存の権限セットに追加でき、Looker のデフォルトの権限セット全体の一部です。 |

manage_modelsets_restricted |

なし | モデルに固有の CM |

25.2 で追加

ユーザーは、manage_modelsets_restricted 権限を持つモデルセットを変更できます。ユーザーが追加できるのは、manage_modelsets_restricted 権限も持つモデルセットに含まれるモデルのみです。注: この権限とモデルセットが予期しない方法で影響し合う場合があります。ユーザーに manage_modelsets_restricted 権限を付与して、プロジェクトの一部である任意のモデルにアクセスできるようにすると、ユーザーは、そのプロジェクト内のすべてのモデルを、アクセス権のあるモデルセットに割り当てることができるようになります。 |

upload_data |

なし | インスタンス全体 NN | 25.20 で追加 ユーザーは、インスタンスにファイルをアップロードして、セルフサービス Explore を作成できます。 |

gemini_in_looker |

なし | モデルに固有 | この権限は、Gemini のデフォルト ロールに含まれる唯一の権限です。この権限により、ユーザーは次のタスクを実行できます。

|

chat_with_agent |

gemini_in_looker |

モデルに固有 |

追加日: 2023 年 11 月 18 日

会話分析のユーザーは、1 つ以上の Looker Explore を使用するデータ エージェントとチャットできます。また、ユーザーは、データ エージェントが使用する Explore の基盤となる各モデルに対して、この権限と access_data 権限を含むロールも持っている必要があります。データ エージェントの権限の詳細については、データ エージェントの作成と管理をご覧ください。 |

chat_with_explore |

chat_with_agent |

モデルに固有 |

25.18 で追加

会話分析のユーザーは、Explore の基盤となるモデルに対する access_data 権限を持っている場合、Looker Explore とチャットできます。 |

save_agents |

chat_with_explore |

モデルに固有 | 25.18 で追加 会話分析のユーザーは、データ エージェントの作成、編集、削除、共有を行えます。別のユーザーが作成したデータ エージェントを編集、削除、共有するには、エージェントで使用されるすべてのモデルに対して、この権限を含むロールがユーザーに付与されている必要があります。データ エージェントの権限の詳細については、データ エージェントの作成と管理をご覧ください。 |

admin_agents |

gemini_in_looker |

モデルに固有 | 25.18 で追加 会話分析のユーザーは、データ エージェントの作成、編集、共有、削除を行えます。この権限があれば、別のユーザーが作成したデータ エージェントを編集、削除、共有するために、データ エージェントに対するコンテンツ アクセス権限をユーザーに付与する必要はありません。 |

権限セットに関する注意事項

次の権限は、モデルセットと予期しない方法で影響し合う場合があります。

develop;see_lookml- Looker の IDE では、1 つのプロジェクトに複数のモデルファイルを含めることができます。ユーザーにdevelopまたはsee_lookml権限を割り当て、そのユーザーにプロジェクトの一部である任意のモデルの閲覧を許可すると、そのユーザーはそのプロジェクト内のすべてのモデルに対して LookML を開発または表示できるようになります。ただし、許可されていないモデルをクエリすることはできません。manage_models- ユーザーにmanage_models権限を割り当てると、ユーザーはインスタンス内のすべてのプロジェクトに含まれるすべてのモデルにアクセスできるようになります。manage_modelsets_restricted- ユーザーにmanage_modelsets_restricted権限を割り当てると、そのユーザーはアクセス権を持つプロジェクト内の任意のモデルを割り当てることができます。manage_project_connections- ユーザーにmanage_project_connections_restrictedまたはmanage_project_connections権限を割り当てると、ユーザーはモデルセットに含まれるプロジェクトに対して、プロジェクト スコープの接続を表示、編集、作成できます。

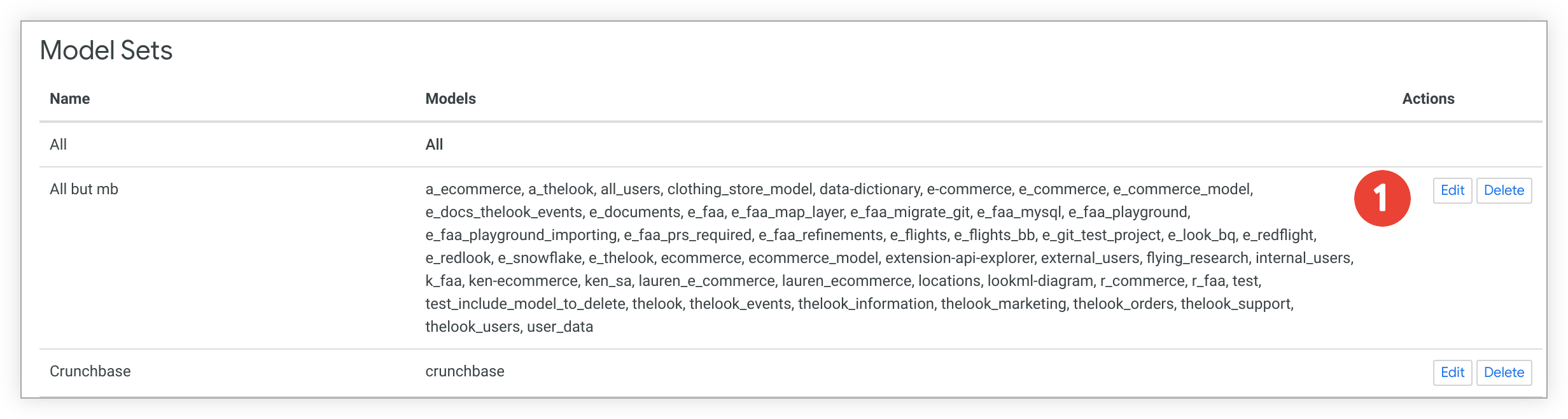

モデルセット

モデルセットは、ユーザーまたはグループが表示できるデータと LookML フィールドを定義します。各モデルセットは、ユーザーまたはグループにアクセス権を付与する対象の LookML モデルをリストしたものです。モデルセットは次の2つの役割を果たすものとして考えることができます。

- モデルセットは、LookML内のどのモデルに権限が適用されるかを制御します(それらの権限がモデル固有である場合)。

- モデルセットは、ユーザーが見ることができるデータやLookMLフィールドを制限します(それぞれのモデルは特定のデータベース接続に接続され、特定のLookMLフィールドを含むため)。

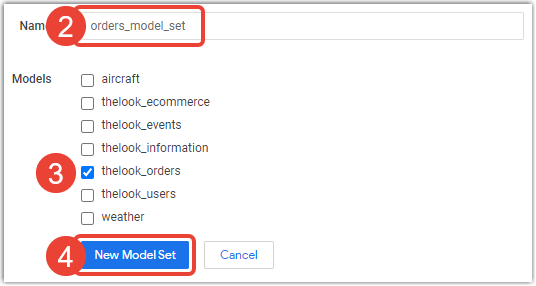

モデルセットの作成

モデルセットの作成方法:

- [ロール] ページの上部にある [新しいモデルセット] ボタンをクリックします。

Looker に [新しいモデルセット] ページが表示されます。新しいモデルセットの名前を入力します。

新しいモデルセットに含める必要があるモデルを選択します。

ページの下部にある [新規モデルセット] ボタンをクリックします。新しいモデルセットが、[ロール] ページの [モデルセット] セクションに表示されます。

保留中のプロジェクトに含まれるモデルは、新しいモデルセットページとモデルセットの編集ページのモデルリストに表示されます。

モデルを削除または名前変更しても、そのモデルを含むモデルセットは変更されません。モデルが削除されたり、名前が変更された場合、Looker 管理者も [モデルセットの編集] ページを使用して、関連付けられているモデルセットからそのモデル名を削除することをおすすめします。削除されたモデルの名前をモデルセットから削除すると、同じ名前の新しいモデルがそのモデルセットに意図せず含まれるのを防ぐことができます。

モデルの詳細については、モデル パラメータのドキュメント ページをご覧ください。

複数のモデルおよびモデルセットの作成

次の例は、複数のモデルセットを使用してデータへのアクセスを制限する方法を示しています。マーケティングとサポートという 2 つのチームがあるシナリオを考えてみましょう。この例では、これら 2 つのチームにモデル全体へのアクセス権がないため、チームごとに個別のモデルを作成します。データアクセスを分離するには、次の手順を行います。

- モデルを 2 つの新しいモデルにコピーします。

- 新しいモデルのうちの 1 つめには、マーケティング チームがアクセスできるビュー、フィールド、Explore のみを含めます。

- この新しいモデルのみが含まれるモデルセットをモデルチーム用に作成します。

- マーケティング チーム用の新しいロールを作成します。このロールには、この新しいモデルセットとマーケティング チームに対する適切な権限を含めます。

- この新しいロールをマーケティング チームのグループに割り当てます。

- 手順 2~5 を繰り返して、サポートチームの 2 つ目のモデルを構成します。

モデルセットの編集

モデルセットを作成したら、次の手順で編集します。

[ロール] ページで、編集するモデルセットの右側にある [編集] ボタンをクリックします。

Looker に [モデルセットの編集] ページが表示されます。必要に応じて、[名前] フィールドにモデルセットの新しい名前を入力します。

[モデル] セクションで、モデルセットに対してモデルを追加または削除します。

ページの下部にある [モデルセットの更新] ボタンをクリックします。

保留中のプロジェクトに含まれるモデルは、新しいモデルセットページとモデルセットの編集ページのモデルリストに表示されます。

モデルを削除または名前変更しても、そのモデルを含むモデルセットは変更されません。モデルが削除されたり、名前が変更された場合、Looker 管理者も [モデルセットの編集] ページを使用して、関連付けられているモデルセットからそのモデル名を削除することをおすすめします。削除されたモデルの名前をモデルセットから削除すると、同じ名前の新しいモデルがそのモデルセットに意図せず含まれるのを防ぐことができます。

モデルセットの削除

モデルセットを削除するには、[ロール] ページで、削除するモデルセットの右側にある [削除] をクリックします。

カスタムロールの作成と割り当て

カスタムロールは、デフォルトまたはカスタムの権限セットと、デフォルトまたはカスタムのモデルセットを組み合わせたものです。ロールは、すでに存在する権限セットとモデルセットに基づいてのみ作成できます。ユーザーが実行できるすべての操作を表す権限セットが存在しない場合、またはユーザーがそれらの操作を実行できるすべてのモデルを含むモデルセットが存在しない場合は、それぞれ権限セットまたはモデルセットを作成する必要があります。

既存の権限セットとモデルセットを使用するカスタムロールを作成する

既存の権限セットと既存のモデルセットを使用してカスタムロールを割り当てる手順は次のとおりです。

- [管理者] パネルの [ユーザー] セクションにある [ロール] ページに移動します。

- [新しいロールを作成] を選択します。

- 新しいロールの名前を入力します。多くの場合、ロール名には、そのロールでユーザーが実行できるタスクに関する情報が含まれています。

- [権限セット] の横で、このロールに使用する権限セットを選択します。選択した権限セットの横に権限のセットが表示されます。

- [モデルセット] の横で、このロールに使用するモデルセットを選択します。選択した権限セットの横にモデルのセットが表示されます。選択した権限セットを Looker インスタンス上のすべてのモデルに適用するには、[すべて] を選択します。

- 必要に応じて、[グループ] または [ユーザー] で、カスタムロールを割り当てるグループまたはユーザーを選択します。ロールの設定を更新して後でユーザーとグループをロールに追加することも、管理者パネルの [ユーザー] ページまたは [グループ] ページから後でロールを割り当てることもできます。

- [新しいロールを作成] をクリックして、このカスタムロールを保存します。

新しい権限セットとモデルセットを使用するカスタムロールを作成する

新しい権限セットとモデルセットを使用してカスタムロールを作成するには、まず [管理者] パネルの [ユーザー] セクションにある [ロール] ページに移動します。

新しい権限セットを作成する手順は次のとおりです。

- [新しい権限セット] を選択します。

- [名前] フィールドに、新しい権限セットのラベルを入力します。

- 必要な権限を選択し、[新しい権限セット] をクリックします。

新しいモデルセットを作成する手順は次のとおりです。

- [ロール] ページで、[新しいモデルセット] を選択します。

- [名前] フィールドに、新しいモデルセットのラベルを入力します。

- ロールを適用するモデルを選択します。

- [新しいモデルセット] を選択します。

新しい権限セットとモデルセットを使用してカスタムロールを作成する手順は次のとおりです。

- [ロール] ページで、[新しいロール] を選択します。

- 新しいロールの名前を入力します。多くの場合、ロール名には、そのロールでユーザーが実行できるタスクに関する情報が含まれています。

- [名前] フィールドに、新しいロールのラベルを入力します。

- [権限セット] で、作成した権限セットを選択します。

- [モデルセット] で、

gemini_in_looker権限を適用する特定のモデルを選択します。新しいカスタムロールにモデルセットを割り当てる前に、適切なモデルを含むモデルセットを作成する必要がある場合があります。 - 必要に応じて、[グループ] または [ユーザー] で、カスタムロールを割り当てるグループまたはユーザーを選択します。ロールの設定を更新して後でユーザーとグループをロールに追加することも、管理者パネルの [ユーザー] ページまたは [グループ] ページから後でロールを割り当てることもできます。

- [新しいロールを作成] をクリックして、このカスタムロールを保存します。