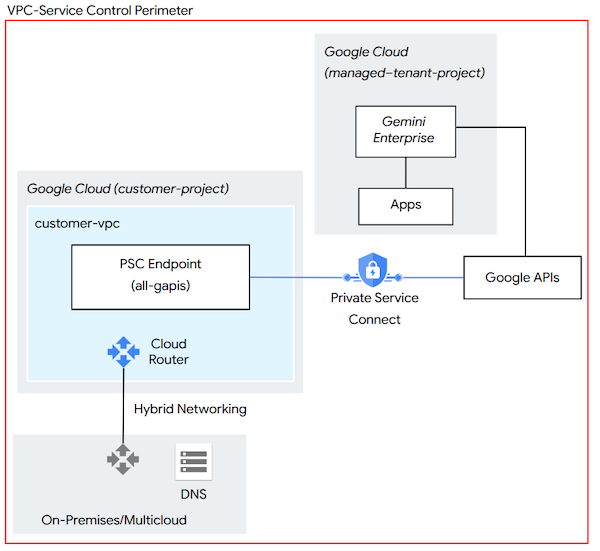

Por predefinição, os utilizadores acedem às interfaces do Gemini Enterprise para funcionalidades como agentes, o assistente e o NotebookLM Enterprise através da Internet pública. Para cumprir os requisitos de segurança organizacionais, pode estabelecer acesso privado à IU através de soluções de rede híbrida, como o Cloud VPN ou o Cloud Interconnect.

Para configurar a conetividade privada ao Gemini Enterprise, tem de encaminhar o tráfego da API através de um ponto final do Private Service Connect (PSC).Google Cloud Isto permite que os utilizadores acedam às interfaces do Gemini Enterprise através de um endereço IP interno na sua nuvem privada virtual (VPC), evitando a Internet pública.

Nesta arquitetura de referência, os utilizadores nas instalações ou em várias nuvens estabelecem ligação a um ponto final do PSC, o que permite o acesso às APIs Google através de um endereço IP interno definido pelo utilizador no seuGoogle Cloud Virtual Private Cloud. Além disso, tem de configurar o seu DNS interno para resolver os domínios do Gemini Enterprise para o endereço IP do ponto final do PSC.

Limitações

O Deep Research e a geração de vídeo baseiam-se no domínio

discoveryengine.clients6.google.com. Este domínio não é suportado pelo Private Service Connect. Para usar estas funcionalidades, a sua rede tem de permitir a resolução de DNS pública e o acesso à Internet para o domínio discoveryengine.clients6.google.com.

Antes de começar

Antes de configurar o acesso privado à IU, certifique-se de que tem o seguinte:

Uma Google Cloud rede de nuvem virtual privada ligada à sua rede no local através do Cloud Router, usando o Cloud VPN ou o Cloud Interconnect.

Autorizações para criar pontos finais do Private Service Connect e gerir rotas personalizadas do Cloud Router.

Configure o Private Service Connect

Os endereços IP virtuais (VIPs) privados e restritos usados para o

acesso privado à Google não suportam o acesso privado à

IU do Gemini Enterprise. Para garantir a funcionalidade total, tem de resolver os domínios do Gemini Enterprise para um ponto final do Private Service Connect configurado com o pacote all-apis.

Crie um novo ponto final do PSC na mesma nuvem virtual privada que o Cloud Router usado para redes híbridas.

Segmente o pacote de APIs Todas as APIs Google. Este pacote oferece acesso à maioria das APIs Google, incluindo pontos finais de serviço

*.googleapis.com. O pacote de APIs VPC-SC não suporta todos os domínios do Gemini Enterprise.

Configurar o encaminhamento de rede

O ponto final do PSC usa um endereço IP /32 que não tem origem numa sub-rede de VPC padrão e não é visível a partir de redes no local ou multinuvem. Tem de configurar o Cloud Router para anunciar o endereço IP. Para mais

informações sobre os requisitos de endereço IP para pontos finais do Private Service Connect, consulte os

requisitos de endereço IP.

Identifique o endereço IP que atribuiu ao seu ponto final da PSC.

Na configuração do Cloud Router, crie uma rota personalizada para o endereço IP. Para mais informações sobre como especificar rotas anunciadas personalizadas num Cloud Router, consulte o artigo Anuncie intervalos de endereços personalizados.

Atualize as firewalls nas instalações ou de várias nuvens para permitir o tráfego de saída para o endereço IP.

Atualize as definições de DNS

Por último, atualize as definições de DNS para resolver os domínios do Gemini Enterprise através do ponto final do PSC. Para mais informações, consulte o artigo Crie registos de DNS através de nomes de DNS predefinidos.

Configure os registos de DNS da rede local ou na nuvem internos para resolver os seguintes domínios do Gemini Enterprise no endereço IP interno do ponto final do PSC:

vertexaisearch.cloud.google.comnotebooklm.cloud.google.comdiscoveryengine.googleapis.comdiscoveryengine.mtls.googleapis.comdiscoveryengine.mtls.clients6.google.comaccounts.googleapis.com

Se o seu ambiente exigir limites de proteção de exfiltração de dados rigorosos, configure o domínio

discoveryengine.googleapis.compara o endereço IP do pacote VPC-SC.

Acerca da proteção da sua app com os VPC Service Controls

Para segurança avançada, pode implementar os VPC Service Controls (VPC-SC) para impedir a exfiltração de dados de serviços geridos, como o Gemini Enterprise e o BigQuery. Ao contrário da gestão de identidade e de acesso, que controla quem pode aceder aos dados, os VPC-SC controlam onde é possível aceder aos dados e movê-los.

Se estiver a considerar esta abordagem, tenha em atenção o seguinte:

Embora seja opcional, a utilização dos VPC Service Controls é uma prática recomendada para bloquear o acesso público aos serviços Google expostos através do

googleapis.com.Entre outras implicações, os serviços (como o

discoveryengine.googleapis.com>) que são adicionados a um perímetro do VPC-SC são bloqueados para todo o acesso público, incluindo o acesso através da consola Google Cloud .Para permitir o acesso a serviços protegidos num perímetro do VPC-SC, os administradores têm de permitir explicitamente a entrada através de regras de entrada do VPC-SC ou definindo níveis de acesso com o Access Context Manager.

Para mais informações sobre como proteger a sua app Gemini Enterprise através do VPC-SC e do Access Context Manager, consulte o artigo Proteja a sua app com o VPC Service Controls.