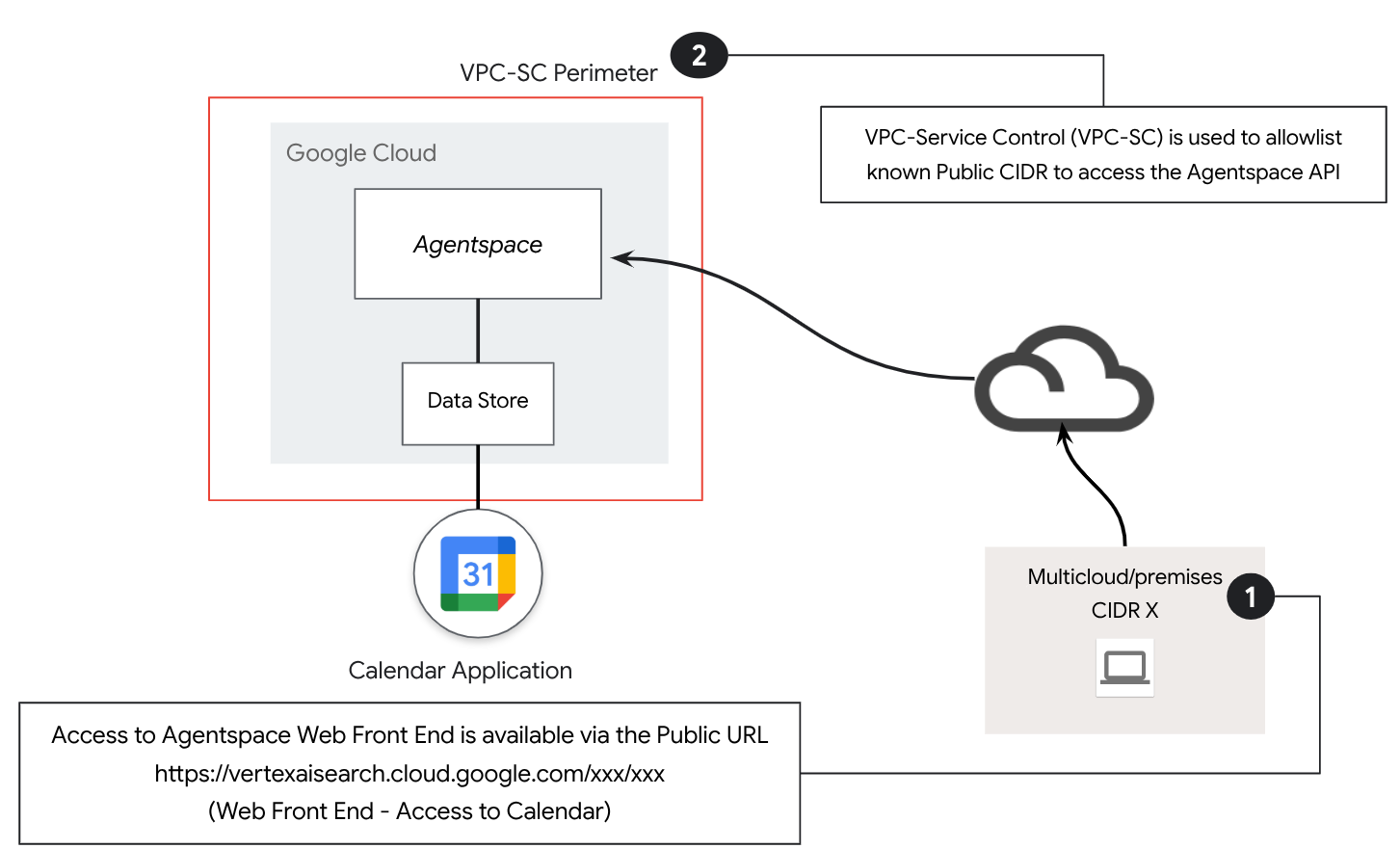

Para proteger corretamente uma app Gemini Enterprise e mitigar o risco de exfiltração de dados, tem de configurar um perímetro do VPC Service Controls. Através dos VPC Service Controls e do Access Context Manager, pode proteger e controlar o acesso à sua app Gemini Enterprise e aos dados empresariais ligados.

Configure os VPC Service Controls com o Gemini Enterprise

Para proteger os seus recursos do Gemini Enterprise através dos VPC Service Controls, faça o seguinte:

Certifique-se de que tem um perímetro do VPC Service Controls configurado. Pode criar um novo perímetro especificamente para a sua app Gemini Enterprise ou usar um perímetro existente que aloje recursos relacionados.

Para obter informações sobre os perímetros de serviço, consulte o artigo Detalhes e configuração do perímetro de serviço.

Adicione o Google Cloud projeto que contém a sua app Gemini Enterprise à lista de recursos protegidos no perímetro de serviço.

Adicione as seguintes APIs à lista de serviços restritos para o perímetro:

- API Discovery Engine:

discoveryengine.googleapis.com

- API Discovery Engine:

Depois de o perímetro de serviço ser ativado e a API Discovery Engine ser apresentada como um serviço restrito, o VPC Service Controls implementa as seguintes medidas de segurança:

Já não é possível aceder à API

discoveryengine.googleapis.coma partir da Internet pública.O acesso à interface do utilizador do Gemini Enterprise está bloqueado, exceto quando permitido pelas regras de entrada.

As ações do Gemini Enterprise estão bloqueadas e não podem ser criadas nem usadas até contactar o seu representante da Google e pedir que cada serviço seja adicionado à lista de autorizações. Para mais informações, consulte o artigo Use ações após ativar o VPC Service Controls.

Restrinja o acesso público através do Gestor de acesso sensível ao contexto

As aplicações Gemini Enterprise são disponibilizadas publicamente na Internet. Por predefinição, o Gemini Enterprise requer que os utilizadores se autentiquem e requer autorização para acesso. Os VPC Service Controls e o Access Context Manager oferecem controlos adicionais que pode usar para restringir o acesso.

Com o Gestor de acesso sensível ao contexto, pode definir um controlo de acesso detalhado baseado em atributos para projetos e recursos no Google Cloud. Para o fazer, tem de definir uma política de acesso, que é um contentor ao nível da organização para níveis de acesso e perímetros de serviço.

Os níveis de acesso descrevem os requisitos que têm de ser cumpridos para que um pedido seja respeitado. Por exemplo, pode restringir pedidos com base no seguinte:

- Tipo de dispositivo e sistema operativo (requer uma licença do Chrome Enterprise Premium)

- Endereço IP

- Identidade do utilizador

Nesta arquitetura de referência, é usado um nível de acesso de sub-rede de IP público para criar a política de acesso dos VPC Service Controls.

Para restringir o acesso ao Gemini Enterprise através do Gestor de acesso sensível ao contexto, siga as instruções em Criar um nível de acesso básico para criar um nível de acesso básico. Especifique as seguintes opções:

Em Criar condições em, escolha Modo básico.

No campo Título de nível de acesso, introduza

corp-public-block.Na secção Condições, para Quando a condição for cumprida, devolva, selecione TRUE.

Para Sub-redes IP, selecione IP público.

Para o intervalo de endereços IP, especifique o seu endereço IP externo.

Use ações após ativar os VPC Service Controls

O VPC Service Controls destina-se principalmente a impedir a exfiltração de dados através da criação de um perímetro de serviço seguro em torno dos seus projetos e recursos. As ações do Gemini Enterprise, como enviar um email ou criar um pedido de assistência do Jira, são consideradas potenciais caminhos para os dados saírem deste perímetro seguro. Uma vez que estas ações podem interagir com serviços externos ou aceder a dados confidenciais, os VPC Service Controls bloqueiam estas ações para garantir a integridade do seu limite de segurança.

Quando ativa o VPC Service Controls num Google Cloud projeto que contém uma app Gemini Enterprise, a criação e a utilização de ações do assistente do Gemini Enterprise são bloqueadas por predefinição, e a IU impede a criação de novas ações. Contacte o seu representante da Google e peça que o serviço seja adicionado a uma lista de autorizações e ativado para utilização no seu perímetro de serviço.

Apenas os repositórios de dados e os domínios na lista de autorizações de um projeto podem ser executados e fazer chamadas de rede que saiam do perímetro seguro. É fundamental que a adição de uma ligação à lista de autorizações também adicione domínios essenciais e conhecidos exigidos por esse repositório de dados, como graph.microsoft.com e api.atlassian.com.

Os domínios exclusivos seus, como your-company.atlassian.net ou your-company.com, também requerem uma entrada na lista de autorizações. Tem de indicar estes domínios quando contactar o seu representante da Google para os adicionar à lista de autorizações.