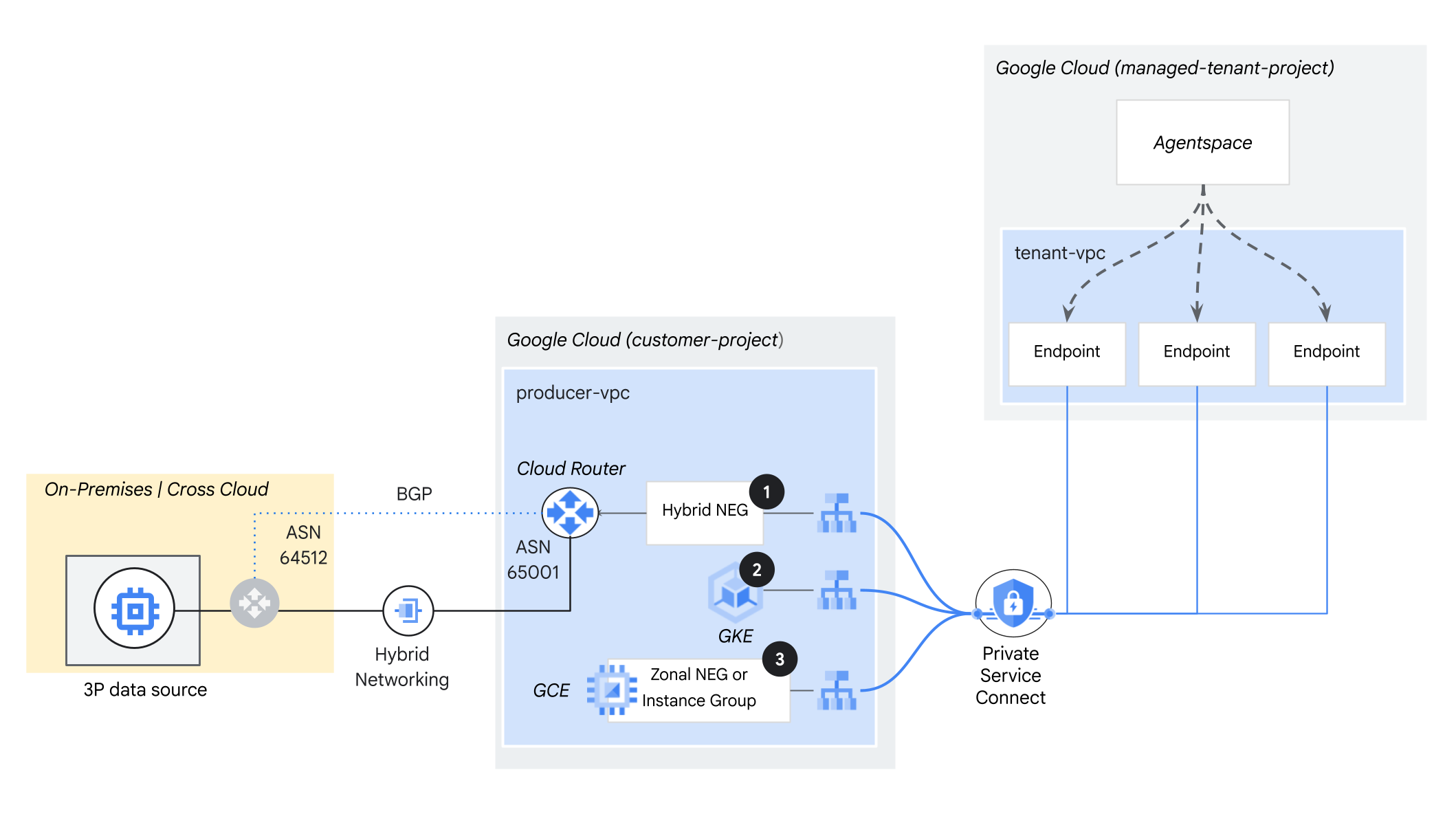

Gemini Enterprise는 고객이 관리하고 자체 호스팅하는 서드 파티 데이터 소스에 안전하게 연결할 수 있습니다. 이러한 연결은 Private Service Connect 프로듀서 서비스를 통해 설정됩니다.

이 연결 모델을 사용하면 민감한 정보가 사용자의 관리 및 네트워크 경계 내에 유지되면서도 Gemini Enterprise가 이러한 데이터 소스에 포함된 정보에 액세스하고 이를 사용할 수 있습니다. Private Service Connect를 사용하면 공개 인터넷을 우회하고 기존 네트워크 구성과 관련된 잠재적인 보안 위험을 최소화하여 안전하고 확장 가능한 통신 채널을 설정할 수 있습니다.

Gemini Enterprise는 다음과 같은 자체 호스팅 데이터 소스 패턴을 지원합니다.

온프레미스 또는 멀티 클라우드: 하이브리드 네트워크 연결을 사용하여 데이터 센터 또는 다른 클라우드 제공업체 (예: Amazon Web Services EC2 또는 EKS, Microsoft Azure 가상 머신)에 배포된 데이터 소스입니다.

Google Kubernetes Engine: GKE 클러스터 내에서 호스팅되는 데이터 소스입니다.

Google Cloud Compute Engine: Google Compute Engine VM에 배포된 데이터 소스입니다.

자체 호스팅 서비스와 함께 Private Service Connect 사용

Private Service Connect는 소비자의 가상 프라이빗 클라우드 네트워크에서 관리형 서비스로의 비공개 액세스를 지원하는 Google Cloud 네트워킹 기능입니다. 서비스 소비자와 서비스 프로듀서 간에 안전한 명시적 연결을 만들어 가상 프라이빗 클라우드 피어링, 복잡한 라우팅 또는 공개 IP 주소가 필요하지 않습니다.

다음과 같은 항목을 사용하여 Gemini Enterprise Private Service Connect 배포를 설정할 수 있습니다.

Gemini Enterprise를 서비스 소비자로 사용

온프레미스, 멀티 클라우드 또는 Google Cloud 컴퓨팅 리소스를 참조하는 부하 분산기를 포함하는 네트워크(서비스 프로듀서)

Private Service Connect를 사용하여 자체 호스팅 서비스를 Gemini Enterprise에 연결하는 방법에 관한 자세한 내용은 다음 섹션을 참고하세요.

VPC 네트워크 및 서브넷 구성

다음 사항에 유의하세요.

프록시는 부하 분산기 수준이 아닌 VPC 수준에서 할당됩니다. Envoy 기반 부하 분산기를 사용하는 가상 네트워크 (VPC)의 각 리전에 프록시 전용 서브넷 하나를 만들어야 합니다. 동일한 리전과 동일한 VPC 네트워크에 부하 분산기 여러 개를 배포하면 배포된 부하 분산기에서 동일한 부하 분산용 프록시 전용 서브넷을 공유합니다.

상태 점검 프로브는 리전 내 프록시 전용 서브넷에 있는 Envoy 프록시에서 시작됩니다. 상태 점검 프로브가 제대로 작동하려면 외부 환경에서 프록시 전용 서브넷의 트래픽이 외부 백엔드에 도달하도록 허용하는 방화벽 규칙을 만들어야 합니다.

프록시 전용 서브넷은 크로스 클라우드 데이터베이스를 타겟팅하는 소스 서브넷입니다. 이 서브넷이 Cloud Router에 의해 공지되는지 확인합니다. 자세한 내용은 특정 VPC 서브넷 공지를 참고하세요.

프록시 전용 서브넷은 온프레미스 또는 크로스 클라우드 방화벽의 허용 목록에 있어야 합니다.

VPC 네트워크가 자동 모드인지 커스텀 모드인지 여부에 관계없이 프록시 전용 서브넷을 만들어야 합니다. 프록시 전용 서브넷에서 IP 주소를 64개 이상 제공해야 합니다. 이는 프리픽스 길이 /26 이하에 해당합니다. 권장 서브넷 크기는 /23 (512개 프록시 전용 주소)입니다.

Private Service Connect NAT 서브넷

소비자 VPC 네트워크의 패킷은 소스 NAT (SNAT)를 사용하여 변환되므로 원래 소스 IP 주소는 제작자 VPC 네트워크의 NAT 서브넷에서 소스 IP 주소로 변환됩니다. NAT 서브넷용 Private Service Connect는 워크로드를 호스팅할 수 없습니다.

Private Service Connect NAT의 최소 서브넷 크기는 /29입니다. 트래픽을 중단하지 않고도 언제든지 서비스 연결에 NAT 서브넷을 추가할 수 있습니다.

사전 정의된 대시보드 또는 Private Service Connect NAT 소비에 대한 Google Cloud 측정항목을 사용하여 게시된 서비스를 모니터링할 수 있습니다.

부하 분산기 구성

서비스 프로듀서는 Google Cloud 내부 부하 분산기 뒤에 애플리케이션 또는 서비스를 배치합니다. 내부 TCP 프록시 부하 분산기를 사용하는 것이 좋습니다. Google Kubernetes Engine을 사용하는 경우 내부 패스 스루 네트워크 부하 분산기를 사용할 수 있습니다.

Gemini Enterprise는 일부 위치에서 사용할 수 없으므로 내부 부하 분산기 전달 규칙을 만들 때 전역 액세스를 사용 설정해야 합니다. 전역 액세스를 사용 설정하지 않으면 Gemini Enterprise (서비스 소비자)의 엔드포인트 생성이 실패할 수 있습니다. Private Service Connect 서비스 연결을 만들기 전에 전역 액세스를 사용 설정해야 합니다. 내부 부하 분산기의 클라이언트 액세스에 대한 자세한 내용은 클라이언트 액세스를 참고하세요.

서비스 연결 구성

Private Service Connect를 사용하여 서비스를 게시하려면 서비스 프로듀서가 서비스 연결을 만들어야 합니다. 이 연결을 통해 Gemini Enterprise와 같은 서비스 소비자가 프로듀서의 서비스에 연결할 수 있습니다. 서비스 게시 및 서비스 연결 생성에 대한 자세한 내용은 서비스 게시를 참고하세요.

서비스 프로듀서에게는 다음 연결 환경설정을 사용하여 관리되는 소비자 연결을 제어하는 두 가지 기본 옵션이 있습니다.

모든 연결 자동 수락: 명시적인 승인 없이 모든 소비자가 연결할 수 있습니다.

선택한 프로젝트에 대한 연결 수락 (명시적 승인): 연결을 요청하는 각 프로젝트를 수동으로 승인해야 합니다. 이 옵션을 사용하면 프로젝트를 수락하거나 거부할 수 있습니다.

명시적 프로젝트 승인을 사용하는 경우 서비스 연결에 연결하려면 다음을 수행해야 합니다.

데이터 스토어 (예: Jira Data Center 데이터 스토어)를 만듭니다.

Google Cloud콘솔의 Private Service Connect 페이지에서 새 데이터 스토어의 Gemini Enterprise 테넌트 프로젝트에서 보낸 대기 중인 연결을 수락합니다.

-tp로 끝나는 프로젝트 ID로 테넌트 프로젝트를 식별할 수 있습니다. 자세한 내용은 게시된 서비스에 대한 액세스 요청 관리를 참고하세요.Google Cloud 콘솔의 Gemini Enterprise 페이지에 있는 데이터 스토어에서 새 데이터 스토어의 이름을 클릭하여 상태를 확인합니다. 데이터 스토어 상태는 데이터 페이지에 표시됩니다.

데이터 스토어를 만들기 전에는 Gemini Enterprise 테넌트 프로젝트 ID를 볼 수 없습니다. Private Service Connect에서 프로젝트 연결을 수락할 때까지 데이터 스토어 상태는 Creating으로 유지됩니다.

서비스 연결을 만들 때 자체 호스팅 서비스에서 지원하지 않는 한 프록시 프로토콜을 선택하지 마세요. 이렇게 하면 SSL/TLS 오류가 발생합니다. 서비스 연결을 수정하여 프록시 프로토콜을 선택 해제할 수 있습니다.

방화벽 구성

Private Service Connect NAT 서브넷과 생산자 서비스 부하 분산기의 백엔드 VM 간의 트래픽을 허용하도록 수신 방화벽 규칙을 구성합니다. 하이브리드 또는 인터넷 NEG를 백엔드로 사용하는 경우 방화벽 규칙이 필요하지 않습니다.

다음 단계

Gemini Enterprise가 Private Service Connect와 통합되는 방식에 관한 자세한 내용은 Google 개발자 Codelab의 다음 Codelab을 참고하세요.

Google Kubernetes Engine에서 VPC 네트워크 간에 내부 부하 분산기를 사용하는 방법에 대한 자세한 내용은 VPC 네트워크 간에 내부 부하 분산기 만들기를 참고하세요.